Ambienti Google Cloud

Citrix Virtual Apps and Desktops™ consente di effettuare il provisioning e gestire le macchine su Google Cloud.

Requisiti

- Account Citrix Cloud™. La funzionalità descritta in questo articolo è disponibile solo in Citrix Cloud.

- Un progetto Google Cloud. Il progetto memorizza tutte le risorse di calcolo associate al catalogo di macchine. Può essere un progetto esistente o uno nuovo.

- Abilitare quattro API nel progetto Google Cloud. Per i dettagli, vedere Abilitare le API di Google Cloud.

- Account di servizio Google Cloud. L’account di servizio si autentica a Google Cloud per abilitare l’accesso al progetto. Per i dettagli, vedere Configurare e aggiornare gli account di servizio.

- Abilitare l’accesso privato a Google. Per i dettagli, vedere Abilitare l’accesso privato a Google.

Abilitare le API di Google Cloud

Per utilizzare la funzionalità di Google Cloud tramite Web Studio, abilitare queste API nel progetto Google Cloud:

- Compute Engine API

- Cloud Resource Manager API

- Identity and Access Management (IAM) API

- Cloud Build API

- Cloud Key Management Service (KMS)

Dalla console Google Cloud, completare questi passaggi:

-

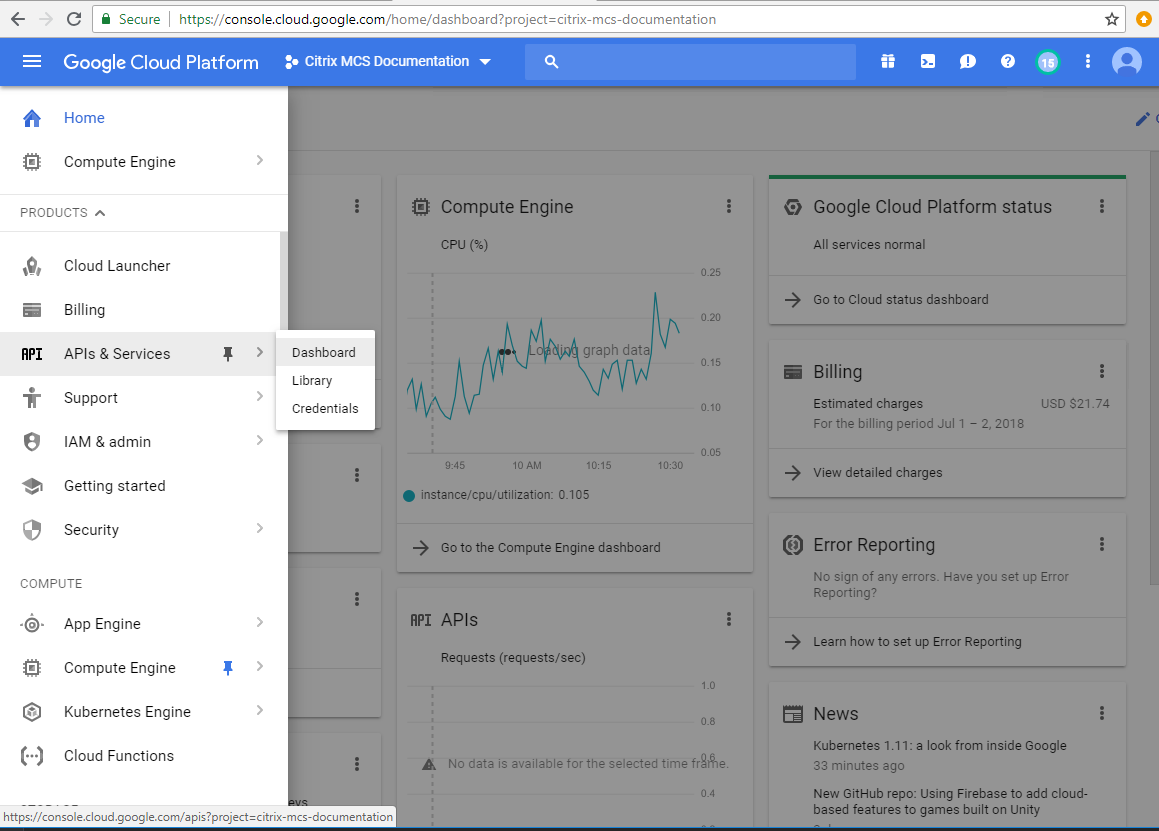

Nel menu in alto a sinistra, selezionare APIs and Services > Dashboard.

-

Nella schermata Dashboard, assicurarsi che l’API Compute Engine sia abilitata. In caso contrario, seguire questi passaggi:

-

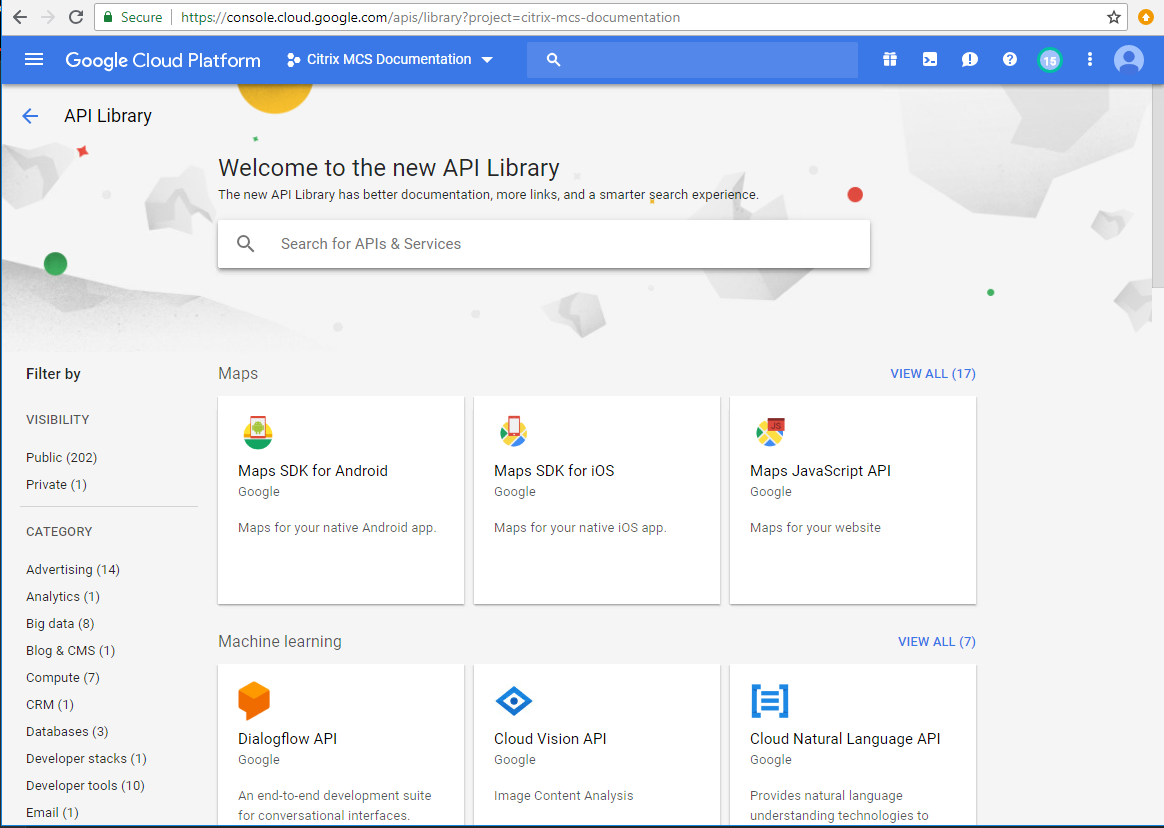

Accedere a APIs and Services > Library.

-

Nella casella di ricerca, digitare Compute Engine.

-

Dai risultati della ricerca, selezionare Compute Engine API.

-

Nella pagina Compute Engine API, selezionare Enable.

-

-

Abilitare l’API Cloud Resource Manager.

-

Accedere a APIs and Services > Library.

-

Nella casella di ricerca, digitare Cloud Resource Manager.

-

Dai risultati della ricerca, selezionare Cloud Resource Manager API.

-

Nella pagina Cloud Resource Manager API, selezionare Enable. Viene visualizzato lo stato dell’API.

-

-

Analogamente, abilitare Identity and Access Management (IAM) API e Cloud Build API.

È anche possibile utilizzare Google Cloud Shell per abilitare le API. A tale scopo:

- Aprire la console Google e caricare Cloud Shell.

-

Eseguire i seguenti quattro comandi in Cloud Shell:

- gcloud services enable compute.googleapis.com

- gcloud services enable cloudresourcemanager.googleapis.com

- gcloud services enable iam.googleapis.com

- gcloud services enable cloudbuild.googleapis.com

- Fare clic su Authorize se Cloud Shell lo richiede.

Configurare e aggiornare gli account di servizio

Nota:

GCP sta introducendo modifiche al comportamento predefinito e all’utilizzo degli account di servizio di Cloud Build Service dopo il 29 aprile 2024. Per maggiori informazioni, vedere Cloud Build Service Account Change. I progetti Google esistenti con l’API Cloud Build abilitata prima del 29 aprile 2024 non sono interessati da questa modifica. Tuttavia, se si desidera mantenere il comportamento esistente di Cloud Build Service dopo il 29 aprile, è possibile creare o applicare i criteri dell’organizzazione per disabilitare l’applicazione dei vincoli prima di abilitare l’API Cloud Build. Di conseguenza, il contenuto seguente è diviso in due: Prima del 29 aprile 2024 e Dopo il 29 aprile 2024. Se si impostano i nuovi criteri dell’organizzazione, seguire la sezione Prima del 29 aprile 2024.

Prima del 29 aprile 2024

Citrix Cloud utilizza tre account di servizio separati all’interno del progetto Google Cloud:

-

Account di servizio Citrix Cloud: questo account di servizio consente a Citrix Cloud di accedere al progetto Google, effettuare il provisioning e gestire le macchine. Questo account di servizio si autentica a Google Cloud utilizzando una chiave generata da Google Cloud.

È necessario creare manualmente questo account di servizio come descritto qui. Per maggiori informazioni, vedere Creare un account di servizio Citrix Cloud.

È possibile identificare questo account di servizio con un indirizzo e-mail. Ad esempio,

<my-service-account>@<project-id>.iam.gserviceaccount.com. -

Account di servizio Cloud Build: questo account di servizio viene sottoposto a provisioning automaticamente dopo aver abilitato tutte le API menzionate in Abilitare le API di Google Cloud. Per visualizzare tutti gli account di servizio creati automaticamente, accedere a IAM & Admin > IAM nella console Google Cloud e selezionare la casella di controllo Include Google-provided role grants.

È possibile identificare questo account di servizio con un indirizzo e-mail che inizia con l’ID progetto e la parola cloudbuild. Ad esempio,

<project-id>@cloudbuild.gserviceaccount.comVerificare se all’account di servizio sono stati concessi i seguenti ruoli. Se è necessario aggiungere ruoli, seguire i passaggi descritti in Aggiungere ruoli all’account di servizio Cloud Build.

- Cloud Build Service Account

- Compute Instance Admin

- Service Account User

-

Account di servizio Cloud Compute: questo account di servizio viene aggiunto da Google Cloud alle istanze create in Google Cloud una volta attivata l’API Compute. Questo account ha il ruolo di editor di base IAM per eseguire le operazioni. Tuttavia, se si elimina l’autorizzazione predefinita per avere un controllo più granulare, è necessario aggiungere un ruolo Storage Admin che richiede le seguenti autorizzazioni:

- resourcemanager.projects.get

- storage.objects.create

- storage.objects.get

- storage.objects.list

È possibile identificare questo account di servizio con un indirizzo e-mail che inizia con l’ID progetto e la parola compute. Ad esempio,

<project-id>-compute@developer.gserviceaccount.com.

Creare un account di servizio Citrix Cloud

Per creare un account di servizio Citrix Cloud, seguire questi passaggi:

- Nella console Google Cloud, accedere a IAM & Admin > Service accounts.

- Nella pagina Service accounts, selezionare CREATE SERVICE ACCOUNT.

- Nella pagina Create service account, immettere le informazioni richieste e quindi selezionare CREATE AND CONTINUE.

-

Nella pagina Grant this service account access to project, fare clic sul menu a discesa Select a role e selezionare i ruoli richiesti. Fare clic su +ADD ANOTHER ROLE se si desidera aggiungere altri ruoli.

Ogni account (personale o di servizio) ha vari ruoli che definiscono la gestione del progetto. Concedere i seguenti ruoli a questo account di servizio:

- Compute Admin

- Storage Admin

- Cloud Build Editor

- Service Account User

- Cloud Datastore User

- Cloud KMS Crypto Operator

Il ruolo Cloud KMS Crypto Operator richiede le seguenti autorizzazioni:

- cloudkms.cryptoKeys.get

- cloudkms.cryptoKeys.list

- cloudkms.keyRings.get

- cloudkms.keyRings.list

Nota:

Abilitare tutte le API per ottenere l’elenco completo dei ruoli disponibili durante la creazione di un nuovo account di servizio.

- Fare clic su CONTINUE.

- Nella pagina Grant users access to this service account, aggiungere utenti o gruppi per concedere loro l’accesso per eseguire azioni in questo account di servizio.

- Fare clic su DONE.

- Accedere alla console principale IAM.

- Identificare l’account di servizio creato.

- Convalidare che i ruoli siano stati assegnati correttamente.

Considerazioni:

Quando si crea l’account di servizio, considerare quanto segue:

- I passaggi Grant this service account access to project e Grant users access to this service account sono facoltativi. Se si sceglie di ignorare questi passaggi di configurazione facoltativi, l’account di servizio appena creato non viene visualizzato nella pagina IAM & Admin > IAM.

- Per visualizzare i ruoli associati a un account di servizio, aggiungere i ruoli senza ignorare i passaggi facoltativi. Questo processo garantisce che i ruoli vengano visualizzati per l’account di servizio configurato.

Chiave dell’account di servizio Citrix Cloud

La chiave dell’account di servizio Citrix Cloud è necessaria per creare una connessione in Citrix DaaS. La chiave è contenuta in un file di credenziali (.json). Il file viene scaricato e salvato automaticamente nella cartella Downloads dopo aver creato la chiave. Quando si crea la chiave, assicurarsi di impostare il tipo di chiave su JSON. In caso contrario, Web Studio non può analizzarlo.

Per creare una chiave dell’account di servizio, accedere a IAM & Admin > Service accounts e fare clic sull’indirizzo e-mail dell’account di servizio Citrix Cloud. Passare alla scheda Keys e selezionare Add Key > Create new key. Assicurarsi di selezionare JSON come tipo di chiave.

Suggerimento:

Creare chiavi utilizzando la pagina Service accounts nella console Google Cloud. Si consiglia di modificare regolarmente le chiavi per motivi di sicurezza. È possibile fornire nuove chiavi all’applicazione Citrix Virtual Apps and Desktops modificando una connessione Google Cloud esistente.

Aggiungere ruoli all’account di servizio Citrix Cloud

Per aggiungere ruoli all’account di servizio Citrix Cloud:

- Nella console Google Cloud, accedere a IAM & Admin > IAM.

-

Nella pagina IAM > PERMISSIONS, individuare l’account di servizio creato, identificabile con un indirizzo e-mail.

Ad esempio,

<my-service-account>@<project-id>.iam.gserviceaccount.com - Selezionare l’icona della matita per modificare l’accesso all’entità dell’account di servizio.

- Nella pagina Edit access to “project-id” per l’opzione entità selezionata, selezionare ADD ANOTHER ROLE per aggiungere i ruoli richiesti all’account di servizio uno per uno e quindi selezionare SAVE.

Aggiungere ruoli all’account di servizio Cloud Build

Per aggiungere ruoli all’account di servizio Cloud Build:

- Nella console Google Cloud, accedere a IAM & Admin > IAM.

-

Nella pagina IAM, individuare l’account di servizio Cloud Build, identificabile con un indirizzo e-mail che inizia con l’ID progetto e la parola cloudbuild.

Ad esempio,

<project-id>@cloudbuild.gserviceaccount.com - Selezionare l’icona della matita per modificare i ruoli dell’account Cloud Build.

-

Nella pagina Edit access to “project-id” per l’opzione entità selezionata, selezionare ADD ANOTHER ROLE per aggiungere i ruoli richiesti all’account di servizio Cloud Build uno per uno e quindi selezionare SAVE.

Nota:

Abilitare tutte le API per ottenere l’elenco completo dei ruoli.

Dopo il 29 aprile 2024

Citrix Cloud utilizza due account di servizio separati all’interno del progetto Google Cloud:

-

Account di servizio Citrix Cloud: questo account di servizio consente a Citrix Cloud di accedere al progetto Google, effettuare il provisioning e gestire le macchine. Questo account di servizio si autentica a Google Cloud utilizzando una chiave generata da Google Cloud.

È necessario creare manualmente questo account di servizio.

È possibile identificare questo account di servizio con un indirizzo e-mail. Ad esempio,

<my-service-account>@<project-id>.iam.gserviceaccount.com. -

Account di servizio Cloud Compute: questo account di servizio viene sottoposto a provisioning automaticamente dopo aver abilitato tutte le API menzionate in Abilitare le API di Google Cloud. Per visualizzare tutti gli account di servizio creati automaticamente, accedere a IAM & Admin > IAM nella console Google Cloud e selezionare la casella di controllo Include Google-provided role grants. Questo account ha il ruolo di editor di base IAM per eseguire le operazioni. Tuttavia, se si elimina l’autorizzazione predefinita per avere un controllo più granulare, è necessario aggiungere un ruolo Storage Admin che richiede le seguenti autorizzazioni:

- resourcemanager.projects.get

- storage.objects.create

- storage.objects.get

- storage.objects.list

È possibile identificare questo account di servizio con un indirizzo e-mail che inizia con l’ID progetto e la parola compute. Ad esempio,

<project-id>-compute@developer.gserviceaccount.com.Verificare se all’account di servizio sono stati concessi i seguenti ruoli.

- Cloud Build Service Account

- Compute Instance Admin

- Service Account User

Creare un account di servizio Citrix Cloud

Per creare un account di servizio Citrix Cloud, seguire questi passaggi:

- Nella console Google Cloud, accedere a IAM & Admin > Service accounts.

- Nella pagina Service accounts, selezionare CREATE SERVICE ACCOUNT.

- Nella pagina Create service account, immettere le informazioni richieste e quindi selezionare CREATE AND CONTINUE.

-

Nella pagina Grant this service account access to project, fare clic sul menu a discesa Select a role e selezionare i ruoli richiesti. Fare clic su +ADD ANOTHER ROLE se si desidera aggiungere altri ruoli.

Ogni account (personale o di servizio) ha vari ruoli che definiscono la gestione del progetto. Concedere i seguenti ruoli a questo account di servizio:

- Compute Admin

- Storage Admin

- Cloud Build Editor

- Service Account User

- Cloud Datastore User

- Cloud KMS Crypto Operator

Il ruolo Cloud KMS Crypto Operator richiede le seguenti autorizzazioni:

- cloudkms.cryptoKeys.get

- cloudkms.cryptoKeys.list

- cloudkms.keyRings.get

- cloudkms.keyRings.list

Nota:

Abilitare tutte le API per ottenere l’elenco completo dei ruoli disponibili durante la creazione di un nuovo account di servizio.

- Fare clic su CONTINUE.

- Nella pagina Grant users access to this service account, aggiungere utenti o gruppi per concedere loro l’accesso per eseguire azioni in questo account di servizio.

- Fare clic su DONE.

- Accedere alla console principale IAM.

- Identificare l’account di servizio creato.

- Convalidare che i ruoli siano stati assegnati correttamente.

Considerazioni:

Quando si crea l’account di servizio, considerare quanto segue:

- I passaggi Grant this service account access to project e Grant users access to this service account sono facoltativi. Se si sceglie di ignorare questi passaggi di configurazione facoltativi, l’account di servizio appena creato non viene visualizzato nella pagina IAM & Admin > IAM.

- Per visualizzare i ruoli associati a un account di servizio, aggiungere i ruoli senza ignorare i passaggi facoltativi. Questo processo garantisce che i ruoli vengano visualizzati per l’account di servizio configurato.

Chiave dell’account di servizio Citrix Cloud

La chiave dell’account di servizio Citrix Cloud è necessaria per creare una connessione in Citrix DaaS. La chiave è contenuta in un file di credenziali (.json). Il file viene scaricato e salvato automaticamente nella cartella Downloads dopo aver creato la chiave. Quando si crea la chiave, assicurarsi di impostare il tipo di chiave su JSON. In caso contrario, Web Studio non può analizzarlo.

Per creare una chiave dell’account di servizio, accedere a IAM & Admin > Service accounts e fare clic sull’indirizzo e-mail dell’account di servizio Citrix Cloud. Passare alla scheda Keys e selezionare Add Key > Create new key. Assicurarsi di selezionare JSON come tipo di chiave.

Suggerimento:

Creare chiavi utilizzando la pagina Service accounts nella console Google Cloud. Si consiglia di modificare regolarmente le chiavi per motivi di sicurezza. È possibile fornire nuove chiavi all’applicazione Citrix Virtual Apps and Desktops modificando una connessione Google Cloud esistente.

Aggiungere ruoli all’account di servizio Citrix Cloud

Per aggiungere ruoli all’account di servizio Citrix Cloud:

- Nella console Google Cloud, accedere a IAM & Admin > IAM.

-

Nella pagina IAM > PERMISSIONS, individuare l’account di servizio creato, identificabile con un indirizzo e-mail.

Ad esempio,

<my-service-account>@<project-id>.iam.gserviceaccount.com - Selezionare l’icona della matita per modificare l’accesso all’entità dell’account di servizio.

- Nella pagina Edit access to “project-id” per l’opzione entità selezionata, selezionare ADD ANOTHER ROLE per aggiungere i ruoli richiesti all’account di servizio uno per uno e quindi selezionare SAVE.

Aggiungere ruoli all’account di servizio Cloud Compute

Per aggiungere ruoli all’account di servizio Cloud Compute:

- Nella console Google Cloud, accedere a IAM & Admin > IAM.

-

Nella pagina IAM, individuare l’account di servizio Cloud Compute, identificabile con un indirizzo e-mail che inizia con l’ID progetto e la parola compute.

Ad esempio,

<project-id>-compute@developer.gserviceaccount.com - Selezionare l’icona della matita per modificare i ruoli dell’account Cloud Build.

-

Nella pagina Edit access to “project-id” per l’opzione entità selezionata, selezionare ADD ANOTHER ROLE per aggiungere i ruoli richiesti all’account di servizio Cloud Build uno per uno e quindi selezionare SAVE.

Nota:

Abilitare tutte le API per ottenere l’elenco completo dei ruoli.

Autorizzazioni di archiviazione e gestione dei bucket

Citrix Virtual Apps and Desktops migliora il processo di segnalazione degli errori di compilazione cloud per il servizio Google Cloud. Questo servizio esegue le compilazioni su Google Cloud. Citrix Virtual Apps and Desktops crea un bucket di archiviazione denominato citrix-mcs-cloud-build-logs-{region}-{5 random characters} dove i servizi Google Cloud acquisiscono le informazioni di log di compilazione. Su questo bucket è impostata un’opzione che elimina il contenuto dopo un periodo di 30 giorni. Questo processo richiede che l’account di servizio utilizzato per la connessione disponga delle autorizzazioni Google Cloud impostate su storage.buckets.update. Se l’account di servizio non dispone di questa autorizzazione, Citrix Virtual Apps and Desktops ignora gli errori e procede con il processo di creazione del catalogo. Senza questa autorizzazione, la dimensione dei log di compilazione aumenta e richiede una pulizia manuale.

Abilitare l’accesso privato a Google

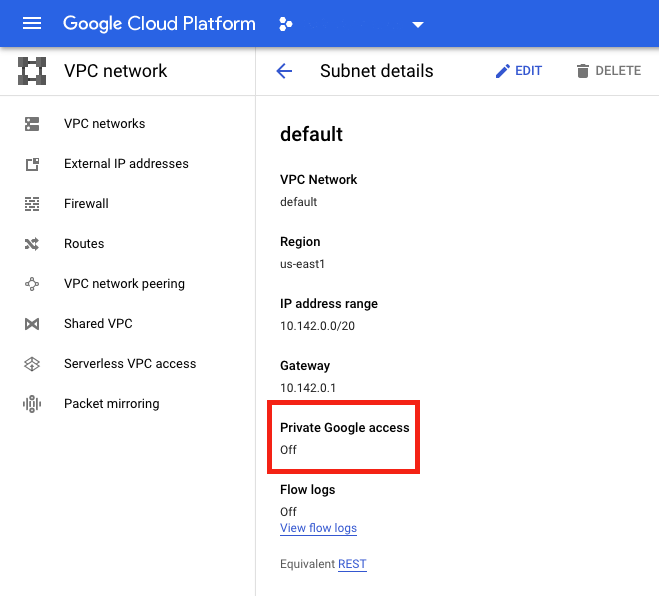

Quando una VM non dispone di un indirizzo IP esterno assegnato alla sua interfaccia di rete, i pacchetti vengono inviati solo ad altre destinazioni di indirizzi IP interni. Quando si abilita l’accesso privato, la VM si connette all’insieme di indirizzi IP esterni utilizzati dall’API Google e dai servizi associati.

Nota:

Indipendentemente dal fatto che l’accesso privato a Google sia abilitato, tutte le VM con e senza indirizzi IP pubblici devono essere in grado di accedere alle API pubbliche di Google, soprattutto se nell’ambiente sono stati installati dispositivi di rete di terze parti.

Per garantire che una VM nella subnet possa accedere alle API di Google senza un indirizzo IP pubblico per il provisioning MCS:

- In Google Cloud, accedere alla VPC network configuration.

- Nella schermata dei dettagli della subnet, attivare Private Google access.

Per maggiori informazioni, consultare Configuring Private Google Access.

Importante:

Se la rete è configurata per impedire l’accesso delle VM a Internet, assicurarsi che l’organizzazione si assuma i rischi associati all’abilitazione dell’accesso privato a Google per la subnet a cui è connessa la VM.

Passaggi successivi

- Installare i componenti principali

- Installare i VDA

- Creare un sito

- Per la creazione e la gestione di una connessione negli ambienti Google Cloud, vedere Connessione agli ambienti Google Cloud