Creare un catalogo Microsoft Azure

Nota:

Da luglio 2023, Microsoft ha rinominato Azure Active Directory (Azure AD) in Microsoft Entra ID. In questo documento, qualsiasi riferimento ad Azure Active Directory, Azure AD o AAD si riferisce ora a Microsoft Entra ID.

Creare cataloghi di macchine descrive le procedure guidate che creano un catalogo di macchine. Le seguenti informazioni riguardano i dettagli specifici degli ambienti cloud Microsoft Azure Resource Manager.

Nota:

Prima di creare un catalogo Microsoft Azure, è necessario completare la creazione di una connessione a Microsoft Azure. Vedere Connessione a Microsoft Azure.

Creare un catalogo di macchine

È possibile creare un catalogo di macchine in due modi:

- Creare un catalogo di macchine utilizzando un’immagine di Azure Resource Manager in Web Studio

- Creare un catalogo di macchine utilizzando PowerShell

Creare un catalogo di macchine utilizzando un’immagine di Azure Resource Manager in Web Studio

Un’immagine può essere un disco, uno snapshot o una versione di immagine di una definizione di immagine all’interno di Azure Compute Gallery, utilizzata per creare le VM in un catalogo di macchine. Prima di creare il catalogo di macchine, creare un’immagine in Azure Resource Manager. Per informazioni generali sulle immagini, vedere Creare cataloghi di macchine.

Nota:

Il supporto per l’utilizzo di un’immagine master da una regione diversa da quella configurata nella connessione host è deprecato. Utilizzare Azure Compute Gallery per replicare l’immagine master nella regione desiderata.

Quando si crea un catalogo di macchine MCS, viene creata una VM temporanea basata sulla VM originale per eseguire attività di preparazione come l’abilitazione di DHCP e il riarmo della licenza. Questa VM temporanea è chiamata VM di preparazione. Il nome di questa VM di preparazione segue il formato Preparati-84x9n, dove gli ultimi cinque caratteri sono generati casualmente per evitare duplicazioni. La convenzione di denominazione per questa VM di preparazione è fissa e non può essere personalizzata. Una volta completate le attività di preparazione, la VM di preparazione viene distrutta.

Per disconnettere la rete dalla VM di preparazione, viene creato un gruppo di sicurezza di rete per negare tutto il traffico in entrata e in uscita. Il gruppo di sicurezza di rete viene creato automaticamente una volta per catalogo. Il nome del gruppo di sicurezza di rete è Citrix-Deny-All-a3pgu-GUID, dove GUID è generato casualmente. Ad esempio, Citrix-Deny-All-a3pgu-3f161981-28e2-4223-b797-88b04d336dd1.

Nella procedura guidata di creazione del catalogo di macchine:

-

Le pagine Tipo di macchina e Gestione macchine non contengono informazioni specifiche di Azure. Seguire le indicazioni nell’articolo Creare cataloghi di macchine.

-

Nella pagina Immagine, scegliere un’immagine da utilizzare come modello per la creazione di macchine in questo catalogo.

Se si seleziona Immagine master come tipo di immagine da utilizzare, fare clic su Seleziona un’immagine e seguire questi passaggi per selezionare un’immagine master, se necessario:

- (Applicabile solo alle connessioni configurate con immagini condivise all’interno o tra tenant) Selezionare una sottoscrizione in cui risiede l’immagine.

- Selezionare un gruppo di risorse.

- Passare all’Azure VHD, all’Azure Compute Gallery o alla versione dell’immagine di Azure. Aggiungere una nota per l’immagine selezionata, se necessario.

Quando si seleziona un’immagine, considerare quanto segue:

- Verificare che un Citrix VDA sia installato sull’immagine.

- Se si seleziona un VHD collegato a una VM, è necessario arrestare la VM prima di procedere al passaggio successivo.

Nota:

- La sottoscrizione corrispondente alla connessione (host) che ha creato le macchine nel catalogo è contrassegnata da un punto verde. Le altre sottoscrizioni sono quelle che hanno l’Azure Compute Gallery condivisa con tale sottoscrizione. In tali sottoscrizioni, vengono mostrate solo le gallerie condivise. Per informazioni su come configurare le sottoscrizioni condivise, vedere Condividere immagini all’interno di un tenant (tra sottoscrizioni) e Condividere immagini tra tenant.

- L’utilizzo di un profilo macchina con avvio attendibile come Tipo di sicurezza è obbligatorio quando si seleziona un’immagine o uno snapshot che ha l’avvio attendibile abilitato. È quindi possibile abilitare o disabilitare SecureBoot e vTPM specificando i loro valori nel profilo macchina. L’avvio attendibile non è supportato per Shared Image Gallery. Per informazioni sull’avvio attendibile di Azure, vedere https://docs.microsoft.com/en-us/azure/virtual-machines/trusted-launch.

- È possibile creare uno schema di provisioning utilizzando un disco OS effimero su Windows con avvio attendibile. Quando si seleziona un’immagine con avvio attendibile, è necessario selezionare un profilo macchina con avvio attendibile abilitato con vTPM. Per creare cataloghi di macchine utilizzando un disco OS effimero, vedere Come creare macchine utilizzando dischi OS effimeri.

- Quando la replica dell’immagine è in corso, è possibile procedere e selezionare l’immagine come immagine master e completare la configurazione. Tuttavia, la creazione del catalogo potrebbe richiedere più tempo per essere completata mentre l’immagine viene replicata. MCS richiede che la replica si completi entro un’ora dall’inizio della creazione del catalogo. Se la replica scade, la creazione del catalogo fallisce. È possibile verificare lo stato della replica in Azure. Riprovare se la replica è ancora in sospeso o dopo che la replica è stata completata.

- Quando si seleziona un’immagine master per i cataloghi di macchine in Azure, MCS identifica il tipo di sistema operativo in base all’immagine master e al profilo macchina selezionati. Se MCS non riesce a identificarlo, selezionare il tipo di sistema operativo che corrisponde all’immagine master.

- È possibile eseguire il provisioning di un catalogo di VM Gen2 utilizzando un’immagine Gen2 per migliorare le prestazioni di avvio. Tuttavia, la creazione di un catalogo di macchine Gen2 utilizzando un’immagine Gen1 non è supportata. Allo stesso modo, la creazione di un catalogo di macchine Gen1 utilizzando un’immagine Gen2 non è supportata. Inoltre, qualsiasi immagine più vecchia che non ha informazioni sulla generazione è un’immagine Gen1.

Se si seleziona Immagine preparata come tipo di immagine da utilizzare, fare clic su Seleziona un’immagine e selezionare un’immagine preparata, se necessario.

Per garantire la corretta creazione della VM, verificare che l’immagine abbia Citrix VDA 2311 o versione successiva installata e che MCSIO sia presente sul VDA.

Una volta selezionata un’immagine, la casella di controllo Usa un profilo macchina (obbligatorio per Azure Active Directory) viene selezionata automaticamente. Fare clic su Seleziona un profilo macchina per sfogliare una VM o una specifica di modello ARM da un elenco di gruppi di risorse. Le VM nel catalogo possono ereditare le configurazioni dal profilo macchina selezionato.

Convalidare la specifica del modello ARM per assicurarsi che possa essere utilizzata come profilo macchina per creare un catalogo di macchine. Esistono due modi per convalidare la specifica del modello ARM:

- Dopo aver selezionato la specifica del modello ARM dall’elenco dei gruppi di risorse, fare clic su Avanti. Vengono visualizzati messaggi di errore se la specifica del modello ARM presenta errori.

- Eseguire uno dei seguenti comandi PowerShell:

Test-ProvInventoryItem -HostingUnitName <string> -InventoryPath <string>Test-ProvInventoryItem -HostingUnitUid <Guid> -InventoryPath <string>

Esempi di configurazioni che le VM possono ereditare da un profilo macchina includono:

- Rete accelerata

- Diagnostica di avvio

- Memorizzazione nella cache del disco host (relativa ai dischi OS e MCSIO)

- Dimensione della macchina (salvo diversa indicazione)

- Tag posizionati sulla VM

Dopo aver creato il catalogo, è possibile visualizzare le configurazioni che l’immagine eredita dal profilo macchina. Nel nodo Cataloghi di macchine, selezionare il catalogo per visualizzarne i dettagli nel riquadro inferiore. Quindi, fare clic sulla scheda Proprietà modello per visualizzare le proprietà del profilo macchina. La sezione Tag visualizza fino a tre tag. Per visualizzare tutti i tag posizionati sulla VM, fare clic su Visualizza tutto.

Se si desidera che MCS esegua il provisioning delle VM su un host dedicato di Azure, abilitare la casella di controllo Usa un gruppo di host dedicato e quindi selezionare un gruppo di host dall’elenco. Un gruppo di host è una risorsa che rappresenta una raccolta di host dedicati. Un host dedicato è un servizio che fornisce server fisici che ospitano una o più VM. Il server è dedicato alla sottoscrizione di Azure, non condiviso con altri abbonati. Quando si utilizza un host dedicato, Azure garantisce che le VM siano le uniche macchine in esecuzione su quell’host. Questa funzionalità è adatta per scenari in cui è necessario soddisfare requisiti normativi o di sicurezza interni. Per ulteriori informazioni sui gruppi di host e sulle considerazioni per il loro utilizzo, vedere Host dedicati di Azure.

Importante:

- Vengono mostrati solo i gruppi di host che hanno l’auto-posizionamento di Azure abilitato.

- L’utilizzo di un gruppo di host modifica la pagina Macchine virtuali offerta più avanti nella procedura guidata. Su quella pagina vengono mostrate solo le dimensioni delle macchine che il gruppo di host selezionato contiene. Inoltre, le Zone di disponibilità vengono selezionate automaticamente e non sono disponibili per la selezione.

-

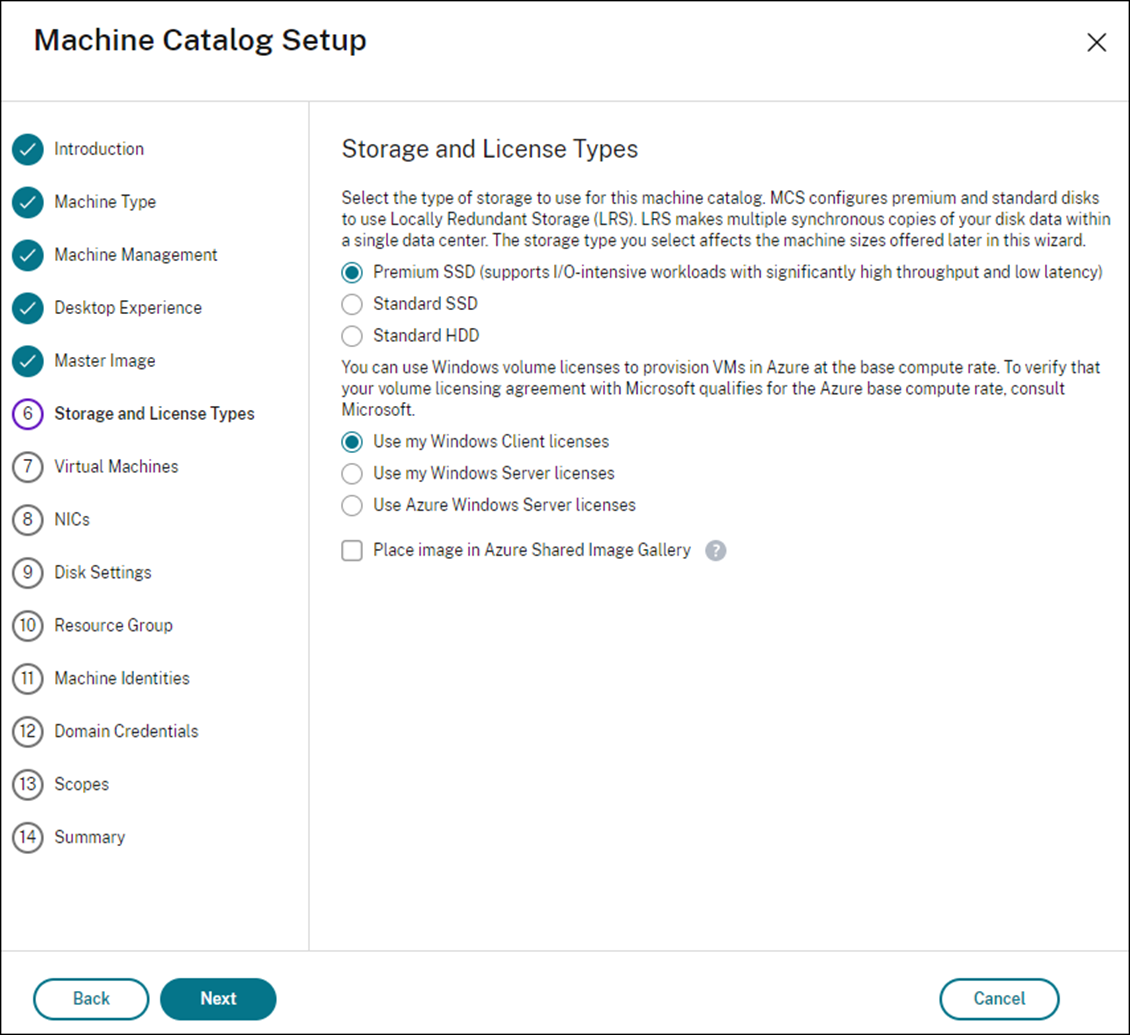

La pagina Tipi di archiviazione e licenza viene visualizzata solo quando si utilizza un’immagine di Azure Resource Manager.

Sono disponibili i seguenti tipi di archiviazione da utilizzare per il catalogo di macchine:

- Premium SSD. Offre un’opzione di archiviazione su disco ad alte prestazioni e bassa latenza, adatta per VM con carichi di lavoro ad alta intensità di I/O.

- Standard SSD. Offre un’opzione di archiviazione conveniente, adatta per carichi di lavoro che richiedono prestazioni costanti a livelli di IOPS inferiori.

- Standard HDD. Offre un’opzione di archiviazione su disco affidabile e a basso costo, adatta per VM che eseguono carichi di lavoro non sensibili alla latenza.

-

Disco OS effimero di Azure. Offre un’opzione di archiviazione conveniente che riutilizza il disco locale delle VM per ospitare il disco del sistema operativo. In alternativa, è possibile utilizzare PowerShell per creare macchine che utilizzano dischi OS effimeri. Per ulteriori informazioni, vedere Dischi effimeri di Azure. Tenere presente le seguenti considerazioni quando si utilizza un disco OS effimero:

- Il disco OS effimero di Azure e MCS I/O non possono essere abilitati contemporaneamente.

- Per aggiornare le macchine che utilizzano dischi OS effimeri, è necessario selezionare un’immagine la cui dimensione non superi la dimensione del disco cache o del disco temporaneo della VM.

- Non è possibile utilizzare l’opzione Mantieni VM e disco di sistema durante i cicli di alimentazione offerta più avanti nella procedura guidata.

Nota:

Il disco di identità viene sempre creato utilizzando Standard SSD indipendentemente dal tipo di archiviazione scelto.

Il tipo di archiviazione determina quali dimensioni di macchina vengono offerte nella pagina Macchine virtuali della procedura guidata. MCS configura i dischi premium e standard per utilizzare l’archiviazione con ridondanza locale (LRS). LRS crea più copie sincrone dei dati del disco all’interno di un singolo data center. I dischi OS effimeri di Azure utilizzano il disco locale delle VM per archiviare il sistema operativo. Per dettagli sui tipi di archiviazione di Azure e sulla replica dell’archiviazione, vedere quanto segue:

- https://docs.microsoft.com/en-us/azure/storage/common/storage-introduction/

- https://docs.microsoft.com/en-us/azure/virtual-machines/premium-storage-performance/

- https://docs.microsoft.com/en-us/azure/storage/common/storage-redundancy/

Selezionare se utilizzare licenze Windows esistenti o licenze Linux.

-

Licenze Windows: l’utilizzo di licenze Windows insieme a immagini Windows (immagini di supporto della piattaforma Azure o immagini personalizzate) consente di eseguire VM Windows in Azure a un costo ridotto. Esistono due tipi di licenze:

-

Licenza Windows Server. Consente di utilizzare le licenze Windows Server o Azure Windows Server, consentendo di utilizzare i vantaggi di Azure Hybrid Benefits. Per i dettagli, vedere https://azure.microsoft.com/en-us/pricing/hybrid-benefit/. Azure Hybrid Benefit riduce il costo di esecuzione delle VM in Azure alla tariffa di calcolo di base, rinunciando al costo delle licenze Windows Server aggiuntive dalla galleria di Azure.

-

Licenza Windows Client. Consente di portare le licenze Windows 10 e Windows 11 in Azure, consentendo di eseguire VM Windows 10 e Windows 11 in Azure senza la necessità di licenze aggiuntive. Per i dettagli, vedere Licenze di accesso client e licenze di gestione.

-

È possibile verificare che la VM di cui è stato eseguito il provisioning utilizzi il vantaggio della licenza eseguendo il seguente comando PowerShell:

Get-AzVM -ResourceGroup MyResourceGroup -Name MyVM.-

Per il tipo di licenza Windows Server, verificare che il tipo di licenza sia Windows_Server. Ulteriori istruzioni sono disponibili all’indirizzo https://docs.microsoft.com/en-us/azure/virtual-machines/windows/hybrid-use-benefit-licensing/.

-

Per il tipo di licenza Windows Client, verificare che il tipo di licenza sia Windows_Client. Ulteriori istruzioni sono disponibili all’indirizzo https://docs.microsoft.com/en-us/azure/virtual-machines/windows/windows-desktop-multitenant-hosting-deployment/.

In alternativa, è possibile utilizzare l’SDK PowerShell

Get-Provschemeper la verifica. Ad esempio:Get-Provscheme -ProvisioningSchemeName "My Azure Catalog". Per ulteriori informazioni su questo cmdlet, vedere https://developer-docs.citrix.com/projects/citrix-virtual-apps-desktops-sdk/en/latest/MachineCreation/Get-ProvScheme/.-

Licenze Linux: con le licenze Linux bring-your-own-subscription (BYOS), non è necessario pagare per il software. Il costo BYOS include solo la tariffa hardware di calcolo. Esistono due tipi di licenze:

- RHEL_BYOS: per utilizzare correttamente il tipo RHEL_BYOS, abilitare Red Hat Cloud Access sulla sottoscrizione di Azure.

- SLES_BYOS: le versioni BYOS di SLES includono il supporto di SUSE.

È possibile impostare il valore LicenseType sulle opzioni Linux in

New-ProvSchemeeSet-ProvScheme.Esempio di impostazione di LicenseType su RHEL_BYOS in

New-ProvScheme:New-ProvScheme -CleanOnBoot -ProvisioningSchemeName "azureCatalog" -RunAsynchronously -Scope @() -SecurityGroup @() -CustomProperties '<CustomProperties xmlns="http://schemas.citrix.com/2014/xd/machinecreation" xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance"><Property xsi:type="StringProperty" Name="UseManagedDisks" Value="true" /><Property xsi:type="StringProperty" Name="StorageAccountType" Value="StandardSSD_LRS" /><Property xsi:type="StringProperty" Name="ResourceGroups" Value="hu-dev-mcs" /><Property xsi:type="StringProperty" Name="OsType" Value="Linux" /><Property xsi:type="StringProperty" Name="LicenseType" Value="RHEL_BYOS" /></CustomProperties>' <!--NeedCopy-->Esempio di impostazione di LicenseType su SLES_BYOS in

Set-ProvScheme:Set-ProvScheme -ProvisioningSchemeName "azureCatalog" -CustomProperties '<CustomProperties xmlns="http://schemas.citrix.com/2014/xd/machinecreation" xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance"><Property xsi:type="StringProperty" Name="UseManagedDisks" Value="true" /><Property xsi:type="StringProperty" Name="StorageAccountType" Value="StandardSSD_LRS" /><Property xsi:type="StringProperty" Name="ResourceGroups" Value="hu-dev-mcs" /><Property xsi:type="StringProperty" Name="OsType" Value="Linux" /><Property xsi:type="StringProperty" Name="LicenseType" Value="SLES_BYOS" /></CustomProperties>' <!--NeedCopy-->Nota:

Se il valore

LicenseTypeè vuoto, i valori predefiniti sono Azure Windows Server License o Azure Linux License, a seconda del valore OsType.Esempio di impostazione di LicenseType su vuoto:

Set-ProvScheme -ProvisioningSchemeName "azureCatalog" -CustomProperties '<CustomProperties xmlns="http://schemas.citrix.com/2014/xd/machinecreation" xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance"><Property xsi:type="StringProperty" Name="UseManagedDisks" Value="true" /><Property xsi:type="StringProperty" Name="StorageAccountType" Value="StandardSSD_LRS" /><Property xsi:type="StringProperty" Name="ResourceGroups" Value="hu-dev-mcs" /><Property xsi:type="StringProperty" Name="OsType" Value="Linux" /></CustomProperties>' <!--NeedCopy-->

Vedere i seguenti documenti per comprendere i tipi di licenza e i loro vantaggi:

Azure Compute Gallery (precedentemente Azure Shared Image Gallery) è un repository per la gestione e la condivisione di immagini. Consente di rendere le immagini disponibili in tutta l’organizzazione. Si consiglia di archiviare un’immagine in SIG quando si creano grandi cataloghi di macchine non persistenti, perché ciò consente ripristini più rapidi dei dischi OS VDA. Dopo aver selezionato Posiziona immagine preparata in Azure Compute Gallery, viene visualizzata la sezione Impostazioni di Azure Compute Gallery, che consente di specificare ulteriori impostazioni di Azure Compute Gallery:

-

Rapporto tra macchine virtuali e repliche di immagini. Consente di specificare il rapporto tra macchine virtuali e repliche di immagini che si desidera che Azure mantenga. Per impostazione predefinita, Azure mantiene una singola replica di immagine per ogni 40 macchine non persistenti. Per le macchine persistenti, tale numero è predefinito a 1.000.

-

Numero massimo di repliche. Consente di specificare il numero massimo di repliche di immagini che si desidera che Azure mantenga. Il valore predefinito è 10.

Nota:

Viene creata una galleria in ACG per archiviare l’immagine. Questa galleria è accessibile solo a MCS per la creazione di VM e non viene visualizzata nella pagina Seleziona un’immagine.

-

Nella pagina Macchine virtuali, indicare quante VM si desidera creare. È necessario specificare almeno una e selezionare una dimensione di macchina. Dopo la creazione del catalogo, è possibile modificare la dimensione della macchina modificando il catalogo.

-

La pagina NIC non contiene informazioni specifiche di Azure. Seguire le indicazioni nell’articolo Creare cataloghi di macchine.

-

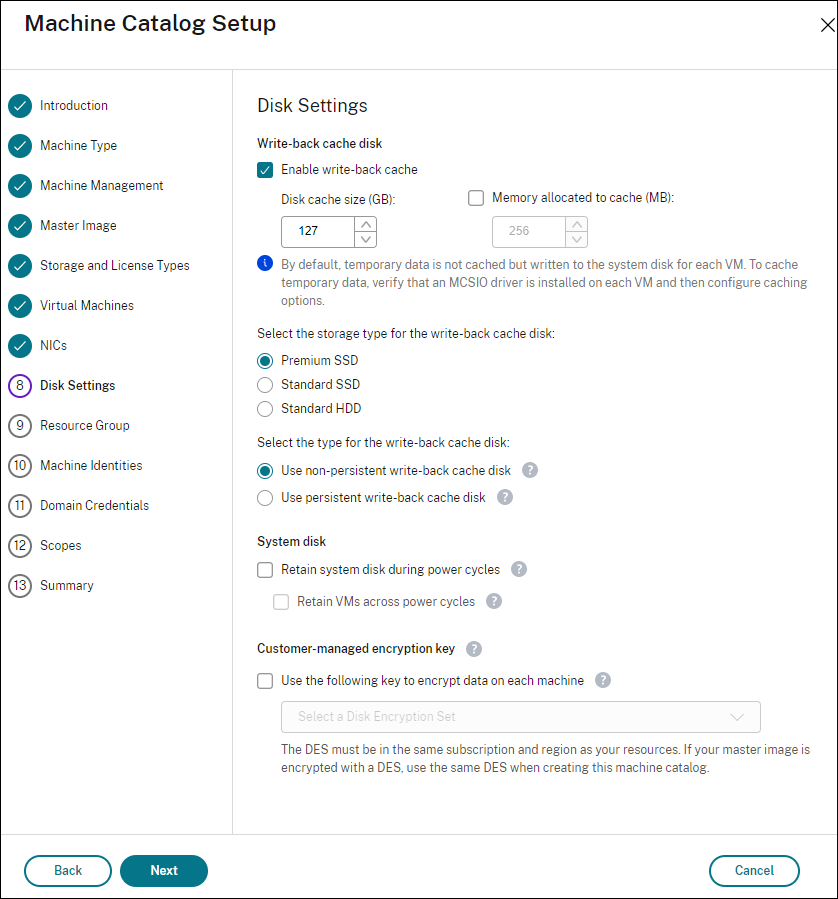

Nella pagina Impostazioni disco, scegliere se abilitare la cache di write-back. Con la funzionalità di ottimizzazione dell’archiviazione MCS abilitata, è possibile configurare le seguenti impostazioni durante la creazione di un catalogo. Queste impostazioni si applicano sia agli ambienti Azure che GCP.

Dopo aver abilitato la cache di write-back, è possibile eseguire quanto segue:

-

Configurare la dimensione del disco e della RAM utilizzati per la memorizzazione nella cache dei dati temporanei. Per ulteriori informazioni, vedere Configurare la cache per i dati temporanei.

-

Selezionare il tipo di archiviazione per il disco della cache di write-back. Sono disponibili le seguenti opzioni di archiviazione da utilizzare per il disco della cache di write-back:

- Premium SSD

- Standard SSD

- Standard HDD

-

Scegliere se si desidera che il disco della cache di write-back persista per le VM di cui è stato eseguito il provisioning. Selezionare Abilita cache di write-back per rendere disponibili le opzioni. Per impostazione predefinita, è selezionato Usa disco cache di write-back non persistente.

-

Selezionare il tipo per il disco della cache di write-back.

- Usa disco cache di write-back non persistente. Se selezionato, il disco della cache di write-back viene eliminato durante i cicli di alimentazione. Eventuali dati reindirizzati ad esso andranno persi. Se il disco temporaneo della VM ha spazio sufficiente, viene utilizzato per ospitare il disco della cache di write-back per ridurre i costi. Dopo la creazione del catalogo, è possibile verificare se le macchine di cui è stato eseguito il provisioning utilizzano il disco temporaneo. Per farlo, fare clic sul catalogo e verificare le informazioni nella scheda Proprietà modello. Se viene utilizzato il disco temporaneo, viene visualizzato Disco cache di write-back non persistente e il suo valore è Sì (utilizzando il disco temporaneo della VM). In caso contrario, viene visualizzato Disco cache di write-back non persistente e il suo valore è No (non utilizzando il disco temporaneo della VM).

- Usa disco cache di write-back persistente. Se selezionato, il disco della cache di write-back persiste per le VM di cui è stato eseguito il provisioning. L’abilitazione dell’opzione aumenta i costi di archiviazione.

-

Scegliere se mantenere le VM e i dischi di sistema per i VDA durante i cicli di alimentazione.

Mantieni VM e disco di sistema durante i cicli di alimentazione. Disponibile quando è stata selezionata l’opzione Abilita cache di write-back. Per impostazione predefinita, le VM e i dischi di sistema vengono eliminati all’arresto e ricreati all’avvio. Se si desidera ridurre i tempi di riavvio della VM, selezionare questa opzione. Tenere presente che l’abilitazione di questa opzione aumenta anche i costi di archiviazione.

-

Scegliere se abilitare il Risparmio sui costi di archiviazione. Se abilitato, consente di risparmiare sui costi di archiviazione eseguendo il downgrade del disco di archiviazione a Standard HDD quando la VM si arresta. La VM torna alle impostazioni originali al riavvio. L’opzione si applica sia ai dischi di archiviazione che ai dischi della cache di write-back. In alternativa, è possibile utilizzare anche PowerShell. Vedere Modificare il tipo di archiviazione a un livello inferiore quando una VM viene arrestata.

Nota:

Microsoft impone restrizioni sulla modifica del tipo di archiviazione durante l’arresto della VM. È anche possibile che Microsoft blocchi le modifiche al tipo di archiviazione in futuro. Per ulteriori informazioni, vedere questo articolo Microsoft.

-

Scegliere se crittografare i dati sulle macchine di cui è stato eseguito il provisioning nel catalogo. La crittografia lato server con una chiave di crittografia gestita dal cliente consente di gestire la crittografia a livello di disco gestito e proteggere i dati sulle macchine nel catalogo. Per ulteriori informazioni, vedere Crittografia lato server di Azure.

-

-

Nella pagina Gruppo di risorse, scegliere se creare gruppi di risorse o utilizzare gruppi esistenti.

- Se si sceglie di creare gruppi di risorse, selezionare Avanti.

- Se si sceglie di utilizzare gruppi di risorse esistenti, selezionare i gruppi dall’elenco Gruppi di risorse di provisioning disponibili. Ricorda: selezionare un numero sufficiente di gruppi per ospitare le macchine che si stanno creando nel catalogo. Viene visualizzato un messaggio se se ne scelgono troppo pochi. Potrebbe essere opportuno selezionarne più del minimo richiesto se si prevede di aggiungere altre VM al catalogo in seguito. Non è possibile aggiungere altri gruppi di risorse a un catalogo dopo la creazione del catalogo.

Per ulteriori informazioni, vedere Gruppi di risorse di Azure.

-

Nella pagina Identità macchina, scegliere un tipo di identità e configurare le identità per le macchine in questo catalogo. Se si selezionano le VM come Unite ad Azure Active Directory, è possibile aggiungerle a un gruppo di sicurezza di Azure AD. I passaggi dettagliati sono i seguenti:

- Nel campo Tipo di identità, selezionare Unite ad Azure Active Directory. Viene visualizzata l’opzione Gruppo di sicurezza di Azure AD (facoltativo).

- Fare clic su Gruppo di sicurezza di Azure AD: Crea nuovo.

- Immettere un nome di gruppo, quindi fare clic su Crea.

- Seguire le istruzioni visualizzate per accedere ad Azure. Se il nome del gruppo non esiste in Azure, viene visualizzata un’icona verde. In caso contrario, viene visualizzato un messaggio di errore che richiede di immettere un nuovo nome.

- Immettere lo schema di denominazione dell’account macchina per le VM.

Dopo la creazione del catalogo, Citrix Virtual Apps and Desktops™ accede ad Azure per conto dell’utente e crea il gruppo di sicurezza e una regola di appartenenza dinamica per il gruppo. In base alla regola, le VM con lo schema di denominazione specificato in questo catalogo vengono aggiunte automaticamente al gruppo di sicurezza.

L’aggiunta di VM con uno schema di denominazione diverso a questo catalogo richiede l’accesso ad Azure. Citrix Virtual Apps and Desktops può quindi accedere ad Azure e creare una regola di appartenenza dinamica basata sul nuovo schema di denominazione.

Quando si elimina questo catalogo, l’eliminazione del gruppo di sicurezza da Azure richiede anche l’accesso ad Azure.

-

Le pagine Credenziali di dominio e Riepilogo non contengono informazioni specifiche di Azure. Seguire le indicazioni nell’articolo Creare cataloghi di macchine.

Completare la procedura guidata.

Condizioni affinché il disco temporaneo di Azure sia idoneo per il disco della cache di write-back

È possibile utilizzare il disco temporaneo di Azure come disco della cache di write-back solo se tutte le seguenti condizioni sono soddisfatte:

-

Il disco della cache di write-back deve essere non persistente poiché il disco temporaneo di Azure non è appropriato per i dati persistenti.

-

La dimensione della VM di Azure scelta deve includere un disco temporaneo.

-

Il disco OS effimero non deve essere abilitato.

-

Accettare di posizionare il file della cache di write-back sul disco temporaneo di Azure.

-

La dimensione del disco temporaneo di Azure deve essere maggiore della dimensione totale di (dimensione del disco della cache di write-back + spazio riservato per il file di paging + 1 GB di spazio buffer).

Scenari di disco della cache di write-back non persistente

La tabella seguente descrive tre diversi scenari in cui il disco temporaneo viene utilizzato per la cache di write-back durante la creazione del catalogo di macchine.

| Scenario | Risultato |

|---|---|

| Tutte le condizioni per l’utilizzo del disco temporaneo per la cache di write-back sono soddisfatte. | Il file WBC mcsdif.vhdx viene posizionato sul disco temporaneo. |

| Il disco temporaneo ha spazio insufficiente per l’utilizzo della cache di write-back. | Viene creato un disco VHD MCSWCDisk e il file WBC mcsdif.vhdx viene posizionato su questo disco. |

Il disco temporaneo ha spazio sufficiente per l’utilizzo della cache di write-back ma UseTempDiskForWBC è impostato su false. |

Viene creato un disco VHD MCSWCDisk e il file WBC mcsdif.vhdx viene posizionato su questo disco. |

Creare una specifica di modello di Azure

È possibile creare una specifica di modello di Azure nel portale di Azure e utilizzarla in Web Studio e nei comandi PowerShell per creare o aggiornare un catalogo di macchine MCS.

Per creare una specifica di modello di Azure per una VM esistente:

- Accedere al portale di Azure. Selezionare un gruppo di risorse, quindi selezionare la VM e l’interfaccia di rete. Dal menu … in alto, fare clic su Esporta modello.

- Deselezionare la casella di controllo Includi parametri se si desidera creare una specifica di modello per il provisioning del catalogo.

- Fare clic su Aggiungi alla libreria per modificare la specifica del modello in seguito.

- Nella pagina Importazione modello, immettere le informazioni richieste come Nome, Sottoscrizione, Gruppo di risorse, Posizione e Versione. Fare clic su Avanti: Modifica modello.

-

È necessaria anche un’interfaccia di rete come risorsa indipendente se si desidera eseguire il provisioning dei cataloghi. Pertanto, è necessario rimuovere qualsiasi

dependsOnspecificato nella specifica del modello. Ad esempio:"dependsOn": [ "[resourceId('Microsoft.Network/networkInterfaces', 'tnic937')]" ], <!--NeedCopy--> - Creare Rivedi+Crea e creare la specifica del modello.

- Nella pagina Specifiche del modello, verificare la specifica del modello appena creata. Fare clic sulla specifica del modello. Nel pannello di sinistra, fare clic su Versioni.

- È possibile creare una nuova versione facendo clic su Crea nuova versione. Specificare un nuovo numero di versione, apportare modifiche alla specifica del modello corrente e fare clic su Rivedi + Crea per creare la nuova versione della specifica del modello.

È possibile ottenere informazioni sulla specifica del modello e sulla versione del modello utilizzando i seguenti comandi PowerShell:

-

Per ottenere informazioni sulla specifica del modello, eseguire:

get-item XDHyp:\HostingUnits\East\machineprofile.folder\abc.resourcegroup\bggTemplateSpec.templatespec <!--NeedCopy--> -

Per ottenere informazioni sulla versione della specifica del modello, eseguire:

get-item XDHyp:\HostingUnits\East\machineprofile.folder\abc.resourcegroup\bggTemplateSpec.templatespec\bgg1.0.templatespecversion <!--NeedCopy-->

Utilizzare la specifica del modello per creare o aggiornare un catalogo

È possibile creare o aggiornare un catalogo di macchine MCS utilizzando una specifica di modello come input del profilo macchina. Per fare ciò, è possibile utilizzare Web Studio o i comandi PowerShell.

- Per Web Studio, vedere Creare un catalogo di macchine utilizzando un’immagine di Azure Resource Manager in Web Studio

- Per PowerShell, vedere Utilizzare la specifica del modello per creare o aggiornare un catalogo utilizzando PowerShell

Crittografia lato server di Azure

Citrix Virtual Apps and Desktops supporta le chiavi di crittografia gestite dal cliente per i dischi gestiti di Azure tramite Azure Key Vault. Con questo supporto è possibile gestire i requisiti organizzativi e di conformità crittografando i dischi gestiti del catalogo di macchine utilizzando la propria chiave di crittografia. Per ulteriori informazioni, vedere Crittografia lato server di Azure Disk Storage.

Quando si utilizza questa funzionalità per i dischi gestiti:

-

Per modificare la chiave con cui il disco è crittografato, si modifica la chiave corrente nel

DiskEncryptionSet. Tutte le risorse associate a quelDiskEncryptionSetcambiano per essere crittografate con la nuova chiave. -

Quando si disabilita o si elimina la chiave, tutte le VM con dischi che utilizzano quella chiave si arrestano automaticamente. Dopo l’arresto, le VM non sono utilizzabili a meno che la chiave non venga riabilitata o non si assegni una nuova chiave. Qualsiasi catalogo che utilizza la chiave non può essere avviato e non è possibile aggiungervi VM.

Considerazioni importanti quando si utilizzano chiavi di crittografia gestite dal cliente

Considerare quanto segue quando si utilizza questa funzionalità:

-

Tutte le risorse correlate alle chiavi gestite dal cliente (Azure Key Vaults, set di crittografia del disco, VM, dischi e snapshot) devono risiedere nella stessa sottoscrizione e regione.

-

Una volta abilitata la chiave di crittografia gestita dal cliente, non è possibile disabilitarla in seguito. Se si desidera disabilitare o rimuovere la chiave di crittografia gestita dal cliente, copiare tutti i dati su un disco gestito diverso che non utilizza la chiave di crittografia gestita dal cliente.

-

I dischi creati da immagini personalizzate crittografate utilizzando la crittografia lato server e le chiavi gestite dal cliente devono essere crittografati utilizzando le stesse chiavi gestite dal cliente. Questi dischi devono trovarsi nella stessa sottoscrizione.

-

Gli snapshot creati da dischi crittografati con crittografia lato server e chiavi gestite dal cliente devono essere crittografati con le stesse chiavi gestite dal cliente.

-

Dischi, snapshot e immagini crittografati con chiavi gestite dal cliente non possono essere spostati in un altro gruppo di risorse e sottoscrizione.

-

I dischi gestiti attualmente o precedentemente crittografati utilizzando Azure Disk Encryption non possono essere crittografati utilizzando chiavi gestite dal cliente.

-

Fare riferimento al sito Microsoft per le limitazioni sui set di crittografia del disco per regione.

Nota:

Vedere Guida rapida: Creare un Key Vault utilizzando il portale di Azure per informazioni sulla configurazione della crittografia lato server di Azure.

Chiave di crittografia gestita dal cliente di Azure

Quando si crea un catalogo di macchine, è possibile scegliere se crittografare i dati sulle macchine di cui è stato eseguito il provisioning nel catalogo. La crittografia lato server con una chiave di crittografia gestita dal cliente consente di gestire la crittografia a livello di disco gestito e proteggere i dati sulle macchine nel catalogo. Un set di crittografia del disco (DES) rappresenta una chiave gestita dal cliente. Per utilizzare questa funzionalità, è necessario prima creare il DES in Azure. Un DES è nel seguente formato:

/subscriptions/12345678-1234-1234-1234-123456789012/resourceGroups/Sample-RG/providers/Microsoft.Compute/diskEncryptionSets/SampleEncryptionSet

Selezionare un DES dall’elenco. Il DES selezionato deve trovarsi nella stessa sottoscrizione e regione delle risorse. Se l’immagine è crittografata con un DES, utilizzare lo stesso DES durante la creazione del catalogo di macchine. Non è possibile modificare il DES dopo aver creato il catalogo.

Se si crea un catalogo con una chiave di crittografia e in seguito si disabilita il DES corrispondente in Azure, non sarà più possibile avviare le macchine nel catalogo o aggiungervi macchine.

Vedere Creazione di un catalogo di macchine utilizzando una chiave gestita dal cliente.

Crittografia del disco di Azure sull’host

È possibile creare un catalogo di macchine MCS con funzionalità di crittografia sull’host. Attualmente, MCS supporta solo il flusso di lavoro del profilo macchina per questa funzionalità. È possibile utilizzare una VM o una specifica di modello come input per un profilo macchina.

Questo metodo di crittografia non crittografa i dati tramite l’archiviazione di Azure. Il server che ospita la VM crittografa i dati e quindi i dati crittografati fluiscono attraverso il server di archiviazione di Azure. Quindi, questo metodo di crittografia crittografa i dati end-to-end.

Restrizioni:

La crittografia del disco di Azure sull’host è:

- Non supportata per tutte le dimensioni di macchina di Azure

- Incompatibile con la crittografia del disco di Azure

Per creare un catalogo di macchine con funzionalità di crittografia sull’host:

- Verificare se la sottoscrizione ha la funzionalità di crittografia sull’host abilitata o meno. Per fare ciò, vedere https://learn.microsoft.com/en-us/rest/api/resources/features/get?tabs=HTTP/. Se non abilitata, è necessario abilitare la funzionalità per la sottoscrizione. Per informazioni sull’abilitazione della funzionalità per la sottoscrizione, vedere https://learn.microsoft.com/en-us/azure/virtual-machines/disks-enable-host-based-encryption-portal?tabs=azure-powershell#prerequisites/.

-

Verificare se una particolare dimensione di VM di Azure supporta la crittografia sull’host o meno. Per fare ciò, in una finestra PowerShell, eseguire uno dei seguenti comandi:

PS XDHyp:\Connections\<your connection>\east us.region\serviceoffering.folder> <!--NeedCopy-->PS XDHyp:\HostingUnits\<your hosting unit>\serviceoffering.folder> <!--NeedCopy--> -

Creare una VM o una specifica di modello, come input per il profilo macchina, nel portale di Azure con la crittografia sull’host abilitata.

- Se si desidera creare una VM, selezionare una dimensione di VM che supporti la crittografia sull’host. Dopo aver creato la VM, la proprietà della VM Crittografia sull’host è abilitata.

- Se si desidera utilizzare una specifica di modello, assegnare il parametro

Encryption at Hostcome true all’interno disecurityProfile.

-

Creare un catalogo di macchine MCS con il flusso di lavoro del profilo macchina selezionando una VM o una specifica di modello.

- Disco OS / Disco dati: viene crittografato tramite chiave gestita dal cliente e chiave gestita dalla piattaforma

- Disco OS effimero: viene crittografato solo tramite chiave gestita dalla piattaforma

- Disco cache: viene crittografato tramite chiave gestita dal cliente e chiave gestita dalla piattaforma

È possibile creare il catalogo di macchine utilizzando Web Studio o eseguendo comandi PowerShell.

Recuperare le informazioni sulla crittografia sull’host da un profilo macchina

È possibile recuperare le informazioni sulla crittografia sull’host da un profilo macchina quando si esegue il comando PowerShell con il parametro AdditionalData. Se il parametro EncryptionAtHost è True, indica che la crittografia sull’host è abilitata per il profilo macchina.

Ad esempio: quando l’input del profilo macchina è una VM, eseguire il seguente comando:

(get-item XDHyp:\HostingUnits\myAzureNetwork\machineprofile.folder\abc.resourcegroup\def.vm).AdditionalData

<!--NeedCopy-->

Ad esempio: quando l’input del profilo macchina è una specifica di modello, eseguire il seguente comando:

(get-item XDHyp:\HostingUnits\myAzureNetwork\machineprofile.folder\abc.resourcegroup\def_templatespec.templatespec\bgg1.0.templatespecversion).AdditionalData

<!--NeedCopy-->

Doppia crittografia sul disco gestito

È possibile creare un catalogo di macchine con doppia crittografia. Tutti i cataloghi creati con questa funzionalità hanno tutti i dischi crittografati lato server con chiavi gestite sia dalla piattaforma che dal cliente. Si possiede e si mantiene l’Azure Key Vault, la chiave di crittografia e i set di crittografia del disco (DES).

La doppia crittografia è la crittografia lato piattaforma (predefinita) e la crittografia gestita dal cliente (CMEK). Pertanto, se si è un cliente sensibile all’alta sicurezza che è preoccupato per il rischio associato a qualsiasi algoritmo di crittografia, implementazione o chiave compromessa, è possibile optare per questa doppia crittografia. I dischi OS e dati persistenti, gli snapshot e le immagini sono tutti crittografati a riposo con doppia crittografia.

Nota:

- È possibile creare e aggiornare un catalogo di macchine con doppia crittografia utilizzando Web Studio e i comandi PowerShell. Vedere Creare un catalogo di macchine con doppia crittografia per i comandi PowerShell.

- È possibile utilizzare un flusso di lavoro non basato su profilo macchina o un flusso di lavoro basato su profilo macchina per creare o aggiornare un catalogo di macchine con doppia crittografia.

- Se si utilizza un flusso di lavoro non basato su profilo macchina per creare un catalogo di macchine, è possibile riutilizzare il

DiskEncryptionSetIdmemorizzato.- Se si utilizza un profilo macchina, è possibile utilizzare una VM o una specifica di modello come input del profilo macchina.

Limitazioni:

- La doppia crittografia non è supportata per i dischi Ultra o i dischi Premium SSD v2.

- La doppia crittografia non è supportata sui dischi non gestiti.

- Se si disabilita una chiave DiskEncryptionSet associata a un catalogo, le VM del catalogo vengono disabilitate.

- Tutte le risorse correlate alle chiavi gestite dal cliente (Azure Key Vaults, set di crittografia del disco, VM, dischi e snapshot) devono trovarsi nella stessa sottoscrizione e regione.

- È possibile creare solo fino a 50 set di crittografia del disco per regione per sottoscrizione.

- Non è possibile aggiornare un catalogo di macchine che ha già un

DiskEncryptionSetIdcon unDiskEncryptionSetIddiverso.

Gruppi di risorse di Azure

I gruppi di risorse di provisioning di Azure forniscono un modo per eseguire il provisioning delle VM che forniscono applicazioni e desktop agli utenti. È possibile aggiungere gruppi di risorse di Azure vuoti esistenti quando si crea un catalogo di macchine MCS, oppure far creare nuovi gruppi di risorse. Per informazioni sui gruppi di risorse di Azure, vedere la documentazione Microsoft.

Utilizzo del gruppo di risorse di Azure

Non esiste un limite al numero di macchine virtuali, dischi gestiti, snapshot e immagini per gruppo di risorse di Azure. (Il limite di 240 VM per 800 dischi gestiti per gruppo di risorse di Azure è stato rimosso.)

- Quando si utilizza un service principal con ambito completo per creare un catalogo di macchine, MCS crea un solo gruppo di risorse di Azure e lo utilizza per il catalogo.

- Quando si utilizza un service principal con ambito ristretto per creare un catalogo di macchine, è necessario fornire un gruppo di risorse di Azure vuoto e pre-creato per il catalogo.

Dischi effimeri di Azure

Un disco effimero di Azure consente di riutilizzare il disco cache o il disco temporaneo per archiviare il disco OS per una macchina virtuale abilitata per Azure. Questa funzionalità è utile per gli ambienti Azure che richiedono un disco SSD più performante rispetto a un disco HDD standard. Per informazioni sulla creazione di un catalogo con un disco effimero di Azure, vedere Creare un catalogo con dischi effimeri di Azure.

Nota:

I cataloghi persistenti non supportano i dischi OS effimeri.

I dischi OS effimeri richiedono che lo schema di provisioning utilizzi dischi gestiti e una Shared Image Gallery.

Archiviazione di un disco temporaneo OS effimero

È possibile archiviare un disco OS effimero sul disco temporaneo della VM o su un disco di risorse. Questa funzionalità consente di utilizzare un disco OS effimero con una VM che non ha una cache o ha una cache insufficiente. Tali VM hanno un disco temporaneo o di risorse per archiviare un disco OS effimero, come Ddv4.

Considerare quanto segue:

- Un disco effimero viene archiviato nel disco cache della VM o nel disco temporaneo (di risorse) della VM. Il disco cache è preferito rispetto al disco temporaneo, a meno che il disco cache non sia abbastanza grande da contenere il contenuto del disco OS.

- Per gli aggiornamenti, una nuova immagine più grande del disco cache ma più piccola del disco temporaneo comporta la sostituzione del disco OS effimero con il disco temporaneo della VM.

Disco effimero di Azure e ottimizzazione dell’archiviazione di Machine Creation Services (MCS I/O)

Il disco OS effimero di Azure e MCS I/O non possono essere abilitati contemporaneamente.

Le considerazioni importanti sono le seguenti:

-

Non è possibile creare un catalogo di macchine con disco OS effimero e MCS I/O abilitati contemporaneamente.

- I parametri PowerShell (

UseWriteBackCacheeUseEphemeralOsDisk) falliscono con messaggi di errore appropriati se li si imposta su true inNew-ProvSchemeoSet-ProvScheme. - Per i cataloghi di macchine esistenti creati con entrambe le funzionalità abilitate, è comunque possibile:

- aggiornare un catalogo di macchine.

- aggiungere o eliminare VM.

- eliminare un catalogo di macchine.

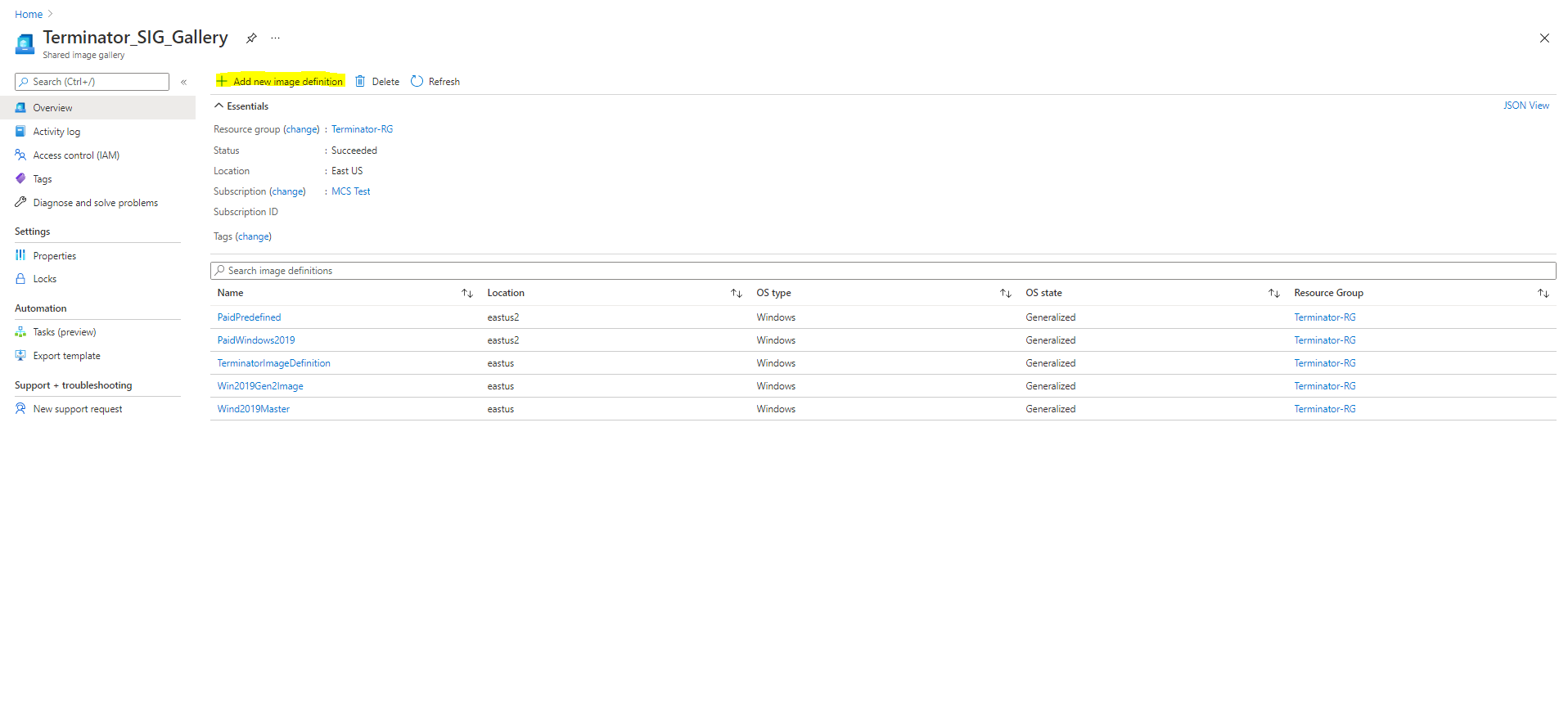

Azure Compute Gallery

Utilizzare Azure Compute Gallery (precedentemente Azure Shared Image Gallery) come repository di immagini pubblicate per le macchine di cui è stato eseguito il provisioning MCS in Azure. È possibile archiviare un’immagine pubblicata nella galleria per accelerare la creazione e l’idratazione dei dischi OS, migliorando i tempi di avvio e di avvio delle applicazioni per le VM non persistenti. La galleria di immagini condivise contiene i seguenti tre elementi:

- Galleria: le immagini sono archiviate qui. MCS crea una galleria per ogni catalogo di macchine.

- Definizione dell’immagine della galleria: questa definizione include informazioni (tipo e stato del sistema operativo, regione di Azure) sull’immagine pubblicata. MCS crea una definizione di immagine per ogni immagine creata per il catalogo.

- Versione dell’immagine della galleria: ogni immagine in una Shared Image Gallery può avere più versioni e ogni versione può avere più repliche in diverse regioni. Ogni replica è una copia completa dell’immagine pubblicata.

Nota:

La funzionalità Shared Image Gallery è compatibile solo con i dischi gestiti. Non è disponibile per i cataloghi di macchine legacy.

Per ulteriori informazioni, vedere Panoramica di Azure Compute Gallery.

Per informazioni sulla creazione o l’aggiornamento di un catalogo di macchine utilizzando un’immagine di Azure Compute Gallery tramite PowerShell, vedere Creare o aggiornare un catalogo di macchine utilizzando un’immagine di Azure Compute Gallery.

VM riservate di Azure

Le VM di calcolo riservate di Azure garantiscono che il desktop virtuale sia crittografato in memoria e protetto durante l’uso.

È possibile utilizzare MCS per creare un catalogo con VM riservate di Azure. È necessario utilizzare il flusso di lavoro del profilo macchina per creare un tale catalogo. È possibile utilizzare sia VM che specifiche di modello ARM come input del profilo macchina.

Considerazioni importanti per le VM riservate

Le considerazioni importanti per le dimensioni di VM supportate e la creazione di cataloghi di macchine con VM riservate sono le seguenti:

-

Dimensioni di VM supportate: le VM riservate supportano le seguenti dimensioni di VM:

- Serie DCasv5

- Serie DCadsv5

- Serie ECasv5

- Serie ECadsv5

-

Creare cataloghi di macchine con VM riservate.

- È possibile creare un catalogo di macchine con VM riservate di Azure utilizzando Web Studio e i comandi PowerShell.

- È necessario utilizzare un flusso di lavoro basato su profilo macchina per creare un catalogo di macchine con VM riservate di Azure. È possibile utilizzare una VM o una specifica di modello come input del profilo macchina.

-

L’immagine master e l’input del profilo macchina devono essere entrambi abilitati con lo stesso tipo di sicurezza riservata. I tipi di sicurezza sono:

- VMGuestStateOnly: VM riservata con solo lo stato guest della VM crittografato

- DiskWithVMGuestState: VM riservata con sia il disco OS che lo stato guest della VM crittografati con chiave gestita dalla piattaforma o chiave gestita dal cliente. Possono essere crittografati sia il disco OS normale che quello effimero.

-

È possibile ottenere informazioni sulle VM riservate di vari tipi di risorse come disco gestito, snapshot, immagine di Azure Compute Gallery, VM e specifica di modello ARM utilizzando il parametro AdditionalData. Ad esempio:

PS C:\Users\username> (get-item XDHyp:\HostingUnits\mynetwork\image.folder\username-dev-testing-rg.resourcegroup\username-dev-tsvda.vm).AdditionalData <!--NeedCopy-->I campi dati aggiuntivi sono:

- DiskSecurityType

- ConfidentialVMDiskEncryptionSetId

- DiskSecurityProfiles

Per ottenere la proprietà di calcolo riservato di una dimensione di macchina, eseguire il seguente comando:

(Get-Item -path "XDHyp:\Connections\my-connection-name\East US.region\serviceoffering.folder\abc.serviceoffering").AdditionalDataIl campo dati aggiuntivi è

ConfidentialComputingType. - Non è possibile modificare l’immagine master o il profilo macchina da tipo di sicurezza riservato a non riservato, o da non riservato a riservato.

- Si ricevono messaggi di errore appropriati per qualsiasi configurazione errata.

Preparare immagini master e profili macchina

Prima di creare un set di VM riservate, seguire questi passaggi per preparare un’immagine master e un profilo macchina per esse:

- Nel portale di Azure, creare una VM riservata con impostazioni specifiche, come:

- Tipo di sicurezza: Macchine virtuali riservate

- Crittografia disco OS riservato: Abilitata.

- Gestione chiavi: Crittografia disco riservato con una chiave gestita dalla piattaforma Per ulteriori informazioni sulla creazione di VM riservate, vedere questo articolo Microsoft.

-

Preparare l’immagine master sulla VM creata. Installare le applicazioni necessarie e il VDA sulla VM creata.

Nota:

La creazione di VM riservate utilizzando VHD non è supportata. Utilizzare invece Azure Compute Gallery, dischi gestiti o snapshot a questo scopo.

-

Creare il profilo macchina utilizzando uno di questi modi:

- Utilizzare la VM esistente creata nel passaggio 1 se possiede le proprietà macchina necessarie.

-

Se si opta per una specifica di modello ARM come profilo macchina, creare la specifica di modello come necessario. In particolare, configurare i parametri che soddisfano i requisiti della VM riservata, come SecurityEncryptionType e diskEncryptionSet (per la chiave gestita dal cliente). Per ulteriori informazioni, vedere Creare una specifica di modello di Azure.

Nota:

- Assicurarsi che l’immagine master e il profilo macchina abbiano lo stesso tipo di chiave di sicurezza.

- Per creare VM riservate che richiedono la crittografia del disco OS riservato con una chiave gestita dal cliente, assicurarsi che gli ID del set di crittografia del disco sia nell’immagine master che nel profilo macchina siano identici.

Creare VM riservate utilizzando Web Studio o comandi PowerShell

Per creare un set di VM riservate, creare un catalogo di macchine utilizzando un’immagine master e un profilo macchina derivato da una VM riservata desiderata.

Per creare il catalogo utilizzando Web Studio, seguire i passaggi descritti in Creare cataloghi di macchine. Tenere presenti le seguenti considerazioni:

- Nella pagina Immagine, selezionare un’immagine master e un profilo macchina preparati per la creazione della VM riservata. La selezione del profilo macchina è obbligatoria e sono disponibili per la selezione solo i profili che corrispondono allo stesso tipo di crittografia di sicurezza dell’immagine master selezionata.

- Nella pagina Macchine virtuali, solo le dimensioni delle macchine che supportano le VM riservate vengono visualizzate per la selezione.

- Nella pagina Impostazioni disco, non è possibile specificare il set di crittografia del disco perché viene ereditato dal profilo macchina selezionato.

Azure Marketplace

Citrix Virtual Apps and Desktops supporta l’utilizzo di un’immagine master su Azure che contiene informazioni sul piano per creare un catalogo di macchine. Per ulteriori informazioni, vedere Microsoft Azure Marketplace.

Suggerimento:

Alcune immagini trovate su Azure Marketplace, come l’immagine standard di Windows Server, non aggiungono informazioni sul piano. La funzionalità di Citrix Virtual Apps and Desktops è per le immagini a pagamento.

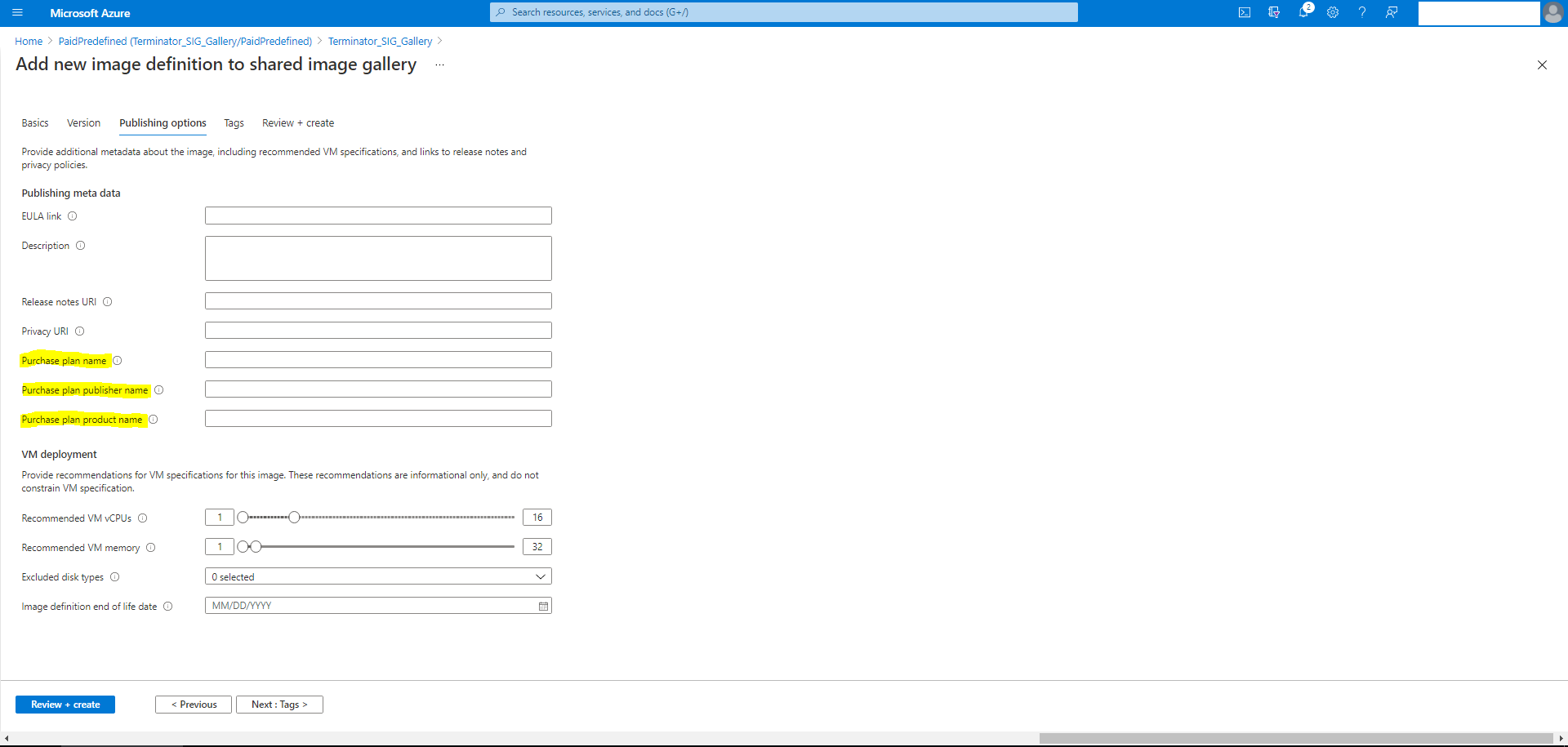

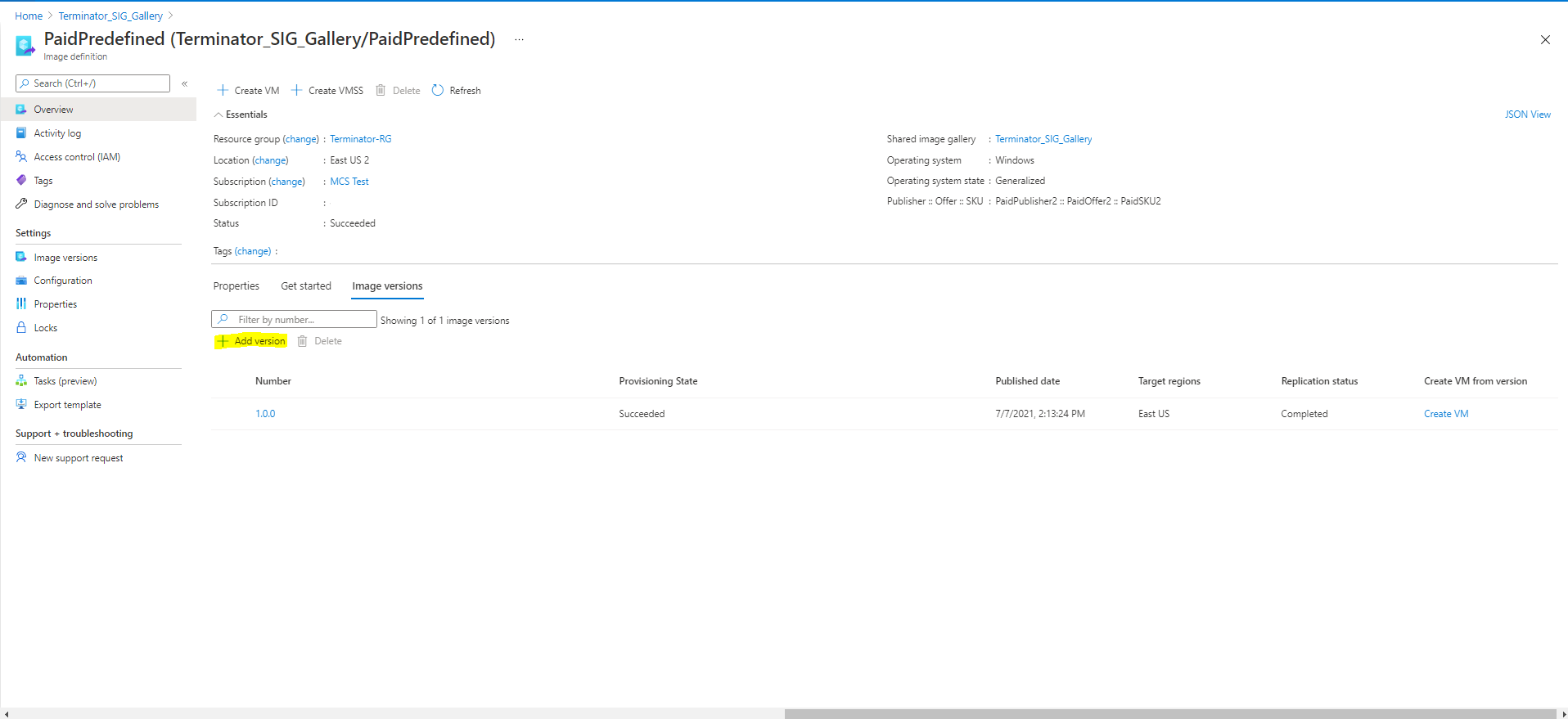

Assicurarsi che l’immagine creata in Shared Image Gallery contenga le informazioni sul piano di Azure

Utilizzare la procedura in questa sezione per visualizzare le immagini di Shared Image Gallery in Web Studio. Queste immagini possono essere facoltativamente utilizzate per un’immagine master. Per inserire l’immagine in una Shared Image Gallery, creare una definizione di immagine in una galleria.

Nella pagina Opzioni di pubblicazione, verificare le informazioni sul piano di acquisto.

I campi delle informazioni sul piano di acquisto sono inizialmente vuoti. Popolare tali campi con le informazioni sul piano di acquisto utilizzate per l’immagine. La mancata compilazione delle informazioni sul piano di acquisto può causare il fallimento del processo di creazione del catalogo di macchine.

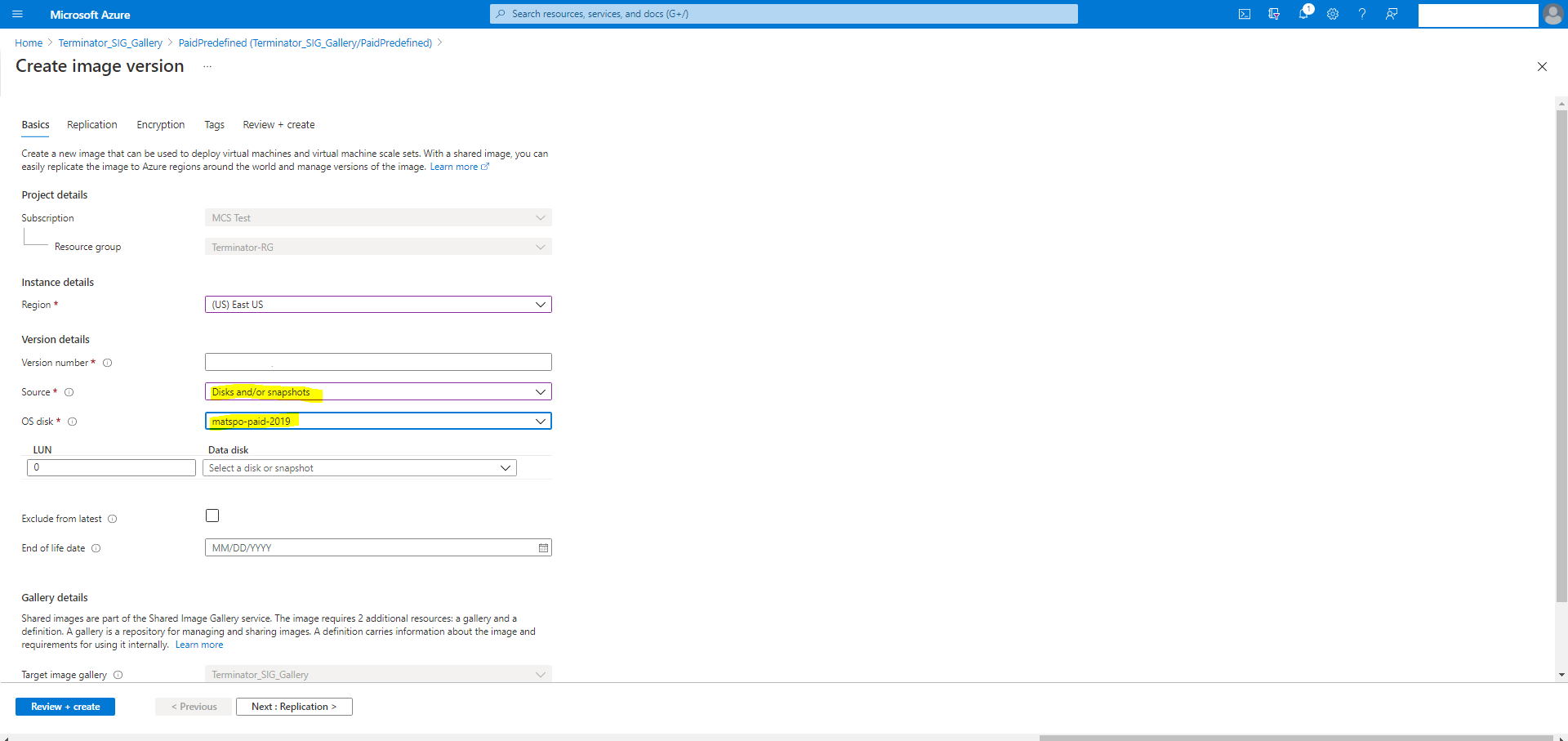

Dopo aver verificato le informazioni sul piano di acquisto, creare una versione dell’immagine all’interno della definizione. Questa viene utilizzata come immagine master. Fare clic su Aggiungi versione:

Nella sezione Dettagli versione, selezionare lo snapshot dell’immagine o il disco gestito come origine:

Creare un catalogo di macchine utilizzando PowerShell

Questa sezione descrive come creare cataloghi utilizzando PowerShell:

- Creare un catalogo con disco cache di write-back non persistente

- Creare un catalogo con disco cache di write-back persistente

- Migliorare le prestazioni di avvio con MCSIO

- Utilizzare la specifica del modello per creare o aggiornare un catalogo utilizzando PowerShell

- Cataloghi di macchine con avvio attendibile

- Utilizzare i valori delle proprietà del profilo macchina

- Creare un catalogo di macchine con chiave di crittografia gestita dal cliente

- Creare un catalogo di macchine con doppia crittografia

- Creare un catalogo con dischi effimeri di Azure

- Host dedicati di Azure

- Creare o aggiornare un catalogo di macchine utilizzando un’immagine di Azure Compute Gallery

- Configurare Shared Image Gallery

- Eseguire il provisioning delle macchine in Zone di disponibilità specificate

- Tipi di archiviazione

- Posizione del file di paging

- Aggiornare l’impostazione del file di paging

- Creare un catalogo utilizzando VM Spot di Azure

- Configurare le dimensioni di backup delle VM

- Copiare i tag su tutte le risorse

- Eseguire il provisioning delle VM del catalogo con Azure Monitor Agent installato

Creare un catalogo con disco cache di write-back non persistente

Per configurare un catalogo con disco cache di write-back non persistente, utilizzare il parametro PowerShell New-ProvScheme CustomProperties. La proprietà personalizzata UseTempDiskForWBC indica se si accetta di utilizzare l’archiviazione temporanea di Azure per archiviare il file della cache di write-back. Questo deve essere configurato su true quando si esegue New-ProvScheme se si desidera utilizzare il disco temporaneo come disco della cache di write-back. Se questa proprietà non è specificata, il parametro è impostato su False per impostazione predefinita.

Ad esempio, utilizzando il parametro CustomProperties per impostare UseTempDiskForWBC su true:

-CustomProperties '<CustomProperties xmlns=" http://schemas.citrix.com/2014/xd/machinecreation" xmlns:xsi=" http://www.w3.org/2001/XMLSchema-instance"> `

<Property xsi:type="StringProperty" Name="PersistWBC" Value="false"/> `

<Property xsi:type="StringProperty" Name="PersistOsDisk" Value="false"/> `

<Property xsi:type="StringProperty" Name="PersistVm" Value="false"/> `

<Property xsi:type="StringProperty" Name="StorageAccountType" Value="Premium_LRS"/> `

<Property xsi:type="StringProperty" Name="WBCDiskStorageType" Value="Premium_LRS"/> `

<Property xsi:type="StringProperty" Name="LicenseType" Value="Windows_Client"/> `

<Property xsi:type="StringProperty" Name="UseTempDiskForWBC" Value="true"/> `

</CustomProperties>'

<!--NeedCopy-->

Nota:

Dopo aver impegnato il catalogo di macchine a utilizzare l’archiviazione temporanea locale di Azure per il file della cache di write-back, non può essere modificato per utilizzare VHD in seguito.

Creare un catalogo con disco cache di write-back persistente

Per configurare un catalogo con disco cache di write-back persistente, utilizzare il parametro PowerShell New-ProvScheme CustomProperties. Questo parametro supporta una proprietà aggiuntiva, PersistWBC, utilizzata per determinare come il disco della cache di write-back persiste per le macchine di cui è stato eseguito il provisioning MCS. La proprietà PersistWBC viene utilizzata solo quando il parametro UseWriteBackCache è specificato e quando il parametro WriteBackCacheDiskSize è impostato per indicare che viene creato un disco.

Esempi di proprietà trovate nel parametro CustomProperties prima di supportare PersistWBC includono:

<CustomProperties xmlns="http://schemas.citrix.com/2014/xd/machinecreation" xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance">

<Property xsi:type="StringProperty" Name="UseManagedDisks" Value="true" />

<Property xsi:type="StringProperty" Name="StorageAccountType" Value="Premium_LRS" />

<Property xsi:type="StringProperty" Name="ResourceGroups" Value="benvaldev5RG3" />

</CustomProperties>

<!--NeedCopy-->

Quando si utilizzano queste proprietà, considerare che contengono valori predefiniti se le proprietà sono omesse dal parametro CustomProperties. La proprietà PersistWBC ha due possibili valori: true o false.

L’impostazione della proprietà PersistWBC su true non elimina il disco della cache di write-back quando l’amministratore di Citrix Virtual Apps and Desktops arresta la macchina utilizzando Web Studio.

L’impostazione della proprietà PersistWBC su false elimina il disco della cache di write-back quando l’amministratore di Citrix Virtual Apps and Desktops arresta la macchina utilizzando Web Studio.

Nota:

Se la proprietà

PersistWBCviene omessa, la proprietà assume il valore predefinito false e la cache di write-back viene eliminata quando la macchina viene arrestata utilizzando Web Studio.

Ad esempio, utilizzando il parametro CustomProperties per impostare PersistWBC su true:

<CustomProperties xmlns="http://schemas.citrix.com/2014/xd/machinecreation" xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance">

<Property xsi:type="StringProperty" Name="UseManagedDisks" Value="true" />

<Property xsi:type="StringProperty" Name="StorageAccountType" Value="Premium_LRS" />

<Property xsi:type="StringProperty" Name="ResourceGroups" Value="benvaldev5RG3" />

<Property xsi:type="StringProperty" Name="PersistWBC" Value="true" />

</CustomProperties>

<!--NeedCopy-->

Importante:

La proprietà

PersistWBCpuò essere impostata solo utilizzando il cmdlet PowerShellNew-ProvScheme. Il tentativo di modificare leCustomPropertiesdi uno schema di provisioning dopo la creazione non ha alcun impatto sul catalogo di macchine e sulla persistenza del disco della cache di write-back quando una macchina viene arrestata.

Ad esempio, impostare New-ProvScheme per utilizzare la cache di write-back impostando la proprietà PersistWBC su true:

New-ProvScheme

-CleanOnBoot

-CustomProperties "<CustomProperties xmlns=`"http://schemas.citrix.com/2014/xd/machinecreation`" xmlns:xsi=`"http://www.w3.org/2001/XMLSchema-instance`"><Property xsi:type=`"StringProperty`" Name=`"UseManagedDisks`" Value=`"true`" /><Property xsi:type=`"StringProperty`" Name=`"StorageAccountType`" Value=`"Premium_LRS`" /><Property xsi:type=`"StringProperty`" Name=`"ResourceGroups`" Value=`"benvaldev5RG3`" /><Property xsi:type=`"StringProperty`" Name=`"PersistWBC`" Value=`"true`" /></CustomProperties>"

-HostingUnitName "adSubnetScale1"

-IdentityPoolName "BV-WBC1-CAT1"

-MasterImageVM "XDHyp:\HostingUnits\adSubnetScale1\image.folder\GoldImages.resourcegroup\W10MCSIO-01_OsDisk_1_a940e6f5bab349019d57ccef65d2c7e3.manageddisk"

-NetworkMapping @{"0"="XDHyp:\HostingUnits\adSubnetScale1\\virtualprivatecloud.folder\CloudScale02.resourcegroup\adVNET.virtualprivatecloud\adSubnetScale1.network"}

-ProvisioningSchemeName "BV-WBC1-CAT1"

-ServiceOffering "XDHyp:\HostingUnits\adSubnetScale1\serviceoffering.folder\Standard_D2s_v3.serviceoffering"

-UseWriteBackCache

-WriteBackCacheDiskSize 127

-WriteBackCacheMemorySize 256

<!--NeedCopy-->

Migliorare le prestazioni di avvio con MCSIO

È possibile migliorare le prestazioni di avvio per i dischi gestiti di Azure e GCP quando MCSIO è abilitato. Utilizzare la proprietà personalizzata PowerShell PersistOSDisk nel comando New-ProvScheme per configurare questa funzionalità. Le opzioni associate a New-ProvScheme includono:

<CustomProperties xmlns="http://schemas.citrix.com/2014/xd/machinecreation" xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance">

<Property xsi:type="StringProperty" Name="UseManagedDisks" Value="true" />

<Property xsi:type="StringProperty" Name="StorageAccountType" Value="Premium_LRS" />

<Property xsi:type="StringProperty" Name="Resource <!--NeedCopy-->

``````<!--NeedCopy-->

```Groups" Value="benvaldev5RG3" />

<Property xsi:type="StringProperty" Name="PersistOsDisk" Value="true" />

</CustomProperties>

Per abilitare questa funzionalità, impostare la proprietà personalizzata PersistOSDisk su true. Ad esempio:

New-ProvScheme

-CleanOnBoot

-CustomProperties "<CustomProperties xmlns=`"http://schemas.citrix.com/2014/xd/machinecreation`" xmlns:xsi=`"http://www.w3.org/2001/XMLSchema-instance`"><Property xsi:type=`"StringProperty`" Name=`"UseManagedDisks`" Value=`"true`" /><Property xsi:type=`"StringProperty`" Name=`"StorageAccountType`" Value=`"Premium_LRS`" /><Property xsi:type=`"StringProperty`" Name=`"ResourceGroups`" Value=`"benvaldev5RG3`" /><Property xsi:type=`"StringProperty`" Name=`"PersistOsDisk`" Value=`"true`" /></CustomProperties>"

-HostingUnitName "adSubnetScale1"

-IdentityPoolName "BV-WBC1-CAT1"

-MasterImageVM "XDHyp:\HostingUnits\adSubnetScale1\image.folder\GoldImages.resourcegroup\W10MCSIO-01_OsDisk_1_a940e6f5bab349019d57ccef65d2c7e3.manageddisk"

-NetworkMapping @{"0"="XDHyp:\HostingUnits\adSubnetScale1\\virtualprivatecloud.folder\CloudScale02.resourcegroup\adVNET.virtualprivatecloud\adSubnetScale1.network"}

-ProvisioningSchemeName "BV-WBC1-CAT1"

-ServiceOffering "XDHyp:\HostingUnits\adSubnetScale1\serviceoffering.folder\Standard_D2s_v3.serviceoffering"

-UseWriteBackCache

-WriteBackCacheDiskSize 127

-WriteBackCacheMemorySize 256

Utilizzare la specifica del modello per creare o aggiornare un catalogo utilizzando PowerShell

È possibile creare o aggiornare un catalogo di macchine MCS utilizzando una specifica di modello come input del profilo macchina. Per fare ciò, è possibile utilizzare Web Studio o i comandi PowerShell.

Per Web Studio, vedere Creare un catalogo di macchine utilizzando un’immagine di Azure Resource Manager in Web Studio

Utilizzando i comandi PowerShell:

- Aprire la finestra PowerShell.

- Eseguire

asnp citrix*. - Creare o aggiornare un catalogo.

- Per creare un catalogo:

-

Utilizzare il comando

New-ProvSchemecon una specifica di modello come input del profilo macchina. Ad esempio:New-ProvScheme -MasterImageVM "XDHyp:/HostingUnits/azure/image.folder/fgthj.resourcegroup/nab-ws-vda_OsDisk_1_xxxxxxxxxxa.manageddisk" MachineProfile "XDHyp:/HostingUnits/azure/machineprofile.folder/fgthj.resourcegroup/test.templatespec/V1.templatespecversion" -ProvisioningSchemeName <String> -HostingUnitName <String> -IdentityPoolName <String> [-ServiceOffering <String>][-CustomProperties <String> [-LoggingId <Guid>] [-BearerToken <String>][-AdminAddress <String>] [<CommonParameters>] -

Completare la creazione del catalogo.

-

-

Per aggiornare un catalogo, utilizzare il comando

Set-ProvSchemecon una specifica di modello come input del profilo macchina. Ad esempio:Set-ProvScheme -MasterImageVm 'XDHyp://Connections/Azure/East Us.region/vm.folder/MasterDisk.vm' MachineProfile 'XDHyp:/HostingUnits/azure/machineprofile.folder/fgthj.resourcegroup/testing.templatespec/V1.templatespecversion' [-ProvisioningSchemeName] <String> [-CustomProperties <String>][-ServiceOffering <String>] [-PassThru] [-LoggingId <Guid>] [-BearerToken <String>][-AdminAddress <String>] [<CommonParameters>]

- Per creare un catalogo:

Cataloghi di macchine con avvio attendibile

Per creare con successo un catalogo di macchine con avvio attendibile, utilizzare:

- Un profilo macchina con avvio attendibile

- Una dimensione di VM che supporta l’avvio attendibile

- Una versione di VM Windows che supporta l’avvio attendibile. Attualmente, Windows 10, Windows 11, Windows Server 2016, 2019 e 2022 supportano l’avvio attendibile.

Importante:

MCS supporta la creazione di un nuovo catalogo con VM abilitate per l’avvio attendibile. Tuttavia, per aggiornare un catalogo persistente esistente e le VM esistenti, è necessario utilizzare il portale di Azure. Non è possibile aggiornare l’avvio attendibile di un catalogo non persistente. Per ulteriori informazioni, vedere il documento Microsoft Abilitare l’avvio attendibile su VM di Azure esistenti.

Per visualizzare gli elementi dell’inventario dell’offerta Citrix Virtual Apps and Desktops e per determinare se la dimensione della VM supporta l’avvio attendibile, eseguire il seguente comando:

- Aprire una finestra PowerShell.

- Eseguire asnp citrix* per caricare i moduli PowerShell specifici di Citrix.

-

Eseguire il seguente comando:

$s = (ls XDHyp:\HostingUnits\<name of hosting unit>\serviceoffering.folder\"<VM size>.serviceoffering) - Eseguire

$s | select -ExpandProperty Additionaldata -

Controllare il valore dell’attributo

SupportsTrustedLaunch.- Se

SupportsTrustedLaunchè True, la dimensione della VM supporta l’avvio attendibile. - Se

SupportsTrustedLaunchè False, la dimensione della VM non supporta l’avvio attendibile.

- Se

Secondo PowerShell di Azure, è possibile utilizzare il seguente comando per determinare le dimensioni delle VM che supportano l’avvio attendibile:

\(Get-AzComputeResourceSku | where {\$\_.Locations.Contains\(\$region) -and \(\$\_.Name -eq \"<VM size>\") })\[0].Capabilities

Di seguito sono riportati esempi che descrivono se la dimensione della VM supporta l’avvio attendibile dopo aver eseguito il comando PowerShell di Azure.

-

Esempio 1: se la VM di Azure supporta solo la Generazione 1, tale VM non supporta l’avvio attendibile. Pertanto, la capacità

TrustedLaunchDisablednon viene visualizzata dopo aver eseguito il comando PowerShell di Azure. -

Esempio 2: se la VM di Azure supporta solo la Generazione 2 e la capacità

TrustedLaunchDisabledè True, la dimensione della VM di Generazione 2 non è supportata per l’avvio attendibile. -

Esempio 3: se la VM di Azure supporta solo la Generazione 2 e la capacità

TrustedLaunchDisablednon viene visualizzata dopo aver eseguito il comando PowerShell, la dimensione della VM di Generazione 2 è supportata per l’avvio attendibile.

Per ulteriori informazioni sull’avvio attendibile per le macchine virtuali di Azure, vedere il documento Microsoft Avvio attendibile per le macchine virtuali di Azure.

Creare un catalogo di macchine con avvio attendibile

- Creare un’immagine master abilitata con avvio attendibile. Vedere la documentazione Microsoft Immagini VM con avvio attendibile.

- Creare una VM o una specifica di modello con tipo di sicurezza come macchine virtuali con avvio attendibile. Per ulteriori informazioni sulla creazione di una VM o di una specifica di modello, vedere il documento Microsoft Distribuire una VM con avvio attendibile.

-

Creare un catalogo di macchine utilizzando Web Studio o i comandi PowerShell.

- Se si desidera utilizzare Web Studio, vedere Creare un catalogo di macchine utilizzando un’immagine di Azure Resource Manager in Web Studio.

-

Se si desidera utilizzare i comandi PowerShell, utilizzare il comando

New-ProvSchemecon la VM o la specifica di modello come input del profilo macchina. Per l’elenco completo dei comandi per creare un catalogo, vedere Creazione di un catalogo.Esempio di

New-ProvSchemecon VM come input del profilo macchina:New-ProvScheme -CleanOnBoot -HostingUnitName "name" -IdentityPoolName "name" -InitialBatchSizeHint 1 -MasterImageVM "XDHyp:/HostingUnits/azure/image.folder/fgthj.resourcegroup/nab-ws-vda_OsDisk_1_xxxxxxxxxxa.manageddisk" -MachineProfile "XDHyp:\HostingUnits\<adnet>\machineprofile.folder\<def.resourcegroup>\<machine profile vm.vm>" -ProvisioningSchemeName <String> -HostingUnitName <String> -IdentityPoolName <String> [-ServiceOffering <String>][-CustomProperties <String>] [<CommonParameters>]Esempio di

New-ProvSchemecon specifica di modello come input del profilo macchina:New-ProvScheme -CleanOnBoot -HostingUnitName "name" -IdentityPoolName "name" -InitialBatchSizeHint 1 -MasterImageVM "XDHyp:/HostingUnits/azure/image.folder/fgthj.resourcegroup/nab-ws-vda_OsDisk_1_xxxxxxxxxxa.manageddisk" MachineProfile "XDHyp:/HostingUnits/azure/machineprofile.folder/fgthj.resourcegroup/test.templatespec/V1.templatespecversion" -ProvisioningSchemeName <String> -HostingUnitName <String> -IdentityPoolName <String> [-ServiceOffering <String>][-CustomProperties <String>] [<CommonParameters>]

Errori durante la creazione di cataloghi di macchine con avvio attendibile

Si ricevono errori appropriati nei seguenti scenari durante la creazione di un catalogo di macchine con avvio attendibile:

| Scenario | Errore |

|---|---|

| Se si seleziona un profilo macchina durante la creazione di un catalogo non gestito | MachineProfileNotSupportedForUnmanagedCatalog |

| Se si seleziona un profilo macchina che supporta l’avvio attendibile durante la creazione di un catalogo con disco non gestito come immagine master | SecurityTypeNotSupportedForUnmanagedDisk |

| Se non si seleziona un profilo macchina durante la creazione di un catalogo gestito con un’origine immagine master con avvio attendibile come tipo di sicurezza | MachineProfileNotFoundForTrustedLaunchMasterImage |

| Se si seleziona un profilo macchina con un tipo di sicurezza diverso dal tipo di sicurezza dell’immagine master | SecurityTypeConflictBetweenMasterImageAndMachineProfile |

| Se si seleziona una dimensione di VM che non supporta l’avvio attendibile ma si utilizza un’immagine master che supporta l’avvio attendibile durante la creazione di un catalogo | MachineSizeNotSupportTrustedLaunch |

Utilizzare i valori delle proprietà del profilo macchina

Il catalogo di macchine utilizza le seguenti proprietà definite nelle proprietà personalizzate:

- Zona di disponibilità

- ID gruppo host dedicato

- ID set di crittografia del disco

- Tipo di sistema operativo

- Tipo di licenza

- Tipo di archiviazione

Se queste proprietà personalizzate non sono definite esplicitamente, i valori delle proprietà vengono impostati dalla specifica del modello ARM o dalla VM, a seconda di quale sia utilizzata come profilo macchina. Inoltre, se ServiceOffering non è specificato, viene impostato dal profilo macchina.

Nota:

Se alcune delle proprietà mancano dal profilo macchina e non sono definite nelle proprietà personalizzate, vengono utilizzati i valori predefiniti delle proprietà, ove applicabile.

La sezione seguente descrive alcuni scenari in New-ProvScheme e Set-ProvScheme quando CustomProperties hanno tutte le proprietà definite o i valori sono derivati dal MachineProfile.

-

Scenari New-ProvScheme

-

MachineProfile ha tutte le proprietà e CustomProperties non sono definite. Esempio:

New-ProvScheme -MachineProfile "XDHyp:\HostingUnits\azureunit\machineprofile.folder\azure.resourcegroup\mpA.vm"I seguenti valori sono impostati come proprietà personalizzate per il catalogo:

Get-ProvScheme | select CustomProperties <CustomProperties xmlns="http://schemas.citrix.com/2014/xd/machinecreation" xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance"> <Property xsi:type="StringProperty" Name="StorageAccountType" Value="<mpA-value>"/> <Property xsi:type="StringProperty" Name="OSType" Value="<mpA-value>"/> <Property xsi:type="StringProperty" Name="LicenseType" Value="<mpA-value>"/> <Property xsi:type="StringProperty" Name="DiskEncryptionSetId" Value="<mpA-value>"/> <Property xsi:type="StringProperty" Name="DedicatedHostGroupId" Value="<mpA-value>"/> <Property xsi:type="StringProperty" Name="Zones" Value="<mpA-value>"/> </CustomProperties> -

MachineProfile ha alcune proprietà e CustomProperties non sono definite. Esempio: MachineProfile ha solo LicenseType e OsType.

New-ProvScheme -MachineProfile "XDHyp:\HostingUnits\azureunit\machineprofile.folder\azure.resourcegroup\mpA.vm"I seguenti valori sono impostati come proprietà personalizzate per il catalogo:

Get-ProvScheme | select CustomProperties <CustomProperties xmlns="http://schemas.citrix.com/2014/xd/machinecreation" xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance"> <Property xsi:type="StringProperty" Name="OSType" Value="<mpA-value>"/> <Property xsi:type="StringProperty" Name="LicenseType" Value="<mpA-value>"/> </CustomProperties> -

Sia MachineProfile che CustomProperties definiscono tutte le proprietà. Esempio:

New-ProvScheme -MachineProfile "XDHyp:\HostingUnits\azureunit\machineprofile.folder\azure.resourcegroup\mpA.vm" -CustomProperties $CustomPropertiesALe proprietà personalizzate hanno la priorità. I seguenti valori sono impostati come proprietà personalizzate per il catalogo:

Get-ProvScheme | select CustomProperties <CustomProperties xmlns="http://schemas.citrix.com/2014/xd/machinecreation" xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance"> <Property xsi:type="StringProperty" Name="StorageAccountType" Value="<CustomPropertiesA-value>"/> <Property xsi:type="StringProperty" Name="OSType" Value="<CustomPropertiesA-value>"/> <Property xsi:type="StringProperty" Name="LicenseType" Value="<CustomPropertiesA-value>"/> <Property xsi:type="StringProperty" Name="DiskEncryptionSetId" Value="<CustomPropertiesA-value>"/> <Property xsi:type="StringProperty" Name="DedicatedHostGroupId" Value="<CustomPropertiesA-value>"/> <Property xsi:type="StringProperty" Name="Zones" Value="<CustomPropertiesA-value>"/> </CustomProperties> - Alcune proprietà sono definite in MachineProfile e alcune proprietà sono definite in CustomProperties. Esempio:

- CustomProperties definiscono LicenseType e StorageAccountType

- MachineProfile definisce LicenseType, OsType e Zones

New-ProvScheme -MachineProfile "XDHyp:\HostingUnits\azureunit\machineprofile.folder\azure.resourcegroup\mpA.vm" -CustomProperties $CustomPropertiesAI seguenti valori sono impostati come proprietà personalizzate per il catalogo:

Get-ProvScheme | select CustomProperties <CustomProperties xmlns="http://schemas.citrix.com/2014/xd/machinecreation" xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance"> <Property xsi:type="StringProperty" Name="StorageAccountType" Value="<CustomPropertiesA-value>"/> <Property xsi:type="StringProperty" Name="OSType" Value="<mpA-value>"/> <Property xsi:type="StringProperty" Name="LicenseType" Value="<CustomPropertiesA-value>"/> <Property xsi:type="StringProperty" Name="Zones" Value="<mpA-value>"/> </CustomProperties> -

Alcune proprietà sono definite in MachineProfile e alcune proprietà sono definite in CustomProperties. Inoltre, ServiceOffering non è definito. Esempio:

- CustomProperties definiscono StorageType

- MachineProfile definisce LicenseType

New-ProvScheme -MachineProfile "XDHyp:\HostingUnits\azureunit\machineprofile.folder\azure.resourcegroup\mp.vm" -ServiceOffering "XDHyp:\HostingUnits\azureunit\serviceoffering.folder\<explicit-machine-size>.serviceoffering"I seguenti valori sono impostati come proprietà personalizzate per il catalogo:

Get-ProvScheme | select ServiceOffering serviceoffering.folder\<explicit-machine-size>.serviceoffering Get-ProvScheme | select CustomProperties <CustomProperties xmlns="http://schemas.citrix.com/2014/xd/machinecreation" xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance"> <Property xsi:type="StringProperty" Name="StorageAccountType" Value="explicit-storage-type"/> <Property xsi:type="StringProperty" Name="LicenseType" Value="value-from-machineprofile"/> </CustomProperties> - Se OsType non è né in CustomProperties né in MachineProfile, allora:

- Il valore viene letto dall’immagine master.

- Se l’immagine master è un disco non gestito, OsType viene impostato su Windows. Esempio:

New-ProvScheme -MachineProfile "XDHyp:\HostingUnits\azureunit\machineprofile.folder\azure.resourcegroup\mpA.vm" -MasterImageVM "XDHyp:\HostingUnits\azureunit\image.folder\linux-master-image.manageddisk"Il valore dell’immagine master viene scritto nelle proprietà personalizzate, in questo caso Linux.

Get-ProvScheme | select CustomProperties <CustomProperties xmlns="http://schemas.citrix.com/2014/xd/machinecreation" xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance"> <Property xsi:type="StringProperty" Name="OSType" Value="Linux"/> </CustomProperties>

-

-

Scenari Set-ProvScheme

-

Un catalogo esistente con:

- CustomProperties per

StorageAccountTypee OsType - MachineProfile

mpA.vmche definisce le zone

- CustomProperties per

-

Aggiornamenti:

- MachineProfile mpB.vm che definisce StorageAccountType

- Un nuovo set di proprietà personalizzate $CustomPropertiesB che definisce LicenseType e OsType

Set-ProvScheme -MachineProfile "XDHyp:\HostingUnits\azureunit\machineprofile.folder\azure.resourcegroup\mpB.vm" -CustomProperties $CustomPropertiesBI seguenti valori sono impostati come proprietà personalizzate per il catalogo:

Get-ProvScheme | select CustomProperties <CustomProperties xmlns="http://schemas.citrix.com/2014/xd/machinecreation" xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance"> <Property xsi:type="StringProperty" Name="StorageAccountType" Value="<mpB-value>"/> <Property xsi:type="StringProperty" Name="OSType" Value="<CustomPropertiesB-value>"/> <Property xsi:type="StringProperty" Name="LicenseType" Value="<CustomPropertiesB-value>"/> </CustomProperties> - Un catalogo esistente con:

- CustomProperties per S

torageAccountTypee OsType - MachineProfile

mpA.vmche definisce StorageAccountType e LicenseType

- CustomProperties per S

- Aggiornamenti:

- Un nuovo set di proprietà personalizzate $CustomPropertiesB che definisce StorageAccountType e OsType.

Set-ProvScheme -CustomProperties $CustomPropertiesBI seguenti valori sono impostati come proprietà personalizzate per il catalogo:

Get-ProvScheme | select CustomProperties <CustomProperties xmlns="http://schemas.citrix.com/2014/xd/machinecreation" xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance"> <Property xsi:type="StringProperty" Name="StorageAccountType" Value="<CustomPropertiesB-value>"/> <Property xsi:type="StringProperty" Name="OSType" Value="<CustomPropertiesB-value>"/> <Property xsi:type="StringProperty" Name="LicenseType" Value="<mp-A-value>"/> </CustomProperties> - Un catalogo esistente con:

- CustomProperties per

StorageAccountTypee OsType - MachineProfile

mpA.vmche definisce Zones

- CustomProperties per

- Aggiornamenti:

- Un MachineProfile mpB.vm che definisce StorageAccountType e LicenseType