Gestire i certificati

TLS utilizza i certificati per stabilire la fiducia tra due parti. È necessario installare un certificato idoneo su ogni server che fornisce un servizio e assicurarsi che le macchine che si connettono a tale server si fidino di tale certificato. Sono disponibili le seguenti opzioni per la firma dei certificati:

- Certificati autofirmati. Questi non sono consigliati. Sono difficili da gestire in quanto è necessario copiare manualmente questo certificato su qualsiasi altra macchina che deve fidarsi di tale certificato.

- Autorità di certificazione aziendale. Se si dispone di un’infrastruttura PKI esistente, questa è normalmente l’opzione più semplice per la firma dei certificati da utilizzare tra dispositivi interni.

- Autorità di certificazione pubblica. Ciò richiede di dimostrare la proprietà del dominio all’autorità di certificazione. Ha il vantaggio che i dispositivi client non gestiti sono normalmente preconfigurati per fidarsi dei certificati delle principali autorità di certificazione pubbliche.

Creare un nuovo certificato

Seguire le politiche e le procedure dell’organizzazione per la creazione dei certificati.

Creare un certificato utilizzando Microsoft Certificate Authority

Se Microsoft Certificate Authority è integrata in un dominio Active Directory o nella foresta attendibile a cui sono uniti i Delivery Controller, è possibile acquisire un certificato dalla procedura guidata di registrazione certificati dello snap-in MMC Certificati. Microsoft Certificate Authority deve avere un modello di certificato pubblicato adatto per l’uso da parte dei server Web.

Il certificato radice viene distribuito automaticamente ad altre macchine del dominio utilizzando i criteri di gruppo. Pertanto, tutte le altre macchine del dominio si fidano dei certificati creati utilizzando Microsoft Certificate Authority. Se si dispone di macchine non appartenenti al dominio, è necessario esportare il certificato dell’autorità di certificazione radice e importarlo in tali macchine.

-

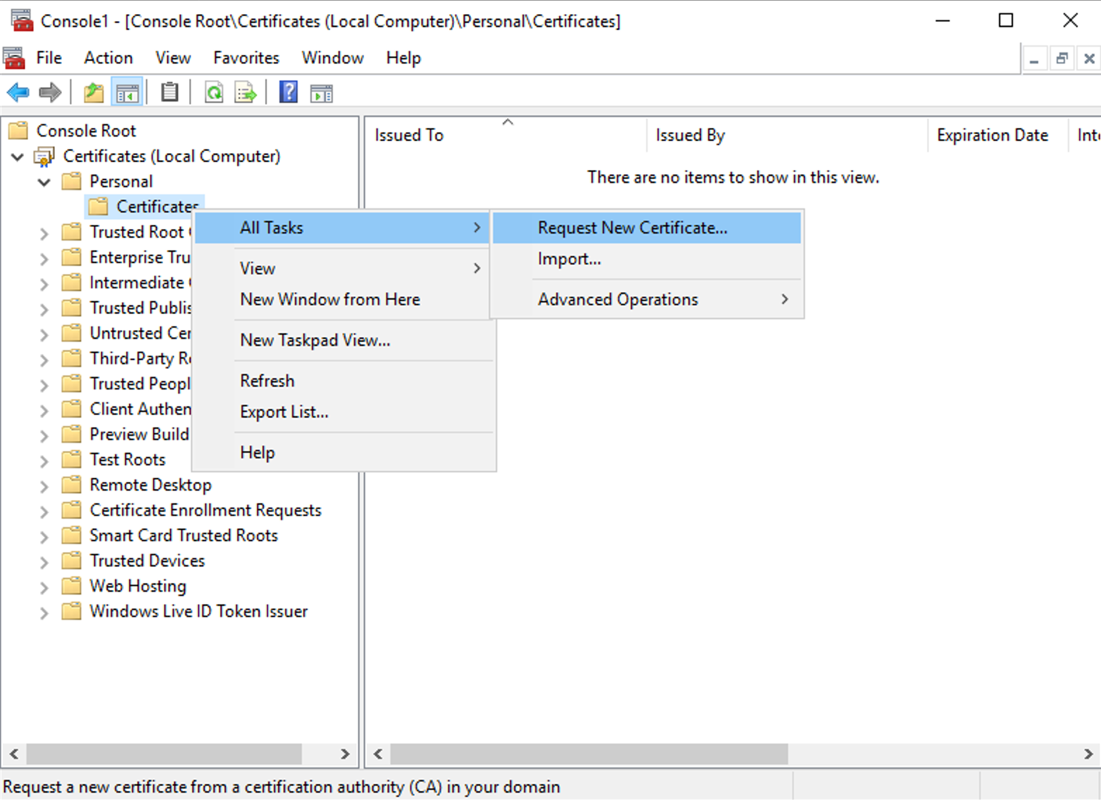

Sul server, aprire la console MMC e aggiungere lo snap-in Certificati. Quando richiesto, selezionare Account computer.

-

Espandere Personale > Certificati, quindi utilizzare il comando del menu contestuale Tutte le attività > Richiedi nuovo certificato.

-

Fare clic su Avanti per iniziare e su Avanti per confermare che si sta acquisendo il certificato dalla registrazione di Active Directory.

-

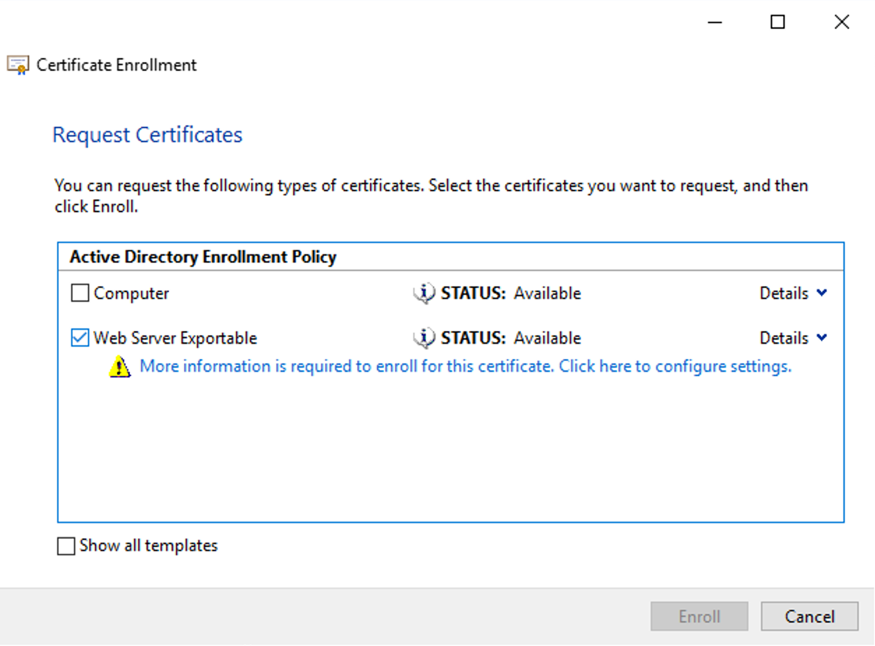

Selezionare un modello adatto, ad esempio Server Web esportabile. Se il modello è stato configurato per fornire automaticamente i valori per l’oggetto, è possibile fare clic su Registra senza fornire ulteriori dettagli. In caso contrario, fare clic su Sono necessarie ulteriori informazioni per la registrazione di questo certificato. Fare clic qui per configurare le impostazioni.

-

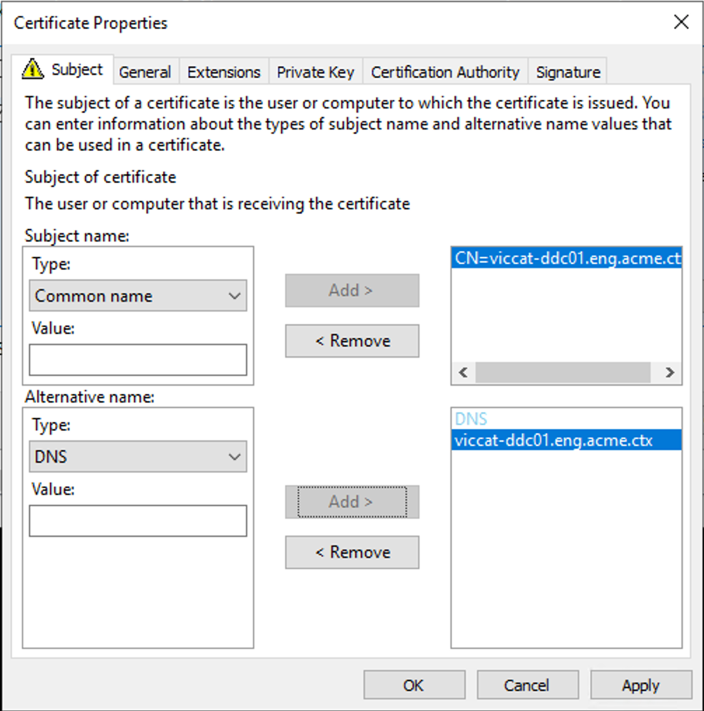

Per fornire ulteriori dettagli per il modello di certificato, fare clic sul pulsante freccia Dettagli e configurare quanto segue:

Nome oggetto: selezionare Nome comune e aggiungere il FQDN del server.

Nome alternativo: selezionare DNS e aggiungere il FQDN del server.

-

Premere OK.

-

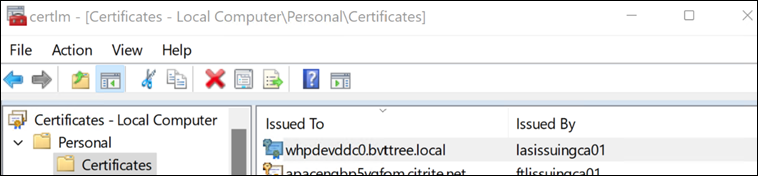

Premere Registra per creare il certificato. Viene visualizzato nell’elenco dei certificati.

Creare una richiesta di certificato utilizzando IIS

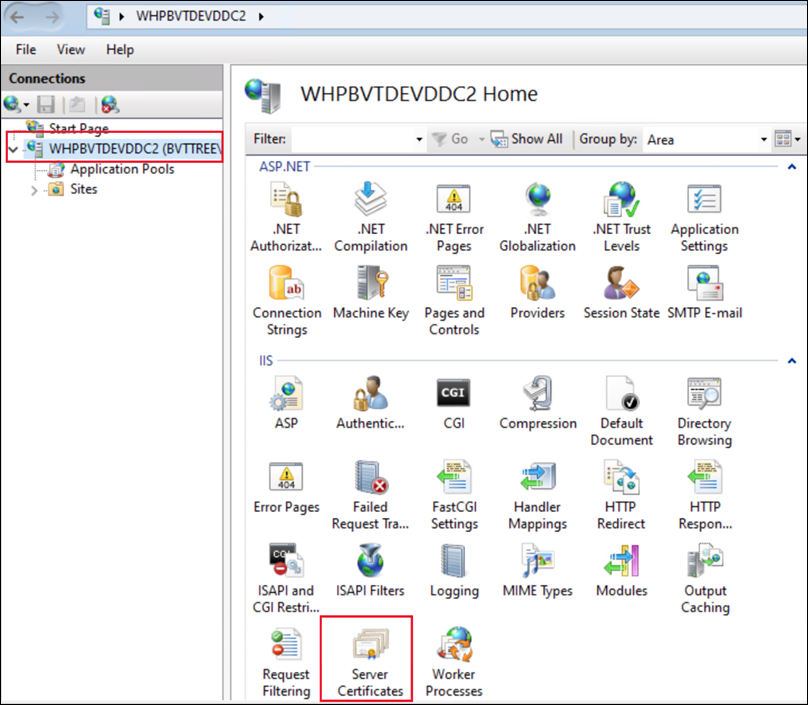

Se IIS è installato sul server, completare i seguenti passaggi:

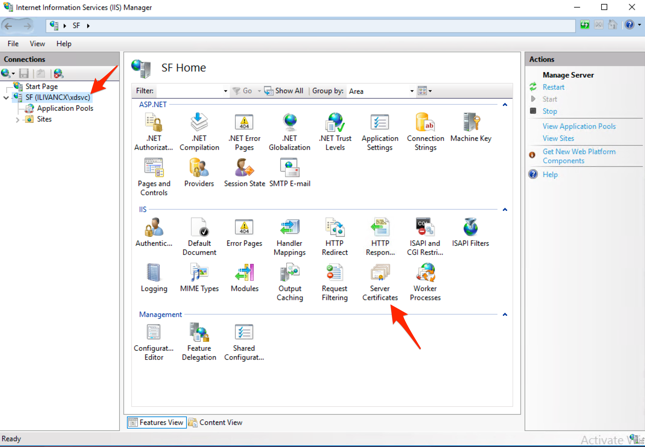

- Aprire Gestione Internet Information Service (IIS)

- Selezionare il nodo del server nell’elenco Connessioni.

- Aprire Certificati server.

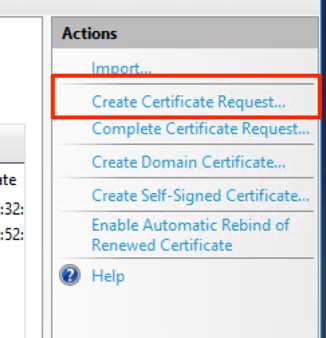

- Dal riquadro Azioni, selezionare Crea richiesta certificato….

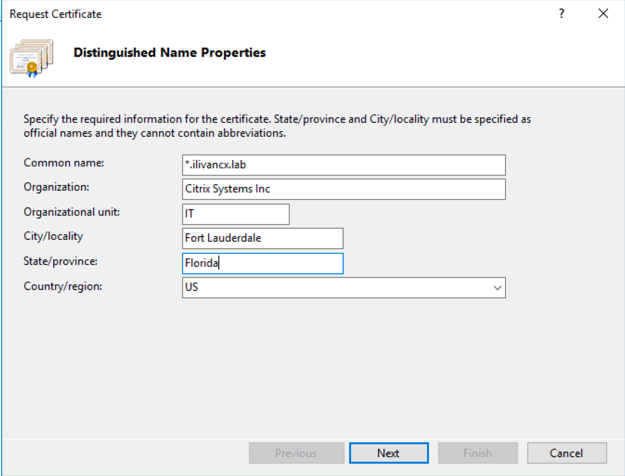

- Immettere le Proprietà del nome distinto.

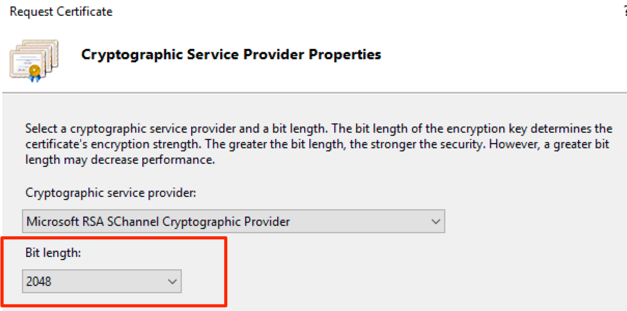

- Nella schermata Proprietà del provider di servizi crittografici, lasciare il provider di servizi crittografici come predefinito. Selezionare una dimensione della chiave di 2048 o superiore.

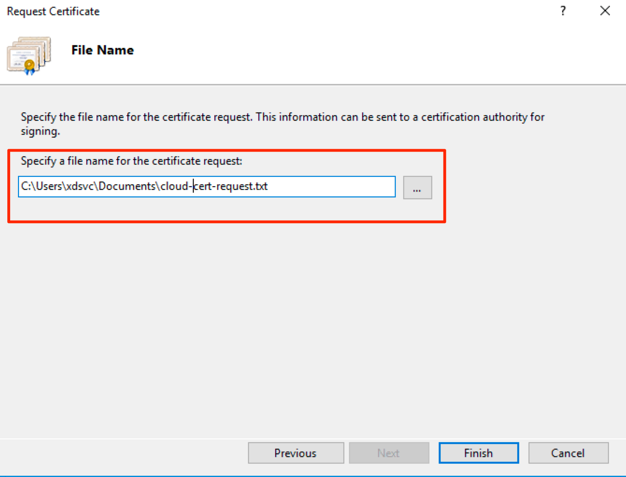

- Scegliere un nome file e premere Fine.

- Caricare il CSR sull’autorità di certificazione.

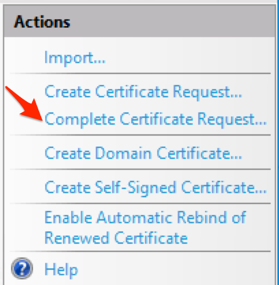

- Una volta ricevuto il certificato, dal riquadro Azioni, selezionare Completa richiesta certificato….

- Selezionare il certificato, fornire un Nome descrittivo e premere OK.

Non è possibile impostare il nome alternativo dell’oggetto. Pertanto, il certificato è limitato al server specificato utilizzando il nome comune.

Creare una richiesta di firma del certificato dallo snap-in dei certificati

Dallo snap-in MMC Certificati è possibile creare una richiesta di firma del certificato. Questo genera un file che è possibile inviare a un’autorità di certificazione che fornirà il certificato. È quindi necessario importare il certificato per combinarlo con la chiave privata locale.

-

Sul server, aprire la console MMC e aggiungere lo snap-in Certificati. Quando richiesto, selezionare Account computer.

- Espandere Personale > Certificati

- Selezionare Tutte le attività > Operazioni avanzate > Crea richiesta personalizzata.

- In Prima di iniziare, selezionare Avanti.

- Nella schermata Seleziona criteri di registrazione certificati, selezionare un criterio esistente adatto o Procedi senza criteri di registrazione.

- Nella schermata Richiesta personalizzata, se si utilizza un criterio di registrazione, scegliere un modello appropriato, se disponibile, ad esempio Server Web esportabile.

- Nella schermata Informazioni certificato, espandere Dettagli e selezionare Proprietà.

- Nella finestra Proprietà certificato, nella scheda Generale, immettere un nome descrittivo adatto.

-

Nella scheda Oggetto:

- In Nome oggetto, selezionare Nome comune e immettere il FQDN del server. È possibile immettere un carattere jolly. Selezionare Aggiungi.

- In Nome oggetto, aggiungere valori appropriati per Organizzazione, Unità organizzativa, Località, Stato, Paese.

- In Nome alternativo, selezionare DNS. Aggiungere il FQDN del server. È possibile aggiungere più FQDN del server o un FQDN jolly.

-

Nella scheda Estensioni:

- In Utilizzo chiave aggiungere Firma digitale e Crittografia chiave.

- In Utilizzo chiave esteso (criteri applicazione), aggiungere Autenticazione server e Autenticazione client.

-

Nella scheda Chiave privata.

- In Seleziona provider di servizi crittografici (CSP) scegliere un provider adatto.

- In Opzioni chiave, selezionare una dimensione della chiave adatta. Per i provider RSA, utilizzare almeno una dimensione della chiave di 2048. Per una maggiore sicurezza, si potrebbe voler scegliere 4096, ma ciò avrà un leggero impatto sulle prestazioni.

- In Opzioni chiave, selezionare Rendi la chiave privata esportabile.

- Selezionare OK.

- Selezionare Avanti.

- Selezionare Sfoglia e salvare la richiesta.

- Selezionare Fine.

- Caricare il CSR sull’autorità di certificazione.

- Una volta ricevuto il certificato, importarlo sullo stesso server in modo che sia collegato alla chiave privata.

Creare un nuovo certificato autofirmato

Un certificato autofirmato viene creato durante l’installazione di un Delivery Controller™ e Web Studio. È possibile generare un nuovo certificato autofirmato e utilizzarlo per sostituire quello esistente.

Utilizzo di Gestione IIS

Se IIS è installato sul server, è possibile eseguire i seguenti passaggi:

-

Accedere al server come amministratore.

- Aprire Gestione IIS

- Aprire Certificati server

-

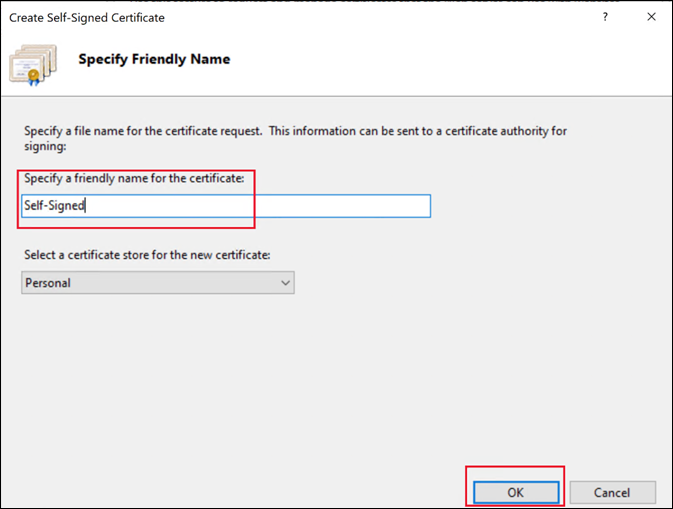

Nel riquadro Azioni, selezionare Crea certificato autofirmato.

-

In Crea certificato autofirmato, immettere un nome per il certificato e fare clic su OK. Il certificato autofirmato viene quindi creato.

Utilizzo di PowerShell

È possibile utilizzare PowerShell per creare un certificato autofirmato:

$certSubject = "CN=myddc.example.com" # The FQDN of the server.

$friendlyName = "Self-Signed-3"

$expireYears = 5

## Create new self-signed certificate under LocalMachine\My

$certificate = New-SelfSignedCertificate -Subject $certSubject -CertStoreLocation "Cert:\LocalMachine\My\" -KeyExportPolicy Exportable -KeySpec Signature -KeyLength 2048 -KeyAlgorithm RSA -HashAlgorithm SHA256 -FriendlyName $friendlyName -NotAfter $([System.DateTime]::Now.AddYears($expireYears))

# Add to trusted root certificates

$rootCertStore = Get-Item "Cert:\LocalMachine\Root\"

$rootCertStore.Open([System.Security.Cryptography.X509Certificates.OpenFlags]::ReadWrite)

$rootCertStore.Add($certificate)

<!--NeedCopy-->

Importare un certificato esistente

È possibile importare un certificato esistente nel server utilizzando uno dei seguenti metodi.

Procedura guidata di importazione certificati

-

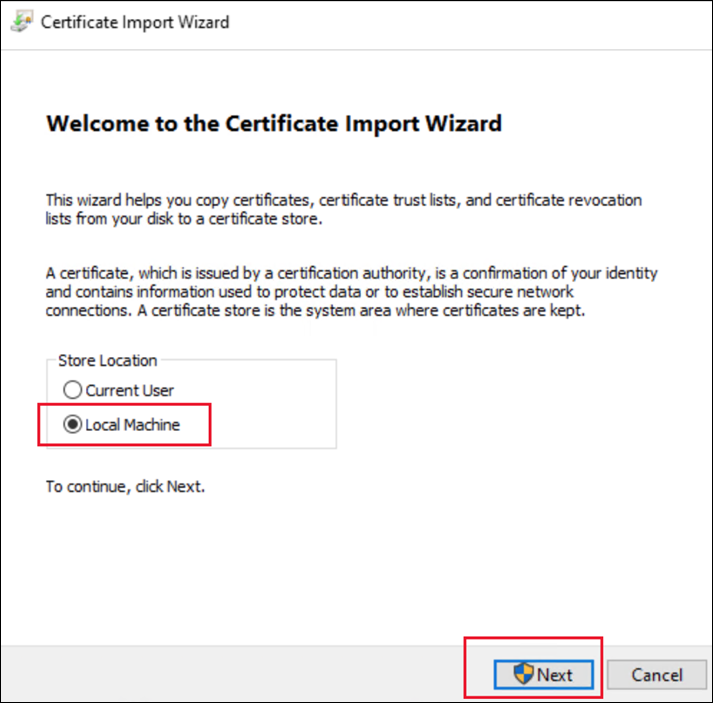

Fare doppio clic sul file PFX o fare clic con il pulsante destro del mouse sul file e selezionare Installa PFX. Si apre la Procedura guidata di importazione certificati.

-

Per Posizione archivio, selezionare Computer locale.

-

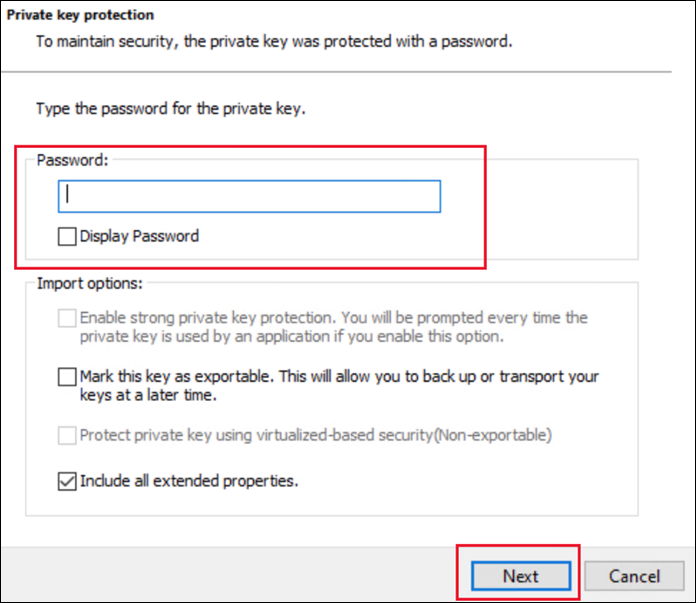

Immettere la password, se richiesta.

-

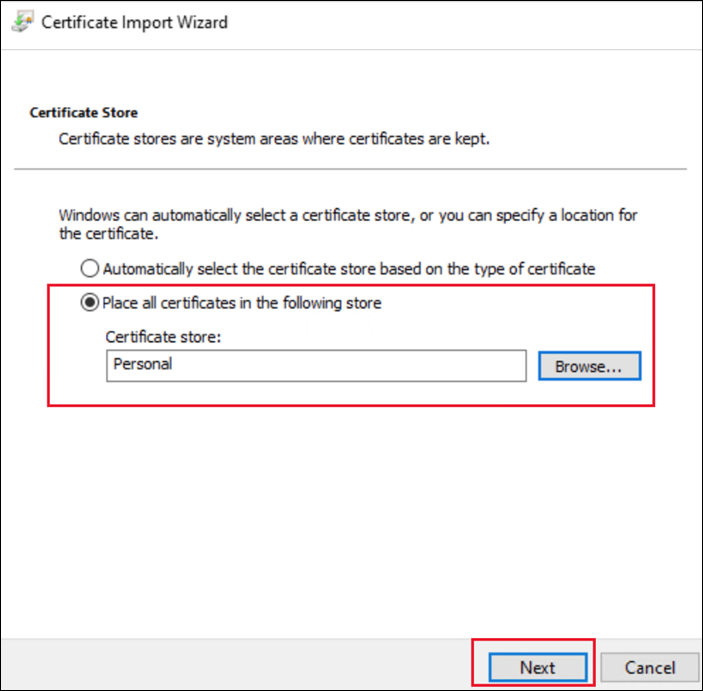

Selezionare l’Archivio certificati. Per i certificati server, scegliere Personale. Se si tratta di un certificato radice o di un certificato autofirmato di cui si desidera fidarsi da questa macchina, scegliere Autorità di certificazione radice attendibili.

Utilizzare la console Gestisci certificati computer

-

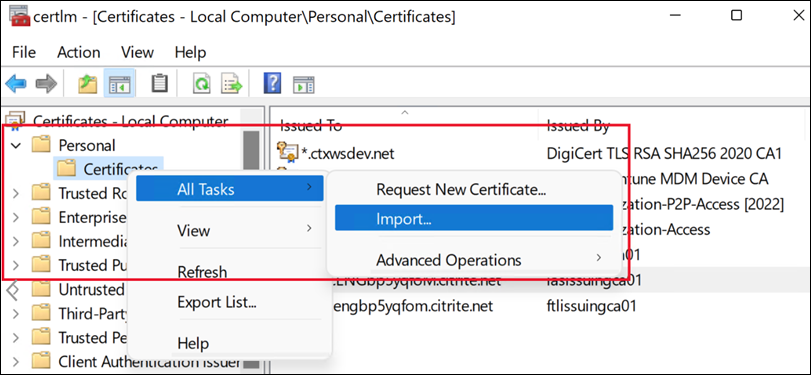

Aprire la console Gestisci certificati computer e passare all’archivio certificati appropriato. Per i certificati server, questo è normalmente Personale > Certificati. Per fidarsi di un certificato radice o autofirmato, scegliere Autorità di certificazione radice attendibili > Certificati.

-

Fare clic con il pulsante destro del mouse sul certificato e selezionare > Tutte le attività > Importa….

-

Selezionare Sfoglia… e selezionare il file.

-

Immettere la password, se richiesta.

Utilizzo di PowerShell

Per importare un certificato, utilizzare il cmdlet PowerShell Import-PfxCertificate. Ad esempio, per importare il certificato certificate.pfx con password 123456 nell’archivio certificati personale, eseguire il seguente comando:

Import-PfxCertificate -Password $(ConvertTo-SecureString -String "123456" -AsPlainText -Force) -CertStoreLocation Cert:\LocalMachine\My\ -FilePath .\Desktop\certificate.pfx

<!--NeedCopy-->

Per importare un certificato radice attendibile, impostare CertStoreLocation su Cert:\LocalMachine\Root\.

Esportare il certificato senza chiave privata

Per esportare un certificato in modo da poterlo importare in altri dispositivi per fidarsi del certificato, è necessario escludere la chiave privata.

-

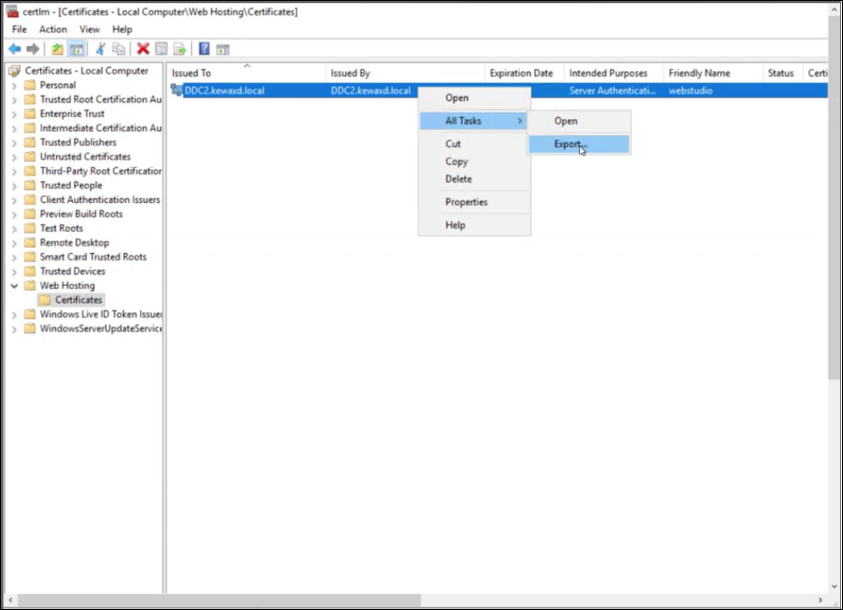

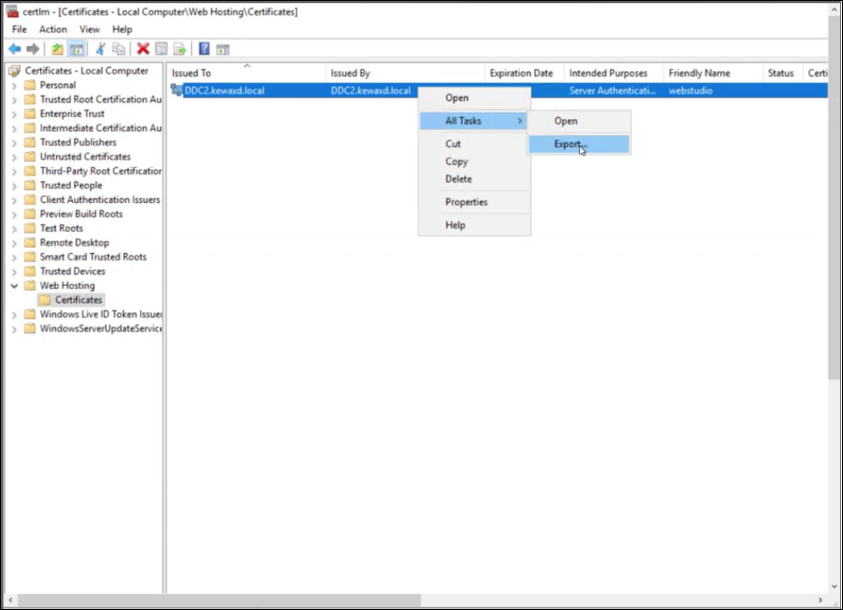

Aprire Gestisci certificati computer. Passare a Personale > Certificati e selezionare il certificato che si desidera esportare.

-

Dal menu Azione, selezionare Tutte le attività quindi Esporta.

-

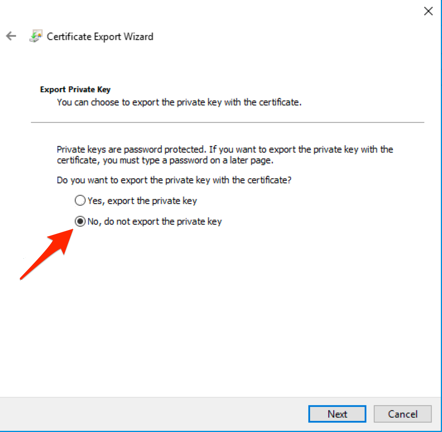

Scegliere No, non esportare la chiave privata, quindi premere Avanti.

-

Selezionare il formato X.509 binario codificato DER (.CER) (il valore predefinito) e premere Avanti.

-

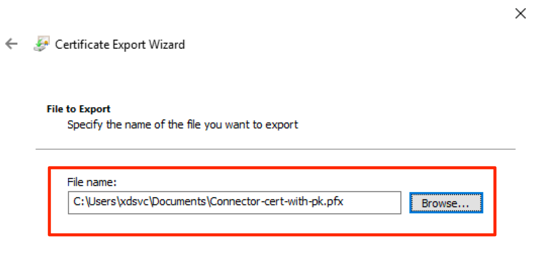

Immettere un nome file e premere Avanti.

-

Selezionare Fine.

Esportare il certificato con chiave privata

Per esportare un certificato in modo da poterlo utilizzare su altri server, è necessario includere la chiave privata.

-

Aprire Gestisci certificati computer. Passare a Personale > Certificati e selezionare il certificato che si desidera esportare.

-

Dal menu Azione, selezionare Tutte le attività quindi Esporta.

-

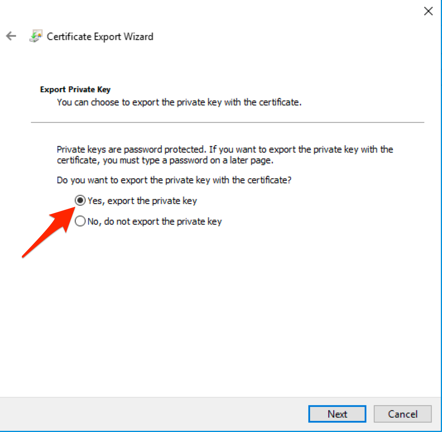

Scegliere Sì, esporta la chiave privata, quindi selezionare Avanti.

-

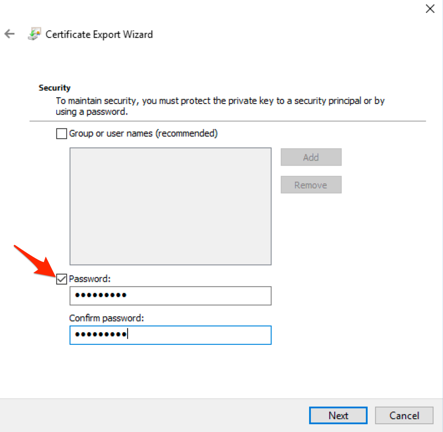

Nella scheda Sicurezza, immettere una password quindi selezionare Avanti.

-

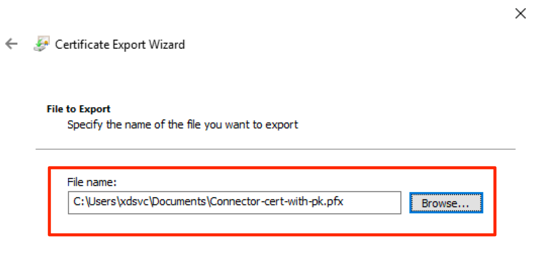

Immettere un nome file e selezionare Avanti.

-

Selezionare Fine.

Convertire il certificato in formato PEM

Per impostazione predefinita, Windows esporta i certificati in formato PKCS#12 come file .pfx che include la chiave privata. Per utilizzare il certificato su un NetScaler® Gateway o un server licenze, è necessario estrarre il certificato e le chiavi private in file separati in formato PEM. È possibile farlo utilizzando openssl.

Per esportare il certificato in formato PEM, eseguire:

openssl pkcs12 -in name.pfx -clcerts -nokeys -out name.cer

<!--NeedCopy-->

Verrà richiesta la password esistente e una nuova passphrase.

Per esportare la chiave in formato PEM, eseguire:

openssl pkcs12 -in name.pfx -nocerts -out name.key

<!--NeedCopy-->

Fidarsi dei certificati

- Se si utilizza un certificato di un’autorità di certificazione pubblica, i dispositivi sono normalmente preconfigurati con i certificati radice.

- Se si utilizza un’autorità di certificazione aziendale, è necessario distribuire il certificato radice in tutti i dispositivi che devono fidarsi di tale certificato. Se si utilizzano i servizi di certificazione di Active Directory, i certificati radice vengono distribuiti anche a tutte le macchine del dominio utilizzando i Criteri di gruppo. È necessario importare manualmente il certificato radice su macchine non unite al dominio, come i NetScaler Gateway o le macchine su altri domini.

- Se si utilizza un certificato autofirmato, questo deve essere installato manualmente su qualsiasi macchina che deve fidarsi del certificato.

Per esportare un certificato autofirmato o radice attendibile da Windows, vedere esportare il certificato senza chiave privata.

Affinché Windows si fidi del certificato, è necessario importare il certificato nell’archivio Autorità di certificazione radice attendibili. Se si utilizza PowerShell, immettere l’archivio Cert:\LocalMachine\Root\.

Affinché NetScaler si fidi del certificato, prima convertire il certificato in formato PEM, quindi installare il certificato radice.