サービスプロバイダーSAML署名証明書の更新

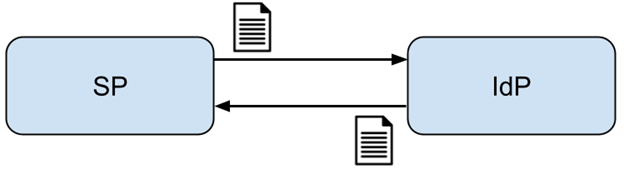

署名付きの要求と応答を使用するSAML接続は、2つの異なるSAML署名証明書に依存します。 SAML接続の両側に1つずつです。

サービスプロバイダー署名証明書

この証明書は、Citrix Cloud SAMLメタデータ経由でCitrixによって提供され、SP署名証明書のローテーションのアドバタイズフェーズ中に更新されます。 これは1暦年に少なくとも1回発生します。

Citrix Cloud管理者が展開の準備をする時間を確保するために、SAML署名証明書は有効期限が切れる前にローテーションする必要があります。 整合性を確保し、ダウンタイムを防ぐために、サービスプロバイダーとIDプロバイダーの両方が証明書のローテーションを行う必要があります。

選択したSAMLプロバイダーがサービスプロバイダーSAML署名証明書の自動ローテーションをサポートしていない場合は、期限切れになる証明書を置き換えるために、SAMLプロバイダー内でSAML署名証明書を手動でローテーションする必要があります。

-priority

このSAML eDocセクション内の既存のすべてのガイドには、SAML接続の両側で署名を構成する方法に関して詳細が記載されています。 Citrixでは、署名付きSAML構成のみをお勧めします。これらの構成はより安全であり、一部のSAMLプロバイダーではログアウト(SLO)を成功させるために必要になるためです。

よくある質問

SAML署名とは何ですか?

SAMLプロトコルは、メッセージを使用して認証を要求し、IDのアサーションを送信します。 これらのメッセージのセキュリティは、トランスポートレベルとメッセージレベルの両方のセキュリティに依存します。 メッセージは、XML署名の構文に従って署名されたXMLドキュメントです。 これにより、メッセージの整合性が保証されるだけでなく、送信者が秘密キーを保持していることを証明することで送信者の認証も行われます。 信頼モデルは、SAML Security and Privacy Considerationsで説明されています。 どの秘密キーが信頼されるかを定義するために使用される公開キーは、任意の適切な形式で配布できます。 Citrixは、キーを配布および使用するための適切なコンテナーとしてX.509証明書を使用します。

SAMLの署名付き要求の強制とは何ですか?

Citrix CloudがSAML接続内で署名された要求を送信するように構成されているからといって、SAMLプロバイダーが署名の使用を強制し、署名されていない受信SAML要求を拒否することが保証されるわけではありません。 ほとんどのSAML IdPには、署名された要求を強制するオプションがあります。 SAMLプロバイダーにログインするための署名されていない要求を受信した場合、SAMLログオンは失敗します。 Duoなどの一部のSAML IdPではこのオプションが提供されていません。 SAML IdP構成の状態を確認するのはSAML IdP管理者の責任です。 Citrixサポートでは、署名された要求がSAMLアプリケーション内で強制されているかどうかを制御したり、確認したりすることはできません。

CitrixはサービスプロバイダーのSAML署名証明書をどのくらいの頻度でローテーションしますか?

有効なサービスプロバイダー署名証明書と新しく発行された署名証明書が重複することがないようにするため、Citrixではサービスプロバイダー署名証明書を約11か月ごとにローテーションしています。 これは、新しい証明書がアクティブ化される30日前に、Citrix Cloudのお客様が有効な証明書を利用できるようにするためです。

サービスプロバイダーSAML署名証明書のアドバタイズフェーズとは何ですか?

アドバタイズフェーズでは、現在のSAML署名証明書と代わりのSAML署名証明書がCitrix Cloudメタデータに表示されます。 ローテーションの日時までは、アクティブな証明書のみをSAML要求の検証に使用できます。 これは、Citrix CloudのメールおよびCitrix Cloudコンソールの通知内で指定された日時です。

-priority

署名証明書の有効期限はアクティブ化の日付と同じではありません。 CitrixおよびIdP管理者が注意する必要があるのは、証明書の有効期限ではなく、アクティブ化の日付です。 Citrix Cloud署名証明書は、有効期限が切れる前に必ずローテーションされます。

このリンクのローテーションプランを使用して、アドバタイズとアクティブ化の日時を確認できます。

日付と時刻は、サービスプロバイダーの署名証明書のローテーションプロセスにおける各イベントで、Unixエポックタイムスタンプで提供されます。

エポック変換ツールを使用して、UNIXエポックタイムスタンプを人間が判読できる日付と時刻の形式に変換します。

Citrixが、Digitcertなどの公的証明機関によって署名された証明書ではなく、自己署名されたCitrix Cloud SAML署名証明書を使用することを決定したのはなぜですか?

発行者:SAMLアプリケーションにアップロードする必要がある最新バージョンのSAML署名証明書は、Digicertなどの公的証明機関ではなく、「samlsigning.cloud.com, Citrix Systems Inc.」になりました。 自己署名されたSP署名証明書を使用するのは、「Silver SAML」と呼ばれる、外部発行の証明書によって既知のSAML脆弱性を軽減するためです。

現在のCitrix Cloud SAML署名証明書の有効期限が近づいており、交換する必要があることが記載された通知がメールとCitrix Cloudコンソールで届いたのはなぜですか?

SAMLプロバイダー(IdP)は、WorkspaceやCitrix Cloud管理者コンソールなどのサービスプロバイダーからの受信SAML要求の署名を検証するために、有効で期限内の証明書を必要とします。 WorkspaceまたはCitrix CloudコンソールのログオンにSAMLを使用しているCitrix Cloudのお客様には、、まもなく行われるSAML署名証明書のローテーションについてお知らせする連絡が届きます。

Citrix Cloudのお客様がCitrix Cloud SAML署名証明書のローテーションの影響を受けているかどうかはどうすればわかりますか?

以下のSAML構成を使用しているCitrix Cloudのお客様が影響を受けます。

- Citrix Cloud内のSAML接続で[認証要求に署名する]=[はい]が構成されています

- Azure Active Directory、ADFS、OktaなどのSAMLプロバイダーが、署名されていないSAML要求を拒否するように構成されています(署名付き要求の強制)。

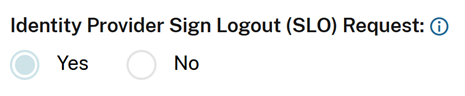

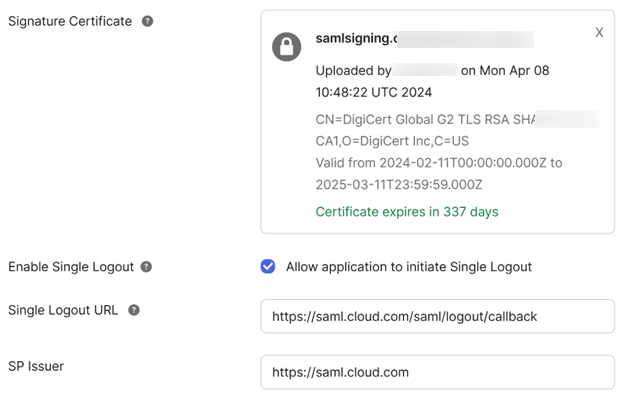

- Citrix Cloud SAML接続内およびSAMLプロバイダー内でシングルログアウト(SLO)が構成されています。 SLO要求は、セキュリティのベストプラクティスの一環として署名する必要があります。

Citrix Cloud SAML接続の署名の構成を確認する方法を教えてください

[IDおよびアクセス管理] > [SAML 2.0] > [表示]に移動して、Citrix Cloud SAML接続内で[認証要求に署名する]が有効になっているかどうかを確認します。 Citrix Cloud内のすべての新しいSAML接続は、ログオン(SSO)とログアウト(SLO)の両方で、デフォルトでIDプロバイダーの署名認証/ログアウト要求が[はい]になります。

SAMLアプリ内で署名の強制が構成されているかどうかを確認する方法を教えてください

これは使用しているSAMLプロバイダーによって異なります。 Citrixが文書化したすべてのSAMLソリューションには、セキュリティのベストプラクティスの一部として署名の強制を有効にする手順が含まれています。

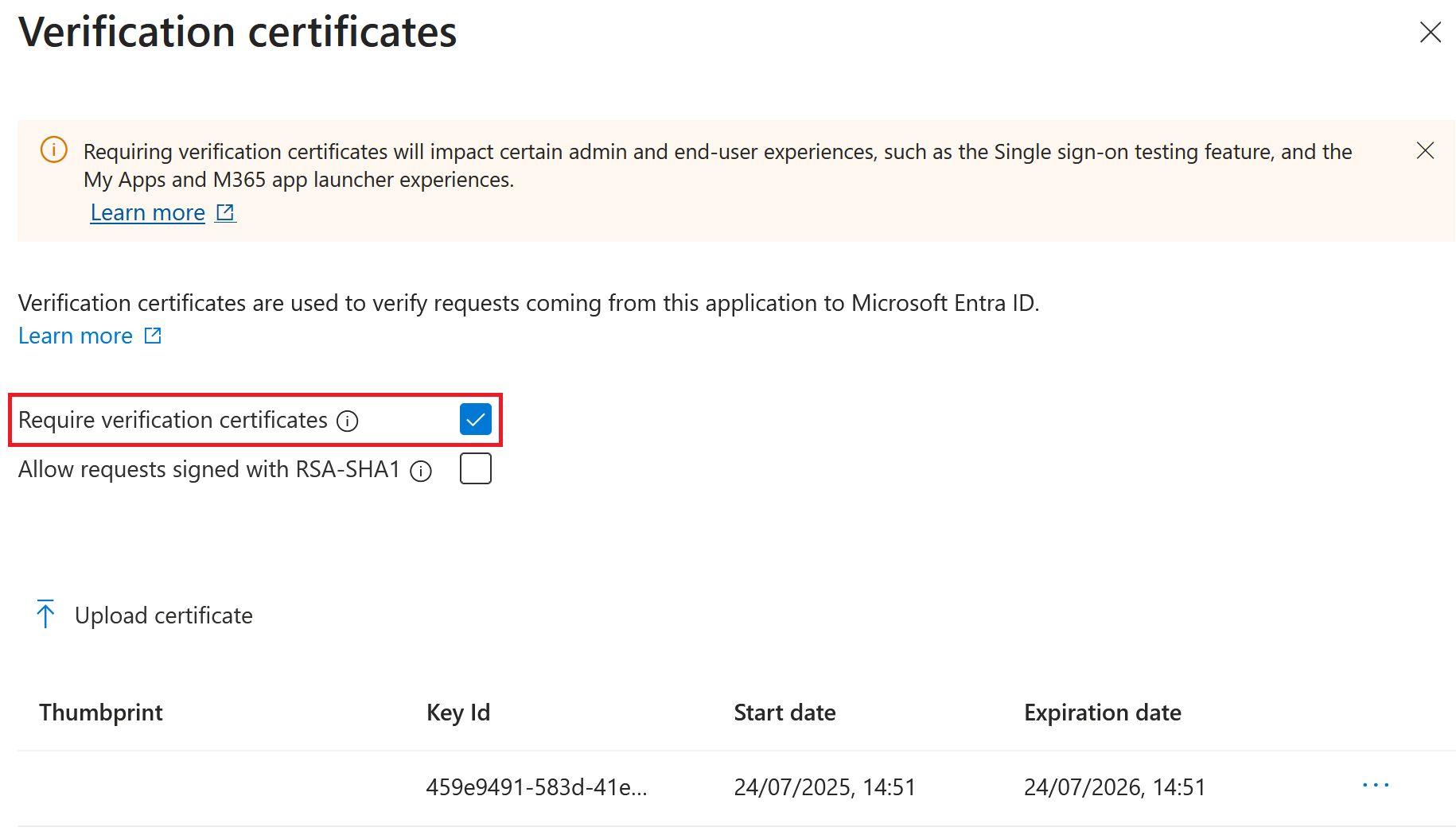

EntraID署名の強制例:

Okta署名の強制例:

最新のサービスプロバイダー(SP)署名証明書のコピーはどこで入手できますか?

この証明書は、Citrix Cloud SAMLメタデータ経由でCitrixによって提供され、定期的にSP署名証明書のローテーションのアドバタイズフェーズ中に更新されます。 これは1暦年に少なくとも1回発生します。

米国、EU、APS:https://saml.cloud.com/saml/metadata

日本:https://saml.citrixcloud.jp/saml/

米国政府機関:https://saml.cloud.us/saml/metadata

SAMLアプリが複数の検証証明書をサポートしている場合、古いCitrix Cloud SAML署名証明書を削除しても安全なのはどのタイミングですか?

メールとCitrix Cloudコンソールの通知に記載されている証明書のアクティブ化日時以降にのみ、SAMLアプリケーションから古いCitrix Cloud署名証明書を削除してください。 Oktaなどの一部のSAML IdPでは、一度にアップロードできる署名証明書は1つだけです。 このような状況では、アクティブ化日時以降に現在の証明書を新しい証明書で上書きする方法しかありません。 アクティブ化日時より前にこれを実行しないでください。

メタデータの交換を使用して、SAMLプロバイダーを最新のCitrix Cloud SP SAML署名証明書で自動的に更新

SAMLメタデータの交換を使用する場合、SAMLプロバイダーは、https://saml.cloud.com/saml/metadataなどのメタデータURLを監視することにより、Citrix Cloud SAMLメタデータを自動的に消費します。 SAMLプロバイダーがSAMLメタデータの交換をサポートしている場合、SP署名証明書は既に自動的に更新されている可能性があります。 SAMLプロバイダーがメタデータの交換をサポートしていることを確認します。 その後、現在のSAML署名証明書の有効期限が切れる前に更新が行われたかどうかを確認できます。

重要

各サードパーティのSAMLプロバイダーがサポートするSAML機能には大きな違いがあります。 Citrix Cloud管理者には、使用しているSAMLプロバイダーの機能と要件を把握して理解する責任があります。 これは、Citrix Cloud SAML接続構成(SP)とSAMLプロバイダー(IdP)構成の両方が一致していることを確認するために必要です。 SAMLプロバイダーのドキュメントを参照して、署名検証がサポートされているかどうか、およびSAMLの要求と応答に署名が必要かどうかを確認してください。

SAMLプロバイダーを最新のCitrix Cloud SP SAML署名証明書で手動で更新

重要

SP証明書のローテーションは、Citrix Cloudから新しい証明書が公開されるたびに実行する必要があります。そうしないと、SAMLログオンに影響が出てダウンタイムが発生します。

-

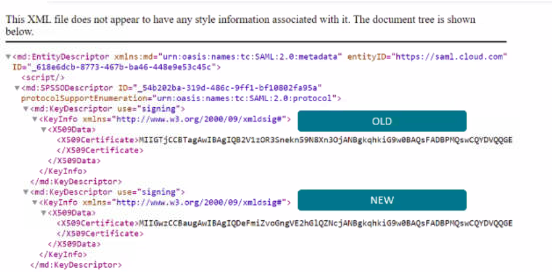

Citrix Cloudから最新のSAMLメタデータを取得するには、[IDおよびアクセス管理]で現在のSAML接続を表示し、[認証]をクリックし、[SAML接続]を選択して[表示]をクリックします。 次の画像は、米国、EU、APSなどのCitrix Cloud地域でこのファイルがどのように表示されるかを示す例です:

https://saml.cloud.com/saml/metadata

このメタデータXMLファイルの例では、2つのx.509 Citrix Cloud SAML署名証明書があります。

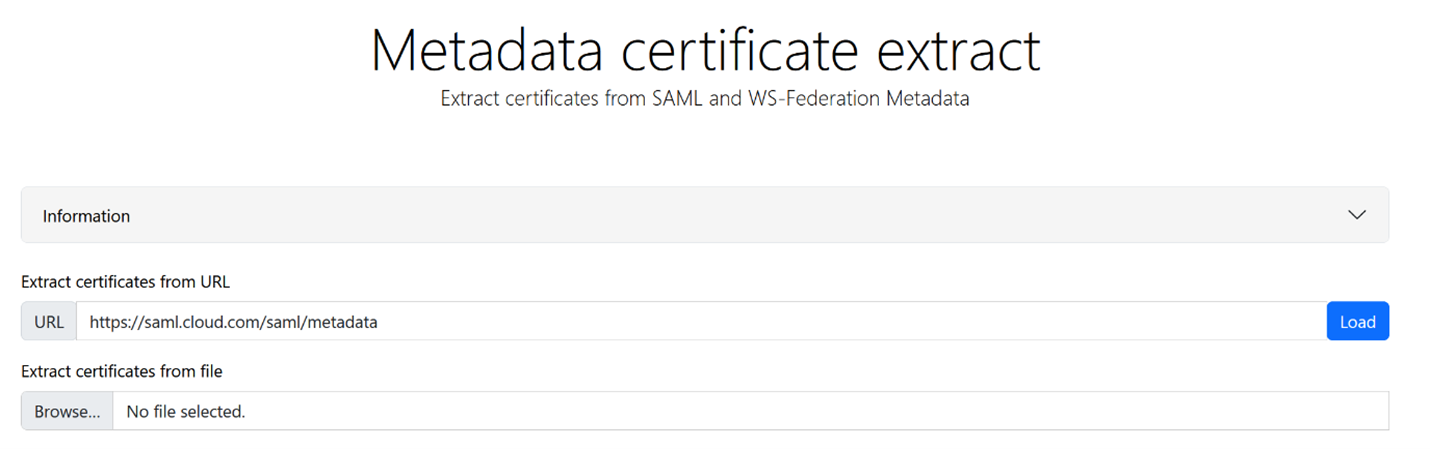

- XMLファイルをサードパーティツールにアップロードするか、メタデータURLを提供することで、メタデータからx.509証明書を抽出できます。

- https://www.rcfed.com/SAMLWSFed/MetadataCertificateExtractに移動します

-

Citrix Cloudのお客様の地域に対応するSAMLメタデータのURLを入力してください:

- 米国、EUおよびAPS:https://saml.cloud.com/saml/metadata

- 日本:https://saml.citrixcloud.jp/saml/metadata

- 米国政府機関:https://saml.cloud.us/saml/metadata

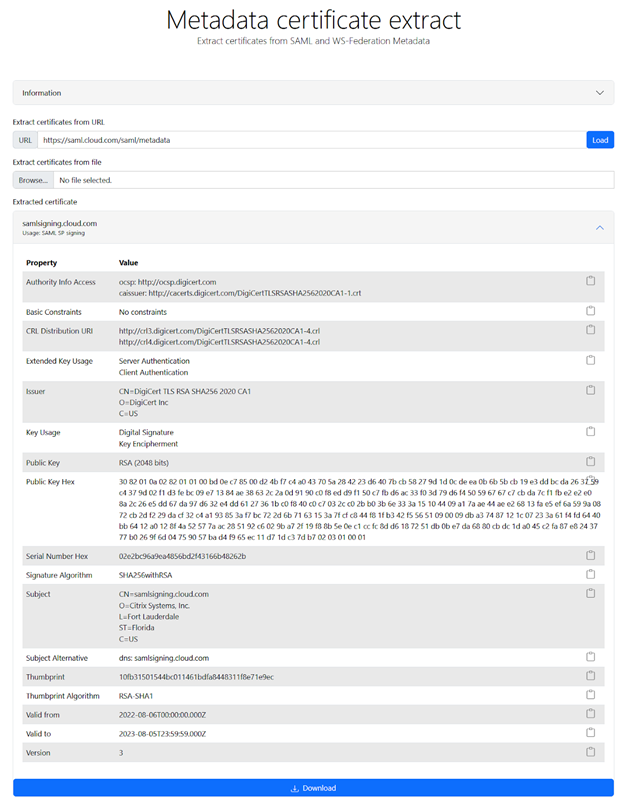

https://www.rcfed.com/SAMLWSFed/MetadataCertificateExtractからSAML署名証明書をダウンロードします。

-

新しく抽出したCitrix Cloud SP SAML証明書をSAMLプロバイダーにアップロードします。 このプロセスはSAMLプロバイダーごとに異なります。 適切なSAMLプロバイダーのマニュアルを使用して、SP署名証明書のローテーション手順が適切であることを確認してください。

SAMLプロバイダーによっては、既存のSAML署名証明書を新しい証明書に置き換える必要がある場合があります。 場合によっては、SAMLプロバイダーが複数のSP署名証明書を同時にサポートする場合もあるため、新しい署名証明書をアップロードするだけで十分です。 有効期限が切れたら、古い証明書を削除することをお勧めします。

代わりのCitrix Cloud SAML署名証明書をAzure Active Directory SAMLアプリケーションにアップロード

Azure Active Directory SAMLアプリを構成する前に、「SAML要求の署名検証」で詳細を参照してください。

- Azure Active Directoryに移動し、Enterprise Applicationsを選択してお使いのSAMLアプリをクリックします。

-

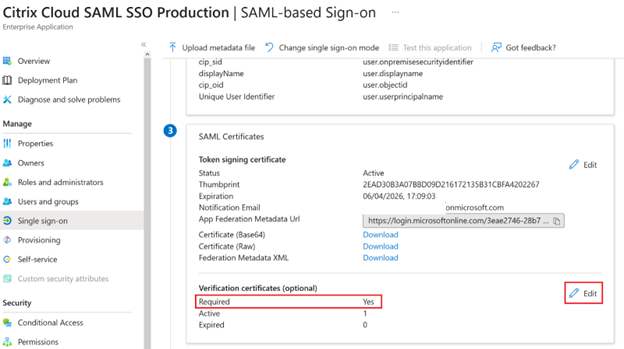

SAMLアプリケーション内のSAML証明書セクションを探します。

-

[Upload Certificate]を選択し、SAMLメタデータから取得した代わりのCitrix Cloud SAML署名証明書をアップロードします。

メモ:

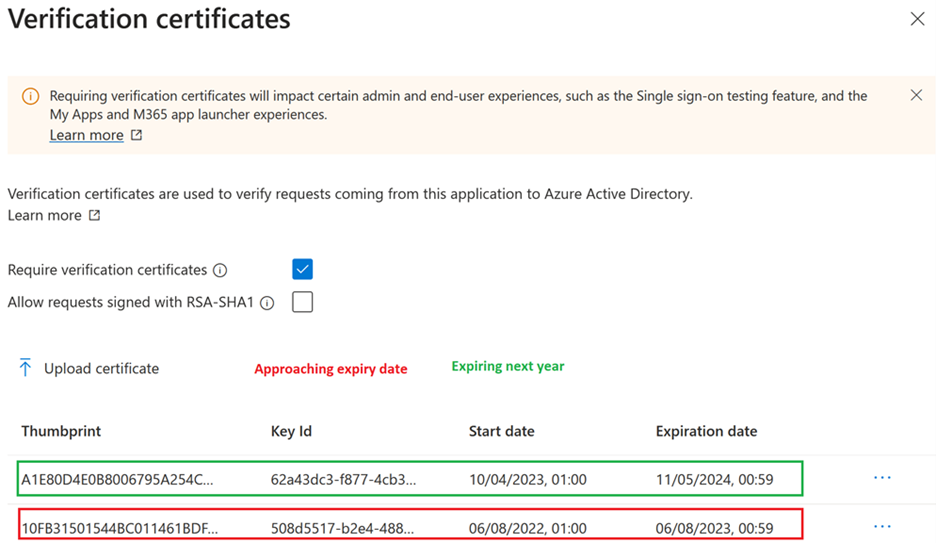

Azure Active Directory SAMLアプリでは複数の署名検証証明書を構成できるため、現在の証明書の有効期限が切れる前に余裕をもって代わりの証明書をアップロードできます。 次のスクリーンショットには、2つの有効な証明書が表示されています。 証明書の1つは、近い将来期限切れになる予定です。 アップロードされた証明書の少なくとも1つが有効で、まだ有効期限が切れていない限り、Citrix WorkspaceおよびCitrix CloudへのSAMLログインは引き続き成功し、停止は発生しません。

-priority

メールおよびCitrix Cloudコンソールの通知に記載されているSAMLローテーションの日時が経過するまで、既存の検証証明書を削除しないでください。 新しいCitrix Cloud証明書は、これら2つの通知で指定された日時にのみ有効になります。

代わりのCitrix Cloud SAML署名証明書をOkta SAMLアプリケーションにアップロード

Oktaは、複数のSP SAML署名証明書を同時にサポートしていません。 現在使用している既存のCitrix Cloud SP署名証明書を新しい証明書で上書きする以外の方法はありません。 これは、定期的にスケジュール設定された保守時間に行うことをお勧めします。

-

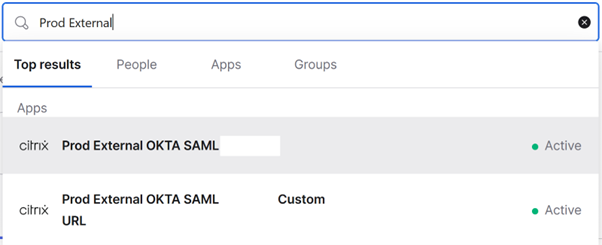

[アプリケーション]に移動し、[アプリケーション]を選択して、Okta SAMLアプリを検索します

-

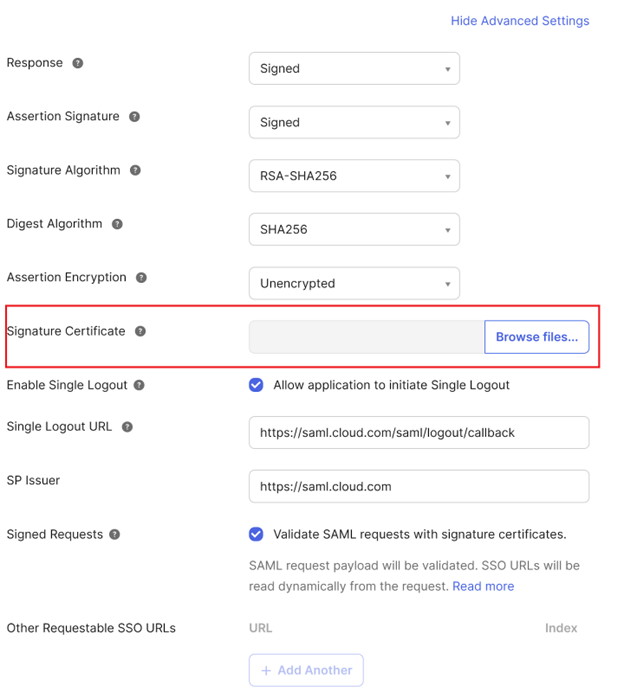

[一般]から[SAML設定]に移動し[編集]をクリックして、[SAMLの構成]、[詳細設定を表示する]、[署名付き証明書]の順に選択して代わりの証明書をアップロードします。 Oktaは、現在のCitrix Cloud SAML署名証明書をアップロードUIに表示しません。 これがアップロードされた後にのみ、代わりの証明書が表示されます。

-

[署名付き証明書]を選択し、[ファイルの参照]をクリックして、Citrix Cloud SAMLメタデータから取得した代わりのCitrix Cloud SAML署名証明書をアップロードします。

重要

メールおよびCitrix Cloudコンソールの通知に記載されているSAMLローテーションの日時まで、既存の検証証明書を上書きしないでください。 新しいCitrix Cloud証明書は、これら2つの通知で指定された日時にのみ有効になります。