Mettre à jour le certificat de signature SAML du fournisseur de services

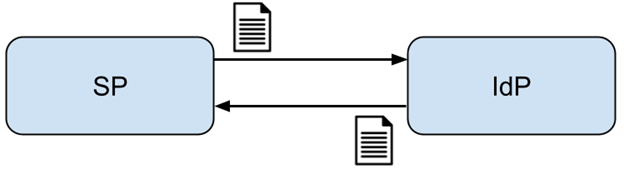

Les connexions SAML qui utilisent des demandes et des réponses signées dépendent de deux certificats de signature SAML différents. Un pour chaque côté de la connexion SAML.

Certificat de signature du fournisseur de services

Ce certificat est fourni par Citrix via les métadonnées SAML de Citrix Cloud et est mis à jour pendant la phase d’annonce de la rotation du certificat de signature SP. Cela se produit au moins une fois par année civile.

Les certificats de signature SAML doivent être renouvelés avant leur date d’expiration pour donner à l’administrateur Citrix Cloud le temps de se préparer au déploiement. La rotation des certificats est requise à la fois par les fournisseurs de services et les fournisseurs d’identité afin de garantir l’alignement et d’éviter tout temps d’arrêt.

Si un fournisseur SAML sélectionné ne prend pas en charge la rotation automatique du certificat de signature SAML de fournisseur de services, une rotation manuelle du certificat de signature SAML au sein de votre fournisseur SAML doit être effectuée afin de remplacer le certificat expirant.

Important :

Tous les guides existants dans cette section eDoc SAML incluent des détails sur la façon de configurer la signature des deux côtés de la connexion SAML. Citrix recommande uniquement les configurations SAML signées, car elles sont plus sécurisées et sont requises par certains fournisseurs SAML pour que la déconnexion (SLO) réussisse.

Questions fréquentes

Qu’est-ce que la signature SAML ?

Le protocole SAML utilise des messages pour demander une authentification et envoyer des assertions d’identité. La sécurité de ces messages dépend à la fois de la sécurité au niveau du transport et du message. Les messages sont des documents XML signés conformément à la syntaxe de signature XML. Cela garantit à la fois l’intégrité du message, mais également l’authentification de l’expéditeur en prouvant qu’il détient la clé privée. Le modèle de confiance est décrit par : SAML Security and Privacy Considerations. Les clés publiques utilisées pour définir quelles clés privées sont fiables peuvent être distribuées dans n’importe quel format approprié. Citrix utilise des certificats X.509 comme conteneurs appropriés pour distribuer et consommer des clés.

Qu’est-ce que l’application des demandes signées SAML ?

Que Citrix Cloud soit configuré pour envoyer des requêtes signées au sein de la connexion SAML ne garantit pas que le fournisseur SAML imposera l’utilisation de signatures et rejettera toutes les requêtes SAML entrantes non signées. La plupart des fournisseurs d’identité SAML ont une option permettant d’appliquer les requêtes signées. Si une requête non signée de connexion au fournisseur SAML est reçue, la connexion SAML échoue. Certains fournisseurs d’identité SAML comme Duo n’offrent même pas cette option. Il est de la responsabilité de l’administrateur du fournisseur d’identité SAML de vérifier l’état de la configuration du fournisseur d’identité SAML. Le support Citrix ne contrôle pas et n’a aucune visibilité sur l’application des demandes signées dans votre application SAML.

À quelle fréquence Citrix effectue-t-il une rotation de son certificat de signature SAML du fournisseur de services ?

Afin de permettre un chevauchement important entre le certificat de signature du fournisseur de services actif et le certificat nouvellement émis, Citrix fait alterner le certificat de signature du fournisseur de services environ tous les 11 mois. Cela permet de garantir qu’un certificat valide est disponible pour les clients Citrix Cloud 30 jours avant l’activation du nouveau certificat.

En quoi consiste la phase d’annonce du certificat de signature SAML du fournisseur de services ?

Pendant la phase d’annonce, les certificats de signature SAML actuels et de remplacement seront présents dans les métadonnées Citrix Cloud. Seul le certificat actif peut être utilisé pour la vérification des demandes SAML jusqu’à la date et à l’heure de la rotation. Il s’agit de la date et de l’heure spécifiées dans les e-mails Citrix Cloud et les notifications de la console Citrix Cloud.

Important :

La date d’expiration du certificat de signature n’est pas la même que la date d’activation. Il s’agit de la date d’activation à laquelle les administrateurs Citrix et du fournisseur d’identité doivent prêter attention, et non de la date d’expiration du certificat. Le certificat de signature Citrix Cloud sera toujours renouvelé avant son expiration.

Vous pouvez vérifier la date et l’heure de l’annonce et de l’activation en utilisant le lien Plan de rotation.

La date et heure sont fournies sous forme d’horodatages epoch UNIX pour chaque événement du processus de rotation du certificat de signature du fournisseur de services.

Utilisez le convertisseur d’horodatage epoch pour convertir les horodatages epoch UNIX en un format de date et d’heure lisible par l’homme.

Pourquoi Citrix a décidé d’utiliser un certificat de signature SAML Citrix Cloud auto-signé plutôt qu’un certificat signé par une autorité de certification publique telle que Digitcert ?

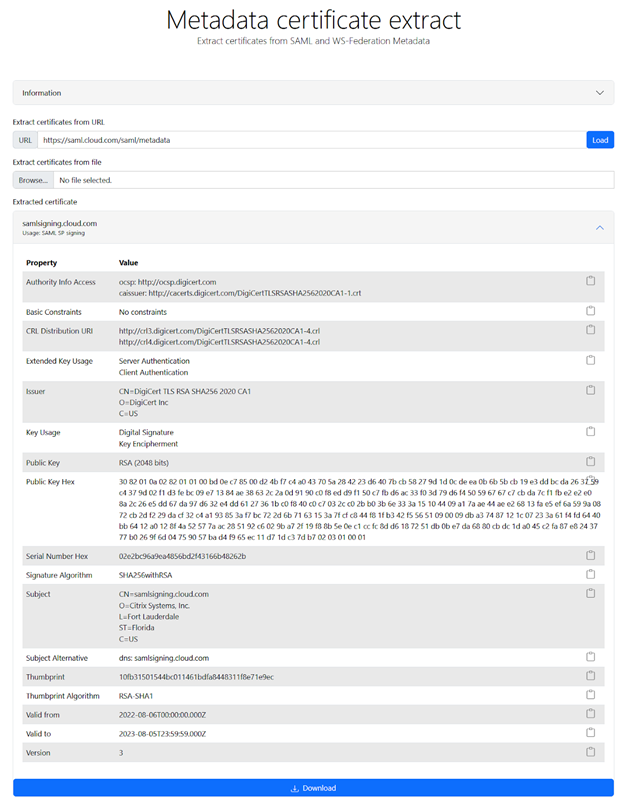

L’émetteur: dans la dernière version du certificat de signature SAML que vous devez télécharger dans vos applications SAML est désormais “samlsigning.cloud.com, Citrix Systems Inc.” au lieu d’une autorité de certification publique comme Digicert. L’utilisation de certificats de signature de fournisseur de services auto-signés vise à atténuer une vulnérabilité SAML connue avec des certificats émis en externe, appelée “Silver SAML”.

Pourquoi ai-je reçu une notification par e-mail et dans la console Citrix Cloud indiquant que le certificat de signature SAML Citrix Cloud actuel est sur le point d’expirer et doit être remplacé ?

Les fournisseurs SAML (fournisseur d’identité) nécessitent un certificat valide et à jour pour vérifier la signature des requêtes SAML entrantes provenant de fournisseurs de services tels que Workspace et la console Citrix Cloud. Les clients Citrix Cloud utilisant SAML pour Workspace ou la connexion à la console Citrix Cloud seront contactés pour les informer d’une rotation imminente du certificat de signature SAML.

Comment savoir si mon client Citrix Cloud est concerné par la rotation des certificats de signature SAML de Citrix Cloud ?

Cela affectera les clients Citrix Cloud dotés de la configuration SAML suivante.

- Votre connexion SAML au sein de Citrix Cloud est configurée avec Signer demande d’authentification = Oui

- Vous avez configuré votre fournisseur SAML tel qu’Azure Active Directory, ADFS ou Okta pour rejeter les requêtes SAML non signées (application de la signature).

- La déconnexion unique (SLO) est configurée dans votre connexion SAML Citrix Cloud et dans votre fournisseur SAML. Les requêtes SLO doivent être signées dans le cadre des meilleures pratiques de sécurité.

Comment vérifier la configuration de signature de ma connexion SAML Citrix Cloud ?

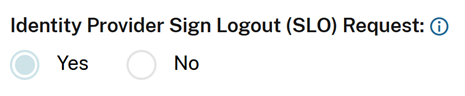

Accédez à Gestion des identités et des accès > SAML 2.0 > Afficher pour vérifier si l’option Signer demande d’authentification est activée dans votre connexion SAML Citrix Cloud. Toutes les nouvelles connexions SAML au sein de Citrix Cloud seront définies par défaut sur Demande d’authentification de signature du fournisseur d’identité/Demande de déconnexion signée (SLO) du fournisseur d’identité = Oui pour la connexion (SSO) et la déconnexion (SLO).

Comment puis-je vérifier si l’application de signature est configurée dans mon application SAML ?

Cela varie en fonction du fournisseur SAML que vous utilisez. Toutes les solutions SAML documentées par Citrix incluent des étapes permettant d’activer l’application de la signature dans le cadre des meilleures pratiques de sécurité.

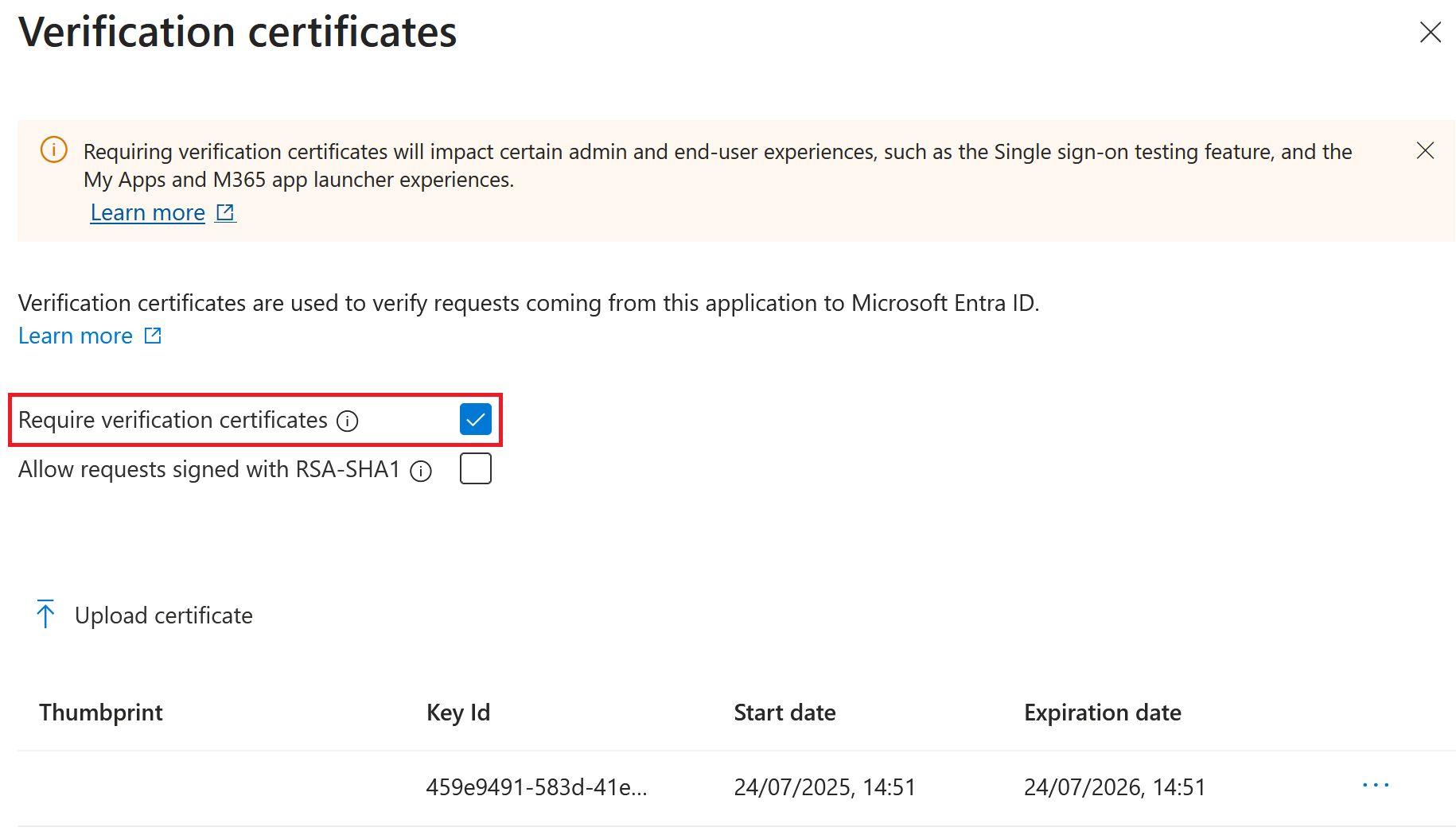

Exemple d’application de la signature EntraID :

Exemple d’application de signature Okta :

Où puis-je obtenir une copie du dernier certificat de signature du fournisseur de services ?

Ce certificat est fourni par Citrix via les métadonnées SAML de Citrix Cloud et est mis à jour périodiquement pendant la phase d’annonce de la rotation des certificats de signature du fournisseur de services. Cela se produit au moins une fois par année civile.

États-Unis, UE et APS : https://saml.cloud.com/saml/metadata

JP : https://saml.citrixcloud.jp/saml/

GOV : https://saml.cloud.us/saml/metadata

Quand puis-je supprimer en toute sécurité l’ancien certificat de signature SAML de Citrix Cloud si mon application SAML prend en charge plusieurs certificats de vérification ?

Supprimez uniquement l’ancien certificat de signature Citrix Cloud de vos applications SAML après la date et l’heure d’activation du certificat indiquées dans l’e-mail et la notification de la console Citrix Cloud. Certains fournisseurs d’identité SAML tels qu’Okta n’autorisent le téléchargement que d’un seul certificat de signature à la fois. Dans cette situation, il n’y a pas d’autre choix que de remplacer le certificat actuel par le nouveau après la date et l’heure d’activation. Cela ne doit pas être fait avant la date et l’heure d’activation.

Utilisez l’échange de métadonnées pour mettre automatiquement à jour le fournisseur SAML avec le dernier certificat de signature SAML du fournisseur de services Citrix Cloud

À l’aide de l’échange de métadonnées SAML, le fournisseur SAML consomme automatiquement les métadonnées SAML de Citrix Cloud en surveillant l’URL des métadonnées, telle que https://saml.cloud.com/saml/metadata. Si votre fournisseur SAML prend en charge l’échange de métadonnées SAML, le certificat de signature du fournisseur de services est peut-être déjà mis à jour automatiquement. Vérifiez que votre fournisseur SAML prend en charge l’échange de métadonnées. Ensuite, vous pouvez vérifier si la mise à jour a eu lieu avant l’expiration du certificat de signature SAML actuel.

Important

Les fonctionnalités SAML prises en charge par chaque fournisseur SAML tiers varient considérablement. Il est de la responsabilité de l’administrateur Citrix Cloud de connaître et de comprendre les fonctionnalités et les exigences du fournisseur SAML que vous utilisez. Cela est nécessaire pour garantir que la configuration de connexion SAML (fournisseur de services) de Citrix Cloud et la configuration du fournisseur SAML (fournisseur d’identité) correspondent. Consultez la documentation de votre fournisseur SAML pour déterminer s’il prend en charge la vérification des signatures et si les demandes et réponses SAML doivent être signées.

Mettre à jour manuellement le fournisseur SAML avec le dernier certificat de signature SAML du fournisseur de services Citrix Cloud

Important

La rotation des certificats de fournisseur de services doit être effectuée chaque fois qu’un nouveau certificat est publié depuis Citrix Cloud, faute de quoi l’ouverture de session SAML sera affectée et vous serez confronté à un temps d’arrêt.

-

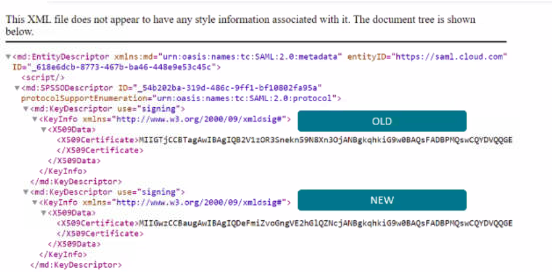

Obtenez les dernières métadonnées SAML auprès de Citrix Cloud en consultant votre connexion SAML actuelle dans Gestion des identités et des accès, cliquez sur Authentification, sélectionnez Connexion SAML, puis cliquez sur Afficher. L’image suivante est un exemple de ce à quoi ce fichier peut ressembler pour les régions Citrix Cloud telles que les États-Unis, l’UE et l’Asie-Pacifique Sud :

https://saml.cloud.com/saml/metadata

Dans cet exemple de fichier XML de métadonnées, il existe deux certificats de signature SAML Citrix Cloud x.509.

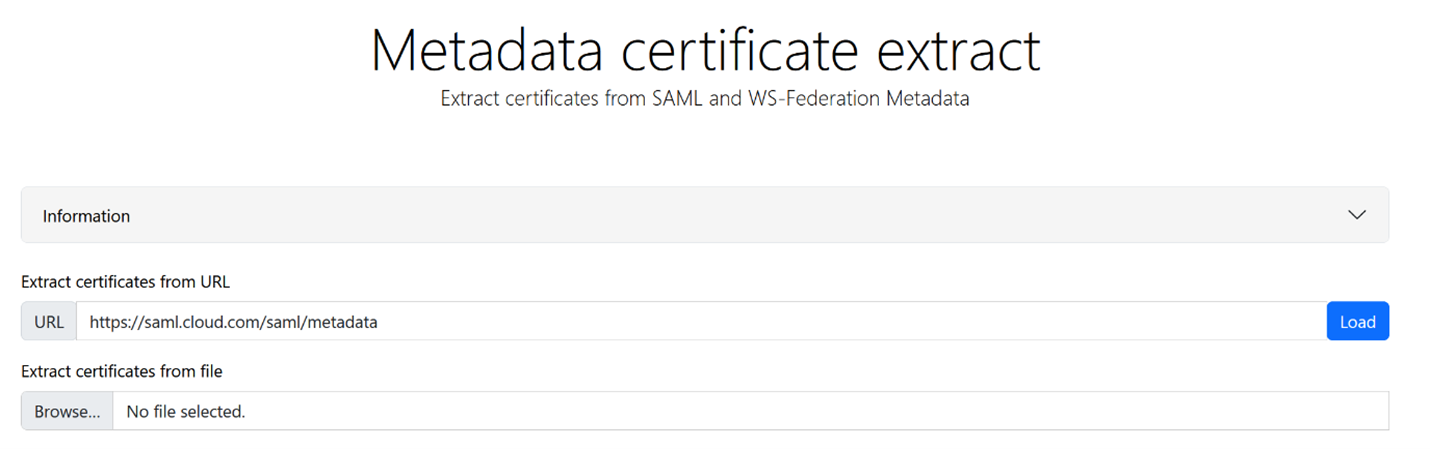

- Il est possible d’extraire le certificat x.509 des métadonnées en chargeant le fichier XML vers un outil tiers ou en fournissant l’URL des métadonnées.

- Accédez à https://www.rcfed.com/SAMLWSFed/MetadataCertificateExtract

-

Entrez l’URL des métadonnées SAML qui correspond à la région de votre client Citrix Cloud :

- États-Unis, UE et APS : https://saml.cloud.com/saml/metadata

- JP : https://saml.citrixcloud.jp/saml/metadata

- GOV : https://saml.cloud.us/saml/metadata

Téléchargez le certificat de signature SAML à partir de la page https://www.rcfed.com/SAMLWSFed/MetadataCertificateExtract.

-

Téléchargez le certificat SAML du fournisseur de services Citrix Cloud récemment extrait vers votre fournisseur SAML. Ce processus sera différent pour chaque fournisseur SAML. Vérifiez la procédure de rotation des certificats de signature du fournisseur de services appropriée à l’aide de la documentation de votre fournisseur SAML spécifique.

Selon votre fournisseur SAML, le certificat de signature SAML existant devra peut-être être remplacé par le nouveau. Dans certains cas, le fournisseur SAML peut prendre en charge plusieurs certificats de signature du fournisseur de services en même temps. Il suffira donc de télécharger le nouveau certificat. Il est recommandé de supprimer l’ancien certificat une fois qu’il a expiré.

Télécharger un certificat de signature SAML Citrix Cloud de remplacement dans votre application SAML Azure Active Directory

Avant de configurer l’application SAML Azure Active Directory, consultez la section Vérification de la signature des demandes SAML pour plus d’informations.

- Accédez à Azure Active Directory, sélectionnez Applications d’entreprise, puis cliquez sur votre application SAML.

-

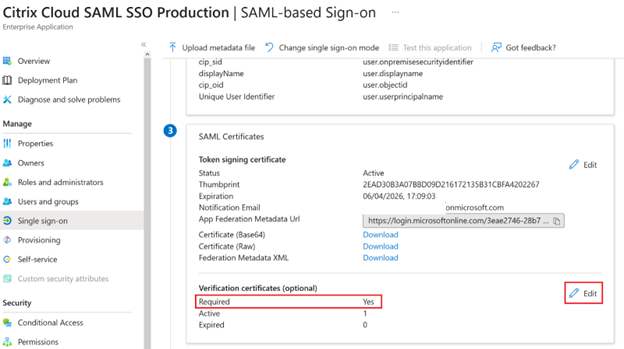

Localisez la section des certificats SAML dans l’application SAML.

-

Sélectionnez Télécharger le certificat et chargez le certificat de signature SAML Citrix Cloud de remplacement obtenu à partir des métadonnées SAML.

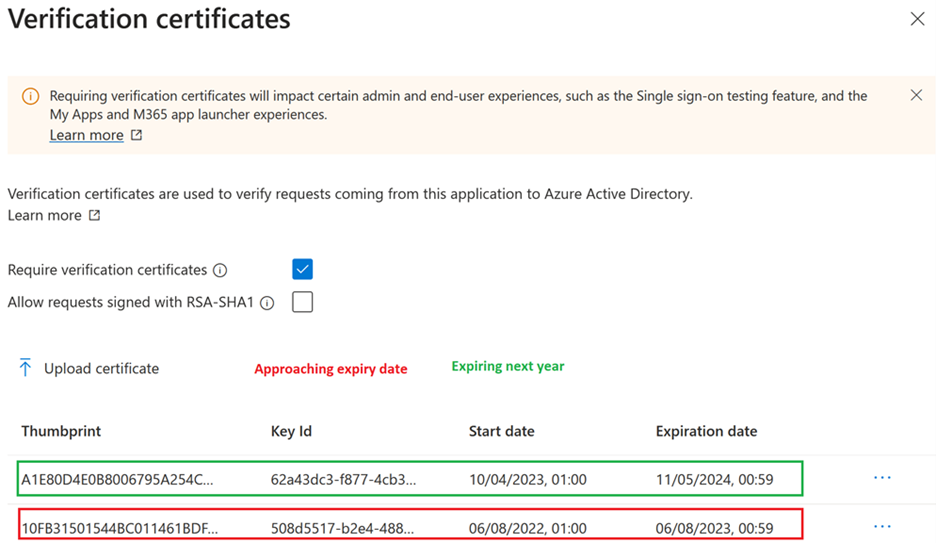

Remarque :

Les applications SAML Azure Active Directory peuvent avoir plusieurs certificats de vérification de signature configurés. Il est donc possible de télécharger un certificat de remplacement bien avant l’expiration du certificat actuel. La capture d’écran suivante montre deux certificats valides. L’un des certificats doit expirer prochainement. À condition qu’au moins un des certificats chargés soit valide et n’ait pas encore expiré, la connexion SAML à Citrix Workspace et Citrix Cloud continuera de fonctionner et vous ne rencontrerez aucune panne.

Important :

Ne supprimez pas le certificat de vérification existant tant que la date et l’heure de rotation SAML indiquées dans l’e-mail et la notification de la console Citrix Cloud ne sont pas passées. Le nouveau certificat Citrix Cloud n’est actif qu’à la date et à l’heure indiquées dans ces deux notifications.

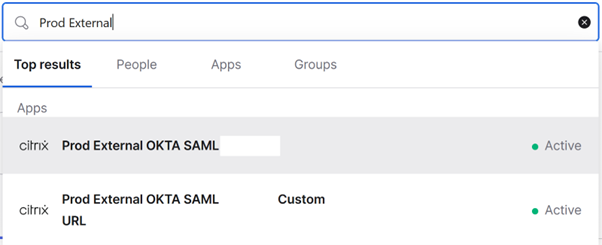

Télécharger un certificat de signature SAML Citrix Cloud de remplacement dans votre application SAML Okta

Okta ne prend pas en charge plusieurs certificats de signature SAML de fournisseur de services en même temps. Vous n’avez pas d’autre choix que de remplacer le certificat de signature du fournisseur de services Citrix Cloud que vous utilisez actuellement par le nouveau. Il est recommandé de le faire dans une fenêtre de maintenance planifiée.

-

Accédez à Applications, sélectionnez Applications, puis recherchez votre application SAML Okta

-

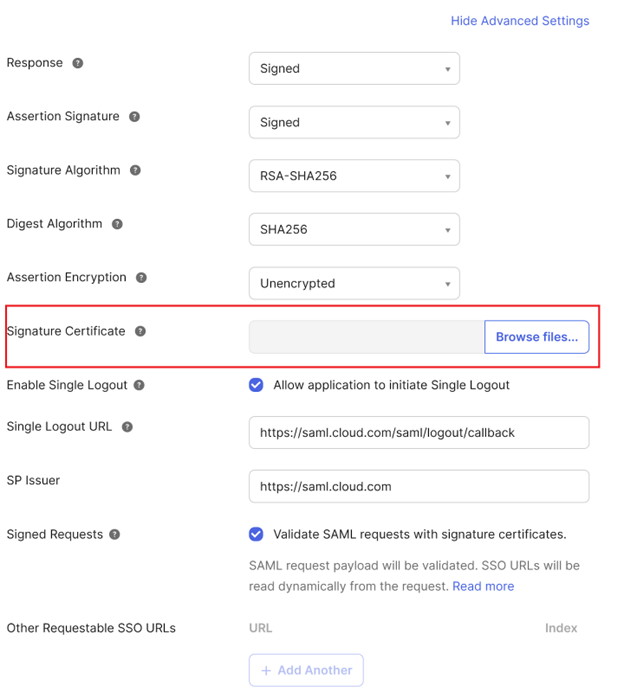

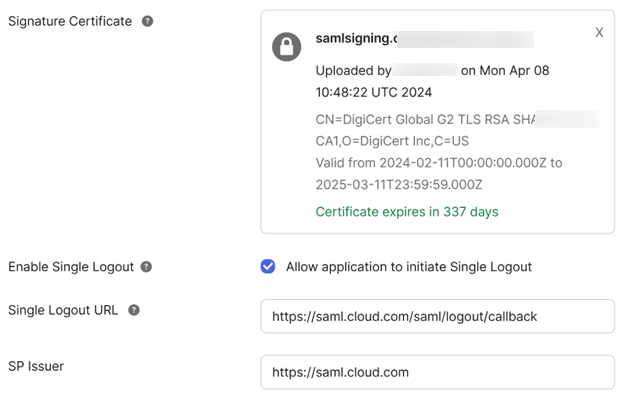

Dans Général, accédez aux Paramètres SAML, cliquez sur Modifier, sélectionnez Configurer SAML, sélectionnez Afficher les paramètres avancés, puis cliquez sur Certificat de signature afin de télécharger un certificat de remplacement. Okta n’affiche pas le certificat de signature SAML Citrix Cloud actuel dans l’interface utilisateur de téléchargement. Le certificat de remplacement ne sera affiché qu’une fois celui-ci chargé.

-

Sélectionnez Certificat de signature, cliquez sur Parcourir les fichiers et téléchargez le certificat de signature SAML Citrix Cloud de remplacement obtenu à partir des métadonnées SAML Citrix Cloud.

Important

Ne remplacez pas le certificat de vérification existant avant la date et l’heure de rotation SAML indiquées dans l’e-mail et la notification de la console Citrix Cloud. Le nouveau certificat Citrix Cloud n’est actif qu’à la date et à l’heure indiquées dans ces deux notifications.

Dans cet article

- Certificat de signature du fournisseur de services

- Questions fréquentes

- Utilisez l’échange de métadonnées pour mettre automatiquement à jour le fournisseur SAML avec le dernier certificat de signature SAML du fournisseur de services Citrix Cloud

- Mettre à jour manuellement le fournisseur SAML avec le dernier certificat de signature SAML du fournisseur de services Citrix Cloud

- Télécharger un certificat de signature SAML Citrix Cloud de remplacement dans votre application SAML Azure Active Directory