This content has been machine translated dynamically.

Dieser Inhalt ist eine maschinelle Übersetzung, die dynamisch erstellt wurde. (Haftungsausschluss)

Cet article a été traduit automatiquement de manière dynamique. (Clause de non responsabilité)

Este artículo lo ha traducido una máquina de forma dinámica. (Aviso legal)

此内容已经过机器动态翻译。 放弃

このコンテンツは動的に機械翻訳されています。免責事項

이 콘텐츠는 동적으로 기계 번역되었습니다. 책임 부인

Este texto foi traduzido automaticamente. (Aviso legal)

Questo contenuto è stato tradotto dinamicamente con traduzione automatica.(Esclusione di responsabilità))

This article has been machine translated.

Dieser Artikel wurde maschinell übersetzt. (Haftungsausschluss)

Ce article a été traduit automatiquement. (Clause de non responsabilité)

Este artículo ha sido traducido automáticamente. (Aviso legal)

この記事は機械翻訳されています.免責事項

이 기사는 기계 번역되었습니다.책임 부인

Este artigo foi traduzido automaticamente.(Aviso legal)

这篇文章已经过机器翻译.放弃

Questo articolo è stato tradotto automaticamente.(Esclusione di responsabilità))

Translation failed!

安全注意事项和最佳做法

注意:

贵组织可能需要满足特定的安全标准以满足监管要求。 本文档不涉及此主题,因为这些安全标准随着时间的推移而发生变化。 有关安全标准和 Citrix 产品的最新信息,请查阅 Citrix Trust Center。

防火墙

使用外围防火墙保护环境中的所有计算机,包括区域边界上的计算机(视情况而定)。

环境中的所有计算机必须通过个人防火墙进行保护。 在安装核心组件和 VDA 时,如果检测到 Windows 防火墙服务(即使未启用防火墙),可以选择自动打开组件和功能通信所需的端口。 您还可以选择手动配置这些防火墙端口。 如果您使用其他防火墙,则必须手动对其进行配置。 有关所需端口的详细信息,请参阅 Tech Paper: Communication Ports Used by Citrix Technologies(技术论文:Citrix Technologies 使用的通信端口)。

如果您正在将传统环境迁移到此版本,可能需要重新定位现有外围防火墙或添加新的外围防火墙。 例如,假设传统客户端与数据中心中的数据库服务器之间存在外围防火墙。 使用此版本时,必须将此外围防火墙放在相应的位置,使虚拟桌面和用户设备位于一侧,数据中心中的数据库服务器和 Delivery Controller 位于另一侧。 因此,应该考虑在数据中心内创建一个区域以包含数据库服务器和 Controller。 另外,还应考虑在用户设备和虚拟桌面之间建立保护。

注意:

TCP 端口 1494 和端口 2598 已用于 ICA 和 CGP,因此在防火墙上可能处于打开状态,以便数据中心之外的用户可以进行访问。 Citrix 建议您不要为任何其他对象使用这些端口,以避免因疏忽而使管理接口处于打开状态,从而导致受到攻击。 端口 1494 和 2598 是向 Internet 编号授权委员会 (http://www.iana.org/) 正式注册的端口。

保护与 Delivery Controller 的通信安全™

使用 HTTPS 加密通信

StoreFront 和 NetScaler Gateway 通过 HTTP 或 HTTPS 与 Delivery Controller 上运行的 XML Service 进行通信。 根据配置,VDA 可以使用 WebSocket 与 Delivery Controller 进行通信。 Director 使用 HTTP 或 HTTPS 上的 OData 与显示器数据进行通信。 建议您启用 HTTPS 并禁用 HTTP。 这要求您在 Delivery Controller 上启用 TLS。

-

要将 StoreFront 配置为使用 HTTPS 进行连接,请参阅为 Citrix Virtual Apps and Desktops 添加资源源和添加 Citrix Gateway 设备。

-

要配置 NetScaler Gateway 以使用 HTTPS 连接到 Delivery Controller,请参阅在 NetScaler Gateway 上配置 Secure Ticket Authority。

安全密钥

可以使用安全密钥来确保只有授权的 StoreFront 和 NetScaler 服务器能够通过 Cloud Connector 连接到 DaaS。 如果您启用了 XML 信任,这一点尤其重要。

XML 信任

默认情况下,当 StoreFront 连接到 Delivery Controller 以执行枚举和启动等操作时,StoreFront 必须传递用户的 Active Directory 凭据,以便 DaaS 可以对用户进行身份验证并检查用户的组成员身份。 但是,使用其他身份验证方法(例如域直通、智能卡或 SAML)时,StoreFront 没有 Active Directory 密码。 在这种情况下,必须启用“XML 信任”。 启用 XML 信任后,Citrix Virtual Apps and Desktops 允许 StoreFront 代表用户执行操作,例如枚举和启动应用程序,而无需验证用户的密码。 在启用 XML 信任之前,请使用安全密钥或其他机制(例如防火墙或 IPsec)来确保只有可信 StoreFront 服务器能够连接到 Delivery Controller。

使用 Citrix Virtual Apps and Desktops PowerShell SDK 检查、启用或禁用 XML 信任设置。

- 要检查 XML 信任设置的当前值,请运行

Get-BrokerSite并检查TrustRequestsSentToTheXMLServicePort的值。 - 要启用或禁用 XML 信任,请运行带参数

TrustRequestsSentToTheXmlServicePort的Set-BrokerSite。

VDA 与 Delivery Controller 之间的通信

VDA 通过两种机制与控制器通信。

-

Windows Communication Foundation

Windows Communication Foundation (WCF) 消息级别保护可确保 Delivery Controller 与 VDA 之间的通信安全。 这消除了使用 TLS 进行额外的传输级保护的需要。 VDA 与 Delivery Controller 之间的通信使用的默认端口为 80。 但是,您可以自定义该端口。 有关信息,请参阅自定义 VDA。

有关 WCF 中的消息安全的信息,请参阅 Microsoft 文档 WCF 中的消息安全。

WCF 配置使用 Kerberos 在 Controller 与 VDA 之间进行相互身份验证。 加密使用处于 CBC 模式的带 256 位密钥的 AES。 消息完整性使用 SHA-1。

根据 Microsoft,WCF 所使用的安全协议符合 OASIS(结构化信息标准促进组织)标准,包括 WS-SecurityPolicy 1.2。 此外,Microsoft 还声明 WCF 支持 Security Policy 1.2(安全策略 1.2)中列出的所有算法套件。

Controller 与 VDA 之间的通信采用 basic256 算法套件,其算法如前所述。

WCF 配置使用 SOAP over HTTP 协议以及消息级安全加密。

-

WebSocket

这是 WCF 的新式替代品。 它提供的优势是只有 TLS 端口 443 可用于从 VDA 到 Delivery Controller 的通信。 它目前仅适用于 MCS 预配的计算机。 有关详细信息,请参阅 VDA 与 Delivery Controller 之间的 WebSocket 通信。

Delivery Controller 与许可证服务器之间的安全通信

Delivery Controller 通过 HTTPS 与许可证服务器进行通信。 默认情况下,它使用自签名证书,但建议您将其替换为企业或公共证书颁发机构颁发的证书。 有关详细信息,请参阅手动安装 Citrix Licensing Manager 和 Web Services for Licensing 使用的证书。

确保 Web 浏览器与 Web Studio 和 Director 之间的通信安全

Web Studio 和 Director 可以与 Delivery Controller 安装在同一台计算机上,也可以安装到单独的计算机上。 用户使用 Web 浏览器连接到 Web Studio 和 Director。 默认情况下,Web Studio 使用自签名证书启用 HTTPS,而独立安装的 Director 不配置 HTTPS。 建议您使用适当的证书在 Web Studio 和 Director 上启用 TLS。

保护 ICA® 通信安全

Citrix Virtual Apps and Desktops™ 提供了多种选项来保护客户端与 VDA 之间的 ICA 流量。 可用的选项如下:

- 基本加密: 默认设置。

- SecureICA: 允许使用 RC5(128 位)加密来加密会话数据。

- VDA TLS/DTLS: 允许使用 TLS/DTLS 进行网络级加密。

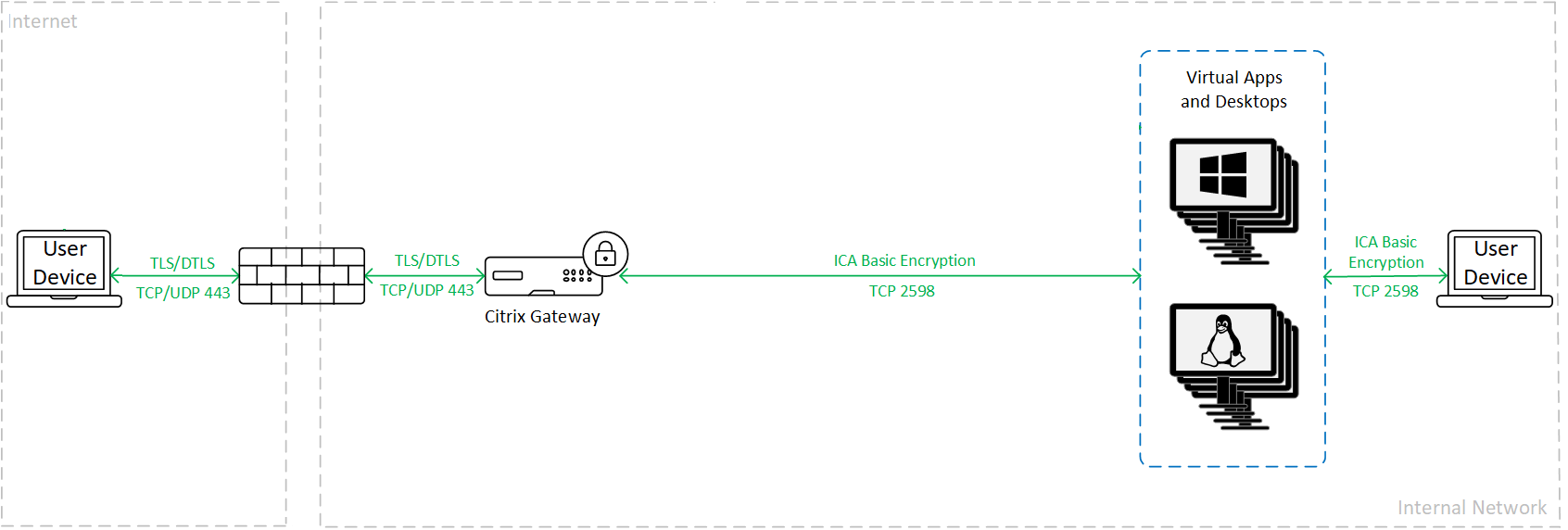

基本加密

使用基本加密时,流量将被加密,如下图所示。

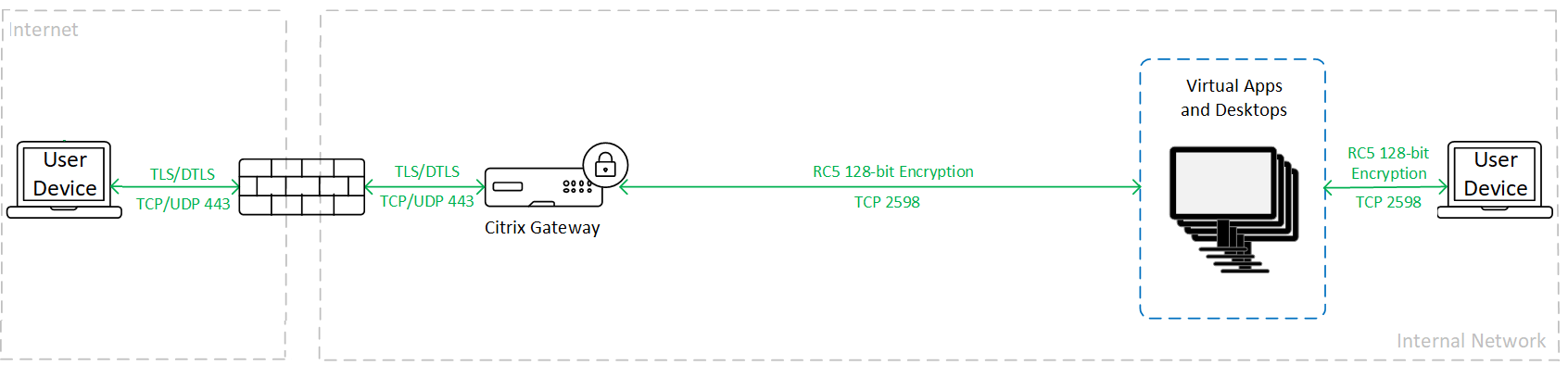

SecureICA

使用 SecureICA 时,流量会被加密,如下图所示。

有关详细信息,请参阅安全策略设置

备注 1:

使用适用于 HTML5 的 Workspace 应用程序时,不支持 SecureICA。

备注 2:

Citrix SecureICA 是 ICA/HDX 协议的一部分,但它不是像传输层安全性 (TLS) 这样符合标准的网络安全协议。

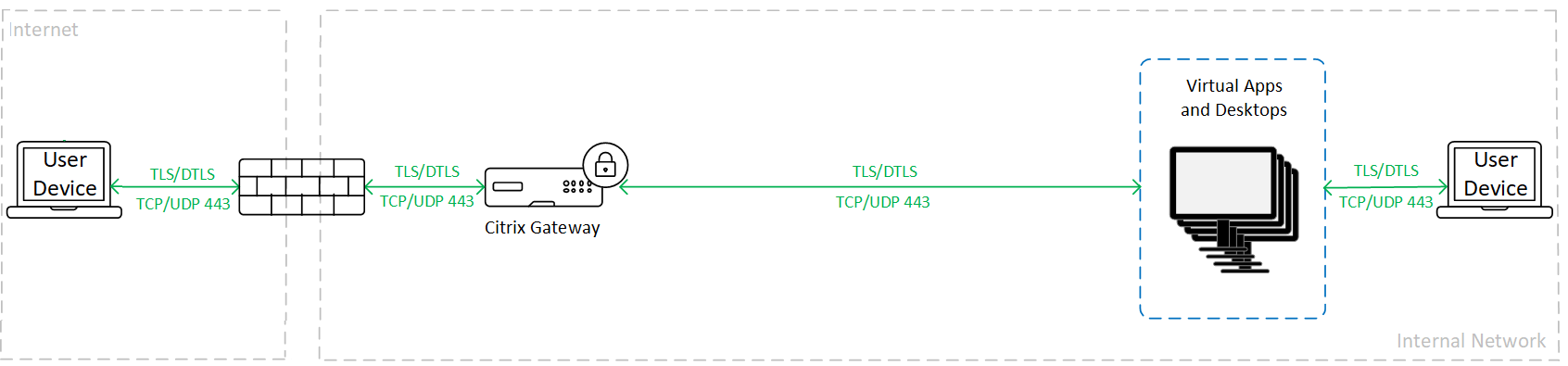

VDA TLS/DTLS

使用 VDA TLS/DTLS 加密时,流量将被加密,如下图所示。

要配置 VDA TLS/DTLS,请参阅 VDA 上的 TLS 设置。

虚拟通道

使用虚拟通道允许列表来控制允许在您的环境中使用的非 Citrix 虚拟通道。

保护与打印服务器的通信安全

可以为 Virtual Delivery Agent (VDA) 与通用打印服务器之间的基于 TCP 的连接启用 TLS。 有关详细信息,请参阅通用打印服务器上的传输层安全性 (TLS)。

保护与站点数据库的通信安全

有关为站点数据库启用 TLS 的信息,请参阅 CTX137556。

VDA 计算机安全

一般建议

确保您的 VDA 保持最新的操作安全更新和防病毒软件。

应用程序安全性

为了防止非管理员用户执行恶意操作,Citrix® 建议您为 VDA 主机上的安装程序、应用程序、可执行文件和脚本配置 Windows AppLocker 规则。

8.3 文件名

可以在 VDA 上禁用 8.3 文件名。 请参阅 Microsoft fsutil 文档。

数据存储注意事项

您的桌面环境可能包含各种类型的桌面,例如池桌面和专用桌面。 用户必须将数据存储在用户之间共享的桌面(例如池桌面)上。 如果用户将数据存储在专用桌面上,则以后其他用户使用该桌面时必须删除这些数据。

用户帐户管理

应用帐户管理的 Windows 最佳做法。 请勿在 Machine Creation Services 或 Provisioning Services 复制模板或映像之前,基于模板或映像创建帐户。 请勿使用存储的特权域帐户安排任务。 请勿手动创建共享 Active Directory 计算机帐户。 这些做法有助于阻止计算机攻击获取本地静态帐户密码,然后使用它们登录属于其他人的 MCS/PVS 共享映像。

只授予用户使用所需功能的权限。 Microsoft Windows 权限仍可以通过常规方法应用于桌面:通过“用户权限分配”配置权限,通过“组策略”对成员身份进行分组。 此版本的一个优点是可以授予用户对桌面的管理权限,而不必同时授予对存储此桌面的计算机的物理控制权限。

规划桌面权限时请注意以下几点:

- 默认情况下,当无特权的用户连接到桌面后,他们会看到运行桌面的系统的时区,而不是他们自己的用户设备的时区。 有关如何允许用户在使用桌面时查看自己的本地时间的信息,请参阅“管理交付组”一文。

- 身份为某桌面管理员的用户可以完全控制该桌面。 如果某桌面是池桌面,而不是专用桌面,则此桌面的所有其他用户(包括将来的用户)必须信任此用户。 此桌面的所有用户都需要了解这种情况可能对数据安全性造成的永久风险。 对于专用桌面则不需要考虑这个问题,因为专用桌面只有一个用户;此用户不应是其他任何桌面的管理员。

- 通常,身份为某桌面管理员的用户可以在此桌面上安装软件,包括潜在恶意软件。 该用户可能还可以监视或控制任何连接到该桌面的网络上的通信。

管理登录权限

用户帐户和计算机帐户均需要登录权限。 如果授予 Microsoft Windows 权限,登录权限将继续通过常规方法应用于桌面:通过“用户权限分配”配置登录权限,通过“组策略”对成员身份进行分组。

Windows 登录权限包括:本地登录、通过远程桌面服务登录、通过网络登录(从网络中访问此计算机)、作为批处理作业登录以及作为服务登录。

对于计算机帐户,仅授予计算机所需要的登录权限。 Delivery Controller 的计算机帐户需要“从网络访问此计算机”登录权限。

对于用户帐户,请仅授予用户所需的登录权限。

根据 Microsoft 的规定,默认情况下,“远程桌面用户”组被授予登录权限“允许通过远程桌面服务登录”(在域控制器上除外)。

贵组织的安全策略可能会明确声明应将此组从该登录权限中删除。 请考虑使用以下方法:

- 适用于多会话操作系统的 Virtual Delivery Agent (VDA) 使用 Microsoft 远程桌面服务。 可以将“远程桌面用户”组配置为受限组,并通过 Active Directory 组策略配置组的成员身份。 有关详细信息,请参阅 Microsoft 文档。

- 对于 Citrix Virtual Apps and Desktops 的其他组件(包括适用于单会话操作系统的 VDA),不需要“远程桌面用户”组。 因此,对于这些组件,“远程桌面用户”组不需要登录权限“允许通过远程桌面服务登录”,可以将其删除。 此外:

- 如果通过远程桌面服务管理这些计算机,请确保所有此类管理员已属于“管理员”组的成员。

- 如果不通过远程桌面服务管理这些计算机,请考虑在这些计算机上禁用远程桌面服务本身。

虽然可以向登录权限“拒绝通过远程桌面服务登录”中添加用户和组,但通常不建议使用拒绝登录权限。 有关详细信息,请参阅 Microsoft 文档。

Delivery Controller 安全性

Delivery Controller 上的 Windows 服务

Delivery Controller 安装会创建以下 Windows 服务:

- Citrix AD Identity Service (NT SERVICE\CitrixADIdentityService):管理虚拟机的 Microsoft Active Directory 计算机帐户。

- Citrix Analytics (NT SERVICE\CitrixAnalytics):收集由 Citrix 使用的站点配置使用情况信息(如果站点管理员已批准执行此收集)。 随后会将此信息提交给 Citrix,以帮助改进产品。

- Citrix App Library (NT SERVICE\CitrixAppLibrary):支持对 AppDisk、AppDNA 集成进行管理和预配,支持对 App-V 进行管理。

- Citrix Broker Service (NT SERVICE\CitrixBrokerService):选择对用户可用的虚拟桌面或应用程序。

- Citrix Configuration Logging Service (NT SERVICE\CitrixConfigurationLogging):记录由管理员对站点执行的所有配置更改和其他状态更改。

- Citrix Configuration Service (NT SERVICE\CitrixConfigurationService):用于共享的配置的站点范围的存储库。

- Citrix Delegated Administration Service (NT SERVICE\CitrixDelegatedAdmin):管理向管理员授予的权限。

- Citrix Environment Test Service (NT SERVICE\CitrixEnvTest):管理其他 Delivery Controller 服务的自检。

- Citrix Host Service (NT SERVICE\CitrixHostService):存储关于在 Citrix Virtual Apps 或 Citrix Virtual Desktops 部署中使用的虚拟机管理程序基础结构的信息,并提供由控制台用于枚举虚拟机管理程序池中资源的功能。

- Citrix Machine Creation Services (NT SERVICE\CitrixMachineCreationService):调配桌面虚拟机的创建过程。

- Citrix Monitor Service (NT SERVICE\CitrixMonitor):收集 Citrix Virtual Apps 或 Citrix Virtual Desktops 的指标、存储历史记录信息,并提供查询界面以用于故障排除和报告工具。

- Citrix StoreFront 服务 (NT SERVICE\ CitrixStorefront):支持对 StoreFront 进行管理。 (它不包含在 StoreFront 组件自身中。)

- Citrix StoreFront Privileged Administration Service (NT SERVICE\CitrixPrivilegedService):支持 StoreFront 的特权管理操作。 (它不包含在 StoreFront 组件自身中。)

- Citrix Config Synchronizer Service (NT SERVICE\CitrixConfigSyncService):将主站点数据库中的配置数据传播到本地主机缓存。

- Citrix High Availability Service (NT SERVICE\CitrixHighAvailabilityService):选择在主站点数据库不可用时可供用户使用的虚拟桌面或应用程序。

Delivery Controller 安装还会创建以下 Windows 服务。 随其他 Citrix 组件安装时也会创建这些服务:

- Citrix Diagnostic Facility COM Server (NT SERVICE\CdfSvc):支持收集由 Citrix 使用的诊断信息。

- Citrix Telemetry Service (NT SERVICE\CitrixTelemetryService):收集由 Citrix 用于执行分析的诊断信息,以使管理员可查看分析结果和建议信息,从而帮助诊断站点中的问题。

Delivery Controller 安装还会创建以下 Windows 服务。 这在当前未使用。 如果它已启用,请将其禁用。

- Citrix Remote Broker Provider (NT SERVICE\XaXdCloudProxy)

Delivery Controller 安装还会创建以下 Windows 服务。 这些在当前未使用,但必须启用。 请勿禁用它们。

- Citrix Orchestration Service (NT SERVICE\CitrixOrchestration)

- Citrix Trust Service (NT SERVICE\CitrixTrust)

除 Citrix StoreFront™ Privileged Administration Service 外,这些服务均被授予登录权限“作为服务登录”,以及权限“为进程调整内存配额”、“生成安全审核”和“替换一个进程级令牌”。 您不需要更改这些用户权限。 这些权限将不由 Delivery Controller 使用,并且已自动禁止。

除 Citrix StoreFront Privileged Administration Service 和 Citrix Telemetry Service 外,之前列出的 Delivery Controller Windows 服务配置为以“网络服务”身份登录。 请不要更改这些服务设置。

Citrix Config Synchronizer Service 要求 NETWORK SERVICE 帐户属于 Delivery Controller 上的本地管理员组。 这允许本地主机缓存正常运行。

Citrix StoreFront Privileged Administration Service 配置为登录本地系统 (NT AUTHORITY\SYSTEM)。 这是通常无法对服务执行的 Delivery Controller StoreFront 操作所必需的(包括创建 Microsoft IIS 站点)。 请勿更改其服务设置。

Citrix Telemetry Service 被配置为以其自己的服务特定身份登录。

可以禁用 Citrix Telemetry Service。 除此服务和已禁用的服务外,不要禁用这些 Delivery Controller Windows 服务中的任何其他服务。

管理登录权限

VDA 的计算机帐户必须具有“从网络访问此计算机”登录权限。 请参阅基于 Active Directory OU 的控制器发现。

客户端访问

客户端访问通常通过部署 Citrix StoreFront 来提供。 有关保护 StoreFront 安全的详细信息,请参阅 StoreFront 文档。

为了允许远程用户安全地连接到 StoreFront 和 VDA,请部署 NetScaler® Gateway。

Citrix 建议客户端使用 Citrix Workspace 应用程序连接到 StoreFront。 有关详细信息,请参阅每个操作系统的 Citrix Workspace 应用程序的文档的安全部分。 或者,用户可以使用 Web 浏览器访问 StoreFront。

考虑为用户提供瘦客户端,让用户能够有限地运行除 Citrix Workspace™ 应用程序之外的其他应用程序。 当设备由您的组织管理时,您应该制定策略以确保部署操作系统安全更新和防病毒软件。 然而,在许多情况下,用户需要能够从贵组织控制范围之外的非托管设备进行连接。 请考虑使用以下功能:

- Endpoint Analysis 扫描端点的安全信息(例如操作系统和防病毒软件),并拒绝访问不符合您的安全要求的客户端。

- App Protection 阻止键盘记录器和屏幕捕获。

混合版本环境

在某些升级过程中,混合版本环境是不可避免的,例如 VDA 与 Delivery Controller 的版本不同。 请遵循最佳做法,尽可能缩短不同版本的 Citrix 组件共同存在的时间。 例如,在混合版本环境中,安全策略可能不会统一实施。

注意:

这是其他软件产品的典型特征。 使用早期版本的 Active Directory 只能部分执行更高版本的 Windows 的组策略。

以下场景描述了在特定混合版本的 Citrix 环境中会发生的安全问题。 使用 Citrix Receiver 1.7 连接到运行 XenApp 和 XenDesktop 7.6 Feature Pack 2 中的 VDA 的虚拟桌面时,在站点中启用了允许在桌面与客户端之间传输文件策略设置,但是无法通过运行 XenApp 和 XenDesktop 7.1 的 Delivery Controller 禁用此策略设置。 它不能识别此策略设置,此策略仅在产品的更高版本中发布。 此策略设置允许用户从其虚拟桌面上载和下载文件,这是一个安全问题。 要解决此问题,请将 Delivery Controller(或 Studio 的独立实例)升级到版本 7.6 Feature Pack 2,然后使用组策略禁用此策略设置。 或者,在所有受影响的虚拟桌面上使用本地策略。

Remote PC Access 安全注意事项

Remote PC Access 实现了以下安全功能:

- 支持使用智能卡。

- 在远程会话连接时,办公室 PC 的显示器会显示空白。

- Remote PC Access 将所有键盘和鼠标输入重定向到远程会话,但 Ctrl+Alt+Del、启用 USB 的智能卡以及生物识别设备除外。

- SmoothRoaming 仅支持单个用户。

- 在用户发起连接到办公室 PC 的远程会话时,只有该用户可以恢复该办公室 PC 的本地访问。 要恢复本地访问,用户需要在本地 PC 上按下 Ctrl-Alt-Del,然后使用远程会话所用的凭据进行登录。 如果系统具有适当的第三方凭据提供程序集成功能,用户还可以通过插入智能卡或利用生物识别来恢复本地访问。 通过启用基于组策略对象 (GPO) 的快速用户切换或编辑注册表,可以覆盖此默认行为。

注意:

Citrix 建议您不要将 VDA 管理员权限分配给一般会话用户。

自动分配

默认情况下,Remote PC Access 支持将多个用户自动分配给 VDA。 在 XenDesktop 5.6 Feature Pack 1 中,管理员可以通过使用 RemotePCAccess.ps1 PowerShell 脚本覆盖此行为。 此版本使用注册表项来允许或禁止多个自动 Remote PC 分配。 此设置适用于整个站点。

小心:

注册表编辑不当会导致严重问题,可能需要重新安装操作系统。 Citrix 无法保证因注册表编辑器使用不当导致出现的问题能够得以解决。 使用注册表编辑器需自担风险。 在编辑注册表之前,请务必进行备份。

限制向单个用户执行自动分配:

在站点中的每个 Controller 中,设置以下注册表项:

HKEY\_LOCAL\_MACHINE\Software\Citrix|DesktopServer

Name: AllowMultipleRemotePCAssignments

Type: REG_DWORD

Data: 0 = Disable multiple user assignment, 1 = (Default) Enable multiple user assignment.

如果存在任何现有用户分配,请使用 SDK 命令将其删除,以便接下来 VDA 可以执行单个自动分配。

-

从 VDA 中删除所有已分配的用户:$machine.AssociatedUserNames %{ Remove-BrokerUser-Name $_ -Machine $machine -

从交付组中删除 VDA:$machine Remove-BrokerMachine -DesktopGroup $desktopGroup

重新启动办公室物理 PC。

共享

共享

This Preview product documentation is Citrix Confidential.

You agree to hold this documentation confidential pursuant to the terms of your Citrix Beta/Tech Preview Agreement.

The development, release and timing of any features or functionality described in the Preview documentation remains at our sole discretion and are subject to change without notice or consultation.

The documentation is for informational purposes only and is not a commitment, promise or legal obligation to deliver any material, code or functionality and should not be relied upon in making Citrix product purchase decisions.

If you do not agree, select I DO NOT AGREE to exit.