Considérations de sécurité et meilleures pratiques

Remarque :

Votre organisation peut avoir besoin de respecter des normes de sécurité spécifiques pour satisfaire aux exigences réglementaires. Ce document ne traite pas de ce sujet, car ces normes de sécurité évoluent continuellement. Pour obtenir des informations à jour sur les normes de sécurité et les produits Citrix, consultez le Citrix Trust Center.

Pare-feux

Protégez toutes les machines de votre environnement avec des pare-feu de périmètre, y compris aux limites des enclaves.

Toutes les machines de votre environnement doivent être protégées par un pare-feu personnel. Lorsque vous installez des composants principaux et des VDA (Virtual Delivery Agents), vous pouvez choisir que les ports requis pour le composant de la fonctionnalité de communication soient ouverts automatiquement si le service Pare-feu Windows est détecté (même si le pare-feu n’est pas activé). Vous pouvez également configurer ces ports de pare-feu manuellement. Si vous utilisez un autre pare-feu, vous devez le configurer manuellement. Pour plus d’informations sur les ports requis, consultez Document technique : Ports de communication utilisés par les technologies Citrix.

Si vous faites migrer un environnement classique vers cette version, il peut être nécessaire de repositionner un pare-feu de périmètre existant ou d’en ajouter de nouveaux. Supposons, par exemple, qu’un pare-feu de périmètre soit positionné entre un client classique et un serveur de base de données dans le centre de données. Avec cette version, ce pare-feu de périmètre doit être positionné de façon telle que le bureau virtuel et la machine utilisateur se trouvent d’un côté du pare-feu, et les serveurs de bases de données et les Delivery Controller du centre de données de l’autre côté. Envisagez par conséquent de créer une enclave dans votre centre de données qui contiendra les serveurs de bases de données et les Controller. Il peut également être recommandé de mettre en place une protection entre la machine utilisateur et le bureau virtuel.

Remarque :

Les ports TCP 1494 et 2598 sont utilisés par les protocoles ICA et CGP. Ils sont donc susceptibles d’être ouverts afin que les utilisateurs se trouvant hors du centre de données puissent y accéder. Citrix vous recommande de ne pas utiliser ces ports à d’autres fins pour éviter tout risque d’attaque des interfaces d’administration. Les ports 1494 et 2598 sont officiellement enregistrés auprès de l’IANA (Internet Assigned Number Authority, voir http://www.iana.org/).

Communications sécurisées avec Delivery Controller™

Cryptage des communications via HTTPS

StoreFront et la passerelle NetScaler communiquent avec le service XML exécuté sur le contrôleur de mise à disposition via HTTP ou HTTPS. Selon la configuration, les VDA peuvent communiquer avec le contrôleur de mise à disposition à l’aide de WebSocket. Director communique avec les données du moniteur à l’aide d’OData via HTTP ou HTTPS. Il est recommandé d’activer HTTPS et de désactiver HTTP. Cela nécessite que vous activiez TLS sur les Delivery Controllers.

-

Pour configurer StoreFront de façon à se connecter à l’aide de HTTPS, reportez-vous à la section Ajouter des flux de ressources pour Citrix Virtual Apps and Desktops et Ajouter une appliance Citrix Gateway.

-

Pour configurer une passerelle NetScaler de façon à se connecter au Delivery Controller à l’aide de HTTPS, reportez-vous à la section Configuration de l’autorité de ticket sécurisé sur la passerelle NetScaler.

Clés de sécurité

Vous pouvez utiliser les clés de sécurité pour garantir que seuls les serveurs StoreFront et NetScaler autorisés peuvent se connecter à DaaS via les connecteurs cloud. Ceci est particulièrement important si vous avez activé la confiance XML.

Approbation XML

Par défaut, lorsque StoreFront se connecte au contrôleur de mise à disposition pour des actions telles que l’énumération et le lancement, StoreFront doit transmettre les informations d’identification Active Directory de l’utilisateur afin que DaaS puisse authentifier l’utilisateur et vérifier l’appartenance au groupe de l’utilisateur. Cependant, lorsque vous utilisez d’autres méthodes d’authentification telles que le transfert de domaine, les cartes à puce ou SAML, StoreFront ne dispose pas du mot de passe Active Directory. Dans ce cas, vous devez activer la « confiance XML ». Avec la confiance XML activée, Citrix Virtual Apps and Desktops permet à StoreFront d’effectuer des actions au nom d’un utilisateur, telles que l’énumération et le lancement d’applications sans valider le mot de passe de l’utilisateur. Avant d’activer la confiance XML, utilisez les clés de sécurité ou un autre mécanisme tel que des pare-feu ou IPsec pour garantir que seuls les serveurs StoreFront approuvés peuvent se connecter aux Delivery Controllers.

Utilisez le SDK PowerShell Citrix Virtual Apps and Desktops pour vérifier, activer ou désactiver le paramètre de confiance XML.

- Pour vérifier la valeur actuelle du paramètre de confiance XML, exécutez

Get-BrokerSiteet inspectez la valeur deTrustRequestsSentToTheXMLServicePort. - Pour activer ou désactiver la confiance XML, exécutez

Set-BrokerSiteavec le paramètreTrustRequestsSentToTheXmlServicePort.

Communication entre VDA et Delivery Controller

Il existe deux mécanismes permettant aux VDA de communiquer avec les contrôleurs.

-

Windows Communication Foundation

La protection Windows Communication Foundation (WCF) au niveau des messages sécurise la communication entre le Delivery Controller et le VDA. Cela élimine le besoin d’une protection supplémentaire au niveau du transport à l’aide de TLS. Le port par défaut utilisé pour la communication entre VDA et Delivery Controller est 80. Cependant, vous pouvez personnaliser le port. Pour plus d’informations, reportez-vous à la section Personnaliser un VDA.

Pour plus d’informations sur la sécurité des messages dans WCF, consultez la documentation Microsoft Sécurité des messages dans WCF.

La configuration WCF utilise Kerberos pour l’authentification mutuelle entre le Controller et le VDA. Le cryptage utilise AES en mode CBC avec une clé 256 bits. L’intégrité des messages est assurée par SHA-1.

Selon Microsoft, les protocoles de sécurité utilisés par WCF sont conformes aux normes OASIS (Organization for the Advancement of Structured Information Standards), y compris la stratégie WS-SecurityPolicy 1.2. De plus, Microsoft indique que WCF prend en charge toutes les suites d’algorithmes répertoriées dans la stratégie de sécurité 1.2.

La communication entre le Controller et le VDA utilise la suite d’algorithmes basic256, dont les algorithmes sont ceux indiqués précédemment.

La configuration WCF utilise le protocole SOAP sur HTTP ainsi que le cryptage de sécurité au niveau des messages.

-

WebSockets

Il s’agit du remplacement moderne de WCF. Il offre l’avantage que seul le port TLS 443 est utilisé pour la communication du VDA vers le Delivery Controller. Il n’est actuellement disponible que pour les machines provisionnées par MCS. Pour plus d’informations, reportez-vous à la section Communication WebSocket entre VDA et Delivery Controller.

Communications sécurisées entre Delivery Controller et le serveur de licences

Le Delivery Controller communique avec le serveur de licences via HTTPS. Par défaut, il utilise un certificat auto-signé, mais il est recommandé de le remplacer par un certificat émis par une autorité de certification d’entreprise ou publique. Pour plus d’informations, reportez-vous à la section Installer manuellement un certificat utilisé par Citrix Licensing Manager et Web Services for Licensing.

Communications sécurisées entre les navigateurs Web et Web Studio et Director

Web Studio et Director peuvent être installés sur la même machine que le Delivery Controller ou sur des machines distinctes. Les utilisateurs se connectent à Web Studio et Director à l’aide d’un navigateur Web. Par défaut, Web Studio active HTTPS à l’aide d’un certificat auto-signé, tandis que Director installé de manière autonome ne configure pas HTTPS. Il est recommandé d’utiliser l’option Activer TLS sur Web Studio et Director, à l’aide d’un certificat approprié.

Sécurisation des communications ICA®

Citrix Virtual Apps and Desktops™ propose plusieurs options pour sécuriser le trafic ICA entre le client et le VDA. Les options disponibles sont les suivantes :

- Cryptage de base : paramètre par défaut.

- SecureICA : permet de chiffrer les données de session à l’aide du chiffrement RC5 (128 bits).

- VDA TLS/DTLS : permet d’utiliser le chiffrement au niveau du réseau à l’aide de TLS/DTLS.

Cryptage de base

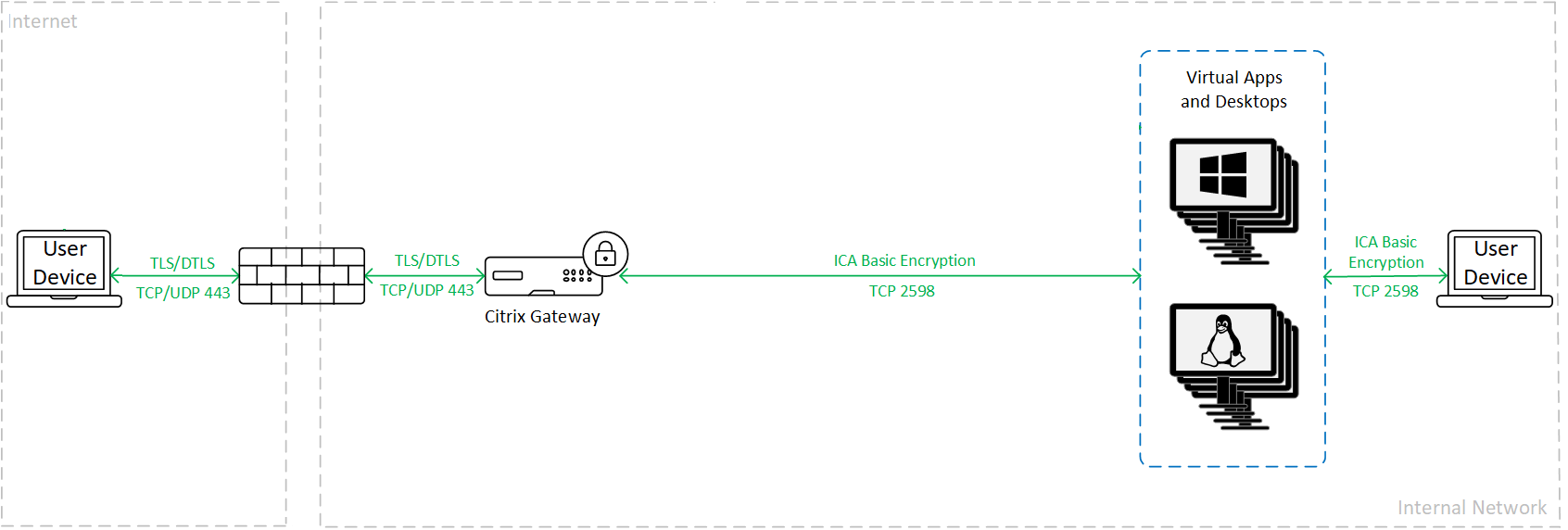

Lors de l’utilisation du cryptage de base, le trafic est chiffré comme indiqué dans le graphique suivant.

Secure ICA

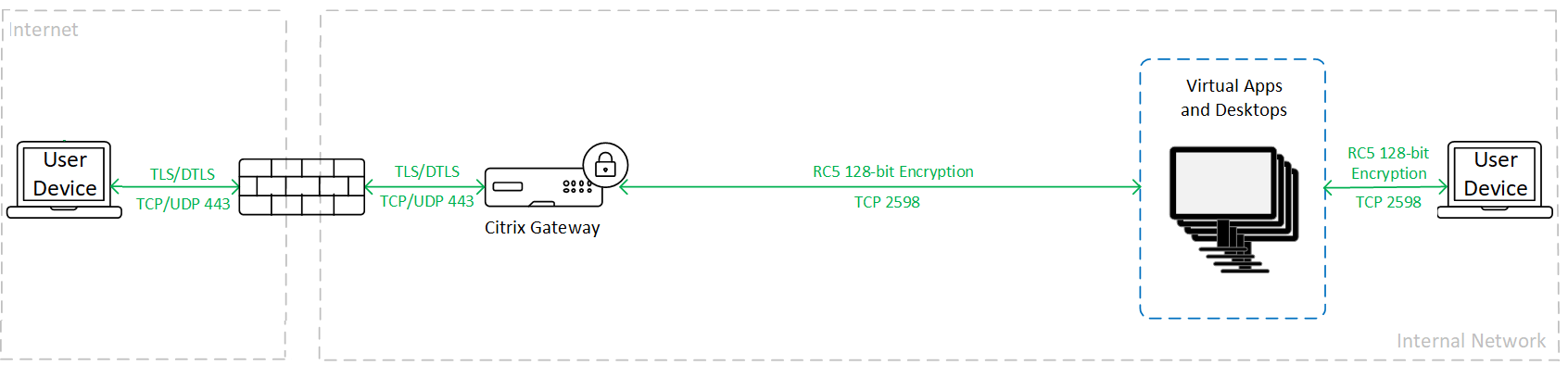

Lorsque vous utilisez SecureICA, le trafic est chiffré comme indiqué dans le graphique suivant.

Pour plus d’informations, reportez-vous à la section Paramètres de la stratégie de sécurité

Remarque 1 :

SecureICA n’est pas pris en charge lorsque l’application Workspace pour HTML5.

Remarque 2 :

Citrix SecureICA fait partie du protocole ICA/HDX, mais n’est pas un protocole de sécurité réseau conforme aux normes comme TLS (Transport Layer Security).

VDA TLS/DTLS

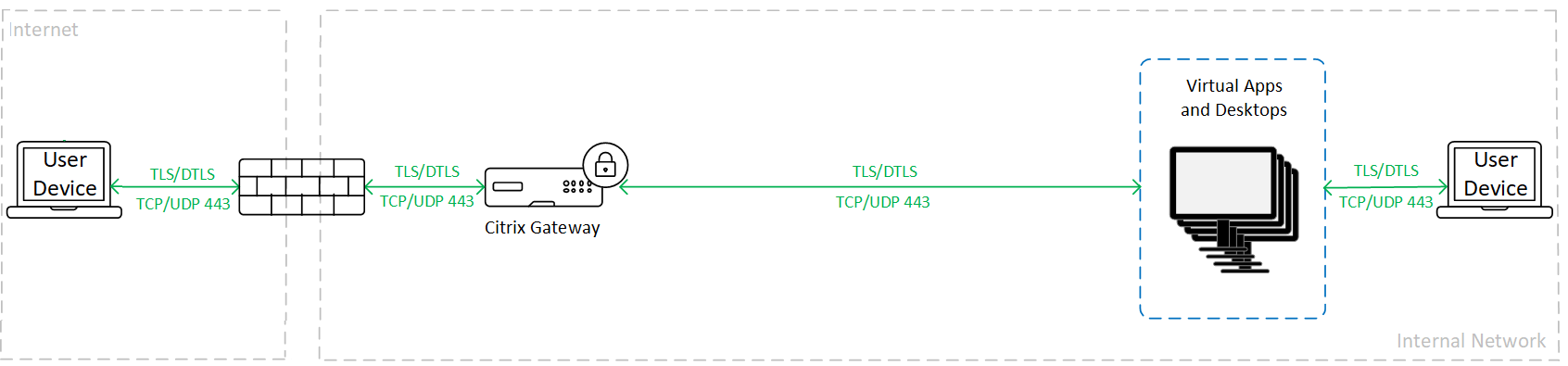

Lors de l’utilisation du cryptage VDA TLS/DTLS, le trafic est chiffré comme indiqué dans le graphique suivant.

Pour configurer VDA TLS/DTLS, reportez-vous à la section Paramètres TLS sur les VDA.

Canaux virtuels

Utilisez la liste d’autorisation de canaux virtuels pour contrôler les canaux virtuels non Citrix autorisés dans votre environnement.

Communications sécurisées avec le serveur d’impression

Vous pouvez activer TLS pour les connexions basées sur TCP entre Virtual Delivery Agent (VDA) et le serveur d’impression universelle. Pour plus d’informations, reportez-vous à la section Transport Layer Security (TLS) sur le serveur d’impression universelle.

Communication sécurisée avec la base de données du site

Pour plus d’informations sur l’activation de TLS pour la base de données du site, consultez la section CTX137556.

Sécurité des machines VDA

Recommandations générales

Assurez-vous que vos VDA sont mis à jour avec les dernières mises à jour de sécurité opérationnelle et antivirus.

Sécurité des applications

Pour empêcher les utilisateurs non administrateurs d’effectuer des actions malveillantes, Citrix® vous recommande de configurer des règles Windows AppLocker pour les programmes d’installation, les applications, les exécutables et les scripts sur l’hôte VDA.

Noms de fichiers 8.3

Vous pouvez désactiver les noms de fichiers 8.3 sur les VDA. Consultez la documentation Microsoft fsutil.

Considérations sur le stockage de données

Votre environnement de bureau peut être composé de différents types de bureaux, tels que des bureaux regroupés et dédiés. Les utilisateurs ne doivent jamais stocker de données sur des bureaux partagés entre eux, tels que des bureaux regroupés. Si les utilisateurs stockent des données sur des bureaux dédiés, ces données doivent être supprimées si le bureau est ultérieurement mis à la disposition d’autres utilisateurs.

Gestion des comptes utilisateurs

Appliquez les recommandations Windows pour la gestion de comptes. Ne créez pas de compte sur un modèle ou une image avant sa duplication par Machine Creation Services ou Provisioning Services. Ne planifiez pas de tâches à l’aide de comptes de domaine privilégiés stockés. Ne créez pas manuellement de comptes de machines Active Directory partagés. Ces recommandations permettront d’éviter une attaque de machines par l’obtention des mots de passe de compte persistants locaux et leur utilisation pour se connecter à des images partagées MCS et PVS appartenant à d’autres utilisateurs.

Accordez aux utilisateurs uniquement les droits qui leur sont nécessaires. Les privilèges Microsoft Windows sont toujours appliqués aux bureaux de la manière habituelle : vous configurez les privilèges à l’aide de l’attribution des droits utilisateur et de l’appartenance aux groupes via la stratégie de groupe. L’un des avantages de cette version est qu’il est possible d’octroyer à un utilisateur des droits d’administration sur un bureau sans lui accorder le contrôle physique de l’ordinateur qui héberge ce bureau.

Veuillez noter ce qui suit lors de la planification des privilèges des bureaux :

- Par défaut, lorsque des utilisateurs non privilégiés se connectent à un bureau, ils voient le fuseau horaire du système exécutant le bureau au lieu de celui de leur propre machine utilisateur. Pour savoir comment autoriser les utilisateurs à voir leur heure locale lorsqu’ils utilisent des bureaux, veuillez consulter l’article Gérer les groupes de mise à disposition.

- Un utilisateur qui est administrateur d’un bureau dispose d’un contrôle total sur ce dernier. S’il s’agit d’un bureau regroupé et non d’un bureau dédié, tous les autres utilisateurs de ce bureau, y compris les utilisateurs futurs, doivent lui faire confiance. Tous les utilisateurs doivent être conscients que ce genre de situation peut représenter un risque potentiel permanent pour la sécurité de leurs données. Cette remarque ne s’applique pas aux bureaux dédiés, qui n’ont qu’un seul utilisateur ; celui-ci ne doit être l’administrateur d’aucun autre bureau.

- Un utilisateur qui est administrateur d’un bureau peut généralement installer des logiciels sur ce bureau, y compris des logiciels potentiellement malveillants. Il a aussi la possibilité de surveiller ou de contrôler le trafic sur tout réseau connecté au bureau.

Gérer les droits d’ouverture de session

Des droits d’ouverture de session sont requis pour les comptes d’utilisateur et les comptes d’ordinateur. À l’instar des privilèges Microsoft Windows, les droits d’ouverture de session sont toujours appliqués aux bureaux de la manière habituelle : vous configurez les droits d’ouverture de session à l’aide de l’attribution des droits utilisateur et de l’appartenance aux groupes via la stratégie de groupe.

Les droits d’ouverture de session Windows sont les suivants : ouverture de session locale, ouverture de session via les Services Bureau à distance, ouverture de session sur le réseau (accès à cet ordinateur depuis le réseau), ouverture de session en tant que traitement par lots et ouverture de session en tant que service.

Pour les comptes d’ordinateur, accordez aux ordinateurs uniquement les droits d’ouverture de session dont ils ont besoin. Le droit de connexion « Accéder à cet ordinateur depuis le réseau » est requis pour les comptes d’ordinateur des Delivery Controllers.

Pour les comptes d’utilisateur, accordez aux utilisateurs uniquement les droits d’ouverture de session dont ils ont besoin.

Selon Microsoft, le droit d’ouverture de session « Autoriser l’ouverture de session par les services Bureau à distance » est accordé par défaut au groupe Utilisateurs du Bureau à distance (excepté sur les contrôleurs de domaine).

La stratégie de sécurité de votre organisation peut stipuler explicitement que ce groupe soit supprimé de ce droit d’ouverture de session. Considérez l’approche suivante :

- Le Virtual Delivery Agent (VDA) de l’OS multi-session utilise les Services Bureau à distance Microsoft. Vous pouvez configurer le groupe Utilisateurs du Bureau à distance en tant que groupe restreint, et contrôler l’appartenance au groupe via des stratégies de groupe Active Directory. Référez-vous à la documentation Microsoft pour plus d’informations.

- Pour les autres composants de Citrix Virtual Apps and Desktops, y compris le VDA pour OS mono-session, le groupe Utilisateurs du Bureau à distance n’est pas requis. Étant donné que le groupe Utilisateurs du Bureau à distance ne nécessite pas le droit d’ouverture de session « Autoriser l’ouverture de session au travers des services Bureau à distance » pour ces composants, vous pouvez le supprimer. Autres tâches :

- Si vous administrez ces ordinateurs via les Services Bureau à distance, assurez-vous que tous les administrateurs sont déjà membres du groupe Administrateurs.

- Si vous n’administrez pas ces ordinateurs via les Services Bureau à distance, vous pouvez désactiver les Services Bureau à distance sur ces ordinateurs.

Bien qu’il soit possible d’ajouter des utilisateurs et des groupes au droit d’ouverture de session « Interdire l’ouverture de session par les services Bureau à distance », l’interdiction de droits d’ouverture de session n’est généralement pas recommandée. Référez-vous à la documentation Microsoft pour plus d’informations.

Sécurité du Delivery Controller

Services Windows sur Delivery Controller

L’installation de Delivery Controller crée les services Windows suivants :

- Citrix AD Identity Service (NT SERVICE\CitrixADIdentityService Microsoft) : gère les comptes d’ordinateurs Active Directory pour les machines virtuelles.

- Citrix Analytics (NT SERVICE\CitrixAnalytics) : collecte des informations sur l’utilisation de la configuration du site, si cette collecte a été approuvée par l’administrateur du site. Ces informations sont ensuite envoyées à Citrix pour aider à améliorer le produit.

- Citrix App Library (NT SERVICE\CitrixAppLibrary) : prend en charge la gestion et le provisioning d’AppDisks, l’intégration d’AppDNA et la gestion d’App-V.

- Citrix Broker Service (NT SERVICE\CitrixBrokerService) : sélectionne les applications ou bureaux virtuels qui sont disponibles pour les utilisateurs.

- Citrix Configuration Logging Service (NT SERVICE\CitrixConfigurationLogging) : enregistre toutes les modifications de configuration et d’autres modifications apportées par les administrateurs du site.

- Citrix Configuration Service (NT SERVICE\CitrixConfigurationService) : référentiel à l’échelle du site pour la configuration partagée.

- Citrix Delegated Administration Service (NT SERVICE\CitrixDelegatedAdmin) : gère les autorisations accordées aux administrateurs.

- Citrix Environment Test Service (NT SERVICE\CitrixEnvTest) : gère les auto-tests des autres services Delivery Controller.

- Citrix Host Service (NT SERVICE\CitrixHostService) : stocke des informations sur les infrastructures d’hyperviseur utilisées dans un déploiement Citrix Virtual Apps ou Citrix Virtual Desktops, et offre également des fonctionnalités utilisées par la console pour énumérer les ressources dans un pool d’hyperviseurs.

- Citrix Machine Creation Services (NT SERVICE\CitrixMachineCreationService) : orchestre la création de machines virtuelles de bureau.

- Citrix Monitor Service (NT SERVICE\CitrixMonitor) : collecte des métriques pour Citrix Virtual Apps ou Citrix Virtual Desktops, stocke les données d’historique, et fournit une interface de requête pour la résolution des problèmes et les outils de reporting.

- Service Citrix StoreFront (NT SERVICE\CitrixStorefront) : prend en charge la gestion de StoreFront. (Ne fait pas partie du composant StoreFront).

- Service d’administration privilégié Citrix StoreFront (NT SERVICE\CitrixPrivilegedService) : prend en charge les opérations de gestion privilégiées de StoreFront. (Ne fait pas partie du composant StoreFront).

- Citrix Config Synchronizer Service (NT SERVICE\CitrixConfigSyncService) : propage les données de configuration depuis la base de données du site principal vers le cache d’hôte local.

- Service de haute disponibilité Citrix (NT SERVICE\CitrixHighAvailabilityService) : sélectionne les bureaux virtuels ou les applications qui sont disponibles pour les utilisateurs lorsque la base de données du site principal n’est pas disponible.

L’installation de Delivery Controller crée également les services Windows suivants. Ces services sont également créés lorsqu’ils sont installés avec d’autres composants Citrix :

- Citrix Diagnostic Facility COM Server (NT SERVICE\CdfSvc) : prend en charge la collecte d’informations de diagnostic destinées au support technique de Citrix.

- Service de télémétrie Citrix (NT SERVICE\CitrixTelemetryService) : collecte des informations de diagnostic à des fins d’analyse par Citrix, de façon à ce que les résultats de l’analyse et les recommandations puissent être consultés par les administrateurs pour diagnostiquer les problèmes avec le site.

L’installation de Delivery Controller crée également le service Windows suivant. Il n’est pas utilisé pour le moment. S’il est activé, désactivez-le.

- Citrix Remote Broker Provider (NT SERVICE\XaXdCloudProxy)

L’installation de Delivery Controller crée également les services Windows suivants. Ces derniers ne sont pas utilisés actuellement, mais doivent être activés. Ne les désactivez pas.

- Citrix Orchestration Service (NT SERVICE\CitrixOrchestration)

- Citrix Trust Service (NT SERVICE\CitrixTrust)

À l’exception du service Citrix StoreFront™ Privileged Administration Service, le droit d’ouverture de session Ouvrir une session en tant que service et les privilèges Ajuster les quotas de mémoire pour un processus, Générer des audits de sécurité et Remplacer un jeton de niveau processus sont accordés à ces services. Vous n’avez pas besoin de changer ces droits d’utilisateur. Ces privilèges ne sont pas utilisés par le Delivery Controller et sont automatiquement désactivés.

À l’exception du service d’administration privilégiée de Citrix StoreFront et du service de télémétrie Citrix, les services Windows du Delivery Controller répertoriés précédemment sont configurés pour se connecter en tant qu’identité NETWORK SERVICE. Ne modifiez pas ces paramètres de service.

Le service Citrix Config Synchronizer a besoin que le compte NETWORK SERVICE appartienne au groupe Administrateur local sur le Delivery Controller. Cela permet au cache d’hôte local de fonctionner correctement.

Le service d’administration privilégiée de Citrix StoreFront est configuré pour se connecter au système local (NT AUTHORITY\SYSTEM). Ceci est requis pour les opérations de Delivery Controller et de StoreFront qui ne sont normalement pas disponibles pour les services (y compris la création de sites IIS Microsoft). Ne modifiez pas ses paramètres de service.

Le Service de télémétrie Citrix est configuré pour ouvrir une session sous sa propre identité spécifique au service.

Vous pouvez désactiver le Service de télémétrie Citrix. Outre ce service, et les services qui sont déjà désactivés, ne désactivez aucun des autres services Windows Delivery Controller.

Gérer les droits d’ouverture de session

Les comptes informatiques des VDA doivent disposer du droit de connexion « Accéder à cet ordinateur depuis le réseau ». Voir Découverte de Controller basée sur unité d’organisation Active Directory.

Accès client

L’accès client est normalement fourni en déployant Citrix StoreFront. Pour plus d’informations sur la sécurisation de StoreFront, consultez la documentation de StoreFront.

Pour permettre aux utilisateurs distants de se connecter en toute sécurité à StoreFront et aux VDA, déployez une passerelle NetScaler®.

Citrix recommande aux clients de se connecter à StoreFront à l’aide de l’application Citrix Workspace. Pour plus d’informations, consultez les sections relatives à la sécurité de la documentation pour l’application Citrix Workspace pour chaque système d’exploitation. Les utilisateurs peuvent également utiliser un navigateur Web pour accéder à StoreFront.

Envisagez de fournir aux utilisateurs des clients légers lorsque ceux-ci ont une capacité limitée à exécuter des applications autres que l’application Citrix Workspace™. Lorsque les appareils sont gérés par votre organisation, vous devez mettre en place des politiques pour garantir le déploiement des mises à jour de sécurité du système d’exploitation et des logiciels antivirus. Cependant, dans de nombreux cas, les utilisateurs doivent pouvoir se connecter à partir d’un appareil non géré en dehors du contrôle de votre organisation. Envisagez d’utiliser les fonctionnalités suivantes :

- Endpoint Analysis permet de scanner les points de terminaison pour recueillir des informations de sécurité telles que le système d’exploitation et l’antivirus, et refuse l’accès aux clients qui ne répondent pas à vos exigences de sécurité.

- App Protection bloque les enregistreurs de frappes et la capture d’écran.

Environnements à versions mixtes

Les environnements à versions mixtes, par exemple lorsque les VDA ont une version différente de celle du Delivery Controller, sont inévitables lors de certaines mises à niveau. Suivez les recommandations et réduisez la durée pendant laquelle les composants Citrix de versions différentes co-existent. Dans les environnements à versions mixtes, la stratégie de sécurité, par exemple, peut ne pas être appliquée de manière uniforme.

Remarque :

Ceci est typique d’autres produits logiciels. L’utilisation d’une version antérieure d’Active Directory n’applique que partiellement la stratégie de groupe avec les versions ultérieures de Windows.

Le scénario suivant décrit un problème de sécurité qui peut se produire dans un environnement Citrix à versions mixtes spécifique. Lorsque Citrix Receiver 1.7 est utilisé pour se connecter à un bureau virtuel exécutant le VDA dans XenApp et XenDesktop 7.6 Feature Pack 2, le paramètre de stratégie Autoriser le transfert de fichiers entre les bureaux et le client est activée dans le site, mais ne peut pas être désactivée par un Delivery Controller exécutant XenApp et XenDesktop 7.1. Il ne reconnaît pas le paramètre de stratégie, qui est disponible dans la version ultérieure du produit. Ce paramètre de stratégie permet aux utilisateurs de télécharger des fichiers sur leur bureau virtuel, ce qui cause le problème de sécurité. Pour contourner ce problème, mettez à niveau le Delivery Controller ou une instance autonome de Studio vers la version 7.6 Feature Pack 2, puis utilisez la stratégie de groupe pour désactiver le paramètre de stratégie. Vous pouvez également utiliser la stratégie locale sur tous les bureaux virtuels concernés.

Considérations de sécurité Remote PC Access

Remote PC Access implémente les fonctionnalités de sécurité suivantes :

- La carte à puce est prise en charge.

- Lorsqu’une session à distance se connecte, le moniteur du PC de bureau affiche un écran noir.

- Remote PC Access redirige toutes les entrées de claviers et de souris vers la session à distance, sauf la combinaison CTRL+ALT+SUPPR et les cartes à puce et les périphériques biométriques USB.

- SmoothRoaming est prise en charge uniquement pour un seul utilisateur.

- Lorsqu’un utilisateur a ouvert une session distante connectée à un PC de bureau, seul cet utilisateur peut reprendre l’accès local sur le PC de bureau. Pour reprendre l’accès local, l’utilisateur appuie sur Ctrl+Alt+Suppr sur le PC local et ouvre une session avec les mêmes informations d’identification utilisées par la session à distance. L’utilisateur peut également reprendre l’accès local en insérant une carte à puce ou en tirant parti de la biométrie, si votre système possède une intégration fournisseur des informations d’identification tierces appropriées. Ce comportement par défaut peut être substitué par l’activation de changement rapide d’utilisateur via des objets de stratégie de groupe (GPO) ou en modifiant le registre.

Remarque :

Citrix recommande de ne pas attribuer de privilèges d’administrateur VDA aux utilisateurs de sessions.

Assignations automatiques

Par défaut, Remote PC Access prend en charge l’assignation automatique de plusieurs utilisateurs à un VDA. Dans XenDesktop 5.6 Feature Pack 1, les administrateurs peuvent remplacer ce comportement à l’aide du script PowerShell RemotePCAccess.ps1. Cette version utilise une entrée de registre pour autoriser ou interdire plusieurs affectations automatiques de PC distants. Ce paramètre s’applique à l’ensemble du site.

Attention :

Toute utilisation incorrecte de l’Éditeur du Registre peut générer des problèmes sérieux, pouvant vous obliger à réinstaller le système d’exploitation. Citrix ne peut garantir la possibilité de résoudre les problèmes provenant d’une mauvaise utilisation de l’Éditeur du Registre. Utilisez l’Éditeur du Registre à vos propres risques. Veillez à faire une copie de sauvegarde de votre registre avant de le modifier.

Pour restreindre les attributions automatiques pour un utilisateur unique :

Sur chaque Controller du site, définissez la clé de registre suivante :

HKEY\_LOCAL\_MACHINE\Software\Citrix|DesktopServer

Name: AllowMultipleRemotePCAssignments

Type: REG_DWORD

Data: 0 = Disable multiple user assignment, 1 = (Default) Enable multiple user assignment.

S’il existe une ou plusieurs attributions d’utilisateur, supprimez-les à l’aide des commandes du kit de développement afin que le VDA puisse ensuite être admissible pour une seule attribution automatique.

- Supprimez tous les utilisateurs affectés à partir du VDA :

$machine.AssociatedUserNames | %{ Remove-BrokerUser-Name $_ -Machine $machine - Supprimer le VDA du groupe de mise à disposition :

$machine | Remove-BrokerMachine -DesktopGroup $desktopGroup

Redémarrez le PC de bureau physique.

Dans cet article

- Pare-feux

- Communications sécurisées avec Delivery Controller™

- Communications sécurisées entre Delivery Controller et le serveur de licences

- Communications sécurisées entre les navigateurs Web et Web Studio et Director

- Sécurisation des communications ICA®

- Canaux virtuels

- Communications sécurisées avec le serveur d’impression

- Communication sécurisée avec la base de données du site

- Sécurité des machines VDA

- Sécurité du Delivery Controller

- Services Windows sur Delivery Controller

- Accès client

- Environnements à versions mixtes

- Considérations de sécurité Remote PC Access