Bedingte Authentifizierung

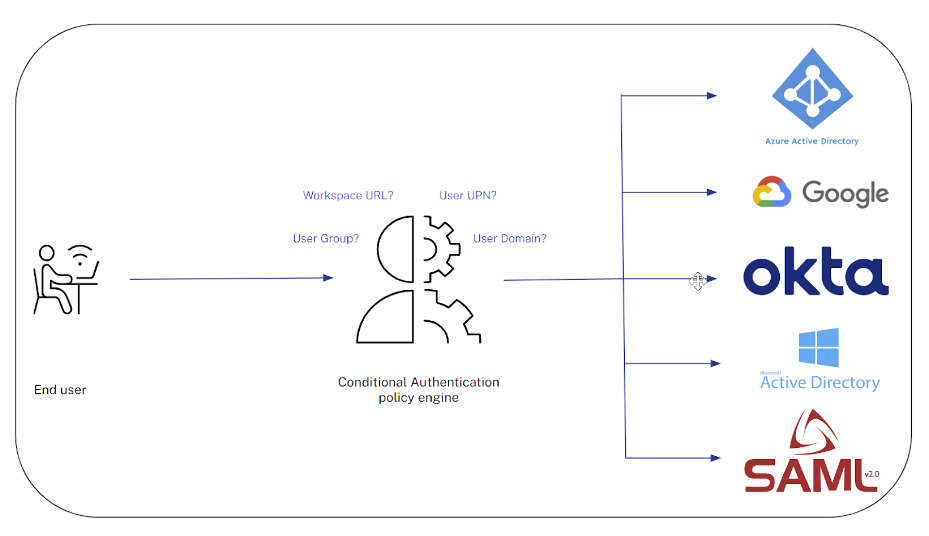

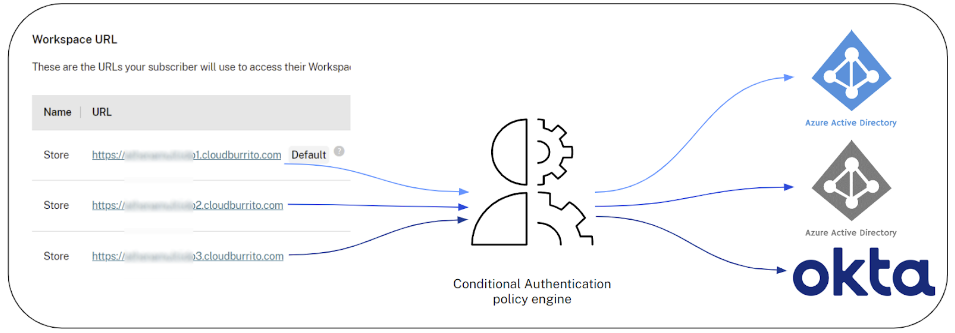

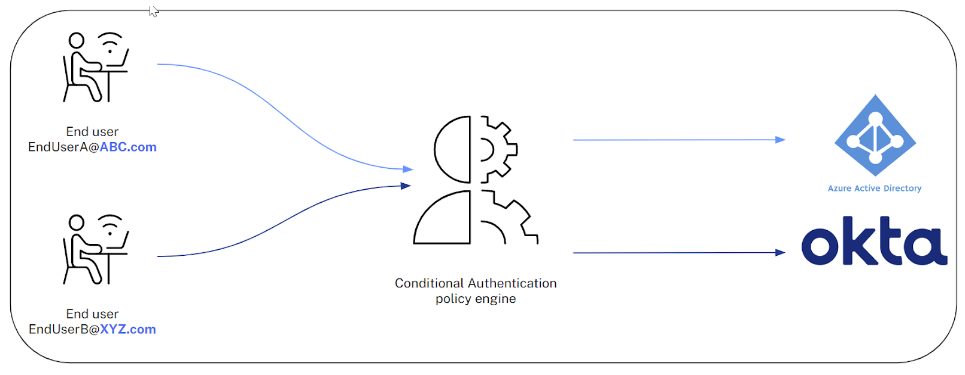

Die bedingte Authentifizierung ist eine neue Sicherheitsfunktion, mit der Sie Ihr Zero-Trust-Framework weiter verbessern können. Die bedingte Authentifizierung ermöglicht es Citrix Cloud-Administratoren, Endbenutzer während des Workspace-Anmeldevorgangs auf der Grundlage der von Ihnen festgelegten Richtlinienbedingungen an verschiedene IdPs weiterzuleiten. Daher werden verschiedene Endbenutzer auf der Grundlage der vom Administrator festgelegten Risikofaktoren unterschiedliche Stufen der Zugriffsüberprüfung erhalten.

Zum Zeitpunkt des Schreibens dieser Anleitung werden fünf verschiedene Umschaltbedingungen unterstützt, die Ihre Endbenutzer basierend auf den von Ihnen definierten Richtlinien zu verschiedenen IdP-Instanzen weiterleiten.

Häufige Anwendungsfälle

- Fusionen und Übernahmen, bei denen eine große Muttergesellschaft mehrere kleinere Unternehmen im Fusionsprozess umfasst.

- Gewähren Sie Drittbenutzern und Vertragspartnern Zugriff auf den Workspace, indem Sie sie zu einer dedizierten IdP-, OIDC- oder SAML-Anwendung weiterleiten, die sich von der Anwendung unterscheidet, die Vollzeitmitarbeiter in Ihrem Unternehmen normalerweise verwenden dürfen.

- Große Organisationen mit mehreren Niederlassungen oder Abteilungen, die unterschiedliche Authentifizierungsmechanismen benötigen.

Voraussetzungen

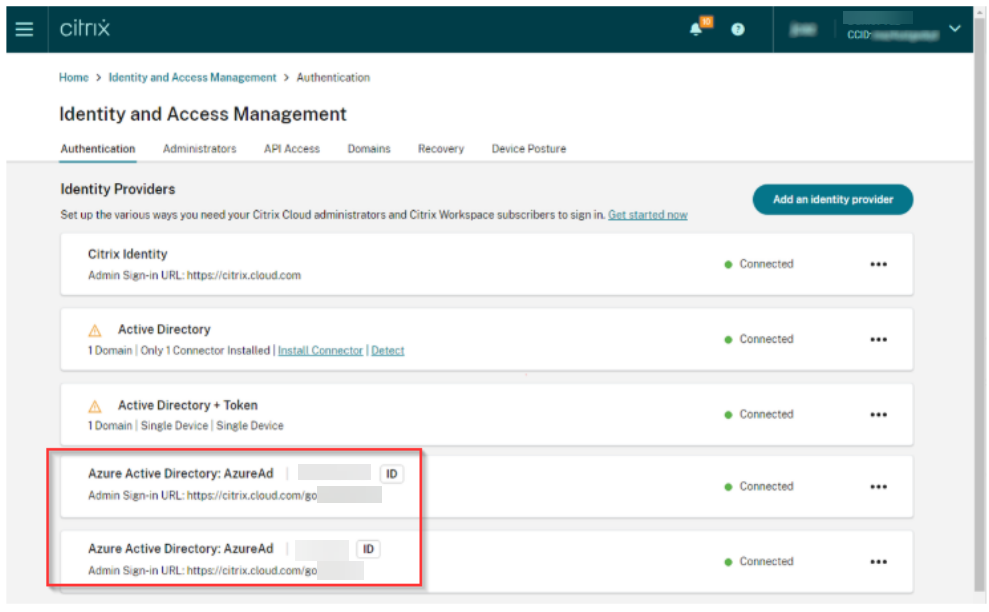

- Zwei oder mehr Identitätsanbieter, die auf der Seite Citrix Cloud Identitäts- und Zugriffsverwaltung erstellt wurden

Mehrere IDP

Bisher war nur eine einzige Instanz eines Identitätstyps zulässig. Citrix unterstützt jetzt das Hinzufügen mehrerer Instanzen desselben Identitätsanbietertyps (z. B. können jetzt mehrere Azure-ADs auf der Registerkarte Identitäts- und Zugriffsmanagement hinzugefügt werden).

Wichtig:

Während DaaS und SPA derzeit mehrere IdPs unterstützen, arbeiten einige Dienste noch an der Implementierung dieser Funktion und werden in Kürze verfügbar sein.

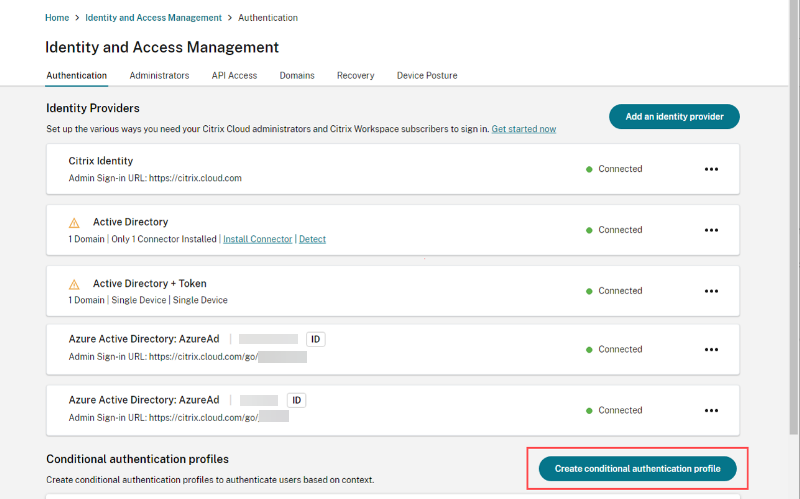

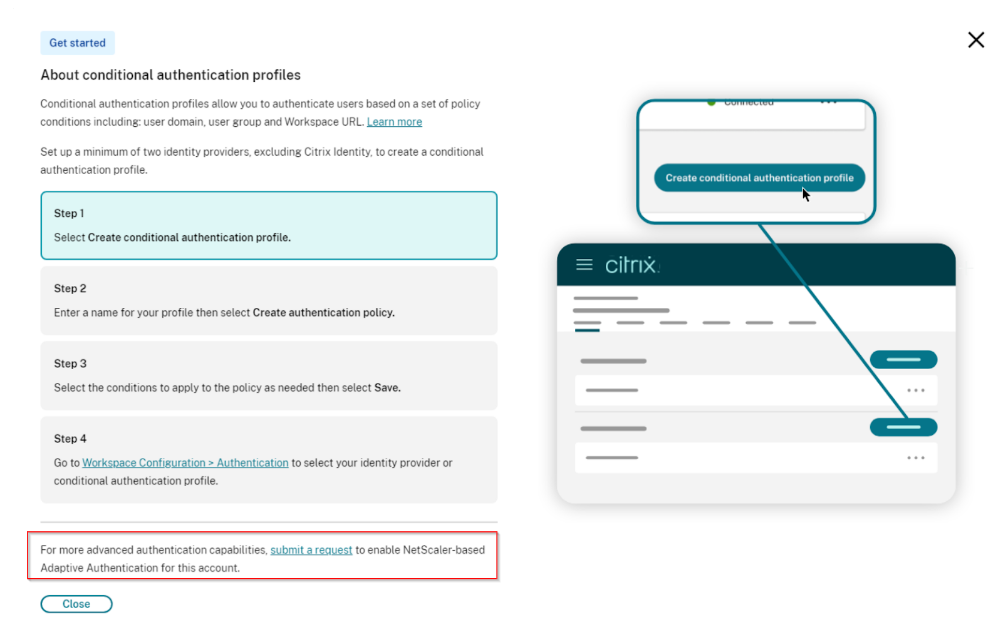

Konfiguration der bedingten Authentifizierung

-

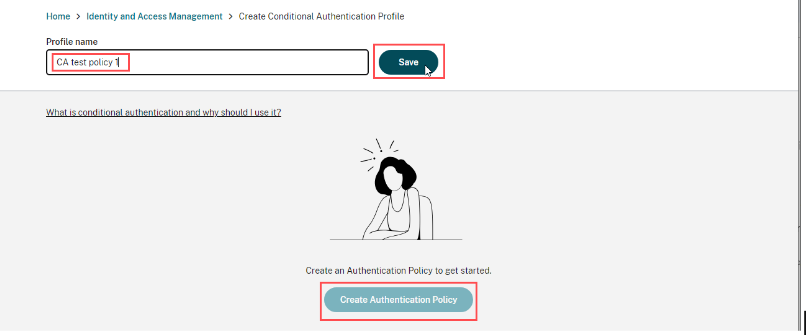

Klicken Sie auf Bedingtes Authentifizierungsprofil erstellen.

-

Geben Sie einen Namen für Ihr Profil ein und klicken Sie dann auf Authentifizierungsrichtlinie erstellen.

-

Wählen Sie nach Bedarf die Bedingungen aus, die auf die Richtlinie angewendet werden sollen, und klicken Sie dann auf Speichern.

-

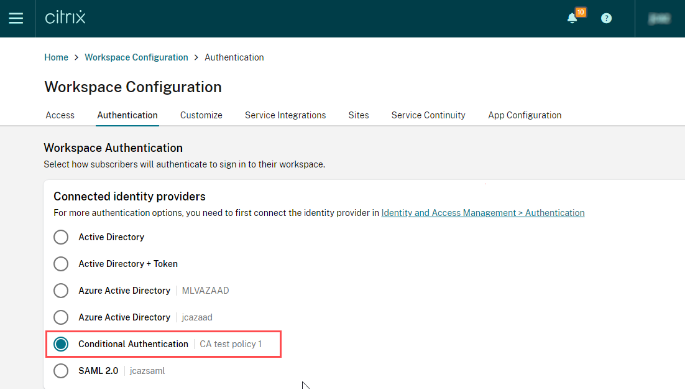

Navigieren Sie zur Workspacekonfiguration und klicken Sie auf Authentifizierung , um Ihren Identitätsanbieter oder Ihr bedingtes Authentifizierungsprofil auszuwählen.

Konzepte der bedingten Authentifizierung

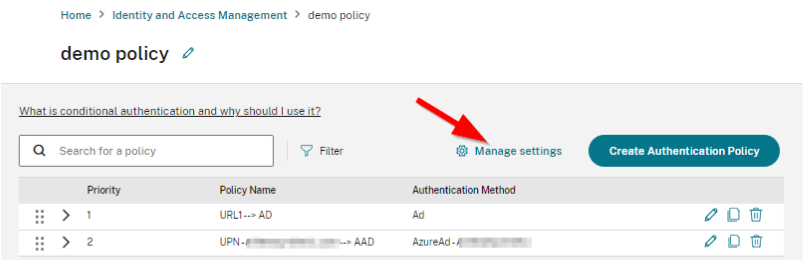

Bedingtes Authentifizierungsprofil

Ein Profil für bedingte Authentifizierung besteht aus mehreren Richtlinien für bedingte Authentifizierung, die je nach den von Ihnen definierten Bedingungen steuern, wie sich Ihre Endbenutzer bei Workspace authentifizieren. Dieses Profil ermöglicht die Priorisierung und Neuanordnung von Richtlinien, sodass Sie die Reihenfolge angeben können, in der Richtlinien bewertet werden sollen.

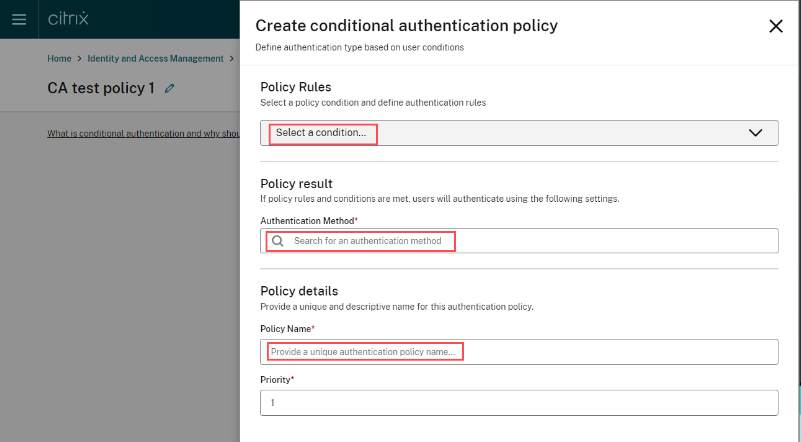

Richtlinie für bedingte Authentifizierung

Eine Richtlinie für bedingte Authentifizierung ist eine Richtlinie, die eine oder mehrere Bedingungen umfasst. Wenn diese Bedingungen mit der UND-Logik erfüllt sind, leiten sie den Anmeldevorgang des Endbenutzers zu einer bestimmten IdP-Zielinstanz, wie z. B. Okta OIDC-, SAML- oder Gateway-IDP-Verbindung. Einzelne Richtlinien können geklont werden, sodass sie nach Bedarf geändert und umbenannt werden können.

Jede Richtlinie besteht aus den folgenden Daten:

- Richtlinienregeln, bei denen es sich um eine oder mehrere Bedingungen handelt, die erfüllt sein müssen, um den Endbenutzer zu einer bestimmten IdP-Instanz weiterzuleiten. Beispielsweise wird Workspace-URL 1 verwendet UND der Benutzer ist Mitglied von AD Group1.

- Richtlinienergebnis, das ist die IdP-Zielinstanz, zu der der Benutzer während des Anmeldevorgangs weitergeleitet wird. Beispielsweise wird Workspace-URL 1 verwendet UND der Benutzer ist Mitglied von AD Group1 → AAD SAML IDP-Instanz.

- Richtlinienname — ein administratorfreundlicher Name, der zur Identifizierung und Beschreibung der Richtlinie verwendet wird. Beispiel:

Workspace-URL 1 UND Gruppe1 – AAD SAML. - Richtlinienpriorität, die die Reihenfolge festlegt, in der die Richtlinie bewertet wird. Die Prioritäten werden in absteigender Reihenfolge bewertet. Beispiel: Priorität 1 ist höher als Priorität 2.

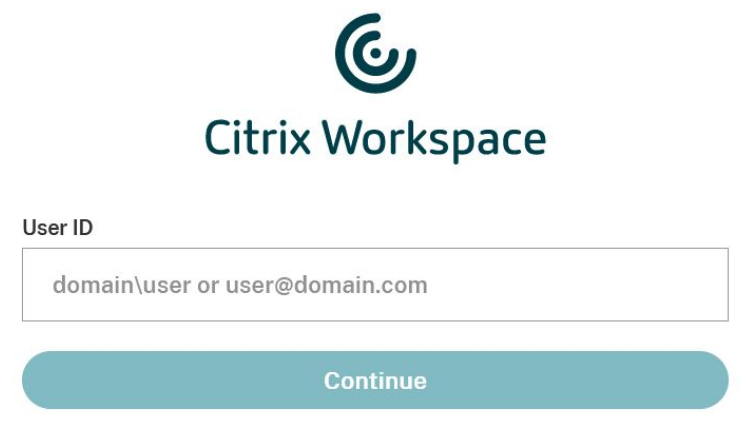

Seite „Bedingte Authentifizierung — Vorauthentifizierung“

Je nachdem, wie Ihr Workspace konfiguriert ist und welche Bedingungen in Ihrem Profil für die bedingte Authentifizierung festgelegt sind, stoßen Ihre Workspacebenutzer während ihres Anmeldevorgangs möglicherweise auf eine Vorauthentifizierungsseite. Diese Seite ist für die Erfassung des Benutzernamenformats des Workspacebenutzers unerlässlich. Dies ist entscheidend, um Entscheidungen auf der Grundlage von Richtlinien zur bedingten Authentifizierung zu treffen. Es stellt sicher, dass der Anmeldefluss des Benutzers an die entsprechende IdP-Instanz weitergeleitet wird.

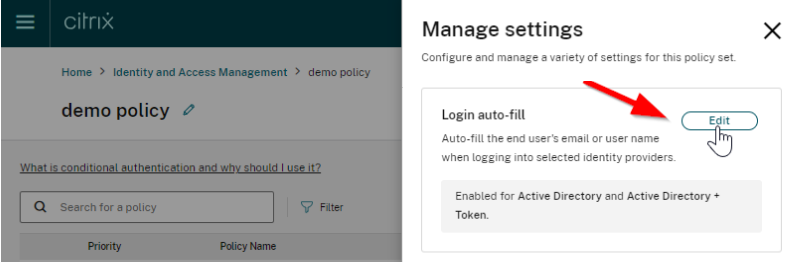

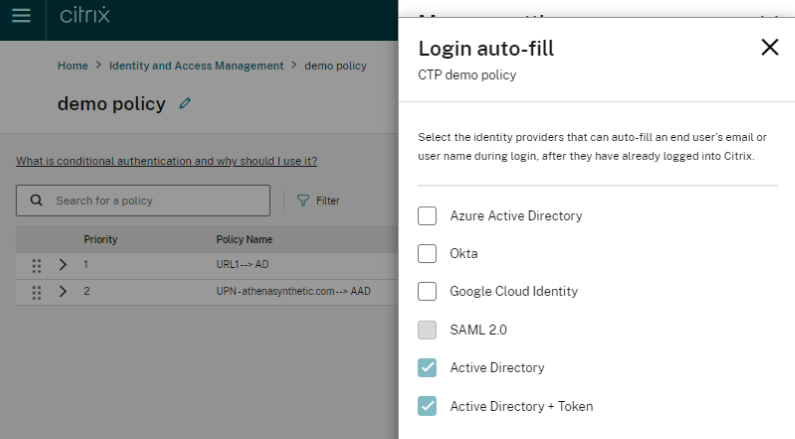

Automatisches Ausfüllen der Anmeldung

Wenn eine Vorauthentifizierungsseite erforderlich ist, haben wir ein Feature zum automatischen Ausfüllen der Anmeldung eingeführt, sodass das Feld für den Benutzernamen auf der Anmeldeseite automatisch mit den Benutzereingaben von der Vorauthentifizierungsseite gefüllt wird. Dadurch müssen Benutzer ihren Benutzernamen nicht zweimal eingeben.

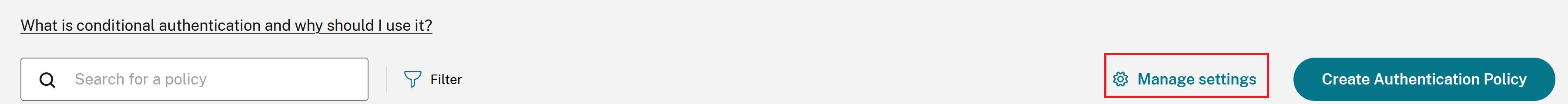

Das Feature zum automatischen Ausfüllen der Anmeldung wird vom Administrator in den Profileinstellungen für bedingte Authentifizierung verwaltet und konfiguriert, wie unten dargestellt:

-

Klicken Sie auf der Profilseite für bedingte Authentifizierung auf Einstellungen verwalten.

-

Klicken Sie auf Bearbeiten.

-

Wählen Sie die IdPs aus, für die Sie das automatische Ausfüllen der Anmeldung aktivieren möchten.

Wichtig:

Die automatische Ausfüllung der Anmeldedaten ist nur für IdPs verfügbar, die sie unterstützen, und wird standardmäßig für AD & AD+TOTP aktiviert und erzwungen (die Standardeinstellungen finden Sie im Screenshot oben).

Bestimmte IdPs erwarten ein bestimmtes Anmeldeformat und einige können mehr als eine Art von Benutzernamenformat unterstützen. Google Cloud Identity erfordert beispielsweise, dass sich Nutzer mit ihrer E-Mail-Adresse (

user.name@domain.com) anmelden, die manchmal von ihrem UPN (username@domain.com) abweichen kann. Wenn der Workspacebenutzer auf der Vorauthentifizierungsseite einen untergeordneten Anmeldenamen (domain\username) eingibt, wird der Down-Level-Anmeldename im Feld Benutzername der IdP-Anmeldeseite vorab ausgefüllt und verursacht einen Fehler, sobald der Benutzer versucht, sich anzumelden. Administratoren müssen vor der Konfiguration des Features zum automatischen Ausfüllen der Anmeldung berücksichtigen, welche IdP-Switching-Richtlinienbedingung am besten geeignet ist und welche Benutzernamenformate ein bestimmter IdP während des Anmeldevorgangs voraussichtlich erhalten wird.

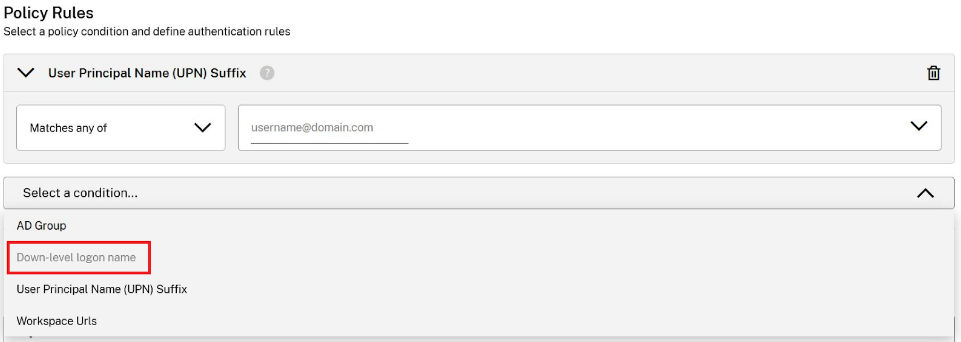

Arten von Richtlinienbedingungen

Hinweis:

Wenn ein Profil zur bedingten Authentifizierung nur Richtlinien vom Bedingungstyp “Workspace-URL” oder “Netzwerkstandortname” enthält, wird keine Seite zur Vorauthentifizierung angezeigt und die Benutzer werden direkt zum IdP umgeleitet. Wenn das Profil andere Richtlinienbedingungstypen enthält, wird dem Endbenutzer die Seite zur Vorauthentifizierung angezeigt. Dies gilt auch, wenn die übereinstimmende Richtlinie vom Typ “Workspace-URL” oder “Netzwerkstandortname” ist.

Workspace-URL

Über Workspacekonfiguration > Zugriff kann jede Workspace-URL mit einer bestimmten IdP-Instanz verknüpft werden. Darüber hinaus können mehrere Workspace-URLs derselben Richtlinie zugeordnet werden, wodurch Ihre Endbenutzer zu derselben IdP-Instanz weitergeleitet werden.

Mitgliedschaft in AD-Benutzergruppen

Die AD-Benutzergruppenmitgliedschaft ermöglicht es Ihnen, eine IdP-Instanz für eine bestimmte Gruppe von Active Directory-Benutzern auf der Grundlage ihrer Gruppenmitgliedschaft festzulegen.

UPN-Suffix oder Domänen-Down-Level-Anmeldename sind zwei einander ausschließende Richtlinienbedingungen. Diese legen das erforderliche Benutzernamenformat fest, das Ihre Endbenutzer auf der Seite vor der Authentifizierung eingeben müssen. Sie können nicht beide Bedingungen innerhalb derselben Richtlinie verwenden.

UPN-Suffix

Konfigurieren Sie eine IdP-Instanz für ein oder mehrere UPN-Suffixe, z. B. username1@domain.com oder username2@domain.net.

Anmeldename auf untergeordneter Domänenebene

Weisen Sie eine IdP-Instanz einem oder mehreren Domainnamen zu, wie DOMAIN1\ username1 oder DOMAIN1.COM\ username1.

Wenn eine der beiden einander ausschließenden Bedingungen ausgewählt wird, wird die Dropdownmenüoption für die andere Bedingung deaktiviert, um zu verhindern, dass sie derselben Richtlinie hinzugefügt wird.

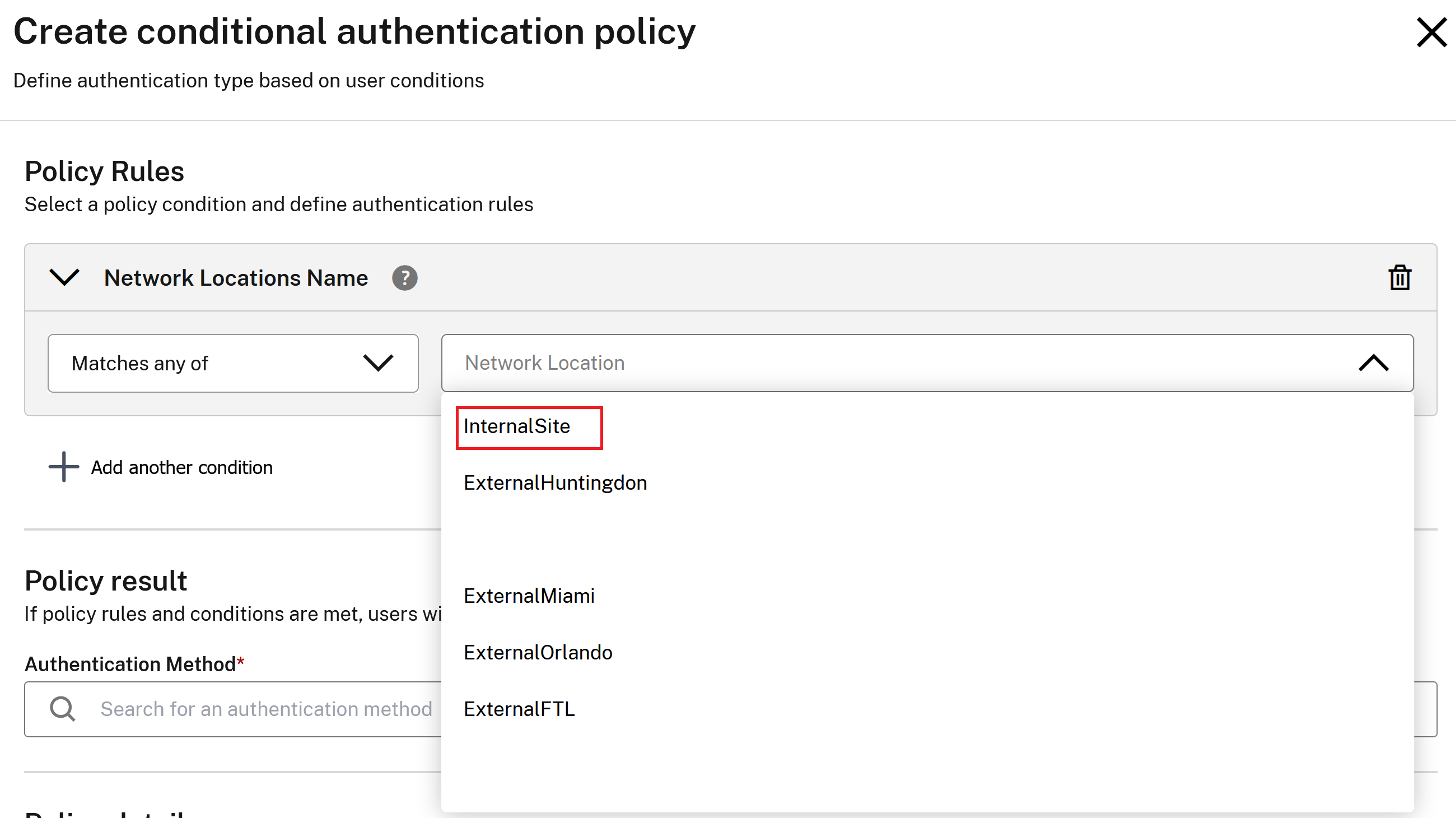

Netzwerkstandortname

Weisen Sie eine IdP-Instanz basierend auf der öffentlichen Ausgangs-IP und dem Netzwerkstandortnamen des Clients zu.

-

Erstellen Sie die entsprechenden Netzwerkstandorte.

-

In Ihrem bedingten Authentifizierungsprofil werden die Standortnamen bereits ausgefüllt. Wählen Sie den gewünschten Standortnamen aus und weisen Sie einen Ziel-IdP zu.

WICHTIG:

Jede Clientausgangs-IP, die nicht explizit innerhalb einer Netzwerkstandortsite definiert ist UND NICHT durch eine Netzwerkstandortnamenrichtlinie referenziert wird, ist als “undefiniert” klassifiziert.

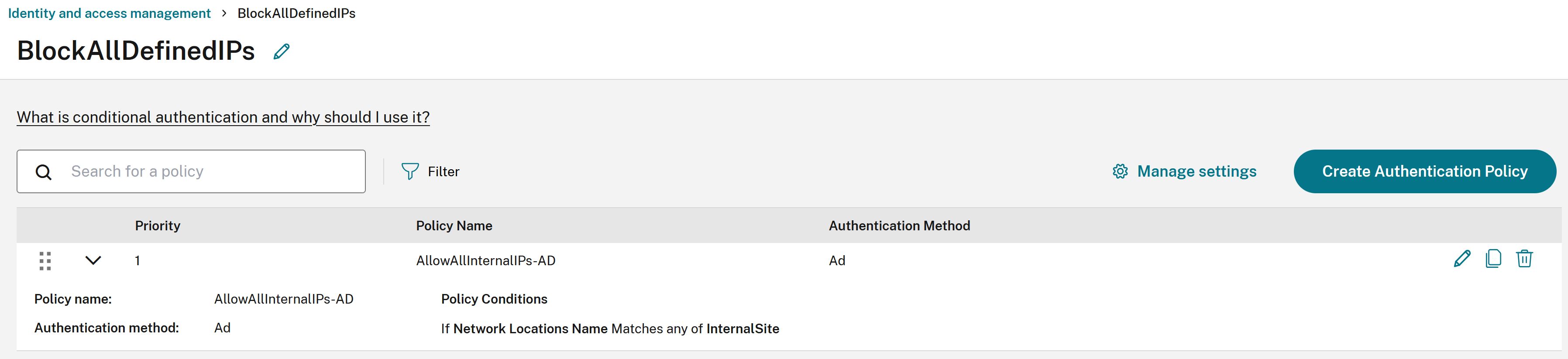

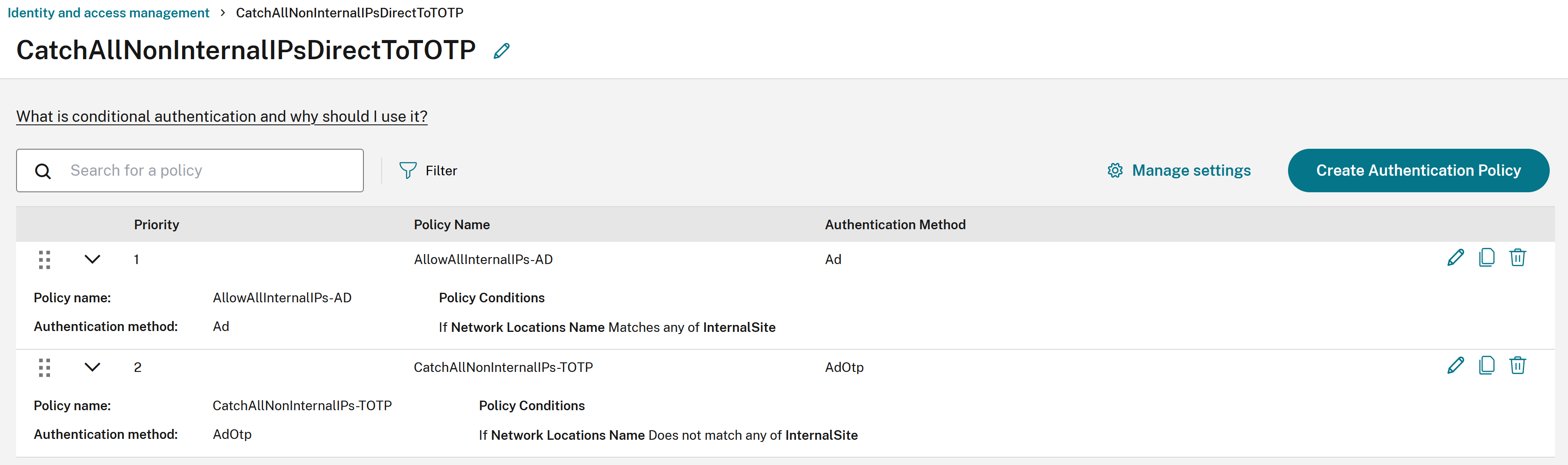

Gängige NLS-Anwendungsfälle/Konfigurationen:

-

NLS-Szenario 1: Blockieren Sie externe (undefinierte) IPs bei der Authentifizierung und beim Zugriff auf Workspace.

Richtlinie 1: Nur interne Clients mit Ausgangs-IPs, die innerhalb der NLS-Site AllInternalIPs definiert sind, können sich mit AD bei Workspace anmelden.

-

NLS-Szenario 2: Alle “undefinierten” Ausgangs-IPs mit zusätzlichen Authentifizierungsfaktoren und/oder erhöhter Sicherheit werden an die “Catch-All-IdP-Instanz” weitergeleitet. Definieren Sie eine Richtlinie “Alle undefinierten Ausgangs-IPs abfangen” unter Verwendung von “Keine Übereinstimmung” und einer Liste aller Ihrer internen NLS-Sites.

Richtlinie 1: Nur interne Clients mit Ausgangs-IPs, die innerhalb der NLS-Site AllInternalIPs definiert sind, können sich mit AD bei Workspace anmelden.

Richtlinie 2: Alle externen Ausgangs-IPs, die NICHT innerhalb der AllInternalIPs-NLS-Site definiert sind, müssen sich mit TOTP bei Workspace anmelden.

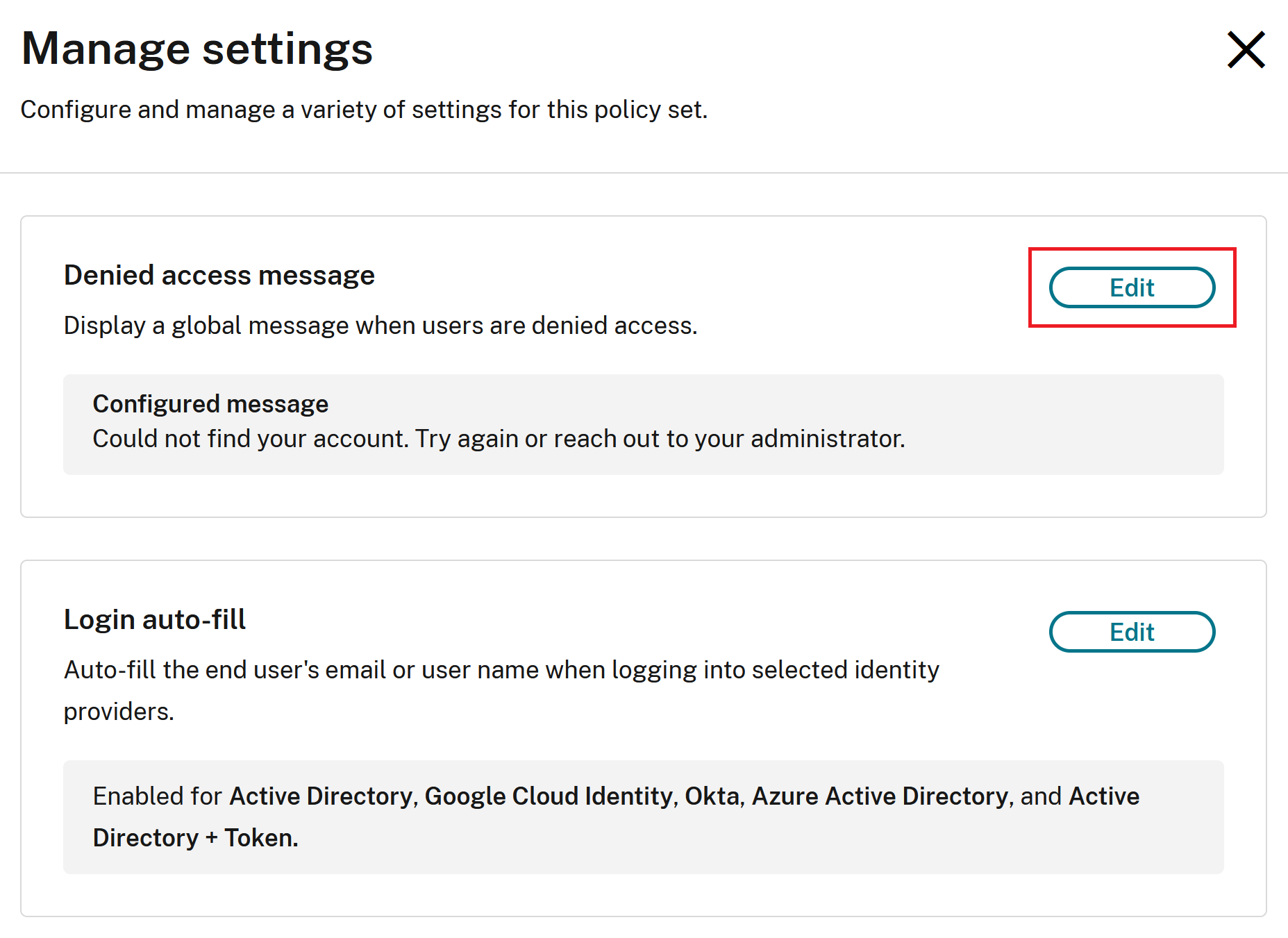

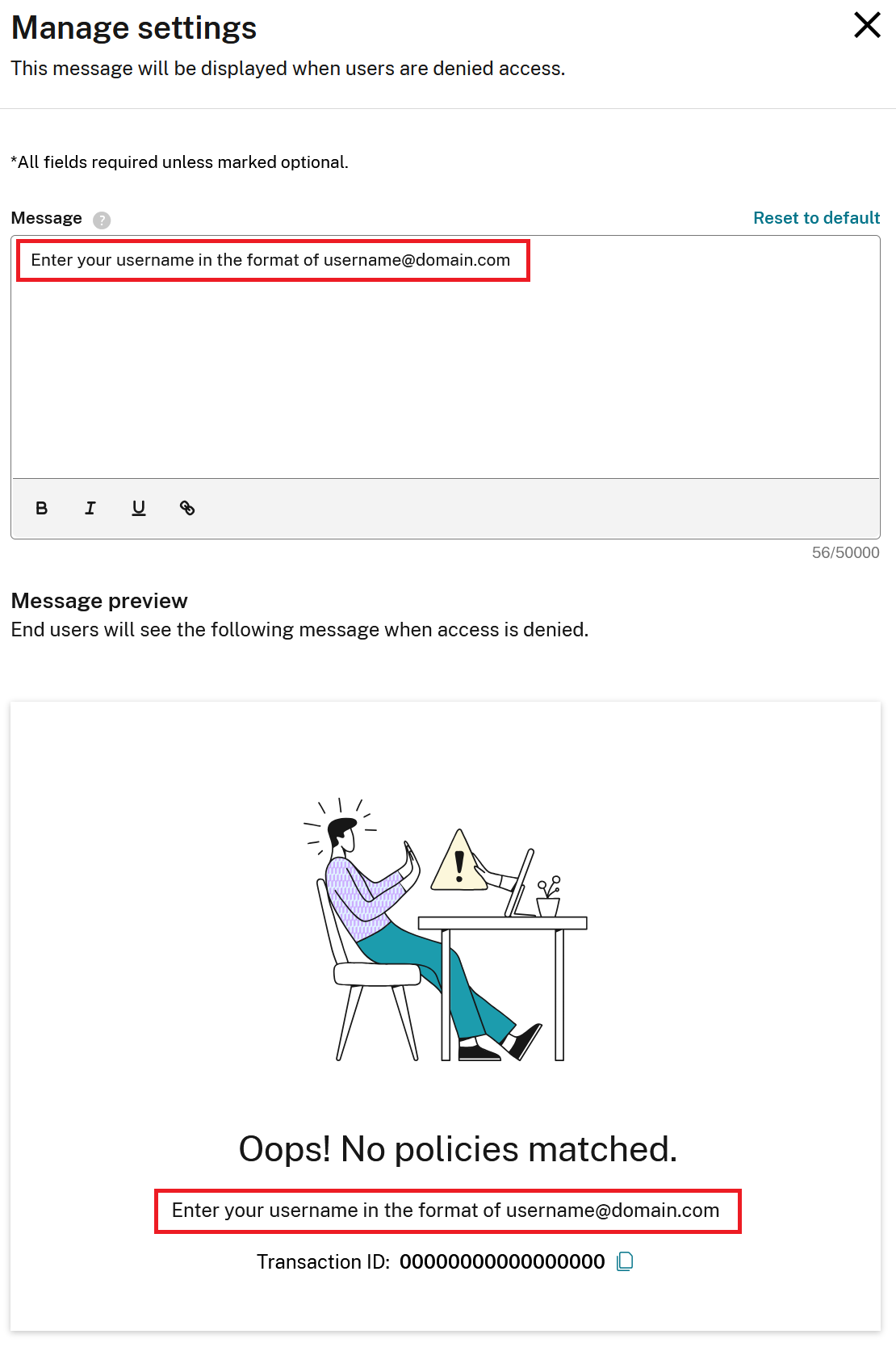

Benutzerdefinierte Fehlermeldung für ein bedingtes Authentifizierungsprofil festlegen

Es ist möglich, benutzerfreundliche Fehlermeldungen zu konfigurieren, die dem Workspace-Endbenutzer angezeigt werden, wenn keine Ihrer Richtlinienbedingungen mit den Eingaben des Benutzers übereinstimmt.

-

Wählen Sie in Ihrem Profil zur bedingten Authentifizierung Einstellungen verwalten aus.

-

Bearbeiten Sie die Standardfehlermeldung, die Ihren Endbenutzern angezeigt werden soll.

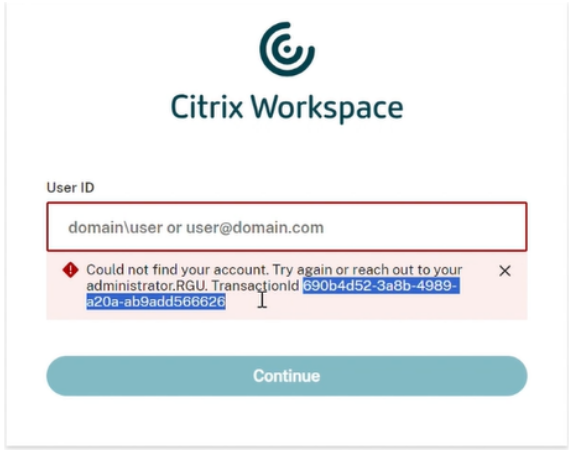

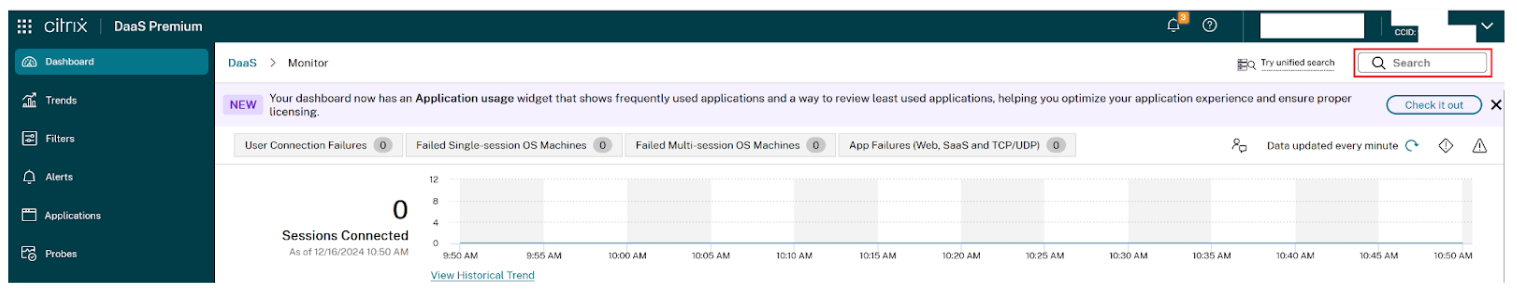

Problembehandlung mit der Citrix-Monitor-Integration

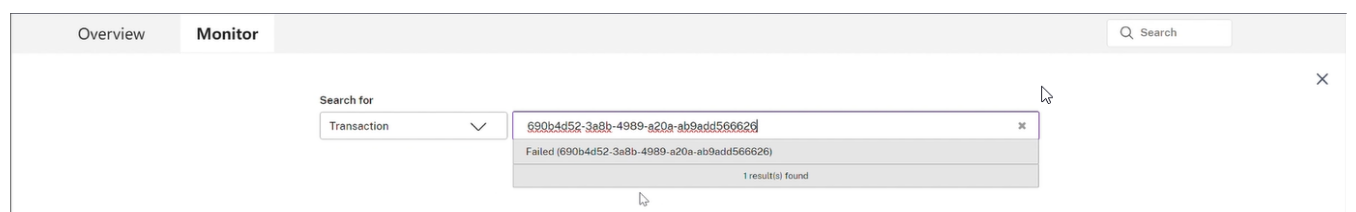

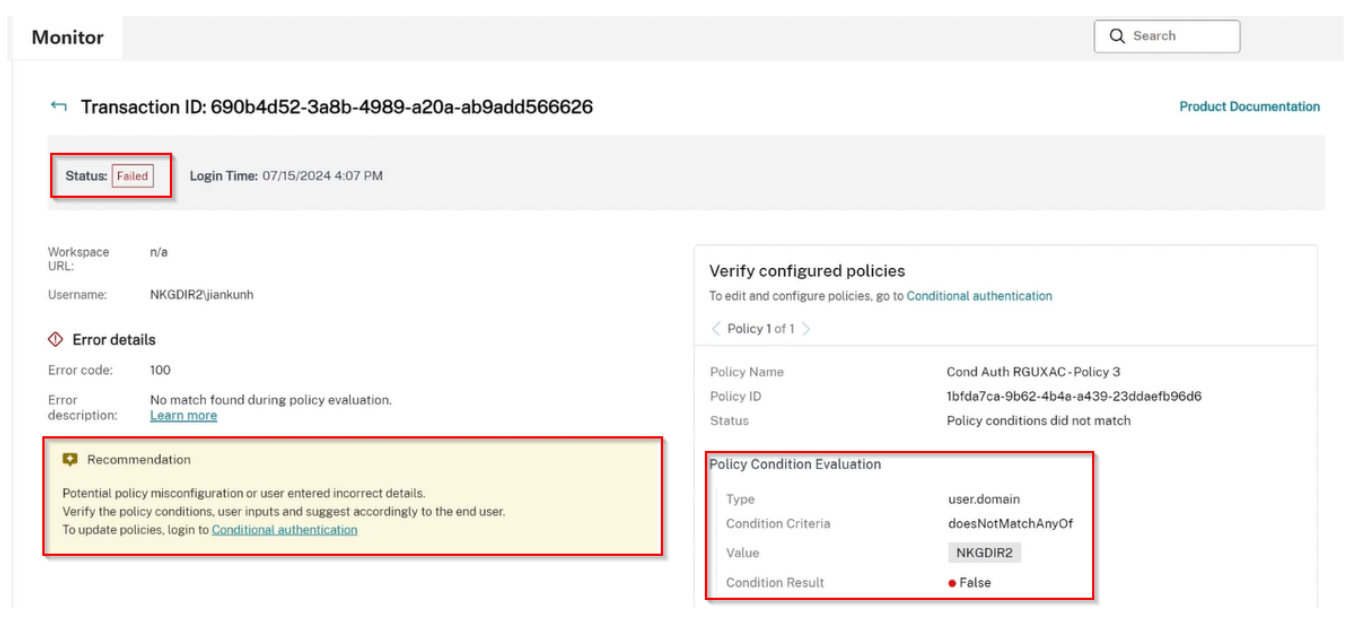

Wenn der Anmeldeversuch eines Benutzers aufgrund fehlender Richtlinien fehlschlägt, wird eine Fehlerseite mit einer Transaktions-ID angezeigt. Der Benutzer kann diese Transaktions-ID dann seinem Citrix Cloud-Administrator zur weiteren Unterstützung zur Verfügung stellen.

Der Citrix Cloud-Administrator kann die vom Workspace-Endbenutzer bereitgestellte Transaktions-ID in Citrix Monitor einfügen, um auf Details zur Richtlinie, zum eingegebenen Benutzernamen und zu den zugehörigen Richtlinien für bedingte Authentifizierung zuzugreifen. Diese Informationen helfen dem Administrator, das Problem mit der bedingten Authentifizierung effizienter zu beheben und zu lösen.

-

Wählen Sie Monitor und klicken Sie dann auf das Suchfeld in der oberen rechten Ecke.

-

Wählen Sie die Transaktions-ID aus der Dropdownliste aus. Nur Transaktionen der letzten 3 Tage sind verfügbar.

-

Zeigen Sie die fehlgeschlagene Transaktion für den Endbenutzer zusammen mit den Details der Richtlinien für die bedingte Authentifizierung an, die evaluiert wurden. Sie können auf die Chevron-Schaltflächen klicken, um durch alle bewerteten Richtlinien zu navigieren, z. B. <Policy 1 of 3> für den Endverbraucher.

Vergleich zwischen Cloud-nativer bedingter Authentifizierung und NetScaler-basierter adaptiver Authentifizierung

Das Cloud-native Feature für bedingte Authentifizierung wurde entwickelt, um die meisten Anwendungsfälle der bedingten Authentifizierung abzudecken. Für erweiterte Authentifizierungsfunktionen ist jedoch die auf NetScaler basierende adaptive Authentifizierung verfügbar.

Um NetScaler-basierte adaptive Authentifizierung zu verwenden, senden Sie eine Anfrage über die Seite der Citrix Cloud Identitäts- und Zugriffsverwaltung > Bedingte Authentifizierungsprofile.

Bekannte Probleme und Einschränkungen

- Benutzerdefinierte Domänen werden derzeit nicht mit bedingter Authentifizierung unterstützt. Dies ist ein Roadmapelement für zukünftige Aktualisierungen.

- Das Festlegen einer negativen Priorität für eine Richtlinie verhält sich nicht wie erwartet. Dies wird in zukünftigen Aktualisierungen behandelt.

- Derzeit werden Gruppenbedingungen nur für Active Directory unterstützt. Die nativen Entra-Id-Gruppenbedingungen werden in Zukunft hinzugefügt.

In diesem Artikel

- Häufige Anwendungsfälle

- Voraussetzungen

- Mehrere IDP

- Konfiguration der bedingten Authentifizierung

- Konzepte der bedingten Authentifizierung

- Seite „Bedingte Authentifizierung — Vorauthentifizierung“

- Automatisches Ausfüllen der Anmeldung

- Arten von Richtlinienbedingungen

- Benutzerdefinierte Fehlermeldung für ein bedingtes Authentifizierungsprofil festlegen

- Problembehandlung mit der Citrix-Monitor-Integration

- Vergleich zwischen Cloud-nativer bedingter Authentifizierung und NetScaler-basierter adaptiver Authentifizierung

- Bekannte Probleme und Einschränkungen