Verbinden eines on-premises Citrix Gateway als Identitätsanbieter mit Citrix Cloud

Citrix Cloud unterstützt die Verwendung eines on-premises Citrix Gateway als Identitätsanbieter für die Authentifizierung von Abonnenten, wenn diese sich bei ihrem Workspace anmelden.

Vorteile der Authentifizierung mit Citrix Gateway:

- Fortdauernde Authentifizierung von Benutzern über das vorhandene Citrix Gateway, damit sie über Citrix Workspace auf die Ressourcen in der On-Premises-Bereitstellung von Virtual Apps and Desktops zugreifen können.

- Verwenden Sie die AAA-Funktionen (Authentifizierung, Autorisierung und Auditing) von Citrix Gateway mit Citrix Workspace.

- Verwendung von Features wie Passthrough-Authentifizierung, Smartcards, Sicherheitstoken, Richtlinien für bedingten Zugriff, Verbund usw. für den Benutzerzugriff auf erforderliche Ressourcen über Citrix Workspace.

Tipp:

Im Kurs Introduction to Citrix Identity and Authentication erfahren Sie mehr über unterstützte Identitätsanbieter. Das Modul „Planning Citrix Identity and Access Management“ enthält kurze Videos zum Verbinden des Identitätsanbieters mit Citrix Cloud und zum Aktivieren der Authentifizierung für Citrix Workspace.

Unterstützte Versionen

Die Authentifizierung mit Citrix Gateway wird für folgende On-Premises-Produktversionen unterstützt:

- Citrix Gateway 12.1 54.13 Advanced Edition oder höher

- Citrix Gateway 13.0 41.20 Advanced Edition oder höher

Voraussetzungen

Cloud Connectors

Sie benötigen mindestens zwei (2) Server zum Installieren der Citrix Cloud Connector-Software. Die Server müssen die folgenden Anforderungen erfüllen:

- Die unter Technische Daten zu Citrix Cloud Connector beschriebenen Systemanforderungen müssen erfüllt sein.

- Es dürfen keine anderen Komponenten von Citrix installiert sein. Die Server dürfen keine Active Directory-Domänencontroller oder Maschinen sein, die für Ihre Ressourcenstandortinfrastruktur kritisch sind.

- Sie müssen mit der Domäne verbunden sein, in der sich Ihre Site befindet. Wenn Benutzer auf Anwendungen zugreifen, die sich in mehreren Domänen der Site befinden, müssen Sie in jeder Domäne mindestens zwei Cloud Connectors installieren.

- Die Server müssen mit einem Netzwerk verbunden sein, das Ihre Site kontaktieren kann.

- Eine Verbindung mit dem Internet muss bestehen. Weitere Informationen finden Sie unter Anforderungen an System und Konnektivität.

- Mindestens zwei Cloud Connectors sind erforderlich, um eine hochverfügbare Verbindung mit Citrix Cloud sicherzustellen. Nach der Installation ermöglichen die Cloud Connectors Citrix Cloud, Ihre Site zu lokalisieren und mit ihr zu kommunizieren.

Weitere Informationen zur Installation des Cloud Connectors finden Sie unter Cloud Connector-Installation.

Active Directory

Führen Sie vor dem Aktivieren der Authentifizierung mit Citrix Gateway die folgenden Aufgaben aus:

- Stellen Sie sicher, dass Ihre Workspace-Abonnenten über Benutzerkonten in Active Directory (AD) verfügen. Abonnenten ohne AD-Konto können sich nicht erfolgreich bei ihrem Workspace anmelden.

- Stellen Sie sicher, dass die Benutzereigenschaften in den AD-Konten Ihrer Abonnenten ausgefüllt sind. Citrix Cloud benötigt diese Eigenschaften, um den Benutzerkontext bei der Anmeldung von Abonnenten zu erfassen. Wenn diese Eigenschaften nicht ausgefüllt werden, können Abonnenten sich nicht bei ihrem Workspace anmelden. Zu diesen Eigenschaften gehören:

- E-Mail-Adresse

- Anzeigename

- Allgemeiner Name

- SAM-Kontoname

- Benutzerprinzipalname

- OID

- SID

- Verbinden Sie Ihr Active Directory (AD) mit Ihrem Citrix Cloud-Konto. Diese Aufgabe umfasst das Installieren der Cloud Connector-Software auf den vorbereiteten Servern, wie im Abschnitt Cloud Connectors beschrieben. Die Cloud Connectors ermöglichen eine Kommunikation zwischen Citrix Cloud und der On-Premises-Umgebung. Anweisungen finden Sie unter Verbinden von Active Directory mit Citrix Cloud.

- Synchronisieren Sie bei einer Verbundauthentifizierung mit Citrix Gateway Ihre AD-Benutzer mit dem Verbundanbieter. Citrix Cloud benötigt die AD-Benutzerattribute Ihrer Workspace-Abonnenten, damit diese sich erfolgreich anmelden können.

Anforderungen

Erweiterte Citrix Gateway-Richtlinien

Für die Citrix Gateway-Authentifizierung müssen erweiterte Richtlinien auf dem On-Premises-Gateway verwendet werden, da klassische Richtlinien veraltet sind. Erweiterte Richtlinien unterstützen die Multifaktorauthentifizierung für Citrix Cloud, einschließlich Optionen wie Identitätsanbieterverkettung. Wenn Sie bislang klassische Richtlinien nutzen, müssen Sie neue erweiterte Richtlinien erstellen, um die Citrix Gateway-Authentifizierung in Citrix Cloud zu verwenden. Beim Erstellen der erweiterten Richtlinie können Sie den Aktionsbestandteil der klassischen Richtlinie übernehmen.

Zertifikate für die Signatur

Beim Konfigurieren des Gateways für die Authentifizierung von Abonnenten bei Citrix Workspace fungiert das Gateway als OpenID Connect-Anbieter. Nachrichten zwischen Citrix Cloud und Gateway entsprechen dem OIDC-Protokoll, was auch die digitale Signatur von Token umfasst. Daher müssen Sie ein Zertifikat zur Signatur dieser Token konfigurieren. Dieses Zertifikat muss von einer öffentlichen Zertifizierungsstelle (ZS) ausgestellt werden. Zertifikate einer privaten Zertifizierungsstelle werden nicht unterstützt, da Citrix Cloud nicht auf das Stammzertifikat der privaten Zertifizierungsstelle zugreifen kann. Daher kann keine Vertrauenskette für das Zertifikat hergestellt werden. Wenn Sie mehrere Zertifikate für die Signatur konfigurieren, wird für jede Nachricht ein anderer Schlüssel verwendet.

Schlüssel müssen an vpn global gebunden sein. Ohne diese Schlüssel können Abonnenten nach der Anmeldung nicht auf ihren Workspace zugreifen.

Uhrsynchronisierung

Da digital signierte Nachrichten in OIDC einen Zeitstempel aufweisen, muss das Gateway mit der NTP-Zeit synchronisiert werden. Wenn die Uhr nicht synchronisiert wird, werden Token in Citrix Cloud bei der Gültigkeitsprüfung als veraltet eingestuft.

Aufgabenüberblick

Zum Einrichten der Authentifizierung mit Citrix Gateway führen Sie die folgenden Aufgaben aus:

- Konfigurieren Sie unter Identitäts- und Zugriffsverwaltung die Verbindung zum Gateway. In diesem Schritt generieren Sie Client-ID, Geheimnis und Umleitungs-URL für das Gateway.

- Erstellen Sie auf dem Gateway eine erweiterte OAuth-IdP-Richtlinie mit den generierten Informationen aus Citrix Cloud. Dadurch kann Citrix Cloud eine Verbindung mit Ihrem On-Premises-Gateway herstellen. Anweisungen finden Sie in folgenden Artikeln:

- Citrix Gateway 12.1: Use an on-premises Citrix Gateway as the identity provider for Citrix Cloud

- Citrix Gateway 13.0: Use an on-premises Citrix Gateway as the identity provider for Citrix Cloud

- Aktivieren Sie unter Workspacekonfiguration die Citrix Gateway-Authentifizierung für Abonnenten.

Aktivieren der Authentifizierung mit Citrix Gateway für Workspace-Abonnenten

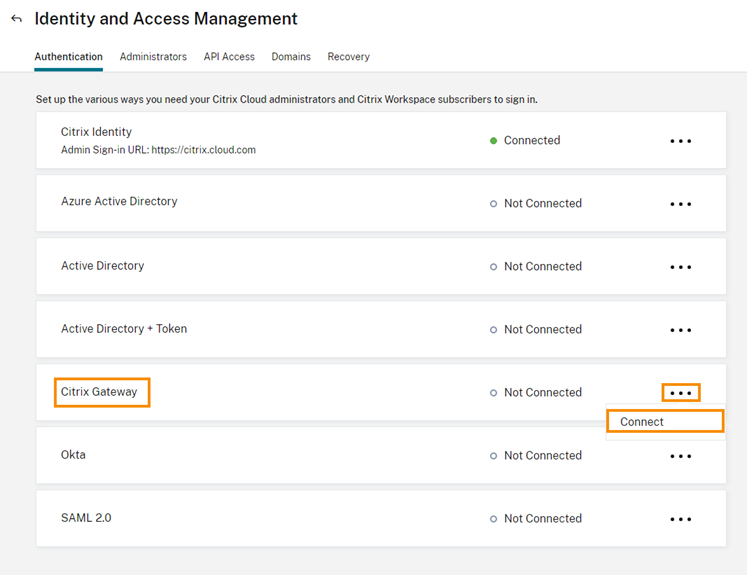

- Klicken Sie im Menü “Citrix Cloud” auf Identitäts- und Zugriffsverwaltung.

- Klicken Sie auf der Registerkarte Authentifizierung auf die Auslassungspunkte (…) für Citrix Gateway und wählen Sie den Menübefehl Verbinden.

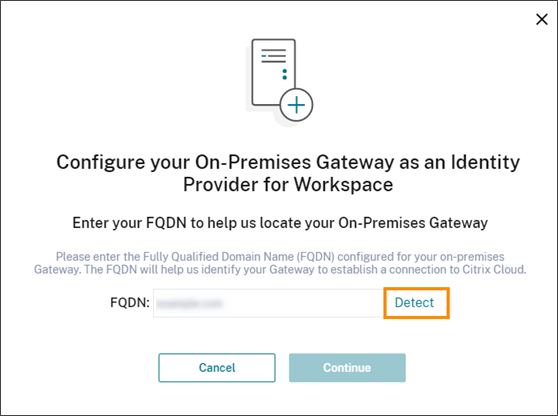

- Geben Sie den FQDN des On-Premises-Gateways ein und klicken Sie auf Ermitteln.

Nachdem der FQDN von Citrix Cloud ermittelt wurde, klicken Sie auf Weiter..

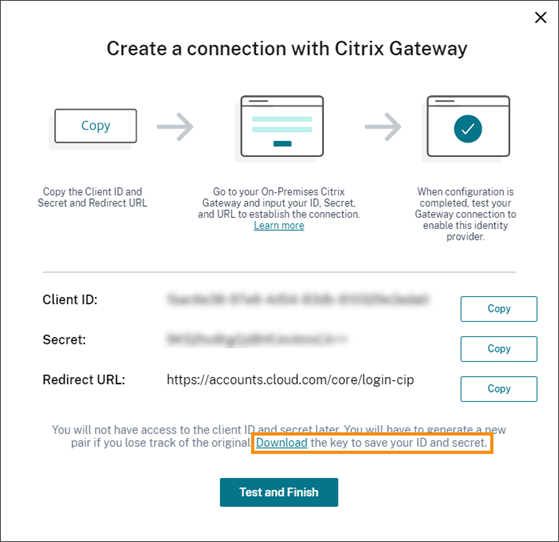

Nachdem der FQDN von Citrix Cloud ermittelt wurde, klicken Sie auf Weiter.. - Erstellen Sie eine Verbindung mit dem On-premises-Gateway:

- Kopieren Sie Client-ID, Geheimnis und Umleitungs-URL, die in Citrix Cloud angezeigt werden.

Laden Sie eine Kopie der Informationen herunter und speichern Sie sie offline an einem sicheren Ort. Die Informationen sind nach dem Generieren in Citrix Cloud nicht mehr verfügbar.

Laden Sie eine Kopie der Informationen herunter und speichern Sie sie offline an einem sicheren Ort. Die Informationen sind nach dem Generieren in Citrix Cloud nicht mehr verfügbar. - Erstellen Sie auf dem Gateway eine erweiterte OAuth-IdP-Richtlinie mit Client-ID, Geheimnis und Umleitungs-URL aus Citrix Cloud. Anweisungen finden Sie in folgenden Artikeln:

- Für Citrix Gateway 12.1: Use an on-premises Citrix Gateway as the identity provider for Citrix Cloud

- Für Citrix Gateway 13.0: Use an on-premises Citrix Gateway as the identity provider for Citrix Cloud

- Klicken Sie auf Testen und schließen. Citrix Cloud überprüft, ob Ihr Gateway erreichbar und ordnungsgemäß konfiguriert ist.

- Kopieren Sie Client-ID, Geheimnis und Umleitungs-URL, die in Citrix Cloud angezeigt werden.

- Aktivieren Sie die Authentifizierung mit Citrix Gateway für Workspaces:

- Wählen Sie im Citrix Cloud-Menü Workspacekonfiguration.

- Wählen Sie auf der Registerkarte Authentifizierung die Option Citrix Gateway.

- Wählen Sie Ich verstehe die Auswirkungen auf Abonnenten und klicken Sie auf Speichern.

Problembehandlung

Lesen Sie zunächst die Abschnitte Voraussetzung und Anforderungen in diesem Artikel. Stellen Sie sicher, dass alle erforderlichen Komponenten in der On-Premises-Umgebung vorhanden sind und dass Sie alle erforderlichen Konfigurationen vorgenommen haben. Wenn eines dieser Elemente fehlt oder falsch konfiguriert ist, funktioniert die Authentifizierung beim Workspace mit Citrix Gateway nicht.

Bei Problemen mit der Verbindung zwischen Citrix Cloud und dem On-Premises-Gateway stellen Sie Folgendes sicher:

- Der Gateway-FQDN kann über das Internet erreicht werden.

- Der Gateway-FQDN wurde korrekt in Citrix Cloud eingegeben.

- Sie haben die Gateway-URL korrekt in den Parameter

-issuerder OAuth-IdP-Richtlinie eingegeben. Beispiel:-issuer https://GatewayFQDN.com. Bei dem Parameterissuerwird zwischen Groß- und Kleinschreibung unterschieden. - Die Werte für Client-ID, Geheimnis und Umleitungs-URL aus Citrix Cloud wurden korrekt in die Felder für Client-ID, Clientgeheimnis, Umleitungs-URL und Zielgruppe der OAuth-IdP-Richtlinie eingegeben. Überprüfen Sie, ob im Feld “Zielgruppe” der Richtlinie die richtige Client-ID eingegeben wurde.

- Die OAuth-IdP-Authentifizierungsrichtlinie ist korrekt konfiguriert. Anweisungen finden Sie in folgenden Artikeln:

- Citrix Gateway 12.1: Use an on-premises Citrix Gateway as the identity provider for Citrix Cloud

- Citrix Gateway 13.0: Use an on-premises Citrix Gateway as the identity provider for Citrix Cloud

- Stellen Sie sicher, dass die Richtlinie ordnungsgemäß an den AAA-Authentifizierungsserver gebunden ist, wie unter Binding Authentication Policies beschrieben.

Globale Katalogserver

Neben den Details zum Benutzerkonto ruft Gateway auch den Domänennamen der Benutzer, den AD NETBIOS-Namen und den Namen der AD-Stammdomäne ab. Zum Abrufen des AD NETBIOS-Namen durchsucht Gateway das Active Directory, in dem sich die Benutzerkonten befinden. NETBIOS-Namen werden nicht auf globalen Katalogservern repliziert.

Wenn Sie globale Katalogserver in Ihrer AD-Umgebung verwenden, funktionieren die auf diesen Servern konfigurierten LDAP-Aktionen nicht mit Citrix Cloud. Stattdessen müssen Sie die einzelnen Active Directorys in der LDAP-Aktion konfigurieren. Wenn Sie mehrere Domänen oder Gesamtstrukturen verwenden, können Sie mehrere LDAP-Richtlinien konfigurieren.

AD-Suche nach Single Sign-On mit Kerberos- oder IdP-Verkettung

Bei Einsatz von Kerberos oder eines externen Identitätsanbieters, der SAML- oder OIDC-Protokolle zum Anmelden von Abonnenten verwendet, muss die AD-Suche konfiguriert ist. Gateway benötigt die AD-Suche zum Abrufen der AD-Benutzereigenschaften von Abonnenten und der AD-Konfigurationseigenschaften.

Stellen Sie sicher, dass LDAP-Richtlinien konfiguriert sind, auch wenn die Authentifizierung über Server von Drittanbietern erfolgt. Um diese Richtlinien zu konfigurieren, fügen Sie Ihrem vorhandenen Anmeldeschemaprofil einen zweiten Authentifizierungsfaktor hinzu, indem Sie die folgenden Aufgaben ausführen:

- Erstellen Sie einen LDAP-Authentifizierungsserver, der nur Attribut- und Gruppenextraktion aus Active Directory durchführt.

- Erstellen Sie eine erweiterte LDAP-Authentifizierungsrichtlinie.

- Erstellen Sie eine Authentifizierungsrichtlinienbezeichnung.

- Definieren Sie die Authentifizierungsrichtlinienbezeichnung als nächsten Faktor nach dem primären Identitätsanbieter.

So fügen Sie LDAP als zweiten Authentifizierungsfaktor hinzu

- Erstellen Sie den LDAP-Authentifizierungsserver:

- Wählen Sie System > Authentifizierung > Grundlegende Richtlinien > LDAP > Server > Hinzufügen.

- Geben Sie auf der Seite LDAP-Authentifizierungsserver erstellen die folgenden Informationen ein:

- Wählen Sie unter Servertyp auswählen die Option LDAP aus.

- Geben Sie unter Name einen Anzeigenamen für den Server ein.

- Wählen Sie Server-IP aus, und geben Sie dann die IP-Adresse des LDAP-Servers ein.

- Wählen Sie unter Sicherheitstyp den gewünschten LDAP-Sicherheitstyp aus.

- Wählen Sie unter Servertyp die Option AD aus.

- Aktivieren Sie unter Authentifizierung nicht das Kontrollkästchen. Dieses Kontrollkästchen muss deaktiviert werden, da dieser Authentifizierungsserver nur zum Extrahieren von Benutzerattributen und -gruppen aus Active Directory dient und nicht zur Authentifizierung.

- Geben Sie unter Andere Einstellungen die folgenden Informationen ein:

- Geben Sie unter Namensattribut für Serveranmeldung UserPrincipalName ein.

- Wählen Sie unter Gruppenattribut die Option MemberOf aus.

- Wählen Sie unter Unterattributname die Option cn aus.

- Erstellen Sie die erweiterte LDAP-Authentifizierungsrichtlinie:

- Wählen Sie Sicherheit > AAA - Anwendungsverkehr > Richtlinien > Authentifizierung > Erweiterte Richtlinien > Richtlinie > Hinzufügen aus.

- Geben Sie auf der Seite Authentifizierungsrichtlinie erstellen die folgenden Informationen ein:

- Geben Sie unter Name einen Anzeigenamen für die Richtlinie ein.

- Wählen Sie unter Aktionstyp LDAPaus.

- Wählen Sie unter Aktion den zuvor erstellten LDAP-Authentifizierungsserver aus.

- Geben Sie unter Ausdruck TRUEein.

- Klicken Sie auf Erstellen, um die Konfiguration zu speichern.

- Erstellen Sie die Authentifizierungsrichtlinienbezeichnung.

- Wählen Sie Sicherheit > AAA – Anwendungsverkehr > Richtlinien > Authentifizierung > Erweiterte Richtlinien > Richtlinienbezeichnung > Hinzufügen.

- Geben Sie unter Nameeinen Anzeigenamen für die Authentifizierungsrichtlinienbezeichnung ein.

- Wählen Sie unter Anmeldeschema LSCHEMA_INT aus.

- Wählen Sie unter Richtlinienbindung unter Richtlinie auswählen die erweiterte LDAP-Authentifizierungsrichtlinie aus, die Sie zuvor erstellt haben.

- Wählen Sie unter Gehe zu Ausdruck ENDaus.

- Klicken Sie auf Binden, um die Konfiguration abzuschließen.

- Definieren Sie die LDAP-Authentifizierungsrichtlinienbezeichnung als nächster Faktor nach dem primären Identitätsanbieter:

- Wählen Sie System > Sicherheit > AAA - Anwendungsverkehr > Virtuelle Server.

- Wählen Sie den virtuellen Server aus, der die Bindung für Ihren primären Identitätsanbieter enthält, und wählen Sie Bearbeiten aus.

- Wählen Sie unter Erweiterte Authentifizierungsrichtlinien die vorhandenen Bindungen für Authentifizierungsrichtlinie aus.

- Wählen Sie die Bindung für Ihren primären Identitätsanbieter aus, und wählen Sie dann Bindung bearbeiten aus.

- Wählen Sie auf der Seite Richtlinienbindung unter Nächsten Faktor auswählen die LDAP-Authentifizierungsrichtlinienbezeichnung aus, die Sie zuvor erstellt haben.

- Klicken Sie auf Binden, um die Konfiguration zu speichern.

Standardkennwort für die Multifaktorauthentifizierung

Wenn Sie die Multifaktorauthentifizierung für Workspace-Abonnenten verwenden, nutzt Gateway das Kennwort der letzten Stufe als Standardkennwort für den Single Sign-On. Dieses Kennwort wird an Citrix Cloud gesendet, wenn Abonnenten sich an ihrem Workspace anmelden. Wenn in Ihrer Umgebung nach der LDAP-Authentifizierung eine weitere Stufe folgt, müssen Sie das LDAP-Kennwort als Standardkennwort konfigurieren, das an Citrix Cloud gesendet wird. Aktivieren Sie SSOCredentials im Anmeldeschema, das der LDAP-Stufe entspricht.

Weitere Informationen

Citrix Tech Zone: Tech Insight: Authentication - Gateway