Configurar Okta como proveedor SAML para la autenticación de espacios de trabajo

En este artículo se describen los pasos necesarios para configurar una aplicación SAML de Okta y una conexión entre Citrix Cloud y su proveedor SAML. En algunos de estos pasos, se describen las acciones que debe realizar en la consola de administración del proveedor SAML.

Requisitos previos

Antes de completar las tareas de este artículo, asegúrese de cumplir estos requisitos previos:

- Citrix Support ha habilitado la función SendNameIDPolicyInSAMLRequest en Citrix Cloud. Esta función se habilita por solicitud. Para obtener más información sobre estas funciones, consulte Funciones de la nube requeridas para SAML con Okta.

- Tiene una organización de Okta que usa uno de estos dominios de Okta:

- okta.com

- okta-eu.com

- oktapreview.com

- Sincronizó su Active Directory (AD) con su organización de Okta.

- Las solicitudes de autenticación de firmas están habilitadas en su organización de Okta.

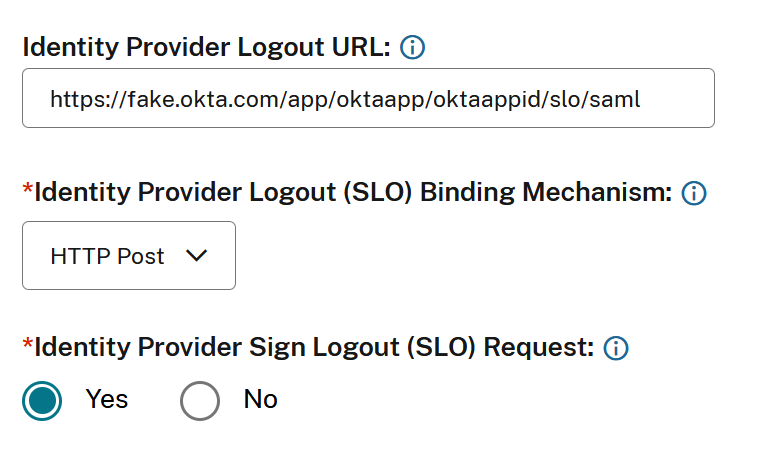

- Cierre de sesión único o Single Logout (SLO) para proveedor de identidades está configurado tanto en las aplicaciones SAML de Okta como en Citrix Cloud. Al configurar SLO y el usuario final cierra sesión en Citrix Workspace, también cierra sesión en Okta y en todos los demás proveedores de servicios que comparten la aplicación SAML de Okta.

- Solicitudes de cierre de sesión (SLO) de proveedores de identidad está habilitado en Citrix Cloud.

- Cierre de sesión vinculante (SLO) para proveedor de identidades es HTTPPost en Citrix Cloud.

Funciones de la nube requeridas para SAML con Okta

Antes de completar las tareas de este artículo, debe contactar con Citrix Support para habilitar la función SendNameIDPolicyInSAMLRequest. Esta función permite a Citrix Cloud proporcionar la directiva NameID como Unspecified en la solicitud SAML a su proveedor SAML. Esta función solo está habilitada para usarse con Okta.

Para solicitar estas funciones, inicie sesión en su cuenta de Citrix y abra un tíquet a través del sitio web de Citrix Support.

Requisitos

Este artículo incluye una tarea en la que crear una aplicación SAML en la consola de administración de Okta. Esta aplicación requiere un certificado de firma SAML para su región de Citrix Cloud.

Puede extraer este certificado de los metadatos SAML de Citrix Cloud de su región mediante una herramienta de extracción como la que se encuentra en https://www.rcfed.com/SAMLWSFed/MetadataCertificateExtract. Citrix recomienda adquirir previamente el certificado SAML de Citrix Cloud para poder proporcionarlo cuando sea necesario.

En los pasos de esta sección, se describe cómo obtener el certificado de firma mediante la herramienta de extracción de https://www.rcfed.com/SAMLWSFed/MetadataCertificateExtract.

Para adquirir los metadatos de Citrix Cloud para su región:

-

En la herramienta de extracción que prefiera, introduzca la URL de metadatos de su región de Citrix Cloud:

- Para las regiones de la Unión Europea, Estados Unidos y Asia Pacífico Sur, introduzca

https://saml.cloud.com/saml/metadata. - Para la región de Japón, introduzca

https://saml.citrixcloud.jp/saml/metadata. - Para la región gubernamental de Citrix Cloud, introduzca

https://saml.cloud.us/saml/metadata.

- Para las regiones de la Unión Europea, Estados Unidos y Asia Pacífico Sur, introduzca

- Haga clic en Load. El certificado extraído aparece debajo de la URL introducida.

- Haga clic en Download para descargar el certificado en formato PEM.

Sincronizar cuentas con el agente de AD de Okta

Para usar Okta como proveedor SAML, primero debe integrar su AD local con Okta. Para ello, instale el agente de AD para Okta en su dominio y agregue su AD a su organización de Okta. Para obtener instrucciones sobre la implementación del agente de AD para Okta, consulte Get started with Active Directory integration en el sitio web de Okta.

Después, importe los usuarios y grupos de AD a Okta. Al importar, incluya estos valores asociados a sus cuentas de AD:

- Correo electrónico

- SID

- UPN

- OID

Para sincronizar los usuarios y grupos de AD con la organización de Okta:

- Instale y configure el agente de AD para Okta. Para obtener instrucciones completas, consulte los siguientes artículos en el sitio web de Okta:

- Agregue sus usuarios y grupos de AD a Okta realizando una importación manual o una importación automatizada. Para obtener más información sobre los métodos e instrucciones de importación de Okta, consulte Manage Active Directory users and groups en el sitio web de Okta.

Configurar una aplicación SAML de Okta para la autenticación de espacios de trabajo

- Inicie sesión en su organización de Okta con una cuenta de administrador con permisos para agregar y configurar aplicaciones SAML.

-

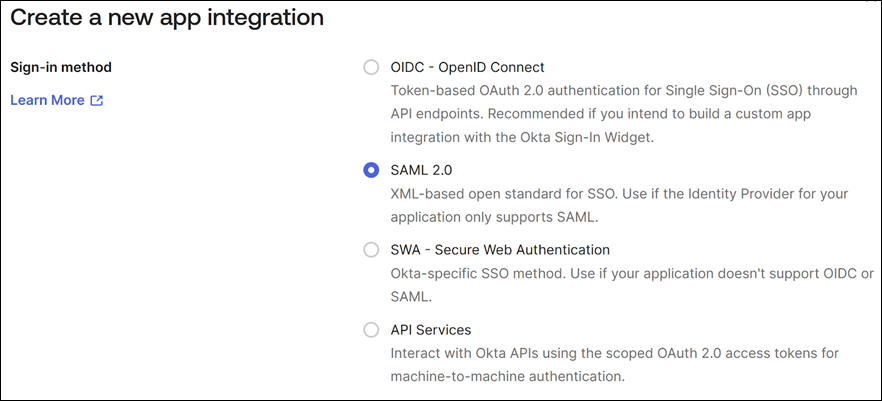

En la consola de administración, seleccione Aplicaciones > Aplicaciones > Crear integración de aplicaciones y después seleccione SAML 2.0. Seleccione Next.

-

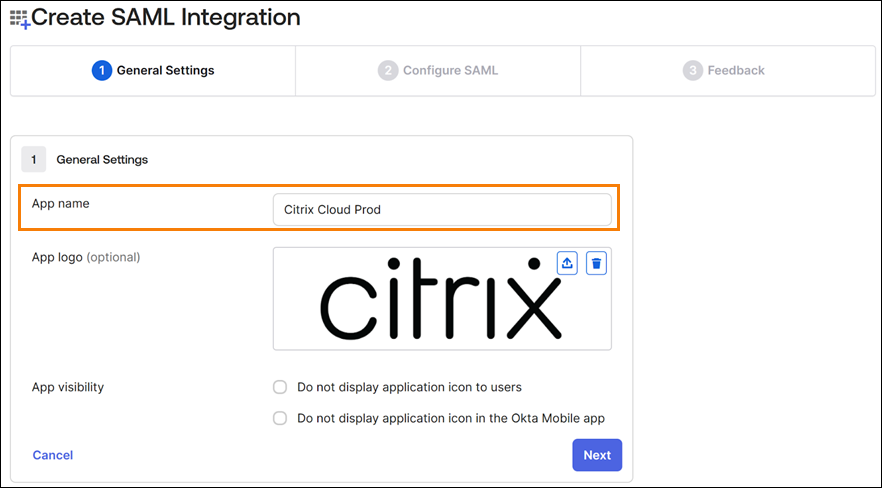

En App Name, introduzca un nombre descriptivo de la aplicación. Seleccione Next.

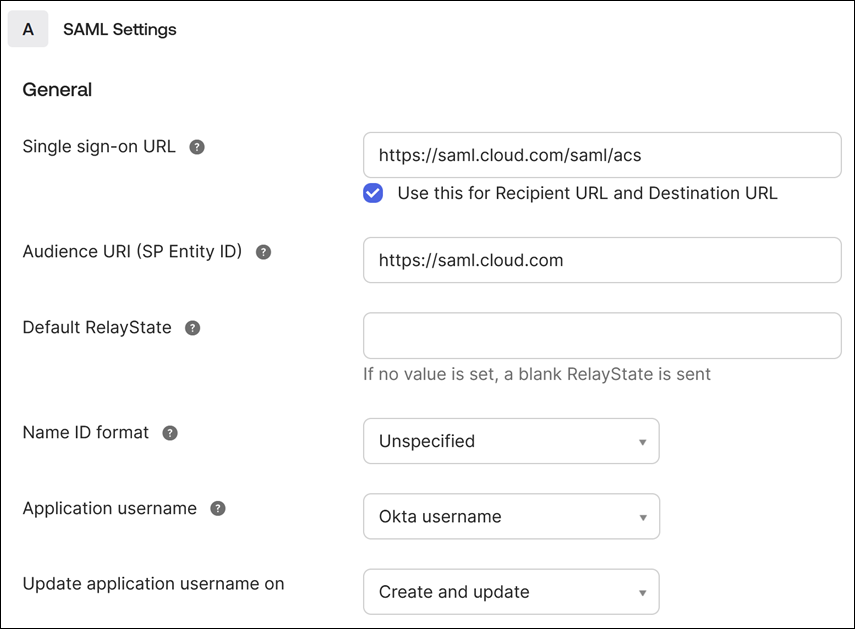

- En la sección SAML Settings, configure la conexión del proveedor de servicios (SP) de Citrix Cloud:

- En Single sign-on URL, introduzca la URL que corresponde a la región de Citrix Cloud de su cliente de Citrix Cloud:

- Si su ID de cliente está en las regiones de la Unión Europea, Estados Unidos o Asia Pacífico Sur, introduzca

https://saml.cloud.com/saml/acs. - Si su ID de cliente está en la región de Japón, introduzca

https://saml.citrixcloud.jp/saml/acs. - Si su ID de cliente está en la región gubernamental de Citrix Cloud, introduzca

https://saml.cloud.us/saml/acs.

- Si su ID de cliente está en las regiones de la Unión Europea, Estados Unidos o Asia Pacífico Sur, introduzca

- Seleccione Use this for Recipient and Destination URL.

- En Audience URI (SP Entity ID), introduzca la URL que corresponde a la región de Citrix Cloud de su cliente de Citrix Cloud:

- Si su ID de cliente está en las regiones de la Unión Europea, Estados Unidos o Asia Pacífico Sur, introduzca

https://saml.cloud.com. - Si su ID de cliente está en la región de Japón, introduzca

https://saml.citrixcloud.jp. - Si su ID de cliente está en la región gubernamental de Citrix Cloud, introduzca

https://saml.cloud.us.

- Si su ID de cliente está en las regiones de la Unión Europea, Estados Unidos o Asia Pacífico Sur, introduzca

- En Name ID Format, seleccione Unspecified. La directiva de NameID que Citrix Cloud envía en la solicitud SAML debe coincidir con el formato de NameID especificado en la aplicación SAML de Okta. Si estos elementos no coinciden, al habilitar Sign Authentication Request, se producirá un error en Okta.

-

En Application username, seleccione Okta username.

Como ejemplo de esta configuración, esta imagen ilustra la configuración correcta para las regiones de EE. UU., la UE y Asia-Pacífico Sur:

Importante:

La configuración de Name ID debe configurarse como Unspecified. Si se usa un valor diferente para este parámetro, se produce un error en el inicio de sesión de SAML.

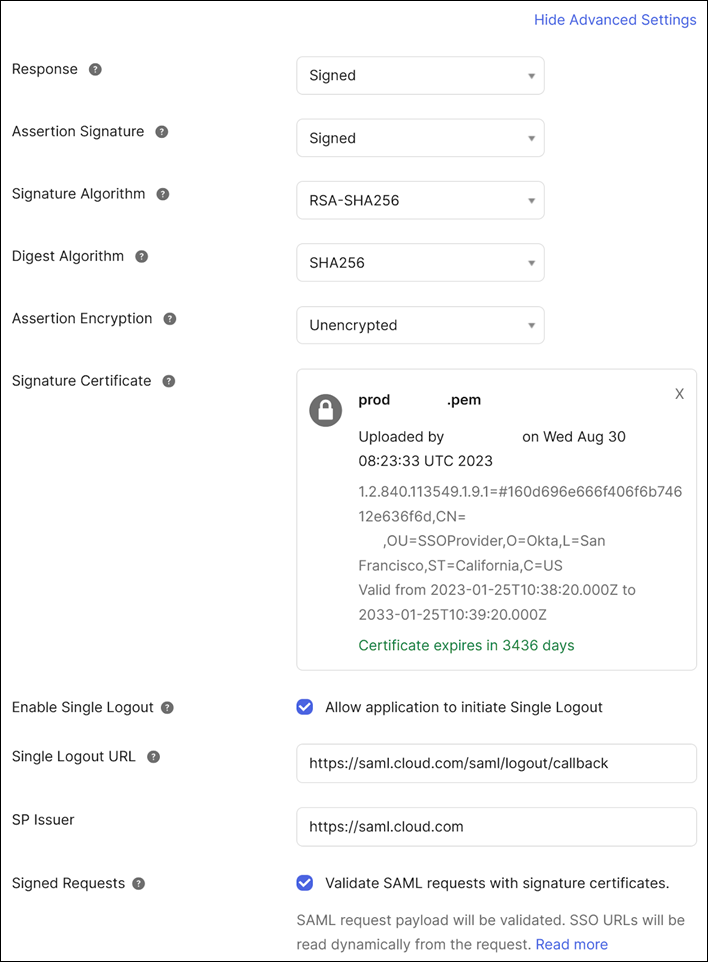

- Haga clic en Show Advanced Settings y configure estos parámetros:

- En Response, seleccione Signed.

- En Assertion Signature, seleccione Signed.

- En Signature Algorithm, seleccione RSA-SHA256.

- En Assertion Encryption, seleccione Unencrypted.

- En Signature Certificate, cargue el certificado de firma SAML para su región de Citrix Cloud en formato PEM. Para obtener instrucciones sobre cómo adquirir el certificado de firma SAML, consulte Requisitos en este artículo.

- En Enable Single Logout, seleccione Allow application to initiate Single Logout.

- En Single Logout URL, introduzca la URL que corresponde a su región de Citrix Cloud:

- Para las regiones de la Unión Europea, Estados Unidos y Asia Pacífico Sur, introduzca

https://saml.cloud.com/saml/logout/callback. - Para la región de Japón, introduzca

https://saml.citrixcloud.jp/saml/saml/logout/callback. - Para Citrix Cloud Government, introduzca

https://saml.cloud.us/saml/logout/callback.

- Para las regiones de la Unión Europea, Estados Unidos y Asia Pacífico Sur, introduzca

- En SP Issuer, introduzca el valor que introdujo antes en Audience URI (SP Entity ID) (paso 4c de esta tarea).

-

En Signed Requests, seleccione Validate SAML requests with signature certificates.

Esta imagen ilustra la configuración correcta para las regiones de EE. UU., la UE y Asia-Pacífico Sur:

-

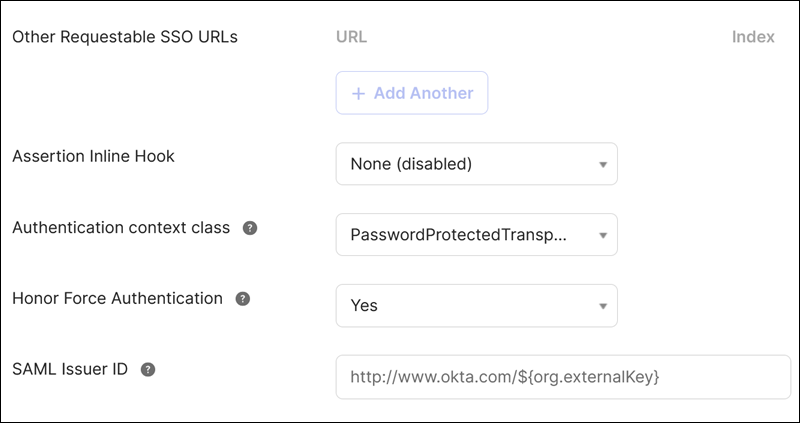

Para el resto de parámetros avanzados, acepte los valores predeterminados.

- En Single sign-on URL, introduzca la URL que corresponde a la región de Citrix Cloud de su cliente de Citrix Cloud:

-

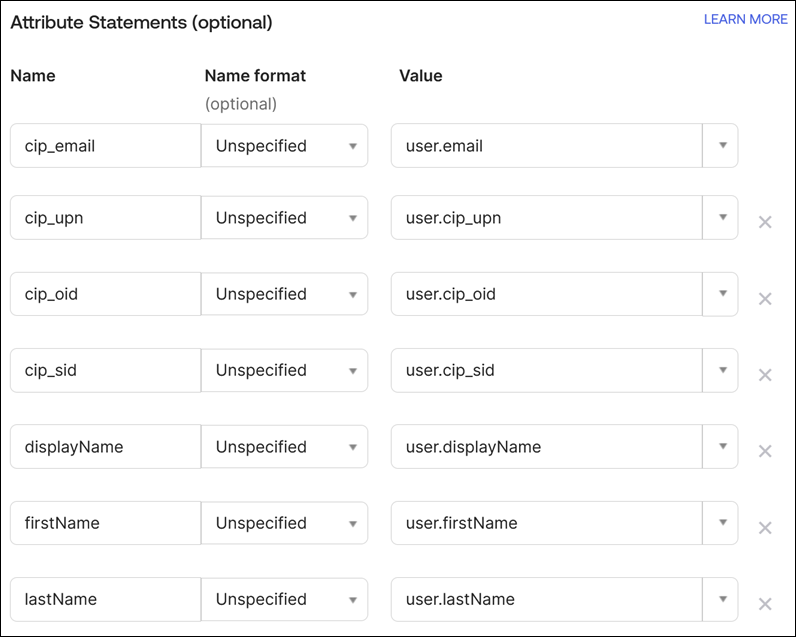

En Attribute Statements (optional), introduzca valores para Name, Name format y Value tal y como se muestra en esta tabla:

Nombre Formato del nombre Valor cip_email Sin especificar user.email cip_upn Sin especificar user.cip_upn cip_oid Sin especificar user.cip_oid cip_sid Sin especificar user.cip_sid displayName Sin especificar user.displayName firstName Sin especificar user.firstName lastName Sin especificar user.lastName

-

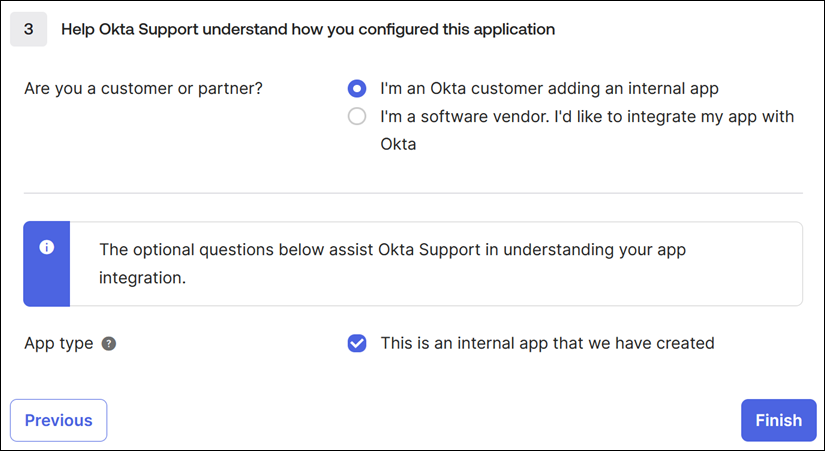

Seleccione Next. Aparece la declaración de configuración de Okta.

- En Are you a customer or partner?, seleccione I’m an Okta customer adding an internal app.

- En App type, seleccione This is an internal app that we have created.

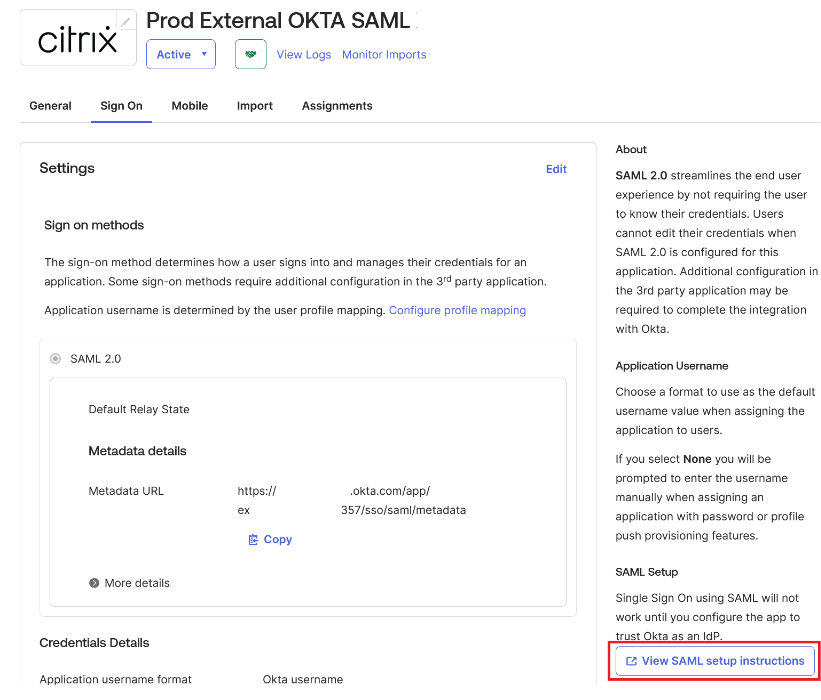

- Seleccione Finish para guardar la configuración. Aparece la página de perfil de la aplicación SAML y muestra el contenido de la ficha Sign On.

Tras la configuración, seleccione la ficha Assignments y asigne usuarios y grupos a la aplicación SAML.

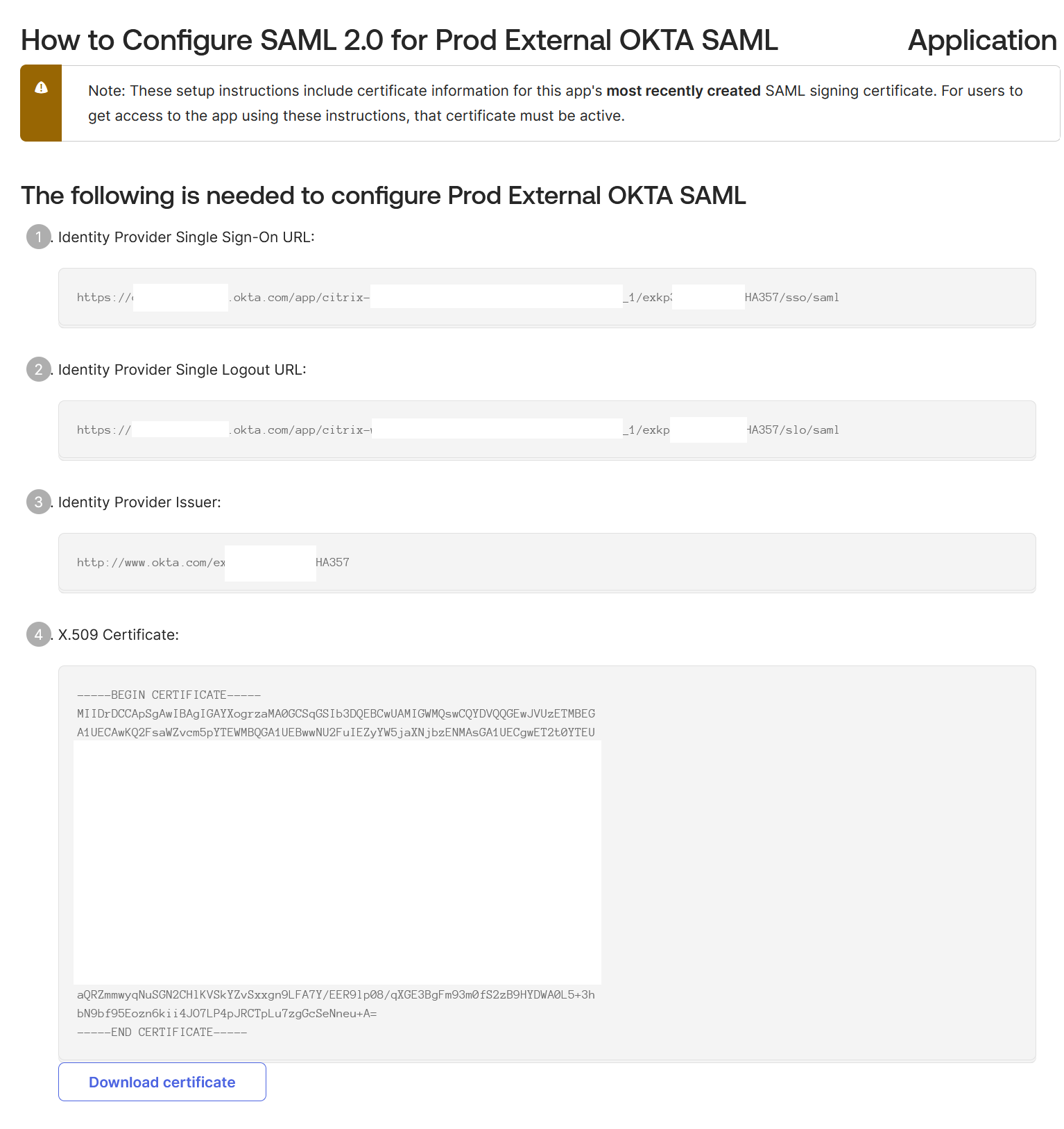

Configurar la conexión SAML de Citrix Cloud

Todos los flujos de inicio de sesión de Citrix deben ser iniciados por el proveedor de servicios mediante una URL de espacio de trabajo o una URL de Citrix Cloud GO.

Utilice los valores recomendados predeterminados para la conexión SAML en Administración de identidad y acceso → Autenticación → Agregar un proveedor de identidad → SAML.

Obtenga los dispositivos de punto final SAML de la aplicación Okta SAML para entrar en Citrix Cloud desde su portal de Okta.

| En este campo de Citrix Cloud | Introduzca este valor |

|---|---|

| ID de entidad | http://www.okta.com/<oktaSAMLappID> |

| Firmar solicitud de autenticación | Sí |

| URL del servicio SSO | https://<youroktatenant>.okta.com/app/<oktatenantname>_<samlappname>/<samlappID>/sso/saml |

| Mecanismo de vinculación de SSO | HTTP Post |

| Respuesta SAML | Firmar respuesta o aserción |

| Contexto de autenticación | No especificado, exacto |

| URL de cierre de sesión | https://<youroktatenant>.okta.com/app/<oktatenantname>_<samlappname>/<samlappID>/slo/saml |

| Solicitud de cierre de sesión | Sí |

| Mecanismo de vínculo SLO | HTTP Post |