Configurar la autenticación

Como administrador, puede elegir que sus suscriptores se autentiquen en sus espacios de trabajo mediante uno de los siguientes métodos de autenticación:

- Active Directory (AD)

- Active Directory y token

- Azure Active Directory (AAD)

- Citrix Gateway

- Okta

- SAML 2.0

Citrix Workspace™ también admite Single Sign-On en sus aplicaciones y escritorios virtuales. Cuando el usuario introduce sus credenciales de Active Directory, Workspace puede usarlas para proporcionar SSO en los recursos. Cuando se usan otros IdP, Workspace puede usar el Servicio de autenticación federada (FAS) de Citrix para proporcionar Single Sign-On (SSO) en los recursos.

Elegir o cambiar los métodos de autenticación

-

Definir uno o más proveedores de identidades en Administración de acceso e identidad. Para obtener instrucciones, visite Administración de acceso e identidad.

-

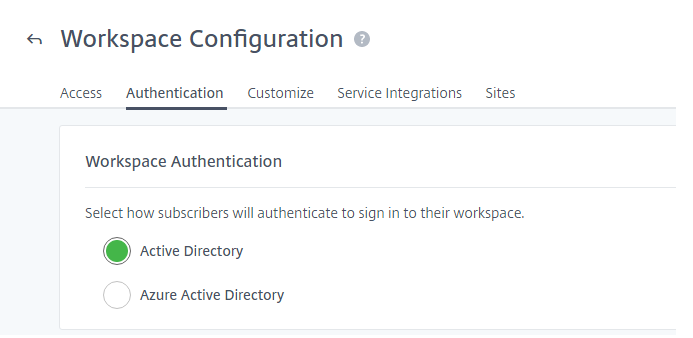

Elija o cambie cómo se autentican los suscriptores en sus espacios de trabajo en Configuración de Workspace > Autenticación > Autenticación de Workspace.

Importante:

El cambio de un modo de autenticación a otro puede tomar hasta cinco minutos y provoca una interrupción de servicio para los suscriptores durante ese tiempo. La interrupción afecta el acceso al almacén y no tiene ningún impacto en las sesiones HDX™. Citrix recomienda hacer los cambios durante los períodos de bajo uso. Si tiene suscriptores conectados a Citrix Workspace mediante un explorador o la aplicación de Citrix Workspace, recomiéndeles que cierren el explorador o salgan de la aplicación. Después de esperar aproximadamente cinco minutos, podrán iniciar sesión nuevamente usando el nuevo método de autenticación.

Active Directory (AD)

De forma predeterminada, Citrix Cloud™ usa Active Directory (AD) para administrar la autenticación de los suscriptores en sus espacios de trabajo.

Para usar AD, debe tener al menos dos Citrix Cloud Connectors instalados en el dominio de AD local. Para obtener más información sobre la instalación de Cloud Connector, consulte Instalar Cloud Connector.

Single Sign-on en los VDA con AD

Al usar la autenticación de AD, Workspace proporciona capacidad de SSO al iniciar aplicaciones y escritorios virtuales unidos a AD.

Active Directory (AD) y token

En pro de una mayor seguridad, Citrix Workspace admite el uso de un token temporal como segundo factor de autenticación para el inicio de sesión con AD.

En cada inicio de sesión, Workspace pide a los suscriptores que introduzcan un token de una aplicación de autenticación en el dispositivo inscrito. Antes de iniciar sesión, los suscriptores deben inscribir su dispositivo con una aplicación de autenticación que siga el estándar de “contraseña temporal de un solo uso” (TOTP), como Citrix SSO. Por ahora, los suscriptores solo pueden inscribir dispositivos de uno en uno.

Para obtener más información, consulte Tech Insight: Authentication - TOTP y Tech Insight: Authentication - Push.

Single Sign-on en los VDA con AD y token

Al usar la autenticación de AD y token, Workspace proporciona capacidad de SSO al iniciar aplicaciones y escritorios virtuales unidos a AD.

Requisitos de AD y token

La autenticación con Active Directory y token necesita lo siguiente:

- Una conexión entre Active Directory y Citrix Cloud con al menos dos Cloud Connectors instalados en su entorno local. Para ver los requisitos y las instrucciones, consulte Conectar Active Directory con Citrix Cloud.

- Autenticación con Active Directory y token habilitada en la página Administración de acceso e identidad. Para obtener información, consulte Para habilitar la autenticación con Active Directory y token.

- Acceso de los suscriptores al correo electrónico para inscribir dispositivos.

- Un dispositivo en el que descargar la aplicación de autenticación.

Inscripción por primera vez

Los suscriptores pueden inscribir sus dispositivos siguiendo el proceso de inscripción descrito en Registrar dispositivos para la autenticación de dos factores.

Durante el primer inicio de sesión en Workspace, los suscriptores siguen las instrucciones para descargar la aplicación Citrix SSO. La aplicación Citrix SSO genera una contraseña única en un dispositivo inscrito cada 30 segundos.

Importante:

Durante el proceso de inscripción del dispositivo, los suscriptores reciben un correo electrónico con un código de verificación temporal. Este código temporal sirve solo para inscribir el dispositivo del suscriptor. No se admite el uso de este código temporal como token para iniciar sesión en Citrix Workspace con autenticación de dos factores. Solo los códigos de verificación generados a partir de una aplicación de autenticación en un dispositivo inscrito son tokens compatibles con la autenticación de dos factores.

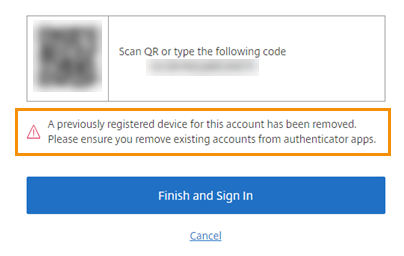

Reinscribir un dispositivo

Si un suscriptor ya no tiene su dispositivo inscrito o necesita volver a inscribirlo (por ejemplo, después de borrar el contenido del dispositivo), Workspace ofrece las siguientes opciones:

-

Los suscriptores pueden volver a inscribir sus dispositivos mediante el mismo proceso de inscripción descrito en Registrar dispositivos para la autenticación de dos factores. Como los suscriptores solo pueden inscribir dispositivos de uno en uno, inscribir un dispositivo nuevo o volver a inscribir un dispositivo existente elimina el registro del dispositivo anterior.

-

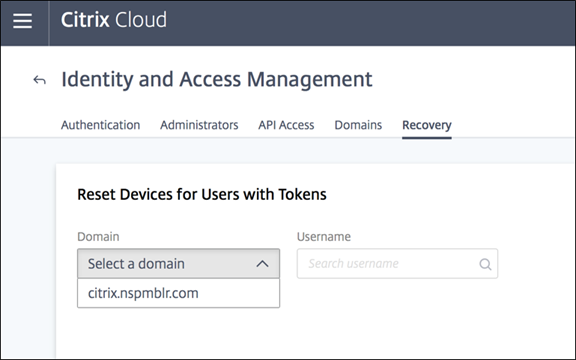

Los administradores pueden buscar suscriptores por nombre de Active Directory y restablecer su dispositivo. Para hacer eso, vaya a Administración de acceso e identidad > Recuperación. Durante el siguiente inicio de sesión en Workspace, el suscriptor sigue los pasos de la primera inscripción.

Azure Active Directory

El uso de Azure Active Directory (AD) para administrar la autenticación de suscriptores en los espacios de trabajo presenta los siguientes requisitos:

- Microsoft Entra ID (antes, Microsoft Azure AD) con un usuario que tiene permisos de administrador global. Para obtener más información sobre las aplicaciones y los permisos de Microsoft Entra ID que usa Citrix Cloud, consulte Permisos de Azure Active Directory para Citrix Cloud.

- Un Citrix Cloud Connector™ instalado en el dominio de AD local. La máquina también debe estar unida al dominio que se sincroniza con Microsoft Entra ID.

- VDA 7.15.2000 LTSR CU o la versión actual 7.18 de VDA o posterior.

- Una conexión entre Microsoft Entra ID y Citrix Cloud. Para obtener más información, consulte Conectar Azure Active Directory a Citrix Cloud.

- Cualquier versión de la aplicación Citrix Workspace. Si usa Citrix Receiver™ antiguo, deberá usar las siguientes versiones mínimas:

- Citrix Receiver para Windows 4.11 CR o 4.9 LTSR CU2 o una versión posterior

- Citrix Receiver para Linux 13.8

- Citrix Receiver para Android 3.13 o una versión posterior

Al sincronizar Active Directory con Microsoft Entra ID, las entradas UPN y SID deben incluirse en la sincronización. Si estas entradas no están sincronizadas, ciertos flujos de trabajo en Citrix Workspace fallan.

Advertencia:

- Si usa Azure Microsoft Entra ID, no haga el cambio en el Registro que se describe en el artículo CTX225819. Si hace ese cambio, pueden producirse fallos al iniciar sesiones para los usuarios de Microsoft Entra ID.

- Se puede agregar un grupo como un miembro de otro grupo (anidamiento) si la función

DSAuthAzureAdNestedGroupsestá habilitada. Puede habilitarDSAuthAzureAdNestedGroupsenviando una solicitud a la asistencia de Citrix.

Después de habilitar la autenticación con Microsoft Entra ID:

- Mayor seguridad: Por cuestiones de seguridad, se solicita a los usuarios que inicien sesión nuevamente al iniciar una aplicación o un escritorio. La información de la contraseña se transmite directamente desde el dispositivo del usuario hasta el VDA que aloja la sesión.

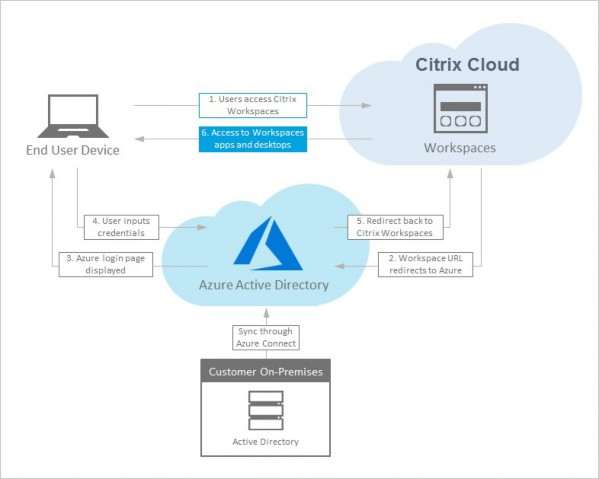

- Experiencia en el inicio de sesión: La autenticación de Microsoft Entra ID proporciona un inicio de sesión federado, no un inicio de sesión único (SSO). Los suscriptores inician sesión desde una página de inicio de sesión de Azure y es posible que tengan que autenticarse de nuevo al abrir Citrix DaaS.

Para el SSO, habilite el Servicio de autenticación federada de Citrix en Citrix Cloud. Consulte Habilitar Single Sign-On para espacios de trabajo con el Servicio de autenticación federada de Citrix para obtener más información.

Puede personalizar la experiencia de inicio de sesión para Microsoft Entra ID. Para obtener información, consulte la documentación de Microsoft. Cualquier personalización de inicio de sesión (el logotipo) realizada en la Configuración de Workspace no afecta a la experiencia de inicio de sesión de Microsoft Entra ID.

En el siguiente diagrama se muestra la secuencia de la autenticación de Microsoft Entra ID.

Experiencia en el cierre de sesión

Use Parámetros > Cerrar sesión para completar el proceso de cierre de sesión desde Workspace y Microsoft Entra ID. Si los suscriptores cierran el explorador en lugar de usar la opción Cerrar sesión, es posible que permanezcan conectados a Microsoft Entra ID.

Importante:

Si Citrix Workspace agota el tiempo de espera en el explorador por inactividad, los suscriptores permanecen conectados a Microsoft Entra ID. De esta forma se evita que, al agotarse el tiempo de espera en Citrix Workspace, se cierren también forzosamente otras aplicaciones de Microsoft Entra ID.

Single Sign-on en los VDA con EntraId

Al usar la autenticación de EntraId, para habilitar Single Sign-On en los VDA, debe usar FAS.

Citrix Gateway

Citrix Workspace admite el uso de dispositivos Citrix Gateway locales como proveedores de identidades para administrar la autenticación de suscriptores en los espacios de trabajo. Para obtener más información, consulte Tech Insight: Authentication - Citrix Gateway.

Requisitos de Citrix Gateway

La autenticación de Citrix Gateway tiene los siguientes requisitos:

- Una conexión entre Active Directory y Citrix Cloud. Para ver los requisitos y las instrucciones, consulte Conectar Active Directory con Citrix Cloud.

- Los suscriptores deben ser usuarios de Active Directory para poder iniciar sesión en sus espacios de trabajo.

- Si lleva a cabo la federación, los usuarios de AD deben estar sincronizados con el proveedor de la federación. Citrix Cloud requiere los atributos de AD para permitir que los usuarios inicien sesión correctamente.

- Un dispositivo Citrix Gateway local:

- Citrix Gateway 12.1 54.13 Advanced Edition o posterior

- Citrix Gateway 13.0 41.20 Advanced Edition o posterior

- La autenticación de Citrix Gateway habilitada en la página Administración de acceso e identidad. De esta forma se genera el ID de cliente, el secreto y la URL de redirección necesarios para crear la conexión entre Citrix Cloud y el dispositivo Gateway local.

- En el dispositivo Gateway, se configura una directiva de autenticación de IdP de OAuth mediante el ID de cliente, el secreto y la URL de redirección que se han generado.

Para obtener más información, consulte Conectar un dispositivo Citrix Gateway local como proveedor de identidades con Citrix Cloud.

Experiencia de los suscriptores con Citrix Gateway

Cuando la autenticación con Citrix Gateway está habilitada, los suscriptores siguen este flujo de trabajo:

- El suscriptor va a la URL del espacio de trabajo en el explorador o inicia la aplicación Workspace.

- Se redirige al suscriptor a la página de inicio de sesión de Citrix Gateway y se le autentica con cualquier método configurado en el dispositivo Gateway. Este método puede ser la autenticación de varios factores, por federación, mediante directivas de acceso condicional, etc. Para personalizar la página de inicio de sesión de Gateway de modo que tenga el mismo aspecto que la página de inicio de sesión de Workspace, siga los pasos descritos en CTX258331.

- Una vez que la autenticación se haya realizado correctamente, aparece el espacio de trabajo del suscriptor.

Single Sign-on con Gateway

Según cómo configure Citrix Gateway, es posible que no necesite FAS para SSO en DaaS. Para obtener más información sobre cómo configurar Citrix Gateway, consulte Crear una directiva de IdP de OAuth en Citrix Gateway local.

Citrix Workspace admite el uso de Google como proveedor de identidades para administrar la autenticación de suscriptores en los espacios de trabajo.

Requisitos de Google

- Una conexión entre su Active Directory local y Google Cloud.

- Una cuenta de desarrollador con acceso a la consola de Google Cloud Platform. Esta cuenta es necesaria para crear una cuenta de servicio y una clave, y para habilitar la API del SDK de administración.

- Una cuenta de administrador con acceso a la consola de administración de Google Workspace. Esta cuenta es necesaria para configurar la delegación en todo el dominio y una cuenta de usuario de API de solo lectura.

- Una conexión entre el dominio local de Active Directory y Citrix Cloud, con la autenticación con Google habilitada en la página Administración de acceso e identidad. Para crear esta conexión, se necesitan al menos dos Cloud Connectors en la ubicación de recursos.

Para obtener más información, consulte Conectar Google como proveedor de identidades con Citrix Cloud.

Experiencia de los suscriptores con Google

Cuando la autenticación con Google está habilitada, los suscriptores siguen este flujo de trabajo:

- El suscriptor va a la URL del espacio de trabajo en el explorador o inicia la aplicación Workspace.

- Se redirige al suscriptor a la página de inicio de sesión de Google y se autentica con el método configurado en Google Cloud (por ejemplo, la autenticación de varios factores, las directivas de acceso condicional…).

- Una vez que la autenticación se haya realizado correctamente, aparece el espacio de trabajo del suscriptor.

Single Sign-on en los VDA con Google

Al usar la autenticación de Google, para habilitar Single Sign-On en los VDA, debe usar FAS.

Okta

Citrix Workspace admite el uso de Okta como proveedor de identidades para administrar la autenticación de suscriptores en los espacios de trabajo. Para obtener más información, consulte Tech Insight: Authentication - Okta.

Requisitos de Okta

La autenticación con Okta tiene los siguientes requisitos:

- Una conexión entre su Active Directory local y su organización en Okta.

- Una aplicación web OIDC de Okta configurada para usarse con Citrix Cloud. Para conectar Citrix Cloud a su organización de Okta, tiene que proporcionar el ID del cliente y el secreto del cliente asociados a esta aplicación.

- Una conexión entre el dominio local de Active Directory y Citrix Cloud, con la autenticación con Okta habilitada en la página Administración de acceso e identidad.

Para obtener más información, consulte Conectar Okta como proveedor de identidades con Citrix Cloud.

Experiencia de los suscriptores con Okta

Cuando la autenticación con Okta está habilitada, los suscriptores siguen este flujo de trabajo:

- El suscriptor va a la URL del espacio de trabajo en el explorador o inicia la aplicación Workspace.

- Se redirige al suscriptor a la página de inicio de sesión de Okta y se autentica con el método configurado en Okta (por ejemplo, la autenticación de varios factores, las directivas de acceso condicional…).

- Una vez que la autenticación se haya realizado correctamente, aparece el espacio de trabajo del suscriptor.

Single Sign-on en los VDA con Okta

Al usar la autenticación de Okta, para habilitar Single Sign-On en los VDA, debe usar FAS.

SAML 2.0

Citrix Workspace admite el uso de SAML 2.0 para administrar la autenticación de suscriptores en los espacios de trabajo. Puede utilizar el proveedor SAML que prefiera, siempre que sea compatible con SAML 2.0.

Requisitos de SAML 2.0

La autenticación con SAML presenta los siguientes requisitos:

- Proveedor SAML compatible con SAML 2.0.

- Dominio de Active Directory local.

- Dos Cloud Connectors implementados en una ubicación de recursos y unidos al dominio de AD local.

- Integración de AD con su proveedor SAML.

Para obtener más información sobre cómo configurar la autenticación SAML para espacios de trabajo, consulte Conectar SAML como proveedor de identidades con Citrix Cloud.

Experiencia de los suscriptores con SAML 2.0

- El suscriptor va a la URL del espacio de trabajo en el explorador o inicia la aplicación Citrix Workspace.

- Al suscriptor se le redirige a la página de inicio de sesión del proveedor de identidades SAML de su organización. El suscriptor se autentica con el mecanismo configurado para el proveedor de identidades SAML, como la autenticación de varios factores o las directivas de acceso condicional.

- Una vez que la autenticación se haya realizado correctamente, aparece el espacio de trabajo del suscriptor.

Single Sign-on en los VDA con SAML 2.0

Al usar la autenticación de SAML, para habilitar Single Sign-On en los VDA, debe usar FAS.

Servicio de autenticación federada (FAS) de Citrix

Citrix Workspace permite usar el Servicio de autenticación federada (FAS) de Citrix para el acceso Single Sign-On (SSO) a Citrix DaaS. Sin FAS, a los suscriptores que utilizan un proveedor de identidades federadas se les pide que introduzcan sus credenciales más de una vez para acceder a sus aplicaciones y escritorios virtuales.

Para obtener más información, consulte Servicio de autenticación federada (FAS) de Citrix.