Autenticación condicional

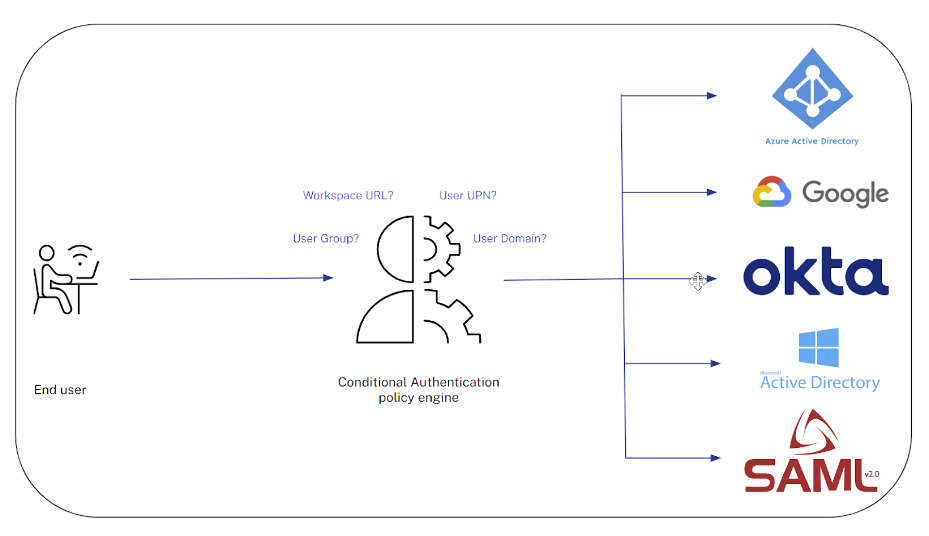

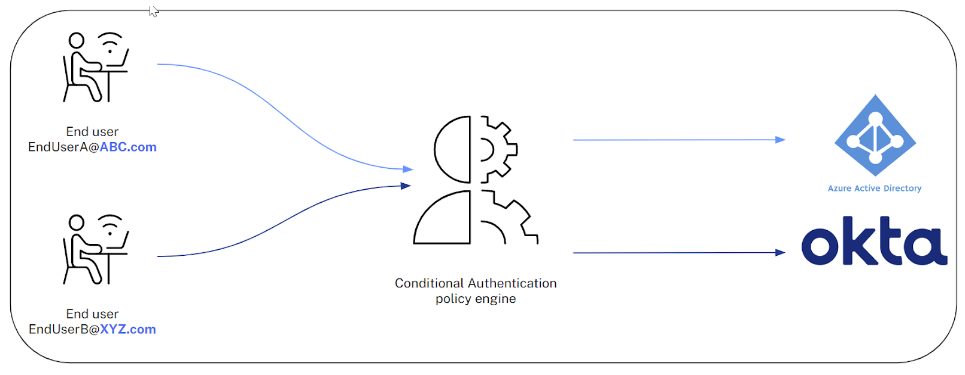

La autenticación condicional es una nueva función de seguridad que contribuye a mejorar aún más su marco Zero Trust. La autenticación condicional permite a los administradores de Citrix Cloud dirigir a los usuarios finales a diferentes IdP durante el flujo de inicio de sesión de Workspace en función de las condiciones de directiva que establezca. Por lo tanto, los diferentes usuarios finales tendrán diferentes niveles de verificación de acceso en función de los factores de riesgo establecidos por el administrador.

En el momento de redactar este artículo, se admiten cinco condiciones de conmutación diferentes que dirigirán a los usuarios finales a diferentes instancias de IdP en función de las directivas que defina.

Casos de uso comunes

- Fusiones y adquisiciones, donde una gran organización matriz contiene varias empresas más pequeñas en proceso de fusión.

- Otorgar acceso al espacio de trabajo a usuarios externos y contratistas dirigiéndolos a un IdP dedicado, una aplicación OIDC o una aplicación SAML, que es diferente de lo que los empleados de tiempo completo dentro de su organización normalmente están autorizados a usar.

- Grandes organizaciones con varias sucursales o departamentos que requieren diferentes mecanismos de autenticación.

Requisitos previos

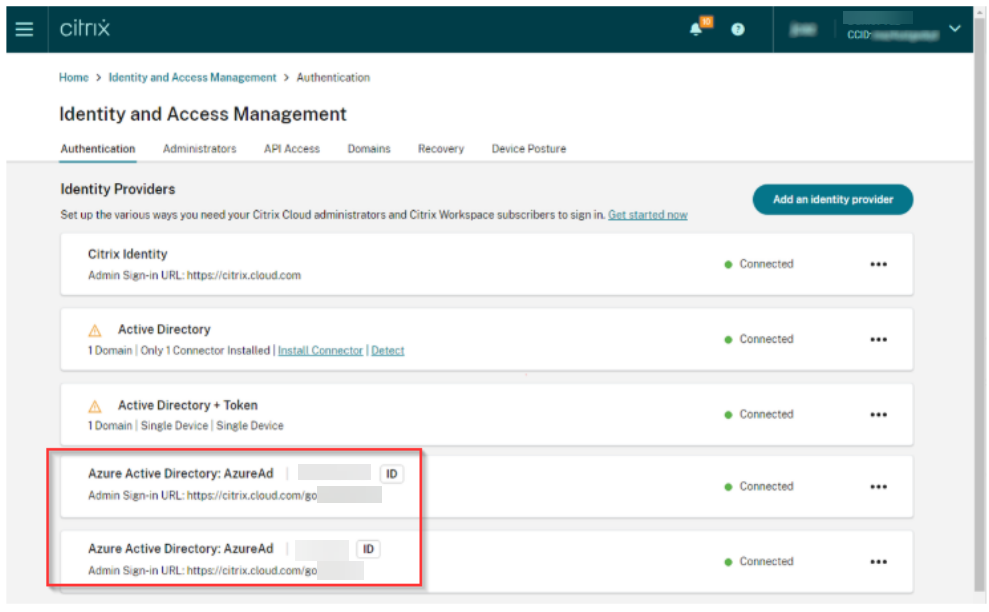

- Dos o más proveedores de identidades creados en la página Administración de acceso e identidad de Citrix Cloud

Varios IdP

Hasta ahora, solo se permitía una única instancia de un tipo de identidad. Citrix ahora admite la adición de varias instancias del mismo tipo de proveedor de identidad (por ejemplo, ahora se pueden agregar varios Azure AD en la ficha Administración de acceso e identidad).

Importante:

Si bien DaaS y SPA actualmente admiten varios IdP, algunos servicios aún están trabajando en la implementación de esta funcionalidad y estarán disponibles en breve.

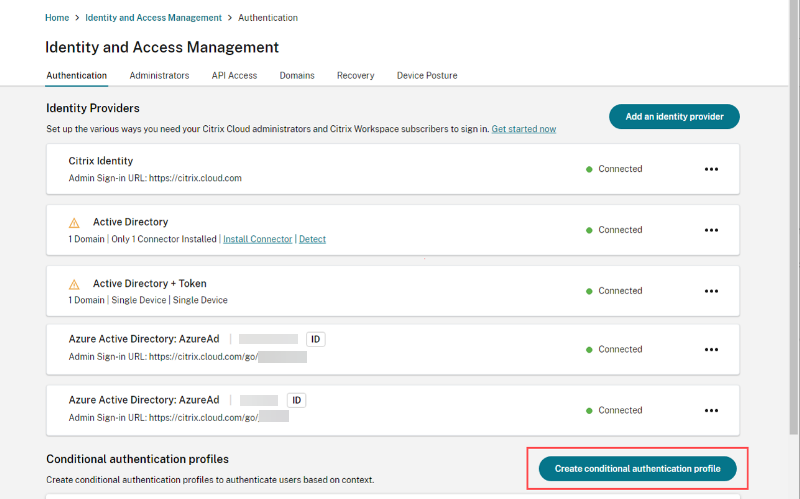

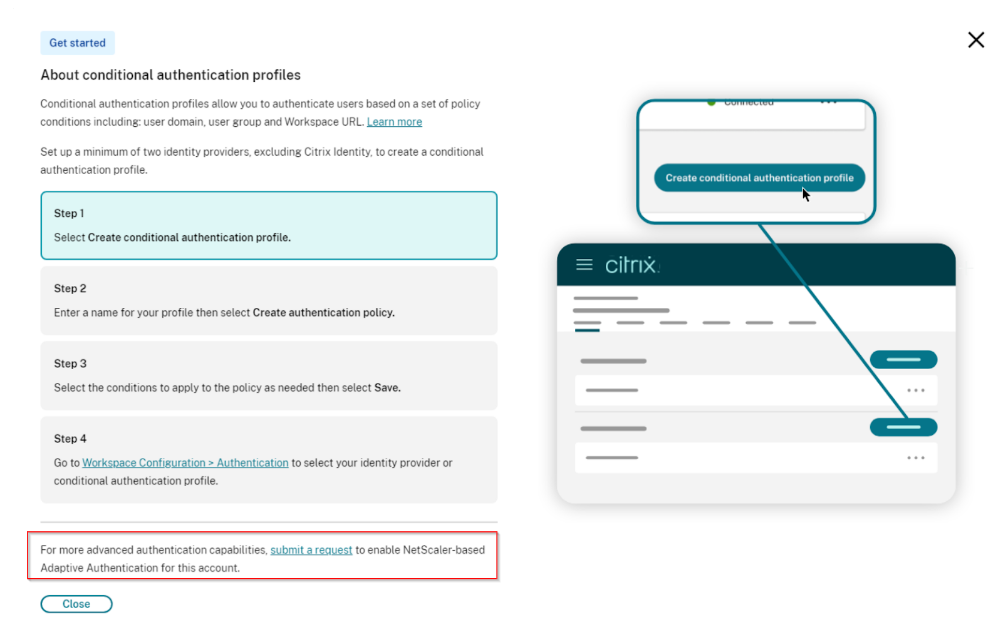

Configuración de la autenticación condicional

-

Haga clic en Crear perfil de autenticación condicional.

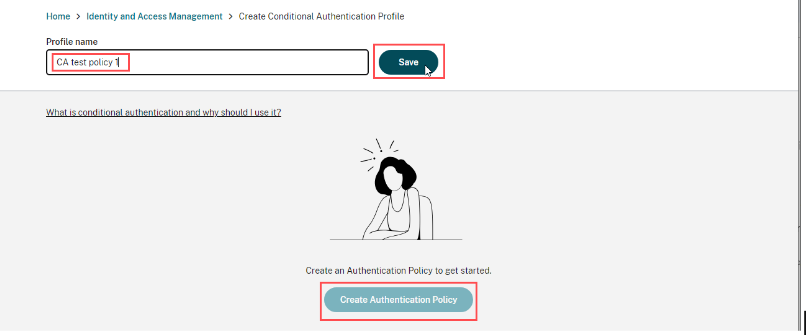

-

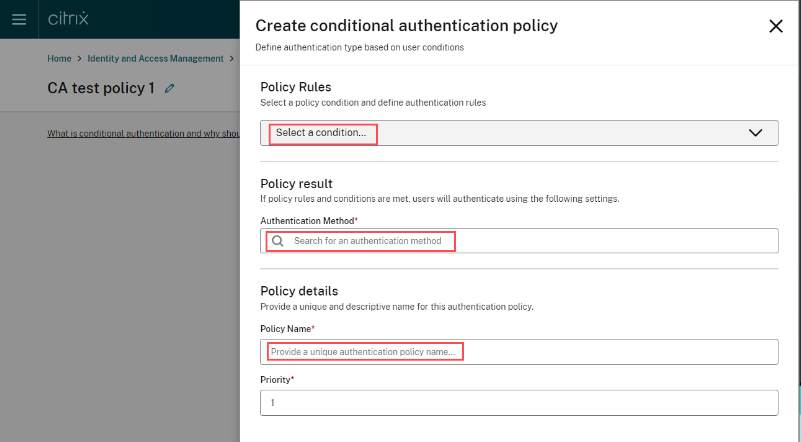

Introduzca un nombre para el perfil y, a continuación, haga clic en Crear directiva de autenticación.

-

Seleccione las condiciones que quiera aplicar a la directiva y, a continuación, haga clic en Guardar.

-

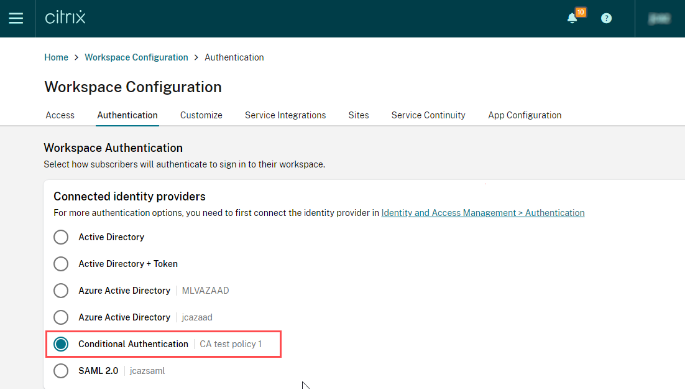

Vaya a Configuración de Workspace y haga clic en Autenticación para seleccionar su proveedor de identidades o perfil de autenticación condicional.

Conceptos de autenticación condicional

Perfil de autenticación condicional

Un perfil de autenticación condicional consta de varias directivas de autenticación condicional que controlan la forma en que los usuarios finales se autentican en Workspace en función de las condiciones que defina. Este perfil permite priorizar y reordenar las directivas, de manera que pueda especificar la secuencia en la que se deben evaluar esas directivas.

Directiva de autenticación condicional

Una directiva de autenticación condicional es una directiva que comprende una o más condiciones. Estas condiciones, cuando se cumplen mediante la lógica AND, guían el proceso de inicio de sesión del usuario final en una instancia de IdP de destino específica, como la conexión Gateway IDP, SAML u OIDC de Okta. Las directivas individuales se pueden clonar, lo que permite modificarlas y cambiarles el nombre según sea necesario.

Cada directiva consta de los siguientes datos:

- Reglas de directiva, que son una o más condiciones que deben cumplirse para dirigir al usuario final a una instancia de IdP en particular. Por ejemplo, se usa la URL 1 de Workspace Y el usuario es miembro del grupo 1 de AD.

- Resultado de la directiva, que es la instancia de IdP de destino a la que se dirige el usuario durante el proceso de inicio de sesión. Por ejemplo, se usa la URL 1 de Workspace Y el usuario es miembro del grupo 1 de AD → Instancia de IDP SAML de AAD.

- Nombre de la directiva: Un nombre fácil de recordar para los administradores y que sirve para identificar y describir la directiva. Por ejemplo,

URL del espacio de trabajo 1 Y Grupo1 - AAD SAML. - Prioridad de directiva, que determina el orden en el que se evalúa la directiva. Las prioridades se evalúan en orden descendente. Por ejemplo, la prioridad 1 es mayor que la prioridad 2.

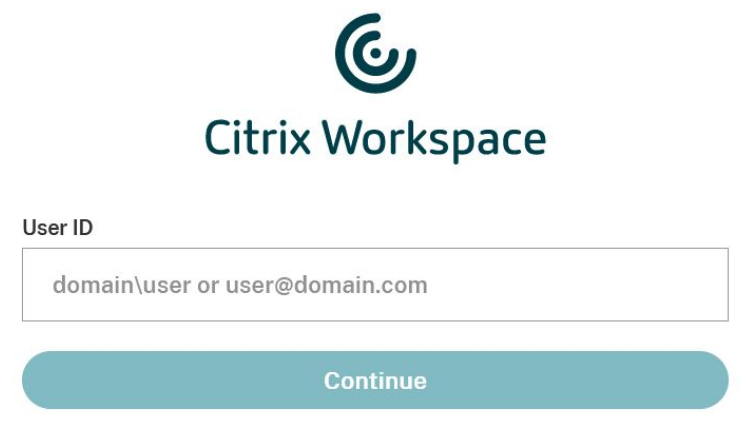

Página de autenticación previa a la autenticación condicional

Según cómo esté configurado Workspace y las condiciones establecidas en su perfil de autenticación condicional, es posible que los usuarios encuentren una página de autenticación previa durante el proceso de inicio de sesión. Esta página es esencial para capturar el formato de nombre de usuario del usuario de Workspace, que es crucial para tomar decisiones basadas en directivas de autenticación condicional. Garantiza que el flujo de inicio de sesión del usuario se dirija a la instancia de IdP adecuada.

Autorrelleno de inicio de sesión

Cuando es necesaria una página de autenticación previa, hemos introducido una función de autorrelleno de inicio de sesión que completa automáticamente el campo de nombre de usuario de la página de inicio de sesión con la entrada del usuario desde la página de autenticación previa. Esto elimina la necesidad de que los usuarios escriban su nombre de usuario dos veces.

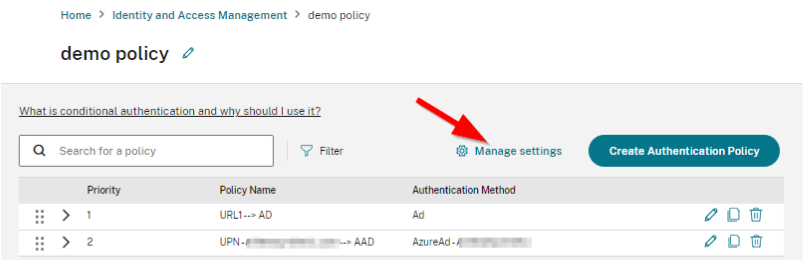

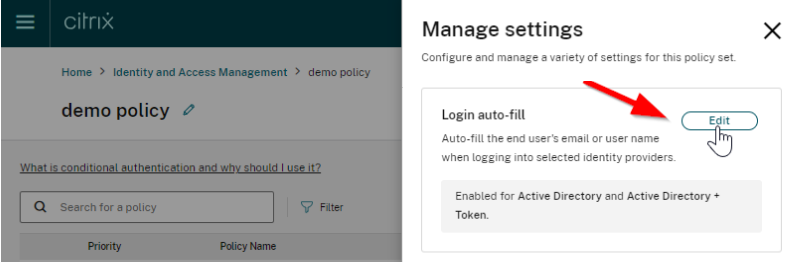

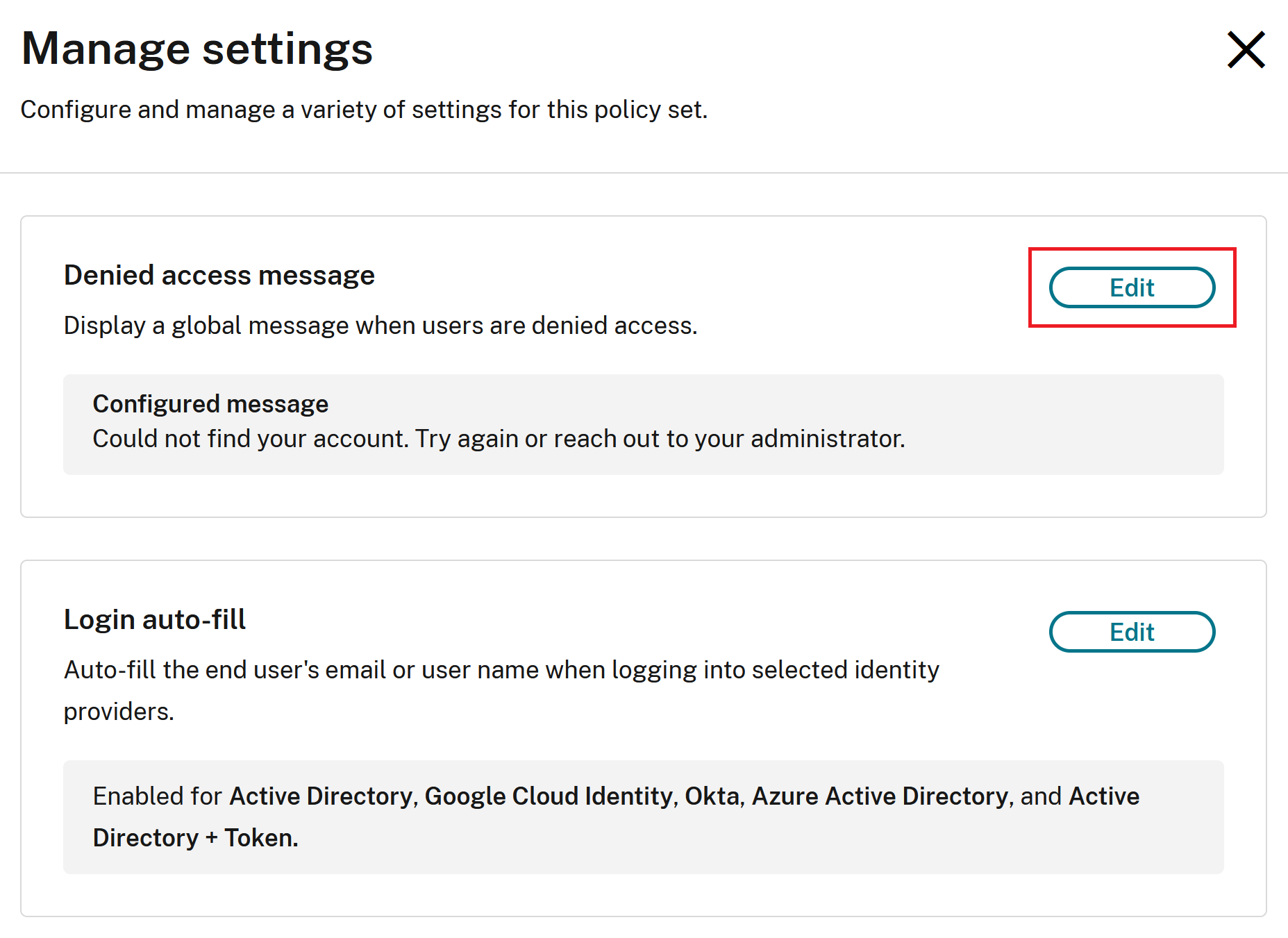

El administrador administra y configura la función de autorrelleno de inicio de sesión en los parámetros del perfil de autenticación condicional, como se muestra a continuación:

-

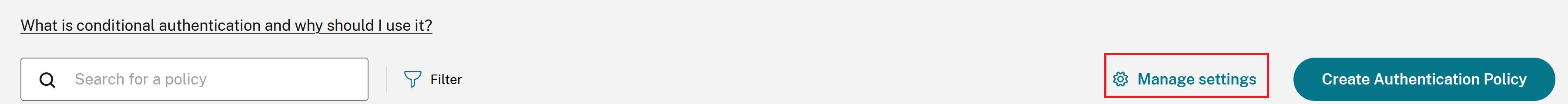

Haga clic en Administrar parámetros en la página del perfil de Autenticación condicional.

-

Haga clic en Modificar

-

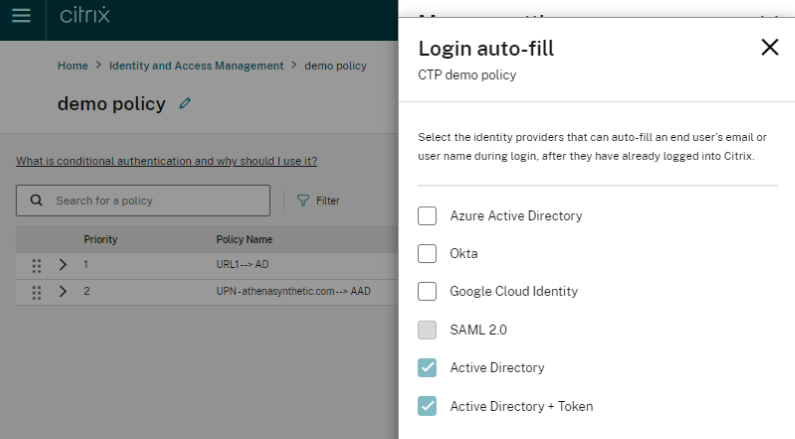

Seleccione los IdP para los que quiere habilitar el autorrelleno de inicio de sesión.

Importante:

El autocompletado de inicio de sesión solo está disponible para los IdP que lo admiten y se habilitará y aplicará de forma predeterminada para AD & AD+TOTP (consulte la captura de pantalla anterior para ver la configuración predeterminada).

Algunos IdP esperan un formato de inicio de sesión específico y algunos pueden admitir más de un tipo de formato de nombre de usuario. Por ejemplo, Google Cloud Identity requiere que los usuarios inicien sesión con su dirección de correo electrónico (

nombre.usuario@dominio.com), que a veces puede diferir de su UPN (nombreusuario@dominio.com). Si el usuario final de Workspace introduce un nombre de inicio de sesión de nivel inferior (dominio\nombre de usuario) en la página de autenticación previa, el nombre de inicio de sesión de nivel inferior se rellenará previamente en el campo de nombre de usuario de la página de inicio de sesión del IdP y provocará un error cuando el usuario intente iniciar sesión. Los administradores deben considerar qué condición de la directiva de conmutación de IdP es la más adecuada y qué formatos de nombre de usuario espera recibir un IdP determinado durante el proceso de inicio de sesión antes de configurar la función de autorrelleno de inicio de sesión.

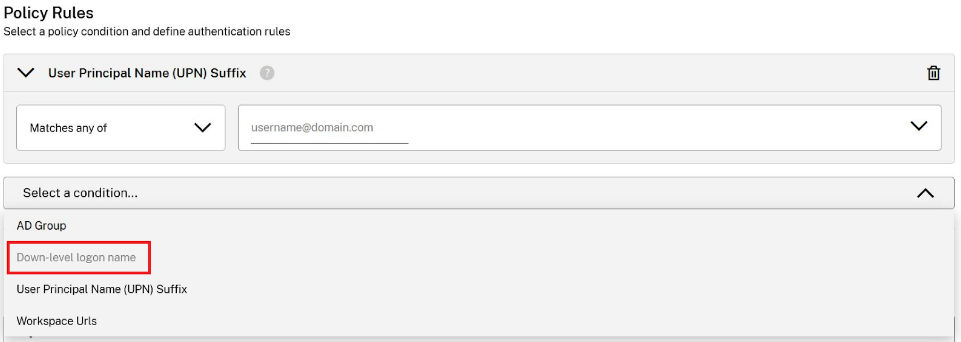

Tipos de condiciones de directiva

Nota:

Si un perfil de autenticación condicional solo contiene directivas del tipo de condición URL de Workspace o del tipo de condición Nombre de la ubicación de red, no se mostrará ninguna página de autenticación previa y los usuarios se redirigirán directamente al IdP. Si el perfil contiene otros tipos de condiciones de directiva, se mostrará la página de autenticación previa al usuario final. Esto es así incluso si la directiva coincidente es del tipo URL de Workspace o Nombre de ubicación de red.

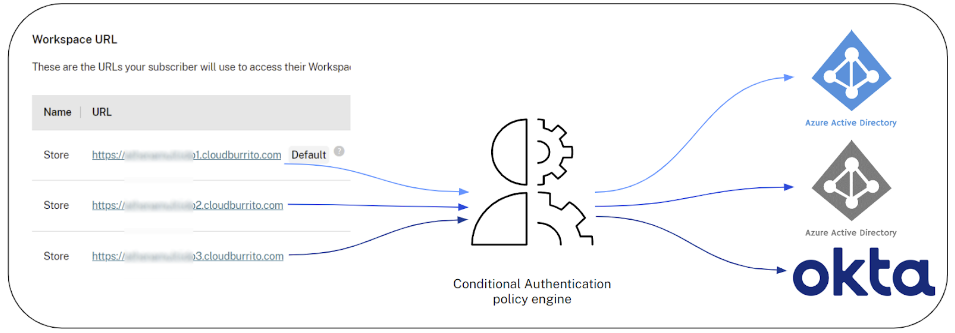

URL de Workspace

Dentro de Configuración del espacio de trabajo > Acceso, cada URL del espacio de trabajo se puede vincular a una instancia de IdP distinta. Además, se pueden asociar varias URL de Workspace a la misma directiva, lo que dirige a los usuarios finales a la misma instancia de IdP.

Pertenencia a grupos de usuarios de AD

La pertenencia a grupos de usuarios de AD le permite designar una instancia de IdP para un grupo específico de usuarios de Active Directory en función de su pertenencia al grupo.

El sufijo UPN o el nombre de inicio de sesión de nivel inferior del dominio son dos condiciones de directiva que se excluyen mutuamente. Estas determinan el formato de nombre de usuario requerido que los usuarios finales deben introducir en la página de autenticación previa. No puede usar ambas condiciones en la misma directiva.

Sufijo UPN

Configure una instancia de IdP para uno o más sufijos UPN, como nombreusuario1@dominio.com o nombreusuario2@dominio.net.

Nombre de inicio de sesión de nivel inferior del dominio

Asigne una instancia de IdP a uno o más nombres de dominio, como DOMINIO1\nombreusuario1 o DOMINIO1.COM\nombreusuario1.

Cuando se selecciona una de las dos condiciones que se excluyen mutuamente, la opción del menú desplegable de la otra condición se inhabilita para evitar que se agregue a la misma directiva.

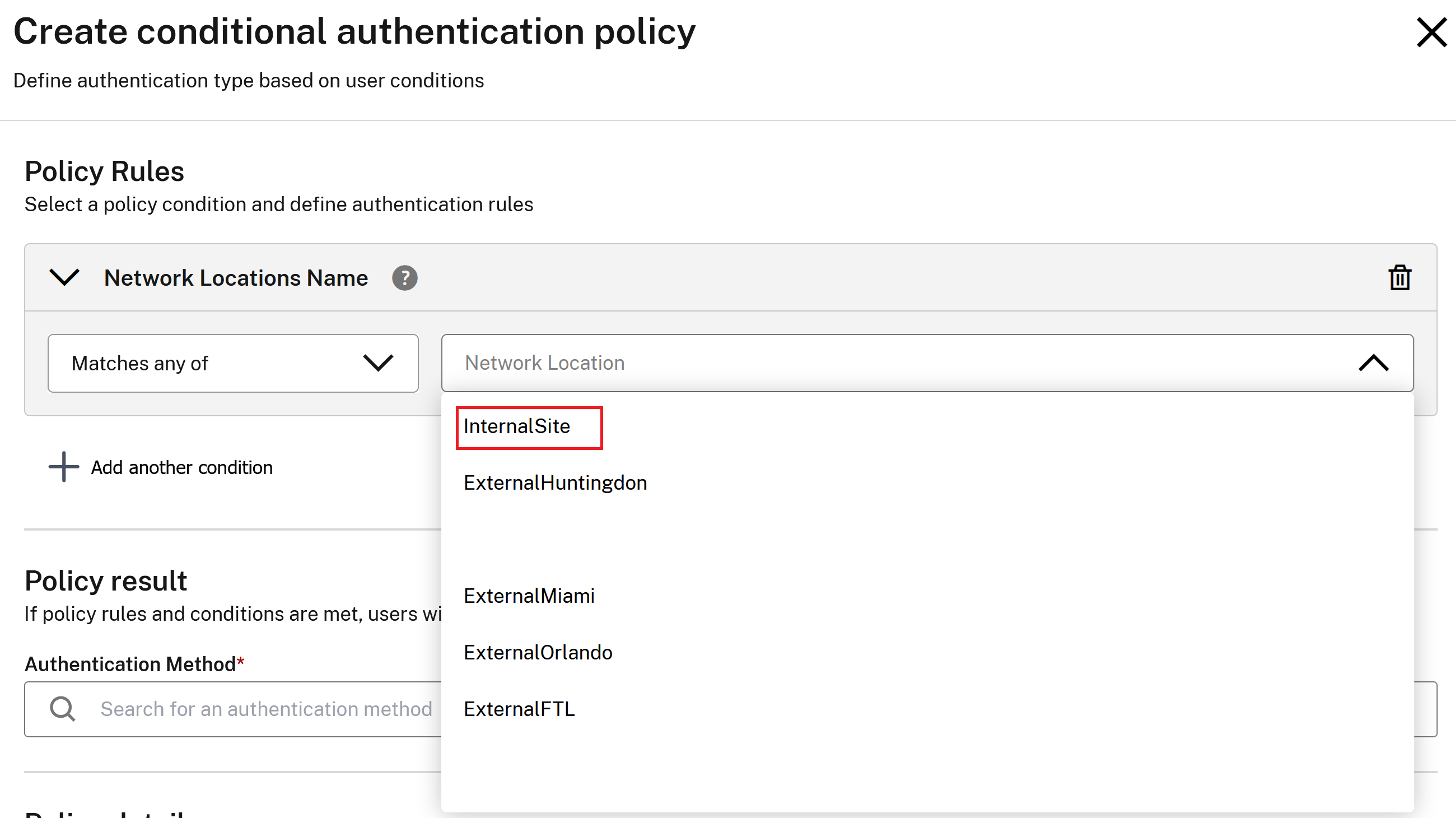

Nombre de la ubicación de red

Asigne una instancia de IdP basada en la dirección IP de salida pública del cliente y el nombre de la ubicación de red.

-

Cree las ubicaciones de red correspondientes.

-

Dentro de su perfil de autenticación condicional, los nombres de las ubicaciones se completarán automáticamente. Seleccione el nombre de la ubicación deseada y asigne un IdP de destino.

IMPORTANTE:

Cualquier IP de salida del cliente que no esté definida explícitamente dentro de un sitio de ubicación de red Y que NO esté referenciada por una directiva de nombre de ubicación de red se clasifica como “sin definir”.

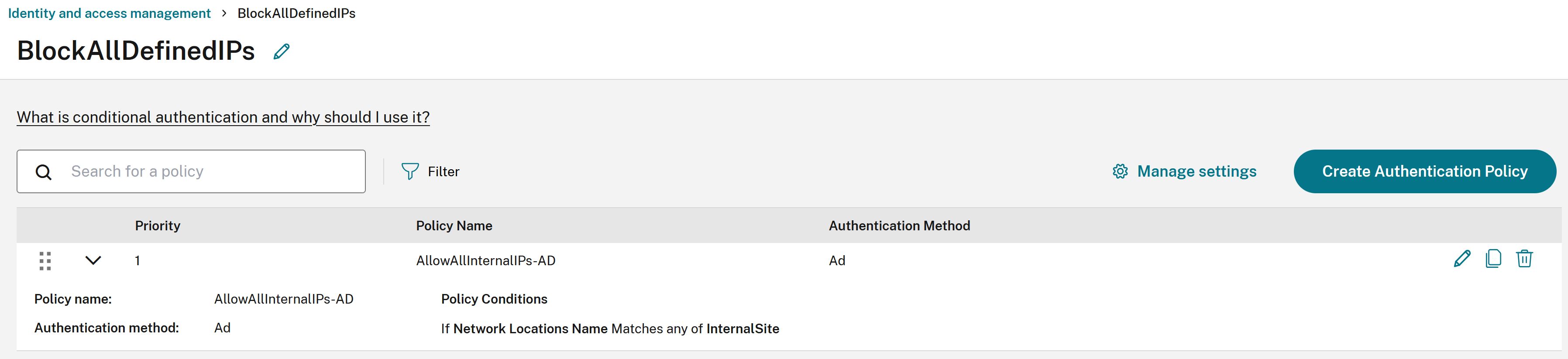

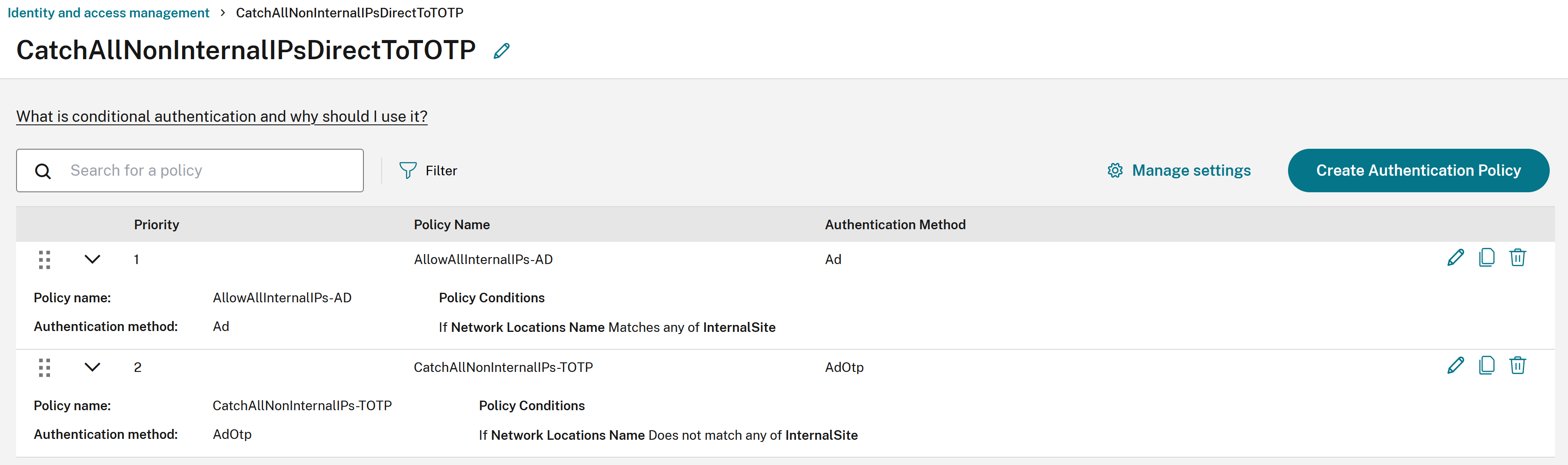

Casos de uso y configuración comunes de NLS:

-

Caso de NLS 1: Bloquear IP externas (sin definir) para que no se autentiquen ni accedan a Workspace.

Policy1: Solo los clientes internos con IP de salida definidas dentro del sitio AllInternalIPs de NLS pueden iniciar sesión en Workspace mediante AD.

-

Caso de NLS 2: Dirigir todas las IP de salida “sin definir” a la “instancia IdP de captura general” con factores de autenticación adicionales y/o mayor seguridad. Defina una directiva “capturar todas las IP de salida sin definir” utilizando “No coincide con ninguno de” y una lista de todos sus sitios de NLS internos.

Policy1: Solo los clientes internos con IP de salida definidas dentro del sitio AllInternalIPs de NLS pueden iniciar sesión en Workspace mediante AD.

Policy2: Cualquier IP de salida externa NO definida dentro del sitio AllInternalIPs de NLS debe iniciar sesión en Workspace mediante contraseña de un solo uso basada en tiempo (TOTP).

Configurar un mensaje de error personalizado para un perfil de autenticación condicional

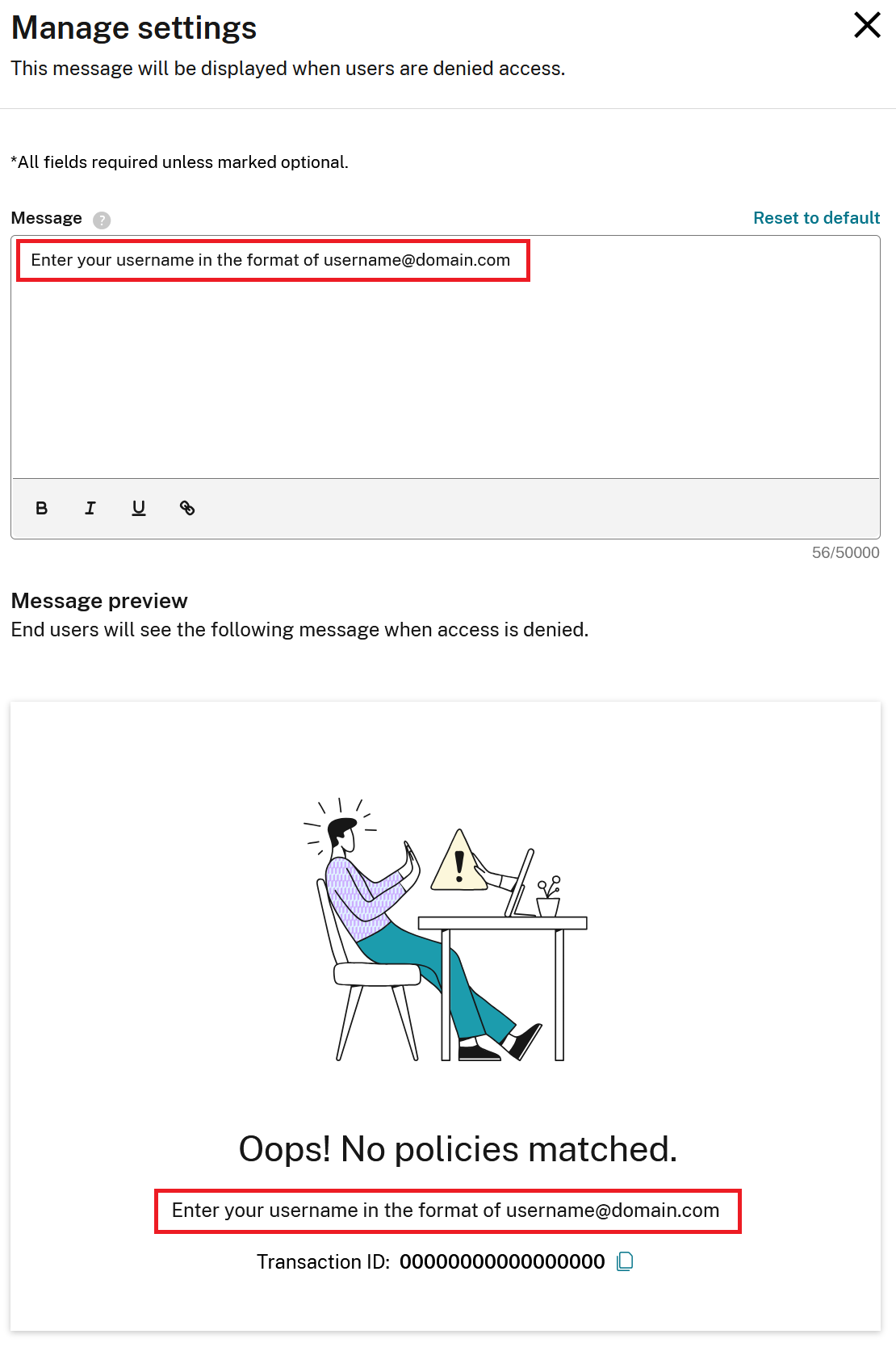

Es posible configurar mensajes de error fáciles de usar que se muestran al usuario final de Workspace cuando ninguna de las condiciones de directiva coincide con lo introducido por el usuario.

-

Dentro de su perfil de autenticación condicional, seleccione Administrar parámetros.

-

Modifique el mensaje de error predeterminado que se mostrará a los usuarios finales.

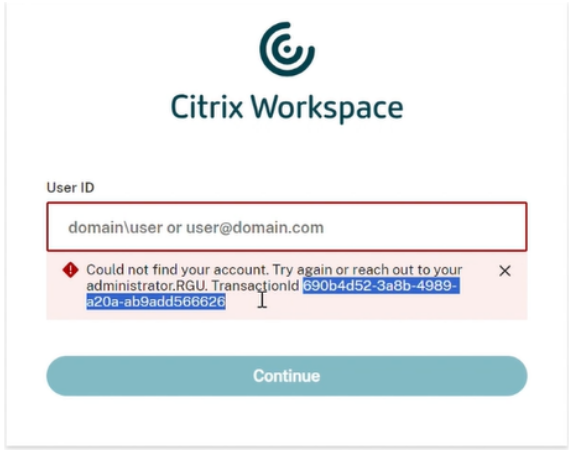

Solución de problemas con la integración de Supervisión de Citrix

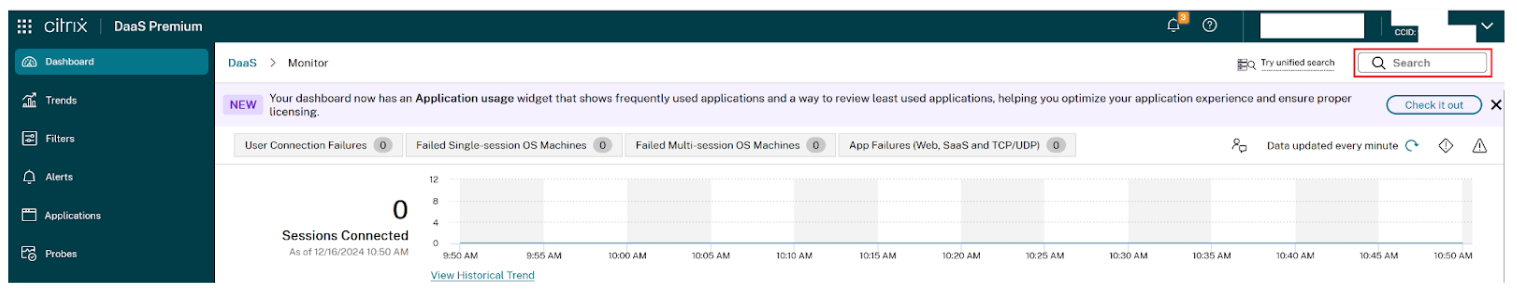

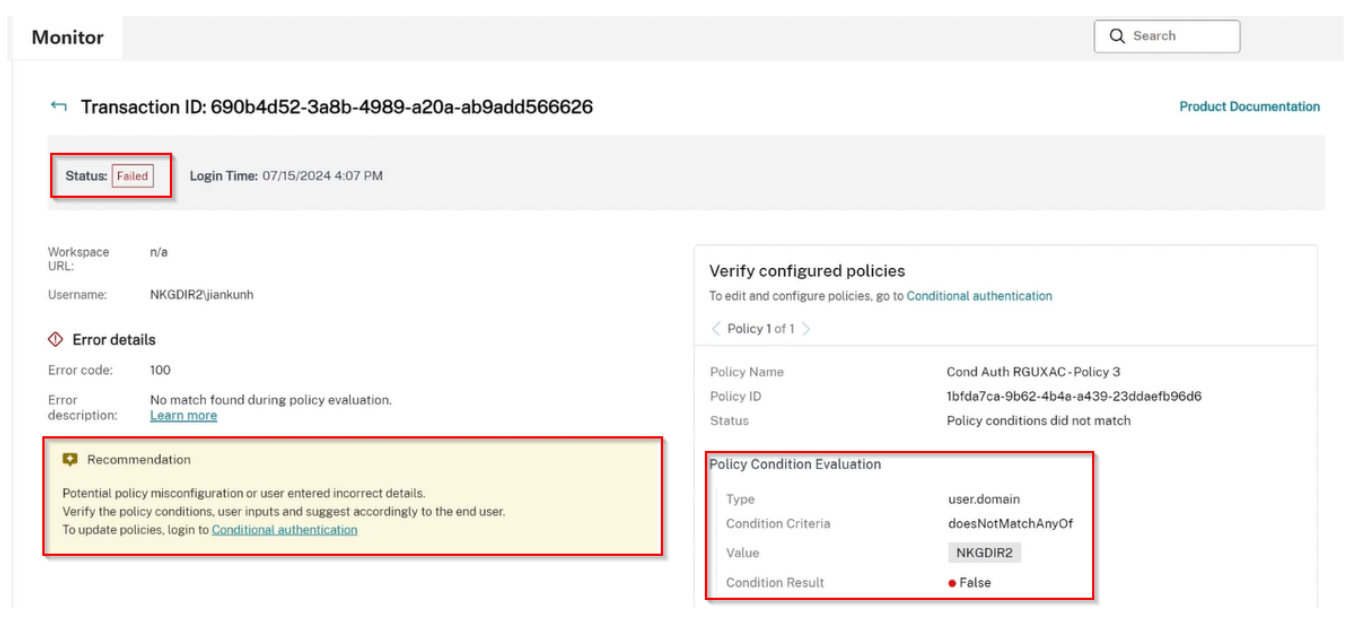

Si el intento de inicio de sesión de un usuario falla debido a la falta de una directiva coincidente, se muestra una página de error con un ID de transacción. A continuación, el usuario puede proporcionar este ID de transacción a su administrador de Citrix Cloud para obtener más ayuda.

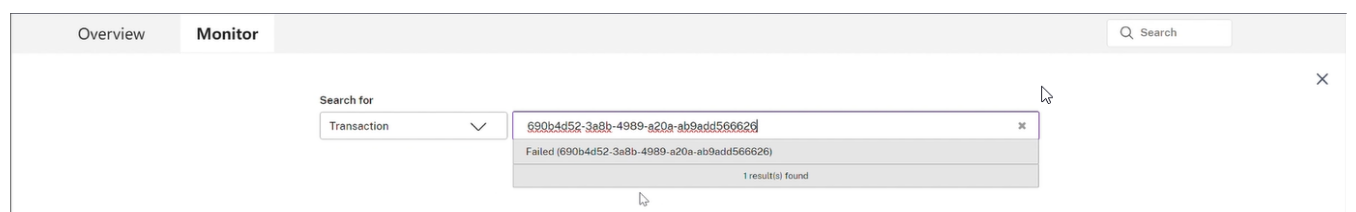

El administrador de Citrix Cloud puede pegar el ID de transacción proporcionado por el usuario final de Workspace en Supervisión de Citrix para acceder a detalles de la directiva, el nombre de usuario introducido y las directivas de autenticación condicional asociadas. Esta información sirve de ayuda al administrador para solucionar y resolver el problema de la autenticación condicional de manera más eficiente.

-

Seleccione Supervisión y, a continuación, haga clic en el cuadro de búsqueda en la esquina superior derecha.

-

Seleccione el ID de transacción en la lista desplegable. Solo están disponibles las transacciones de los últimos 3 días.

-

Visualice la transacción fallida del usuario final, junto con los detalles de las directivas de autenticación condicional que se evaluaron. Puede hacer clic en los botones con forma de V para navegar por todas las directivas evaluadas, como <Policy 1 of 3> para el usuario final.

Comparación entre la autenticación condicional nativa de Cloud y la autenticación adaptable basada en NetScaler

La función de autenticación condicional nativa de Cloud está diseñada para cubrir la mayoría de los casos de uso de autenticación condicional. Sin embargo, para funciones de autenticación más avanzadas, está disponible la autenticación adaptable basada en NetScaler.

Para usar la autenticación adaptable basada en NetScaler, envíe una solicitud a través de la página Administración de acceso e identidad > sección Perfiles de autenticación condicional de Citrix Cloud.

Problemas conocidos y limitaciones

- Los dominios personalizados no se admiten actualmente con la autenticación condicional. Es un elemento de la hoja de ruta para futuras actualizaciones.

- Establecer una prioridad negativa para una directiva no funciona de la manera prevista. Se corregirá en futuras actualizaciones.

- Actualmente, las condiciones de grupos solo se admiten en Active Directory. Las condiciones de grupos de Entra Id nativos se agregarán en un futuro.

En este artículo

- Casos de uso comunes

- Requisitos previos

- Varios IdP

- Configuración de la autenticación condicional

- Conceptos de autenticación condicional

- Página de autenticación previa a la autenticación condicional

- Autorrelleno de inicio de sesión

- Tipos de condiciones de directiva

- Configurar un mensaje de error personalizado para un perfil de autenticación condicional

- Solución de problemas con la integración de Supervisión de Citrix

- Comparación entre la autenticación condicional nativa de Cloud y la autenticación adaptable basada en NetScaler

- Problemas conocidos y limitaciones