Connecter une passerelle Citrix Gateway locale en tant que fournisseur d’identité à Citrix Cloud

Citrix Cloud prend en charge l’utilisation de Citrix Gateway local en tant que fournisseur d’identité pour authentifier les abonnés qui se connectent à leurs espaces de travail.

En utilisant l’authentification Citrix Gateway, vous pouvez :

- Continuer à authentifier les utilisateurs via votre Citrix Gateway existant afin qu’ils puissent accéder aux ressources de votre déploiement local d’applications et de bureaux virtuels via Citrix Workspace.

- Utilisez les fonctions d’authentification, d’autorisation et d’audit (AAA) de Citrix Gateway avec Citrix Workspace.

- Utilisez des fonctions telles que l’authentification unique, les cartes à puce, les jetons sécurisés, les stratégies d’accès conditionnel, la fédération et bien d’autres, tout en fournissant à vos utilisateurs l’accès aux ressources dont ils ont besoin via Citrix Workspace.

Conseil :

Apprenez-en plus sur les fournisseurs d’identité pris en charge avec le cours de formation Introduction to Citrix Identity and Authentication. Le module « Planning Citrix Identity and Access Management » comprend de courtes vidéos qui vous expliquent comment connecter ce fournisseur d’identité à Citrix Cloud et activer l’authentification pour Citrix Workspace.

Versions prises en charge

L’authentification Citrix Gateway est prise en charge pour une utilisation avec les versions de produit locales suivantes :

- Citrix Gateway 12.1 54.13 Édition Advanced ou ultérieure

- Citrix Gateway 13.0 41.20 Édition Advanced ou ultérieure

Conditions préalables

Cloud Connector

Vous devez disposer d’au moins deux (2) serveurs sur lesquels installer le logiciel Citrix Cloud Connector. Ces serveurs doivent satisfaire aux exigences suivantes :

- Répondre aux exigences système décrites dans Détails techniques sur Cloud Connector.

- Aucun autre composant Citrix ne doit être installé sur ces serveurs, ils ne doivent pas être un contrôleur de domaine Active Directory ou une machine critique à votre infrastructure d’emplacement de ressources.

- Être joints au domaine sur lequel réside votre site. Si les utilisateurs accèdent aux applications de votre site dans plusieurs domaines, vous devez installer au moins deux Cloud Connector dans chaque domaine.

- Être connectés à un réseau pouvant contacter votre site.

- Être connectés à Internet. Pour plus d’informations, consultez la section Configuration requise pour le système et la connectivité.

- Au moins deux Cloud Connector sont nécessaires pour garantir une connexion haute disponibilité avec Citrix Cloud. Après l’installation, les Cloud Connector permettent à Citrix Cloud de localiser et de communiquer avec votre site.

Pour de plus amples informations sur l’installation du Cloud Connector, consultez la section Installation de Cloud Connector.

Active Directory

Avant d’activer l’authentification Citrix Gateway, effectuez les tâches suivantes :

- Vérifiez que vos abonnés à un espace de travail disposent de comptes d’utilisateur dans Active Directory (AD). Les abonnés sans compte AD ne peuvent pas se connecter à leur espace de travail.

- Assurez-vous que les propriétés utilisateur des comptes AD de vos abonnés sont renseignées. Citrix Cloud utilise ces propriétés pour établir le contexte utilisateur lorsque les abonnés se connectent. Si ces propriétés ne sont pas renseignées, les abonnés ne peuvent pas se connecter à leur espace de travail. Ces propriétés comprennent :

- Adresse e-mail

- Nom d’affichage

- Nom commun

- Nom du compte SAM

- Nom d’utilisateur principal

- OID

- SID

- Connectez votre Active Directory (AD) à votre compte Citrix Cloud. Dans cette tâche, vous installez le logiciel Cloud Connector sur les serveurs que vous avez préparés, comme décrit dans la section Cloud Connector. Les Cloud Connector permettent à Citrix Cloud de communiquer avec votre environnement local. Pour obtenir des instructions, consultez la section Connecter Active Directory à Citrix Cloud.

- Si vous configurez une fédération avec l’authentification Citrix Gateway, synchronisez vos utilisateurs AD avec le fournisseur de fédération. Citrix Cloud a besoin des attributs d’utilisateur AD pour vos abonnés à un espace de travail afin qu’ils puissent se connecter correctement.

Exigences

Stratégies avancées Citrix Gateway

L’authentification Citrix Gateway nécessite l’utilisation de stratégies avancées sur l’instance Gateway locale en raison de la mise hors service des stratégies classiques. Les stratégies avancées prennent en charge l’authentification multifacteur (MFA) pour Citrix Cloud, y compris des options telles que le chaînage des fournisseurs d’identité. Si vous utilisez actuellement des stratégies classiques, vous devez créer de nouvelles stratégies avancées pour utiliser l’authentification Citrix Gateway dans Citrix Cloud. Vous pouvez réutiliser la partie Action de la stratégie classique lorsque vous créez la stratégie avancée.

Certificats de signature

Lors de la configuration de Gateway pour l’authentification des abonnés à Citrix Workspace, Gateway agit en tant que fournisseur OpenID Connect. Les messages entre Citrix Cloud et Gateway sont conformes au protocole OIDC, qui inclut la signature numérique de jetons. Par conséquent, vous devez configurer un certificat pour signer ces jetons. Ce certificat doit être délivré par une autorité de certification publique. L’utilisation d’un certificat émis par une autorité de certification privée n’est pas prise en charge car il n’existe aucun moyen de fournir à Citrix Cloud le certificat d’autorité de certification racine privée. Ainsi, la chaîne de certificat de confiance ne peut pas être établie. Si vous configurez plusieurs certificats pour la signature, une rotation des clés est effectuée pour chaque message.

Les clés doivent être liées à vpn global. Sans ces clés, les abonnés ne peuvent pas accéder à leur espace de travail après s’être connectés.

Synchronisation de l’horloge

Étant donné que les messages signés numériquement dans OIDC portent un horodatage, Gateway doit être synchronisé avec l’heure NTP. Si l’horloge n’est pas synchronisée, Citrix Cloud suppose que les jetons sont périmés lors de la vérification de leur validité.

Vue d’ensemble des tâches

Pour configurer l’authentification Citrix Gateway, vous effectuez les tâches suivantes :

- Dans Gestion des identités et des accès, commencez à configurer la connexion à votre passerelle. Au cours de cette étape, vous générez l’ID client, le secret et l’URL de redirection pour Gateway.

- Sur Gateway, créez une stratégie avancée de fournisseur d’identité OAuth à l’aide des informations générées à partir de Citrix Cloud. Cela permet à Citrix Cloud de se connecter à votre passerelle Gateway locale. Pour de plus amples informations, consultez les articles suivants :

- Dans Configuration de l’espace de travail, activez l’authentification Citrix Gateway pour les abonnés.

Pour activer l’authentification Citrix Gateway pour les abonnés à l’espace de travail

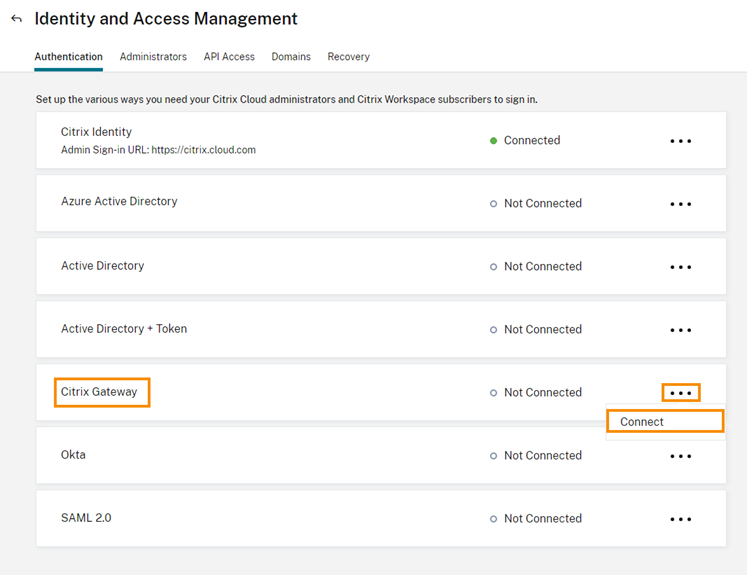

- Dans le menu Citrix Cloud, sélectionnez Gestion des identités et des accès.

- Dans l’onglet Authentification, dans Citrix Gateway, cliquez sur le menu des points de suspension et sélectionnez Connecter.

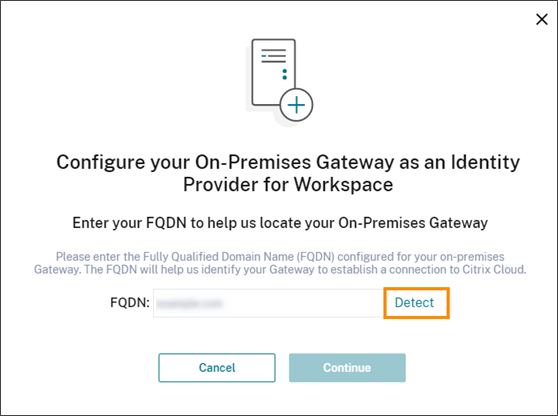

- Entrez le nom de domaine complet de votre passerelle Gateway locale et cliquez sur Détecter.

Une fois que Citrix Cloud l’a détecté correctement, cliquez sur Continuer.

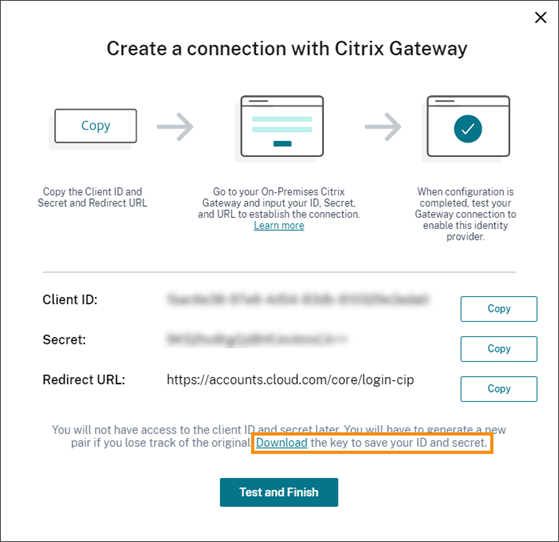

Une fois que Citrix Cloud l’a détecté correctement, cliquez sur Continuer. - Créez une connexion avec votre passerelle Gateway locale :

- Copiez l’ID client, Secret et URL de redirection affichées par Citrix Cloud.

Téléchargez également une copie de ces informations et enregistrez-les en toute sécurité hors ligne pour votre référence. Ces informations ne sont pas disponibles dans Citrix Cloud une fois générées.

Téléchargez également une copie de ces informations et enregistrez-les en toute sécurité hors ligne pour votre référence. Ces informations ne sont pas disponibles dans Citrix Cloud une fois générées. - Sur Gateway, créez une stratégie avancée de fournisseur d’identité OAuth à l’aide de l’ID client, du secret et de l’URL de redirection provenant de Citrix Cloud. Pour de plus amples informations, consultez les articles suivants :

- Cliquez sur Tester et terminer. Citrix Cloud vérifie que votre passerelle Gateway est accessible et configurée correctement.

- Copiez l’ID client, Secret et URL de redirection affichées par Citrix Cloud.

- Activez l’authentification Citrix Gateway pour les espaces de travail :

- Dans le menu Citrix Cloud, sélectionnez Configuration de l’espace de travail.

- Dans l’onglet Authentification, sélectionnez Citrix Gateway.

- Sélectionnez Je comprends l’impact sur l’expérience de l’abonné, puis cliquez sur Enregistrer.

Dépannage

Dans un premier temps, passez en revue les sections Conditions préalables et Exigences de cet article. Vérifiez que vous disposez de tous les composants requis dans votre environnement local et que vous avez effectué toutes les configurations requises. Si l’un de ces composants est manquant ou mal configuré, l’authentification de l’espace de travail avec Citrix Gateway ne fonctionne pas.

Si vous rencontrez un problème lors de l’établissement d’une connexion entre Citrix Cloud et votre passerelle Gateway locale, vérifiez les éléments suivants :

- Le nom de domaine complet de Gateway est accessible depuis Internet.

- Vous avez entré correctement le nom de domaine complet de Gateway dans Citrix Cloud.

- Vous avez entré correctement l’URL de Gateway dans le paramètre

-issuerde la stratégie de fournisseur d’identité OAuth. Exemple :-issuer https://GatewayFQDN.com. Le paramètreissuerest sensible à la casse. - Les valeurs d’ID client, de clé secrète client et d’URL de redirection provenant de Citrix Cloud sont saisies correctement dans les champs ID client, Clé secrète client, Redirection URL et Audience de la stratégie de fournisseur d’identité OAuth. Vérifiez que l’ID client correct a été saisi dans le champ Audience de la stratégie.

- La stratégie d’authentification de fournisseur d’identité OAuth est configurée correctement. Pour de plus amples informations, consultez les articles suivants :

- Vérifiez que la stratégie est liée correctement au serveur d’authentification AAA, comme décrit à la section Liaison des stratégies d’authentification.

Serveurs de catalogues globaux

En plus de récupérer les détails des comptes d’utilisateur, Gateway récupère le nom de domaine des utilisateurs, le nom AD NETBIOS et le nom de domaine AD racine. Pour récupérer le nom AD NETBIOS, Gateway recherche l’AD dans lequel résident les comptes d’utilisateur. Les noms NETBIOS ne sont pas répliqués sur les serveurs de catalogues globaux.

Si vous utilisez des serveurs de catalogues globaux dans votre environnement AD, les actions LDAP configurées sur ces serveurs ne fonctionnent pas avec Citrix Cloud. Vous devez configurer les AD individuels dans l’action LDAP. Si vous avez plusieurs domaines ou forêts, vous pouvez configurer plusieurs stratégies LDAP.

Recherche AD pour l’authentification unique avec Kerberos ou le chaînage de fournisseurs d’identité

Si vous utilisez Kerberos ou un fournisseur d’identité externe qui utilise les protocoles SAML ou OIDC pour la connexion des abonnés, vérifiez que la recherche AD est configurée. Gateway utilise des recherches AD pour récupérer les propriétés des utilisateurs AD et les propriétés de configuration AD des abonnés.

Assurez-vous que des stratégies LDAP sont configurées, même si l’authentification est gérée par des serveurs tiers. Pour configurer ces stratégies, vous ajoutez un second facteur d’authentification à votre profil de schéma de connexion existant en effectuant les tâches suivantes :

- Créez un serveur d’authentification LDAP qui effectue uniquement l’extraction d’attributs et de groupes à partir d’Active Directory.

- Créez une stratégie d’authentification avancée LDAP.

- Créez une étiquette de stratégie d’authentification.

- Définissez l’étiquette de stratégie d’authentification comme facteur suivant, après le fournisseur d’identité principal.

Ajouter LDAP en tant que second facteur d’authentification

- Créez le serveur d’authentification LDAP :

- Sélectionnez System > Authentication > Basic Policies > LDAP > Servers > Add.

- Sur la page Create Authentication LDAP Server, entrez les informations suivantes :

- Sous Choose Server Type, sélectionnez LDAP.

- Sous Name, entrez un nom convivial pour le serveur.

- Sélectionnez Server IP, puis entrez l’adresse IP du serveur LDAP.

- Sous Security Type, sélectionnez le type de sécurité LDAP requis.

- Sous Server Type, sélectionnez AD.

- Dans Authentification, ne cochez pas la case. Cette case doit être désactivée car ce serveur d’authentification sert uniquement à extraire les attributs et les groupes utilisateur à partir d’Active Directory, et non à l’authentification.

- Sous Other Settings, entrez les informations suivantes :

- Sous Server Logon Name Attribute, saisissez UserPrincipalName.

- Sous Group Attribute, sélectionnez memberOf.

- Sous Sub Attribute Name, sélectionnez cn.

- Créez la stratégie d’authentification avancée LDAP :

- Sélectionnez Security > AAA - Application Traffic > Policies > Authentication > Advanced Policies > Policy > Add.

- Sur la page Create Authentication Policy, entrez les informations suivantes :

- Sous Name, entrez un nom convivial pour la stratégie.

- Sous Action Type, sélectionnez LDAP.

- Sous Action, sélectionnez le serveur d’authentification LDAP que vous avez créé précédemment.

- Sous Expression, saisissez TRUE.

- Cliquez sur Create pour enregistrer la configuration.

- Créez l’étiquette de stratégie d’authentification :

- Sélectionnez Security > AAA – Application Traffic > Policies > Authentication > Advanced Policies > Policy Label > Add.

- Sous Name, entrez un nom convivial pour l’étiquette de stratégie d’authentification.

- Sous Login Schema, sélectionnez LSCHEMA_INT.

- Sous Policy Binding > Select Policy, sélectionnez la stratégie d’authentification avancée LDAP que vous avez créée précédemment.

- Sous GoTo Expression, sélectionnez END.

- Cliquez sur Bind pour terminer la configuration.

- Définissez l’étiquette de stratégie d’authentification LDAP comme facteur suivant, après le fournisseur d’identité principal :

- Sélectionnez System > Security > AAA - Application Traffic > Virtual Servers.

- Sélectionnez le serveur virtuel qui contient la liaison pour votre fournisseur d’identité principal et sélectionnez Edit.

- Sous Advanced Authentication Policies, sélectionnez les liaisons de stratégie d’authentification existantes (Authentication Policy).

- Sélectionnez la liaison pour votre fournisseur d’identité principal, puis sélectionnez Edit Binding.

- Sur la page Policy Binding > Select Next Factor, sélectionnez l’étiquette de stratégie d’authentification LDAP que vous avez créée précédemment.

- Cliquez sur Bind pour enregistrer la configuration.

Mot de passe par défaut pour l’authentification multifacteur

Si vous utilisez l’authentification multifacteur (MFA) pour les abonnés d’espace de travail, Gateway utilise le mot de passe du dernier facteur comme mot de passe par défaut pour l’authentification unique. Ce mot de passe est envoyé à Citrix Cloud lorsque les abonnés se connectent à leur espace de travail. Si l’authentification LDAP est suivie d’un autre facteur dans votre environnement, vous devez configurer le mot de passe LDAP comme mot de passe par défaut envoyé à Citrix Cloud. Activez SSOCredentials sur le schéma de connexion correspondant au facteur LDAP.

Informations supplémentaires

Citrix Tech Zone : Tech Insight : Authentification - Passerelle