Configurer un serveur PingFederate local en tant que fournisseur SAML pour Workspace et Citrix Cloud

Cet article a été rédigé dans le cadre d’une collaboration entre les ingénieurs de Citrix et de Ping et a été révisé par les deux parties pour en garantir l’exactitude technique au moment de la rédaction. Reportez-vous à la documentation Ping pour savoir comment provisionner, configurer et octroyer une licence à un serveur PingFederate local à utiliser en tant que fournisseur SAML, car cela dépasse le cadre de cet article.

Ce document a été écrit à l’aide des versions 11.3 et 12 de PingFederate.

Logiciels requis

Cet article traite spécifiquement de la configuration SAML et garantit que les conditions suivantes sont remplies.

- Vous avez déjà provisionné un serveur PingFederate local au sein de votre organisation et obtenu la licence nécessaire. Pour plus d’informations, consultez la section Installation de PingFederate.

- Vous devez avoir installé une version compatible de Java sur le serveur PingFederate. Consultez la documentation de Ping Identity pour connaître les versions Java prises en charge. Pour plus d’informations, consultez la section Configuration requise pour Java PingFederate.

- Vous avez configuré les règles de réseau et de pare-feu requises pour permettre à Citrix Cloud et Workspace de rediriger vers le serveur PingFederate local pendant le processus d’ouverture de session SAML de la console d’administration Workspace/Citrix Cloud. Pour plus d’informations, consultez la section Configuration réseau requise pour PingFederate.

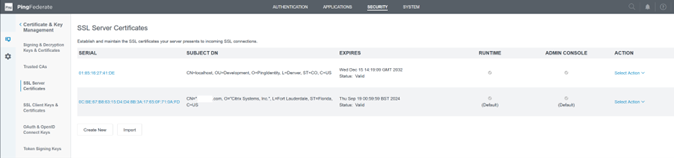

- Vous avez importé un certificat x509 signé publiquement sur votre serveur PingFederate qui peut faire office de certificat de serveur pour le serveur PingFederate.

- Vous avez importé un certificat x509 signé publiquement sur votre serveur PingFederate qui peut faire office de certificat de signature SAML pour le fournisseur d’identité. Ce certificat doit être chargé vers Citrix Cloud pendant le processus de connexion SAML.

- Vous avez connecté votre Active Directory local à PingFederate. Pour plus d’informations, consultez Magasin de données LDAP PingFederate.

Remarque :

Lors de la configuration de PingFederate pour une utilisation avec Citrix Cloud et Workspace, consultez la documentation de PingFederate pour comprendre le fonctionnement de chaque paramètre SAML et pour compléter les instructions fournies ici.

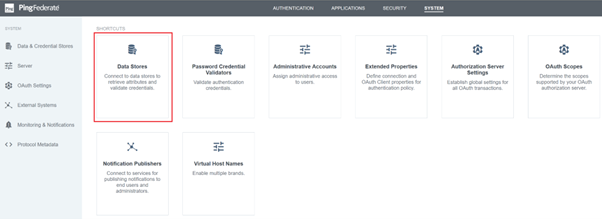

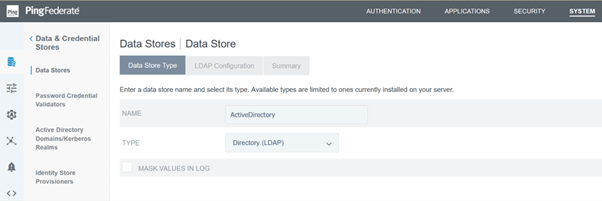

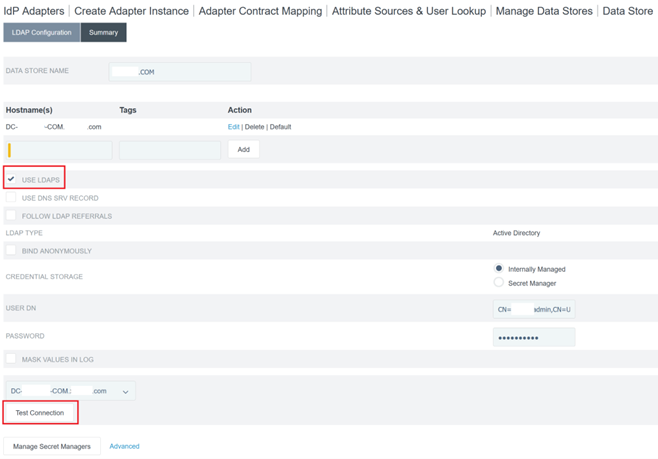

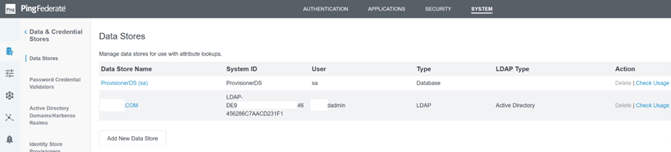

Configurer une connexion Active Directory à votre domaine AD à l’aide d’un magasin de donnée dans PingFederate

-

Configurez une connexion Active Directory dans des magasins de données.

-

Sélectionnez le type Annuaire (LDAP).

-

Configurez vos contrôleurs de domaine pour les connexions LDAPS et ajoutez la liste des noms de domaine complets des contrôleurs de domaine dans le champ des noms d’hôte. Cliquez ensuite sur Tester la connexion.

-

Une fois configurée, la connexion Active Directory devrait ressembler à l’exemple suivant :

Charger le certificat de signature SAML Citrix Cloud

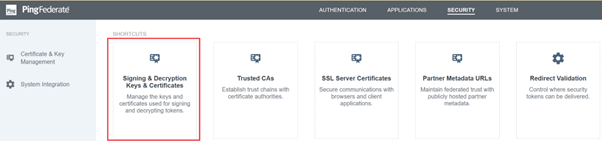

- Cliquez sur l’onglet Sécurité

-

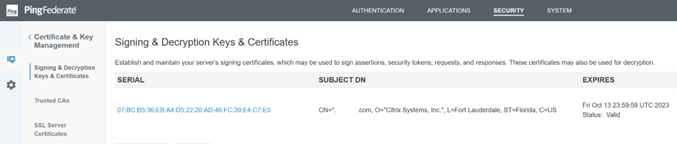

Téléchargez le certificat de signature SAML que vous souhaitez que PingFederate utilise dans Signature, clés de décryptage et certificats.

Remarque :

Le certificat utilisé est un certificat Digicert

pingfederateserver.domain.comsigné publiquement dans cet exemple. -

Chargez tous les certificats CA utilisés pour signer le certificat de signature SAML de votre serveur PingFederate.

Remarque :

Le certificat de serveur PingFederate et le certificat de signature SAML peuvent être identiques ou vous pouvez utiliser des certificats SSL différents. Vous devez fournir une copie du certificat de signature SAML à Citrix Cloud lorsque vous configurez la connexion SAML.

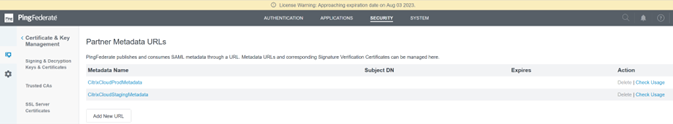

Charger les métadonnées Citrix Cloud

-

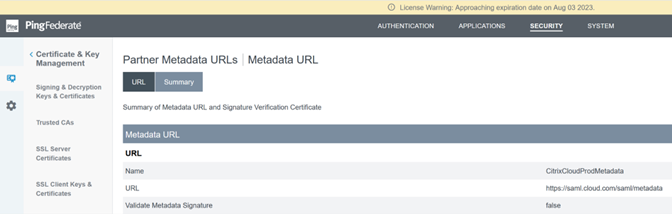

Donnez un nom aux métadonnées Citrix Cloud et entrez l’URL des métadonnées correspondant à la région Citrix Cloud dans laquelle se trouve votre locataire Citrix Cloud.

- https://saml.cloud.com/saml/metadata - Région commerciale Union Européenne, États-Unis et Asie-Pacifique Sud

- https://saml.citrixcloud.jp/saml/metadata - Japon

- https://saml.cloud.us/saml/metadata - Government

-

Une fois configurée, la configuration des métadonnées de Citrix Cloud doit ressembler à l’exemple suivant.

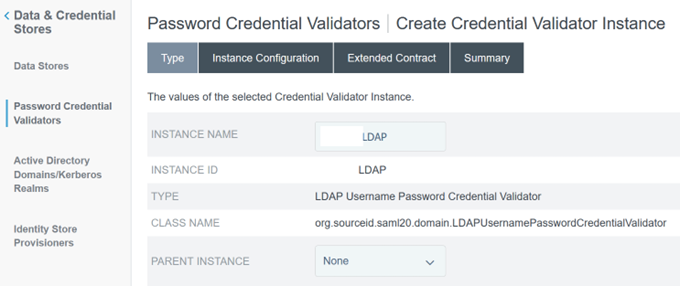

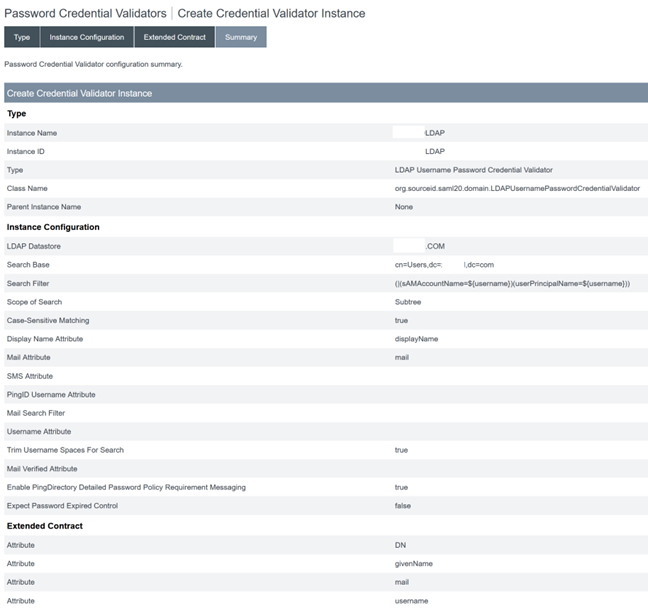

Configurer un validateur de mot de passe dans PingFederate

Pour plus d’informations, consultez la section Validateur de mot de passe PingFederate

-

Configurez le type de validateur de mot de passe comme nom d’utilisateur et mot de passe LDAP.

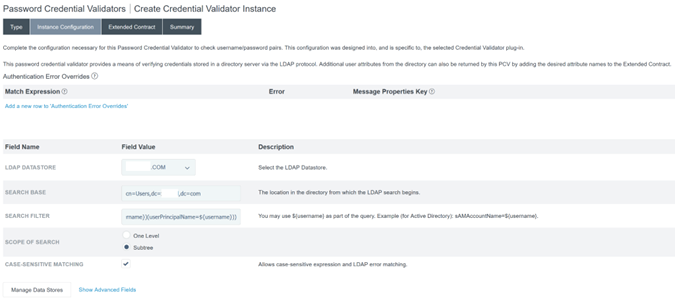

-

Configurez la configuration d’instance. Sélectionnez la connexion au domaine AD et le magasin de données que vous avez configurés précédemment (Configurer une connexion Active Directory à votre domaine AD à l’aide d’un magasin de données dans PingFederate). Entrez un filtre LDAP approprié comme indiqué dans l’exemple.

(((sAMAccountName=${username})(userPrincipalName=${username}))

Remarque :

L’exemple de filtre prend en charge les formats de nom d’utilisateur AD sAMAccountName et userPrincipalName, qui permettent aux utilisateurs finaux de se connecter à Workspace ou Citrix Cloud à l’aide de l’un de ces formats.

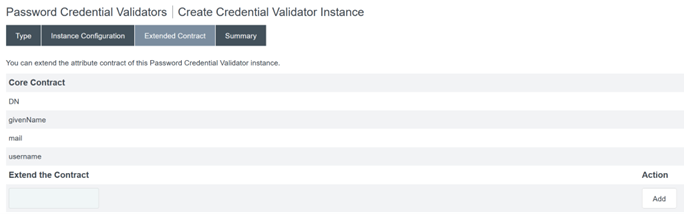

-

Configurez le contrat prolongé.

-

Le résumé du validateur de mot de passe doit ressembler à cet exemple.

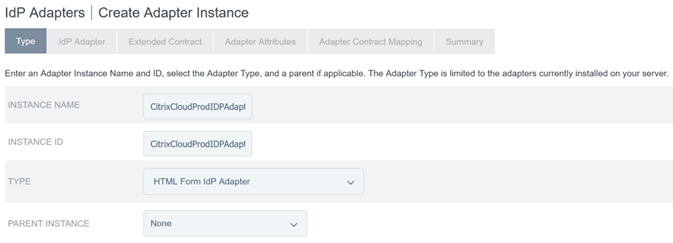

Configurer l’adaptateur IDP dans PingFederate

Pour plus d’informations, consultez la section Adaptateur de formulaire HTML PingFederate

-

Créez un adaptateur IDP de type Adapteur IDP de formulaire HTML.

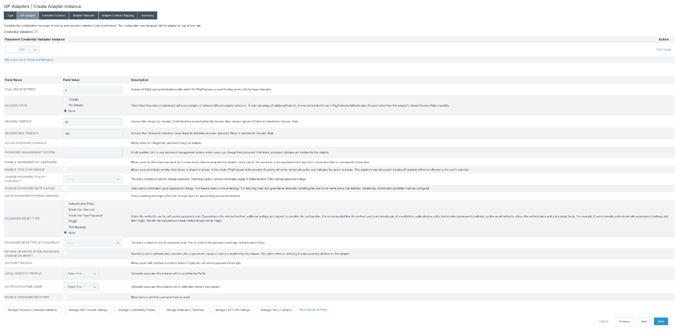

-

Sélectionnez le validateur de mot de passe que vous avez configuré précédemment et configurez l’adaptateur IDP. Pour plus d’informations, consultez Configurer un validateur de mot de passe dans PingFederate.

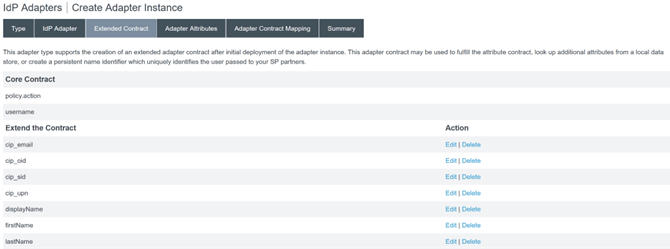

-

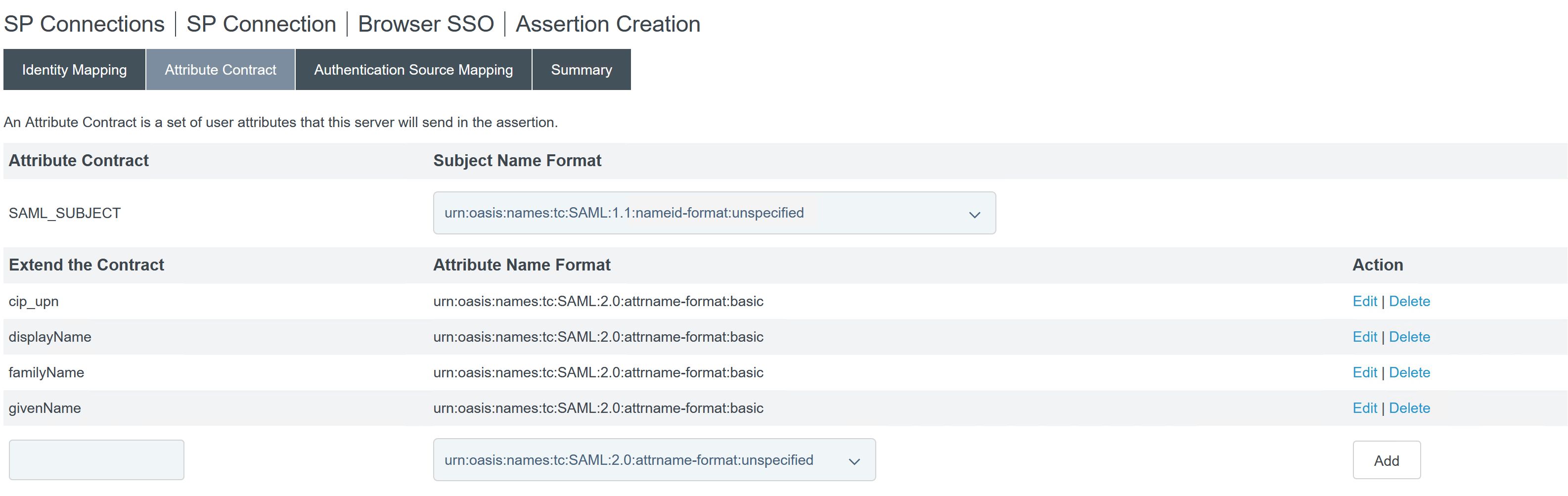

Configurez le contrat prolongé avec des attributs SAML transmis à Citrix Cloud ou Workspace lors de l’ouverture de session SAML.

-

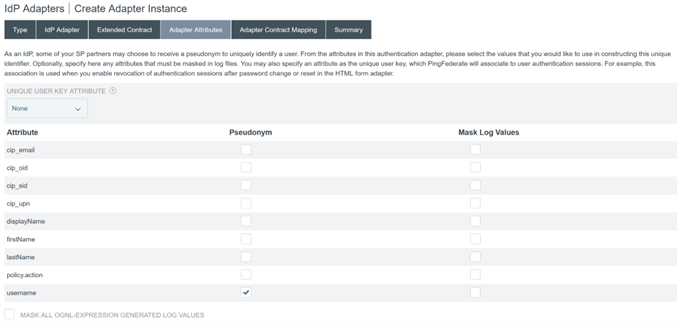

Configurez les attributs d’un adaptateur.

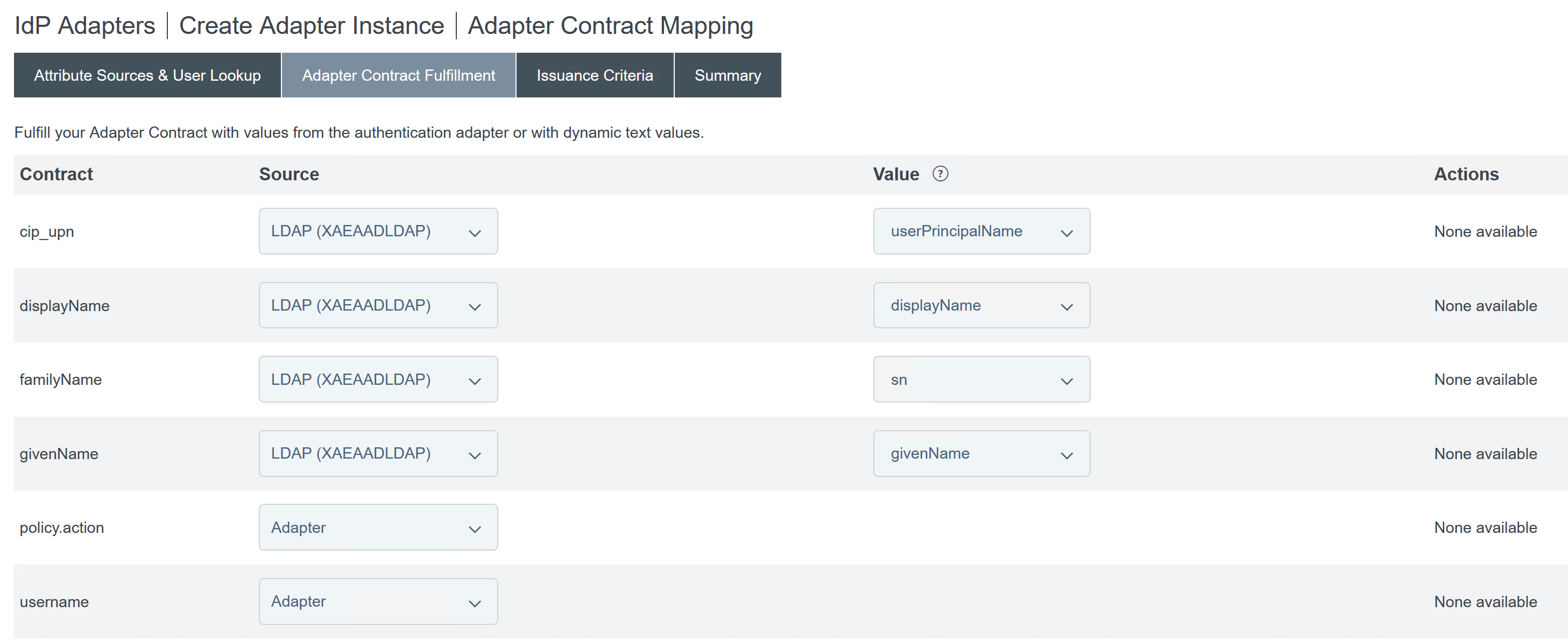

- Configurez le mappage des contrats d’adaptateur où les attributs SAML sont mappés aux attributs utilisateur LDAP à partir d’identités AD. Cliquez sur Configurer le contrat d’adaptateur.

-

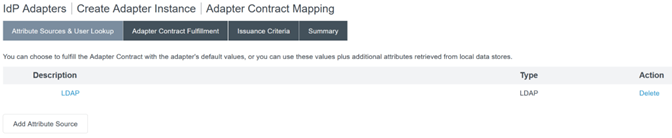

Configurez Sources d’attributs et Recherche d’utilisateur.

-

Configurez l’exécution des contrats d’adaptateur. Sélectionnez LDAP et le nom de votre magasin de données Active Directory comme source des données d’attributs utilisateur. La valeur est l’attribut Active Directory de l’utilisateur tel que

objectGUIDouobjectSid.

Configuration de la connexion au fournisseur de services (application SAML) pour Citrix Cloud ou Workspace

L’exemple de configuration de PingFederate fourni ci-dessous suppose les exigences d’authentification SAML suivantes au sein de votre organisation.

- Les demandes d’authentification SAML envoyées depuis la console d’administration Workspace/Citrix Cloud DOIVENT être signées.

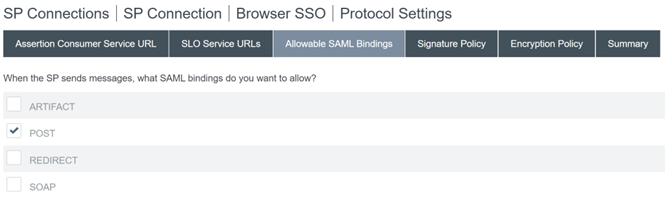

- Les liaisons HTTP POST SAML seront utilisées pour les requêtes SSO et SLO.

- La déconnexion unique (SLO) est une exigence au sein de votre organisation. Lorsqu’un utilisateur final se déconnecte de Workspace ou de la console d’administration Citrix Cloud, une demande SLO SAML est envoyée par Citrix Cloud au fournisseur SAML (fournisseur d’identité) pour déconnecter l’utilisateur.

-

PingFederate nécessite des requêtes HTTP POST signées pour démarrer la déconnexion. Le fournisseur SAML nécessite des requêtes SLO signées.

Pour plus d’informations, consultez Gestion des fournisseurs de services PingFederate

Procédure

-

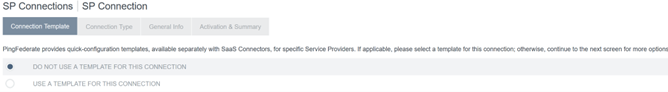

Configurez le modèle de connexion.

-

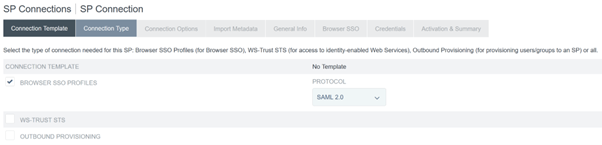

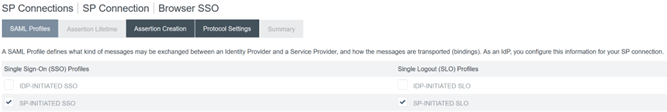

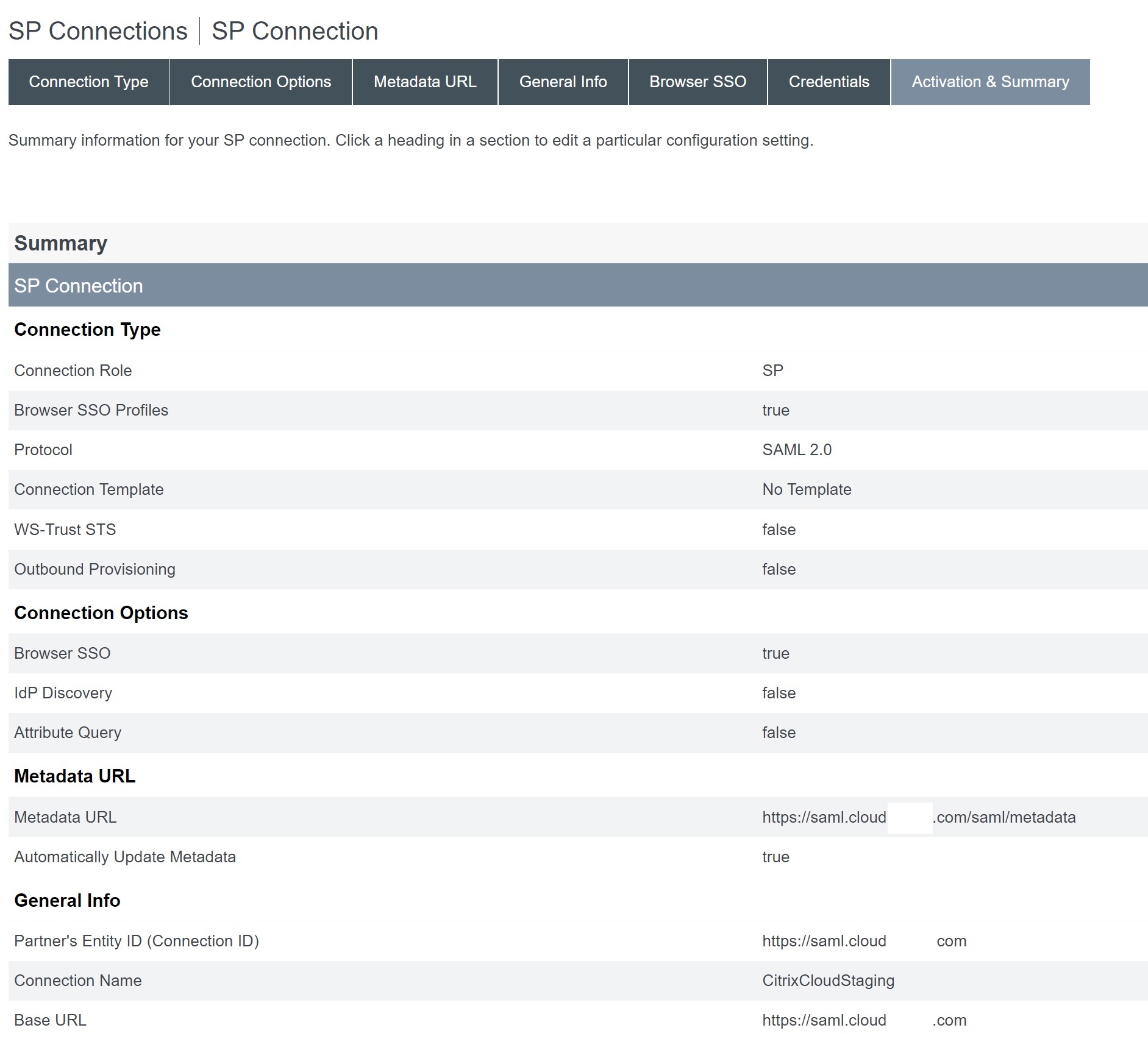

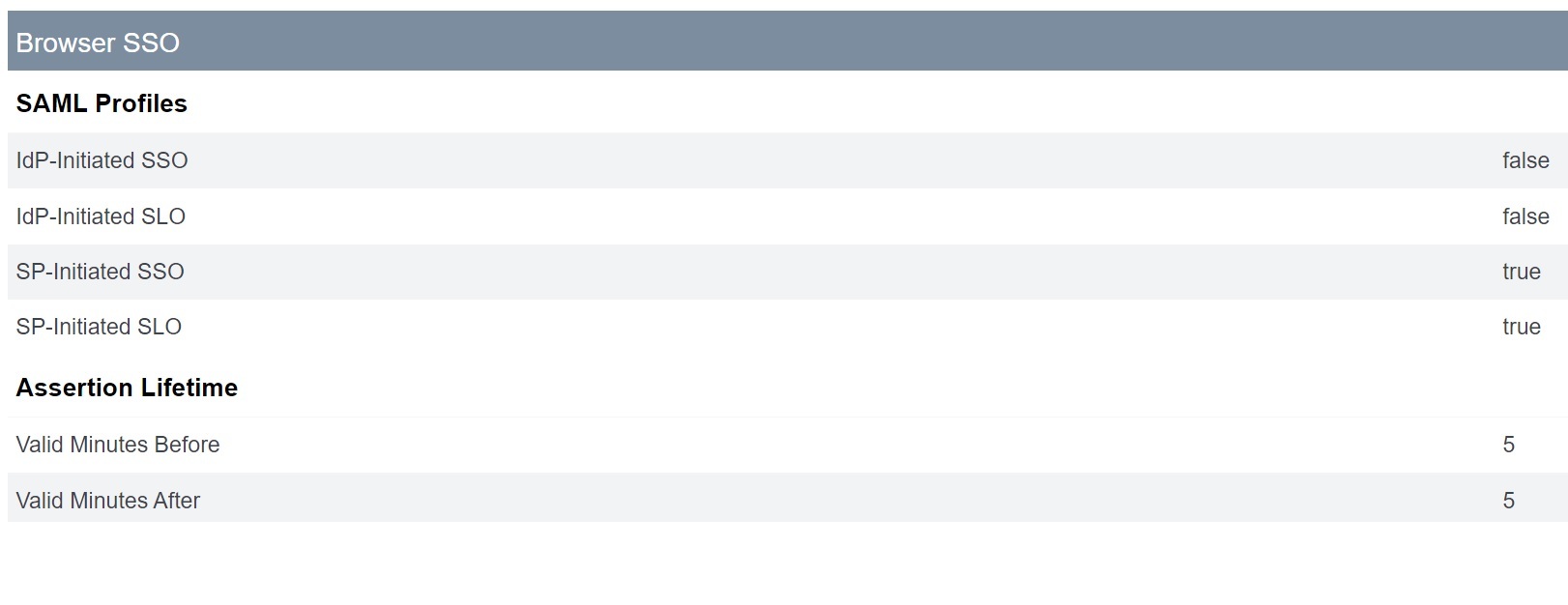

Configurez le type de connexion et sélectionnez Profils d’authentification unique du navigateur et SAML 2.0.

-

Configurez les options de connexion.

-

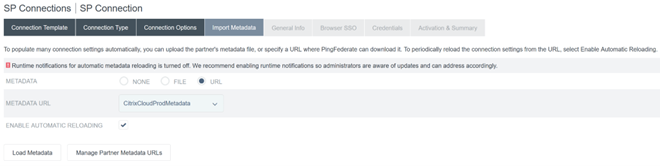

Importez les métadonnées Citrix Cloud. Sélectionnez l’URL et l’URL

CitrixCloudProdMetadataque vous avez créée précédemment, puis cliquez sur Charger les métadonnées.

-

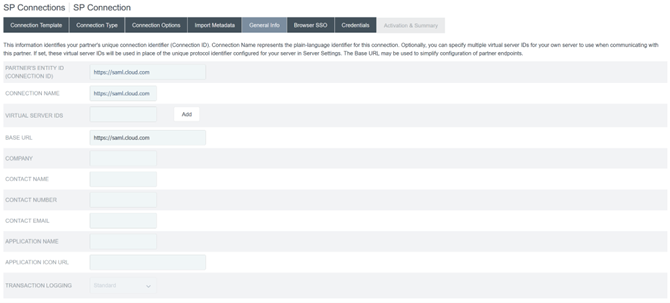

Configurez les informations générales. Définissez l’ID de l’entité de connexion du fournisseur de services, l’URL de base et le nom de connexion sur le point de terminaison Citrix Cloud SAML pour votre région client Citrix Cloud.

- https://saml.cloud.com - Région commerciale Union Européenne, États-Unis et Asie-Pacifique Sud

- https://saml.citrixcloud.jp - Japon

- https://saml.cloud.us - Government

-

Configurez les paramètres du protocole.

-

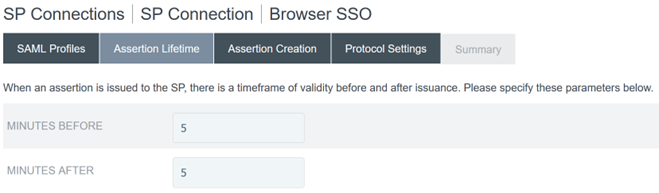

Utilisez les paramètres de durée de vie des assertions par défaut.

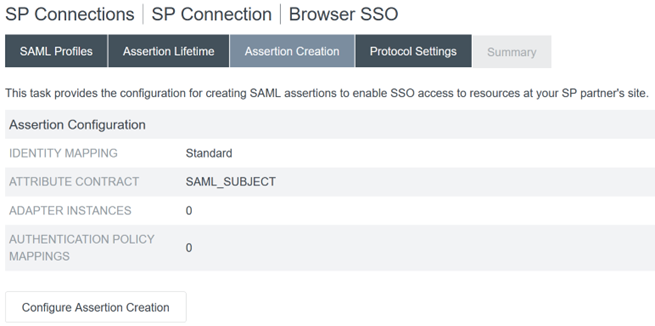

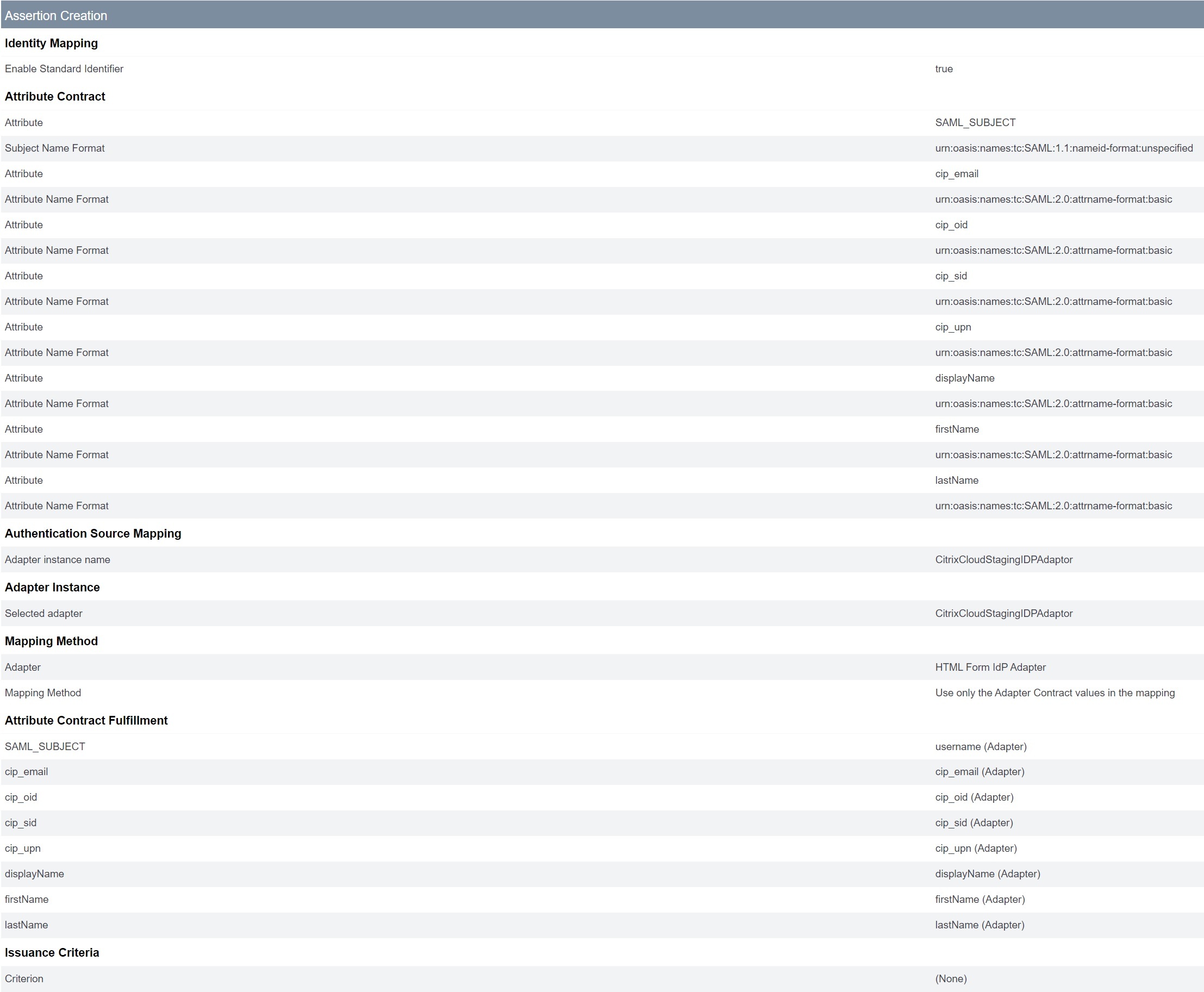

- Configurez la création d’assertions SAML.

-

Cliquez sur Configurer la création d’assertions

-

Sélectionnez Standard.

-

-

Configurez le contrat d’attribut.

-

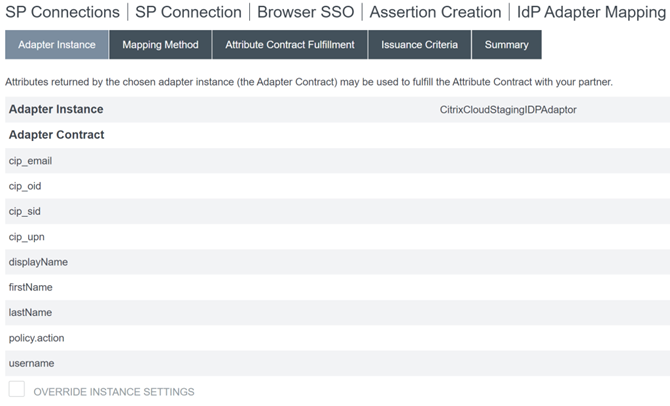

Configurez l’instance d’adaptateur.

-

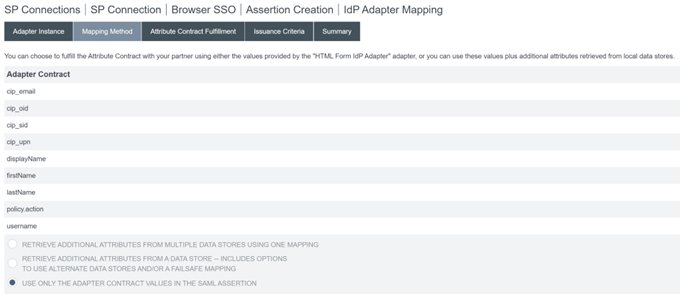

Configurez la méthode de mappage.

-

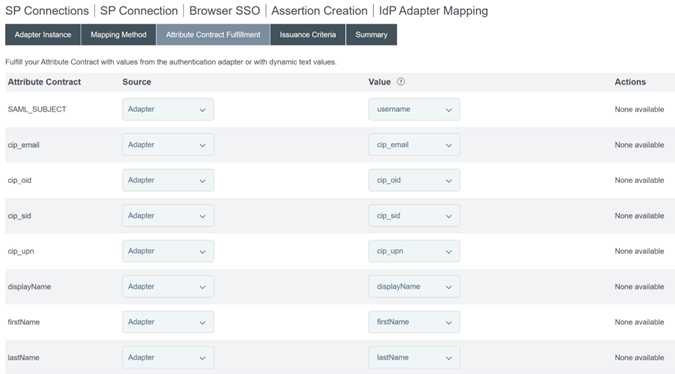

Configurez l’exécution des contrats d’attribut.

-

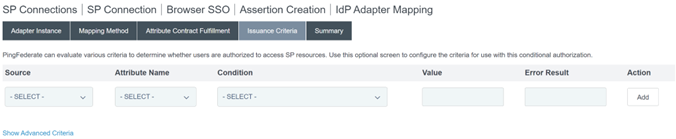

Configurez les critères d’émission de certificats en tant que valeurs par défaut, sans aucune condition.

-

Le mappage d’adaptateur IDP terminé apparaît comme suit :

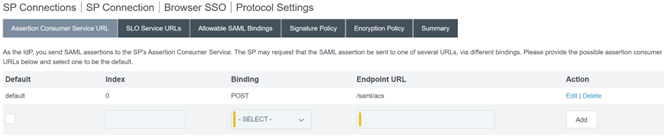

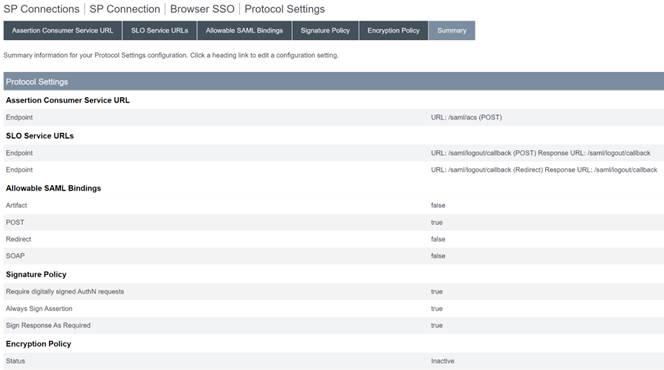

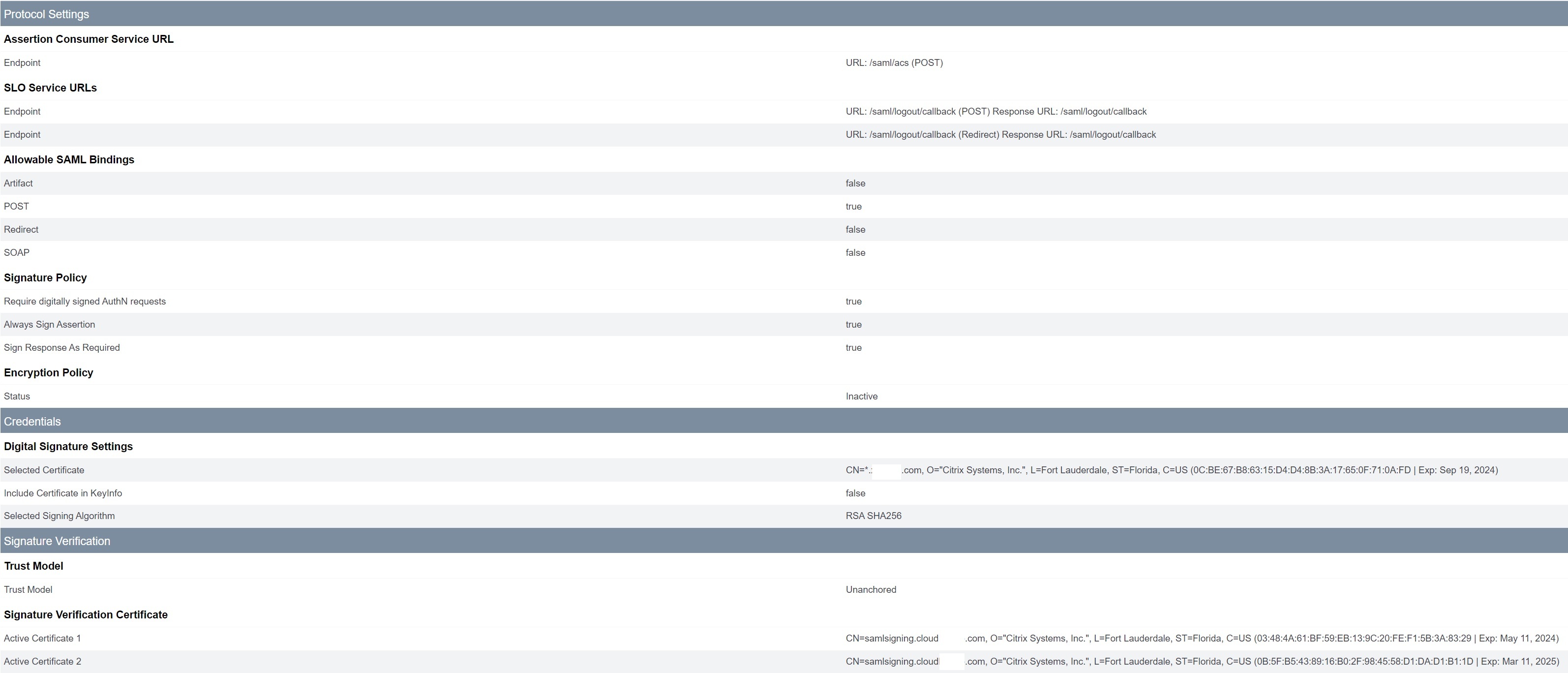

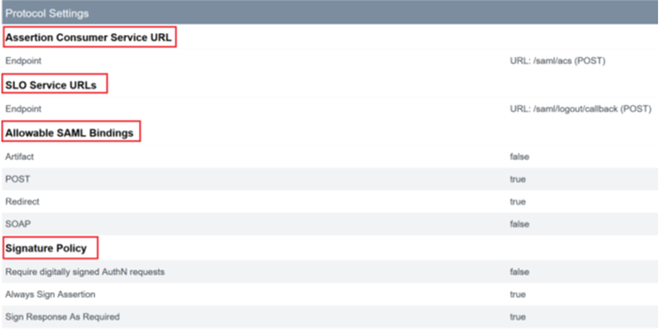

- Configurez les paramètres du protocole. Les chemins SAML requis par Citrix Cloud seront ajoutés à l’URL de base de votre serveur PingFederate. Il est possible de remplacer l’URL de base en saisissant un chemin complet dans le champ URL du point de terminaison, mais cela est généralement inutile et non souhaitable. URL de base : https://youpingfederateserver.domain.com

-

Configurez l’URL ACS qui ajoute le chemin SAML à l’URL de base du serveur PingFederate. URL du point de terminaison :

/saml/acs

-

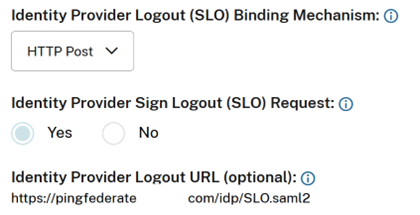

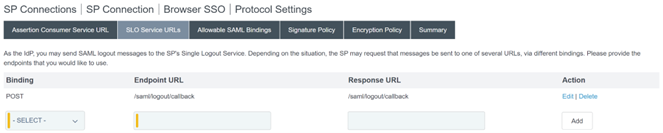

Configurez l’URL du service SLO. URL du point de terminaison :

/saml/logout/callback

Important :

La connexion SAML Citrix Cloud nécessite la configuration d’une URL de déconnexion PingFederate correspondante si vous souhaitez effectuer une SLO lorsque vous vous déconnectez de Workspace ou de Citrix Cloud. Si vous ne configurez pas l’URL de déconnexion dans votre connexion SAML, les utilisateurs finaux se déconnecteront simplement de Workspace, mais pas de PingFederate.

-

Configurez les liaisons SAML autorisées.

-

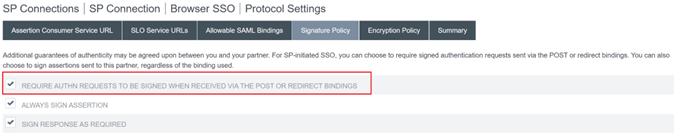

Configurez la stratégie de signature.

Important :

Les paramètres de signature SAML doivent être configurés de manière cohérente des deux côtés de la connexion SAML. Workspace ou Citrix Cloud (SP) doivent être configurés pour envoyer des demandes SSO et SLO signées.

-

PingFederate (IDP) doit être configuré pour appliquer les demandes signées à l’aide du certificat de vérification de signature SAML de Citrix Cloud.

-

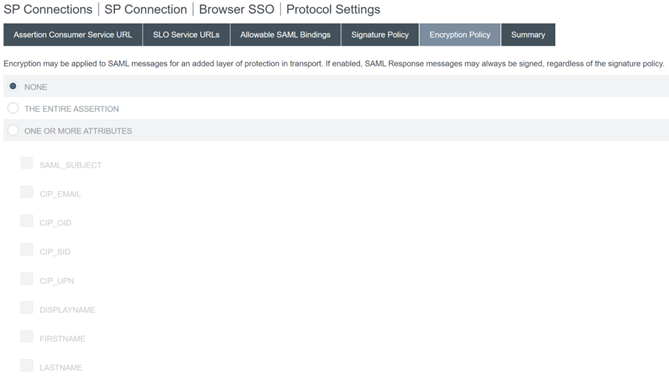

Configurez la stratégie de cryptage.

Remarque :

Il est recommandé de définir le cryptage sur AUCUN lors de la configuration initiale et les tests afin de pouvoir déboguer tout problème lié à des attributs SAML manquants ou incorrects dans l’assertion. Si vous avez besoin d’assertions cryptées, il est recommandé d’activer le cryptage après avoir prouvé que la connexion à Workspace ou à Citrix Cloud est réussie et que toutes les ressources ont été correctement énumérées et peuvent être lancées. Le débogage des problèmes avec SAML lorsque le cryptage est activé sera impossible si vous ne pouvez pas afficher le contenu en texte brut de l’assertion SAML.

-

Consultez l’onglet Résumé.

-

Vérifiez la connexion au fournisseur de services Citrix Cloud. Une fois la connexion au fournisseur de services Citrix Cloud configurée, elle devrait ressembler à cet exemple :

Conseil utile :

Utilisez la page Activation et résumé de la connexion au fournisseur de services pour passer en revue votre application SAML et à des fins de débogage, car elle permet d’apporter des modifications de configuration rapides et faciles. La page Activation et résumé de la connexion au fournisseur de services vous permet d’accéder à l’une des sous-sections de configuration SAML en cliquant sur le titre de cette section. Cliquez sur l’un des titres surlignés en rouge pour mettre à jour ces paramètres.

-

-

La connexion au fournisseur de services Citrix Cloud terminée devrait apparaître dans la liste comme suit.

-

Il est possible d’exporter la connexion au fournisseur de services sous la forme d’un fichier XML. Citrix recommande d’effectuer une sauvegarde de votre connexion au fournisseur de services une fois que vous l’avez testée avec Citrix Cloud et Workspace.

Configurer la connexion SAML Citrix Cloud

Tous les flux de connexion Citrix doivent être initiés par le fournisseur de services à l’aide d’une URL d’espace de travail ou d’une URL Citrix Cloud GO.

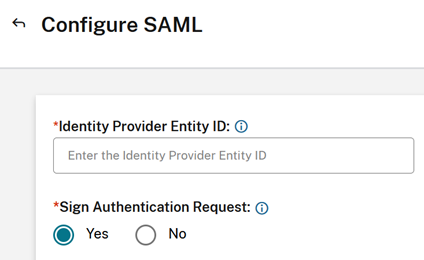

Utilisez les valeurs recommandées par défaut pour la connexion SAML dans Gestion des identités et des accès → Authentification → Ajouter un fournisseur d’identité → SAML.

| Dans ce champ dans Citrix Cloud | Entrez cette valeur |

|---|---|

| ID de l’entité |

https://yourpingfedbaseurl.domain.com, où yourpingfedbaseurl.domain.com est votre domaine de serveur PingFederate. |

| Signer demande d’authentification | Oui |

| URL du service SSO |

https://yourpingfedbaseurl.domain.com/idp/SSO.saml2 où yourpingfedbaseurl.domain.com est votre domaine de serveur PingFederate. |

| Mécanisme de liaison SSO | Publication HTTP |

| Réponse SAML | Signer la réponse ou l’assertion |

| Contexte d’authentification | Non spécifié, Exact |

| URL de déconnexion |

https://yourpingfedbaseurl.domain.com/idp/SLO.saml2 où yourpingfedbaseurl.domain.com est votre domaine de serveur PingFederate. |

| Demande de déconnexion signée | Oui |

| Mécanisme de liaison SLO | Publication HTTP |

Important :

- L’utilisation du point de terminaison SSO initié par le fournisseur d’identité PingFederate incorrect

https://yourpingfederateserver.domain.com/idp/startSSO.ping?PartnerSpId=https://saml.cloud.comn’est pas prise en charge. Citrix Cloud et Workspace ne prennent pas en charge l’authentification SSO initiée par le fournisseur d’identité.- L’extrait suivant est tiré de la documentation de PingFederate : « Il s’agit du chemin utilisé pour lancer une transaction d’authentification unique (SSO) initiée par un fournisseur d’identité non sollicitée au cours de laquelle une réponse SAML contenant une assertion est envoyée à un fournisseur de services. »

- L’utilisation d’un point de terminaison SAML incorrect est connue pour entraîner des échecs de connexion SAML et l’erreur suivante au sein de la plate-forme d’authentification de Citrix Cloud.

ExceptionMessage=An IdP-initiated SAML response from YourSAMLApp was received unexpectedly.

Dans cet article

- Logiciels requis

- Configurer une connexion Active Directory à votre domaine AD à l’aide d’un magasin de donnée dans PingFederate

- Charger le certificat de signature SAML Citrix Cloud

- Charger les métadonnées Citrix Cloud

- Configurer un validateur de mot de passe dans PingFederate

- Configurer l’adaptateur IDP dans PingFederate

- Configuration de la connexion au fournisseur de services (application SAML) pour Citrix Cloud ou Workspace

- Configurer la connexion SAML Citrix Cloud