Configurer Okta en tant que fournisseur SAML pour l’authentification de l’espace de travail

Cet article décrit les étapes requises pour configurer une application Okta SAML et une connexion entre Citrix Cloud et votre fournisseur SAML. Certaines de ces étapes décrivent les actions que vous effectuez dans la console d’administration de votre fournisseur SAML.

Logiciels requis

Avant d’effectuer les tâches décrites dans cet article, assurez-vous de remplir les conditions préalables suivantes :

- Le support Citrix a activé la fonctionnalité SendNameIDPolicyInSAMLRequest dans Citrix Cloud. Cette fonctionnalité est activée sur demande. Pour plus d’informations sur ces fonctionnalités, consultez la section Fonctionnalités cloud requises pour SAML avec Okta.

- Vous disposez d’une organisation Okta qui utilise l’un des domaines Okta suivants :

- okta.com

- okta-eu.com

- oktapreview.com

- Vous avez synchronisé votre domaine Active Directory (AD) avec votre organisation Okta.

- Les demandes d’authentification par signature, Sign Authentication Request, sont activées dans votre organisation Okta.

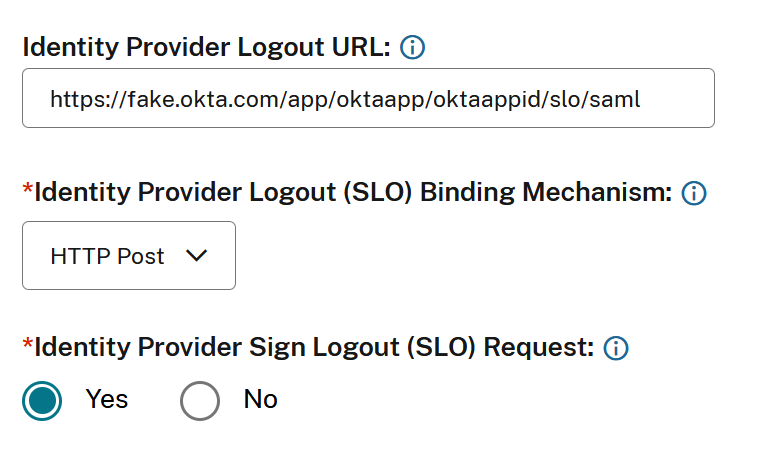

- La déconnexion unique (SLO) du fournisseur d’identité est configurée dans les applications Citrix Cloud et Okta SAML. Lorsque la déconnexion unique (SLO) est configurée et que l’utilisateur se déconnecte de Citrix Workspace, il se déconnecte également d’Okta et de tous les autres fournisseurs de services qui partagent l’application Okta SAML.

- L’option Demande de déconnexion signée (SLO) du fournisseur d’identité est activée dans Citrix Cloud.

- L’option Mécanisme de liaison de déconnexion (SLO) du fournisseur d’identité est HTTPPost dans Citrix Cloud.

Fonctionnalités cloud requises pour SAML avec Okta

Avant d’effectuer les tâches décrites dans cet article, vous devez contacter le support Citrix pour activer la fonctionnalité SendNameIDPolicyInSAMLRequest. Cette fonctionnalité permet à Citrix Cloud de définir la stratégie NameID sur Non spécifié dans la demande SAML adressée à votre fournisseur SAML. Cette fonctionnalité est activée pour une utilisation avec Okta uniquement.

Vous pouvez demander ces fonctionnalités en vous connectant à votre compte Citrix et en ouvrant un ticket sur le site Web de support Citrix.

Exigences

Cet article inclut une tâche dans laquelle vous créez une application SAML dans la console d’administration Okta. Cette application requiert un certificat de signature SAML pour votre région Citrix Cloud.

Vous pouvez extraire ce certificat des métadonnées SAML Citrix Cloud de votre région à l’aide d’un outil d’extraction tel que celui disponible sur https://www.rcfed.com/SAMLWSFed/MetadataCertificateExtract. Citrix recommande d’acquérir le certificat SAML Citrix Cloud au préalable afin de pouvoir le fournir en cas de besoin.

Les étapes de cette section décrivent comment obtenir le certificat de signature à l’aide de l’outil d’extraction disponible sur https://www.rcfed.com/SAMLWSFed/MetadataCertificateExtract.

Pour obtenir les métadonnées Citrix Cloud de votre région, procédez comme suit :

-

Dans l’outil d’extraction de votre choix, entrez l’URL des métadonnées correspondant à votre région Citrix Cloud :

- Pour les régions Union européenne, États-Unis et Asie-Pacifique-Sud, saisissez

https://saml.cloud.com/saml/metadata. - Pour la région Japon, saisissez

https://saml.citrixcloud.jp/saml/metadata. - Pour la région Citrix Cloud Government, saisissez

https://saml.cloud.us/saml/metadata.

- Pour les régions Union européenne, États-Unis et Asie-Pacifique-Sud, saisissez

- Cliquez sur Load. Le certificat extrait apparaît sous l’URL que vous avez saisie.

- Cliquez sur Download pour télécharger le certificat au format PEM.

Synchroniser les comptes avec l’agent Okta AD

Pour utiliser Okta comme fournisseur SAML, vous devez d’abord intégrer votre domaine AD local à Okta. Pour ce faire, vous installez l’agent Okta AD dans votre domaine et ajoutez votre AD à votre organisation Okta. Pour obtenir des conseils sur le déploiement de l’agent Okta AD, consultez la page Get started with Active Directory integration sur le site Web Okta.

Vous importez ensuite vos utilisateurs et groupes AD dans Okta. Lors de l’importation, incluez les valeurs suivantes associées à vos comptes AD :

- SID

- UPN

- OID

Pour synchroniser vos utilisateurs et groupes AD avec votre organisation Okta :

- Installez et configurez l’agent Okta AD. Pour obtenir des instructions complètes, consultez les articles suivants sur le site Web Okta :

- Ajoutez vos utilisateurs et groupes AD à Okta en effectuant une importation manuelle ou une importation automatisée. Pour plus d’informations sur les méthodes et les instructions d’importation Okta, consultez la page Manage Active Directory users and groups sur le site Web d’Okta.

Configurer une application Okta SAML pour l’authentification de l’espace de travail

- Connectez-vous à votre organisation Okta à l’aide d’un compte administrateur autorisé à ajouter et à configurer des applications SAML.

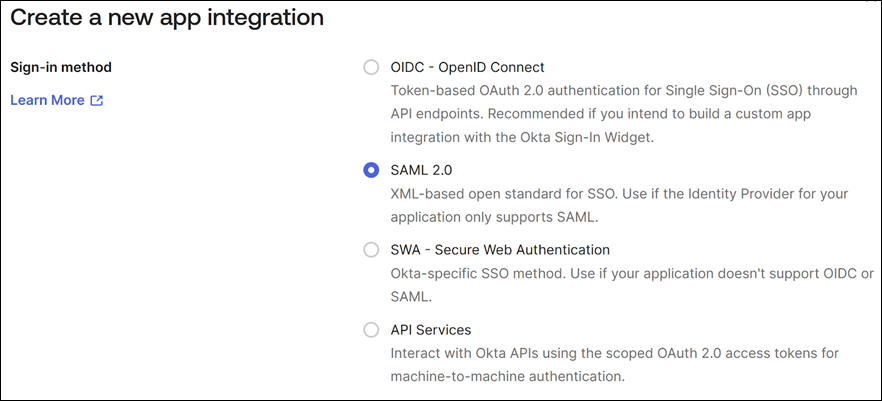

-

Dans la console d’administration, sélectionnez Applications > Applications > Créer une intégration d’application, puis sélectionnez SAML 2.0. Sélectionnez Suivant.

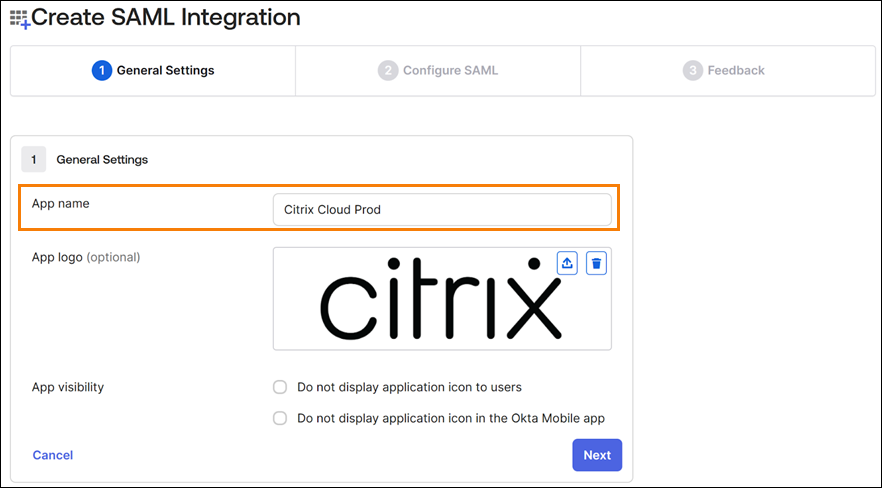

-

Sous App Name, entrez un nom convivial pour l’application. Sélectionnez Suivant.

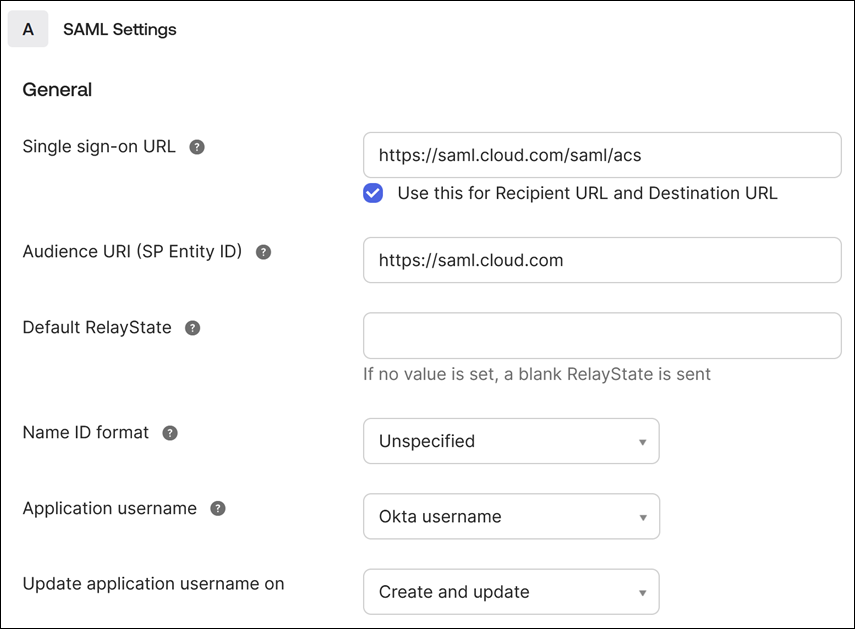

- Dans la section SAML Settings, configurez la connexion Citrix Cloud Service Provider (SP) :

- Sous Single sign-on URL, entrez l’URL qui correspond à la région Citrix Cloud pour votre client Citrix Cloud :

- Si votre ID client se trouve dans les régions Union européenne, États-Unis ou Asie-Pacifique-Sud, saisissez

https://saml.cloud.com/saml/acs. - Si votre ID client se trouve dans la région Japon, saisissez

https://saml.citrixcloud.jp/saml/acs. - Si votre ID client se trouve dans la région Citrix Cloud Government, saisissez

https://saml.cloud.us/saml/acs.

- Si votre ID client se trouve dans les régions Union européenne, États-Unis ou Asie-Pacifique-Sud, saisissez

- Sélectionnez Use this for Recipient and Destination URL.

- Sous Audience URI (SP Entity ID), entrez l’URL qui correspond à la région Citrix Cloud pour votre client Citrix Cloud :

- Si votre ID client se trouve dans les régions Union européenne, États-Unis ou Asie-Pacifique-Sud, saisissez

https://saml.cloud.com. - Si votre ID client se trouve dans la région Japon, saisissez

https://saml.citrixcloud.jp. - Si votre ID client se trouve dans la région Citrix Cloud Government, saisissez

https://saml.cloud.us.

- Si votre ID client se trouve dans les régions Union européenne, États-Unis ou Asie-Pacifique-Sud, saisissez

- Sous Name ID Format, sélectionnez Unspecified. La stratégie NameID que Citrix Cloud envoie dans la requête SAML doit correspondre au format NameID spécifié dans l’application Okta SAML. Si ces éléments ne correspondent pas, l’activation de la demande d’authentification par signature, Sign Authentication Request, entraîne une erreur de la part d’Okta.

-

Sous Application username, sélectionnez Okta username.

À titre d’exemple, l’image suivante illustre la configuration correcte pour les régions des États-Unis, de l’UE et de l’Asie-Pacifique Sud :

Important :

Le paramètre Name ID doit être défini sur Unspecified. L’utilisation d’une valeur différente pour ce paramètre entraîne l’échec de la connexion SAML.

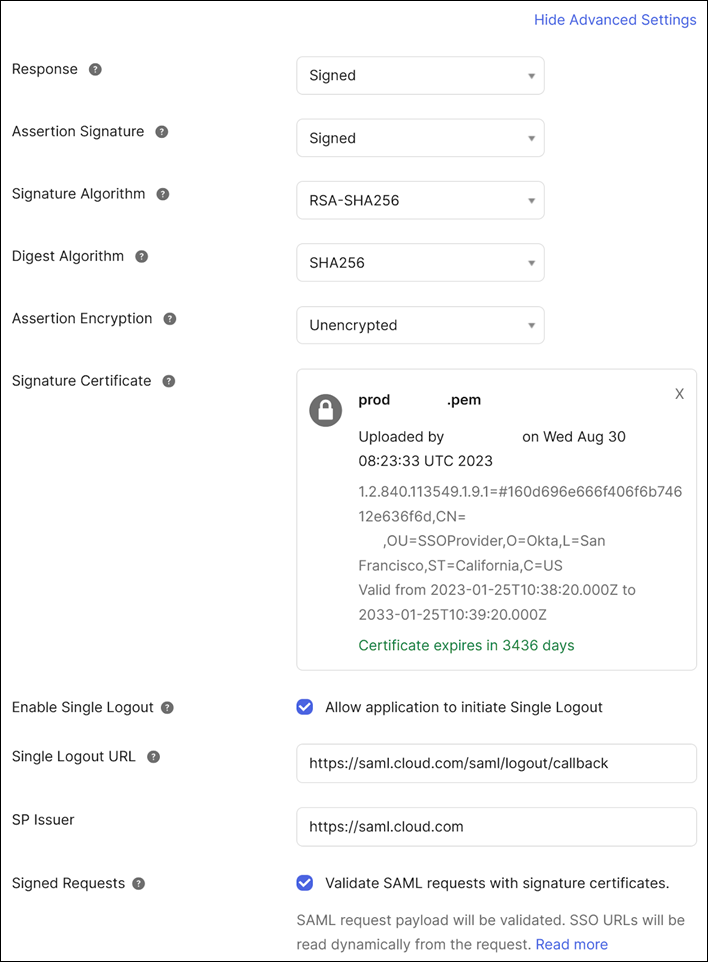

- Cliquez sur Show Advanced Settings et configurez les paramètres suivants :

- Sous Response, sélectionnez Signed.

- Sous Assertion Signature, sélectionnez Signed.

- Sous Signature Algorithm, sélectionnez RSA-SHA256.

- Sous Assertion Encryption, sélectionnez Unencrypted.

- Sous Signature Certificate, chargez le certificat de signature SAML pour votre région Citrix Cloud au format PEM. Pour obtenir des instructions sur l’acquisition du certificat de signature SAML, reportez-vous à la section Exigences de cet article.

- Sous Enable Single Logout, sélectionnez Allow application to initiate Single Logout.

- Sous Single Logout URL, entrez l’URL qui correspond à votre région Citrix Cloud :

- Pour les régions Union européenne, États-Unis et Asie-Pacifique-Sud, saisissez

https://saml.cloud.com/saml/logout/callback. - Pour la région Japon, saisissez

https://saml.citrixcloud.jp/saml/saml/logout/callback. - Pour la région Citrix Cloud Government, saisissez

https://saml.cloud.us/saml/logout/callback.

- Pour les régions Union européenne, États-Unis et Asie-Pacifique-Sud, saisissez

- Sous SP Issuer, entrez la valeur que vous avez saisie précédemment sous Audience URI (SP Entity ID) (étape 4c de cette tâche).

-

Sous Signed Requests, sélectionnez Validate SAML requests with signature certificates.

L’image suivante illustre la configuration correcte pour les régions des États-Unis, de l’UE et de l’Asie-Pacifique Sud :

-

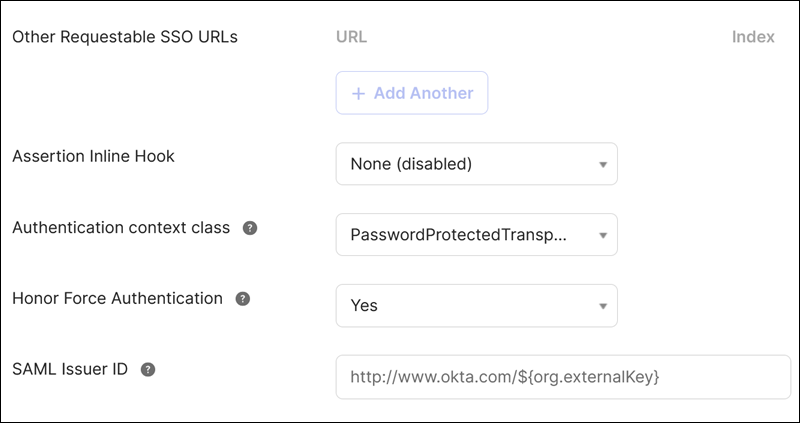

Pour tous les paramètres avancés restants, utilisez les valeurs par défaut.

- Sous Single sign-on URL, entrez l’URL qui correspond à la région Citrix Cloud pour votre client Citrix Cloud :

-

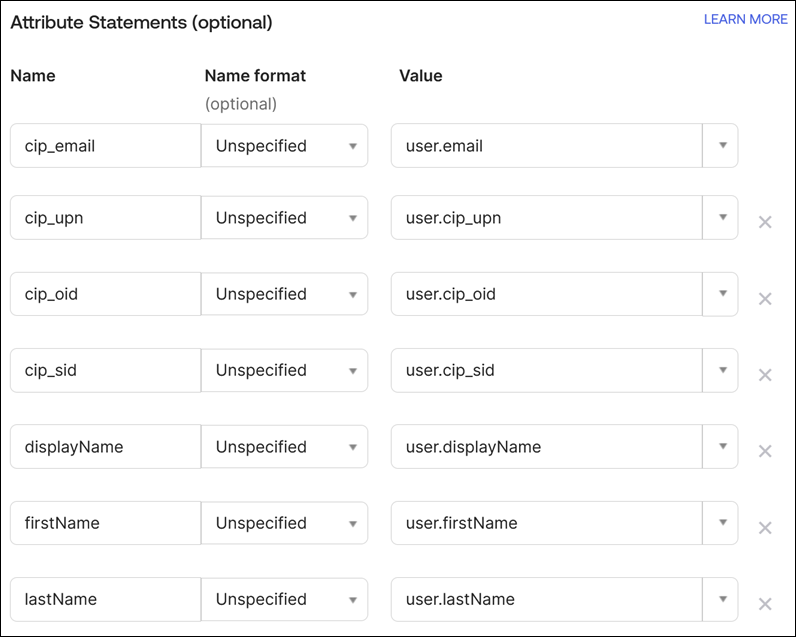

Sous Attribute Statements (optional), entrez les valeurs pour les paramètres Name, Name format et Value, comme indiqué dans le tableau suivant :

Nom Name format Valeur cip_email Non spécifié user.email cip_upn Non spécifié user.cip_upn cip_oid Non spécifié user.cip_oid cip_sid Non spécifié user.cip_sid displayName Non spécifié user.displayName firstName Non spécifié user.firstName lastName Non spécifié user.lastName

-

Sélectionnez Suivant. L’instruction de configuration Okta apparaît.

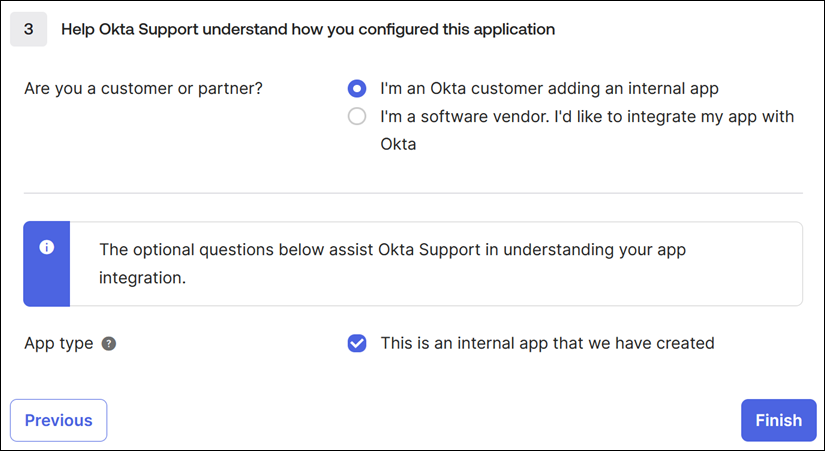

- Sous Are you a customer or partner?, sélectionnez I’m an Okta customer adding an internal app.

- Sous App type, sélectionnez This is an internal app that we have created.

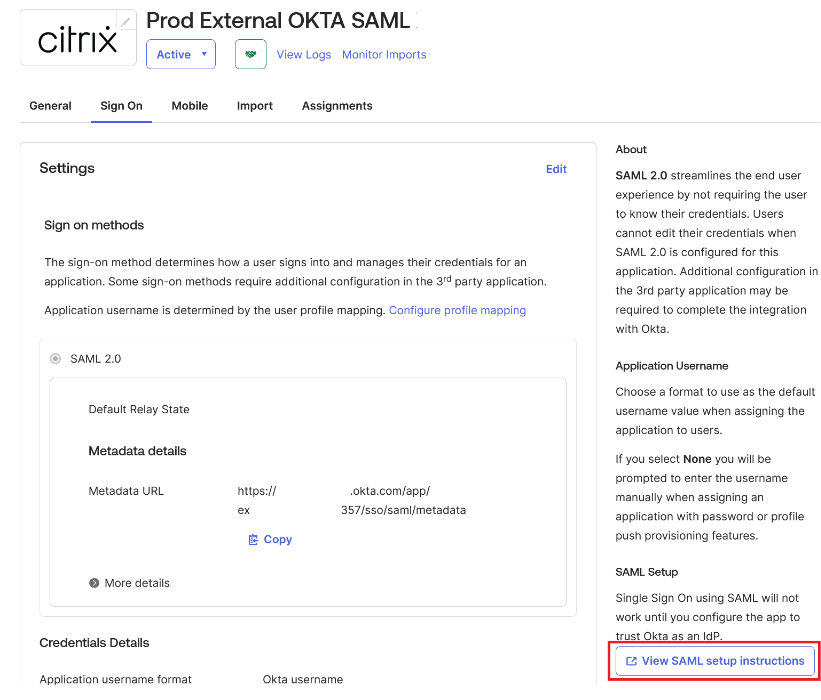

- Sélectionnez Finish pour enregistrer votre configuration. La page de profil de votre application SAML apparaît et affiche le contenu de l’onglet Sign On.

Après la configuration, sélectionnez l’onglet Assignments et attribuez des utilisateurs et des groupes à l’application SAML.

Configurer la connexion SAML Citrix Cloud

Tous les flux de connexion Citrix doivent être initiés par le fournisseur de services à l’aide d’une URL d’espace de travail ou d’une URL Citrix Cloud GO.

Utilisez les valeurs recommandées par défaut pour la connexion SAML dans Gestion des identités et des accès → Authentification → Ajouter un fournisseur d’identité → SAML.

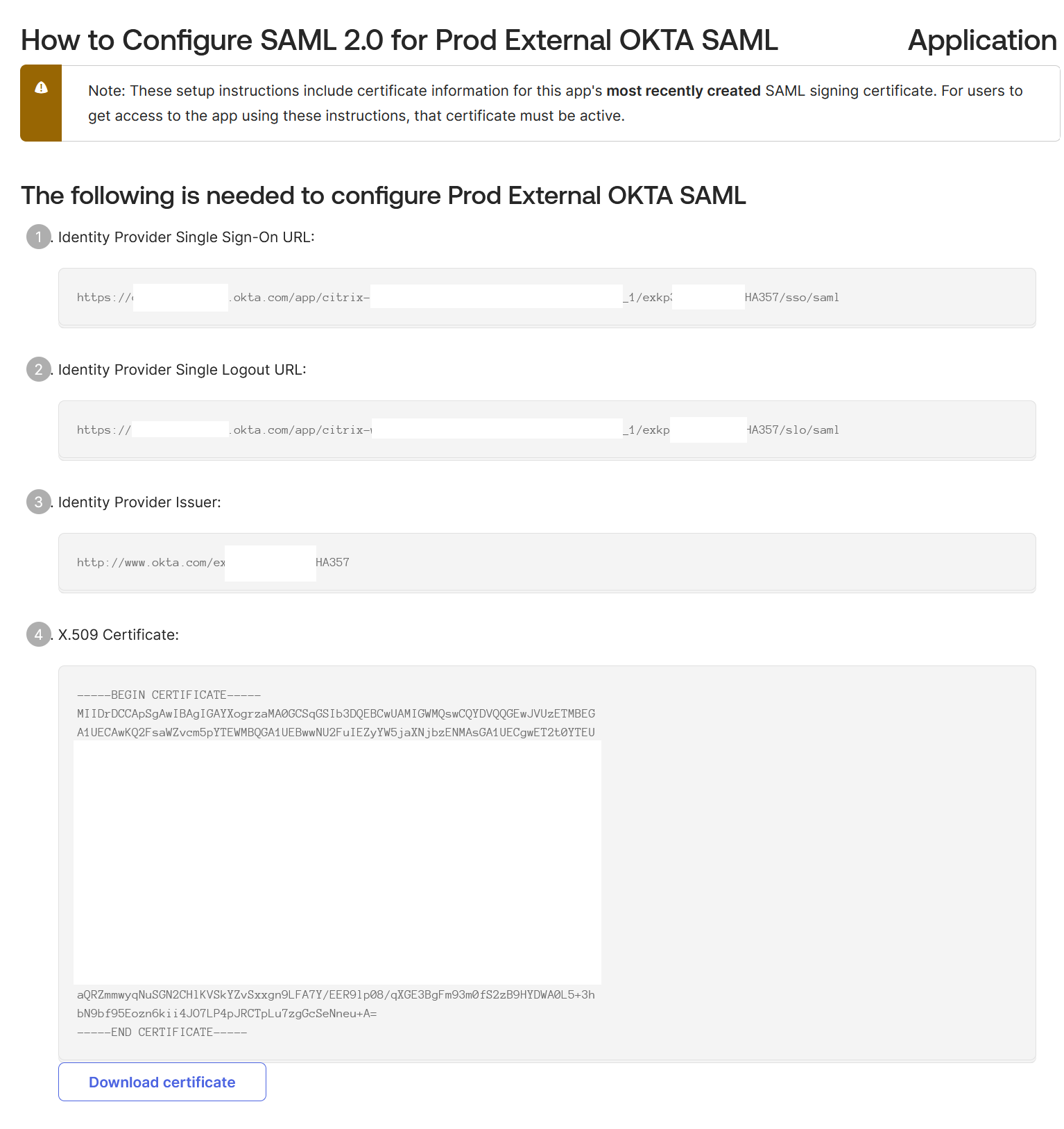

Obtenez les points de terminaison SAML de l’application SAML Okta pour accéder à Citrix Cloud à partir de votre portail Okta.

| Dans ce champ dans Citrix Cloud | Entrez cette valeur |

|---|---|

| ID de l’entité | http://www.okta.com/<oktaSAMLappID> |

| Signer demande d’authentification | Oui |

| URL du service SSO | https://<youroktatenant>.okta.com/app/<oktatenantname>_<samlappname>/<samlappID>/sso/saml |

| Mécanisme de liaison SSO | Publication HTTP |

| Réponse SAML | Signer la réponse ou l’assertion |

| Contexte d’authentification | Non spécifié, Exact |

| URL de déconnexion | https://<youroktatenant>.okta.com/app/<oktatenantname>_<samlappname>/<samlappID>/slo/saml |

| Demande de déconnexion signée | Oui |

| Mécanisme de liaison SLO | Publication HTTP |