SAML à l’aide des identités Azure AD et AAD pour l’authentification de Workspace

Cet article décrit comment configurer SAML pour l’authentification de Workspace à l’aide des identités Azure Active Directory (AD) au lieu des identités AD. Utilisez cette configuration si vos utilisateurs Azure AD ne peuvent pas énumérer les PC Windows 365 Cloud ou les VDA joints à un domaine Azure AD après s’être connectés à Citrix Workspace avec le comportement SAML par défaut. Une fois la configuration terminée, vos utilisateurs peuvent se connecter à Citrix Workspace à l’aide de l’authentification SAML pour accéder aux applications et aux bureaux HDX via Citrix DaaS et aux PC Windows 365 Cloud via Azure.

Le comportement par défaut pour Citrix Cloud et l’authentification SAML auprès de Citrix Workspace consiste à confirmer l’identité d’un utilisateur AD. Pour la configuration décrite dans cet article, il est nécessaire d’utiliser Azure AD Connect pour importer vos identités AD dans votre instance Azure AD. Les identités AD contiennent le SID utilisateur que Citrix Workspace peut envoyer à Citrix DaaS et permet d’énumérer et de lancer les ressources HDX. Étant donné que la version Azure AD des identités des utilisateurs est utilisée, les utilisateurs peuvent également énumérer et lancer des ressources Azure telles que les PC Windows 365 Cloud depuis Citrix Workspace.

Important :

L’énumération fait référence à la liste des ressources que les utilisateurs voient une fois qu’ils se connectent à Citrix Workspace. Les ressources auxquelles un utilisateur donné est autorisé à accéder dépendent de son identité utilisateur et des ressources associées à cette identité dans Citrix DaaS. Un article connexe fournit des instructions sur l’utilisation des identités Azure AD et AD en tant que fournisseur SAML pour l’authentification dans Workspace. Vous trouverez des instructions détaillées dans SAML à l’aide des identités Azure AD et AD pour l’authentification de Workspace

Étendue des fonctionnalités

Cet article s’adresse aux utilisateurs qui utilisent la combinaison suivante de fonctionnalités Citrix Cloud et Azure :

- SAML pour l’authentification de Workspace

- Énumération des ressources Citrix DaaS et HDX publiées à l’aide de VDA joints à un domaine AD

- Énumération des ressources de VDA joints à un domaine Azure AD

- Énumération des ressources de VDA joints à un domaine Azure hybride

- Énumération et lancement de W365 PC Cloud

Important :

N’utilisez pas ce flux SAML AAD pour la connexion SAML à Citrix Cloud car cela nécessite que l’administrateur Citrix Cloud soit membre d’un groupe AD et une identité d’utilisateur AD doit donc être utilisée. Vous trouverez des instructions détaillées dans SAML à l’aide des identités Azure AD et AD pour l’authentification de Workspace

Qu’est-ce qui est le mieux : les identités AD ou les identités Azure AD ?

Pour déterminer si les utilisateurs de votre espace de travail doivent s’authentifier à l’aide des identités SAML AD ou SAML Azure AD :

- Décidez de la combinaison de ressources que vous souhaitez mettre à la disposition de vos utilisateurs dans Citrix Workspace.

-

Utilisez le tableau suivant pour déterminer le type d’identité utilisateur approprié pour chaque type de ressource.

Type de ressource (VDA) Identité de l’utilisateur lors de la connexion à Citrix Workspace Une identité SAML avec Azure AD est-elle requise ? Le FAS fournit-il une authentification unique (SSO) au VDA ? Joint à AD AD, Azure AD importé depuis AD (contient le SID) Non. Utilisez SAML par défaut. Oui Joint à Azure Hybride AD, Azure AD importé depuis AD (contient le SID) Non. Utilisez SAML par défaut. Oui, pour AD en tant que fournisseur d’identité. FAS n’est pas requis si Azure AD est sélectionné pour le VDA. Joint à Azure AD Utilisateur natif Azure AD, Azure AD importé depuis AD (contient le SID) Oui, utilisez SAML via Azure AD. Non PC Windows 365 Cloud Utilisateur natif Azure AD, Azure AD importé depuis AD (contient le SID) Oui, utilisez SAML via Azure AD. Non Joint à AD, joint à Azure AD, PC Windows 365 Cloud Azure AD importé depuis AD (contient le SID) Oui, utilisez SAML via Azure AD. Oui, pour les VDA joints à AD. Non, pour les VDA joints à Azure AD et les PC Windows 365 Cloud.

Informations supplémentaires

- Documentation Citrix DaaS :

- Documentation Citrix FAS : Installer et configurer

- Documentation Microsoft Azure : Qu’est-ce qu’Azure AD Connect ?

Exigences

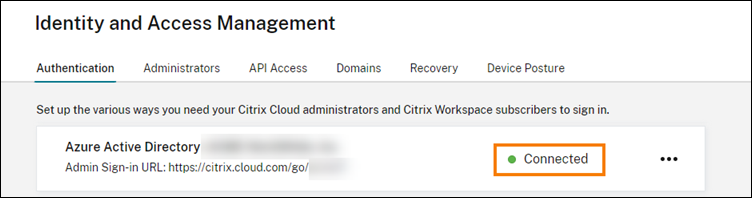

- Le locataire Azure Active Directory doit être connecté au locataire Citrix Cloud. Dans la console Citrix Cloud, vous pouvez trouver votre connexion Azure AD en sélectionnant Gestion des identités et des accès > Authentification.

Ou,

Vous pouvez créer une connexion à l’annuaire Azure AD en sélectionnant Gestion des identités et des accès > Authentification > Ajouter un fournisseur d’identité > Sélectionner un annuaire Azure Active Directory.

Important :

Vous devez connecter le client Azure Active Directory sur lequel vous souhaitez créer la nouvelle application SAML qui utilisera les identités AAD.

- La méthode d’authentification de l’espace de travail doit être définie sur SAML 2.0. N’utilisez pas Azure AD comme méthode d’authentification. Pour modifier la méthode d’authentification de l’espace de travail, accédez à Configuration de l’espace de travail > Authentification dans la console Citrix Cloud.

- Le suffixe UPN

@yourdomain.comdoit être importé et vérifié dans Azure AD en tant que nom de domaine personnalisé. Dans le portail Azure, cela se trouve sous Azure Active Directory > Noms de domaine personnalisés. - Les identités des utilisateurs Azure AD doivent être importées depuis AD à l’aide de Microsoft Azure AD Connect. Cela garantit que les identités des utilisateurs sont importées correctement et contiennent le suffixe UPN approprié. Les utilisateurs Azure AD avec les suffixes UPN

@yourtenant.onmicrosoft.comne sont pas pris en charge. - Citrix FAS doit être déployé et connecté au locataire et à l’emplacement des ressources Citrix Cloud. FAS fournit une authentification unique aux bureaux et applications HDX lancés depuis Citrix Workspace. Vous n’avez pas besoin de configurer des comptes fantômes AD, car l’UPN

user@customerdomaindes identités d’utilisateur AD et Azure AD doit correspondre. FAS génère les certificats utilisateur nécessaires avec l’UPN correct et effectue une connexion par carte à puce lorsque les ressources HDX sont lancées.

Configurer l’application Azure AD Enterprise SAML personnalisée

Par défaut, le comportement de la connexion SAML aux espaces de travail consiste à confirmer l’identité d’un utilisateur AD. L’attribut SAML cip_directory est une valeur de chaîne codée en dur qui est la même pour tous les abonnés et qui agit comme un commutateur. Citrix Cloud et Citrix Workspace détectent cet attribut lors de la connexion, permettant ainsi à SAML de confirmer la version Azure AD de l’identité de l’utilisateur. L’utilisation du paramètre azuread avec cet attribut remplace le comportement SAML par défaut, déclenchant plutôt l’utilisation de SAML dans Azure AD.

Bien que les étapes décrites dans cette section concernent Azure AD, vous pouvez créer une application SAML similaire à l’aide d’un autre fournisseur SAML 2.0 (par exemple, ADFS, Duo, Okta, OneLogin, PingOneSSO, etc.), à condition d’effectuer les mêmes tâches. Votre fournisseur SAML doit vous autoriser à configurer un attribut SAML codé en dur (cip_directory = azuread) dans l’application SAML. Créez simplement les mêmes mappages d’attributs SAML que ceux décrits dans cette section.

- Connectez-vous au portail Azure.

- Dans le menu du portail, sélectionnez Azure Active Directory.

- Dans le volet de gauche, sous Gérer, sélectionnez Applications d’entreprise.

- Dans la barre de commandes du volet de travail, sélectionnez Nouvelle application.

- Dans la barre de commandes, sélectionnez Créer votre propre application. N’utilisez pas le modèle d’application d’entreprise Citrix Cloud SAML SSO. Ce modèle ne vous permet pas de modifier la liste des revendications et des attributs SAML.

- Donnez un nom à l’application, puis sélectionnez Intégrer une autre application que vous ne trouvez pas dans la galerie (non-galerie). Cliquez sur Créer. La page de présentation de l’application s’affiche.

- Dans le volet de gauche, sélectionnez Authentification unique. Dans le volet de travail, sélectionnez SAML.

- Dans la section Configuration SAML de base, sélectionnez Modifier et configurez les paramètres suivants :

- Dans la section Identifiant (ID d’entité), sélectionnez Ajouter un identifiant, puis entrez la valeur associée à la région dans laquelle se trouve votre locataire Citrix Cloud :

- Pour les régions Union européenne, États-Unis et Asie-Pacifique Sud, saisissez

https://saml.cloud.com. - Pour la région Japon, saisissez

https://saml.citrixcloud.jp. - Pour la région Citrix Cloud Government, saisissez

https://saml.cloud.us.

- Pour les régions Union européenne, États-Unis et Asie-Pacifique Sud, saisissez

- Dans la section URL de réponse (URL du service consommateur d’assertion), sélectionnez Ajouter une URL de réponse, puis entrez la valeur associée à la région dans laquelle se trouve votre client Citrix Cloud :

- Pour les régions Union européenne, États-Unis et Asie-Pacifique Sud, saisissez

https://saml.cloud.com/saml/acs. - Pour la région Japon, saisissez

https://saml.citrixcloud.jp/saml/acs. - Pour la région Citrix Cloud Government, saisissez

https://saml.cloud.us/saml/acs.

- Pour les régions Union européenne, États-Unis et Asie-Pacifique Sud, saisissez

- Dans la section URL de déconnexion (facultatif), entrez la valeur associée à la région dans laquelle se trouve votre client Citrix Cloud :

- Pour les régions Union européenne, États-Unis et Asie-Pacifique Sud, saisissez

https://saml.cloud.com/saml/logout/callback. - Pour la région Japon, saisissez

https://saml.citrixcloud.jp/saml/logout/callback. - Pour la région Citrix Cloud Government, saisissez

https://saml.cloud.us/saml/logout/callback.

- Pour les régions Union européenne, États-Unis et Asie-Pacifique Sud, saisissez

- Dans la barre de commandes, sélectionnez Enregistrer.

- Dans la section Identifiant (ID d’entité), sélectionnez Ajouter un identifiant, puis entrez la valeur associée à la région dans laquelle se trouve votre locataire Citrix Cloud :

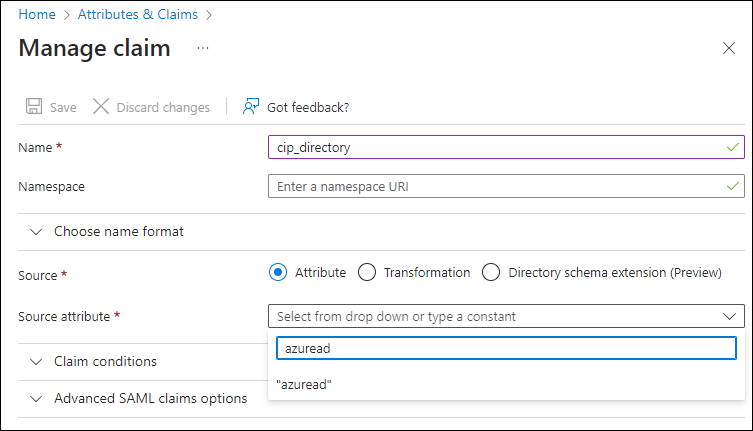

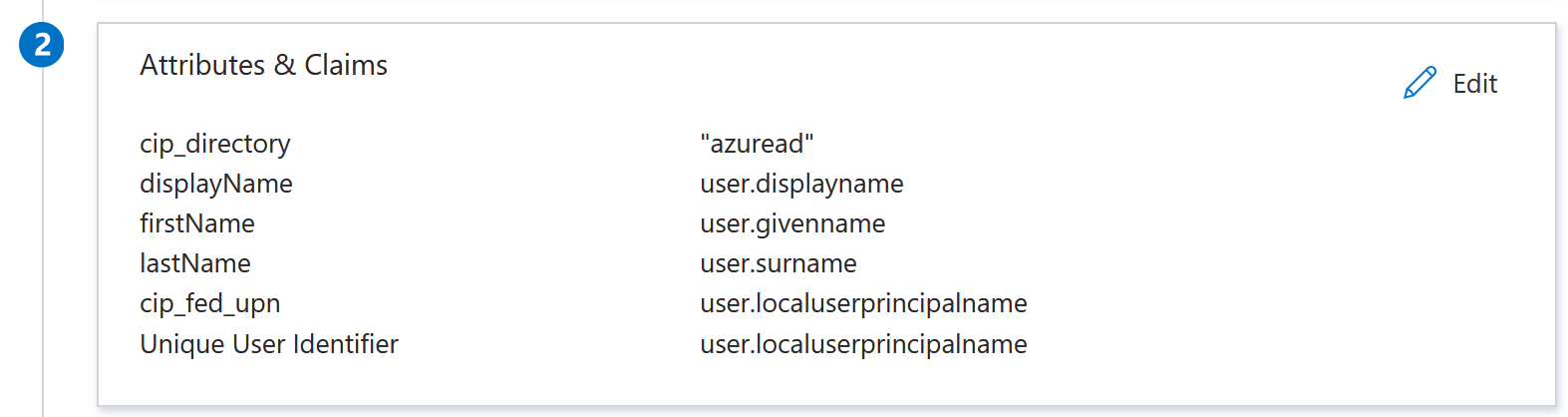

- Dans la section Attributs et revendications, sélectionnez Modifier pour configurer les revendications suivantes. Ces revendications apparaissent dans l’assertion SAML contenue dans la réponse SAML.

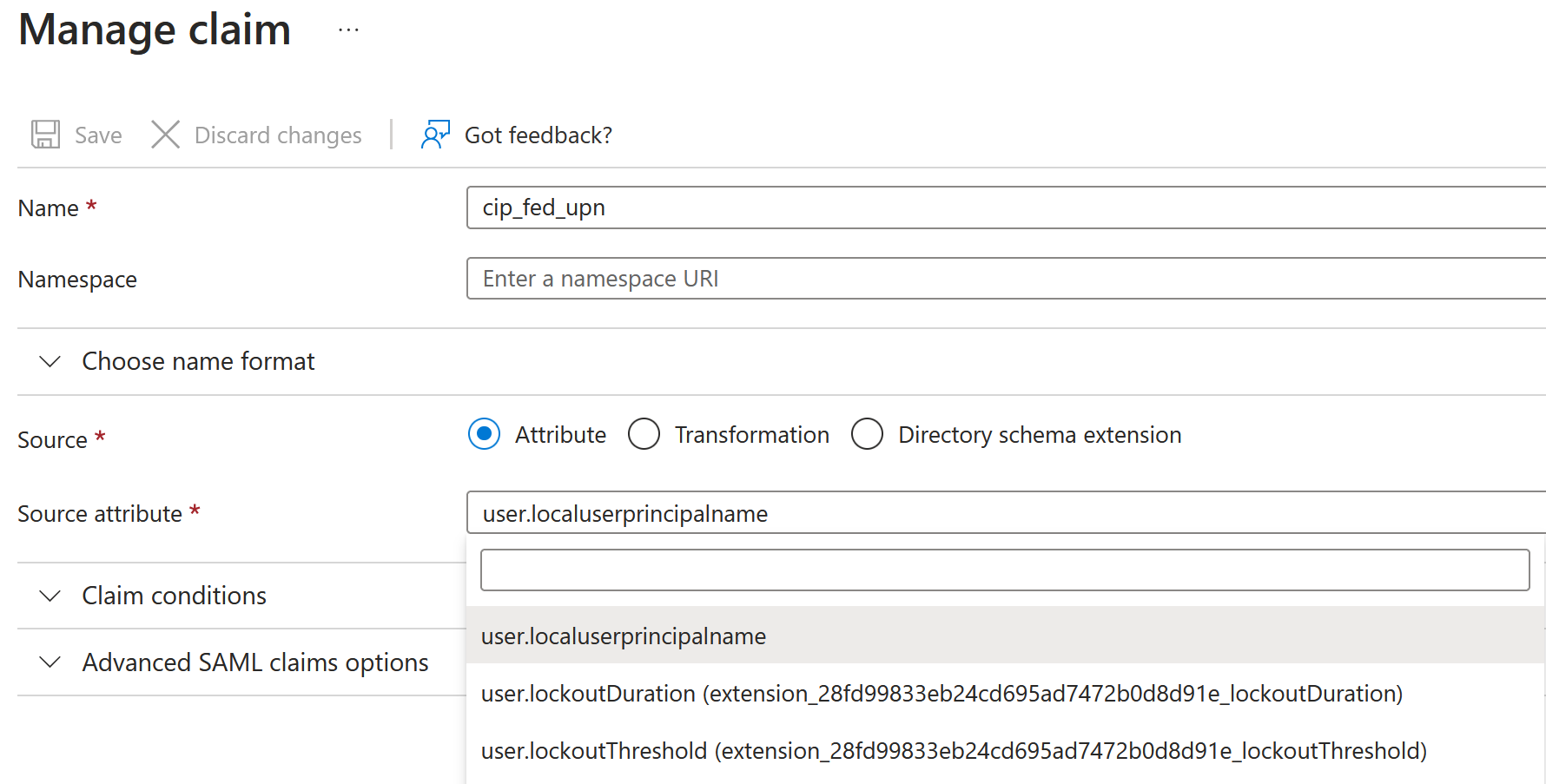

- Pour la revendication de Identifiant utilisateur unique (ID de nom), mettez à jour la valeur par défaut pour qu’elle corresponde à

user.localuserprincipalname. - Dans la barre de commandes, sélectionnez Ajouter une revendication.

- Sous Nom, entrez cip_directory.

- Sous Source, laissez le champ Attribut sélectionné.

-

Sous Attribut source, entrez azuread. Cette valeur apparaît entre guillemets une fois que vous l’avez saisie.

- Dans la barre de commandes, sélectionnez Enregistrer.

-

Créez des revendications supplémentaires avec les valeurs suivantes dans les champs Nom et Attribut source :

Nom Attribut source cip_fed_upn user.localuserprincipalname displayName user.displayname firstName user.givenname lastName user.surname

Important :

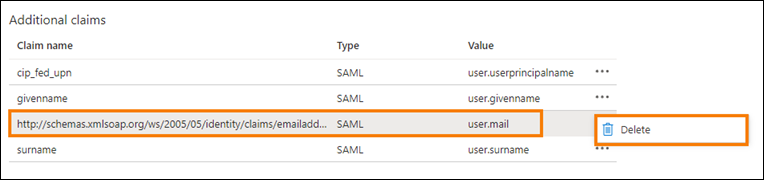

Vous pouvez créer ces revendications supplémentaires soit en répétant les étapes b à f pour chaque revendication, soit en modifiant les revendications par défaut dans la section Autres revendications qui possèdent déjà les attributs source répertoriés dans le tableau ci-dessus. Les revendications par défaut incluent l’espace de noms

http://schemas.xmlsoap.org/ws/2005/05/identity/claims.Si vous modifiez les revendications par défaut, vous devez supprimer l’espace de noms de chaque revendication. Si vous créez de nouvelles revendications, vous devez supprimer celles qui incluent l’espace de noms. Si des revendications avec cet espace de noms sont incluses dans l’assertion SAML résultante, l’assertion ne sera pas valide et inclura des noms d’attributs SAML incorrects.

-

Dans la section Revendications supplémentaires, pour toutes les revendications restantes avec l’espace de noms

http://schemas.xmlsoap.org/ws/2005/05/identity/claims, cliquez sur les points de suspension (…), puis sur Supprimer.

Une fois terminée, la section Attributs et réclamations apparaît comme illustré ci-dessous :

- Pour la revendication de Identifiant utilisateur unique (ID de nom), mettez à jour la valeur par défaut pour qu’elle corresponde à

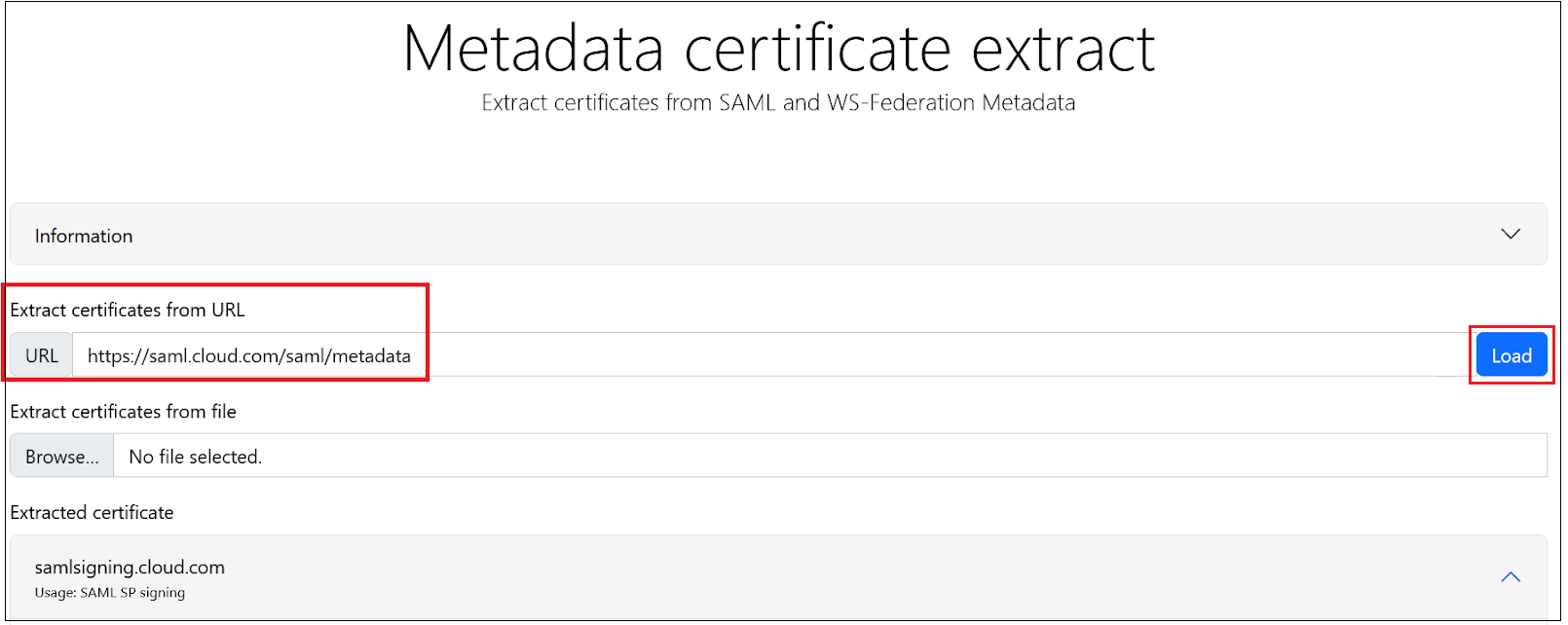

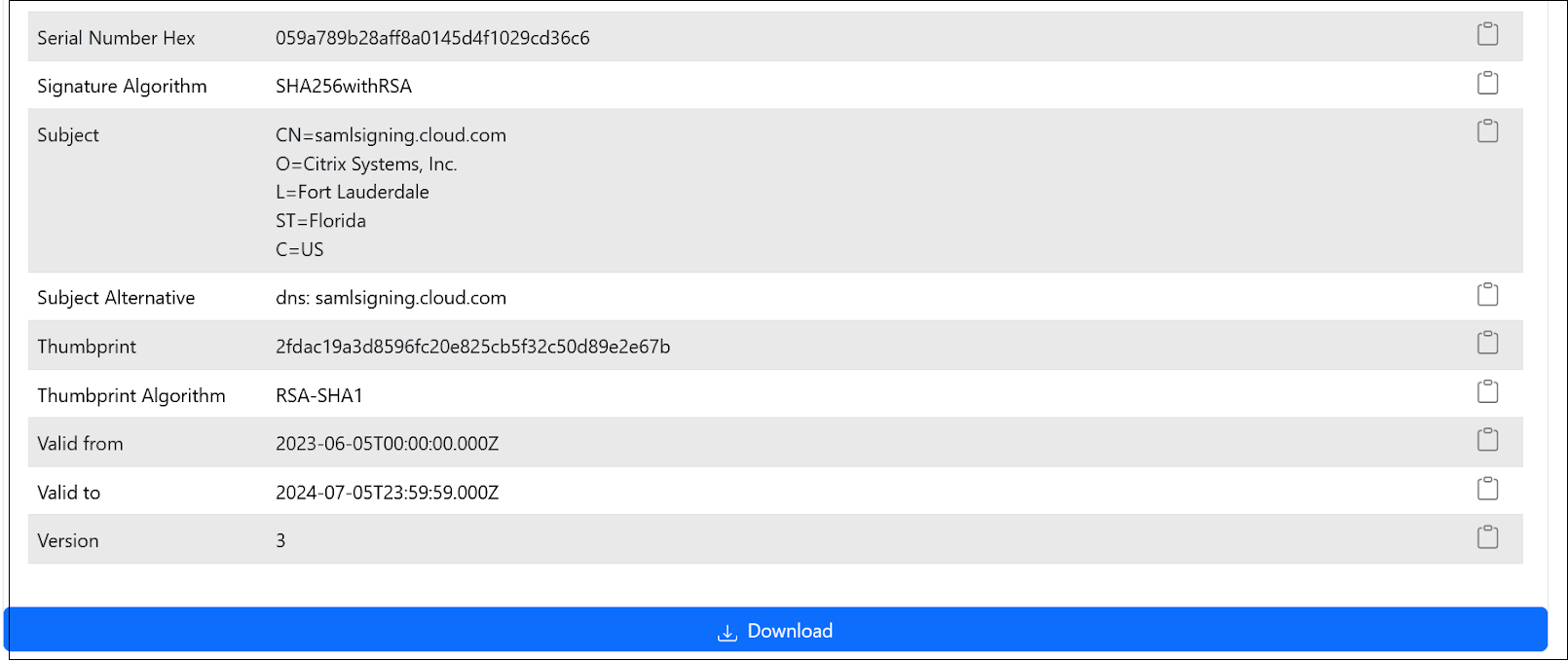

- Obtenez une copie du certificat de signature SAML Citrix Cloud à l’aide de cet outil en ligne tiers.

-

Entrez https://saml.cloud.com/saml/metadata dans le champ URL, puis cliquez sur Charger.

-

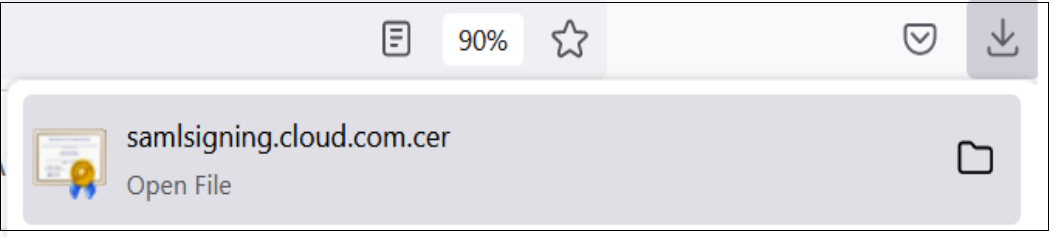

Faites défiler la page vers le bas et cliquez sur Télécharger.

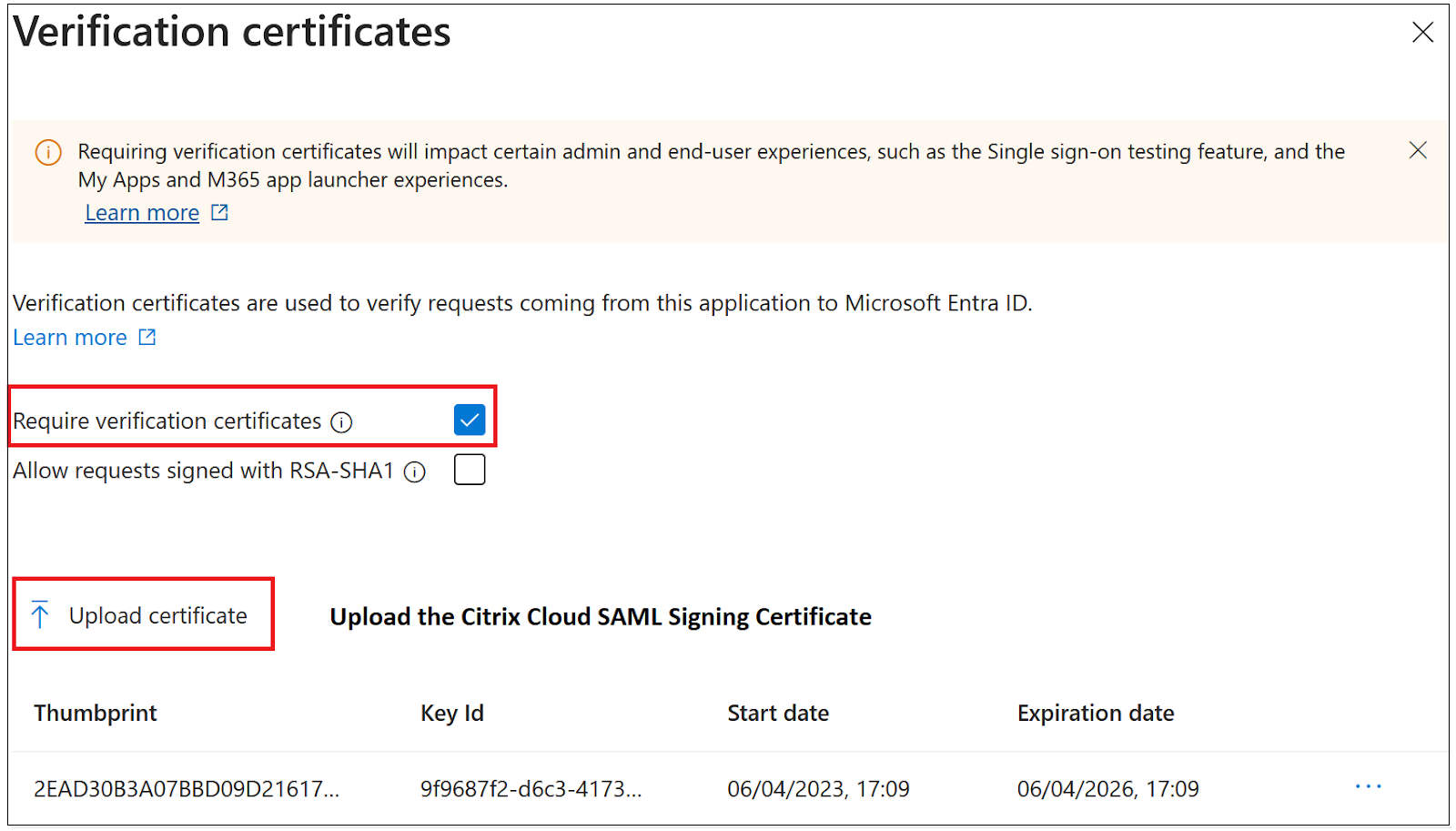

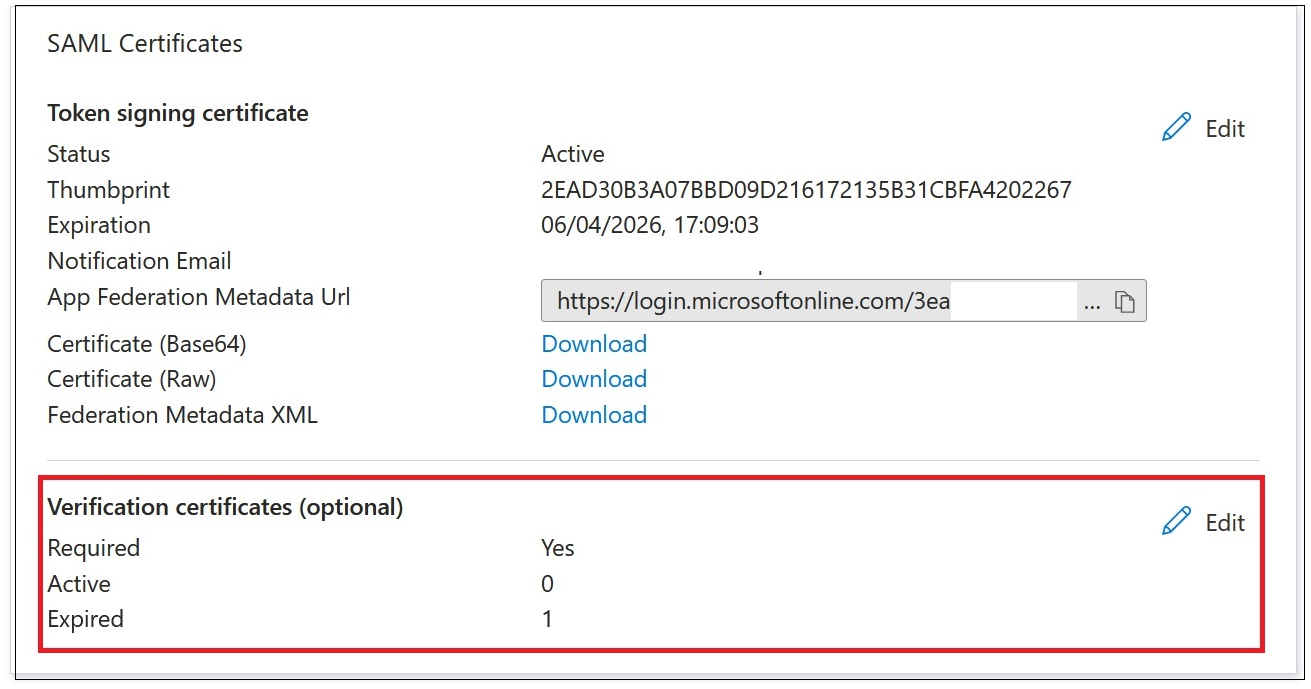

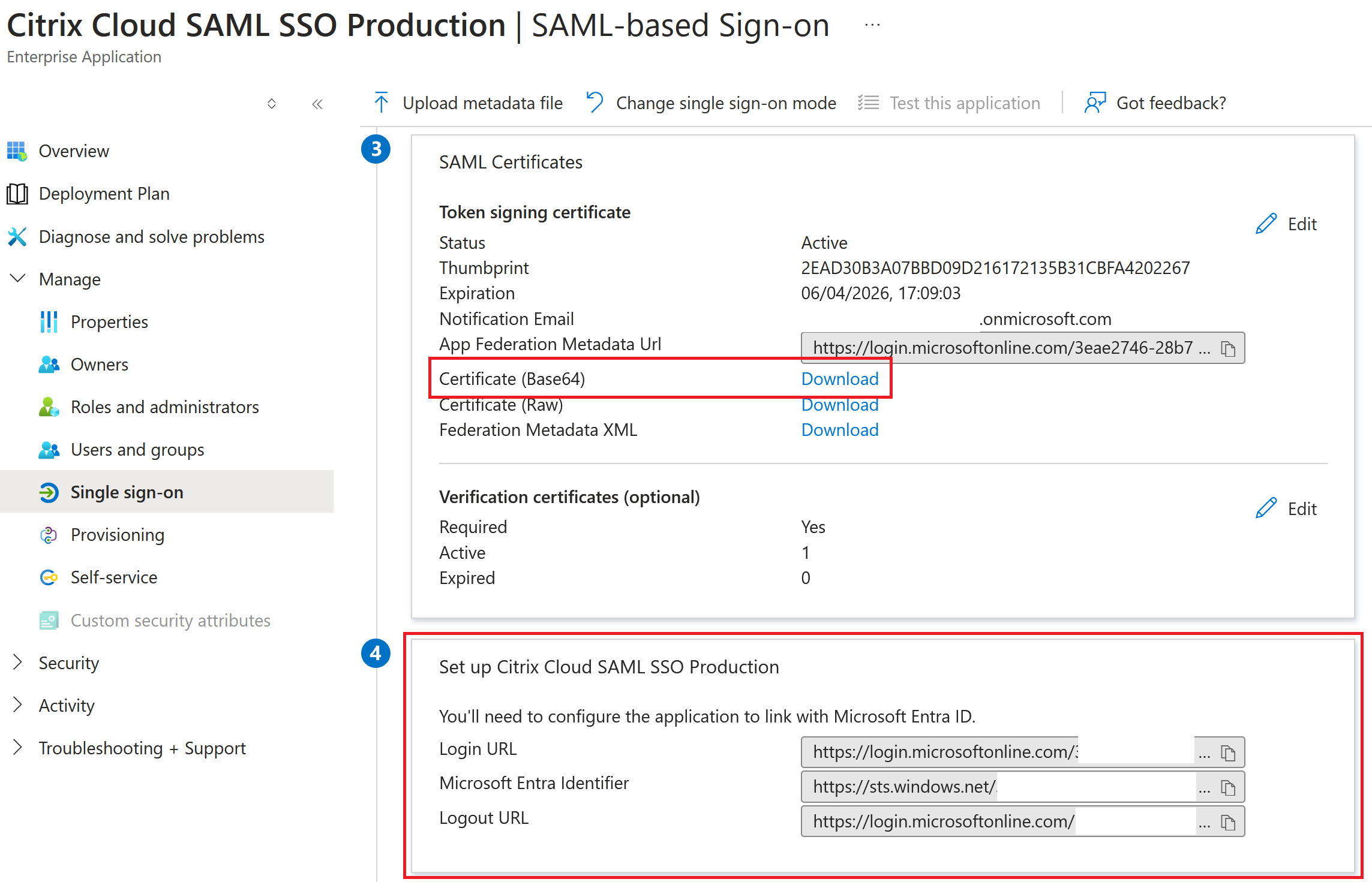

- Configurez les paramètres de signature de l’application SAML Azure Active Directory.

- Téléchargez le certificat de signature SAML de production obtenu à l’étape 10 dans l’application SAML Azure Active Directory.

- Activez Exiger des certificats de vérification.

Dépannage

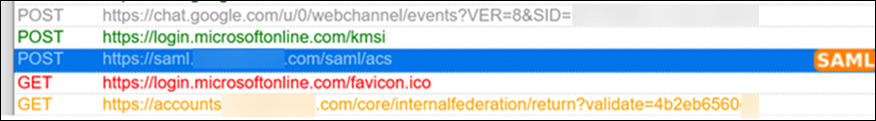

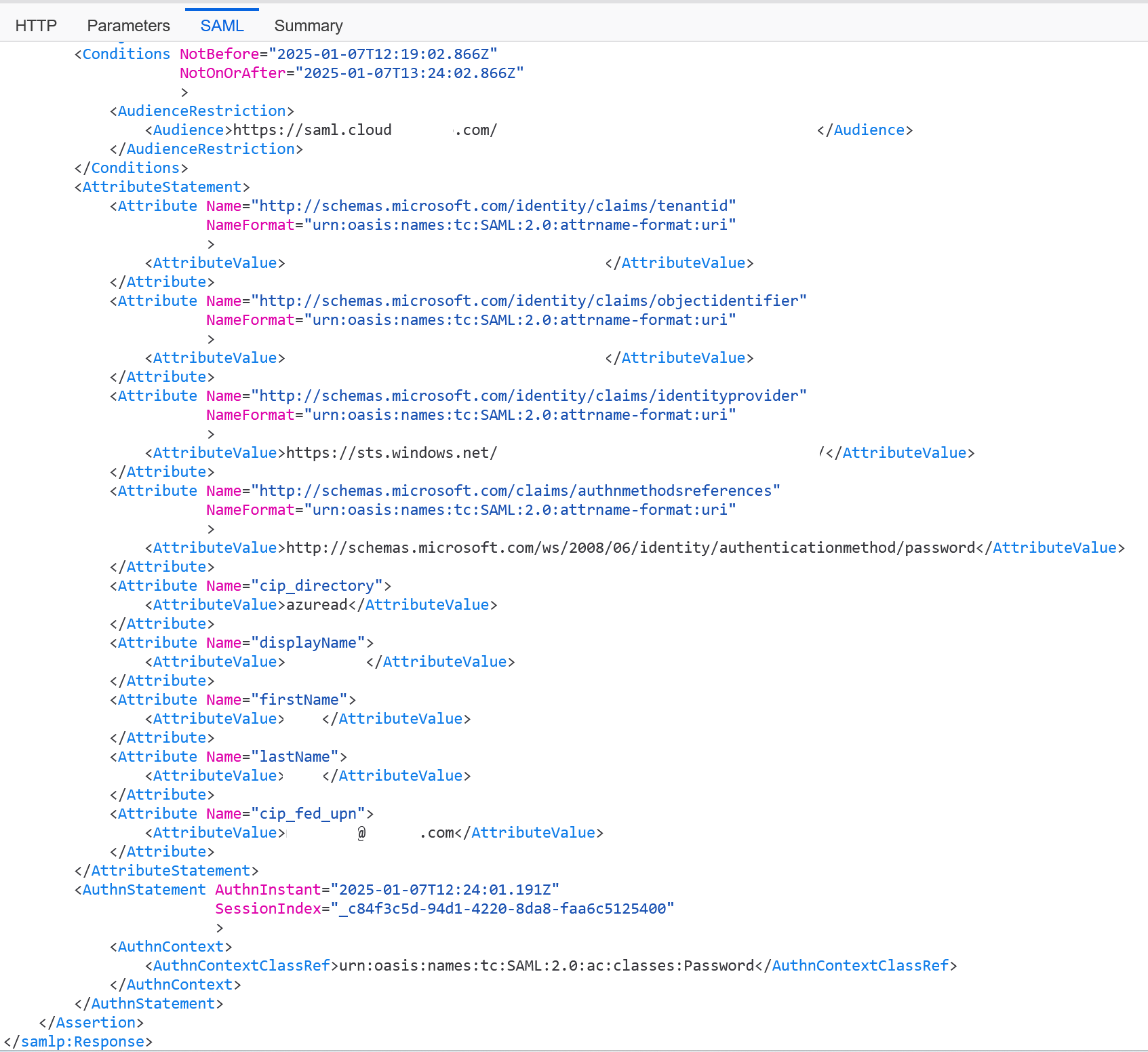

- Vérifiez que vos assertions SAML contiennent les attributs utilisateur corrects à l’aide d’un outil réseau SAML, tel que l’extension de navigateur SAML-tracer.

-

Localisez la réponse SAML affichée en jaune et comparez-la à cet exemple :

- Cliquez sur l’onglet SAML dans le volet inférieur pour décoder la réponse SAML et l’afficher au format XML.

-

Faites défiler la réponse vers le bas et vérifiez que l’assertion SAML contient les attributs SAML et les valeurs utilisateur corrects.

Si vos abonnés ne parviennent toujours pas à se connecter à leur espace de travail, contactez le support Citrix et fournissez les informations suivantes :

- Capture d’écran de l’extension SAML-tracer

- Date et heure d’échec de la connexion à Citrix Workspace

- Nom d’utilisateur concerné

- Adresse IP de l’appelant de l’ordinateur client que vous avez utilisé pour vous connecter à Citrix Workspace. Vous pouvez utiliser un outil tel que https://whatismyip.com pour obtenir cette adresse IP.

Configurer la connexion SAML Citrix Cloud

Tous les flux de connexion Citrix doivent être initiés par le fournisseur de services à l’aide d’une URL d’espace de travail ou d’une URL Citrix Cloud GO.

Utilisez les valeurs recommandées par défaut pour la connexion SAML dans Gestion des identités et des accès > Authentification > Ajouter un fournisseur d’identité > SAML.

Obtenez les points de terminaison SAML de l’application SAML Entra ID à partir de votre portail Entra ID pour accéder à Citrix Cloud.

Exemples de points de terminaison SAML Entra ID à utiliser dans la connexion SAML Citrix Cloud

Important :

Les points de terminaison SAML EntraID SSO et de déconnexion sont la même URL.

| Dans ce champ dans Citrix Cloud | Entrez cette valeur |

|---|---|

| ID de l’entité | https://sts.windows.net/<yourEntraIDTenantID> |

| Signer demande d’authentification | Oui |

| URL du service SSO | https://login.microsoftonline.com/<yourEntraIDTenantID>/saml2 |

| Mécanisme de liaison SSO | Publication HTTP |

| Réponse SAML | Signer la réponse ou l’assertion |

| Contexte d’authentification | Non spécifié, Exact |

| URL de déconnexion | https://login.microsoftonline.com/<yourEntraIDTenantID>/saml2 |

| Demande de déconnexion signée | Oui |

| Mécanisme de liaison SLO | Publication HTTP |