Configurer une application SAML avec un ID d’entité étendue dans Citrix Cloud

Cet article explique comment provisionner plusieurs applications SAML au sein du même fournisseur SAML.

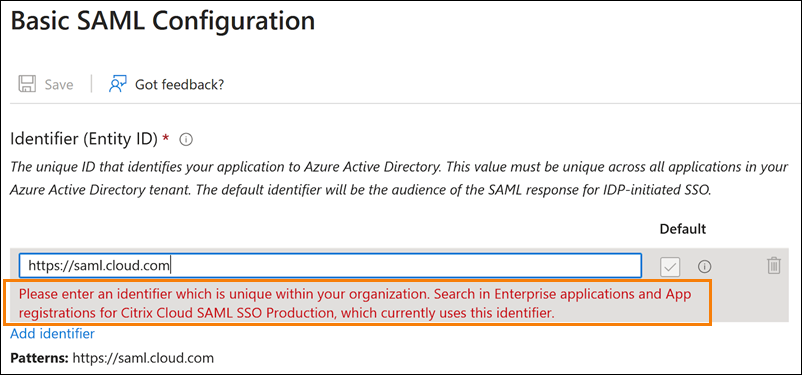

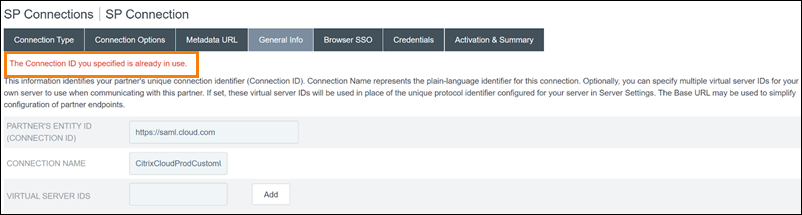

Certains fournisseurs SAML, tels qu’Azure Active Directory (AD), Active Directory Federation Services (ADFS), PingFederate et PingSSO, interdisent de réutiliser le même ID d’entité de fournisseur de services (SP) dans plusieurs applications SAML. Par conséquent, les administrateurs qui créent deux ou plusieurs applications SAML différentes au sein du même fournisseur SAML ne peuvent pas les lier à des locataires Citrix Cloud identiques ou différents. Toute tentative de création d’une deuxième application SAML à l’aide du même ID d’entité SP, par exemple https:\\saml.cloud.com, lorsqu’une application SAML existante l’utilise déjà déclenche une erreur au niveau du fournisseur SAML, indiquant que l’ID d’entité est déjà utilisé.

Les images suivantes illustrent cette erreur :

-

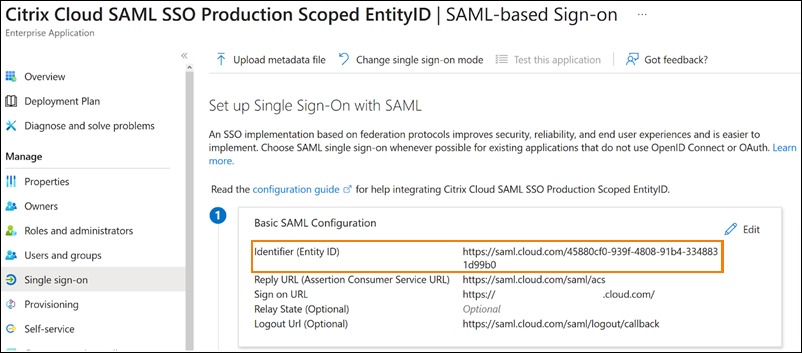

Dans Azure Active Directory :

-

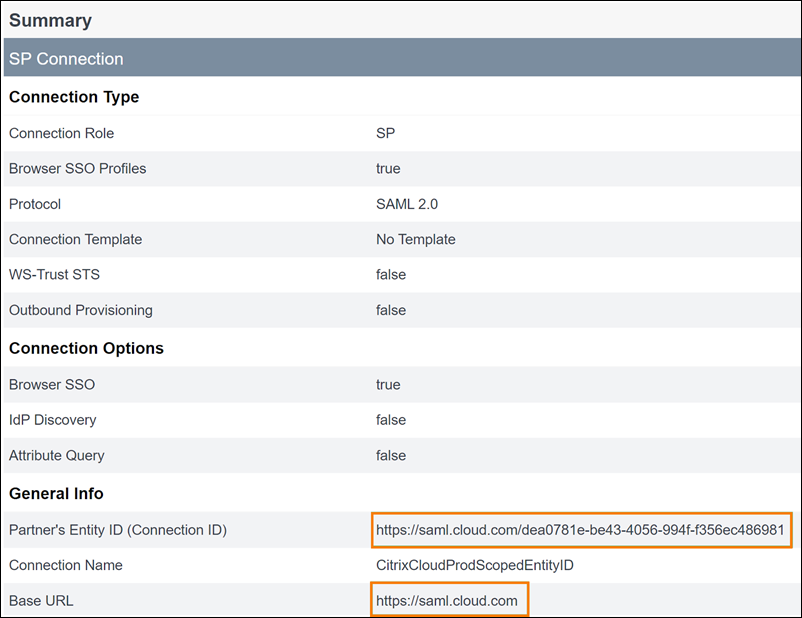

Dans PingFederate :

La fonctionnalité ID d’entité étendue de Citrix Cloud répond à cette limitation afin que vous puissiez créer plusieurs applications SAML au sein du fournisseur SAML (par exemple, un locataire Azure AD) et les lier à un seul locataire Citrix Cloud.

Qu’est-ce qu’un ID d’entité ?

Un ID d’entité SAML est un identifiant unique utilisé pour identifier une entité spécifique dans le protocole d’authentification et d’autorisation SAML. Généralement, l’ID d’entité est une URL ou un URI attribué à l’entité et utilisé dans les messages SAML et les métadonnées. Chaque application SAML que vous créez au sein de votre fournisseur SAML est considérée comme une entité unique.

Dans le cadre d’une connexion SAML entre Citrix Cloud et Azure AD, par exemple, Citrix Cloud est le fournisseur de services (SP) et Azure AD est le fournisseur SAML. Les deux services possèdent un ID d’entité qui doit être configuré de chaque côté de la connexion SAML. Cela signifie que l’ID d’entité de Citrix Cloud doit être configuré dans Azure AD et que l’ID d’entité d’Azure AD doit être configuré dans Citrix Cloud.

Les ID d’entité suivants sont des exemples d’ID d’entité générique et d’ID d’entité étendue dans Citrix Cloud :

- ID d’entité générique :

https://saml.cloud.com - ID d’entité étendue :

https://saml.cloud.com/67338f11-4996-4980-8339-535f76d0c8fb

ID d’entité SP générique et étendue par région

Les connexions SAML existantes dans Citrix Cloud (créées avant novembre 2023) utilisent le même ID d’entité générique pour chaque connexion SAML et chaque locataire Citrix Cloud. Seules les nouvelles connexions SAML Citrix Cloud offrent la possibilité d’utiliser un ID d’entité étendue.

Si vous choisissez d’utiliser des ID d’entité étendue pour les nouvelles connexions, toutes les connexions SAML existantes continuent de fonctionner avec leurs ID d’entité génériques d’origine.

Le tableau suivant répertorie les ID d’entité SP générique et étendue pour chaque région Citrix Cloud :

| Région Citrix Cloud | ID d’entité SP générique | ID d’entité étendue |

|---|---|---|

| États-Unis, Union européenne, Asie-Pacifique du Sud | https://saml.cloud.com |

https://saml.cloud.com/67338f11-4996-4980-8339-535f76d0c8fb |

| Japon | https://saml.citrixcloud.jp |

https://saml.citrixcloud.jp/db642d4c-ad2c-4304-adcf-f96b6aa16c29 |

| Gouvernement | https://saml.cloud.us |

https://saml.cloud.us/20f1cf66-cfe9-4dd3-865c-9c59a6710820 |

Générer des ID d’entité SP uniques pour les connexions SAML nouvelles et existantes

Lorsque vous créez une nouvelle connexion SAML, Citrix Cloud génère un ID unique (GUID). Pour générer un ID d’entité étendue, activez le paramètre Configurer l’ID d’entité SAML étendue lorsque vous créez la nouvelle connexion.

Si vous souhaitez mettre à jour une connexion SAML existante afin d’utiliser des ID d’entité étendue, vous devez déconnecter, puis reconnecter votre fournisseur SAML depuis la page Gestion des identités et des accès > Authentification dans Citrix Cloud. Citrix Cloud ne vous permet pas de modifier directement les connexions SAML existantes. Vous pouvez toutefois cloner la configuration et modifier le clone.

Important :

La fermeture du processus de connexion SAML avant de l’avoir terminé supprime l’ID d’entité généré automatiquement par Citrix Cloud. Lorsque vous redémarrez le processus de connexion SAML, Citrix Cloud génère un nouveau GUID d’entité étendue. Utilisez ce nouvel ID d’entité étendue lorsque vous configurez le fournisseur SAML. Si vous mettez à jour une connexion SAML existante pour utiliser des ID d’entité étendue, vous devez mettre à jour l’application SAML pour cette connexion avec l’ID d’entité étendue généré par Citrix Cloud.

Questions fréquemment posées sur les ID d’entité étendue

Puis-je créer plusieurs applications SAML Azure AD au sein du même locataire Azure AD et les lier à un ou plusieurs locataires Citrix Cloud ?

La fonctionnalité ID d’entité étendue de Citrix Cloud répond aux limites imposées par certains fournisseurs SAML en matière de prévention de la duplication des ID d’entité. Cette fonctionnalité vous permet de provisionner plusieurs applications SAML au sein de votre client Azure AD et de configurer chacune d’entre elles avec un ID d’entité défini à partir d’un seul client Citrix Cloud.

Puis-je toujours lier la même application Azure AD SAML à plusieurs locataires Citrix Cloud ?

Ce scénario est courant chez les clients de Citrix Cloud et Citrix continue de le prendre en charge. Pour mettre en œuvre ce scénario, vous devez répondre aux exigences suivantes :

- Utilisez un ID d’entité générique, tel que

https://saml.cloud.com. - N’activez pas les ID d’entité étendue pour votre connexion SAML.

Comment puis-je décider d’utiliser ou non un ID d’entité étendue au sein de mon fournisseur SAML ?

Les ID d’entité étendue dans Citrix Cloud offrent la possibilité d’utiliser un ID d’entité générique ou étendue, en fonction de vos besoins. Prenez en compte le nombre d’applications SAML dont vous avez besoin et le nombre de clients Citrix Cloud dont vous disposez. Déterminez également si chaque locataire peut partager une application SAML existante ou avoir besoin de sa propre application SAML étendue.

Important :

Si votre fournisseur SAML vous autorise déjà à créer plusieurs applications SAML avec le même ID d’entité (tel que

https://saml.cloud.com), vous n’avez pas besoin d’activer les ID d’entité étendue ou d’apporter des modifications à votre configuration SAML existante. Il n’est pas nécessaire de mettre à jour les paramètres dans Citrix Cloud ou dans votre application SAML.

Fournisseurs SAML concernés

Le tableau suivant répertorie les fournisseurs SAML qui autorisent ou limitent l’utilisation d’ID d’entité en double.

| Fournisseur SAML | Prend en charge les ID d’entité en double |

|---|---|

| Azure AD (cloud) | Non |

| ADFS (sur site) | Non |

| PingFederate (sur site) | Non |

| PingOneSSO (cloud) | Non |

| Okta (cloud) | Oui |

| Duo (cloud) | Oui |

| OneLogin (cloud) | Oui |

Cas d’utilisation concernés

Le tableau suivant indique si un ID d’entité générique ou étendue est pris en charge en fonction des applications SAML requises par votre cas d’utilisation et si votre fournisseur SAML prend en charge les ID d’entité en double.

| Exigence relative au cas d’utilisation | Prise en charge des ID d’entité en double par le fournisseur SAML ? | Configuration prise en charge |

|---|---|---|

| Une seule application SAML | Oui | ID d’entité générique ou étendue |

| Une seule application SAML | Non | ID d’entité générique ou étendue |

| Deux applications SAML ou plus | Oui | ID d’entité générique ou étendue |

| Deux applications SAML ou plus | Non | ID d’entité étendue |

| Paires d’URL personnalisées et d’applications SAML de l’espace de travail | Oui | ID d’entité générique ou étendue |

| Paires d’URL personnalisées et d’applications SAML de l’espace de travail | Non | ID d’entité étendue |

| Lier la même application SAML à plusieurs locataires Citrix Cloud | Oui | ID d’entité générique |

| Lier la même application SAML à plusieurs locataires Citrix Cloud | Non | ID d’entité générique |

Configurer la connexion SAML principale avec un ID d’entité étendue

Dans cette tâche, vous créez une connexion SAML dans Citrix Cloud à l’aide d’un ID d’entité défini pour l’application SAML principale (SAML App 1).

- Dans le menu Citrix Cloud, sélectionnez Gestion des identités et des accès.

- Dans l’onglet Authentification, localisez SAML 2.0 et sélectionnez Connecter dans le menu de points de suspension.

- Lorsque vous êtes invité à créer votre URL de connexion unique, entrez un identifiant court et descriptif pour votre entreprise (par exemple,

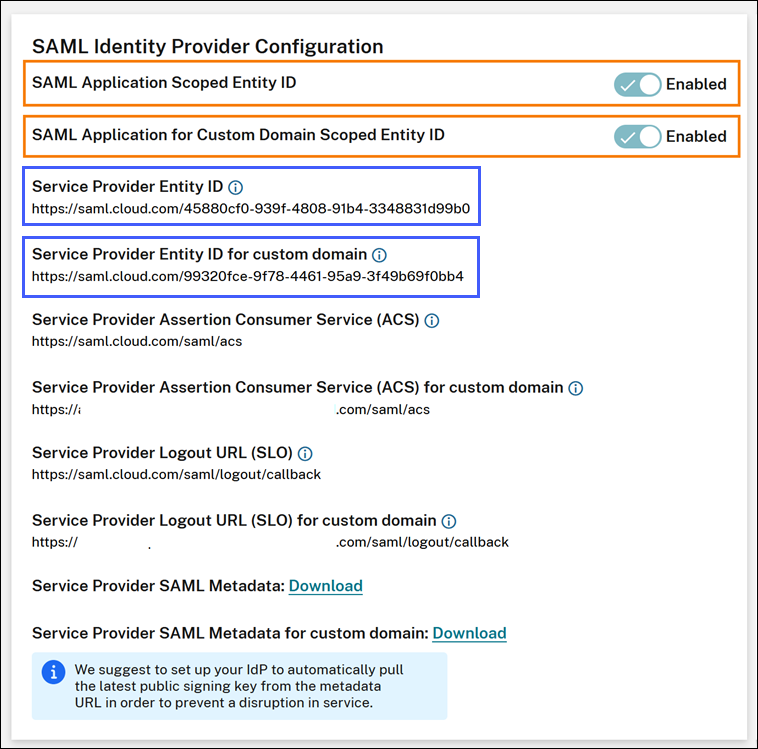

https://citrix.cloud.com/go/mycompany) et sélectionnez Enregistrer et continuer. Cet identifiant doit être unique sur l’ensemble de Citrix Cloud. - Sous Configurer le fournisseur d’identité SAML, sélectionnez Configurer l’ID d’entité SAML étendue. Citrix Cloud génère automatiquement des ID d’entité étendue et renseigne les champs relatifs à l’ID d’entité, au service consommateur d’assertions (ACS) et à l’URL de déconnexion.

- Sous Configurer la connexion SAML à Citrix Cloud, entrez les informations de connexion fournies par votre fournisseur SAML.

- Acceptez les mappages d’attributs SAML par défaut.

- Sélectionnez Tester et terminer.

Configurer la connexion SAML principale avec un ID d’entité générique

Dans cette tâche, vous créez une connexion SAML dans Citrix Cloud à l’aide de l’ID d’entité générique par défaut pour l’application SAML principale (SAML App 1).

- Dans le menu Citrix Cloud, sélectionnez Gestion des identités et des accès.

- Dans l’onglet Authentification, localisez SAML 2.0 et sélectionnez Connecter dans le menu de points de suspension.

- Lorsque vous êtes invité à créer votre URL de connexion unique, entrez un identifiant court et descriptif pour votre entreprise (par exemple,

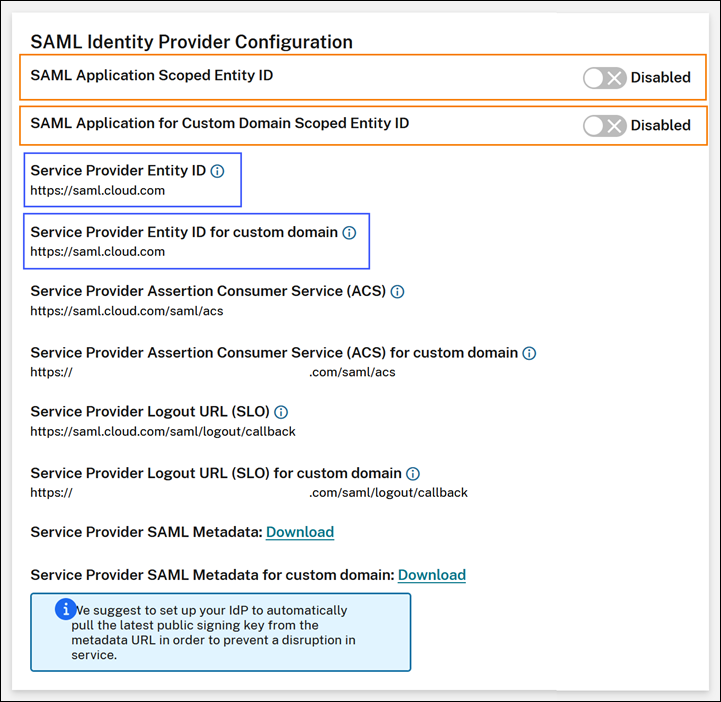

https://citrix.cloud.com/go/mycompany) et sélectionnez Enregistrer et continuer. Cet identifiant doit être unique sur l’ensemble de Citrix Cloud. - Sous Configurer le fournisseur d’identité SAML, vérifiez que l’option Configurer l’ID d’entité SAML étendue est désactivée.

- Sous Configurer la connexion SAML à Citrix Cloud, entrez les informations de connexion fournies par votre fournisseur SAML.

- Sous Métadonnées SAML du fournisseur de services, cliquez sur Télécharger pour obtenir une copie des métadonnées SAML génériques, si nécessaire.

- Acceptez les mappages d’attributs SAML par défaut.

- Sélectionnez Tester et terminer.

Configurer une connexion SAML à l’aide de domaines personnalisés Citrix Workspace

Cette section explique comment configurer une connexion SAML à l’aide d’une URL d’espace de travail personnalisée avec un ID d’entité étendue ou générique.

Les tâches de cette section ne s’appliquent que si vous disposez déjà d’une URL d’espace de travail personnalisée que vous utilisez avec SAML. Si vous n’utilisez pas d’URL d’espace de travail personnalisée avec l’authentification SAML, vous pouvez ignorer les tâches de cette section.

Pour plus d’informations, consultez les articles suivants :

- Configurer un domaine personnalisé

- Se connecter à des espaces de travail avec SAML à l’aide de domaines personnalisés

Configurer une connexion SAML avec une URL d’espace de travail personnalisée et un ID d’entité générique

Dans cette tâche, le paramètre Configurer l’ID d’entité étendue est désactivé.

- Dans le menu Citrix Cloud, sélectionnez Authentification de Workspace.

- Dans URL d’espace de travail personnalisée, sélectionnez Modifier dans le menu de points de suspension.

- Sélectionnez Utiliser à la fois l’URL [NomClient].cloud.com et l’URL du domaine personnalisé.

- Entrez l’ID d’entité générique, l’URL SSO et l’URL de déconnexion facultative pour l’application SAML 2, puis téléchargez le certificat de signature que vous avez téléchargé précédemment auprès de votre fournisseur SAML.

- Si nécessaire, sous Métadonnées SAML du fournisseur de services pour le domaine personnalisé, cliquez sur Télécharger pour obtenir une copie des métadonnées SAML génériques pour l’application SAML de l’URL d’espace de travail personnalisée

- Cliquez sur Enregistrer.

Configurer une connexion SAML avec une URL d’espace de travail personnalisée et un ID d’entité étendue

Dans cette tâche, le paramètre Configurer l’ID d’entité étendue est activé.

- Dans le menu Citrix Cloud, sélectionnez Authentification de Workspace.

- Dans URL d’espace de travail personnalisée, sélectionnez Modifier dans le menu de points de suspension.

- Sélectionnez Utiliser à la fois l’URL [NomClient].cloud.com et l’URL du domaine personnalisé.

- Entrez l’ID d’entité étendue, l’URL SSO et l’URL de déconnexion facultative pour l’application SAML 2, puis téléchargez le certificat de signature SAML que vous avez téléchargé précédemment auprès de votre fournisseur SAML.

- Cliquez sur Enregistrer.

Une fois la configuration enregistrée, Citrix Cloud génère les métadonnées SAML étendues contenant le GUID correct. Si nécessaire, vous pouvez obtenir une copie des métadonnées étendues pour l’application SAML de l’URL d’espace de travail personnalisée

- Sur la page Gestion des identités et des accès, localisez la connexion SAML et sélectionnez Afficher dans le menu de points de suspension.

- Sous Métadonnées SAML du fournisseur de services pour le domaine personnalisé, cliquez sur Télécharger.

Afficher la configuration SAML des applications SAML de l’URL d’espace de travail principale et personnalisée

Lorsque vous affichez les détails de configuration de votre connexion SAML étendue, Citrix Cloud affiche les paramètres d’ID d’entité étendue à la fois pour l’application SAML principale et pour l’application SAML avec domaines personnalisés Workspace

Par exemple, lorsque les ID d’entité étendue sont activés, les champs ID d’entité du fournisseur de services et ID d’entité du fournisseur de services pour le domaine personnalisé contiennent les ID d’entité étendue générés par Citrix Cloud.

Lorsque les ID d’entité étendue sont désactivés, les champs ID d’entité du fournisseur de services et ID d’entité du fournisseur de services pour le domaine personnalisé contiennent les ID d’entité générique.

Vous pouvez mettre à jour les applications SAML existantes au sein de votre fournisseur SAML en ajoutant l’ID d’entité étendue à la valeur d’ID d’entité existante.

Configuration du fournisseur SAML avec ID d’entité étendue

Après avoir configuré la connexion SAML dans Citrix Cloud avec des ID d’entité étendue, vous pouvez ajouter l’ID d’entité étendue à votre fournisseur SAML.

Cette section inclut des exemples de configuration provenant d’Azure AD et de PingFederate.

Configuration SAML d’Azure AD avec ID d’entité étendue

Dans cet exemple, l’ID d’entité étendue provenant de Citrix Cloud est saisi dans le champ Identifiant d’Azure AD.

Configuration SAML de PingFederate avec ID d’entité étendue

Dans cet exemple, l’ID d’entité étendue et l’ID d’entité générique de Citrix Cloud sont renseignés respectivement dans les champs Partner’s Entity ID et Base URL.

Dépannage

Citrix recommande d’utiliser l’extension de navigateur SAML-Tracer pour résoudre tout problème lié à votre configuration SAML. Cette extension décode les requêtes et réponses codées en Base64 en langage XML SAML, et les fournit donc en dans un format intelligible. Vous pouvez utiliser l’extension SAML-Tracer pour examiner les requêtes SAML SSO et SLO que Citrix Cloud (le fournisseur de services) génère et envoie à votre fournisseur SAML (le fournisseur d’identité). L’extension peut indiquer si l’étendue de l’ID d’entité (GUID) est incluse dans les deux requêtes.

- Dans le panneau Extensions de votre navigateur Web, installez et activez l’extension SAML-Tracer.

- Effectuez une opération de connexion et de déconnexion SAML et capturez l’intégralité du flux avec l’extension SAML-Tracer.

-

Repérez la ligne suivante dans la requête SSO SAML ou la requête SLO.

<saml:Issuer xmlns:saml="urn:oasis:names:tc:SAML:2.0:assertion">https://saml.cloud.com/cfee4a86-97a8-49cf-9bb6-fd15ab075b92</saml:Issuer> <!--NeedCopy--> - Vérifiez que l’ID d’entité correspond à l’ID d’entité configuré dans l’application de votre fournisseur SAML.

- Vérifiez que l’ID d’entité étendue est présent dans le champ Issuer et assurez-vous qu’il est configuré correctement dans votre fournisseur SAML.

- Exportez et enregistrez la sortie JSON de l’extension SAML-tracer. Si vous êtes en relation avec le support Citrix pour résoudre un problème, chargez le résultat dans votre dossier de support Citrix.

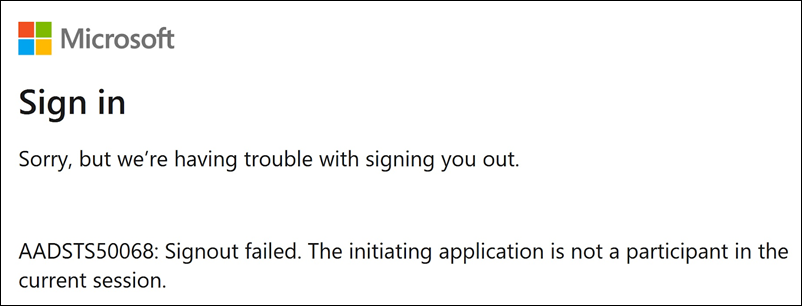

Résolution des problèmes liés à Azure AD

Problème : la déconnexion d’Azure AD échoue lorsque SLO est configuré. Azure AD affiche l’erreur suivante à l’utilisateur :

Si les ID d’entité étendue sont activés pour la connexion SAML dans Citrix Cloud, ils doivent être envoyés à la fois dans les requêtes SSO et SLO.

Cause : l’entité étendue est configurée mais l’ID d’entité est absent de la requête SLO. Vérifiez que l’ID d’entité étendue est présent dans la requête SLO dans la sortie de l’extension SAML-tracer.

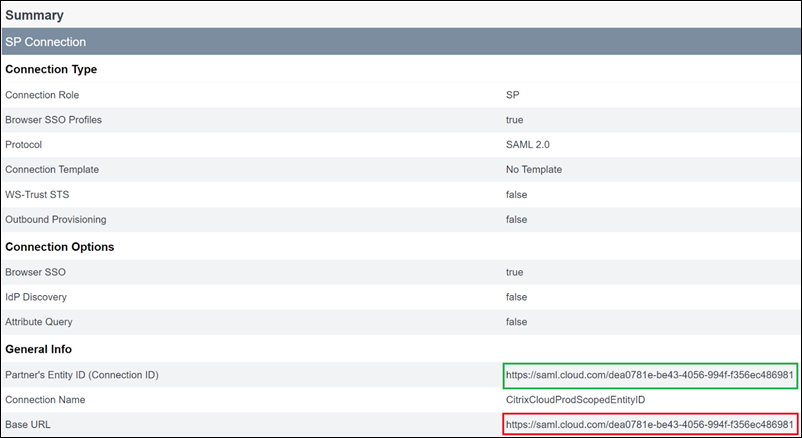

Résolution des problèmes sur site liés à PingFederate

Problème : la connexion ou la déconnexion à PingFederate échoue si le paramètre d’ID d’entité étendue a été activé.

Cause : l’administrateur PingFederate a ajouté l’ID d’entité étendue à l’URL de base de connexion du SP.

Pour résoudre ce problème, ajoutez l’ID d’entité étendue au champ Partner’s EntityID uniquement. L’ajout de l’ID d’entité étendue à l’URL de base entraîne un point de terminaison SAML incorrect. Si l’URL de base de Citrix Cloud n’est pas correctement mise à jour, toutes les autres URL relatives au point de terminaison SAML dérivées de l’URL de base entraînent des échecs de connexion.

Les points de terminaison suivants sont des exemples de points de terminaison SAML Citrix Cloud incorrects qui peuvent apparaître dans la sortie SAML-Tracer :

https://saml.cloud.com/<GUID>/saml/acshttps://saml.cloud.com/<GUID>/saml/logout/callback

L’image suivante montre une application SAML PingFederate qui n’a pas été configurée correctement. Le champ qui a été correctement configuré est affiché en vert. Le champ qui n’a pas été configuré correctement est affiché en rouge.

Dans cet article

- Qu’est-ce qu’un ID d’entité ?

- ID d’entité SP générique et étendue par région

- Générer des ID d’entité SP uniques pour les connexions SAML nouvelles et existantes

- Questions fréquemment posées sur les ID d’entité étendue

- Fournisseurs SAML concernés

- Cas d’utilisation concernés

- Configurer la connexion SAML principale avec un ID d’entité étendue

- Configurer la connexion SAML principale avec un ID d’entité générique

- Configurer une connexion SAML à l’aide de domaines personnalisés Citrix Workspace

- Configuration du fournisseur SAML avec ID d’entité étendue

- Dépannage