À propos de Citrix Endpoint Management

Citrix Endpoint Management est une solution Unified Endpoint Management (UEM) qui regroupe chaque application et point de terminaison dans une vue unifiée pour augmenter la sécurité et améliorer la productivité. Pour obtenir une vue d’ensemble de l’UEM, consultez la fiche technique de Citrix Tech Zone, Citrix Endpoint Management..

Citrix Endpoint Management propose la gestion d’appareils mobiles (MDM) et la gestion d’applications mobiles (MAM).

Les fonctionnalités MDM de Citrix Endpoint Management vous permettent d’effectuer les opérations suivantes :

- Déployer des applications et des stratégies d’appareil

- Récupérer des inventaires logiciels

- Effectuer des actions sur les appareils, telles que l’effacement

Les fonctionnalités MAM de Citrix Endpoint Management vous permettent d’effectuer les opérations suivantes :

- Sécuriser les applications et données sur les appareils mobiles BYO

- Mettre à disposition des applications mobiles d’entreprise.

- Verrouiller les applications et effacer leurs données.

En combinant les fonctionnalités MDM et MAM, vous pouvez effectuer les opérations suivantes :

- Gérer un appareil fourni par l’entreprise via MDM

- Déployer des applications et des stratégies d’appareil

- Récupérer un inventaire logiciel

- Effacer des appareils

- Mettre à disposition des applications mobiles d’entreprise

- Verrouiller des applications et effacer les données sur les appareils

Le tableau suivant récapitule les fonctionnalités de Citrix Endpoint Management prises en charge pour MDM, MAM ou MDM+MAM.

| Fonctionnalité (par plate-forme) | MDM (1) | MAM (2) | MDM+MAM |

|---|---|---|---|

| Android Entreprise : | |||

| Prise en charge de l’inscription d’appareils | Oui | Oui | Oui |

| Prise en charge de l’authentification de domaine | Oui | Non | Oui |

| Prise en charge de l’authentification domaine + jeton de sécurité | Non | Non | Oui |

| Prise en charge de l’authentification du certificat client | Non | Oui | Oui |

| Prise en charge de l’authentification certificat + domaine | Non | Non | Oui |

| Prise en charge du certificat client + jeton de sécurité | Non | Non | Oui |

| Prise en charge du fournisseur d’identité Azure AD | Oui | Non | Oui |

| Prise en charge du fournisseur d’identité Okta | Oui | Non | Oui |

| Connexion unique aux applications SaaS natives | Oui | Non | Oui |

| Prise en charge du réseau de mise à disposition de contenu Citrix pour les applications d’entreprise | Oui | Oui | Oui |

| Prise en charge du réseau de mise à disposition de contenu Citrix pour les applications MDX | Oui | Oui | Oui |

| Prise en charge des appareils partagés en provisionnant des appareils Android Enterprise dédiés | Oui | Non | Oui |

| Android (ancien) : | |||

| Prise en charge de l’inscription d’appareils | Oui | Oui | Oui |

| Prise en charge de l’authentification domaine ou domaine + jeton de sécurité | Non | Non | Oui |

| Prise en charge de l’authentification du certificat client | Non | Oui | Oui |

| Prise en charge de l’authentification certificat + domaine | Non | Non | Oui |

| Prise en charge du certificat client + jeton de sécurité | Non | Non | Oui |

| Prise en charge des fournisseurs d’identité Azure AD et Citrix | Oui | Non | Oui |

| Prise en charge du fournisseur d’identité Okta | Oui | Non | Oui |

| Connexion unique aux applications SaaS natives | Oui | Non | Oui |

| Prise en charge du réseau de mise à disposition de contenu Citrix pour les applications d’entreprise | Oui | Oui | Oui |

| Prise en charge du réseau de mise à disposition de contenu Citrix pour les applications MDX | Oui | Oui | Oui |

| Chrome : | |||

| Prise en charge de l’inscription d’appareils | Oui | Non | Oui |

| Prise en charge de l’authentification par nom d’utilisateur et mot de passe | Oui | Non | Oui |

| iOS : | |||

| Prise en charge de l’inscription d’appareils | Oui | Oui | Oui |

| Prise en charge de l’authentification domaine ou domaine + jeton de sécurité | Non | Non | Oui |

| Prise en charge de l’authentification du certificat client | Non | Oui | Oui |

| Prise en charge de l’authentification certificat + domaine | Non | Non | Oui |

| Prise en charge des fournisseurs d’identité Azure AD et Citrix | Oui | Non | Oui |

| Prise en charge du fournisseur d’identité Okta | Oui | Non | Oui |

| Connexion unique aux applications SaaS natives | Oui | Non | Oui |

| Prise en charge du réseau de mise à disposition de contenu Citrix pour les applications d’entreprise | Oui | Oui | Oui |

| Prise en charge du réseau de mise à disposition de contenu Citrix pour les applications MDX | Oui | Oui | Oui |

| Intégration d’Apple Éducation | Oui | Non | Oui |

| macOS : | |||

| Prise en charge de l’inscription d’appareils | Oui | Non | Non |

| Prise en charge du domaine ou domaine + mot de passe unique | Oui | Non | Non |

| Prise en charge de l’URL d’invitation + mot de passe unique | Oui | Non | Non |

| Windows : | |||

| Prise en charge de l’inscription d’appareils | Oui | Non | Non |

| Inscription automatique des appareils Windows 10 et Windows 11 via l’application Citrix Workspace | Oui | Non | Non |

| Prise en charge de l’authentification domaine ou domaine + jeton de sécurité | Oui | Non | Non |

| Prise en charge de l’authentification du certificat client | Oui | Non | Non |

| Prise en charge de l’authentification certificat + domaine | Oui | Non | Non |

| Authentification fédérée via le fournisseur d’identités Azure AD ou Citrix | Oui | Non | Non |

| Prise en charge du réseau de mise à disposition de contenu Citrix pour les applications d’entreprise | Oui | Non | Non |

| Intégration de Workspace Environment Management (3) | Oui | Non | Non |

Remarques :

(1) L’ordre de déploiement s’applique uniquement aux appareils d’un groupe de mise à disposition dont le profil d’inscription est configuré pour MDM.

(2) L’inscription MAM nécessite NetScaler Gateway.

(3) L’intégration WEM (Workspace Environment Management) permet d’accéder aux fonctionnalités MDM sur un large éventail de systèmes d’exploitation Windows.

Pour de plus amples informations, consultez Modes de gestion.

Architecture

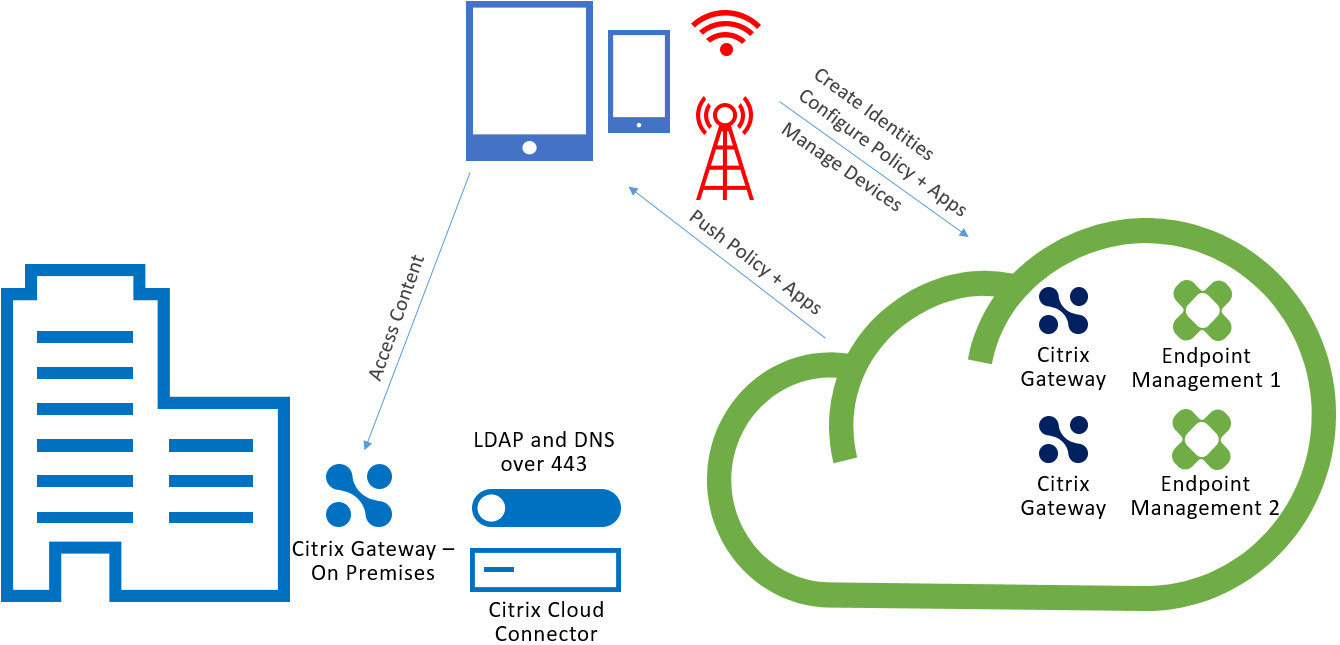

Les besoins en matière de gestion des applications ou appareils de votre organisation déterminent les composants Citrix Endpoint Management de votre architecture Citrix Endpoint Management. Les composants Citrix Endpoint Management sont modulaires et complémentaires. Par exemple, votre déploiement inclut NetScaler Gateway :

- NetScaler Gateway permet aux utilisateurs d’accéder à distance à des applications mobiles et effectue le suivi des types d’appareils des utilisateurs.

- Citrix Endpoint Management est l’endroit où vous gérez ces applications et appareils.

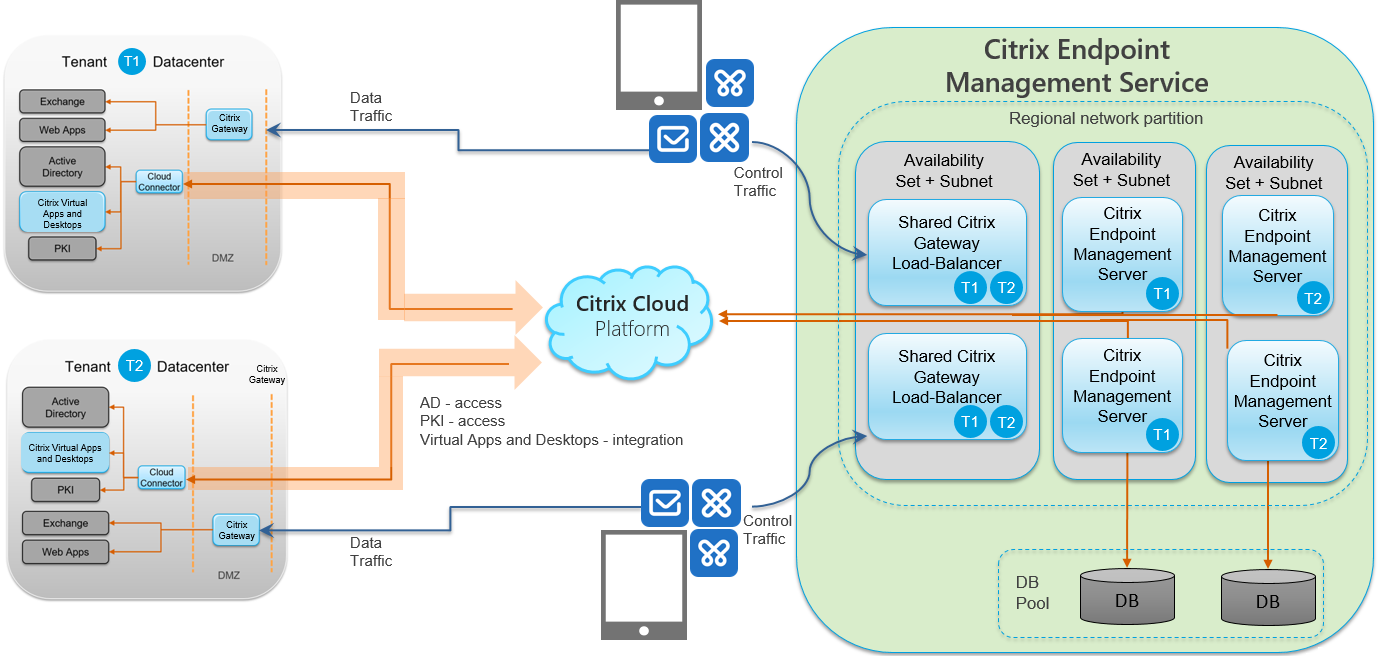

Le schéma suivant illustre une architecture générale d’un déploiement cloud de Citrix Endpoint Management et son intégration avec votre data center.

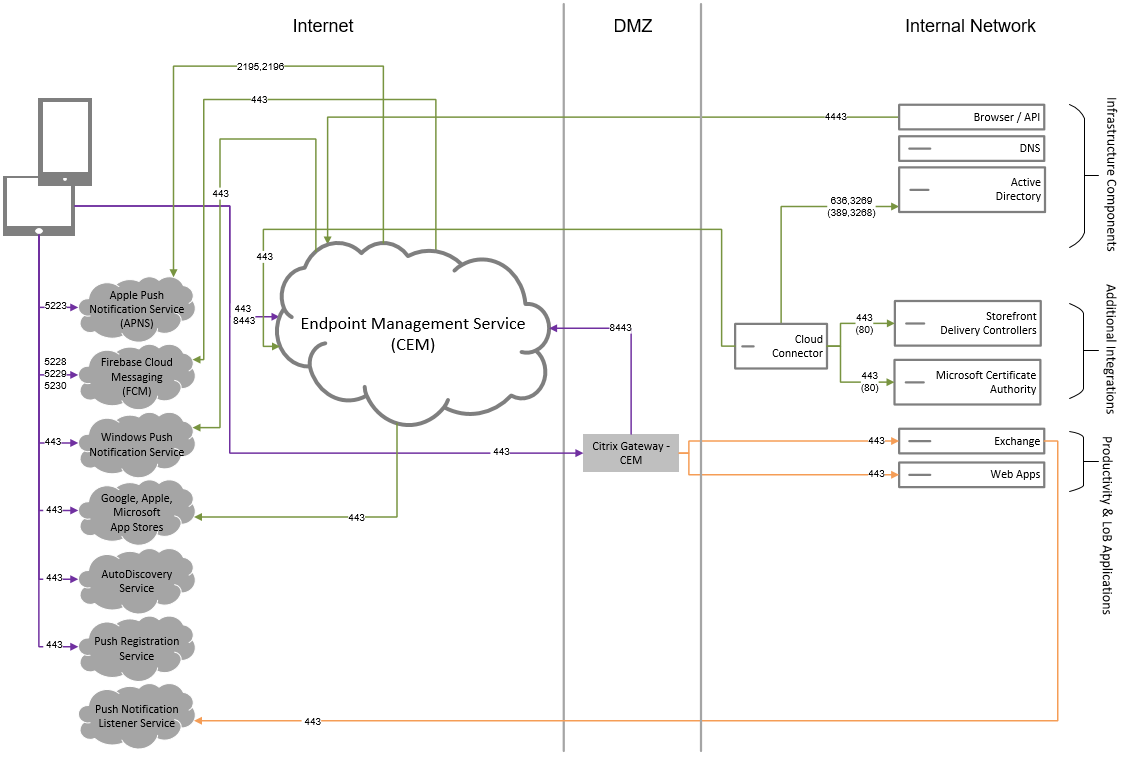

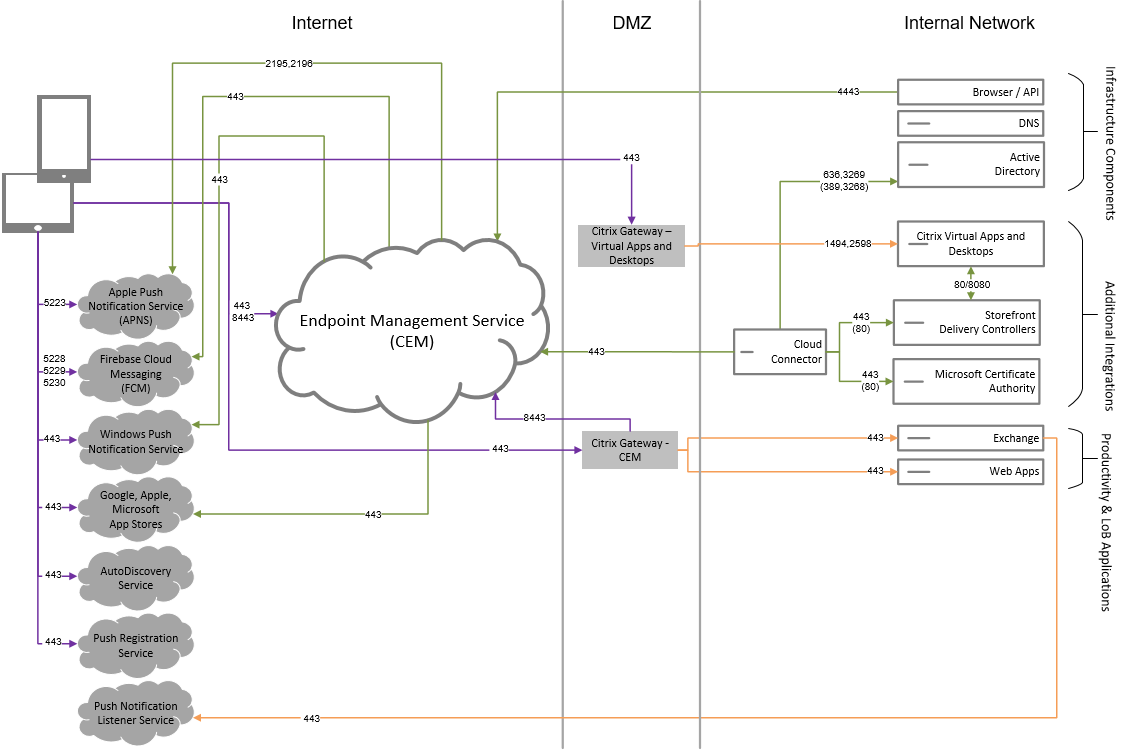

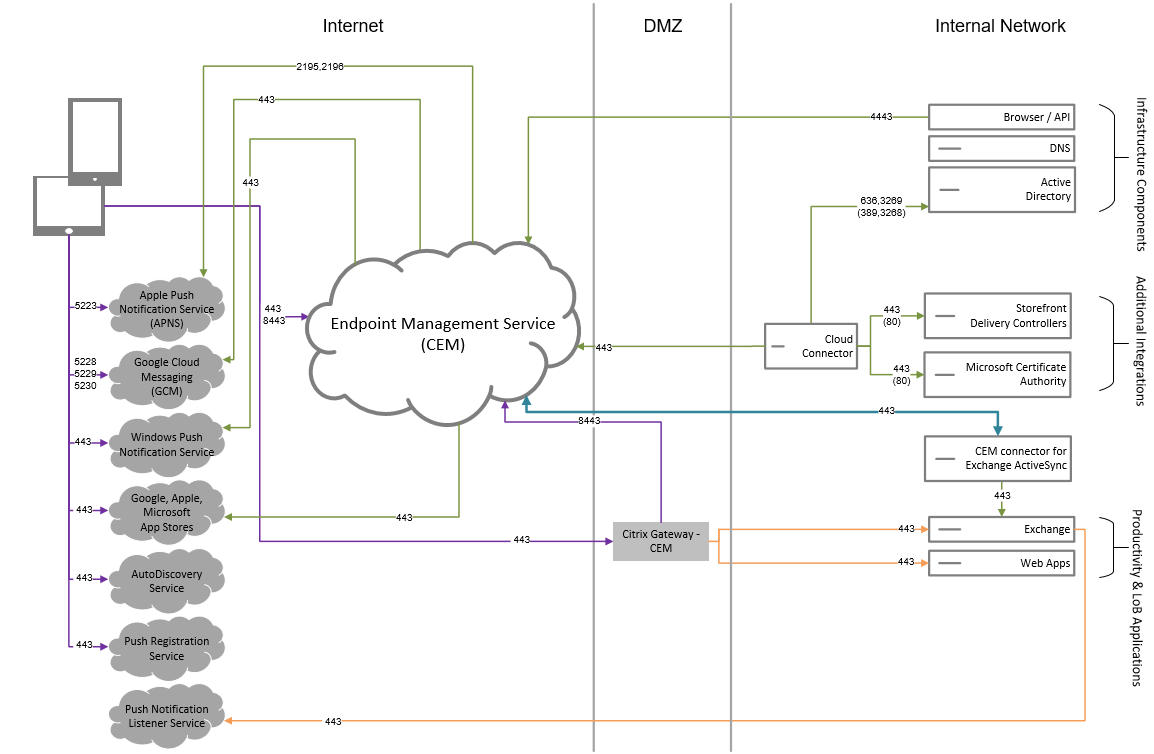

Les sous-sections suivantes contiennent des diagrammes d’architecture de référence pour :

- Citrix Endpoint Management

- Des composants facultatifs tels qu’une autorité de certification externe, Citrix Endpoint Management Connector pour Exchange ActiveSync et le flux de trafic MDM+MAM Citrix Endpoint Management et MAM Intune.

Pour plus d’informations sur la configuration requise pour Citrix ADC et NetScaler Gateway, consultez la documentation du produit Citrix à l’adresse https://docs.citrix.com/.

Architecture de référence principale

Pour les exigences en matière de port, consultez la section Configuration système requise.

Architecture de référence avec Citrix Virtual Apps and Desktops

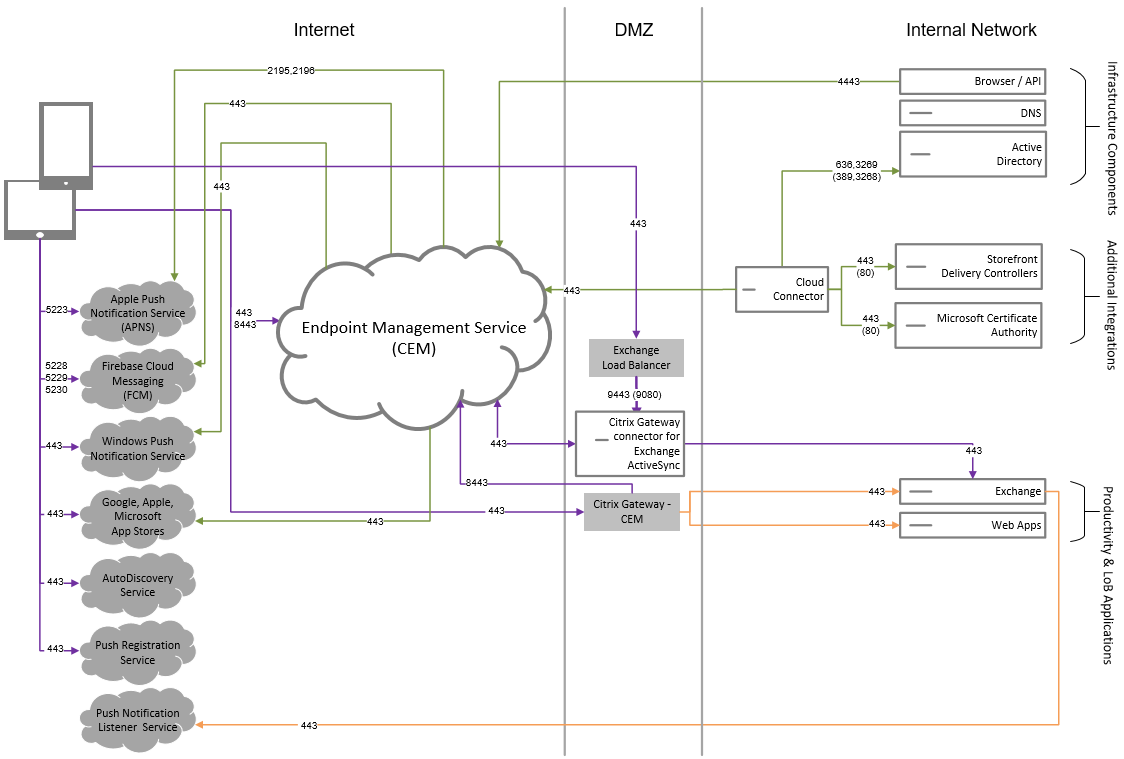

Architecture de référence avec Citrix Endpoint Management Connector pour Exchange ActiveSync

Architecture de référence avec NetScaler Gateway Connector pour Exchange ActiveSync

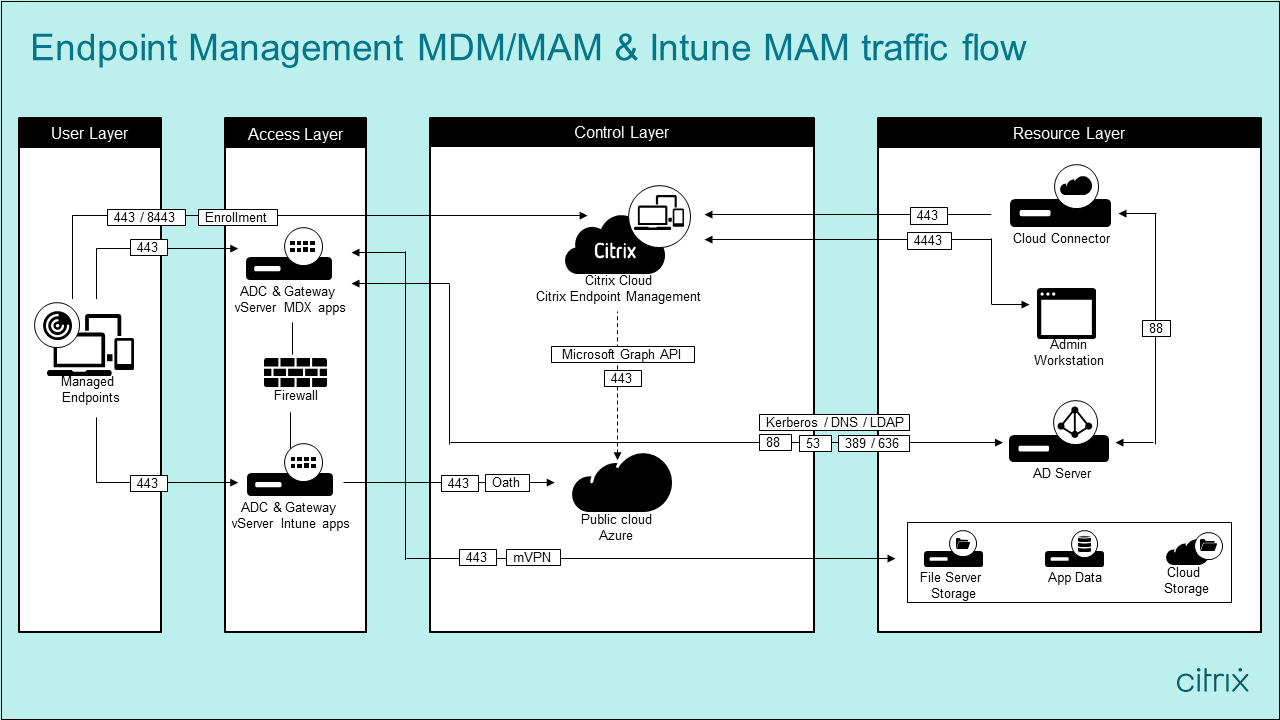

Architecture de référence avec MDM+MAM Citrix Endpoint Management et MAM Intune

Emplacements des ressources

Placez les emplacements de ressources là où ils répondent le mieux aux besoins de votre entreprise. Par exemple : dans un cloud public, une succursale, un cloud privé ou un centre de données. Facteurs qui peuvent déterminer le choix de l’emplacement :

- Proximité des abonnés

- Proximité des données

- Exigences en matière de montée en charge

- Attributs de sécurité

Vous pouvez créer n’importe quel nombre d’emplacements de ressources. Par exemple, vous pouvez :

- Créer un emplacement de ressources dans votre centre de données pour le siège social en fonction des applications et des abonnés qui doivent être proches des données.

- Ajouter un emplacement de ressources distinct pour vos utilisateurs internationaux dans un cloud public. Ou créer des emplacements de ressources distincts dans les succursales pour fournir les applications les plus utilisées à proximité des employés de la succursale.

- Ajouter un autre emplacement de ressources sur un réseau distinct qui fournit des applications restreintes. Cette configuration offre une visibilité limitée aux autres ressources et abonnés sans avoir à ajuster les autres emplacements de ressources.

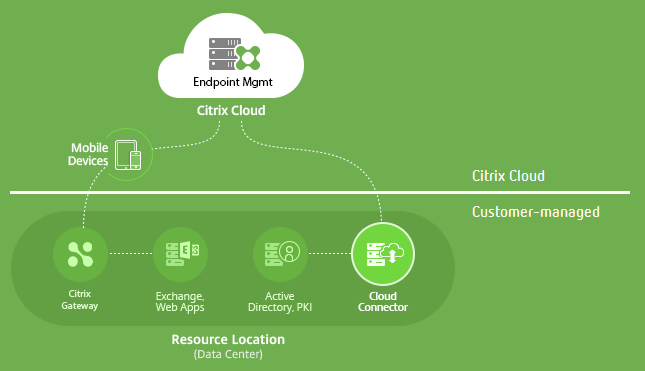

Cloud Connector

Cloud Connector authentifie et crypte toutes les communications entre Citrix Cloud et vos emplacements de ressources. Cloud Connector est nécessaire pour accéder aux services suivants : LDAP, fournisseurs d’identité, serveur PKI, requêtes DNS internes, Citrix Virtual Apps, NetScaler Gateway, Citrix Workspace et Microsoft Endpoint Manager.

Le schéma suivant illustre le flux du trafic pour Cloud Connector.

Cloud Connector établit les connexions avec Citrix Cloud. Cloud Connector n’accepte pas les connexions entrantes.

Cloud Connector est soumis à une charge élevée uniquement pendant l’inscription de l’appareil. Pour plus d’informations, consultez la section Considérations sur le dimensionnement et la scalabilité des Cloud Connector.

Une solution qui inclut la gestion des applications mobiles (MAM) nécessite un micro-VPN fourni par une passerelle NetScaler Gateway locale. Dans ce scénario :

- Les composants suivants résident dans votre centre de données :

- Cloud Connector

- NetScaler Gateway

- Vos serveurs pour Exchange, applications Web, Active Directory et PKI

- Les appareils mobiles communiquent avec Citrix Endpoint Management et votre NetScaler Gateway sur site.

Composants Citrix Endpoint Management

Console Citrix Endpoint Management : Vous utilisez la console d’administration Citrix Endpoint Management pour configurer Citrix Endpoint Management. Pour de plus amples informations sur l’utilisation de la console Citrix Endpoint Management, consultez les articles sous Citrix Endpoint Management. Citrix vous avertit lorsque les articles Nouveautés Citrix Endpoint Management sont mis à jour pour une nouvelle version.

Tenez compte des différences suivantes entre le service Citrix Endpoint Management et les versions locales :

- Le client d’assistance à distance n’est pas disponible dans Citrix Endpoint Management.

- Citrix ne prend pas en charge l’intégration de syslog dans Citrix Endpoint Management avec un serveur syslog sur site. Au lieu de cela, vous pouvez télécharger les journaux à partir de la page Dépannage et support dans la console Citrix Endpoint Management. Ce faisant, vous devez cliquer sur Tout télécharger.

SDK MAM : Le MDX Toolkit devrait atteindre la fin de son cycle de vie en juillet 2023. Pour continuer à gérer vos applications d’entreprise, vous devez incorporer le SDK MAM.

- Le SDK MAM (Mobile Application Management) fournit des fonctionnalités MDX qui ne sont pas couvertes par les plates-formes iOS et Android. Vous pouvez activer MDX pour les applications iOS ou Android et les sécuriser. Vous rendez ces applications disponibles dans un magasin interne ou dans des magasins d’applications publics. Consultez SDK de l’application MDX.

Applications de productivité mobiles : Les applications de productivité mobiles développées par Citrix offrent une suite d’outils de productivité et de communication au sein de l’environnement Citrix Endpoint Management. Ce sont vos politiques d’entreprise qui sécurisent ces applications. Pour de plus amples informations, consultez la section Applications de productivité mobiles.

Citrix Endpoint Management Connector pour Exchange ActiveSync : Citrix Endpoint Management Connector pour Exchange ActiveSync fournit un accès sécurisé à la messagerie aux utilisateurs qui utilisent des applications de messagerie mobile natives. Le connecteur pour Exchange ActiveSync fournit un filtrage ActiveSync au niveau du service Exchange. Par conséquent, le filtrage ne se produit qu’une fois que le courrier parvient au service Exchange, et non lorsqu’il entre dans l’environnement Citrix Endpoint Management. Le connecteur ne nécessite pas l’utilisation de NetScaler Gateway. Vous pouvez déployer le connecteur sans modifier le routage du trafic ActiveSync existant. Pour plus d’informations, consultez la section Citrix Endpoint Management Connector pour Exchange ActiveSync.

NetScaler Gateway Connector pour Exchange ActiveSync. NetScaler Gateway Connector pour Exchange ActiveSync fournit un accès sécurisé à la messagerie aux utilisateurs qui utilisent des applications de messagerie mobile natives. Le connecteur pour Exchange ActiveSync fournit un filtrage ActiveSync au niveau du périmètre. Le filtrage utilise NetScaler Gateway comme proxy pour le trafic ActiveSync. Le composant de filtrage se trouve donc sur le chemin du flux de trafic de messagerie, interceptant le courrier à l’entrée ou à la sortie de l’environnement. Le connecteur pour Exchange ActiveSync agit comme un intermédiaire entre NetScaler Gateway et Citrix Endpoint Management. Pour plus d’informations, consultez la section NetScaler Gateway Connector pour Exchange ActiveSync.

Vue d’ensemble de la sécurité technique de Citrix Endpoint Management

Citrix Cloud gère le plan de contrôle des environnements Citrix Endpoint Management. Le plan de contrôle comprend Citrix Endpoint Management Server, l’équilibrage de charge Citrix ADC et une base de données mono-locataire. Le service de cloud s’intègre à un data center client à l’aide de Citrix Cloud Connector. Les clients de Citrix Endpoint Management qui utilisent Cloud Connector gèrent généralement NetScaler Gateway dans leurs data centers.

La figure suivante illustre le service et ses limites de sécurité.

Les informations de cette section :

- fournissent une introduction aux fonctionnalités de sécurité de Citrix Cloud ;

- définissent la répartition des responsabilités entre Citrix et les clients pour la sécurisation du déploiement de Citrix Cloud ;

- ne constituent pas un guide de configuration et d’administration pour Citrix Cloud ou l’un de ses composants ou services.

Pour plus d’informations sur la technologie utilisée par Citrix Endpoint Management pour fournir une sécurité complète de bout en bout, consultez Security and Productivity for the Mobile Enterprise.

Flux de données

Le plan de contrôle dispose d’un accès en lecture limité aux objets utilisateur et groupe. Ces objets résident dans votre répertoire, DNS et services similaires. Le plan de contrôle accède à ces services via Citrix Cloud Connector via des connexions HTTPS sécurisées.

Les données de l’entreprise, telles que les e-mails, l’intranet et le trafic d’applications Web, circulent directement entre un appareil et les serveurs d’applications via NetScaler Gateway. NetScaler Gateway est déployé dans le data center du client.

Isolation des données

Le plan de contrôle stocke les métadonnées nécessaires à la gestion des appareils utilisateurs et de leurs applications mobiles. Le service lui-même consiste en une combinaison de composants multi-locataires et mono-locataires. Cependant, par l’architecture de service, les métadonnées client sont toujours stockées séparément pour chaque locataire et sécurisées à l’aide d’informations d’identification uniques.

Gestion des informations d’identification

Le service gère les types d’informations d’identification suivants :

- Informations d’identification de l’utilisateur : les informations d’identification de l’utilisateur sont transmises de l’appareil au plan de contrôle via une connexion HTTPS. Le plan de contrôle valide ces informations d’identification avec un répertoire dans le répertoire du client sur une connexion sécurisée.

- Informations d’identification d’administrateur : les administrateurs s’authentifient auprès de Citrix Cloud, qui utilise le système d’authentification de Citrix Online. Ce processus génère un jeton JWT (JSON Web Token) à usage unique, qui permet à l’administrateur d’accéder au service.

- Informations d’identification Active Directory : le plan de contrôle nécessite des informations d’identification de liaison pour lire les métadonnées d’utilisateur provenant d’Active Directory. Ces informations d’identification sont chiffrées à l’aide du chiffrement AES-256 et enregistrées dans une base de données par locataire.

Considérations de déploiement

Citrix vous recommande de consulter la documentation sur les meilleures pratiques publiées pour le déploiement de NetScaler Gateway dans vos environnements.

Plus de ressources

Les clients sont invités à consulter les bulletins de sécurité relatifs à leurs produits Citrix. Pour plus d’informations sur les bulletins de sécurité nouveaux et mis à jour, consultez Bulletins de sécurité Citrix. Pensez également à vous inscrire pour recevoir des alertes dans vos paramètres d’alerte.

Consultez les ressources suivantes pour de plus amples informations sur la sécurité :

- Site de sécurité de Citrix : https://www.citrix.com/security

- Documentation Citrix Cloud : Guide de déploiement sécurisé pour la plate-forme Citrix Cloud

- Guide de déploiement sécurisé pour Citrix ADC

Intégration au logiciel Mobile Threat Defense

Le logiciel MTD (Mobile Threat Defense) détecte, analyse et permet d’empêcher les cyberattaques avancées contre les appareils mobiles d’entreprise. L’utilisation du logiciel MTD conjointement avec Citrix Endpoint Management unifié (UEM) augmente la sécurité et la visibilité de votre organisation.

Le logiciel MTD fournit des données sur les menaces utilisées par Citrix Endpoint Management pour :

- Protéger contre les logiciels malveillants, le phishing, les attaques réseau et les attaques « man-in-the-middle »

- Déterminer l’état de conformité des appareils

- Déterminer les niveaux de risque

- Prenez des mesures basées sur des stratégies pour protéger vos applications, vos données, vos appareils et votre réseau mobile

Citrix Endpoint Management s’intègre aux fournisseurs MTD suivants :

Pour plus d’informations ou pour demander une démonstration, contactez nos partenaires MTD ou votre représentant commercial Citrix.