Stratégie de messagerie

L’accès sécurisé aux e-mails à partir d’appareils mobiles est l’un des principaux moteurs de l’initiative de gestion de la mobilité de toute organisation. Décider de la bonne stratégie de messagerie est souvent un élément clé de toute conception Citrix Endpoint Management. Citrix Endpoint Management offre plusieurs options pour prendre en charge différents cas d’utilisation, en fonction de la sécurité, de l’expérience utilisateur et de l’intégration requises. Cet article couvre le processus de décision type pour la conception et les points à prendre en compte pour choisir la bonne solution, de la sélection du client à la circulation du courrier.

Choisir vos clients de messagerie

La sélection des clients est généralement une priorité pour la conception globale de la stratégie de messagerie. Vous pouvez choisir parmi plusieurs clients : Citrix Secure Mail, la messagerie native fournie avec un système d’exploitation de plateforme mobile particulier ou d’autres clients tiers disponibles via les magasins d’applications publics. En fonction de vos besoins, vous pouvez éventuellement prendre en charge les communautés d’utilisateurs avec un seul client (standard) ou utiliser une combinaison de clients.

Le tableau suivant présente des considérations de conception pour les différentes options client disponibles :

| Rubrique | Citrix Secure Mail | Natif (par exemple, iOS Mail) | Messagerie tierce |

| Configuration | Profils de compte Exchange configurés via une stratégie MDX. | Profils de compte Exchange configurés via une stratégie MDM. La prise en charge d’Android est limitée à : Android Enterprise. Tous les autres clients sont considérés comme des clients tiers. | Nécessite généralement une configuration manuelle par l’utilisateur. |

| Sécurité | Sécurisé de par sa conception, offrant la plus haute sécurité. Utilise les stratégies MDX avec des niveaux de cryptage de données supplémentaires. Citrix Secure Mail est une application entièrement gérée via une stratégie MDX. Couche d’authentification supplémentaire avec code PIN Citrix. | Basé sur l’ensemble de fonctionnalités fournisseur/application. Fournit une sécurité plus élevée. Utilise les paramètres de cryptage de l’appareil. S’appuie sur l’authentification au niveau de l’appareil pour accéder à l’application. | Basé sur l’ensemble de fonctionnalités fournisseur/application. Fournit une sécurité élevée. |

| Intégration | Permet l’interaction avec les applications gérées (MDX) par défaut. Ouverture d’URL Web avec Citrix Secure Web. Enregistrement des fichiers dans Citrix Files et fichiers en pièce jointe à partir de Citrix Files. Connexion directe à GoToMeeting. | Ne peut interagir qu’avec d’autres applications non gérées (non-MDX) par défaut. | Ne peut interagir qu’avec d’autres applications non gérées (non-MDX) par défaut. |

| Déploiement/Licence | Vous pouvez utiliser Citrix Secure Mail via MDM, directement depuis les magasins d’applications publics. Inclus avec les licences Citrix Endpoint Management Advanced et Enterprise. | Application client incluse avec le système d’exploitation de la plateforme. Aucune licence supplémentaire requise. | Vous pouvez déployer par push via MDM, en tant qu’application d’entreprise ou directement à partir des magasins d’applications publics. Modèle/coûts de licence associés basés sur le fournisseur de l’application. |

| Assistance | Prise en charge d’un fournisseur unique pour le client et la solution EMM (Citrix). Informations de contact d’assistance intégrées dans les fonctionnalités de journalisation de débogage Citrix Secure Hub/application. Assistance pour un seul client. | Assistance définie par le fournisseur (Apple/Google). Une assistance pour différents clients peut être nécessaire en fonction de la plate-forme de l’appareil. | Assistance définie par le fournisseur. Assistance pour un seul client, en supposant que le client tiers est pris en charge sur toutes les plates-formes des appareils gérés. |

Flux et filtrage du trafic de messagerie

Cette section présente les trois scénarios principaux et les points à prendre en compte pour la conception concernant le flux du trafic de messagerie (ActiveSync) dans le contexte de Citrix Endpoint Management.

Scénario 1 : Exchange exposé

Les environnements prenant en charge des clients externes disposent généralement de services Exchange ActiveSync exposés sur Internet. Les clients Mobile ActiveSync se connectent via ce chemin externe via un proxy inverse (NetScaler Gateway, par exemple) ou via un serveur Edge. Cette option est requise pour l’utilisation de clients de messagerie natifs ou tiers, ce qui fait de ces clients l’option de choix pour ce scénario. Bien que ce ne soit pas une pratique courante, vous pouvez également utiliser le client Citrix Secure Mail dans ce scénario. Ce faisant, vous bénéficiez des fonctionnalités de sécurité offertes par l’utilisation des stratégies MDX et de la gestion de l’application.

Scénario 2 : Tunneling via NetScaler Gateway (micro VPN et STA)

Ce scénario est le scénario par défaut lors de l’utilisation du client Citrix Secure Mail, en raison de ses capacités micro VPN. Dans ce cas, le client Citrix Secure Mail établit une connexion sécurisée à ActiveSync via NetScaler Gateway. En substance, vous pouvez considérer Citrix Secure Mail comme le client se connectant directement à ActiveSync à partir du réseau interne. Les clients Citrix standardisent souvent Citrix Secure Mail comme client mobile ActiveSync de leur choix. Cette décision fait partie d’une initiative visant à éviter d’exposer les services ActiveSync à Internet sur un serveur Exchange exposé, comme décrit dans le premier scénario.

Seules les applications sur lesquelles le SDK MAM est activé ou encapsulées avec le MDX peuvent utiliser la fonction micro VPN. Ce scénario ne s’applique pas aux clients natifs si vous utilisez un encapsulage MDX. Même s’il est possible d’encapsuler les clients tiers avec MDX Toolkit, cette pratique n’est pas courante. L’utilisation de clients VPN au niveau des appareils pour permettre l’accès par tunnel aux clients natifs ou tiers s’est avérée fastidieuse et n’est pas une solution viable.

Scénario 3 : Services Exchange hébergés sur le cloud

Les services Exchange hébergés sur le cloud, tels que Microsoft Office 365, gagnent en popularité. Dans le contexte de Citrix Endpoint Management, ce scénario peut être traité de la même manière que le premier scénario, car le service ActiveSync est également exposé sur Internet. Dans ce cas, les exigences des fournisseurs de services cloud dictent les choix des clients. Ces choix incluent généralement la prise en charge de la plupart des clients ActiveSync, tels que Citrix Secure Mail et d’autres clients natifs ou tiers.

La solution Citrix Endpoint Management peut être avantageuse dans trois domaines pour ce scénario :

- Clients avec stratégies MDX et gestion des applications avec Citrix Secure Mail

- Configuration du client avec l’utilisation d’une stratégie MDM sur les clients de messagerie pris en charge

- Options de filtrage ActiveSync avec Citrix Endpoint Management Connector pour Exchange ActiveSync

Filtrage du trafic de messagerie

Comme avec la plupart des services exposés sur Internet, vous devez sécuriser le chemin et fournir un filtrage pour un accès autorisé. La solution Citrix Endpoint Management comprend deux composants conçus spécifiquement pour fournir des fonctionnalités de filtrage ActiveSync aux clients natifs et tiers : NetScaler Gateway Connector pour Exchange ActiveSync et Citrix Endpoint Management Connector pour Exchange ActiveSync.

NetScaler Gateway Connector pour Exchange ActiveSync

NetScaler Gateway Connector pour Exchange ActiveSync fournit un filtrage ActiveSync sur le périmètre en utilisant NetScaler Gateway comme proxy pour le trafic ActiveSync. Le composant de filtrage se trouve donc sur le chemin du flux de trafic de messagerie, interceptant le courrier à l’entrée ou à la sortie de l’environnement. Le connecteur pour Exchange ActiveSync agit comme un intermédiaire entre NetScaler Gateway et Citrix Endpoint Management. Lorsqu’un appareil communique avec Exchange via le serveur virtuel ActiveSync sur NetScaler Gateway, NetScaler Gateway envoie un appel HTTP au connecteur pour le service Exchange ActiveSync. Ce service vérifie ensuite l’état de l’appareil auprès de Citrix Endpoint Management. En fonction de l’état de l’appareil, le connecteur pour Exchange ActiveSync répond à NetScaler Gateway d’autoriser ou de refuser la connexion. Vous pouvez également configurer des règles statiques pour filtrer l’accès en fonction de l’utilisateur, de l’agent et du type ou de l’ID de l’appareil.

Cette configuration permet aux services Exchange ActiveSync d’être exposés sur Internet avec une couche de sécurité supplémentaire pour empêcher tout accès non autorisé. Les points à prendre en compte pour la conception sont les suivants :

- Windows Server : le connecteur pour Exchange ActiveSync nécessite un serveur Windows Server.

- Ensemble de règles de filtrage : le connecteur pour Exchange ActiveSync est conçu pour le filtrage basé sur l’état et les informations de l’appareil, plutôt que sur les informations de l’utilisateur. Bien que vous puissiez configurer des règles statiques pour filtrer par ID utilisateur, aucune option n’existe pour le filtrage basé sur l’appartenance à un groupe Active Directory, par exemple. Si le filtrage de groupe Active Directory est requis, vous pouvez utiliser Citrix Endpoint Management Connector pour Exchange ActiveSync à la place.

- Évolutivité NetScaler Gateway : étant donné que le trafic ActiveSync doit utiliser un proxy via NetScaler Gateway, le dimensionnement correct de l’instance NetScaler Gateway est essentiel pour prendre en charge la charge de travail supplémentaire de toutes les connexions SSL ActiveSync.

- Mise en cache intégrée NetScaler Gateway : la configuration du connecteur pour Exchange ActiveSync sur NetScaler Gateway utilise la fonction de mise en cache intégrée pour mettre en cache les réponses du connecteur. Avec cette configuration, NetScaler Gateway n’a pas besoin d’envoyer une demande au connecteur pour chaque transaction ActiveSync dans une session donnée. Cette configuration est également essentielle pour des performances et une montée en charge adéquates. La mise en cache intégrée est disponible avec l’édition Platinum de NetScaler Gateway.

- Stratégies de filtrage personnalisées : vous devrez peut-être créer des stratégies NetScaler Gateway personnalisées pour restreindre certains clients ActiveSync en dehors des clients mobiles natifs standard. Cette configuration nécessite des connaissances sur les requêtes HTTP ActiveSync et la création de stratégies de répondeur NetScaler Gateway.

- Clients Citrix Secure Mail : Citrix Secure Mail dispose de fonctionnalités micro VPN qui éliminent le besoin de filtrage sur le périmètre. Le client Citrix Secure Mail est généralement traité comme un client ActiveSync interne (de confiance) lorsqu’il est connecté via NetScaler Gateway. Si la prise en charge de clients natifs et tiers (avec le connecteur pour Exchange ActiveSync) et Citrix Secure Mail est requise : Citrix recommande de ne pas acheminer le trafic Citrix Secure Mail via le serveur virtuel NetScaler Gateway utilisé pour le connecteur. Vous pouvez acheminer ce flux de trafic via DNS et empêcher la stratégie du connecteur d’affecter les clients Citrix Secure Mail.

Pour un diagramme de NetScaler Gateway Connector pour Exchange ActiveSync dans un déploiement Citrix Endpoint Management, voir Architecture.

Citrix Endpoint Management Connector pour Exchange ActiveSync

Citrix Endpoint Management Connector pour Exchange ActiveSync est un composant de Citrix Endpoint Management qui fournit un filtrage ActiveSync au niveau du service Exchange. Par conséquent, le filtrage ne se produit qu’une fois que le courrier parvient au service Exchange, et non lorsqu’il entre dans l’environnement Citrix Endpoint Management. Mail Manager utilise PowerShell pour interroger Exchange ActiveSync sur les informations de partenariat d’appareil et contrôler l’accès via des actions de mise en quarantaine des appareils. Ces actions mettent des appareils en quarantaine et les sortent de la quarantaine en fonction des critères de règle d’Citrix Endpoint Management Connector pour Exchange ActiveSync.

De la même manière que NetScaler Gateway Connector pour Exchange ActiveSync, le connecteur pour Exchange ActiveSync vérifie l’état de l’appareil auprès de Endpoint Management pour filtrer l’accès en fonction de la conformité des appareils. Vous pouvez également configurer des règles statiques pour filtrer l’accès en fonction du type ou de l’ID de l’appareil, de la version de l’agent et de l’appartenance à un groupe Active Directory.

Cette solution ne nécessite pas l’utilisation de NetScaler Gateway. Vous pouvez déployer le connecteur pour Exchange ActiveSync sans modifier le routage du trafic ActiveSync existant. Les points à prendre en compte pour la conception sont les suivants :

- Windows Server : le connecteur pour Exchange ActiveSync nécessite le déploiement de Windows Server.

- Ensemble de règles de filtrage : tout comme NetScaler Gateway Connector pour Exchange ActiveSync, le connecteur pour Exchange ActiveSync inclut des règles de filtrage pour évaluer l’état des appareils. En outre, le connecteur pour Exchange ActiveSync prend également en charge les règles statiques pour filtrer en fonction de l’appartenance à un groupe Active Directory.

- Intégration Exchange : le connecteur pour Exchange ActiveSync requiert un accès direct au serveur d’accès du client Exchange (CAS) hébergeant le rôle ActiveSync et le contrôle des actions de mise en quarantaine des appareils. Cette exigence pourrait présenter un défi selon l’architecture de l’environnement et les méthodes de sécurité. Il est essentiel d’évaluer cette exigence technique dès le départ.

- Autres clients ActiveSync : étant donné que le connecteur pour Exchange ActiveSync filtre au niveau du service ActiveSync, tenez compte des autres clients ActiveSync hors de l’environnement Citrix Endpoint Management. Vous pouvez configurer des règles statiques le connecteur pour Exchange ActiveSync pour éviter tout impact involontaire sur d’autres clients ActiveSync.

- Fonctions Exchange étendues : grâce à l’intégration directe avec Exchange ActiveSync, le connecteur pour Exchange ActiveSync permet à Citrix Endpoint Management d’effectuer un effacement Exchange ActiveSync sur un appareil mobile. Le connecteur pour Exchange ActiveSync permet également à Citrix Endpoint Management d’accéder aux informations sur les appareils Blackberry et d’effectuer d’autres opérations de contrôle.

Pour un diagramme du connecteur Citrix Endpoint Management pour Exchange ActiveSync dans un déploiement Citrix Endpoint Management, voir Architecture.

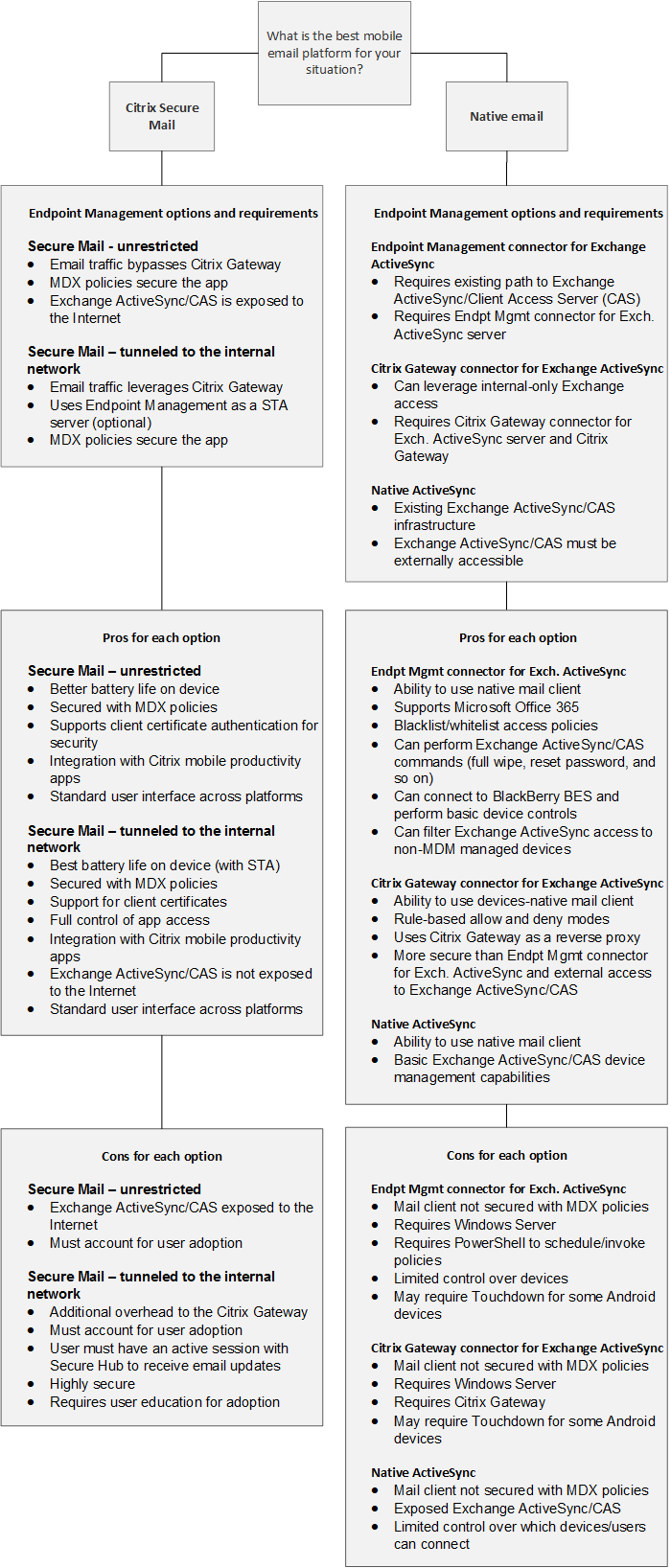

Arbre de décision pour la plateforme de messagerie

La figure suivante vous aide à distinguer les avantages et les inconvénients de l’utilisation de solutions de messagerie natives ou Citrix Secure Mail dans votre déploiement Citrix Endpoint Management. Chaque choix permet aux options et aux exigences Citrix Endpoint Management associées d’activer l’accès au serveur, au réseau et à la base de données. Les avantages et inconvénients incluent des détails sur les considérations concernant la sécurité, la stratégie et l’interface utilisateur.