SAML pour l’authentification unique avec Citrix Files

Clause de non-responsabilité :

Cette fonctionnalité deviendra obsolète si ShareFile (maintenant Progress) cesse sa prise en charge.

Vous pouvez configurer Citrix Endpoint Management et ShareFile pour une utilisation avec SAML (Security Assertion Markup Language) afin de fournir l’accès SSO aux applications mobiles Citrix Files. Cette fonctionnalité comprend les éléments suivants :

- Applications Citrix Files pour lesquelles le SDK MAM est activé ou qui sont encapsulées à l’aide de MDX Toolkit

-

Clients Citrix Files non encapsulés, tels que le site Web, Outlook Plug-in ou les clients de synchronisation

- Pour les applications Citrix Files encapsulées : les utilisateurs qui se connectent à Citrix Files sont redirigés vers Citrix Secure Hub pour s’authentifier et acquérir un jeton SAML. Une fois l’authentification réussie, l’application mobile Citrix Files envoie le jeton SAML à ShareFile. Après la première ouverture de session, les utilisateurs peuvent accéder à l’application mobile Citrix Files via l’authentification unique. Ils peuvent également joindre des documents à partir de ShareFile à des messages Citrix Secure Mail sans ouvrir une session à chaque fois.

- Pour les clients Citrix Files non encapsulés : les utilisateurs qui se connectent à Citrix Files à l’aide d’un navigateur Web ou d’un autre client Citrix Files sont redirigés vers Citrix Endpoint Management. Citrix Endpoint Management authentifie les utilisateurs, qui acquièrent alors un jeton SAML qui est envoyé à ShareFile. Après la première ouverture de session, les utilisateurs peuvent accéder aux clients Citrix Files via l’authentification unique sans se connecter à chaque fois.

Pour utiliser Citrix Endpoint Management en tant que fournisseur d’identité SAML pour ShareFile, vous devez configurer Citrix Endpoint Management de manière à l’utiliser avec des comptes Enterprise, comme décrit dans cet article. Vous pouvez également configurer Citrix Endpoint Management pour fonctionner uniquement avec des connecteurs StorageZone. Pour plus d’informations, consultez la section Utilisation de ShareFile avec Citrix Endpoint Management.

Pour un diagramme d’architecture de référence détaillé, voir Architecture.

Logiciels requis

Vous devez remplir les conditions suivantes pour pouvoir configurer l’authentification unique avec les applications Citrix Endpoint Management et Citrix Files :

-

SDK MAM ou une version compatible de l’outil MDX Toolkit (pour les applications mobiles Citrix Files)

Pour de plus amples informations, consultez la section Compatibilité Citrix Endpoint Management.

- Version compatible de Citrix Secure Hub et des applications mobiles Citrix Files.

- Compte d’administrateur ShareFile.

- Connexion vérifiée entre Citrix Endpoint Management et ShareFile.

Configurer l’accès à ShareFile

Avant de configurer SAML pour ShareFile, indiquez les informations d’accès à ShareFile comme suit :

-

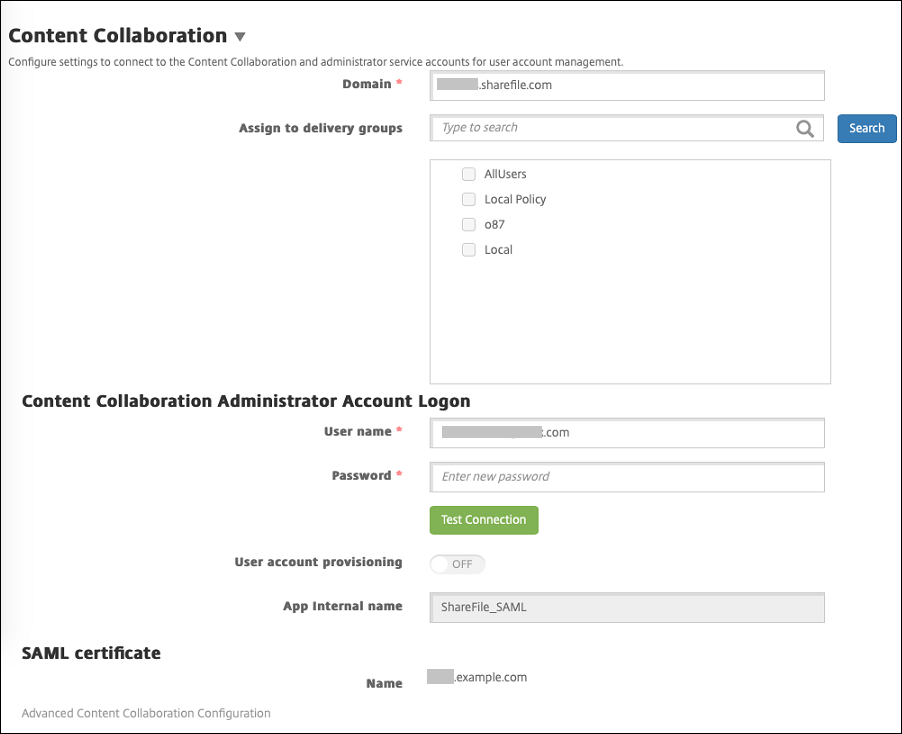

Dans la console Web Citrix Endpoint Management, cliquez sur Configurer > ShareFile. La page de configuration de ShareFile s’affiche.

-

Pour configurer ces paramètres :

-

Domaine : entrez votre nom de sous-domaine ShareFile. Par exemple :

example.sharefile.com. - Attribuer aux groupes de mise à disposition : sélectionnez ou recherchez les groupes de mise à disposition que vous souhaitez autoriser à utiliser l’authentification unique avec ShareFile.

- Connexion au compte administrateur ShareFile

- Nom d’utilisateur : tapez le nom d’utilisateur administrateur ShareFile. Cet utilisateur doit disposer des privilèges d’administrateur.

- Mot de passe : tapez le mot de passe d’administrateur ShareFile.

- Provisioning du compte utilisateur : laissez ce paramètre désactivé. Utilisez l’outil de gestion des utilisateurs ShareFile pour provisionner des utilisateurs. Voir Provisionner des comptes d’utilisateurs et des groupes de distribution.

-

Domaine : entrez votre nom de sous-domaine ShareFile. Par exemple :

-

Cliquez sur Tester la connexion pour vérifier que le nom d’utilisateur et le mot de passe du compte d’administrateur ShareFile s’authentifient sur le compte ShareFile spécifié.

-

Cliquez sur Enregistrer.

-

Citrix Endpoint Management se synchronise avec ShareFile et met à jour les paramètres ID d’émetteur/d’entité ShareFile et l’URL de connexion de ShareFile.

-

La page Configurer > ShareFile affiche le Nom interne de l’application. Vous avez besoin de ce nom pour effectuer les étapes décrites plus loin dans [Modifier les paramètres SSO de Citrix Files.com] (#modify-the-citrix-filescom-sso-settings).

-

Configurer SAML pour les applications Citrix Files MDX encapsulées

Vous n’avez pas besoin d’utiliser NetScaler Gateway pour la configuration de l’authentification unique avec des applications Citrix Files préparées avec le SDK MAM. Pour configurer l’accès aux clients Citrix Files non encapsulés, tels que le site Web, Outlook Plug-in ou les clients de synchronisation, consultez Configurer NetScaler Gateway pour d’autres clients Citrix Files.

Pour configurer SAML pour les applications MDX Citrix Files encapsulées :

-

Téléchargez les clients ShareFile pour Citrix Endpoint Management. Consultez Téléchargements d’outils/applications ShareFile.

-

Préparez l’application mobile Citrix Files avec le SDK MAM. Pour de plus amples informations, consultez la section Présentation du SDK MAM.

-

Dans la console Citrix Endpoint Management, téléchargez l’application mobile Citrix Files préparée. Pour plus d’informations sur le chargement d’applications MDX, consultez Pour ajouter une application MDX à Citrix Endpoint Management.

-

Vérifiez les paramètres SAML : ouvrez une session sur ShareFile avec le nom d’utilisateur et le mot de passe administrateur que vous avez configurés plus tôt.

-

Vérifiez que ShareFile et Citrix Endpoint Management sont configurés pour le même fuseau horaire. Assurez-vous que Citrix Endpoint Management indique l’heure appropriée par rapport au fuseau horaire configuré. Sinon, l’authentification unique peut échouer.

Valider l’application mobile Citrix Files

-

Sur la machine utilisateur, installez et configurez Citrix Secure Hub.

-

À partir du magasin d’applications, téléchargez et installez l’application mobile Citrix Files.

-

Démarrez l’application mobile Citrix Files. Citrix Files démarre sans demander de nom d’utilisateur ou de mot de passe.

Valider avec Citrix Secure Mail

-

Sur la machine utilisateur, si cela n’a pas déjà été fait, installez et configurez Citrix Secure Hub.

-

À partir du magasin d’applications, téléchargez, installez et configurez Citrix Secure Mail.

-

Ouvrez un nouveau formulaire électronique et appuyez sur Joindre à partir de ShareFile. Les fichiers pouvant être joints à l’e-mail sont affichés sans vous inviter à saisir un nom d’utilisateur ou un mot de passe.

Configurer NetScaler Gateway pour d’autres clients Citrix Files

Pour configurer l’accès des clients Citrix Files non encapsulés, tels que le site Web, le plug-in Outlook ou les clients de synchronisation, vous devez configurer NetScaler Gateway pour prendre en charge l’utilisation de Citrix Endpoint Management en tant que fournisseur d’identité SAML de la manière suivante.

- Désactivez la redirection vers la page d’accueil.

- Créez une stratégie et un profil de session Citrix Files.

- Configurez des stratégies sur le serveur virtuel NetScaler Gateway.

Désactiver la redirection vers la page d’accueil

Désactivez le comportement par défaut pour les demandes qui passent par le chemin / cginfra. Cette action permet aux utilisateurs de voir l’URL interne demandée à la place de la page d’accueil configurée.

-

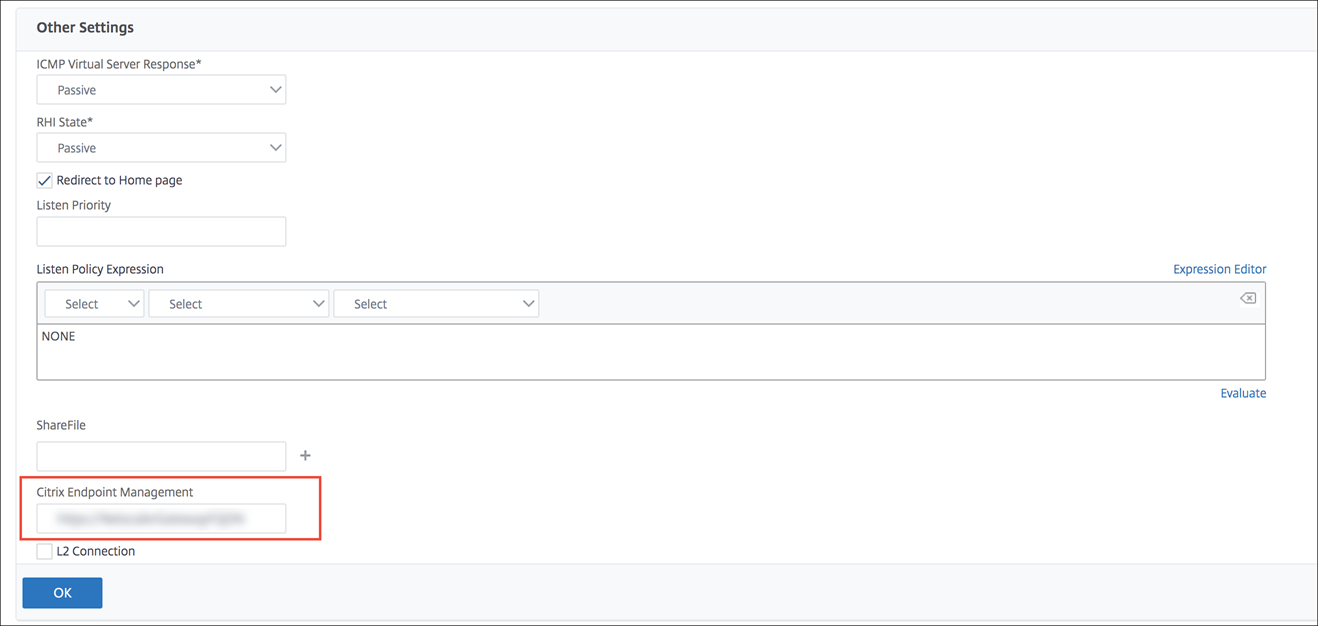

Modifiez les paramètres du serveur virtuel NetScaler Gateway qui est utilisé pour les ouvertures de session Citrix Endpoint Management. Dans NetScaler Gateway, cliquez sur Other Settings, puis désactivez la case à cocher intitulée Redirect to Home Page.

-

Sous ShareFile (à présent renommé ShareFile), entrez le nom et le numéro de port de votre serveur interne Citrix Endpoint Management.

-

Sous Citrix Endpoint Management, tapez votre URL Citrix Endpoint Management.

Cette configuration autorise les demandes pour l’URL indiquée via le chemin d’accès /cginfra.

Créez une stratégie et un profil de demande de session Citrix Files

Configurez ces paramètres pour créer une stratégie et un profil de demande de session Citrix Files :

-

Dans l’utilitaire de configuration NetScaler Gateway, dans le panneau de navigation de gauche, cliquez sur NetScaler Gateway > Stratégies > Session.

-

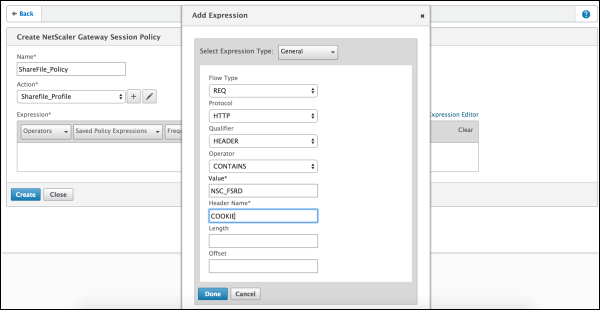

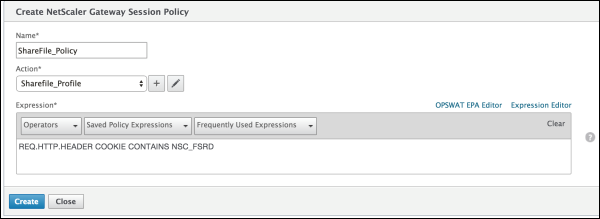

Créez une stratégie de session. Dans l’onglet Policies, cliquez sur Add.

-

Dans le champ Name, tapez ShareFile_Policy.

-

Créez une action en cliquant sur le bouton +. La page Create NetScaler Gateway Session Profile s’affiche.

Pour configurer ces paramètres :

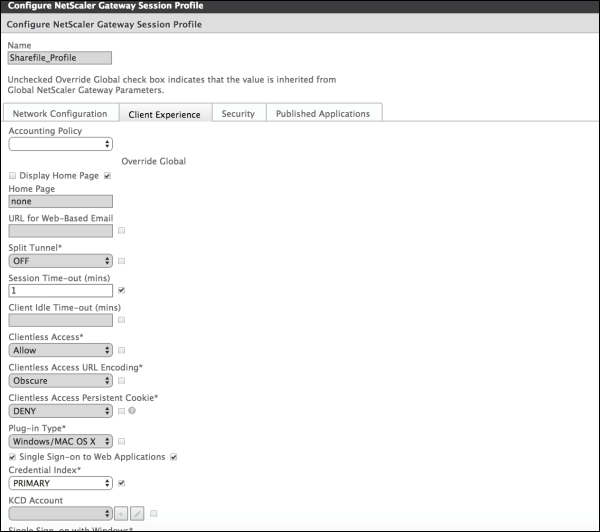

- Name : tapez ShareFile_Profile.

- Cliquez sur l’onglet Client Experience, puis configurez les paramètres suivants :

- Home Page : tapez none.

- Session Time-out (mins) : tapez 1.

- Single Sign-on to Web Applications : sélectionnez ce paramètre.

- Credential Index : dans la liste, cliquez sur PRIMARY.

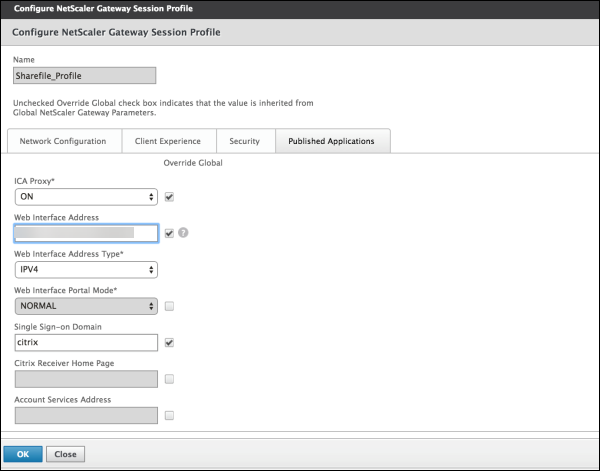

- Cliquez sur l’onglet Published Applications.

Pour configurer ces paramètres :

- ICA Proxy : dans la liste, cliquez sur On.

- Web Interface Address : entrez l’URL de Citrix Endpoint Management Server.

-

Single Sign-on Domain : tapez votre nom de domaine Active Directory.

When configuring the NetScaler Gateway Session Profile, the domain suffix for **Single Sign-on Domain** must match the Citrix Endpoint Management domain alias defined in LDAP.

-

Cliquez sur Create pour définir le profil de session.

-

Cliquez sur Expression Editor.

Pour configurer ces paramètres :

- Value : tapez NSC_FSRD.

- Header Name : tapez COOKIE.

-

Cliquez sur Create, puis cliquez sur Close.

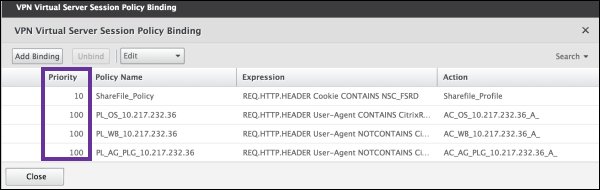

Configurer des stratégies sur le serveur virtuel NetScaler Gateway

Configurez les paramètres suivants sur le serveur virtuel NetScaler Gateway.

-

Dans l’utilitaire de configuration NetScaler Gateway, dans le panneau de navigation de gauche, cliquez sur NetScaler Gateway > Serveurs virtuels.

-

Dans le panneau Details, cliquez sur votre serveur virtuel NetScaler Gateway.

-

Cliquez sur Modifier.

-

Cliquez sur Stratégies configurées > Stratégies de session, puis cliquez sur Ajouter une liaison.

-

Sélectionnez ShareFile_Policy.

-

Modifiez le numéro de priorité (Priority) généré automatiquement pour la stratégie sélectionnée de manière à lui attribuer la priorité la plus élevée (le plus petit nombre) par rapport aux autres stratégies indiquées. Par exemple :

-

Cliquez sur Done, puis enregistrez la configuration NetScaler Gateway actuelle.

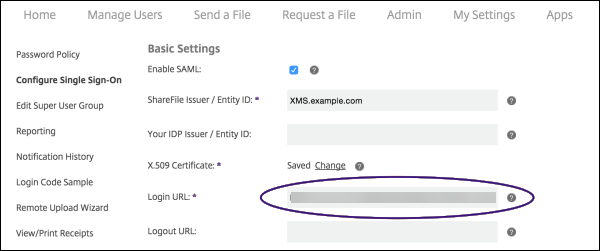

Modifier les paramètres d’authentification unique de Citrix Files.com

Apportez les modifications suivantes pour les applications MDX et non-MDX Citrix Files.

Important :

Un nouveau numéro est ajouté au nom de l’application interne :

- Chaque fois que vous modifiez ou recréez l’application Citrix Files

- Chaque fois que vous modifiez les paramètres ShareFile dans Citrix Endpoint Management

Par conséquent, vous devez également mettre à jour l’URL de connexion dans le site Web Citrix Files pour afficher le nom d’application mis à jour.

-

Connectez-vous à votre compte ShareFile (

https://<subdomain>.sharefile.com) en tant qu’administrateur ShareFile. -

Dans l’interface Web ShareFile, cliquez sur Admin, puis sélectionnez Configurer le Single Sign-On.

-

Modifiez l’URL de connexion comme suit :

Voici un exemple d’URL de connexion avant les modifications :

https://xms.citrix.lab/samlsp/websso.do?action=authenticateUser&app=ShareFile_SAML_SP&reqtype=1.

-

Insérez le nom de domaine complet (FQDN) externe du serveur virtuel de NetScaler Gateway et /cginfra/https/ devant le nom de domaine complet du serveur Citrix Endpoint Management, puis ajoutez 8443 après le nom de domaine complet de Citrix Endpoint Management.

Voici un exemple d’URL modifiée :

https://nsgateway.acme.com/cginfra/https/xms.citrix.lab:8443/samlsp/websso.do?action=authenticateUser&app=ShareFile_SAML_SP&reqtype=1 -

Remplacez le paramètre

&app=ShareFile_SAML_SPpar le nom de l’application Citrix Files interne. Le nom interne estShareFile_SAMLpar défaut. Cependant, chaque fois que vous modifiez votre configuration, un numéro est ajouté au nom interne (ShareFile_SAML_2,ShareFile_SAML_3, etc.). Vous pouvez rechercher le nom interne de l’application sur la page Configurer > ShareFile.Voici un exemple d’URL modifiée :

https://nsgateway.acme.com/cginfra/https/xms.citrix.lab:8443/samlsp/websso.do?action=authenticateUser&app=ShareFile_SAML&reqtype=1 -

Ajoutez

&nssso=trueà la fin de l’URL.Voici un exemple de l’URL finale :

https://nsgateway.acme.com/cginfra/https/xms.citrix.lab:8443/samlsp/websso.do?action=authenticateUser&app=ShareFile_SAML&reqtype=1&nssso=true.

-

-

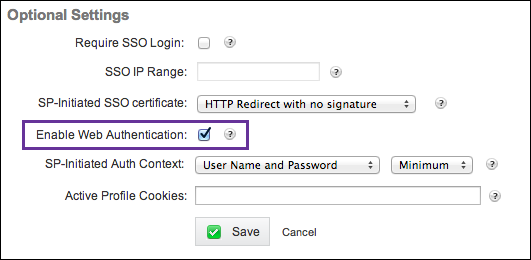

Sous Paramètres facultatifs, sélectionnez la case à cocher Activer l’authentification Web.

Valider la configuration

Procédez comme suit pour valider la configuration.

-

Pointez votre navigateur vers

https://<subdomain>sharefile.com/saml/login.Vous êtes redirigé vers l’écran d’ouverture de session de NetScaler Gateway. Si vous n’êtes pas redirigé, vérifiez les paramètres de configuration précédents.

-

Entrez le nom d’utilisateur et le mot de passe pour l’environnement NetScaler Gateway et Citrix Endpoint Management que vous avez configuré.

Vos dossiers Citrix Files sous

<subdomain>.sharefile.coms’affichent. Si vos dossiers Citrix Files n’apparaissent pas, assurez-vous que les informations d’identification saisies pour l’ouverture de session sont correctes.