認証の構成

管理者は、利用者が次のうちのいずれかの認証方法を使用して、ワークスペースへの認証を実行するよう選択できます:

- Active Directory(AD)

- Active Directory+トークン

- Azure Active Directory(AAD)

- Citrix ゲートウェイ

- Okta

- SAML 2.0

Citrix Workspace™ は、仮想アプリやデスクトップへのシングル サインオンもサポートしています。 ユーザーが Active Directory の資格情報を入力すると、Workspace はそれを使用してリソースに SSO を提供できます。 他の IdP を使用する場合、Workspace は Citrix フェデレーション認証サービス (FAS) を使用して、リソースへのシングル サインオン (SSO) を提供できます。

認証方法の選択または変更

-

[IDおよびアクセス管理] で、1つまたは複数のIDプロバイダーを定義します。 手順については、「IDおよびアクセス管理」を参照してください。

-

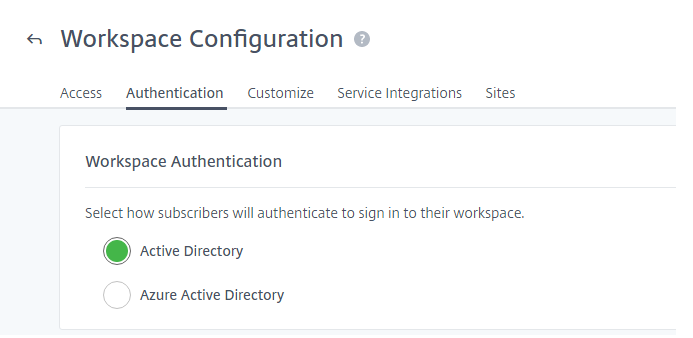

ワークスペース構成 > 認証 > ワークスペース認証で、サブスクライバーがワークスペースに認証する方法を選択または変更します。

重要:

認証モードの切り替えには最大5分かかり、その間利用者はアクセスできません。 停止はストアへのアクセスに影響しますが、HDX™ セッションには影響しません。 変更は、使用頻度の低い期間に限定することをCitrixではお勧めします。 ブラウザまたは Citrix Workspace アプリを使用して Citrix Workspace にログオンしている加入者がいる場合は、ブラウザを閉じるかアプリを終了するように指示します。 約 5 分待つと、新しい認証方法を使用して再度サインインできるようになります。

Active Directory(AD)

デフォルトでは、Citrix Cloud™ は Active Directory (AD) を使用してワークスペースへの加入者認証を管理します。

ADを使用するには、オンプレミスのADドメインに少なくとも2つのCitrix Cloud Connectorがインストールされている必要があります。 Cloud Connectorのインストールについて詳しくは、「Cloud Connectorのインストール」を参照してください。

AD を使用した VDA へのシングル サインオン

AD 認証を使用する場合、Workspace は AD に参加した仮想アプリとデスクトップを起動するときに SSO 機能を提供します。

Active Directory(AD)+トークン

セキュリティを強化するために、Citrix Workspaceは、ADサインインに対する認証の2番目の要素として時間ベースのトークンをサポートしています。

Workspaceは、利用者のログインごとに、登録済みデバイスの認証アプリからトークンを入力するように求めます。 利用者は、サインインする前に、Citrix SSOなどの時間ベースのワンタイムパスワード(TOTP:Time-Based One-Time Password)標準に準拠した認証アプリに、デバイスを登録する必要があります。 現時点では、一度に1つのデバイスしか登録できません。

詳しくは、「Tech Insight:認証 - TOTP」および「Tech Insight:認証 - プッシュ」を参照してください。

AD とトークンを使用した VDA へのシングル サインオン

AD とトークン認証を使用する場合、Workspace は AD に参加した仮想アプリとデスクトップを起動するときに SSO 機能を提供します。

AD+トークンの要件

Active Directory+トークン認証には次の要件があります:

- Active DirectoryとCitrix Cloud間の接続と、オンプレミス環境での少なくとも2つのCloud Connectorsのインストール。 要件と手順については、「Active DirectoryをCitrix Cloudに接続する」を参照してください。

- [IDおよびアクセス管理] ページにおける [Active Directory + トークン] 認証の有効化。 詳しくは、「Active Directory+トークン認証を有効にするには」を参照してください。

- 利用者によるメールへのアクセスとデバイスの登録。

- 認証アプリをダウンロードするデバイス。

初めての登録

利用者は、「2要素認証に対するデバイスの登録」で説明した登録プロセスにより、デバイスを登録します。

Workspaceへの最初のサインインの際に、サブスクライバーはプロンプトに従ってCitrix SSOアプリをダウンロードします。 Citrix SSOアプリは、30秒ごとに登録済みデバイスに一意のワンタイムパスワードを生成します。

重要:

デバイスの登録処理中に、利用者は一時的な確認コードが記載されたメールを受信します。 この一時コードは、利用者のデバイスを登録するためにのみ使用されます。 この一時コードを、2要素認証でCitrix Workspaceにサインインするためのトークンとして使用することはサポートされていません。 2要素認証のトークンとしてサポートされているのは、登録済みデバイス上の認証アプリから生成された確認コードのみです。

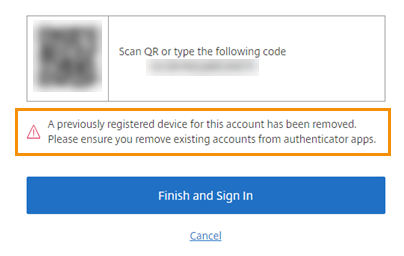

デバイスの再登録

利用者が自分の登録済みデバイスを所有していない、またはそのデバイスを再登録する必要がなくなった場合(たとえば、デバイスからコンテンツを削除したあと)は、Workspaceでは以下のオプションが提供されます:

-

利用者は、「2要素認証に対するデバイスの登録」で説明したのと同じ登録プロセスにより、デバイスを再登録できます。 利用者は一度に1つのデバイスしか登録できないため、新しいデバイスを登録するか、既存のデバイスを再登録することで、以前のデバイス登録を削除します。

-

管理者は、Active Directoryの名前で利用者を検索して自分のデバイスをリセットできます。 これを行うには、 [アイデンティティとアクセス管理] > [回復]に進みます。 Workspaceへの次のサインオンの際、利用者は初めての登録の手順に従います。

![[回復]タブ](/en-us/citrix-workspace/media/id-access-mgmt-recovery-tab.png)

Azure Active Directory

Azure Active Directory(AD)を使用してワークスペースへの利用者の認証を管理するには、以下の要件があります:

- グローバル管理者権限を持つユーザーの Microsoft Entra ID (旧称 Microsoft Azure AD)。 Citrix Cloud が使用する Microsoft Entra ID アプリケーションと権限の詳細については、「 Citrix Cloud の Azure Active Directory 権限」を参照してください。

- オンプレミスの AD ドメインにインストールされた Citrix Cloud Connector™。 マシンは、Microsoft Entra ID と同期しているドメインに参加している必要があります。

- バージョン7.15.2000 LTSR CUのVDAまたは7.18最新リリース以降のVDA。

- Microsoft Entra ID と Citrix Cloud 間の接続。 詳しくは、「Azure Active DirectoryをCitrix Cloudに接続する」を参照してください。

- Citrix Workspace アプリの任意のバージョン。 従来の Citrix Receiver™ を使用する場合は、次の最小バージョンを使用する必要があります。

- Citrix Receiver for Windows 4.11 CR または 4.9 LTSR CU2 以上

- Citrix Receiver for Linux 13.8

- Citrix Receiver for Android 3.13以降

Active Directory を Microsoft Entra ID に同期する場合、UPN および SID エントリを同期に含める必要があります。 これらのエントリが同期されていないと、Citrix Workspaceの特定のワークフローが失敗します。

警告:

- Microsoft Entra ID を使用している場合は、 CTX225819で説明されているレジストリの変更を行わないでください。 この変更を行うと、Microsoft Entra ID ユーザーのセッション起動が失敗する可能性があります。

- グループを別のグループのメンバーとして追加する (ネスト) は、

DSAuthAzureAdNestedGroups機能を有効にするとサポートされます。 Citrix サポートにリクエストを送信することで、DSAuthAzureAdNestedGroupsを有効にすることができます。

Microsoft Entra ID 認証を有効にした後:

- セキュリティの強化: セキュリティのために、ユーザーは、アプリやデスクトップの起動時に再度サインインするよう求められます。 パスワード情報は、ユーザーのデバイスからセッションをホストしているVDAに直接送信されます。

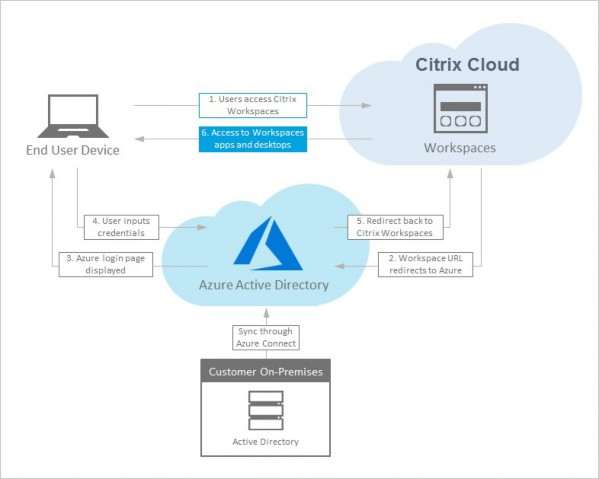

- サインイン エクスペリエンス: Microsoft Entra ID 認証では、シングル サインオン (SSO) ではなく、フェデレーション サインインが提供されます。 利用者はAzureサインインページからサインインし、Citrix DaaSを開くときに再度認証する必要がある場合があります。

SSOを使用するには、Citrix CloudでCitrixフェデレーション認証サービスを有効にします。 詳しくは、「Citrixフェデレーション認証サービスを使用したワークスペースに対するシングルサインオンの有効化」を参照してください。

Microsoft Entra ID のサインイン エクスペリエンスをカスタマイズできます。 詳しくは、Microsoft社のドキュメントを参照してください。 ワークスペース構成で行われたサインインのカスタマイズ (ロゴ) は、Microsoft Entra ID のサインイン エクスペリエンスには影響しません。

次の図は、Microsoft Entra ID 認証のシーケンスを示しています。

サインアウト体験

Workspace および Microsoft Entra ID からのサインアウト プロセスを完了するには、 [設定] > [ログオフ] を使用します。 加入者が ログオフ オプションを使用する代わりにブラウザーを閉じると、Microsoft Entra ID にサインインしたままになる可能性があります。

重要:

非アクティブのために Citrix Workspace がブラウザーでタイムアウトした場合、サブスクライバーは Microsoft Entra ID にサインインしたままになります。 これにより、Citrix Workspace のタイムアウトによって他の Microsoft Entra ID アプリケーションが強制的に閉じられることがなくなります。

EntraId による VDA へのシングル サインオン

EntraId 認証を使用する場合、VDA へのシングル サインオンを有効にするには、 FASを使用する必要があります。

Citrix ゲートウェイ

Citrix Workspaceでは、オンプレミスのCitrix GatewayをIDプロバイダーとして使用してワークスペースへの利用者の認証を管理できます。 詳しくは、「Tech Insight:認証 - Citrix Gateway」を参照してください。

Citrix Gatewayの要件

Citrix Gateway認証には次の要件があります:

- Active DirectoryとCitrix Cloud間の接続。 要件と手順については、「Active DirectoryをCitrix Cloudに接続する」を参照してください。

- 利用者がワークスペースにサインインするには、Active Directoryユーザーである必要があります。

- フェデレーションを実行している場合、ADユーザーをフェデレーションプロバイダーと同期する必要があります。 Citrix Cloudでは、ユーザーが正常にサインインできるよう、ADユーザー属性が必要とされます。

- オンプレミスのCitrix Gateway:

- Citrix Gateway 12.1 54.13 Advanced Edition以降

- Citrix Gateway 13.0 41.20 Advanced Edition以降

- Citrix Gateway認証が [IDおよびアクセス管理] ページで有効になっています。 これにより、Citrix CloudとオンプレミスのGatewayとの接続を作成するために必要なクライアントID、シークレット、リダイレクトURLを生成します。

- Gatewayで、生成されたクライアントID、シークレット、リダイレクトURLを使用してOAuth IDプロバイダー認証ポリシーが構成されます。

詳しくは、「オンプレミスのCitrix GatewayをIDプロバイダーとしてCitrix Cloudに接続する」を参照してください。

利用者によるCitrix Gatewayの操作

Citrix Gatewayでの認証が有効になっている場合、利用者は次のワークフローを経験します:

- ブラウザーでワークスペースURLに移動するか、Workspaceアプリを起動します。

- 利用者は、Citrix Gatewayのログオンページにリダイレクトされ、Gatewayで構成された方法で認証されます。 この方法には、MFA、フェデレーション、条件付きアクセスポリシーなどがあります。 CTX258331に記載されている手順に従い、Workspaceのサインインページと見た目が同じになるようGatewayのログオンページをカスタマイズできます。

- 認証に成功すると、利用者のワークスペースが表示されます。

ゲートウェイによるシングルサインオン

Citrix Gatewayの構成方法によっては、DaaSへのSSOにFASが必要ない場合があります。 Citrix Gatewayの構成について詳しくは、「オンプレミスのCitrix GatewayでのOAuth IDプロバイダーポリシーの作成」を参照してください。

Citrix Workspaceでは、GoogleをIDプロバイダーとして使用してワークスペースへの利用者の認証を管理できます。

Googleの要件

- オンプレミスのActive DirectoryとGoogle Cloud間の接続。

- Google Cloud Platformコンソールにアクセスできる開発者アカウント。 このアカウントは、サービスアカウントとキーを作成し、Admin SDK APIを有効にするために必要です。

- Google Workspace管理コンソールにアクセスできる管理者アカウント。 このアカウントは、ドメイン全体の委任と読み取り専用のAPIユーザーアカウントを構成するために必要です。

- [IDおよびアクセス管理] ページで有効にした [Google] 認証を使用した、オンプレミスのActive DirectoryとCitrix Cloud間の接続。 この接続を作成するには、リソースの場所に少なくとも2つのCloud Connectorが必要です。

詳しくは、「GoogleをIDプロバイダーとしてCitrix Cloudに接続する」を参照してください。

利用者によるGoogleの操作

Googleでの認証が有効になっている場合、利用者は次のワークフローに従います:

- 利用者はブラウザーでワークスペースURLに移動するか、Workspaceアプリを起動します。

- Googleのサインインページにリダイレクトされ、Google Cloudで構成された方法(多要素認証、条件付きアクセスポリシーなど)で認証されます。

- 認証に成功すると、利用者のワークスペースが表示されます。

Google による VDA へのシングル サインオン

Google 認証を使用する場合、VDA へのシングル サインオンを有効にするには、 FASを使用する必要があります。

Okta

Citrix Workspaceでは、OktaをIDプロバイダーとして使用してワークスペースへの利用者の認証を管理できます。 詳しくは、「Tech Insight:認証 - Okta」を参照してください。

Oktaの要件

Okta認証には次の要件があります:

- オンプレミスのActive DirectoryとOkta組織の間の接続。

- Citrix Cloudで使用するために構成されたOkta OIDC Webアプリケーション。 Citrix CloudをOkta組織に接続するには、このアプリケーションに関連付けられているクライアントIDとクライアントシークレットを指定する必要があります。

- [IDおよびアクセス管理] ページで有効にした [Okta] 認証を使用した、オンプレミスのActive DirectoryとCitrix Cloud間の接続。

詳しくは、「OktaをIDプロバイダーとしてCitrix Cloudに接続する」を参照してください。

利用者によるOktaの操作

Oktaでの認証が有効になっている場合、利用者は次のワークフローに従います:

- 利用者はブラウザーでワークスペースURLに移動するか、Workspaceアプリを起動します。

- Oktaのサインインページにリダイレクトされ、Oktaで構成された方法(多要素認証、条件付きアクセスポリシーなど)で認証されます。

- 認証に成功すると、利用者のワークスペースが表示されます。

Okta による VDA へのシングル サインオン

Okta 認証を使用する場合、VDA へのシングル サインオンを有効にするには、 FASを使用する必要があります。

SAML 2.0

Citrix Workspaceでは、SAML 2.0を使用してワークスペースへの利用者の認証を管理できます。 SAML 2.0をサポートしている場合は、選択したSAMLプロバイダーを使用できます。

SAML 2.0の要件

SAML認証には次の要件があります:

- SAML 2.0をサポートするSAMLプロバイダー

- オンプレミスのActive Directoryドメイン

- リソースの場所に展開され、オンプレミスのADドメインに参加している2つのCloud Connector。

- SAMLプロバイダーとのAD統合。

ワークスペースでのSAML認証の構成について詳しくは、「SAMLをIDプロバイダーとしてCitrix Cloudに接続する」を参照してください。

利用者によるSAML 2.0の操作

- 利用者は、ブラウザーでWorkspace URLに移動するか、Citrix Workspaceアプリを起動します。

- 組織のSAML IDプロバイダーのサインインページにリダイレクトされます。 多要素認証や条件付きアクセスポリシーなど、SAML IDプロバイダー用に構成されたメカニズムを使用して認証します。

- 認証に成功すると、利用者のワークスペースが表示されます。

SAML 2.0 を使用した VDA へのシングル サインオン

SAML 認証を使用する場合、VDA へのシングル サインオンを有効にするには、 FASを使用する必要があります。

Citrixフェデレーション認証サービス(FAS)

Citrix Workspaceでは、Citrixフェデレーション認証サービス(FAS)を使用したCitrix DaaSへのシングルサインオン(SSO)がサポートされています。 FASがないと、フェデレーションIDプロバイダーを使用している利用者は、Virtual Apps and Desktopsにアクセスするために資格情報を複数回入力するように求められます。

詳しくは、「Citrixフェデレーション認証サービス(FAS)」を参照してください。