SAML 使用 Azure AD 和 AD 身份进行 Workspace 身份验证

本文介绍了如何配置 SAML 以使用 Active Directory (AD) 身份进行 Workspace 身份验证。Citrix Cloud 和 SAML 对 Citrix Workspace 或 Citrix Cloud 进行身份验证的默认行为(无论使用何种 SAML 提供程序)是针对 AD 用户身份进行断言。对于本文中描述的配置,需要使用 Azure AD Connect 将您的 AD 身份导入到您的 Azure AD。

重要提示:

确定适用于 Workspace 最终用户的 SAML 流程至关重要,因为它直接影响他们的登录过程和资源可见性。所选身份会影响 Workspace 最终用户可访问的资源类型。 有一篇相关文章提供了有关利用 Azure AD 作为 SAML 提供程序以使用 AAD 身份对 Workspace 进行身份验证的说明。您可以在 SAML 使用 Azure AD 和 AAD 身份进行 Workspace 身份验证 中找到详细说明。 通常,Workspace 最终用户通常需要打开由已加入 AD 域的 VDA 提供的应用程序和桌面。在决定最适合您组织的 SAML 流程之前,务必仔细查看两篇文章中概述的用例。如果不确定,Citrix 建议使用 AD SAML 流程并遵循本文中的说明,因为它与最常见的 DaaS 场景一致。

功能范围

本文适用于使用以下 Citrix Cloud 和 Azure 功能组合的用户:

- 使用 AD 身份进行 Workspace 身份验证的 SAML

- 使用 AD 身份进行 Citrix Cloud 管理员登录的 SAML

- Citrix DaaS 和 HDX 资源枚举,用于枚举使用已加入 AD 域的 VDA 发布的资源

- 已加入 AD 域的 VDA 资源枚举

哪种最佳:AD 身份还是 Azure AD 身份

要确定您的 Workspace 用户应使用 SAML AD 身份还是 SAML Azure AD 身份进行身份验证:

- 确定您打算在 Citrix Workspace 中向用户提供哪些资源组合。

-

使用下表确定每种资源类型适合哪种用户身份。

资源类型 (VDA) 登录 Citrix Workspace 时的用户身份 需要使用 Azure AD 的 SAML 身份吗? FAS 是否提供对 VDA 的单点登录 (SSO)? 已加入 AD AD,从 AD 导入的 Azure AD (包含 SID) 否。使用默认 SAML。 是

配置自定义 Azure AD 企业 SAML 应用程序

默认情况下,SAML 登录 Workspace 的行为是针对 AD 用户身份进行断言。

- 登录 Azure 门户。

- 在门户菜单中,选择 Azure Active Directory。

- 在左侧窗格的“管理”下,选择“企业应用程序”。

-

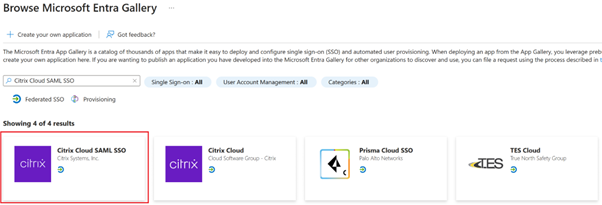

在搜索框中,输入

Citrix Cloud SAML SSO以找到 Citrix SAML 应用程序模板。

-

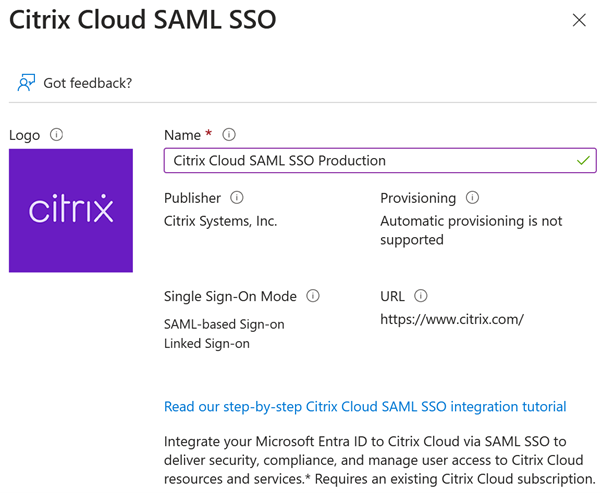

为 SAML 应用程序输入一个合适的名称,例如

Citrix Cloud SAML SSO Production。

- 在左侧导航窗格中,选择“单一登录”,然后在工作窗格中,单击“SAML”。

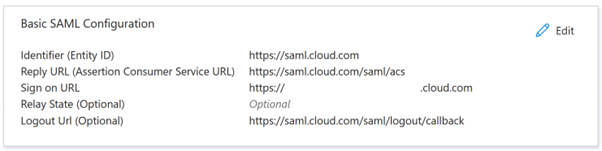

- 在“基本 SAML 配置”部分中,单击“编辑”并配置以下设置:

- 在“标识符 (实体 ID)”部分中,选择“添加标识符”,然后输入与您的 Citrix Cloud 租户所在区域关联的值:

- 对于欧洲、美国和亚太南部地区,输入

https://saml.cloud.com。 - 对于日本地区,输入

https://saml.citrixcloud.jp。 - 对于 Citrix Cloud 政府版地区,输入

https://saml.cloud.us。

- 对于欧洲、美国和亚太南部地区,输入

- 在“回复 URL (断言消费者服务 URL)”部分中,选择“添加回复 URL”,然后输入与您的 Citrix Cloud 租户所在区域关联的值:

- 对于欧洲、美国和亚太南部地区,输入

https://saml.cloud.com/saml/acs。 - 对于日本地区,输入

https://saml.citrixcloud.jp/saml/acs。 - 对于 Citrix Cloud 政府版地区,输入

https://saml.cloud.us/saml/acs。

- 对于欧洲、美国和亚太南部地区,输入

- 在“登录 URL”部分中,输入您的 Workspace URL。

- 在“注销 URL (可选)”部分中,输入与您的 Citrix Cloud 租户所在区域关联的值:

- 对于欧洲、美国和亚太南部地区,输入

https://saml.cloud.com/saml/logout/callback。 - 对于日本地区,输入

https://saml.citrixcloud.jp/saml/logout/callback。 - 对于 Citrix Cloud 政府版地区,输入

https://saml.cloud.us/saml/logout/callback。

- 对于欧洲、美国和亚太南部地区,输入

- 在命令栏中,单击“保存”。“基本 SAML 配置”部分显示如下:

- 在“标识符 (实体 ID)”部分中,选择“添加标识符”,然后输入与您的 Citrix Cloud 租户所在区域关联的值:

-

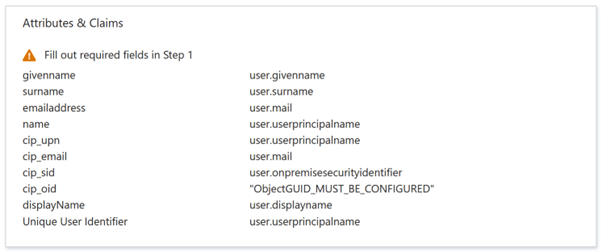

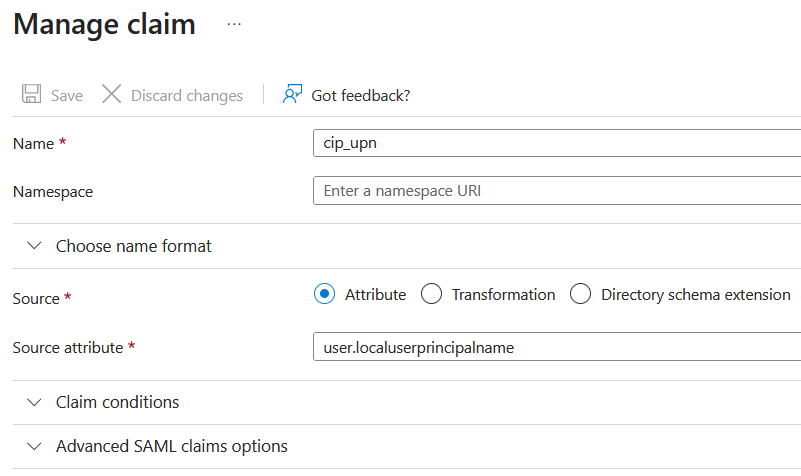

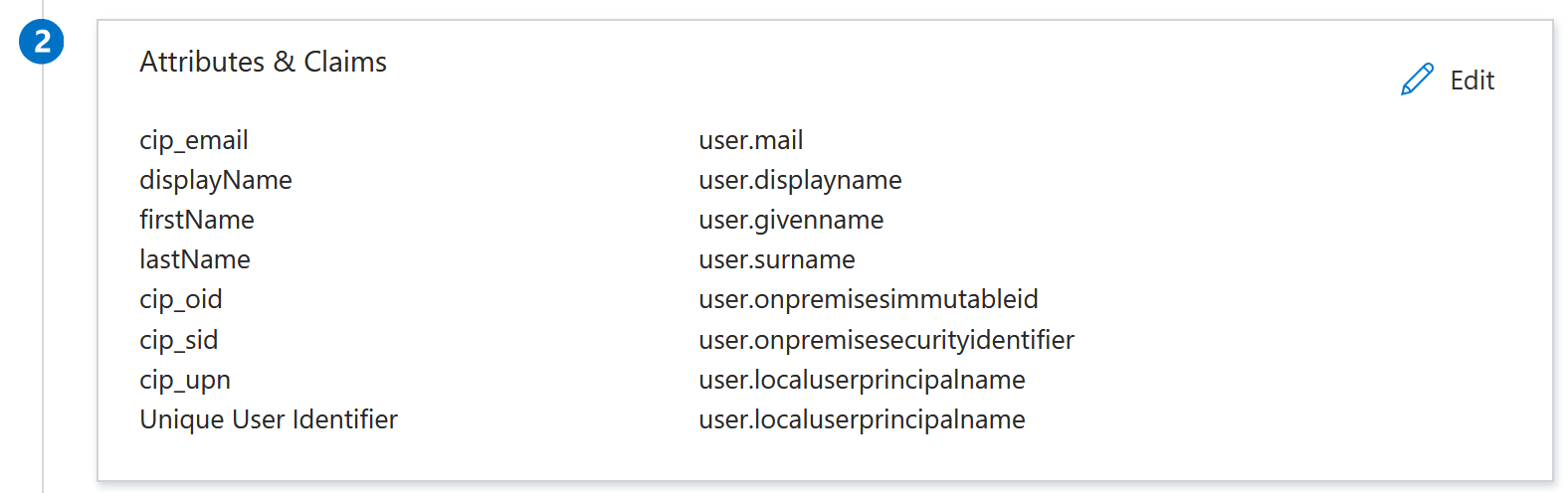

在“属性和声明”部分中,单击“编辑”以配置以下声明。这些声明显示在 SAML 响应中的 SAML 断言内。创建 SAML 应用程序后,配置以下属性。

- 对于“唯一用户标识符 (名称 ID)”声明,将默认值更新为

user.localuserprincipalname。 - 对于 cip_upn 声明,将默认值更新为

user.localuserprincipalname。 - 对于 cip_email 声明,保留默认值

user.mail。 - 对于 cip_sid 声明,保留默认值

user.onpremisesecurityidentitier。 - 对于 cip_oid 声明,编辑现有声明并选择“源属性”。搜索字符串

object并选择user.onpremisesimmutableid。

- 对于 displayName,保留默认值

user.displayname。 - 在“附加声明”部分中,对于任何剩余的具有

http://schemas.xmlsoap.org/ws/2005/05/identity/claims命名空间的声明,单击省略号 (…) 按钮并单击“删除”。无需包含这些声明,因为它们是上述用户属性的重复项。

完成后,“属性和声明”部分显示如下:

- 对于“唯一用户标识符 (名称 ID)”声明,将默认值更新为

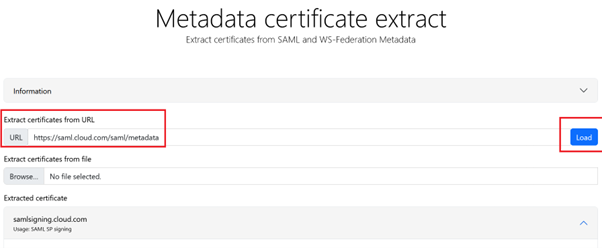

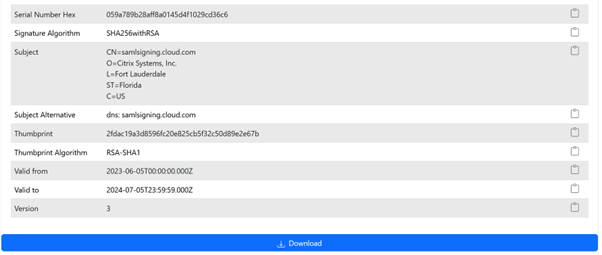

- 使用此第三方在线工具获取 Citrix Cloud SAML 签名证书的副本。

- 在 URL 字段中输入

https://saml.cloud.com/saml/metadata,然后单击“加载”。

- 滚动到页面底部并单击“下载”。

- 在 URL 字段中输入

- 配置 Azure Active Directory SAML 应用程序签名设置。

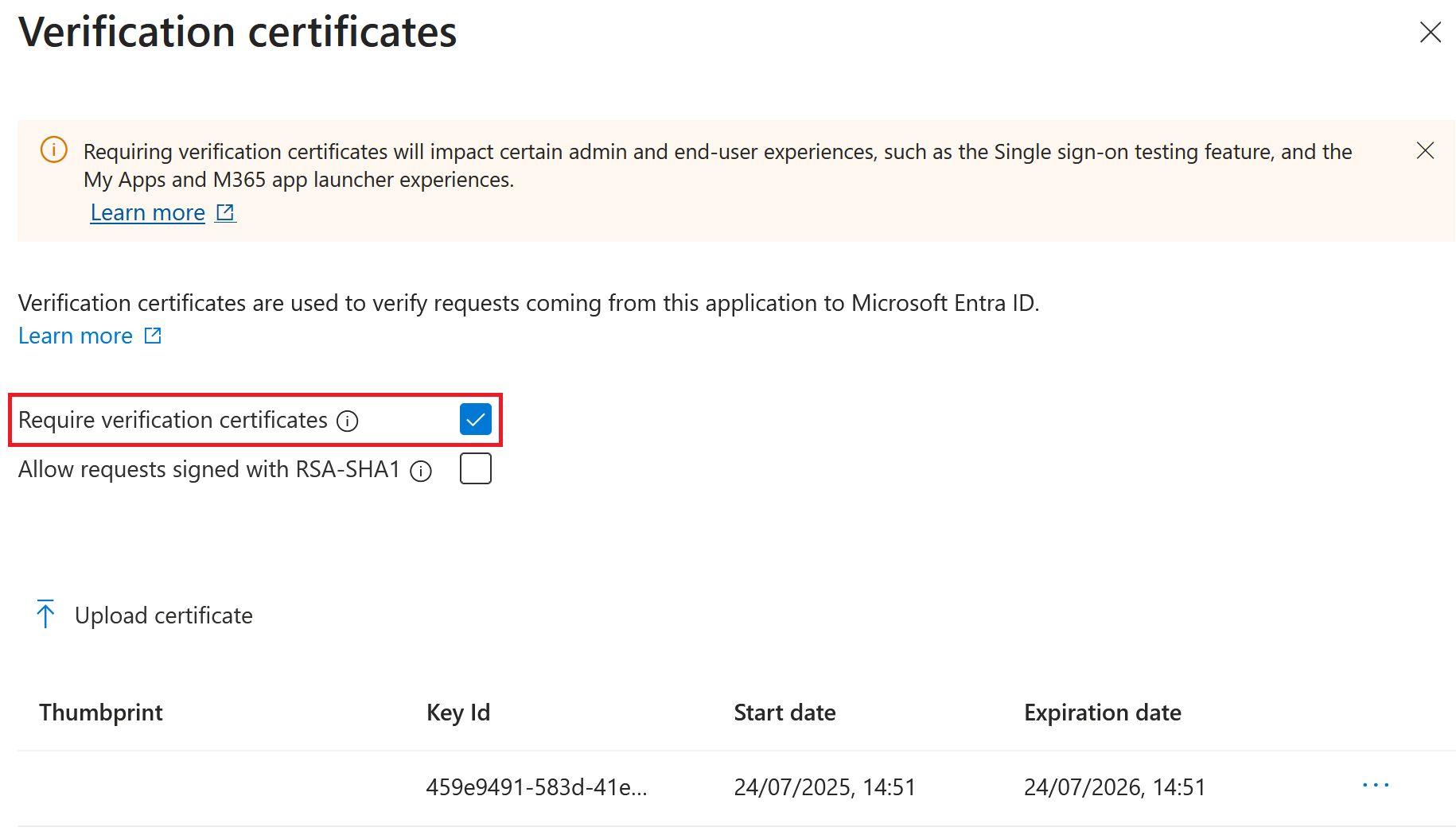

- 在 Azure Active Directory SAML 应用程序中上传在步骤 9 中获得的生产 SAML 签名证书。

- 启用“需要验证证书”。

故障排除

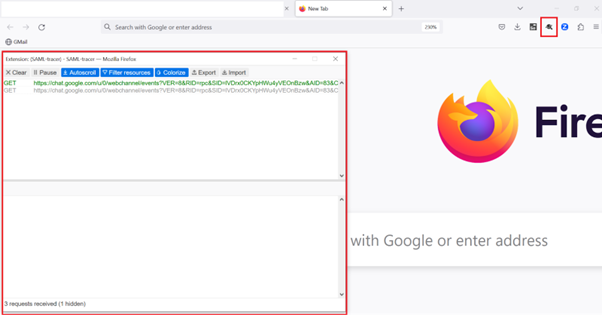

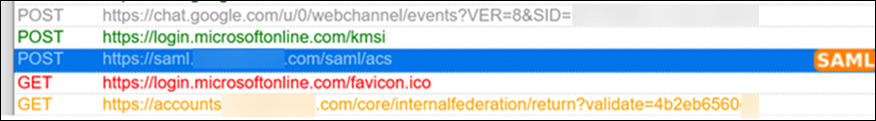

- 使用 SAML 网络工具(例如 SAML-tracer 浏览器扩展)验证您的 SAML 断言是否包含正确的用户属性。

-

找到以黄色显示的 SAML 响应并与此示例进行比较:

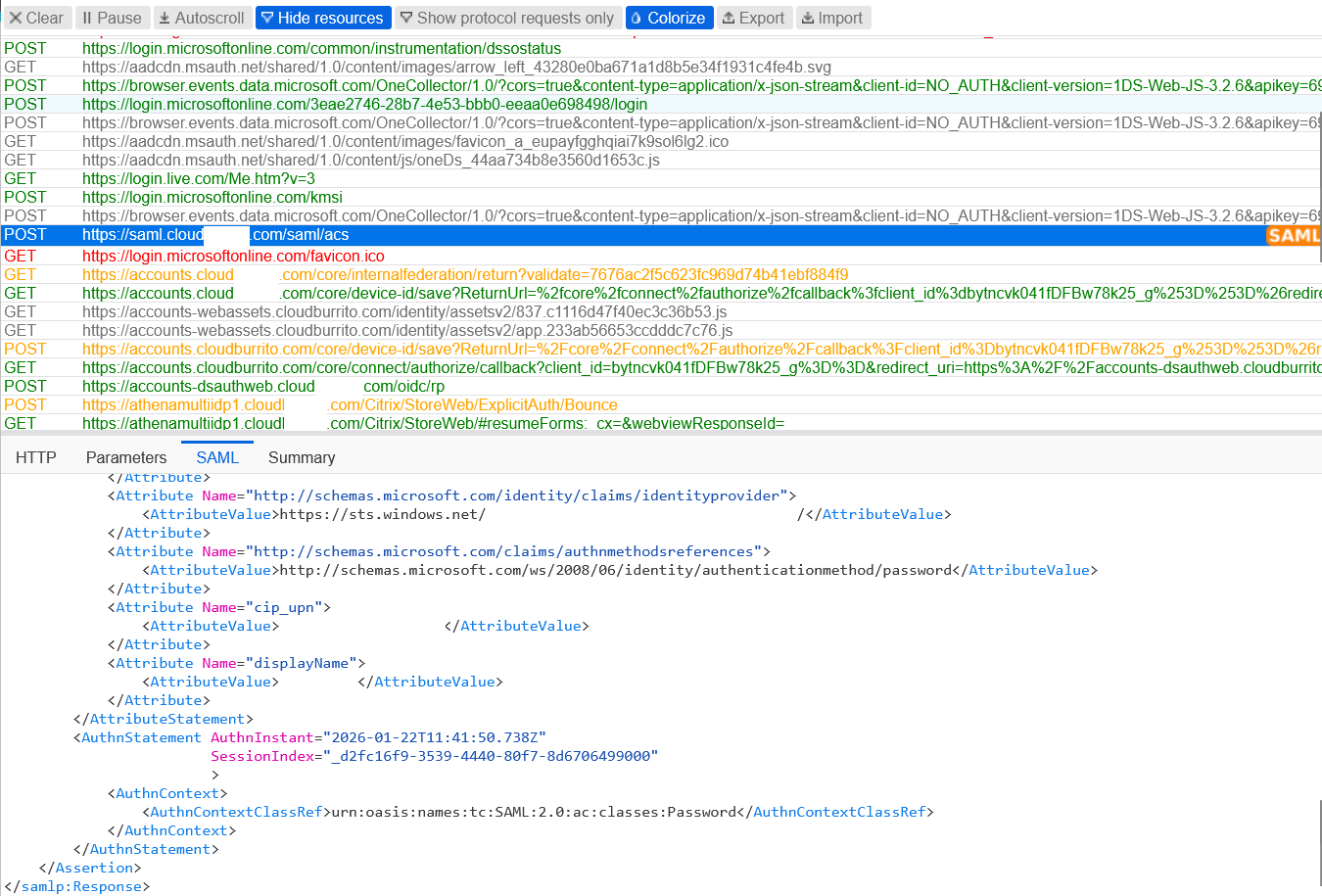

- 单击底部窗格中的“SAML”选项卡以解码 SAML 响应并以 XML 格式查看。

-

滚动到响应底部,验证 SAML 断言是否包含正确的 SAML 属性和用户值。

如果您的订阅者仍然无法登录其 Workspace 或无法看到其适用于 Windows 365 的 Citrix HDX Plus 桌面,请联系 Citrix 支持并提供以下信息:

- SAML-tracer 捕获

- 登录 Citrix Workspace 失败的日期和时间

- 受影响的用户名

- 您用于登录 Citrix Workspace 的客户端计算机的调用方 IP 地址。您可以使用 https://whatismyip.com 等工具获取此 IP 地址。

配置 Citrix Cloud SAML 连接

所有 Citrix 登录流程都需要通过 Workspace URL 或 Citrix Cloud GO URL 由服务提供商发起。

在“身份和访问管理 > 身份验证 > 添加身份提供程序 > SAML”中,使用 SAML 连接的默认推荐值。

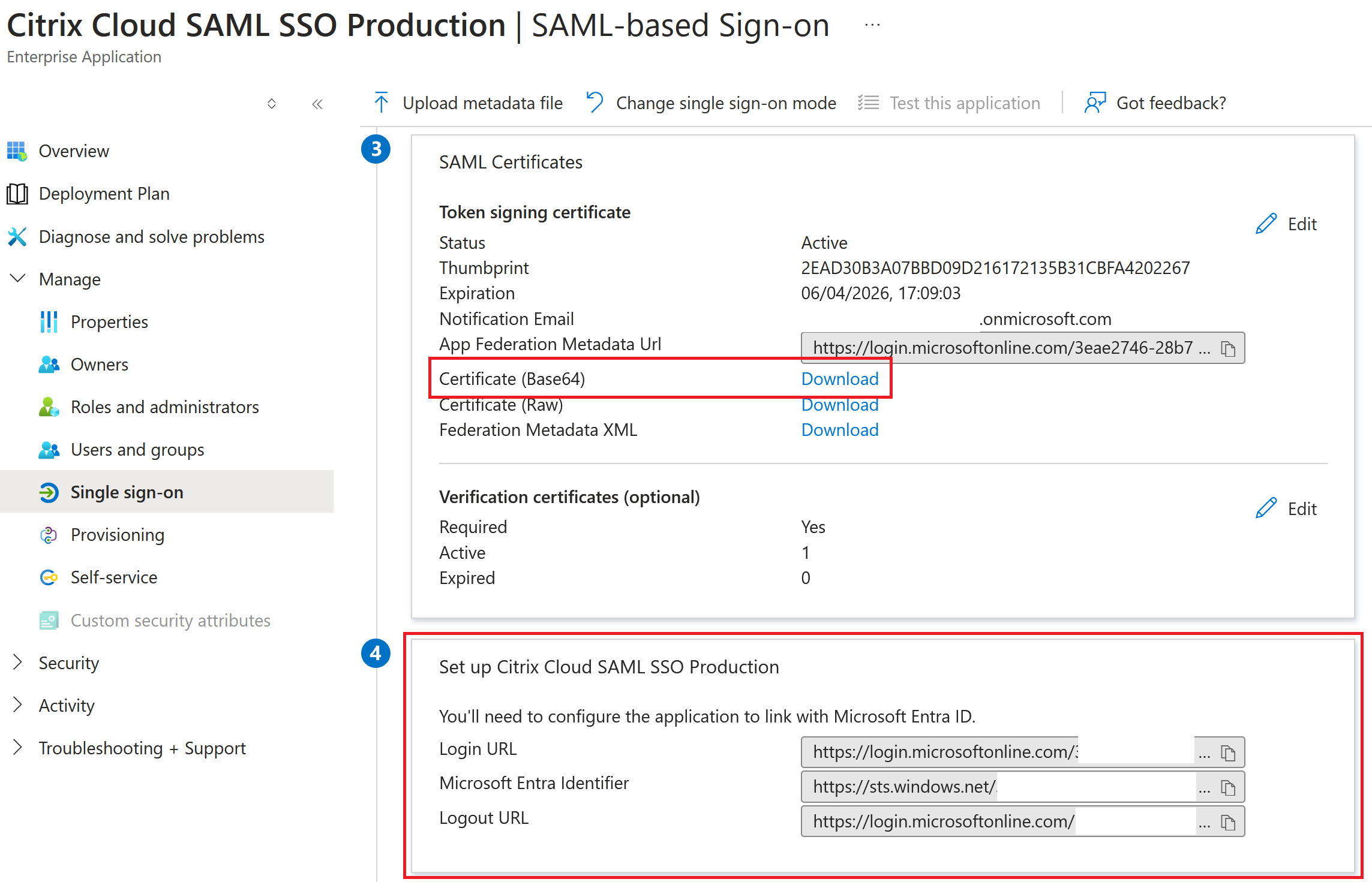

从您的 Entra ID 门户获取 Entra ID SAML 应用程序 SAML 端点,以输入到 Citrix Cloud 中。

在 Citrix Cloud SAML 连接中使用的 Entra ID SAML 端点示例

重要提示:

EntraID SSO 和注销 SAML 端点是相同的 URL。

| Citrix Cloud 中的此字段 | 输入此值 |

|---|---|

| 实体 ID | https://sts.windows.net/<yourEntraIDTenantID> |

| 签名身份验证请求 | 是 |

| SSO 服务 URL | https://login.microsoftonline.com/<yourEntraIDTenantID>/saml2 |

| SSO 绑定机制 | HTTP Post |

| SAML 响应 | 签名响应或断言 |

| 身份验证上下文 | 未指定,精确 |

| 注销 URL | https://login.microsoftonline.com/<yourEntraIDTenantID>/saml2 |

| 签名注销请求 | 是 |

| SLO 绑定机制 | HTTP Post |