条件身份验证

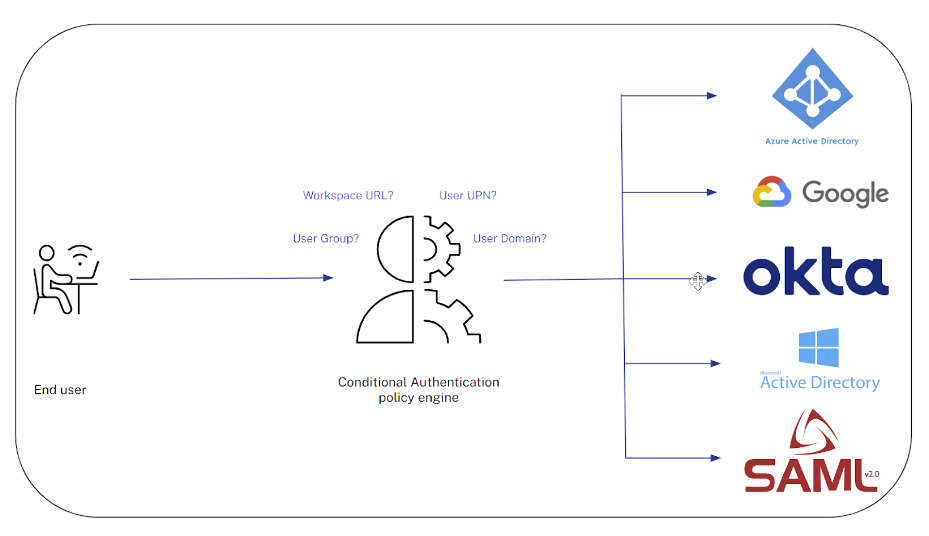

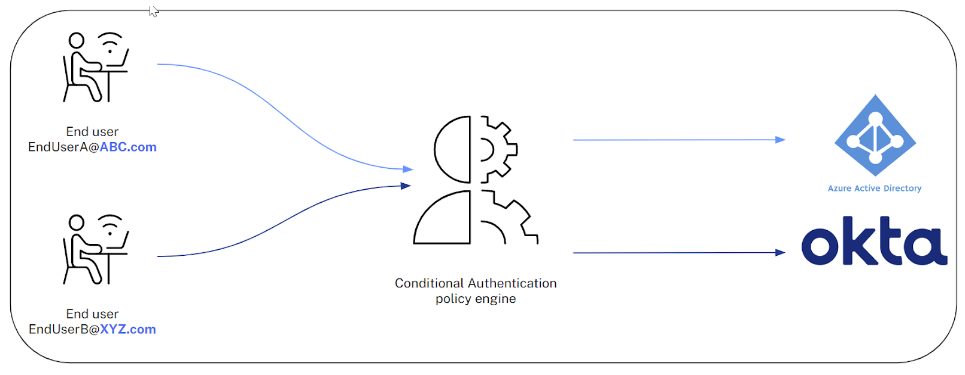

条件身份验证是一项新的安全功能,有助于进一步增强您的零信任框架。条件身份验证允许 Citrix Cloud 管理员根据您设置的策略条件,在 Workspace 登录流程中将最终用户定向到不同的 IdP。因此,不同的最终用户将根据管理员建立的风险因素拥有不同级别的访问验证。

在撰写本文时,支持五种不同的切换条件,这些条件将根据您定义的策略将最终用户定向到不同的 IdP 实例。

常见用例

- 兼并和收购,其中大型母公司包含多个正在合并的小型公司。

- 通过将第三方用户和承包商定向到专用的 IdP、OIDC 应用程序或 SAML 应用程序,授予他们 Workspace 访问权限,这与您组织内的全职员工通常被授权使用的不同。

- 拥有多个分支机构或部门的大型组织,需要不同的身份验证机制。

先决条件

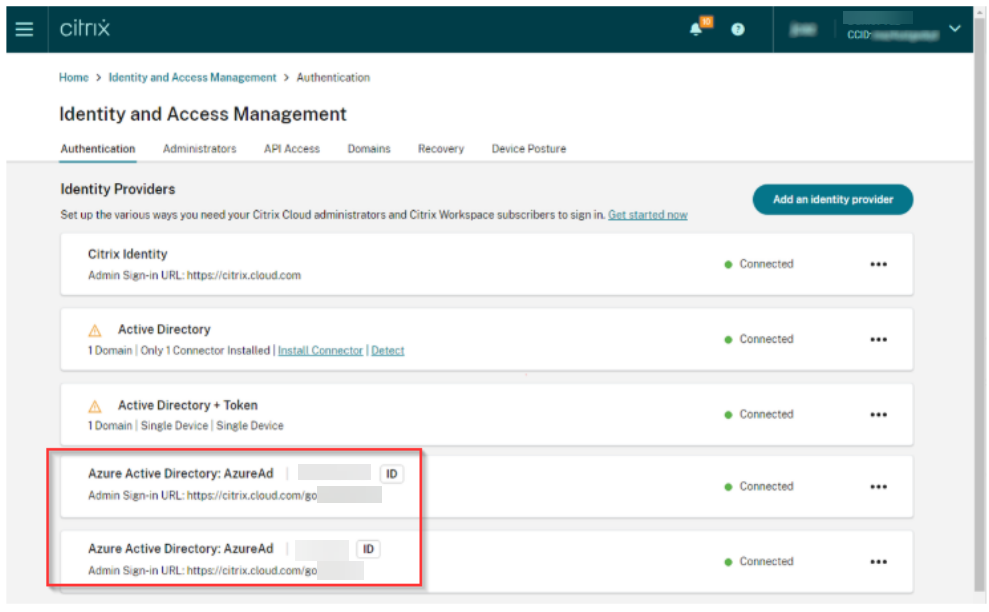

- 在 Citrix Cloud 身份和访问管理页面中创建两个或更多身份提供程序。

多 IdP

到目前为止,只允许一个身份类型实例。Citrix 现在支持添加同一身份提供程序类型的多个实例(例如,现在可以在“身份和访问管理”选项卡下添加多个 Azure AD)。

重要提示:

尽管 DaaS 和 SPA 目前支持多个 IdP,但某些服务仍在努力实施此功能,并将很快推出。

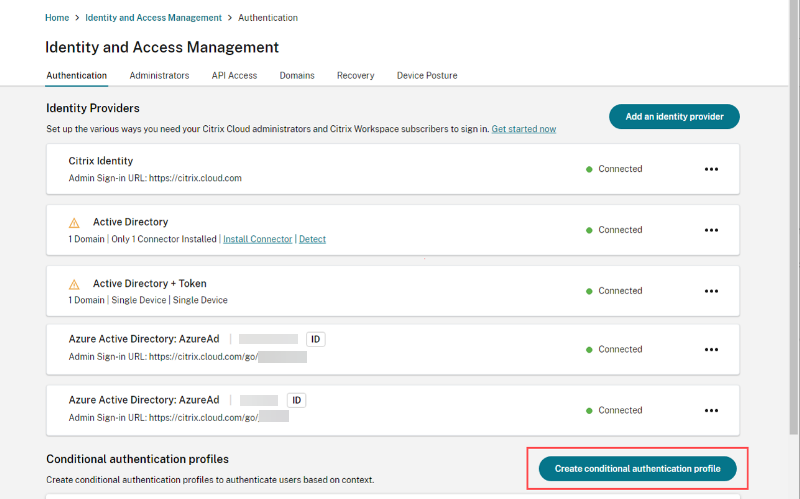

配置条件身份验证

-

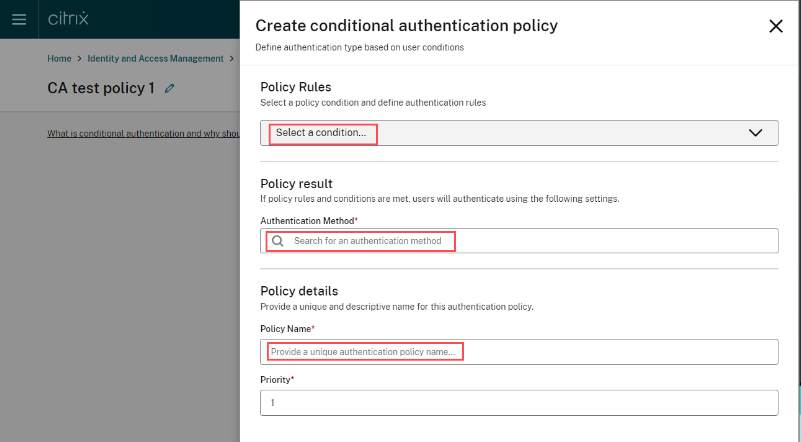

单击创建条件身份验证配置文件。

-

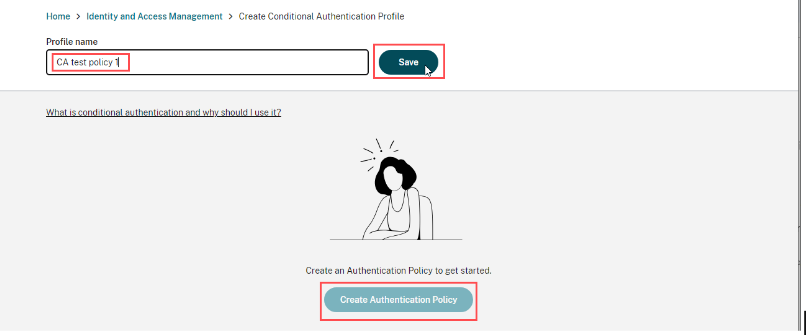

输入配置文件的名称,然后单击创建身份验证策略。

-

根据需要选择要应用于策略的条件,然后单击保存。

-

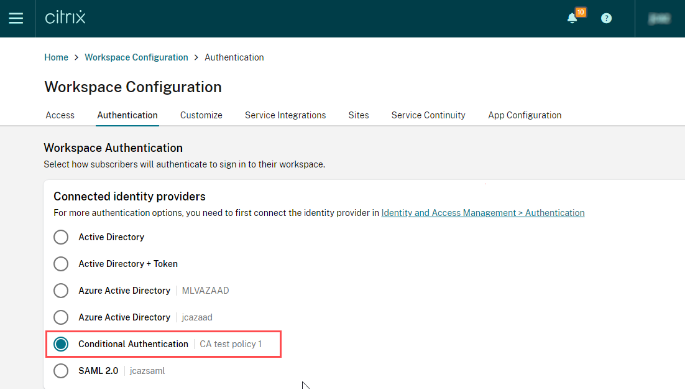

导航到Workspace 配置,然后单击身份验证以选择您的身份提供程序或条件身份验证配置文件。

条件身份验证概念

条件身份验证配置文件

条件身份验证配置文件由多个条件身份验证策略组成,这些策略根据您定义的条件控制最终用户如何向 Workspace 进行身份验证。此配置文件允许策略优先级排序和重新排序,使您能够指定策略的评估顺序。

条件身份验证策略

条件身份验证策略是包含一个或多个条件的策略。这些条件在使用 AND 逻辑满足时,会将最终用户的登录过程引导到特定的目标 IdP 实例,例如 Okta OIDC、SAML 或 Gateway IDP 连接。可以克隆单个策略,以便根据需要进行修改和重命名。

每个策略包含以下数据:

- 策略规则,即必须满足的一个或多个条件,用于将最终用户定向到特定的 IdP 实例。例如,使用 Workspace URL 1 且用户是 AD Group1 的成员。

- 策略结果,即用户在登录过程中被定向到的目标 IdP 实例。例如,使用 Workspace URL 1 且用户是 AD Group1 的成员 → AAD SAML IDP 实例。

- 策略名称 - 这是一个管理员友好的名称,用于识别和描述策略。例如,

Workspace URL 1 AND Group1 - AAD SAML。 - 策略优先级,用于确定策略的评估顺序。优先级按降序评估。例如:优先级 1 高于优先级 2。

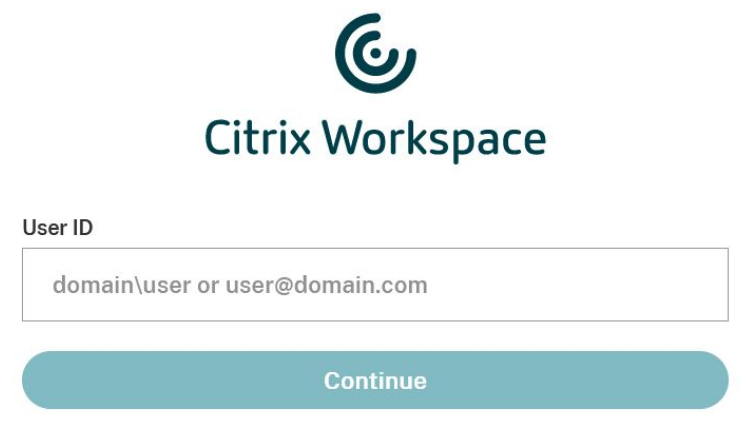

条件身份验证预身份验证页面

根据您的 Workspace 配置方式以及条件身份验证配置文件中设置的条件,您的 Workspace 用户在登录过程中可能会遇到预身份验证页面。此页面对于捕获 Workspace 用户的用户名格式至关重要,这对于根据条件身份验证策略做出决策至关重要。它确保用户的登录流程被定向到适当的 IdP 实例。

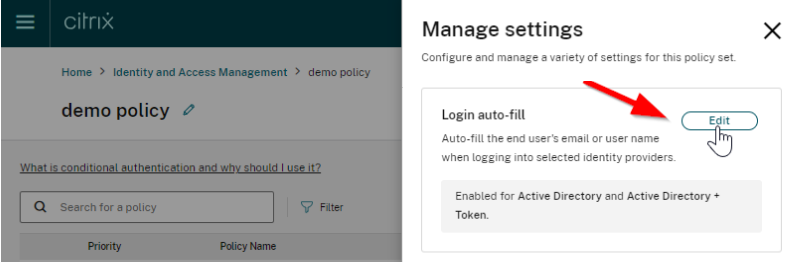

登录自动填充

当需要预身份验证页面时,我们引入了登录自动填充功能,该功能会自动使用用户在预身份验证页面中的输入填充登录页面上的用户名字段。这消除了用户两次输入用户名的需要。

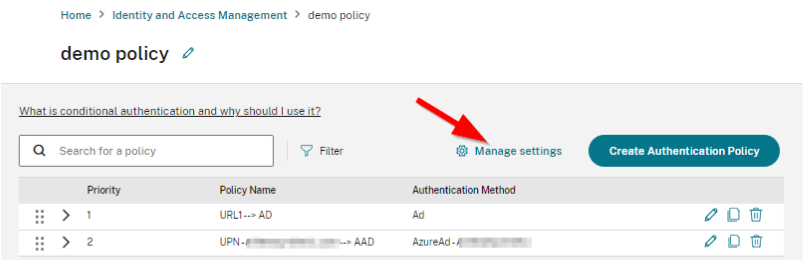

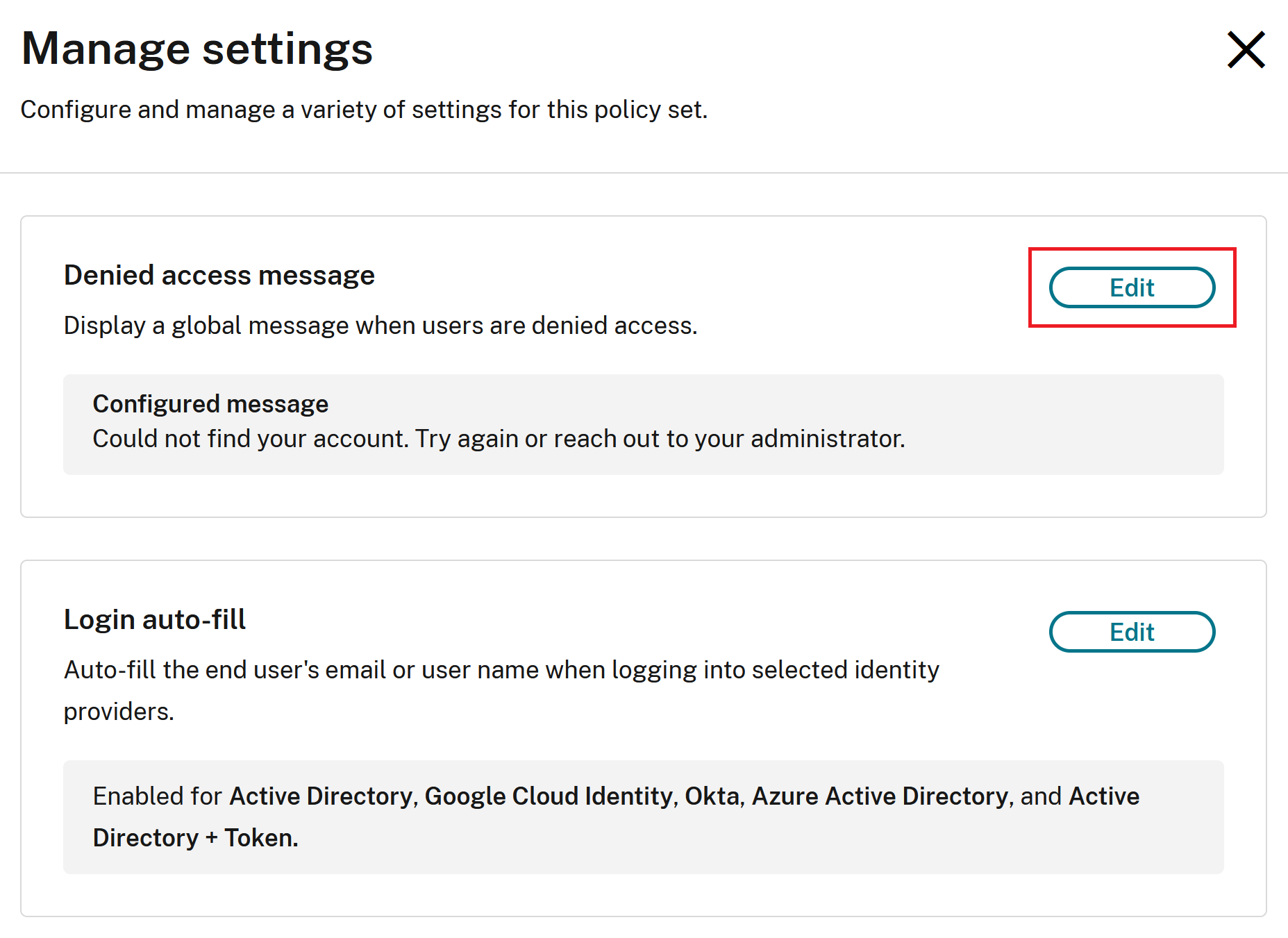

登录自动填充功能由管理员在条件身份验证配置文件设置中进行管理和配置,如下所示:

-

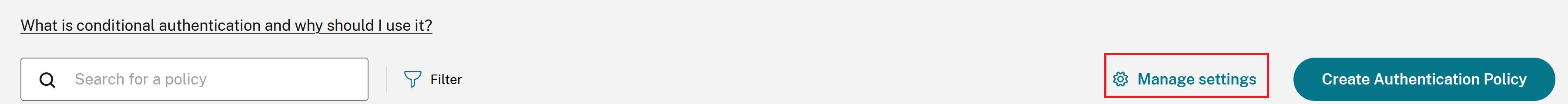

在条件身份验证配置文件页面中单击管理设置。

-

单击编辑

-

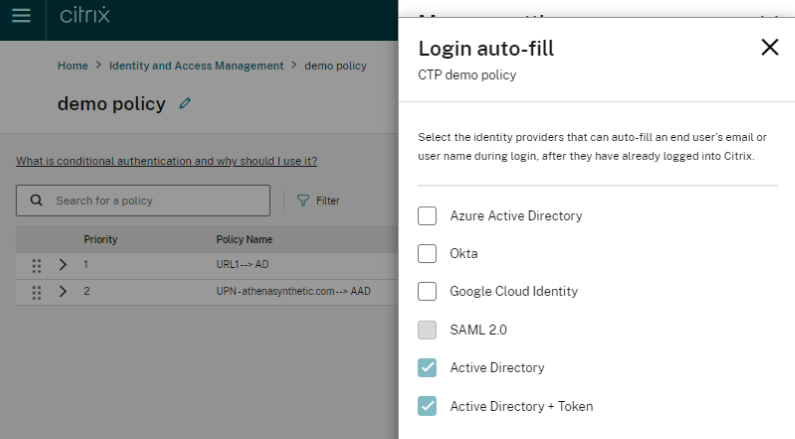

选择您要为其启用登录自动填充的 IdP。

重要提示:

登录自动填充仅适用于支持它的 IdP,并且默认情况下将为 AD 和 AD+TOTP 启用和强制执行(有关默认设置,请参阅上面的屏幕截图)。

某些 IdP 期望特定的登录格式,有些可以支持多种用户名格式。例如,Google Cloud Identity 要求用户使用其电子邮件地址 (

user.name@domain.com) 登录,这有时可能与他们的 UPN (username@domain.com) 不同。如果 Workspace 最终用户在预身份验证页面中输入下级登录名 (domain\username),则下级登录名将预填充到 IdP 登录页面的用户名字段中,并在用户尝试登录时导致错误。管理员在配置登录自动填充功能之前,应考虑最合适的 IdP 切换策略条件以及特定 IdP 在登录过程中期望接收的用户名格式。

策略条件类型

注意:

如果条件身份验证配置文件仅包含 Workspace URL 条件类型或网络位置名称条件类型的策略,则不会显示预身份验证页面,用户将直接重定向到 IdP。如果配置文件包含任何其他策略条件类型,则会向最终用户显示预身份验证页面。即使匹配策略是 Workspace URL 或网络位置名称类型,也是如此。

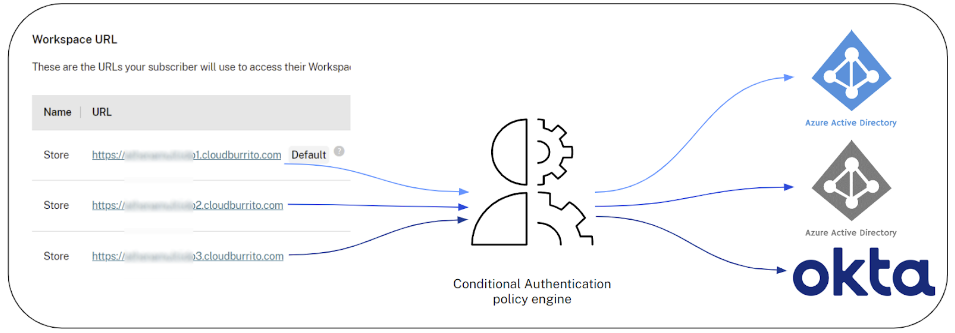

Workspace URL

在Workspace 配置 > 访问中,每个 Workspace URL 都可以链接到不同的 IdP 实例。此外,多个 Workspace URL 可以与同一策略关联,将最终用户定向到同一 IdP 实例。

AD 用户组成员身份

AD 用户组成员身份允许您根据 Active Directory 用户的组成员身份为特定组的 Active Directory 用户指定 IdP 实例。

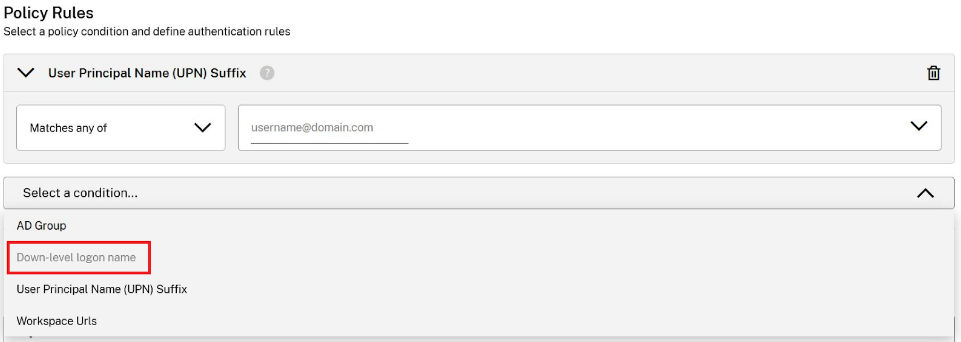

UPN 后缀或域下级登录名是两个互斥的策略条件。它们决定了最终用户必须在预身份验证页面中输入的所需用户名格式。您不能在同一策略中使用这两个条件。

UPN 后缀

为一个或多个 UPN 后缀配置 IdP 实例,例如 username1@domain.com 或 username2@domain.net。

域下级登录名

将 IdP 实例分配给一个或多个域名,例如 DOMAIN1\username1 或 DOMAIN1.COM\username1。

当选择两个互斥条件中的一个时,另一个条件的下拉菜单选项将被禁用,以防止将其添加到同一策略中。

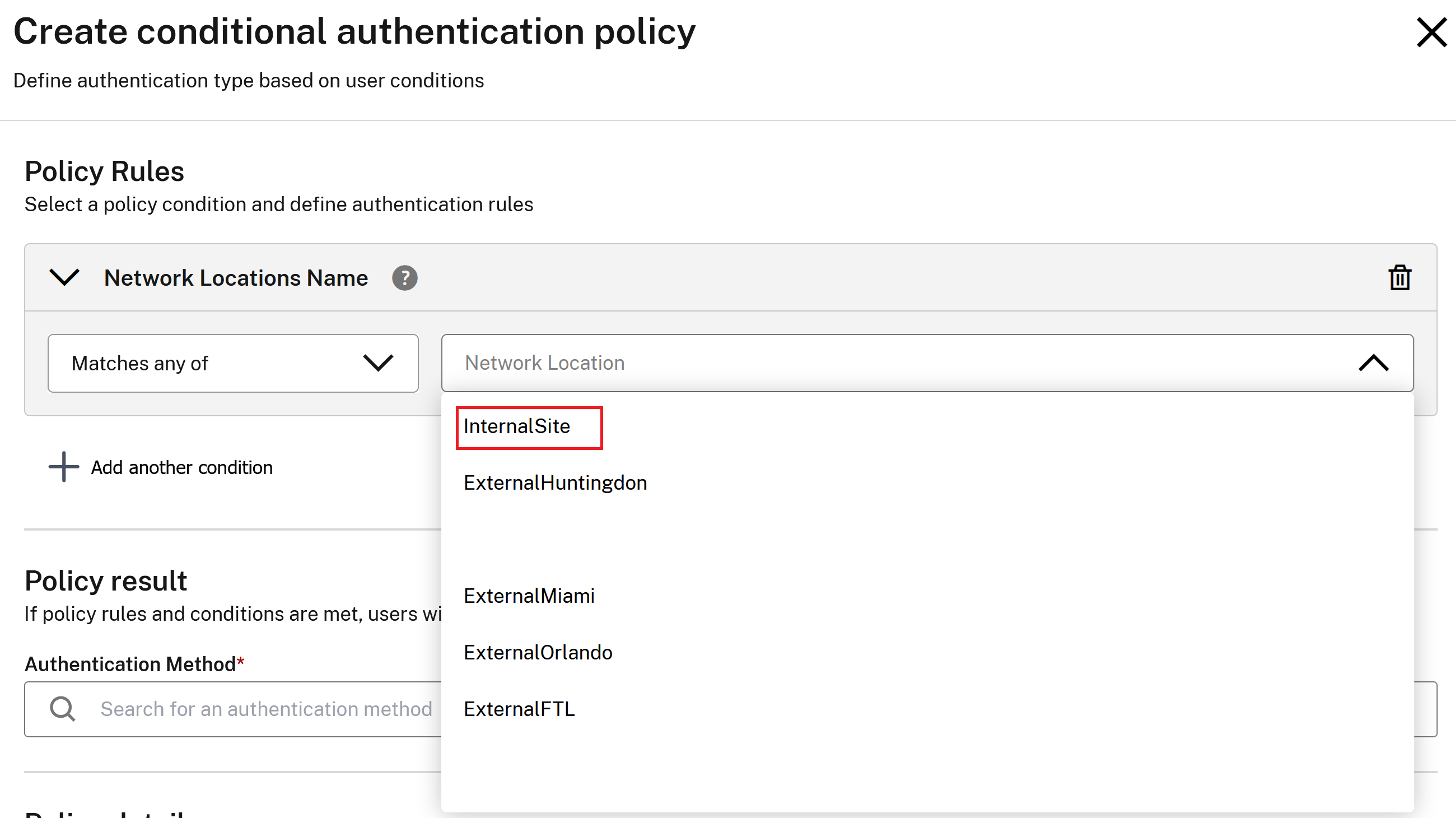

网络位置名称

根据客户端公共出站 IP 和网络位置名称分配 IdP 实例。

-

创建相应的网络位置。

-

在您的条件身份验证配置文件中,位置名称将预填充。选择所需的位置名称并分配目标 IdP。

重要提示:

任何未在网络位置站点中明确定义且未被网络位置名称策略引用的客户端出站 IP 都被归类为“未定义”。

常见 NLS 用例/配置

-

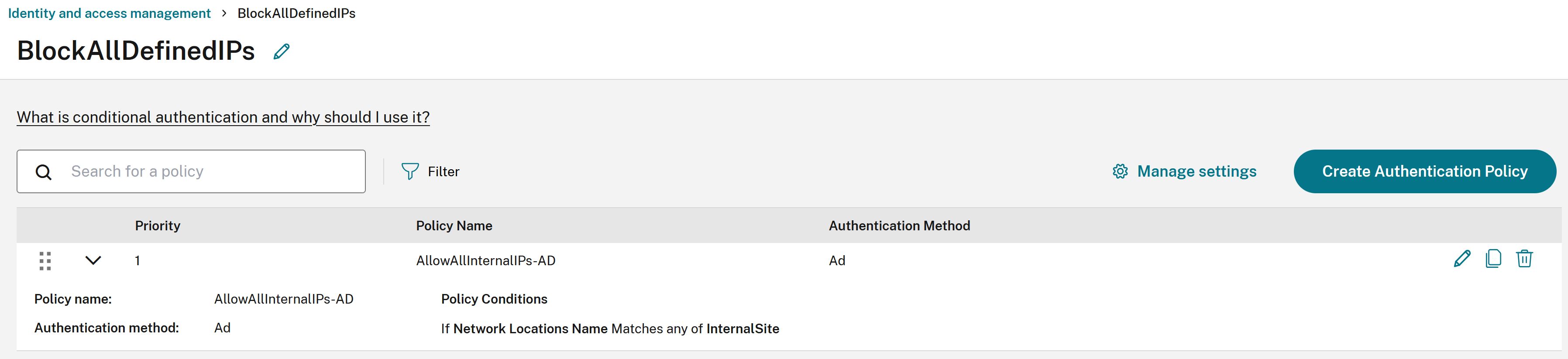

NLS 场景 1:阻止外部(未定义)IP 进行身份验证和访问 Workspace。

策略 1:只有其出站 IP 在 AllInternalIPs NLS 站点中定义的内部客户端才能使用 AD 登录 Workspace。

-

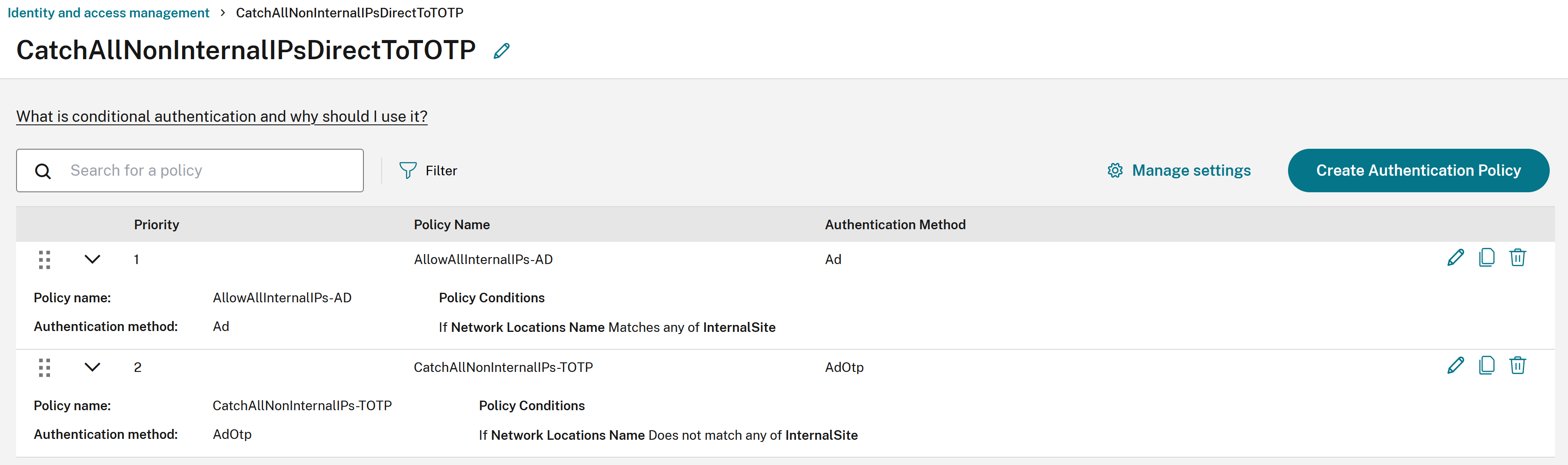

NLS 场景 2:将所有“未定义”的出站 IP 定向到具有额外身份验证因素和/或更高安全性的“包罗万象”的 IdP 实例。使用“不匹配任何”和所有内部 NLS 站点的列表定义“包罗万象的未定义出站 IP”策略。

策略 1:只有其出站 IP 在 AllInternalIPs NLS 站点中定义的内部客户端才能使用 AD 登录 Workspace。

策略 2:任何未在 AllInternalIPs NLS 站点中定义的外部出站 IP 都必须使用 TOTP 登录 Workspace。

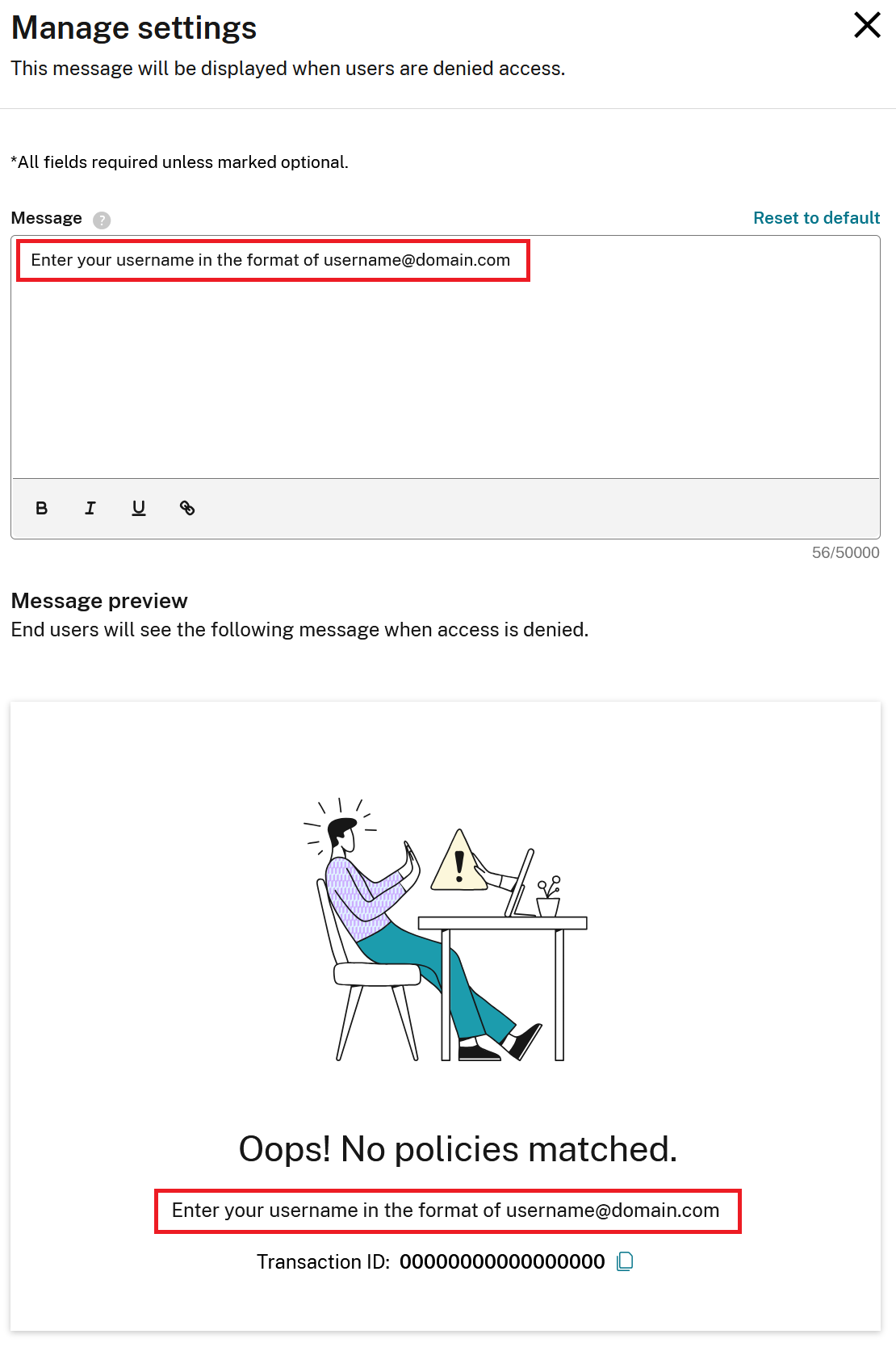

为条件身份验证配置文件设置自定义错误消息

可以配置用户友好的错误消息,当用户的输入与任何策略条件都不匹配时,这些消息会显示给 Workspace 最终用户。

-

在您的条件身份验证配置文件中,选择管理设置。

-

编辑要显示给最终用户的默认错误消息。

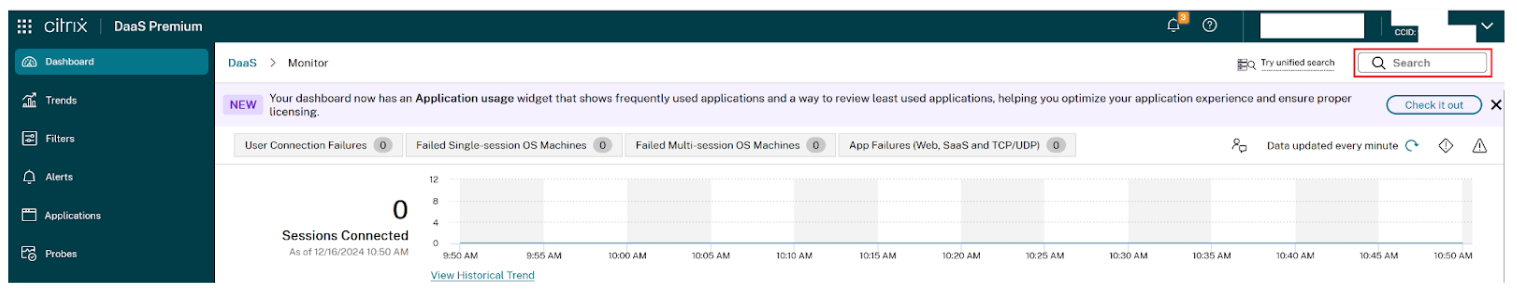

使用 Citrix Monitor 集成进行故障排除

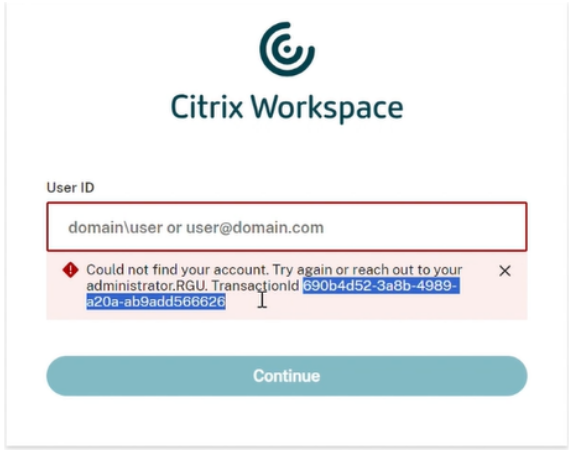

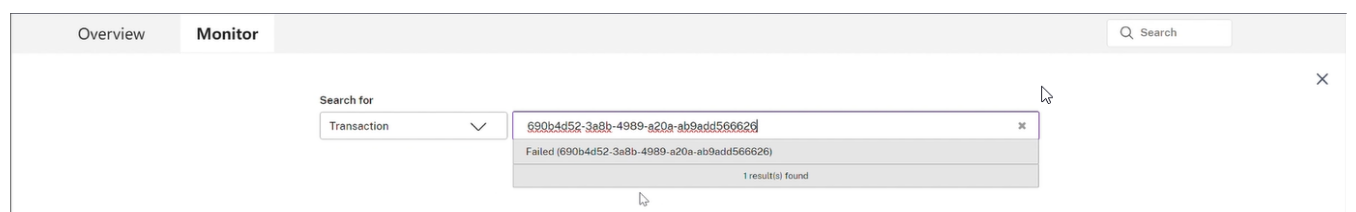

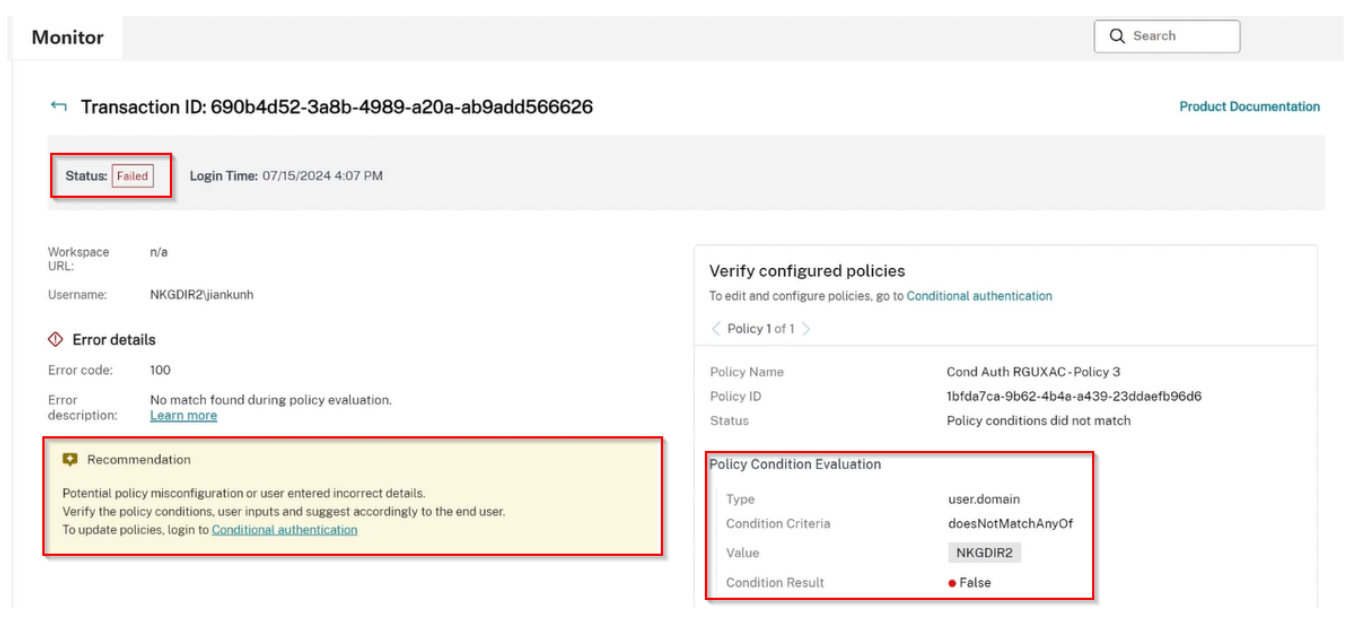

如果用户因缺少匹配策略而登录失败,则会显示一个错误页面,其中显示事务 ID。然后,用户可以将此事务 ID 提供给其 Citrix Cloud 管理员以获得进一步的帮助。

Citrix Cloud 管理员可以将 Workspace 最终用户提供的事务 ID 粘贴到 Citrix Monitor 中,以访问有关策略、输入的用户名和关联的条件身份验证策略的详细信息。此信息有助于管理员更有效地排除和解决条件身份验证问题。

-

选择Monitor,然后单击右上角的搜索框。

-

从下拉列表中选择事务 ID。仅提供过去 3 天的事务。

-

查看最终用户的失败事务,以及已评估的条件身份验证策略的详细信息。您可以单击 V 形按钮导航到最终用户的所有已评估策略,例如 <策略 1/3>。

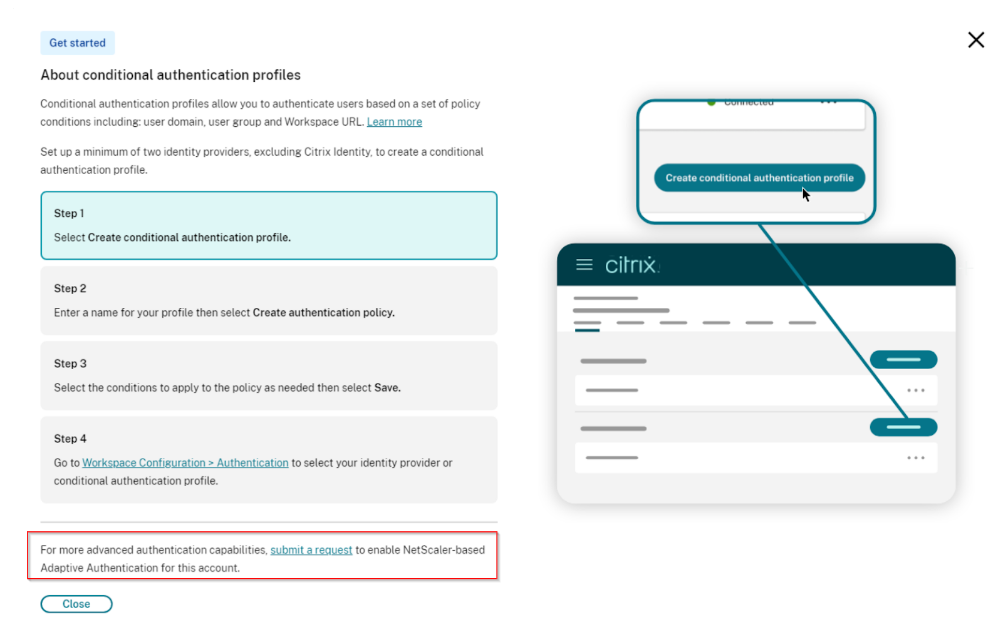

云原生条件身份验证与基于 NetScaler 的自适应身份验证的比较

云原生条件身份验证功能旨在涵盖大多数条件身份验证用例。但是,对于更高级的身份验证功能,可以使用基于 NetScaler 的自适应身份验证。

要使用基于 NetScaler 的自适应身份验证,请通过 Citrix Cloud 身份和访问管理页面 > 条件身份验证配置文件部分提交请求。

已知问题和限制

- 自定义域目前不支持条件身份验证。它是未来更新的路线图项目。

- 为策略设置负优先级行为不符合预期。将在未来更新中解决。

- 目前,组条件仅支持 Active Directory。本机 Entra Id 组条件将在未来添加。