使用图像可移植性服务在资源位置之间迁移工作负载

图像可移植性服务简化了跨平台图像的管理。Citrix Virtual Apps and Desktops™ REST API 可用于自动执行 Citrix Virtual Apps and Desktops 站点内的资源管理。

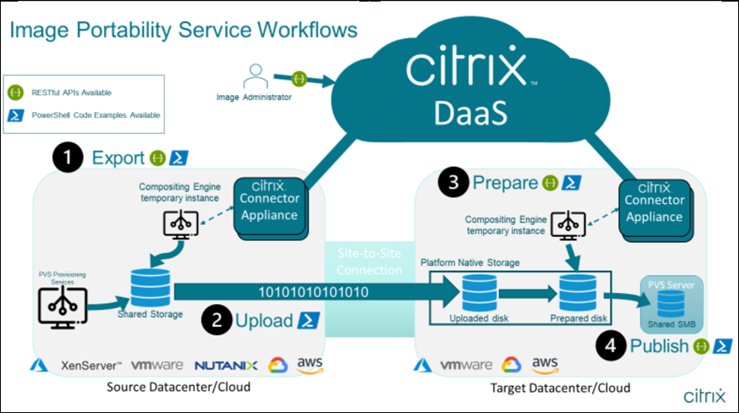

图像可移植性工作流始于您使用 Citrix Cloud 启动两个资源位置之间的图像迁移。导出图像后,图像可移植性服务可帮助您传输和准备图像,使其在目标虚拟机管理程序或公有云上运行。最后,Citrix Provisioning 或 Machine Creation Services™ 在目标环境中预配图像。

组件

图像可移植性服务组件包括:

- Citrix Cloud™ 服务

- Citrix Credential Wallet

- Citrix Connector™ Appliance

- 合成引擎 VM

- PowerShell 示例脚本

Citrix Cloud 服务

Citrix Cloud Services API 是一种与图像可移植性服务交互的 REST API 服务。使用 REST API 服务,您可以创建和监控图像可移植性作业。例如,您可以发出 API 调用来启动图像可移植性作业(例如导出磁盘),然后发出调用来获取作业状态。

Citrix Credentials Wallet

Citrix Credentials Wallet 服务安全地管理系统凭据,允许图像可移植性服务与您的资产交互。例如,将磁盘从 vSphere 导出到 SMB 共享时,图像可移植性服务需要凭据才能打开与 SMB 共享的连接以写入磁盘。如果凭据存储在 Credential Wallet 中,则图像可移植性服务可以检索并使用这些凭据。

此服务使您能够完全管理您的凭据。Cloud Services API 充当访问点,使您能够创建、更新和删除凭据。

合成引擎

合成引擎是图像可移植性服务的主力。合成引擎 (CE) 是在图像可移植性导出或准备作业开始时创建的单个 VM。这些 VM 在作业发生的同一环境中创建。例如,从 vSphere 导出磁盘时,CE 在 vSphere 服务器上创建。同样,在 Azure、AWS 或 Google Cloud 中运行准备作业时,CE 分别在 Azure、AWS 或 Google Cloud 中创建。CE 将您的磁盘挂载到自身,然后对磁盘进行必要的处理。准备或导出作业完成后,CE VM 及其所有组件都将被删除。

Connector Appliance

Connector Appliance 运行提供程序软件来管理 IPS 资源,它在您的环境(包括本地和您的 Azure、AWS 或 Google Cloud 订阅)中运行,并充当单个作业的控制器。它从云服务接收作业指令,并创建和管理合成引擎 VM。Connector Appliance VM 充当云服务与您的环境之间单一、安全的通信点。在您的每个资源位置(本地、Azure、AWS 或 Google Cloud)部署一个或多个 Connector Appliance。每个资源位置都部署一个 Connector Appliance 以确保安全。通过将 Connector Appliance 和合成引擎共同部署,部署的安全态势大大提高,因为所有组件和通信都保留在您的资源位置内。

PowerShell 模块

我们提供了一系列 PowerShell 模块,可在脚本中使用,作为开发您自己的自定义自动化的起点。提供的模块按原样支持,但如果您的部署需要,您可以修改它们。

PowerShell 自动化使用提供的配置参数来组成对 Citrix Cloud API 服务的 REST 调用,以启动作业,然后随着作业的进行向您提供定期更新。

如果您想开发自己的自动化解决方案,可以使用您偏好的编程语言直接调用云服务。有关配置和使用图像可移植性服务 REST 端点和 PowerShell 模块的详细信息,请参阅 API 门户。

工作流

图像可移植性服务使用多阶段工作流来准备从本地资源位置到您的公有云订阅的主目录图像。该服务从本地虚拟机管理程序平台导出图像,然后您将其上传到您的公有云订阅(我们提供的 PowerShell 上传实用程序可以帮助自动化此过程)。然后,图像可移植性准备图像,使其与您的公有云平台兼容。最后,图像发布并准备好作为新计算机目录部署在您的云资源位置中。

这些高级工作流基于图像的源和目标预配配置(Machine Creation 或 Citrix Provisioning™)。所选工作流决定了需要哪些图像可移植性作业步骤。

请参阅下表,了解每个受支持的 IPS 工作流需要哪些作业。

| 工作流(源到目标) | 导出 | 上传 | 准备 | 发布 |

|---|---|---|---|---|

| MCS to MCS | Y | Y | Y | N |

| PVS to MCS* | N | Y | Y | N |

| PVS to PVS | N/A | Y | Y | Y |

| MCS to PVS | Y | Y | Y | Y |

*假设您拥有原始图像作为 Citrix Provisioning vDisk,并且无需直接从源平台虚拟机管理程序导出。

要求

要开始使用图像可移植性,您必须满足以下要求。

Citrix 计算机目录图像

IPS 要求使用具有以下经过测试的配置之一的图像:

-

Windows Server 2016、2019 和 2022H2

-

Windows 10 或 11

-

使用 Machine Creation Services 或 Citrix Provisioning 预配

-

Citrix Virtual Delivery Agent

-

在 Azure 中为控制台访问启用了远程桌面服务

图像可移植性服务支持以下虚拟机管理程序和云平台:

源平台:

-

VMware vSphere 7.0 和 8.0

-

XenServer 8/Citrix Hypervisor 8.2

-

Nutanix AHV(仅限 Prism Element)

-

Microsoft Azure

-

Google Cloud Platform

目标平台:

-

VMware vSphere 8.0

-

XenServer 8/Citrix Hypervisor 8.2

-

Nutanix AHV(仅限 Prism Element)

-

Microsoft Azure

-

AWS

-

Google Cloud Platform

Citrix Connector Appliance

您需要在计划使用图像可移植性的每个资源位置安装和配置 Citrix Connector Appliance。例如,如果您使用图像可移植性将图像从 vSphere 移动到 Azure、AWS 和 Google Cloud,则至少需要四个 Citrix Connector Appliance:

有关详细说明,请参阅部署 Connector Appliance。

SMB (Windows) 文件共享

您需要一个 Windows SMB 文件共享来存储导出作业的输出。该共享必须可供将在您使用图像可移植性服务的资源位置中创建的合成引擎 VM 访问。确保共享上的可用空间至少是图像文件系统配置大小的两倍。

用于运行 PowerShell 脚本的计算机

确保运行 PowerShell 脚本的计算机具有以下条件:

-

PowerShell 版本 5.1。

-

与 SMB 文件共享的快速网络连接。它可以是托管文件共享的同一台计算机。

-

与您计划使用图像可移植性功能的公有云平台(例如 Azure、AWS 或 Google Cloud)的快速网络连接。

有关如何从 PowerShell Gallery 下载和配置图像可移植性模块的详细信息,请参阅准备用于 PowerShell 的计算机部分。

您的 Citrix Cloud 客户 ID

确保您拥有有效的 Citrix DaaS 订阅。

要继续,您需要访问 Citrix DaaS(以前称为 Citrix Virtual Apps™ and Desktops 服务)。如果您没有访问权限,请联系您的 Citrix 代表。

有关创建和配置用于图像可移植性的 API 客户端的说明,请参阅 API 入门文档。

Azure 所需权限和配置

为了使图像可移植性服务对您的 Azure 资源执行操作,您需要向图像可移植性服务使用的 Azure 服务主体授予某些 Azure 功能的权限。有关详细列表,请参阅 Microsoft Azure 所需权限。

您可以将 Contributor 角色分配给关联资源中的服务主体。或者,要分配所需的最低权限,您可以创建具有所需权限的自定义角色,并将其分配给作用域为相应资源的服务主体。

有关为您的 Azure 服务主体配置安全角色和创建自定义角色的详细信息,请参阅 Azure 文档。

Google Cloud 所需权限和配置

为了使图像可移植性服务在您的 Google Cloud 项目中执行操作,您需要向图像可移植性服务使用的 Google Cloud 服务主体授予某些功能的权限。

有关详细列表,请参阅 Google Cloud 所需权限。

您可以使用以下角色分配这些权限:

- Cloud Build Editor

- Compute Admin

- Storage Admin

- Service Account User

有关配置服务帐户权限的更多信息,请参阅 Google Cloud 文档。

Amazon Web Services 所需权限和配置

要使用 Amazon Web Services (AWS) 帐户执行图像可移植性服务工作流,相应的身份和访问管理 (IAM) 身份必须具有正确的权限。

有关详细列表,请参阅 AWS 所需权限。

设置图像可移植性服务

要设置图像可移植性服务,您需要:

部署 Connector Appliance

图像可移植性需要 Citrix Connector Appliance 来创建图像可移植性作业。Connector Appliance 有助于保护与您的本地和公有云环境的交互。Connector Appliance 与图像可移植性服务通信,以报告作业状态和整体服务运行状况。

要在您的环境中部署和配置 Connector Appliance,请按照 Connector Appliance for Cloud Services 中的步骤操作。

部署并注册设备后,启用图像可移植性所需的组件将自动安装。

准备用于 PowerShell 的计算机

为了帮助您快速启动和运行图像可移植性,我们创建了您可以自定义并与服务一起使用的 PowerShell 模块。

以下部分介绍如何准备一台计算机来运行 PowerShell 脚本。这些脚本只是几个示例。您可以根据需要修改或增强它们。

注意:

首次安装后,使用 Update-Module 更新 PowerShell 模块。

PowerShell 要求

要使用 PowerShell 脚本,您需要以下条件:

-

用于运行驱动图像可移植性作业的 PowerShell 脚本的 Windows 计算机。该计算机:

-

具有最新版本的 PowerShell。

-

与本地 SMB 文件共享具有 10 Gbs 或更好的网络连接,并与您的公有云(例如 Azure、AWS 或 Google Cloud)具有快速连接。

-

可以是托管文件共享的同一台计算机。

-

运行 Windows 10、Windows Server 2019 或 Windows Server 2022 的计算机,并安装了最新的 Microsoft 补丁。

-

可以连接到 Microsoft PowerShell Gallery 以下载所需的 PowerShell 库。

-

根据您的 Windows 版本,您可能需要禁用 TLS 1.0/1.1 支持。有关详细信息,请参阅 Microsoft PowerShell Gallery TLS 支持文档。

默认情况下,PowerShell 不会自动通过代理服务器进行身份验证。请确保您已根据 Microsoft 和您的代理供应商的最佳实践配置 PowerShell 会话以使用您的代理服务器。

如果您在运行 PowerShell 脚本时看到与 PowerShellGet 缺失或旧版本相关的错误,则需要按如下方式安装最新版本:

Install-Module -Name PowerShellGet -Force -Scope CurrentUser -AllowClobber

<!--NeedCopy-->

安装库和模块

图像可移植性服务利用 Microsoft PowerShell Gallery 中的库来驱动可移植性操作。

重要提示:

首次安装后,使用 Update-Module 安装新版本。

-

运行以下 PowerShell 命令以下载最新模块:

Install-Module -Name "Citrix.Workloads.Portability","Citrix.Image.Uploader" -Scope CurrentUser <!--NeedCopy-->-

要更改 PATH 环境变量:

按 Y 和 Enter 接受。

-

要安装 NuGet 提供程序:

按 Y 和 Enter 接受。

-

如果收到有关不受信任存储库的通知:

按 A(全部是)和 Enter 继续。

-

-

通过运行以下命令确认所有必需模块均已下载:

Get-InstalledModule -Name Citrix.* <!--NeedCopy-->此命令返回类似于以下内容的输出:

名称 存储库 描述 Citrix.Image.Uploader PSGallery 用于将 VHD(x) 上传到 Azure 存储帐户、AWS 或 GCP 并获取 VHD(x) 信息的命令 Citrix.Workloads.Portability PSGallery Citrix 图像可移植性服务图像作业的独立 Cmdlet

将模块更新到最新版本

运行以下命令将脚本更新到最新版本。

Update-Module -Name "Citrix.Workloads.Portability","Citrix.Image.Uploader" -Force

<!--NeedCopy-->

安装 Citrix Virtual Apps and Desktops Remote PowerShell SDK

图像可移植性服务需要 Citrix Virtual Apps and Desktops Remote PowerShell SDK 才能在 Citrix Cloud 中创建和管理可移植性作业。

在您的计算机上下载并安装 Remote PowerShell SDK。

安装特定于平台的第三方组件

图像可移植性服务 PowerShell 模块不安装第三方依赖项。因此,您可以将安装限制为您所针对的平台。如果您正在使用以下平台之一,请按照相关说明安装平台依赖项:

VMware

如果您正在创建与 VMware 环境通信的图像可移植性作业,请运行以下命令安装所需的 VMware PowerShell 模块。

Install-Module -Name VMWare.PowerCLI -Scope CurrentUser -AllowClobber -Force -SkipPublisherCheck

<!--NeedCopy-->

Amazon Web Services

如果您正在 AWS 中创建图像可移植性作业,请下载并安装 AWS 命令行界面,然后运行以下命令安装所需的 AWS PowerShell 模块:

Install-Module -Name AWS.Tools.Installer

Install-AWSToolsModule AWS.Tools.EC2,AWS.Tools.S3

<!--NeedCopy-->

Azure

如果您正在 Azure 中创建图像可移植性作业,请下载并安装 Azure 命令行实用程序,然后运行以下命令安装所需的 Azure PowerShell 模块:

Install-Module -Name Az.Accounts -Scope CurrentUser -AllowClobber -Force

Install-Module -Name Az.Compute -Scope CurrentUser -AllowClobber -Force

<!--NeedCopy-->

Google Cloud

如果您正在 Google Cloud 中创建图像可移植性作业,请在您的计算机上下载并安装 Google Cloud SDK。

卸载脚本和模块

运行以下命令以卸载图像可移植性软件使用的模块。

注意:

卸载 IPS 模块时,第三方脚本和组件不会自动删除。

要卸载模块:

Get-InstalledModule -Name "Citrix.Workloads.Portability","Citrix.Images.Uploader" | Uninstall-Module

<!--NeedCopy-->

将凭据添加到 Credential Wallet

对于端到端自动化场景,您可以配置图像可移植性服务,以非交互方式向 Citrix Cloud、您的公有云和本地资源进行身份验证。此外,当我们的 API 直接与您的本地和公有云资源进行身份验证时,图像可移植性服务会使用存储在 Citrix Credential Wallet 中的凭据。本节所述的凭据设置是运行导出、准备和发布作业的必需步骤。

运行作业时,图像可移植性服务需要访问您可以控制的资源。例如,为了使图像可移植性服务将磁盘从 vSphere 服务器导出到 SMB 共享,该服务需要登录访问这两个系统。为了保护此帐户信息,图像可移植性服务使用 Citrix Credential Wallet 服务。此服务将您的凭据存储在钱包中,并带有用户定义的名称。当您要运行作业时,提供要使用的凭据名称。此外,这些凭据可以随时从钱包中更新或删除。

凭据通常存储在以下平台中:

- Microsoft Azure

- AWS

- Google Cloud

- SMB 共享

- VMware vSphere

- Nutanix AHV

- XenServer®

要管理凭据,请参阅 Image Portability Service API 和 Developer API Portal 的凭据管理部分。

使用图像可移植性服务

在您的本地资源位置中准备图像以用于您的公有云订阅需要在 Citrix Cloud 中创建图像可移植性作业。您可以创建一个作业,在您的脚本或程序中直接对服务进行 API 调用,或者使用我们开发的示例 PowerShell 模块来自动化 API 调用。有关使用 REST API 和 PowerShell 模块创建 IPS 作业的信息,请参阅 Image Portability Service Developer API Portal。

使用 Citrix Provisioning 发布计算机目录

图像可移植性服务 (IPS) 可与 Azure、AWS、Google Cloud、Nutanix、vSphere 和 XenServer 中的 Machine Creation Services (MCS) 结合使用,也可与 Azure、Google Cloud、vSphere 和 XenServer 中的 Citrix Provisioning (PVS) 结合使用。您可以将本指南中描述的 PowerShell 和 REST 解决方案与您的平台工具、平台 API 或 Citrix DaaS™ SDK 结合使用,以创建无缝且自动化的端到端工作流,用于基于准备好的图像创建计算机目录。根据您选择的云平台,在 IPS 准备作业完成与目录创建或分配给 PVS 目标之间可能需要中间步骤。

AWS

在 AWS 上,IPS 生成包含准备好的图像的 EC2 EBS 卷(默认)或从准备好的图像创建的 Amazon Machine Image (AMI)。有关如何创建 AMI 而不是默认卷的信息,请参阅 Image Portability Service Developer API Portal。

请注意,MCS 需要 AMI 来创建目录。IPS 使用 AWS VM 导入来创建 AMI,这有一些要求。在使用 IPS 创建 AMI 之前,请参阅 AWS VM Import/Export 用户指南以了解要求并确保已满足这些要求。

Azure

在 Azure 上,IPS 生成可直接用作 MCS 主图像的托管磁盘。要将生成的图像分配给 PVS 目标,IPS 提供了一个“发布”操作,用于将托管磁盘复制到 PVS 存储中的 VHD(x) 文件。

Google Cloud

Google Cloud 上的 IPS 准备作业会生成一个磁盘。MCS 需要 Google Cloud 实例模板。有关从磁盘创建 MCS 实例模板的过程,请参阅准备主 VM 实例和持久磁盘中的详细信息。

对于 Google Cloud 上的 PVS 目标,IPS 提供了一个“发布”操作,用于将磁盘复制到 PVS 存储中的 VHD(x) 文件。

自动化 VDA 配置

准备源自本地的 Citrix 管理图像时,您可以重新配置图像中的 VDA,以支持正在准备图像的目标环境。图像可移植性服务可以在工作流的准备阶段即时应用 VDA 配置更改。以下配置参数定义了 VDA 在迁移图像中的运行方式:InstallMisa、XdReconfigure 和 InstallMcsio。有关在创建 IPS 作业时如何定义这些参数的信息,请参阅 Image Portability Service PowerShell 示例。

配置

-

将 InstallMisa 配置为

true可使图像可移植性服务安装使用 MCS 预配图像所需的任何缺失 VDA 组件。 -

将 InstallMisa 配置为

true或将 InstallMcsio 配置为true也需要将 CloudProvisioningType 配置为Mcs。 -

将 InstallPvs 设置为部署图像的 PVS 服务器版本。设置 InstallPvs 后,图像可移植性服务 (IPS) 会在准备作业期间自动在图像中安装指定版本的 PVS 目标设备软件。IPS 支持最新两个长期服务版本 (LTSR) 和当前版本 (CR) 的最新两个内部版本(基本版本或累积更新)。

对于 InstallMisa 和 InstallMcsio,请注意以下事项:

-

这些功能仅支持 VDA 的最新 LTSR 和 CR 版本。

-

如果已安装的 VDA 已存在必要的组件,即使配置了参数,也不会进行任何更改。

-

对于受支持的 VDA 版本,即使不存在必要的 VDA 组件,图像可移植性也会安装所需组件的相应版本。

-

对于不受支持的 VDA 版本,如果不存在必要的 VDA 组件,重新配置将失败并记录一条消息。即使 VDA 重新配置未完成,准备作业也会完成。

XdReconfigure 需要以下值之一:controllers 或 site_guid。以下是使用每个值的示例配置参数:

XdReconfigure = @(

[pscustomobject]@{

ParameterName = 'controllers'

ParameterValue = 'comma-separated-list-of-your-cloud-connectors-fqdns'

}

)

<!--NeedCopy-->

其中 ParameterValue 是您要将 VDA 指向的新 DDC 的 FQDN 列表。可以逗号分隔的格式指定多个 DDC。

XdReconfigure = @(

[pscustomobject]@{

ParameterName = 'site_guid'

ParameterValue = 'active-directory-site-guid'

}

)

<!--NeedCopy-->

XdReconfigure 还接受在使用 /reconfigure 安装开关运行 VDA 命令行安装程序时支持的值,例如 XenDesktopVdaSetup.exe /reconfigure。这些值的一些示例包括 wem_agent_port、wem_cached_data_sync_port、wem_cloud_connectors 或 wem_server。有关 VDA 重新配置命令行选项的完整列表,请参阅 Citrix DaaS VDA 文档。

将 InstallMcsio 配置为 true 会自动在图像上安装 MCSIO。要禁用图像上的自动 MCSIO 安装,请将 InstallMcsio 配置为 false。

注意:

您可以在运行命令时使用

-DryRun来验证您的配置和 Connector Appliance 的网络设置。

参考

本节根据您的需求详细介绍了技术参考信息。

图像可移植性服务所需的权限

本节详细介绍了图像可移植性服务在每个受支持的本地和云平台上所需的权限。

Connector Appliance 所需权限

Connector Appliance 需要访问以下 URL 才能在图像可移植性服务中准备图像:

api-ap-s.cloud.com

api-eu.cloud.com

api-us.cloud.com

credentialwallet.citrixworkspaceapi.net

graph.microsoft.com

login.microsoftonline.com

management.azure.com

*.blob.storage.azure.net

ips-assets.layering.cloud.com

<!--NeedCopy-->

VMware vCenter 所需权限

在 VMware 环境中运行 IPS 导出磁盘作业需要以下 vCenter 权限。这些权限可以在 vCenter 管理面板的“访问控制”部分下的“角色”中找到。

- 加密操作

- 直接访问

- 数据存储

- 分配空间

- 浏览数据存储

- 低级文件操作

- 删除文件

- 文件夹

- 创建文件夹

- 删除文件夹

- 网络

- 分配网络

- 资源

- 将虚拟机分配到资源池

- 虚拟机

- 更改配置

- 添加现有磁盘

- 添加新磁盘

- 删除磁盘

- 编辑清单

- 从现有创建

- 创建新

- 删除

- 交互

- 关闭电源

- 打开电源

<!--NeedCopy-->

Microsoft Azure 所需权限

图像可移植性要求您的 Azure 服务帐户具有以下权限。

当指定用于合成引擎的资源组时(即,在 REST 请求中的 resourceGroup 属性或使用 Citrix.Workloads.Portability PowerShell 命令时的 -AzureVmResourceGroup 参数中),在资源组范围内需要以下权限。

Microsoft.Compute/disks/beginGetAccess/action

Microsoft.Compute/disks/endGetAccess/action

Microsoft.Compute/disks/delete

Microsoft.Compute/disks/read

Microsoft.Compute/disks/write

Microsoft.Compute/virtualMachines/delete

Microsoft.Compute/virtualMachines/powerOff/action

Microsoft.Compute/virtualMachines/read

Microsoft.Compute/virtualMachines/write

Microsoft.Network/networkInterfaces/delete

Microsoft.Network/networkInterfaces/join/action

Microsoft.Network/networkInterfaces/read

Microsoft.Network/networkInterfaces/write

Microsoft.Network/networkSecurityGroups/delete

Microsoft.Network/networkSecurityGroups/join/action

Microsoft.Network/networkSecurityGroups/read

Microsoft.Network/networkSecurityGroups/write

Microsoft.Resources/deployments/operationStatuses/read

Microsoft.Resources/deployments/read

Microsoft.Resources/deployments/write

Microsoft.Resources/subscriptions/resourcegroups/read

<!--NeedCopy-->

当未指定用于合成引擎的资源组时,在订阅范围内需要以下权限。

Microsoft.Compute/disks/beginGetAccess/action

Microsoft.Compute/disks/endGetAccess/action

Microsoft.Compute/disks/read

Microsoft.Compute/disks/write

Microsoft.Compute/virtualMachines/powerOff/action

Microsoft.Compute/virtualMachines/read

Microsoft.Compute/virtualMachines/write

Microsoft.Network/networkInterfaces/join/action

Microsoft.Network/networkInterfaces/read

Microsoft.Network/networkInterfaces/write

Microsoft.Network/networkSecurityGroups/join/action

Microsoft.Network/networkSecurityGroups/read

Microsoft.Network/networkSecurityGroups/write

Microsoft.Resources/deployments/operationStatuses/read

Microsoft.Resources/deployments/read

Microsoft.Resources/deployments/write

Microsoft.Resources/subscriptions/resourceGroups/delete

Microsoft.Resources/subscriptions/resourceGroups/write

Microsoft.Authorization/roleAssignments/read

Microsoft.Authorization/roleDefinitions/read

<!--NeedCopy-->

在指定目标资源组的范围内需要以下权限(即,在 REST 请求中的 targetDiskResourceGroupName 属性或使用 PowerShell 时的 -TargetResourceGroup 参数中指定的资源组)。

Microsoft.Compute/disks/beginGetAccess/action

Microsoft.Compute/disks/delete

Microsoft.Compute/disks/read

Microsoft.Compute/disks/write

Microsoft.Compute/snapshots/delete

Microsoft.Compute/snapshots/read

Microsoft.Compute/snapshots/write

<!--NeedCopy-->

在指定虚拟网络资源组的范围内需要以下权限(即,在 REST 请求中的 virtualNetworkResourceGroupName 属性或使用 PowerShell 时的 -AzureVirtualNetworkResourceGroupName 参数中指定的资源组)。

Microsoft.Network/virtualNetworks/read

Microsoft.Network/virtualNetworks/subnets/join/action

<!--NeedCopy-->

重要提示:

“准备”和“准备并发布”作业的

ceVmSku选项控制生成的托管磁盘适用的 Azure VM 类型。您必须选择与您打算从输出图像预配的 VM 具有相同系列和版本的 ceVmSku。Standard_D2S_v3的默认值适用于所有 v3 D 系列计算机。不支持指定不包含临时磁盘的计算机 SKU。

Google Cloud 所需权限

图像可移植性要求您的 Google Cloud 服务帐户具有以下权限:

cloudbuild.builds.create

cloudbuild.builds.get

cloudbuild.builds.list

compute.disks.create

compute.disks.delete

compute.disks.get

compute.disks.list

compute.disks.setLabels

compute.disks.use

compute.disks.useReadOnly

compute.globalOperations.get

compute.images.create

compute.images.delete

compute.images.get

compute.images.list

compute.images.setLabels

compute.images.useReadOnly

compute.instances.create

compute.instances.delete

compute.instances.get

compute.instances.setLabels

compute.instances.setMetadata

compute.instances.setServiceAccount

compute.instances.setTags

compute.instances.stop

compute.instances.updateDisplayDevice

compute.networks.get

compute.networks.list

compute.subnetworks.use

compute.zoneOperations.get

compute.zones.get

compute.zones.list

iam.serviceAccounts.actAs

iam.serviceAccounts.get

iam.serviceAccounts.list

resourcemanager.projects.get

storage.buckets.create

storage.buckets.delete

storage.buckets.get

storage.objects.create

storage.objects.delete

storage.objects.get

storage.objects.list

<!--NeedCopy-->

AWS 所需权限

图像可移植性要求您将具有以下配置的 JSON 策略文档附加到身份和访问管理 (IAM) 用户:

{

"Version": "2012-10-17",

"Statement": [

{

"Action": [

"ebs:CompleteSnapshot",

"ebs:PutSnapshotBlock",

"ebs:StartSnapshot",

"ec2:CreateImage",

"ec2:CreateSnapshot",

"ec2:CreateTags",

"ec2:DeleteImage",

"ec2:DeleteSnapshot",

"ec2:DeleteVolume",

"ec2:DeregisterImage",

"ec2:DescribeImages",

"ec2:DescribeImportImageTasks",

"ec2:DescribeInstances",

"ec2:DescribeRegions",

"ec2:DescribeSecurityGroups",

"ec2:DescribeSnapshots",

"ec2:DescribeSubnets",

"ec2:ImportImage",

"ec2:RebootInstances",

"ec2:RegisterImage",

"ec2:RunInstances",

"ec2:TerminateInstances",

"iam:GetRole"

],

"Effect": "Allow",

"Resource": "*"

}

]

}

<!--NeedCopy-->

注意:

您可能需要根据需要进一步缩小资源的范围。

Nutanix AHV 所需权限

图像可移植性要求您在 Nutanix AHV 配置中是群集管理员。

XenServer 所需权限

图像可移植性要求您至少拥有 XenServer 主机所在池的“VM 管理员”角色。

网络

图像可移植性服务 (IPS) 创建一个名为合成引擎 (CE) 的工作 VM 来执行图像操作。关联资源位置中的所有 Connector Appliance 都必须能够通过 HTTPS 与 CE 通信。 Connector Appliance (CA) 和 CE 之间的所有通信均由 CA 发起,但 vSphere 的情况除外,在 vSphere 中,CE 和 CA 之间存在双向 HTTPS 通信。

在云环境(Azure、AWS、Google Cloud)中,CE 是使用私有 IP 地址创建的。因此,CE 必须与 CA 位于同一虚拟网络中,或者位于可从 CA 访问的虚拟网络中。

此外,对于涉及 SMB 共享上文件(例如导出作业)的作业,CE 必须位于与 SMB 共享具有连接的网络上。

有关如何在每个受支持的平台中为 CE 指定要使用的网络的详细信息,请参阅 Image Portability Service API 文档。

对于“准备”作业,图像中包含的操作系统会在 CE 上启动,以执行专用化和其他任务。如果图像包含向控制服务器报告的管理或安全代理,这些进程可能会干扰准备过程。

如果指定了域取消加入选项,网络连接可能会影响结果。如果合成引擎 VM 可以通过网络访问 Active Directory 域控制器,则取消加入会从域中删除计算机帐户。这会破坏从中提取图像的源 VM 的域成员身份。

因此,我们建议将为操作提供的网络与其他网络资源隔离。这可以通过子网隔离或防火墙规则来完成。有关详细信息,请参阅网络隔离。

在某些本地虚拟机管理程序环境中,虚拟机管理程序可能配置了 TLS 服务器证书,该证书要么不受 CA 的受信任根证书颁发机构集信任,要么与服务器的主机名不匹配。对于这种情况,IPS 提供了作业请求属性,可用于解决此问题。有关详细信息,请参阅 TLS 证书。

网络代理

如果 CA 和 Internet 之间的网络流量通过执行 TLS 内省的代理,则可能需要将代理的根证书颁发机构(即代理用于签署其生成的 TLS 证书的证书)添加到 CA 的根证书颁发机构集中。有关详细信息,请参阅将您的 Connector Appliance 注册到 Citrix Cloud。

网络隔离

-

Azure

在 Azure 中,如果操作中使用的 Azure 服务主体具有必要的 Azure 权限 1,则 CE 默认创建时会将其 NIC 附加到网络安全组 (NSG)。

- Microsoft.Network/networkSecurityGroups/join/action

- Microsoft.Network/networkSecurityGroups/read

-

Microsoft.Network/networkSecurityGroups/write

否则,如果未使用显式资源组,则在订阅范围内需要以下权限:

- Microsoft.Network/networkSecurityGroups/delete

- Microsoft.Network/networkSecurityGroups/join/action

- Microsoft.Network/networkSecurityGroups/read

- Microsoft.Network/networkSecurityGroups/write

此 NSG 配置为阻止 CE 的所有入站/出站流量,但以下情况除外:

- SMB(端口 445)出站

- HTTPS(端口 443)入站

- 内部 Azure 服务所需的流量

通过将作业请求中的 networkIsolation 属性设置为 true,可以强制使用 NSG。在这种情况下,如果操作中使用的服务主体没有必要的权限,作业将失败。通过将 networkIsolation 属性设置为 false,可以禁用 NSG 的使用。

-

AWS

在 AWS 中,为了实现 CE 的网络隔离,您可以创建一个或多个网络安全组来阻止所有不需要的流量,然后在作业请求中,使用 securityGroupIds 请求参数将安全组分配给 CE 实例,该参数接受安全组 ID 列表作为值。

-

Google Cloud

在 Google Cloud 中,为了实现 CE 的网络隔离,您可以创建防火墙规则来阻止所有不需要的流量,然后通过网络标签将这些规则应用于 CE。IPS 使用网络标签 compositing-engine 创建 CE,您可以使用 networkTags 作业请求参数为其分配其他网络标签,该参数接受标签列表作为值。

TLS 证书

如果虚拟机管理程序的服务器证书由 CA 不信任的颁发机构签名,则可以使用两种替代方法来解决此问题。

- 在作业请求中指定一个额外的根证书颁发机构证书,用于证书验证。此证书必须是用于签署虚拟机管理程序服务器证书的根证书颁发机构。

- 在作业请求中指定虚拟机管理程序服务器证书的 SHA-1 指纹。在这种情况下,通过验证虚拟机管理程序返回的证书的 SHA-1 指纹是否与作业请求中提供的一致来完成证书验证。如果 CE 和虚拟机管理程序之间存在 TLS 拦截代理,此方法可能不起作用。

上述作业请求参数(分别针对每个平台)如下:

- vSphere

- vCenterSslCaCertificate

- vCenterSslFingerprint

- Nutanix

- prismSslCaCertificate

- prismSslFingerprint

- XenServer

- xenSslCaCertificate

- xenSslFingerprint

有关详细信息,请参阅 Image Portability Service API 文档。

当虚拟机管理程序服务器的主机名与其证书中的主机名不匹配时,也可能发生证书验证错误。在这种情况下,可以通过将作业请求中的以下参数设置为 true 来禁用主机名匹配:

- vSphere

- vCenterSslNoCheckHostname

- Nutanix

- prismSslNoCheckHostname

- XenServer

- xenSslNoCheckHostname

相关文档

- Image Portability Service API 文档

- 适用于云服务的 Connector Appliance

- Google Cloud 文档

- Google Cloud 服务帐户

- Microsoft Azure 应用注册和身份验证

-

如果操作正在使用显式资源组,则在资源组范围内需要以下权限: ↩