Architectures de référence de l’authentification d’un magasin StoreFront local pour Citrix DaaS

Il existe plusieurs raisons d’héberger Citrix StoreFront dans un centre de données client plutôt que d’utiliser la plate-forme Citrix Workspace. Compte tenu de la complexité de certains environnements, il est nécessaire de comprendre comment les composants Citrix Cloud interagissent avec StoreFront et Active Directory lorsque StoreFront est l’interface utilisateur principale du service.

Bien que Citrix Workspace puisse répondre aux exigences de la plupart des cas d’utilisation de Citrix DaaS (anciennement Citrix Virtual Apps and Desktops), certains cas d’utilisation et exigences nécessitent que StoreFront soit hébergé dans le centre de données ou les emplacements de ressources du client.

Raisons de gérer un magasin StoreFront local

- Prise en charge de la fonctionnalité de cache d’hôte local dans les composants Cloud Connector

- Aucune prise en charge de l’authentification par carte à puce dans Citrix Workspace

- Configurations de magasin autres que celles utilisées par défaut (modifications apportées à web.config)

- Hébergement de plusieurs configurations de magasin pour les utilisateurs internes et externes

Cet article décrit les architectures de haut niveau et la façon dont les composants interagissent avec divers scénarios d’authentification pris en charge par les conceptions Active Directory. Les composants Cloud Connector rejoignent un des domaines et autorisent Citrix DaaS à attribuer des utilisateurs et des groupes Active Directory du domaine ou des domaines approuvés. Les composants Cloud Connector agissent également en tant que Delivery Controller et serveurs STA pour les composants StoreFront et Citrix Gateway.

Cet article suppose que les composants StoreFront et Gateway sont hébergés ensemble dans chaque centre de données.

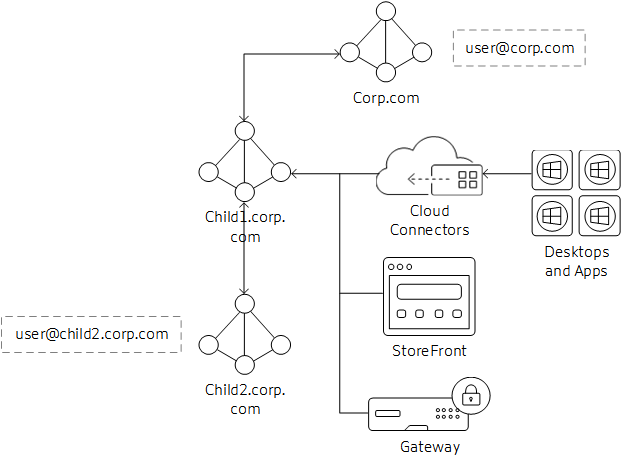

Domaines parent-enfant en tant que domaines de ressources

Dans ce scénario, le domaine enfant agit en tant que domaine de ressources pour les agents VDA (Virtual Desktop Agent) et les instances StoreFront. Le domaine parent contient les utilisateurs qui accèdent aux ressources du domaine enfant.

- Les composants Cloud Connector sont associés au domaine enfant uniquement. L’approbation transitive bidirectionnelle entre le domaine enfant et le domaine parent permet aux composants Cloud Connector de communiquer avec le catalogue global dans le domaine parent.

- StoreFront est associé au domaine enfant. La configuration du magasin utilise l’authentification par nom d’utilisateur/mot de passe et l’authentification pass-through à partir de Citrix Gateway. L’authentification par nom d’utilisateur/mot de passe est configurée pour faire confiance à n’importe quel domaine.

- Le profil d’authentification Citrix Gateway est configuré pour que le domaine parent utilise le nom d’utilisateur principal (UPN) comme méthode d’ouverture de session principale. Si des utilisateurs doivent s’authentifier à partir du domaine enfant, le profil et la stratégie d’authentification LDAP pour le domaine enfant doivent également être liés au vServer de Gateway.

- Modifiez le système d’exploitation de session Citrix Gateway et les profils Web, et laissez les paramètres Published Applications/Single Sign-On Domain vides (il peut être nécessaire de définir le paramètre de remplacement).

Workflow de connexion

- L’utilisateur user@corp.com se connecte à Citrix Gateway. Gateway recherche l’utilisateur via le profil d’authentification et établit l’action de stratégie correspondante.

- Les informations d’identification sont transmises à StoreFront. StoreFront accepte les informations d’identification et les transmet aux composants Cloud Connector (agissant en tant que Delivery Controller).

- Les composants Cloud Connector recherchent les détails de l’objet utilisateur requis par Citrix Cloud.

- Les composants Cloud Connector transmettent des informations d’identité à Citrix Cloud ; les jetons d’identité authentifient l’utilisateur et énumèrent les ressources attribuées à celui-ci.

- Les composants Cloud Connector renvoient les ressources attribuées à StoreFront pour l’énumération des utilisateurs.

- Lorsque l’utilisateur lance une application ou un bureau, Citrix Gateway génère une demande de ticket STA à l’aide des composants Cloud Connector configurés.

- Les brokers Citrix Cloud gèrent les sessions entre les composants Cloud Connector et les VDA de domaine de ressources enregistrés dans cet emplacement de ressources.

- La session est établie entre le client, Citrix Gateway et le VDA résolu.

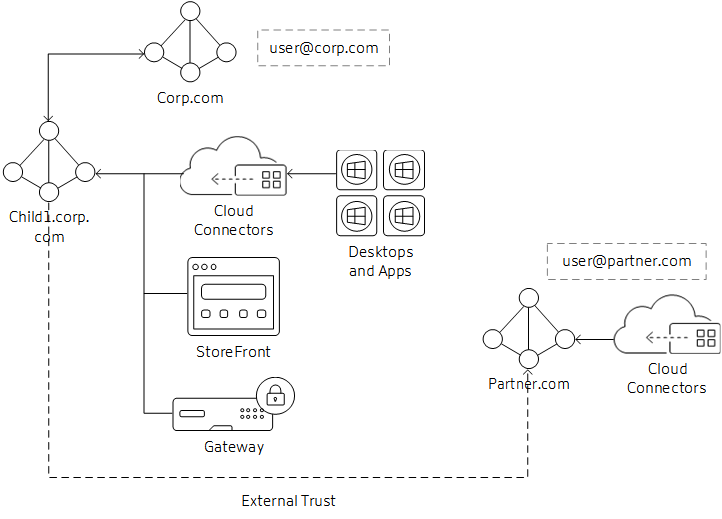

Domaines approuvés externes vers domaines de ressources

Dans ce scénario, le partenaire a besoin d’accéder aux ressources publiées à l’intention des utilisateurs d’entreprise. Le domaine d’entreprise est corp.com et le domaine partenaire est partner.com.

- Le domaine d’entreprise dispose d’une approbation externe sortante pour le domaine partenaire. Les utilisateurs du domaine partenaire peuvent s’authentifier auprès des ressources associées au domaine d’entreprise.

- Le client Citrix Cloud a besoin de deux emplacements de ressources : un pour les composants Cloud Connector corp.com et l’autre pour les composants Cloud Connector partner.com. Les composants Cloud Connector partner.com sont nécessaires uniquement pour les appels d’authentification et d’identité vers le domaine ; ils ne sont pas utilisés pour la négociation des VDA ou des sessions.

- StoreFront est associé au domaine corp.com. Les composants Cloud Connector dans le domaine corp.com sont utilisés comme Delivery Controller dans la configuration du magasin. La configuration du magasin utilise l’authentification par nom d’utilisateur/mot de passe et l’authentification pass-through à partir de Citrix Gateway. L’authentification par nom d’utilisateur/mot de passe est configurée pour faire confiance à n’importe quel domaine.

- Le profil d’authentification Citrix Gateway est configuré pour que le domaine corp.com utilise le nom d’utilisateur principal (UPN) comme méthode d’ouverture de session principale. Configurez un deuxième profil et une deuxième stratégie pour que le domaine partner.com utilise UPN et liez-le au même vServer de Gateway que le domaine corp.com.

- Modifiez le système d’exploitation de session Citrix Gateway et les profils Web, et laissez les paramètres Published Applications/Single Sign-On Domain vides (il peut être nécessaire de définir le paramètre de remplacement).

Remarque :

Selon l’emplacement du domaine approuvé externe, les utilisateurs du domaine externe peuvent connaître des délais de lancement plus longs que les utilisateurs du domaine parent ou de ressources.

Workflow de connexion

- L’utilisateur user@partner.com se connecte à Citrix Gateway. Gateway recherche l’utilisateur via le profil d’authentification qui correspond à la recherche UPN et établit l’action de stratégie correspondante.

- Les informations d’identification sont transmises à StoreFront. StoreFront accepte les informations d’identification et les transmet aux composants Cloud Connector (agissant en tant que Delivery Controller).

- Les composants Cloud Connector recherchent les détails de l’objet utilisateur requis par Citrix Cloud.

- Les composants Cloud Connector transmettent des informations d’identité à Citrix Cloud ; les jetons d’identité authentifient l’utilisateur et énumèrent les ressources attribuées à celui-ci.

- Les composants Cloud Connector renvoient les ressources attribuées à StoreFront pour l’énumération des utilisateurs.

- Lorsque l’utilisateur lance une application ou un bureau, Citrix Gateway génère une demande de ticket STA à l’aide des composants Cloud Connector configurés, dans ce cas à partir de child1.corp.com.

- Les brokers Citrix Cloud gèrent les sessions entre les composants Cloud Connector et les VDA de domaine de ressources enregistrés dans cet emplacement de ressources.

- La session est établie entre le client, Citrix Gateway et le VDA résolu.

Approbation de forêt/Approbation de raccourci vers domaines de ressources

Les domaines d’approbation de forêt et de raccourcis ne sont pris en charge que s’ils sont traités comme une relation d’approbation de domaine externe avec le domaine de ressources. Pour les approbations de forêt, vous pouvez suivre les mêmes étapes que celles décrites dans la section Domaines approuvés externes vers domaines de ressources. Cette section peut changer à l’avenir en fonction de la prise en charge des approbations de forêts natives entre les domaines/forêts utilisateur et les ressources.