Connecter Okta en tant que fournisseur d’identité à Citrix Cloud

Citrix Cloud prend en charge l’utilisation de Okta en tant que fournisseur d’identité pour authentifier les abonnés qui se connectent à leurs espaces de travail. En connectant votre organisation Okta à Citrix Cloud, vous pouvez offrir à vos abonnés une expérience de connexion commune pour l’accès aux ressources dans Citrix Workspace.

Après avoir activé l’authentification Okta dans Configuration de l’espace de travail, les abonnés ont une expérience de connexion différente. La sélection de l’authentification Okta fournit une connexion fédérée, et non une authentification unique. Les abonnés se connectent aux espaces de travail à partir d’une page de connexion Okta, toutefois, ils peuvent être amenés à s’authentifier une seconde fois lors de l’ouverture d’une application ou d’un bureau à partir de Citrix DaaS (anciennement Citrix Virtual Apps and Desktops Service). Pour activer l’authentification unique et empêcher une deuxième invite d’ouverture de session, vous devez utiliser le Service d’authentification fédérée Citrix avec Citrix Cloud. Pour plus d’informations, consultez la section Connecter le Service d’authentification fédérée Citrix à Citrix Cloud.

Logiciels requis

Cloud Connector ou appliances Connector

Les Cloud Connector ou les appliances Connector sont requis pour établir la communication entre Citrix Cloud et vos emplacements des ressources. Au moins deux Cloud Connector ou deux appliances Connector sont nécessaires pour garantir une connexion haute disponibilité avec Citrix Cloud. Vous devez associer au moins deux connecteurs à votre domaine Active Directory. Il peut s’agir de Cloud Connector ou d’appliances Connector.

Les connecteurs doivent répondre aux exigences suivantes :

- Répondre aux exigences décrites dans leurs documentations respectives

- Appartenir à votre domaine Active Directory (AD). Si les utilisateurs de votre espace de travail résident dans plusieurs domaines, la fonctionnalité multi-domaines de l’appliance Connector peut être utilisée pour joindre plusieurs domaines.

- Être connectés à un réseau pouvant contacter les ressources auxquelles les utilisateurs accèdent via Citrix Workspace.

- Être connectés à Internet. Pour plus d’informations, consultez la section Configuration requise pour le système et la connectivité.

Pour plus d’informations sur l’installation des composants Cloud Connector, consultez la section Installation de Cloud Connector. Pour plus d’informations sur l’installation des appliances Connector, consultez la section Installation des appliances Connector.

Domaine Okta

Lorsque vous connectez Okta à Citrix Cloud, vous devez fournir le domaine Okta pour votre organisation. Citrix prend en charge les domaines Okta suivants :

- okta.com

- okta-eu.com

- oktapreview.com

Vous pouvez également utiliser des domaines personnalisés Okta avec Citrix Cloud. Passez en revue les points importants à prendre en compte pour l’utilisation de domaines personnalisés dans Customize the Okta URL domain sur le site Web Okta.

Pour savoir comment trouver le domaine personnalisé de votre organisation, consultez la page Finding Your Okta Domain sur le site Web Okta.

Application Web Okta OIDC

Pour utiliser Okta comme fournisseur d’identité, vous devez d’abord créer une application Web Okta OIDC avec des informations d’identification client que vous pouvez utiliser avec Citrix Cloud. Après avoir créé et configuré l’application, notez l’ID client et le secret client. Vous fournissez ces valeurs à Citrix Cloud lorsque vous connectez votre organisation Okta.

Pour créer et configurer cette application, consultez les sections suivantes de cet article :

URL Workspace

Lors de la création de l’application Okta, vous devez fournir l’URL de votre espace de travail à partir de Citrix Cloud. Pour obtenir l’URL de l’espace de travail, sélectionnez Configuration de l’espace de travail dans le menu Citrix Cloud. L’URL de l’espace de travail est affichée dans l’onglet Accès.

Important :

Si vous modifiez l’URL de l’espace de travail plus tard, vous devez mettre à jour la configuration de l’application Okta avec la nouvelle URL. Sinon, vos abonnés peuvent rencontrer des problèmes lors de la déconnexion de leur espace de travail.

Jeton API Okta

L’utilisation d’Okta comme fournisseur d’identité avec Citrix Cloud nécessite un jeton API pour votre organisation Okta. Créez ce jeton à l’aide d’un compte Administrateur en lecture seule dans votre organisation Okta. Ce jeton doit pouvoir lire les utilisateurs et les groupes de votre organisation Okta.

Pour créer le jeton d’API, consultez Créer un jeton API Okta dans cet article. Pour plus d’informations sur les jetons API, consultez la page Create an API token sur le site Web Okta.

Important :

Lorsque vous créez le jeton API, notez la valeur du jeton (par exemple, copiez temporairement la valeur dans un document en texte brut). Okta n’affiche cette valeur qu’une seule fois, vous pouvez donc créer le jeton juste avant d’effectuer les étapes décrites dans Connecter Citrix Cloud à votre organisation Okta.

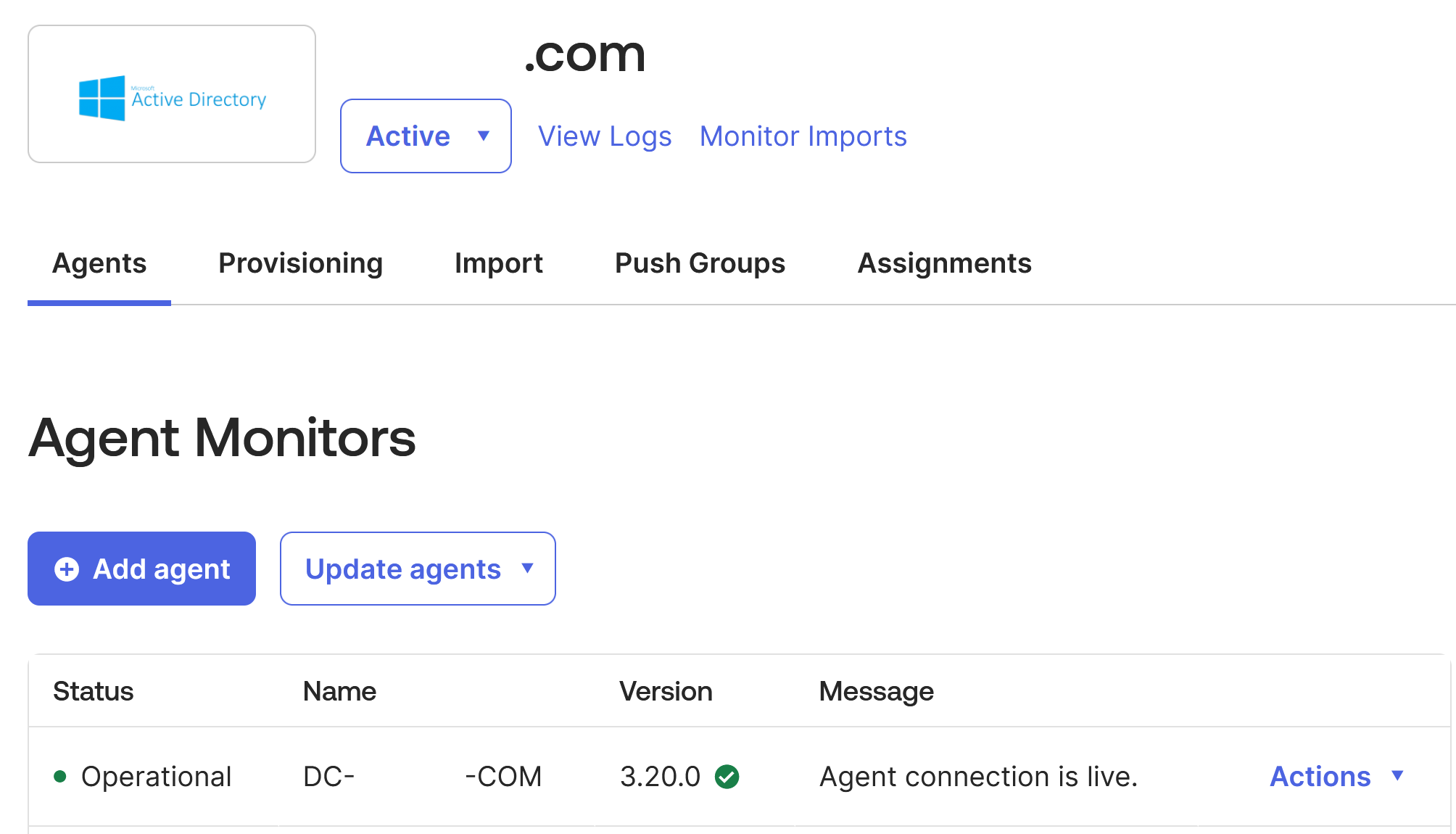

Synchroniser les comptes Active Directory avec Okta à l’aide de l’agent Okta AD

Pour utiliser Okta comme fournisseur d’identité, vous devez d’abord intégrer votre AD local à Okta. Pour ce faire, vous installez l’agent Okta AD dans votre domaine et ajoutez votre AD à votre organisation Okta. Pour obtenir des conseils sur le déploiement de l’agent Okta AD, consultez la page Get started with Active Directory integration sur le site Web Okta.

Vous importez ensuite vos utilisateurs et groupes AD dans Okta. Lors de l’importation, incluez les valeurs suivantes associées à vos comptes AD :

- SID

- UPN

- OID

Remarque :

Si vous utilisez le service Citrix Gateway avec Workspace, vous n’avez pas besoin de synchroniser vos comptes AD avec votre organisation Okta.

Pour synchroniser vos utilisateurs et groupes AD avec votre organisation Okta :

- Installez et configurez l’agent Okta AD. Pour obtenir des instructions complètes, consultez les articles suivants sur le site Web Okta :

- Ajoutez vos utilisateurs et groupes AD à Okta en effectuant une importation manuelle ou une importation automatisée. Pour plus d’informations sur les méthodes et les instructions d’importation Okta, consultez la page Manage Active Directory users and groups sur le site Web d’Okta.

Créer une intégration d’application Web Okta OIDC

- Dans la console de gestion Okta, sous Applications, sélectionnez Applications.

- Sélectionnez Create App Integration.

- Dans Sign in method, sélectionnez OIDC - OpenID Connect.

- Dans Application type, sélectionnez Web Application. Sélectionnez Suivant.

- Dans App Integration Name, entrez un nom convivial pour l’intégration de l’application.

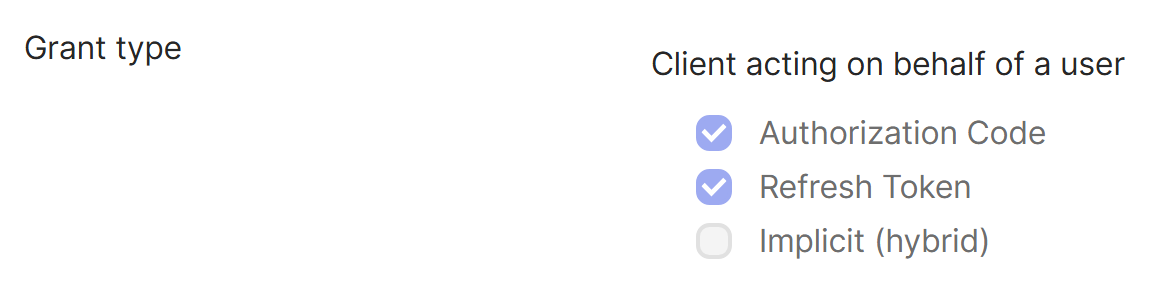

- Dans Grant type, sélectionnez un code d’autorisation sous Authorization Code (sélectionné par défaut).

- Dans Sign-in redirect URIs, saisissez

https://accounts.cloud.com/core/login-okta.- Si votre client Citrix Cloud se trouve dans l’Union européenne, aux États-Unis ou dans la région Asie-Pacifique-Sud, saisissez

https://accounts.cloud.com/core/login-okta. - Si votre client Citrix Cloud se trouve dans la région Japon, saisissez

https://accounts.citrixcloud.jp/core/login-okta. - Si votre client Citrix Cloud se trouve dans la région Citrix Cloud Government, saisissez

https://accounts.cloud.us/core/login-okta.

- Si votre client Citrix Cloud se trouve dans l’Union européenne, aux États-Unis ou dans la région Asie-Pacifique-Sud, saisissez

- Dans Sign-out redirect URIs, entrez l’URL de votre espace de travail à partir de Citrix Cloud.

- Si vous utilisez également un domaine personnalisé Workspace, vous devrez également le saisir. Par exemple

https://workspaceurl1.cloud.comhttps://workspaceurl2.cloud.comhttps://workspaceurl1.mycustomdomain.com

- Sous Assignments, dans Controlled access, indiquez si vous souhaitez attribuer l’intégration de l’application à tous les membres de votre organisation, uniquement aux groupes que vous spécifiez, ou si vous souhaitez attribuer un accès ultérieurement.

- Sélectionnez Save. Après avoir enregistré l’intégration de l’application, la console affiche la page de configuration de l’application.

- Dans la section Client Credentials, copiez les valeurs de Client ID et Client Secret. Vous utilisez ces valeurs lorsque vous connectez Citrix Cloud à votre organisation Okta.

Configurer l’application Web Okta OIDC

Dans cette étape, vous configurez votre application Web Okta OIDC avec les paramètres requis pour Citrix Cloud. Citrix Cloud requiert ces paramètres pour authentifier vos abonnés via Okta lorsqu’ils se connectent à leurs espaces de travail.

- (Facultatif) Mettez à jour les autorisations du client pour le type d’autorisation implicite. Vous pouvez choisir d’effectuer cette étape si vous préférez accorder le moins de privilèges pour ce type d’autorisation.

- Sur la page de configuration de l’application Okta, dans l’onglet General, accédez à la section General Settings et sélectionnez Edit.

-

Dans la section Application, dans Grant type, sous Client acting on behalf of a user, désactivez le paramètre Allow Access Token with implicit grant type.

- Sélectionnez Save.

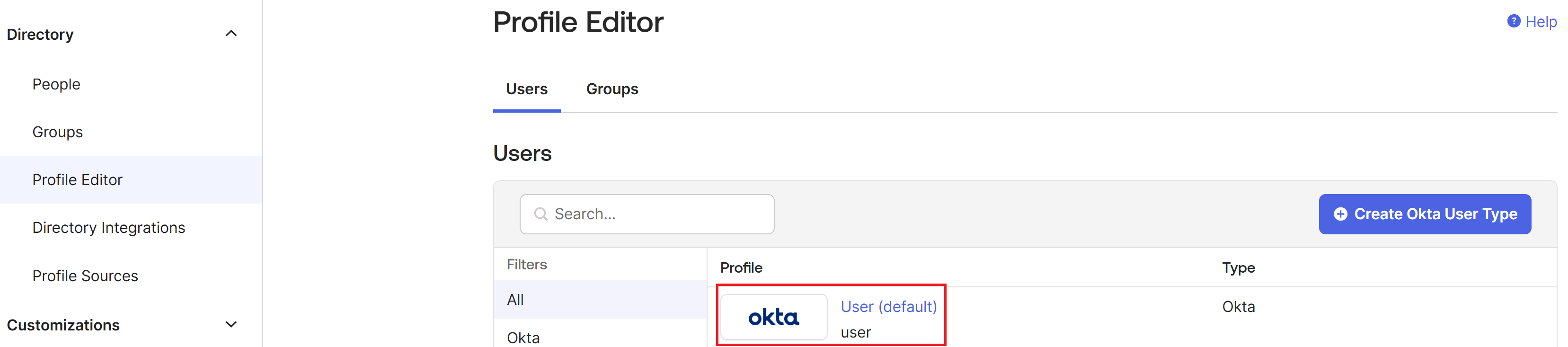

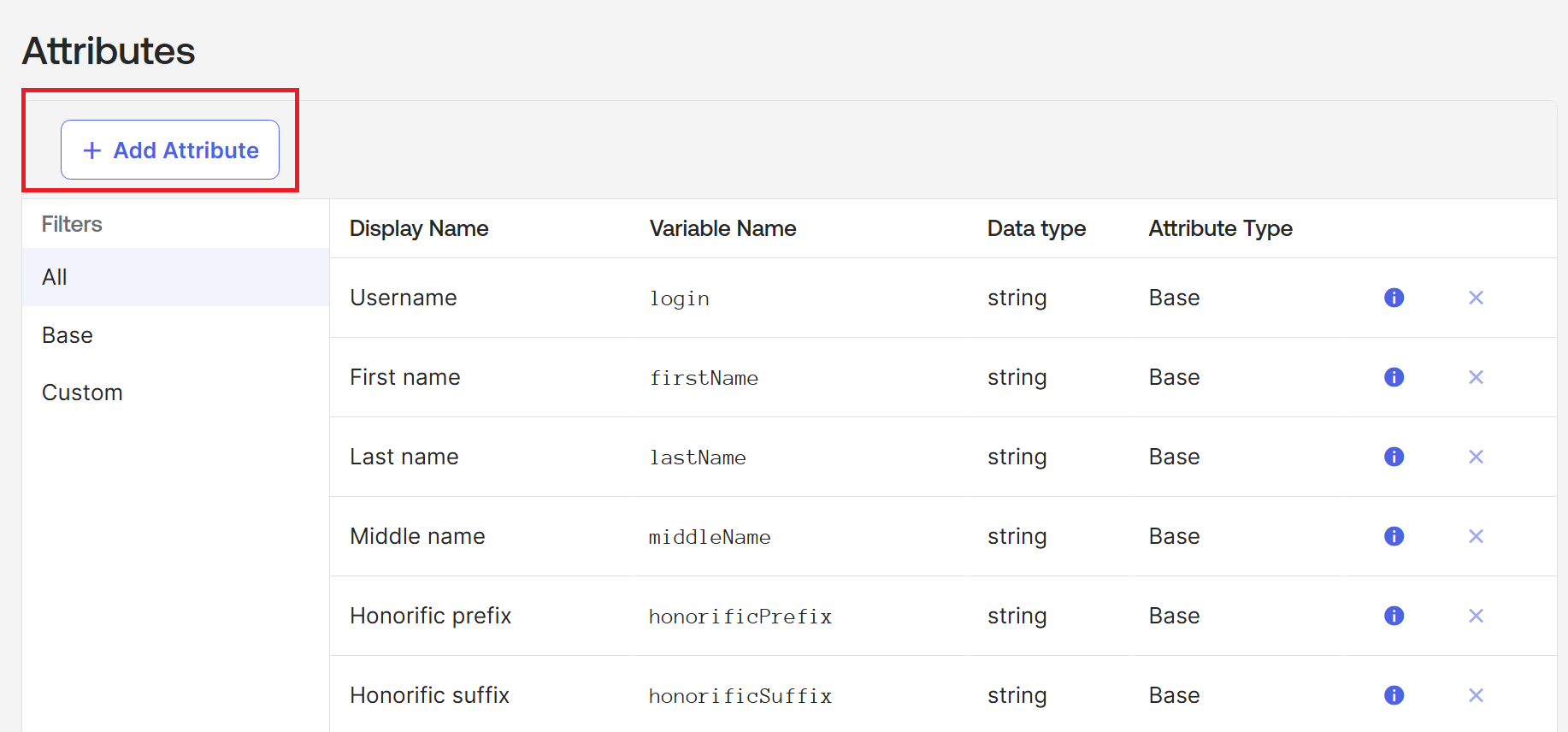

- Ajoutez des attributs d’application. Les attributs sont sensibles à la casse.

- Dans le menu de la console Okta, sélectionnez Directory > Profile Editor.

-

Sélectionnez le profil User (default). Okta affiche la page de profil utilisateur.

-

Sous Attributes, sélectionnez Add attribute.

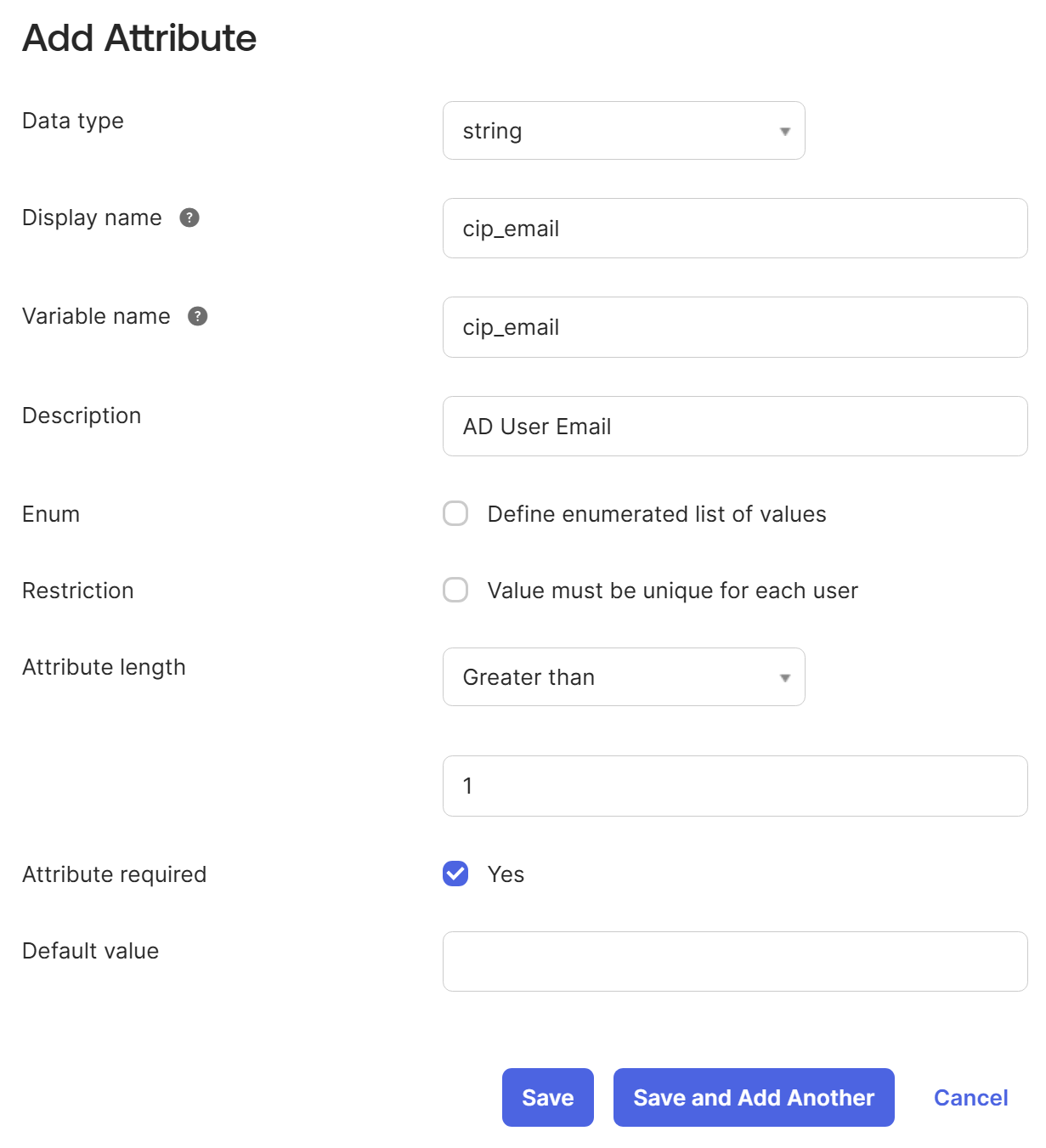

- Entrez les informations suivantes :

- Nom d’affichage : cip_email

- Nom de la variable : cip_email

- Description : adresse e-mail de l’utilisateur AD

- Longueur de l’attribut : sélectionnez Supérieur à, puis entrez 1.

-

Attribut requis : Oui

- Sélectionnez Save and Add Another.

- Entrez les informations suivantes :

- Nom complet : cip_sid

- Nom de la variable : cip_sid

- Description : Identificateur de sécurité de l’utilisateur AD

- Longueur de l’attribut : sélectionnez Supérieur à, puis entrez 1.

- Attribut requis : Oui

- Sélectionnez Save and Add Another.

- Entrez les informations suivantes :

- Nom complet : cip_upn

- Nom de la variable : cip_upn

- Description : Nom principal de l’utilisateur AD

- Longueur de l’attribut : sélectionnez Supérieur à, puis entrez 1.

- Attribut requis : Oui

- Sélectionnez Save and Add Another.

- Entrez les informations suivantes :

- Nom complet : cip_oid

- Nom de la variable : cip_oid

- Description : GUID utilisateur AD

- Longueur de l’attribut : sélectionnez Supérieur à, puis entrez 1.

- Attribut requis : Oui

- Sélectionnez Save.

- Modifiez les mappages d’attributs pour l’application :

- Depuis la console Okta, sélectionnez Directory > Profile Editor > Directories.

-

Localisez le profil active_directory de votre AD. Ce profil peut être étiqueté à l’aide du format

myDomain User, oùmyDomainest le nom de votre domaine AD intégré.

-

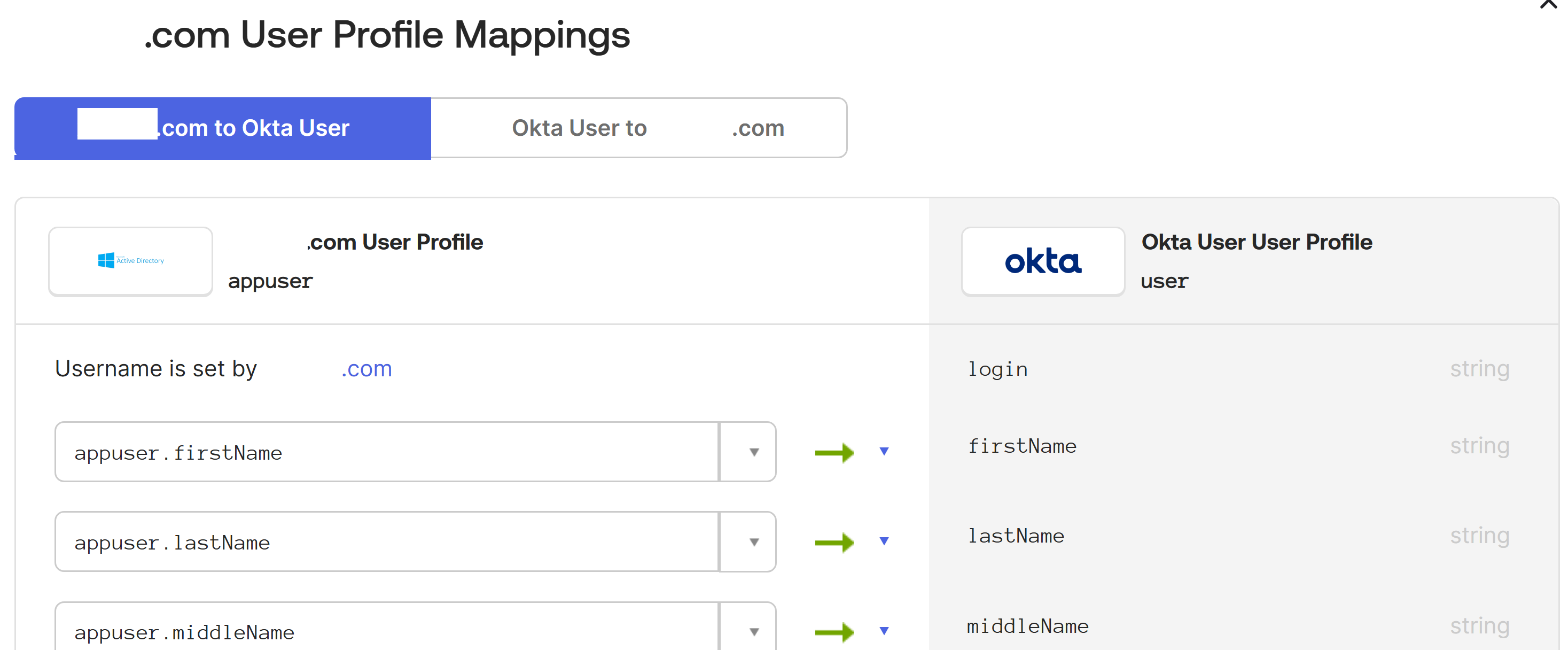

Sélectionnez Mappings. La page User Profile Mappings de votre domaine AD s’affiche et l’onglet permettant de mapper votre AD à Okta User est sélectionné.

-

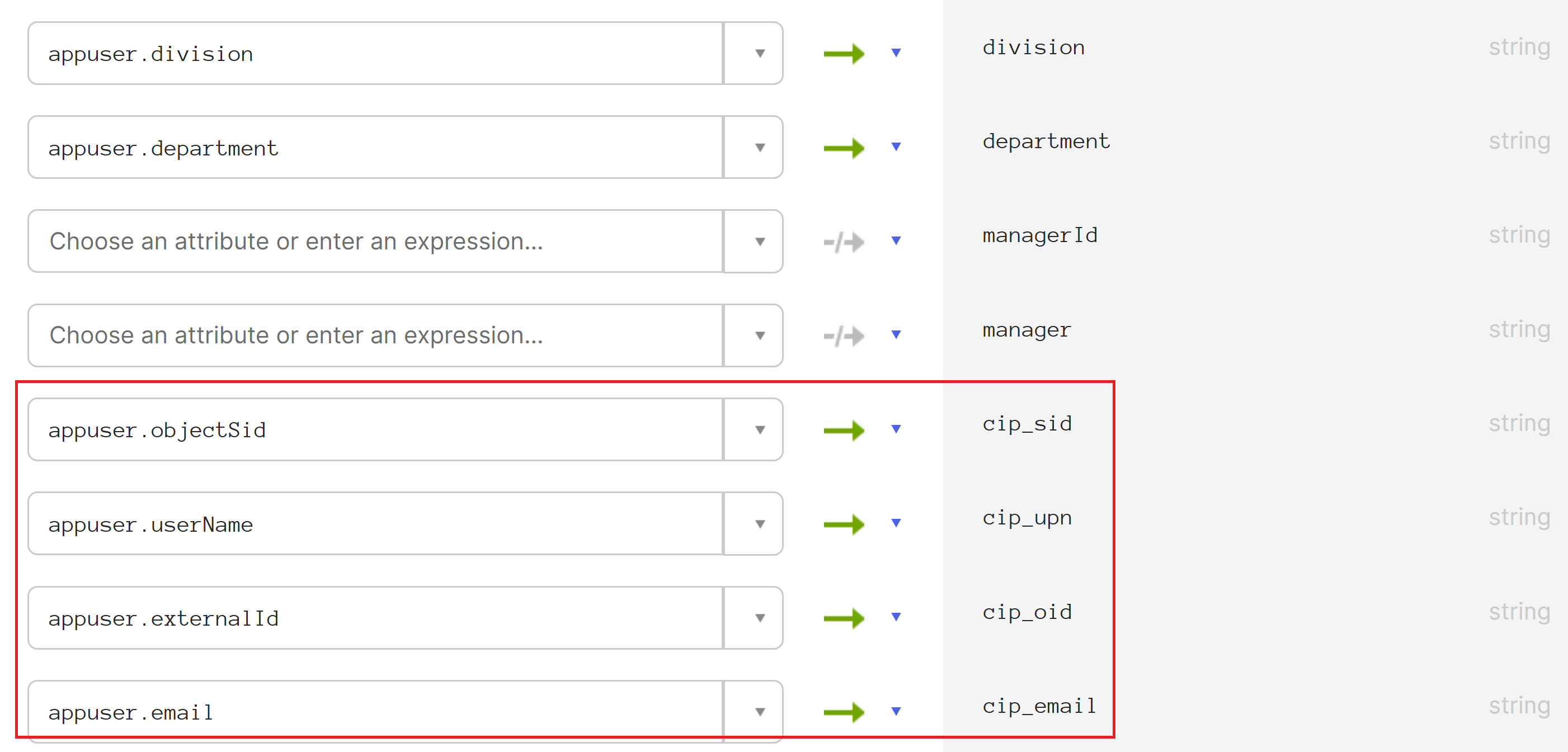

Dans la colonne Okta User User Profile, localisez les attributs que vous avez créés à l’étape 2 et mappez comme suit :

- Pour

cip_email, sélectionnezemaildans la colonne Profil utilisateur de votre domaine. Une fois sélectionné, le mappage apparaît commeappuser.email. - Pour

cip_sid, sélectionnezobjectSiddans la colonne Profil utilisateur de votre domaine. Lorsqu’il est sélectionné, le mappage apparaît commeappuser.objectSid. - Pour

cip_upn, sélectionnezuserNamedans la colonne Profil utilisateur de votre domaine. Une fois sélectionné, le mappage apparaît commeappuser.userName. - Pour

cip_oid, sélectionnezexternalIddans la colonne Profil utilisateur de votre domaine. Une fois sélectionné, le mappage apparaît commeappuser.externalId.

- Pour

- Sélectionnez Save Mappings.

- Sélectionnez Apply updates now. Okta lance une tâche pour appliquer les mappages.

- Synchronisez Okta avec votre AD.

- Dans la console Okta, sélectionnez Directory > Directory Integrations.

- Sélectionnez votre AD intégré.

- Sélectionnez l’onglet Provisioning.

- Dans Settings, sélectionnez To Okta.

- Accédez à la section Okta Attribute Mappings, puis sélectionnez Force Sync.

Créer un jeton API Okta

- Connectez-vous à la console Okta à l’aide d’un compte Administrateur en lecture seule.

- Dans le menu de la console Okta, sélectionnez Security > API.

- Sélectionnez l’onglet Tokens, puis sélectionnez Create Token.

- Entrez un nom pour le jeton.

- Sélectionnez Create Token.

- Copiez la valeur du jeton. Vous fournissez cette valeur lorsque vous connectez votre organisation Okta à Citrix Cloud.

Connecter Citrix Cloud à votre organisation Okta

- Connectez-vous à Citrix Cloud sur https://citrix.cloud.com.

- Dans le menu Citrix Cloud, sélectionnez Gestion des identités et des accès.

- Localisez Okta et sélectionnez Connecter dans le menu des points de suspension.

- Dans URL Okta, entrez votre domaine Okta.

- Dans Jeton API Okta, entrez le jeton API de votre organisation Okta.

- Dans ID client et Clé secrète client, entrez l’ID client et la clé secrète de l’intégration de l’application Web OIDC que vous avez créée précédemment. Pour copier ces valeurs à partir de la console Okta, sélectionnez Applications et recherchez votre application Okta. Sous Informations d’identification du client, utilisez le bouton Copier dans le presse-papiers pour chaque valeur.

- Cliquez sur Tester et terminer. Citrix Cloud vérifie vos détails Okta et teste la connexion.

Une fois la connexion vérifiée, vous pouvez activer l’authentification Okta pour les abonnés à l’espace de travail.

Activer l’authentification Okta pour les espaces de travail

- Dans le menu Citrix Cloud, sélectionnez Configuration de l’espace de travail > Authentification.

- Sélectionnez Okta.

- Lorsque vous y êtes invité, sélectionnez Je comprends l’impact sur l’expérience des abonnés.

- Sélectionnez Save.

Après le passage à l’authentification Okta, Citrix Cloud désactive temporairement les espaces de travail pendant quelques minutes. Lorsque les espaces de travail sont réactivés, vos abonnés peuvent se connecter via Okta.

Informations supplémentaires

- Citrix Tech Zone :

Dépannage

Problème 1

L’authentification Okta OIDC sur Workspace réussit, mais les ressources DaaS ne peuvent pas être vues pour l’utilisateur dans Workspace. Cela peut être dû à des revendications manquantes telles que « ctx_user.sid » qui ne sont pas envoyées à DaaS.

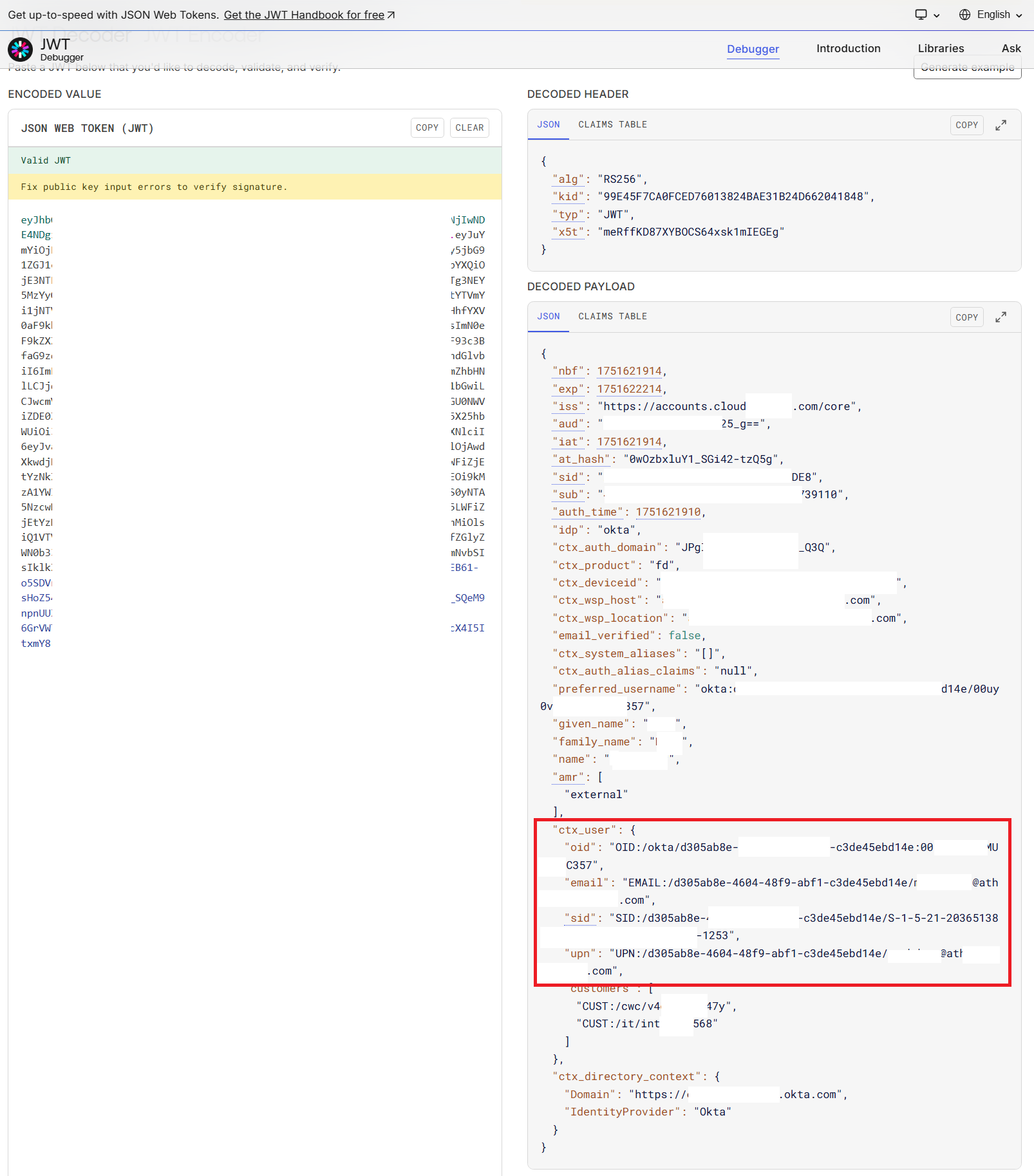

Étapes de débogage 1

- Capturez un fichier HAR à l’aide de votre navigateur et effectuez une connexion à Workspace à l’aide de l’authentification Okta OIDC, puis déconnectez-vous de Workspace.

-

Localisez l’appel suivant dans les outils pour développeurs de votre navigateur lorsque l’utilisateur effectue une action de déconnexion explicite de Workspace :

GET

https://accounts.cloud.com/core/connect/endsession?id_token_hint=<base64string> -

Copiez la chaîne base64 après

?id_token_hint=, qui contient un JWT. Exemple tiré des outils de développement de FireFox.

Collez cette chaîne base64 dans le champ Encoded Value JSON WEB TOKEN (JWT) de la page https://jwt.io pour examiner les réclamations que Citrix Cloud a reçues de votre application Okta OIDC. Vérifiez que toutes les revendications requises sont présentes dans "ctx_user": {} et que chaque revendication contient les données utilisateur correctes pour l’utilisateur qui s’est connecté à Workspace. Assurez-vous qu’il y a quatre revendications dans "ctx_user": {} appelées "oid", "email", "sid" et "upn". Exemple de JWT décodé.

Cause 1

Votre application Okta OIDC n’envoie pas les quatre revendications cip_* requises ou votre profil utilisateur Okta n’inclut pas les attributs requis.

Solution 1

Vérifiez la configuration de votre application Okta OIDC et le mappage des attributs du profil utilisateur Okta. Assurez-vous que votre application Okta OIDC envoie les réclamations correctes. Utilisez les noms de réclamation cip_upn, cip_email, cip_sid et cip_oid. Tous les noms de réclamation doivent être en minuscules.

Cause 2

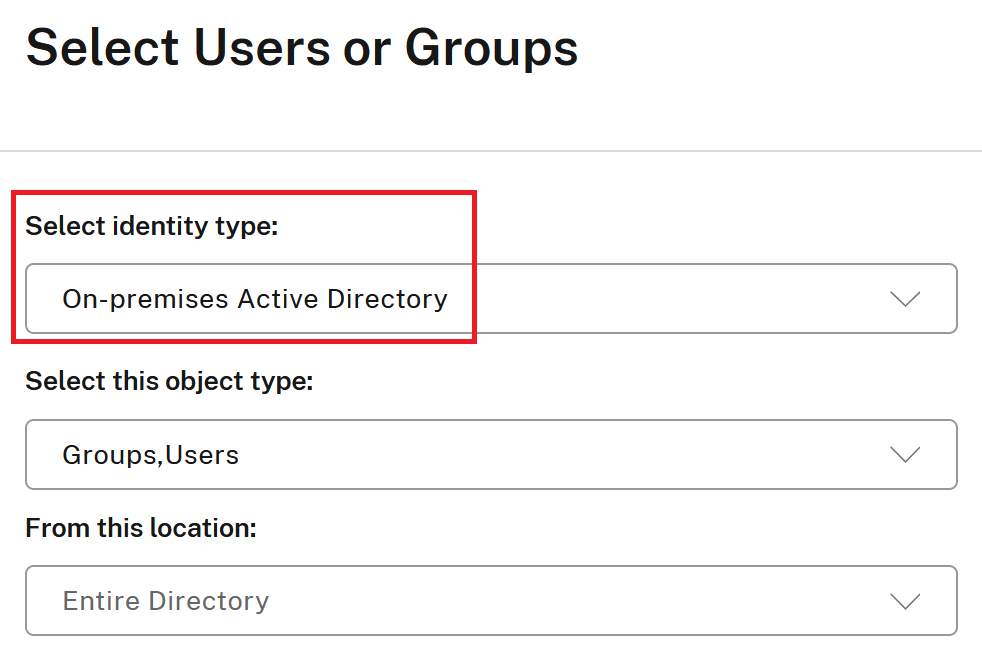

Vous avez configuré votre groupe de mise à disposition DaaS de manière incorrecte et mappé vos ressources aux identités Okta au lieu des identités Active Directory.

Solution 2

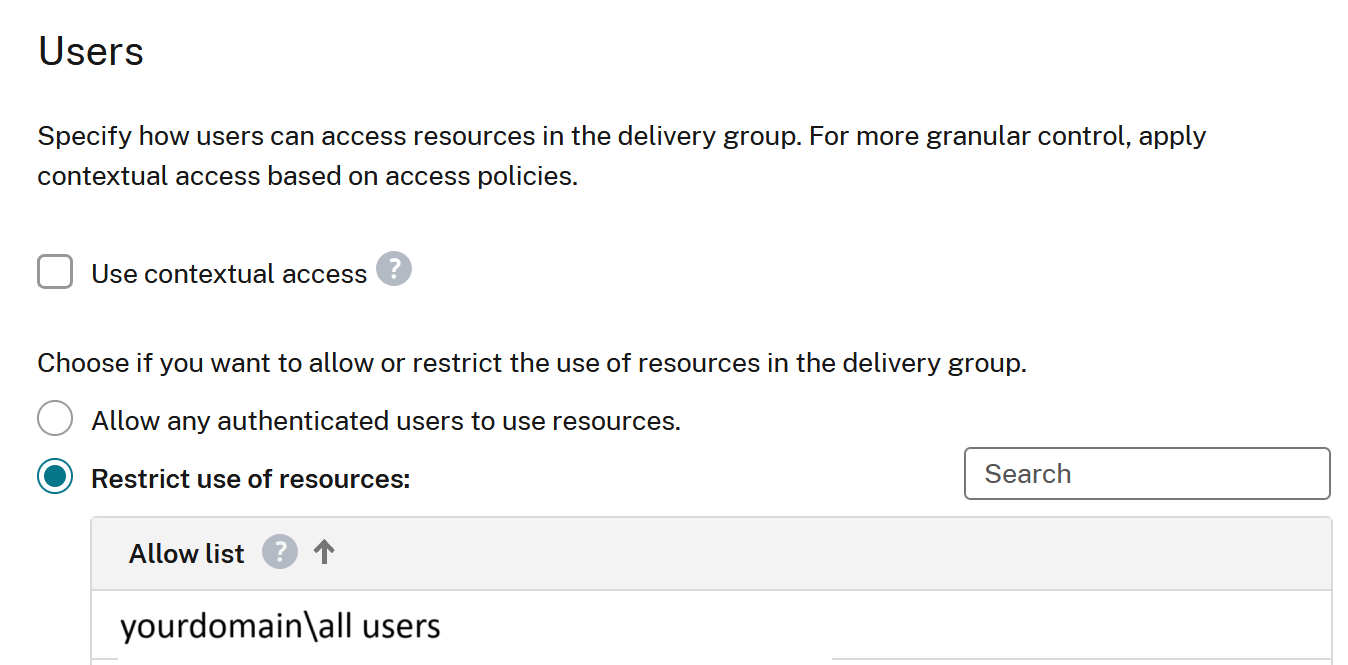

Mappez les groupes de mise à disposition et les VDA joints au domaine AD aux identités Active Directory, et non aux identités Okta. Utilisez les identités Okta uniquement pour lancer des ressources non jointes au domaine.

Configurez vos groupes de mise à disposition sur Restreindre l’utilisation des ressources en fonction des utilisateurs et des groupes AD.

Cause 3

Vous n’avez pas utilisé de Groupes universels AD conformément aux exigences de Citrix Cloud ou vos Citrix Cloud Connector ne sont pas joints au niveau de domaine AD correct. Pour plus d’informations, consultez l’article Détails techniques sur Citrix Cloud Connector.

Solution 3

Utilisez des groupes universels lors de l’attribution de vos utilisateurs aux ressources DaaS

Ou,

Attribuez l’utilisateur de Workspace directement au groupe de mise à disposition.