Configurer Duo en tant que fournisseur SAML pour l’authentification de l’espace de travail

Cet article décrit les étapes requises pour configurer une application Duo SAML et une connexion SAML entre Citrix Cloud et votre fournisseur SAML. Certaines de ces étapes décrivent les actions que vous effectuez dans la console d’administration du fournisseur Duo SAML.

Logiciels requis

Avant d’effectuer les tâches décrites dans cet article, assurez-vous de remplir les conditions préalables suivantes :

- Un locataire cloud Duo.

- Un proxy d’authentification Duo dans votre forêt AD.

- Une connexion LDAPS Active Directory qui synchronise vos utilisateurs AD avec Duo.

Configurer la synchronisation Active Directory avec votre locataire Duo

Suivez la documentation Duo sur la connexion de votre annuaire AD local à Duo et l’importation d’utilisateurs pour SAML.

Créer une connexion LDAPS Active Directory

-

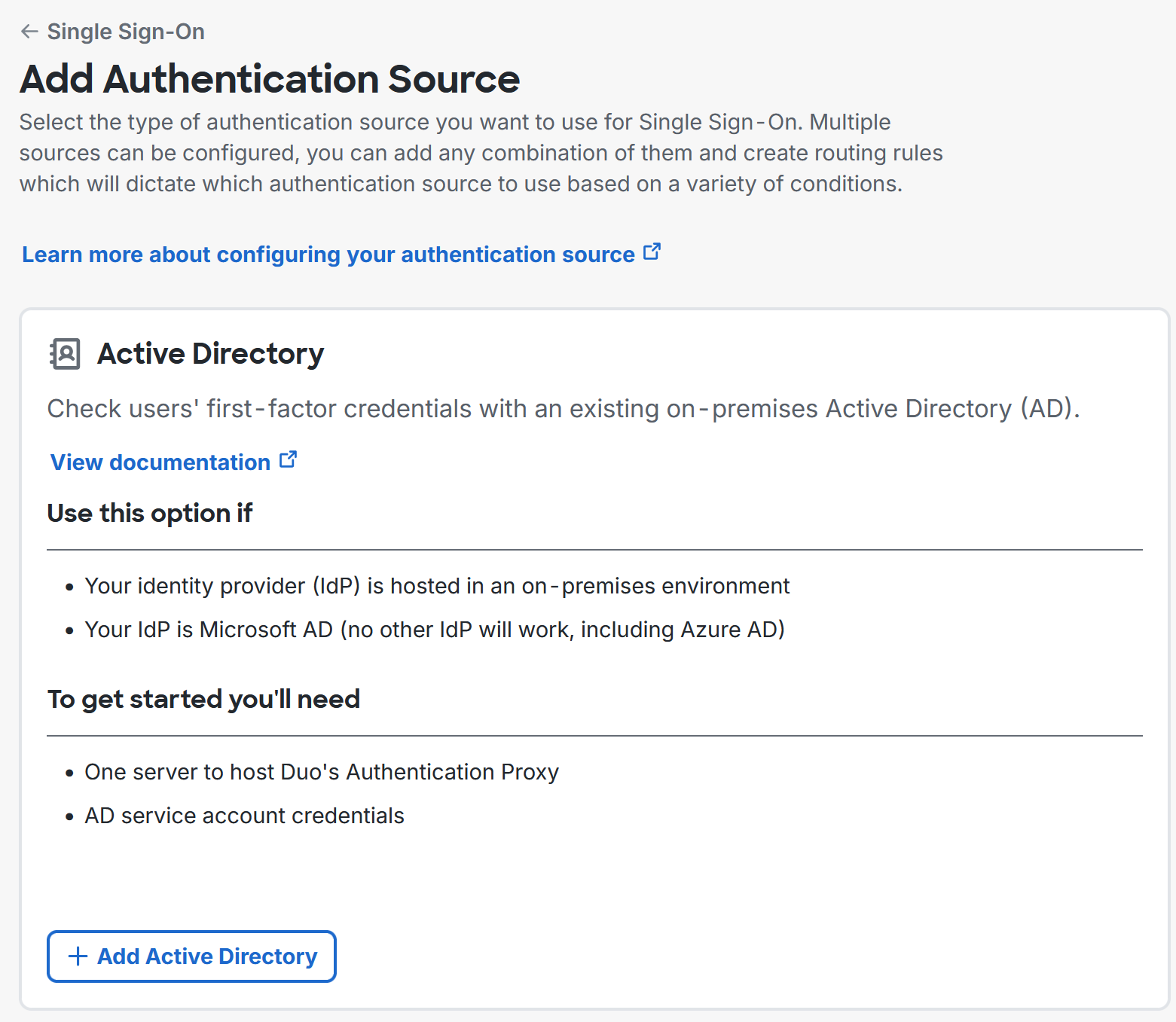

Sélectionnez Applications > Paramètres SSO > Ajouter une source > Active Directory > Ajouter Active Directory.

-

Saisissez un nom d’affichage pour la connexion LDAPS à votre forêt AD.

-

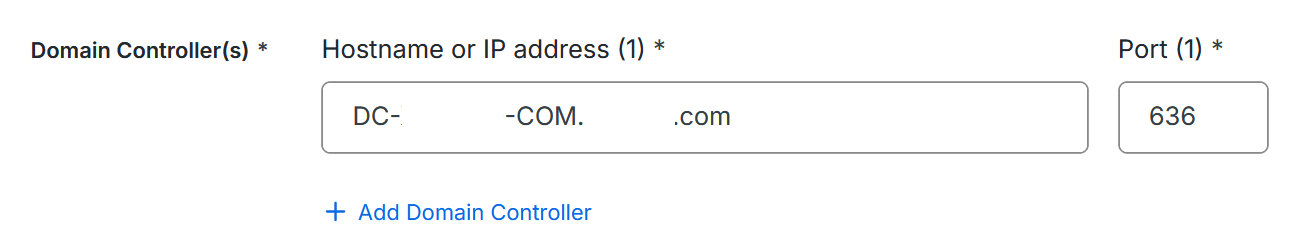

Saisissez le nom de domaine complet de votre contrôleur de domaine.

-

Configurez le DN de base de votre domaine AD.

-

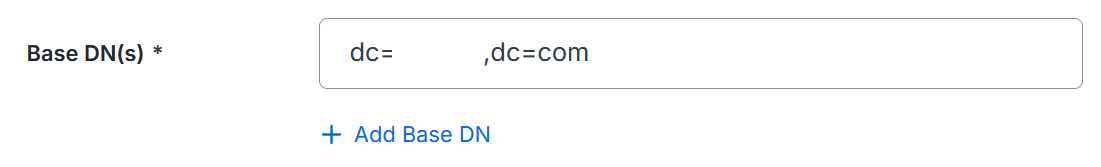

Sélectionnez Intégré comme type d’authentification.

-

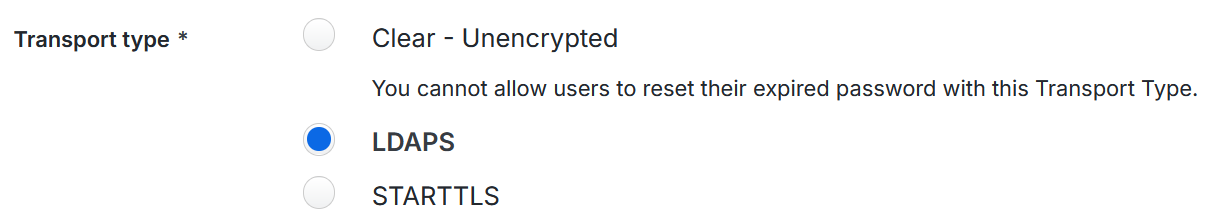

Sélectionnez LDAPS comme type de transport.

-

Cochez l’option SSL Vérifier le nom d’hôte.

-

Saisissez à la fois le certificat du contrôleur de domaine, puis le certificat CA de l’autorité de certification d’entreprise privée qui a été utilisé pour signer votre certificat de domaine.

-

Saisissez les certificats au format PEM selon l’exemple suivant :

-----BEGIN CERTIFICATE----- `<base64 Domain Controller Certificate>` -----END CERTIFICATE----- -----BEGIN CERTIFICATE----- `<base64 Certificate Authority Certificate used to sign the Domain Controller Certificate above>` -----END CERTIFICATE----- <!--NeedCopy--> -

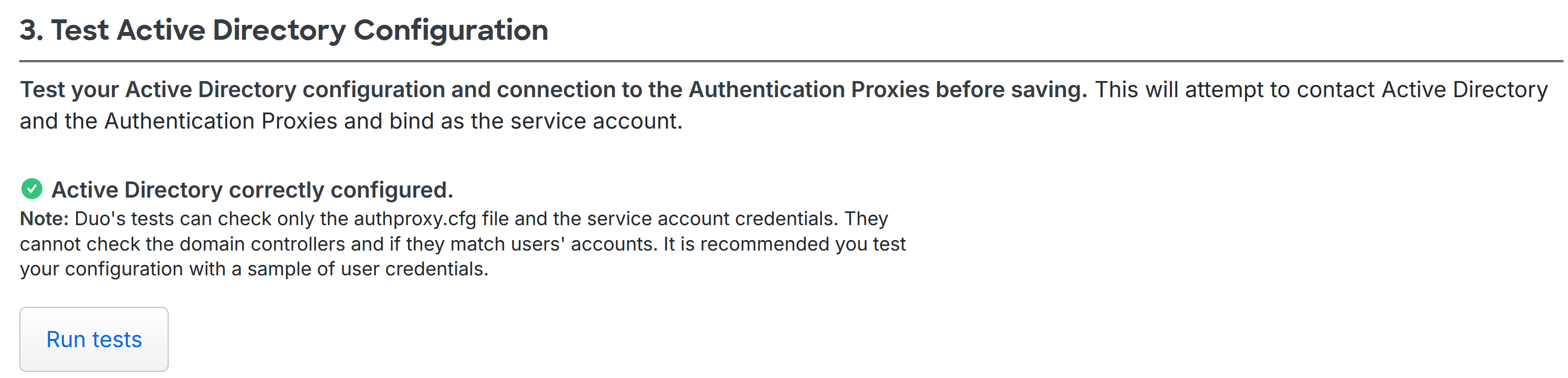

Testez votre connexion LDAPS.

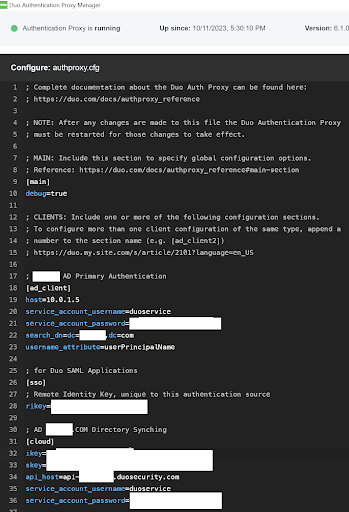

Configurer votre fichier de configuration de proxy d’authentification Duo pour SAML

-

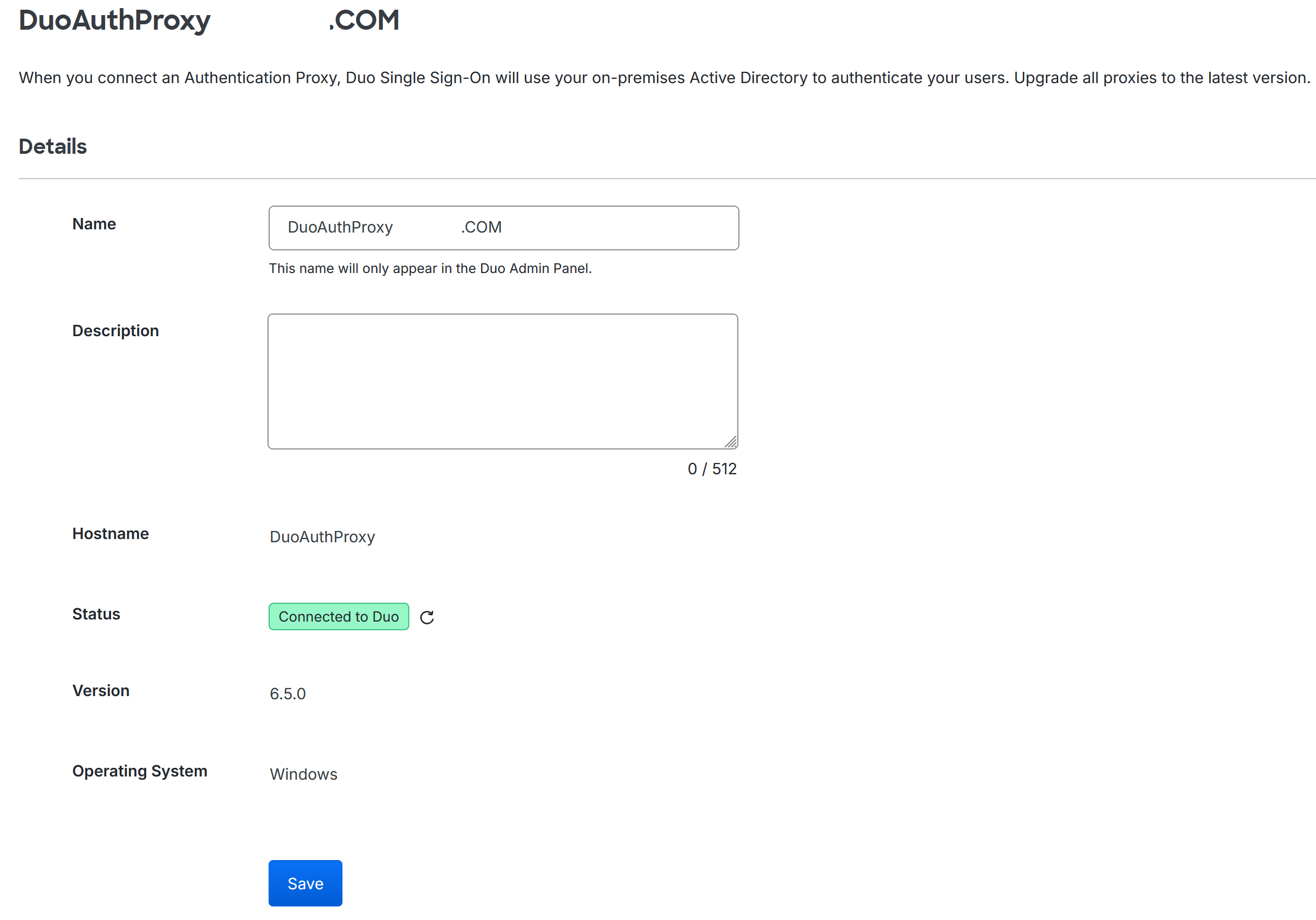

Vérifiez que la configuration de votre proxy d’authentification Duo est saine et s’affiche comme Connecté à Duo.

-

Connectez-vous à votre proxy d’authentification Duo et ajoutez une section SAML [sso] à son fichier de configuration à l’aide de l’identité distante (rikey) fournie depuis la console d’administration Duo. Le proxy d’authentification Duo utilise un secret partagé pour communiquer avec le service de cloud Duo. Ce secret est généré lors de l’installation ou de la configuration initiale du proxy d’authentification.

Configurer une application SAML Duo à utiliser avec les espaces de travail

-

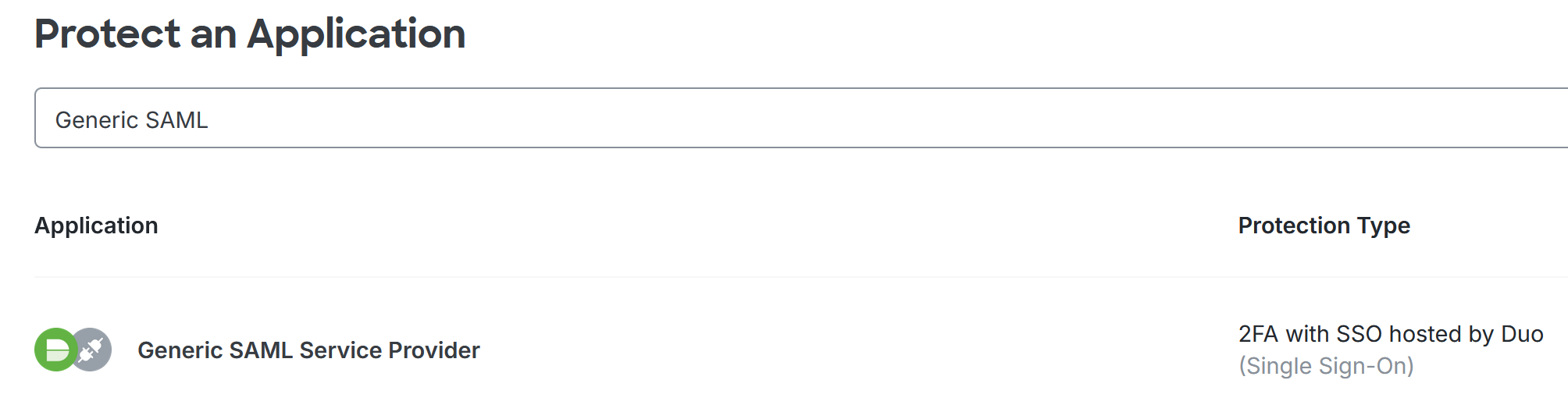

Sélectionnez Applications > Protéger une application. Cliquez sur Ajouter une application.

-

Recherchez l’entrée pour le modèle d’application Duo Generic SAML Service Provider. Citrix recommande le modèle Duo Generic SAML Service Provider, car il est le plus flexible et vous permettra de configurer différentes combinaisons d’attributs SAML et différents flux SAML en fonction de vos besoins.

Important :

L’utilisation du modèle SAML Duo Citrix Workspace n’est pas recommandée, car il est rigide et ne prend en charge SAML qu’à l’aide d’identités AD. Le modèle SAML Duo Citrix Workspace ne permettra pas non plus l’ajout d’attributs facultatifs tels que cip_domain et cip_forest qui sont nécessaires pour certaines configurations SAML avancées de fusions et acquisitions. Il ne permet pas non plus la configuration du point de terminaison de déconnexion de Citrix Cloud.

-

Spécifiez un Nom d’affichage pour votre application SAML tel que Citrix Cloud Prod.

-

Spécifiez l’accès utilisateur tel que Activer pour tous les utilisateurs.

-

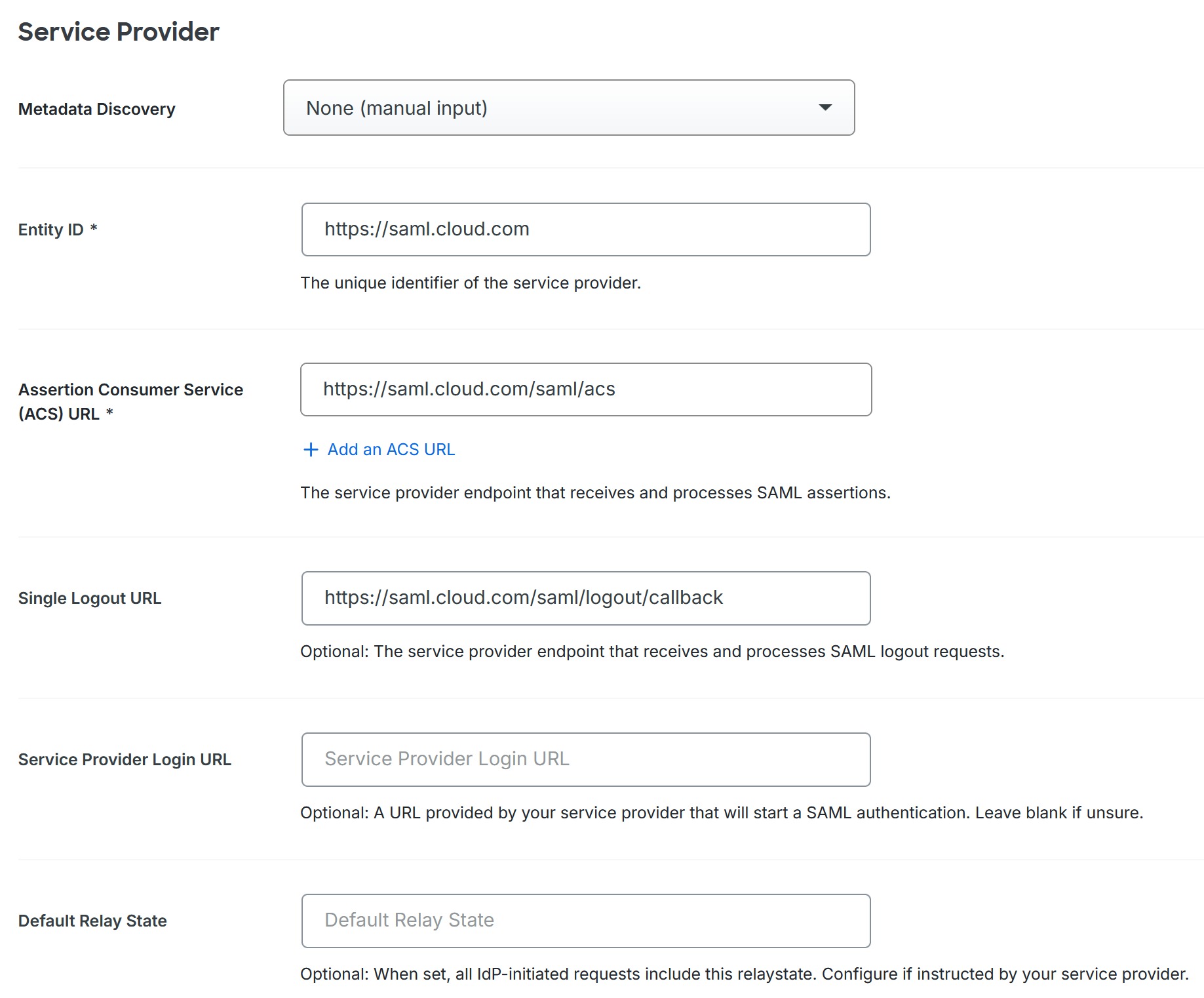

Sélectionnez Aucun (saisie manuelle) dans Détection de métadonnées et entrez les points de terminaison SAML Citrix Cloud suivants.

-

Saisissez l’EntityID en fonction de la région Citrix Cloud dans laquelle se trouve votre locataire CC.

URL Région https://saml.cloud.comRégion commerciale UE, États-Unis et APS https://saml.citrixcloud.jpJP https://saml.cloud.usGOV -

Configurez l’URL d’authentification unique (URL ACS) en fonction de la région Citrix Cloud dans laquelle se trouve votre locataire CC.

URL Région https://saml.cloud.com/saml/acsRégion commerciale UE, États-Unis et APS https://saml.citrixcloud.jp/saml/acsJP https://saml.cloud.us/saml/acsGOV -

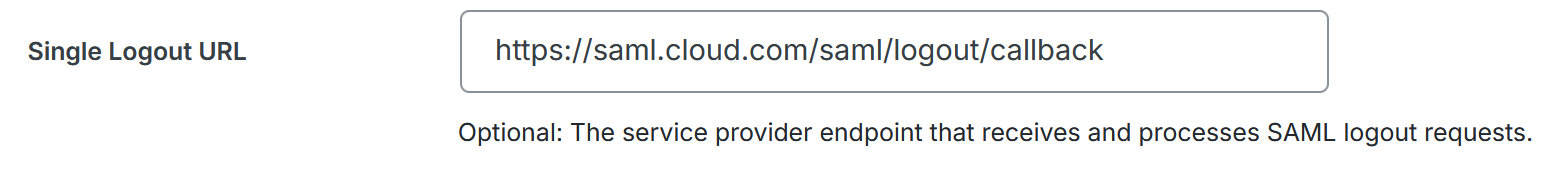

Configurez l’URL de déconnexion unique en fonction de la région Citrix Cloud dans laquelle se trouve votre locataire CC.

URL Région https://saml.cloud.com/saml/logout/callbackRégion commerciale UE, États-Unis et APS https://saml.citrixcloud.jp/samllogout/callbackJP https://saml.cloud.us/saml/samllogout/callbackGOV -

L’URL d’ouverture de session du fournisseur de services n’est pas obligatoire et peut être laissée vide.

-

L’État du relais par défaut n’est pas requis et peut être laissé vide.

-

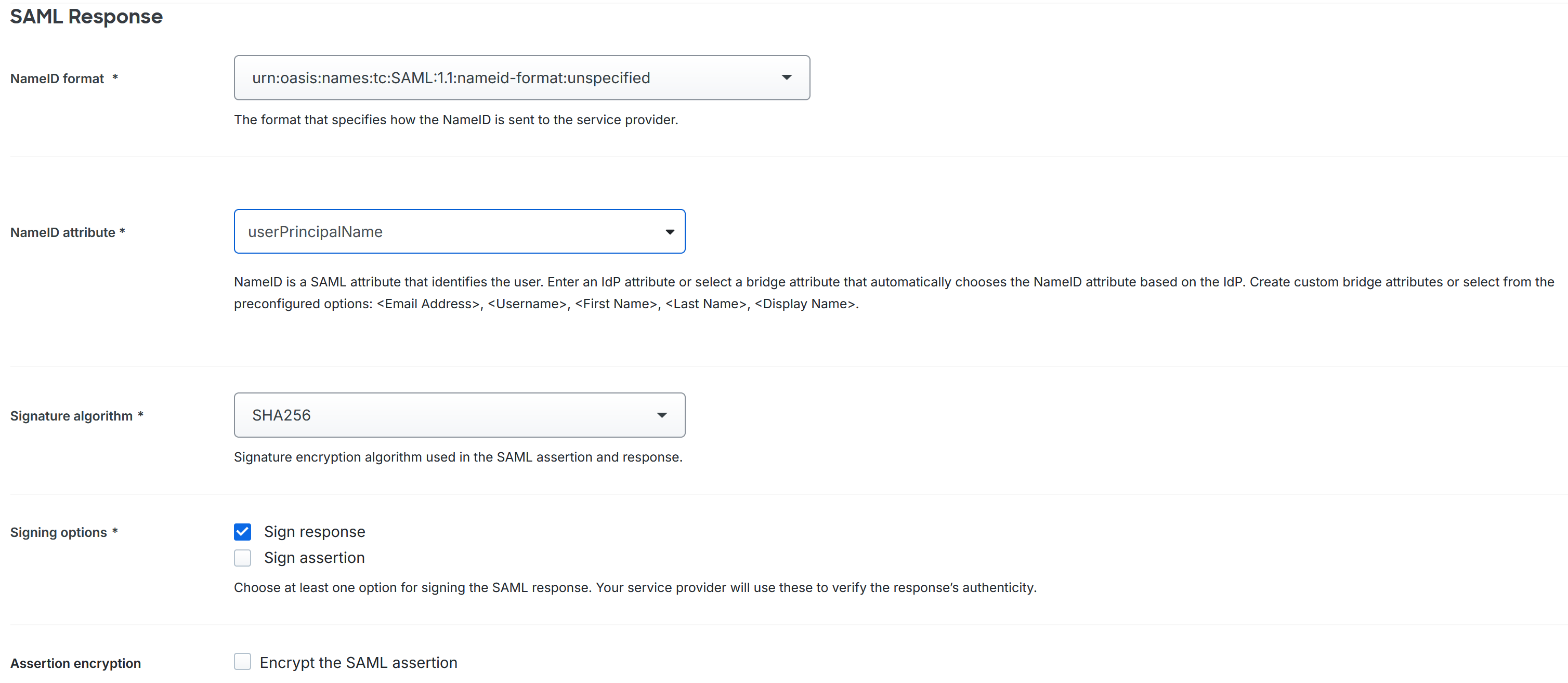

Configurez le Format de l’ID de nom comme Non spécifié.

-

Configurez l’Attribut d’ID de nom comme userPrincipalName (sensible à la casse).

-

Configurez l’Algorithme de signature sur SHA256.

-

Configurez les Options de signature sur Réponse de signature.

-

Configurez le Cryptage d’assertion sur Désactivé.

-

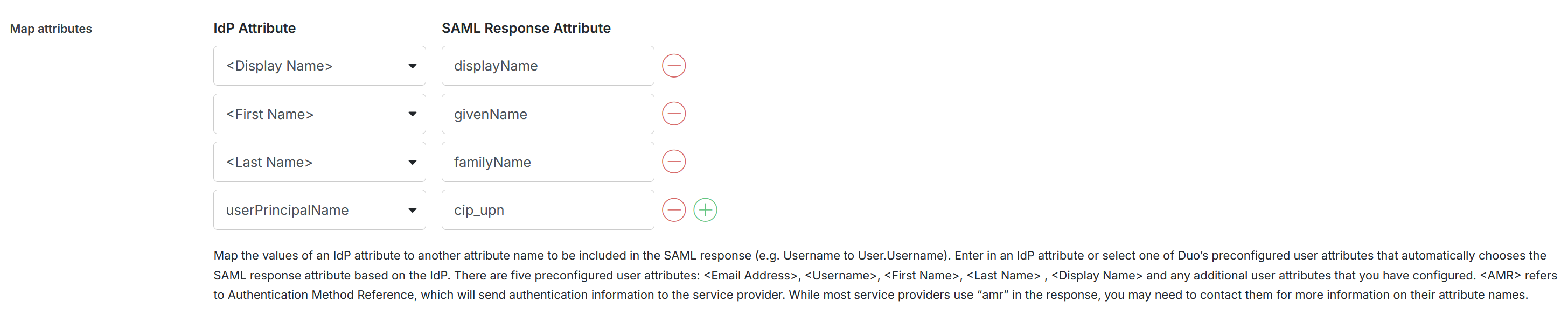

Configurez les Mapper les attributs avec les attributs de pontage Duo à gauche et les noms de revendication SAML Citrix Cloud à droite.

Important :

Les attributs de pont Duo (à gauche) et les noms de revendication d’attribut SAML (à droite) sont sensibles à la casse. Ce sont les noms de réclamation sur la droite qui doivent correspondre à ce qui est configuré dans la connexion SAML Citrix Cloud.

Configurer la connexion SAML Citrix Cloud

-

Tous les flux de connexion Citrix doivent être initiés par le fournisseur de services à l’aide d’une URL d’espace de travail ou d’une URL Citrix Cloud GO.

-

Utilisez les valeurs recommandées par défaut pour la connexion SAML dans Gestion des identités et des accès > Authentification > Ajouter un fournisseur d’identité > SAML.

-

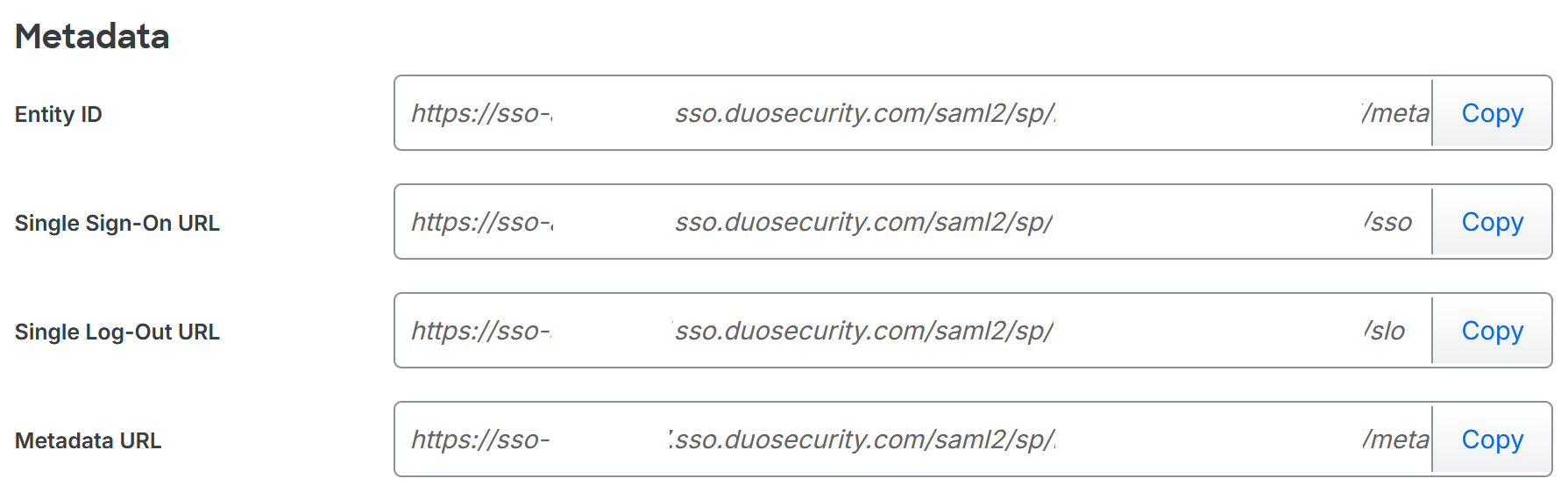

Obtenez les points de terminaison SAML de l’application SAML Duo pour accéder à la connexion SAML Citrix Cloud à partir de votre portail Duo en consultant la documentation sur la synchronisation avec Active Directory de Duo.

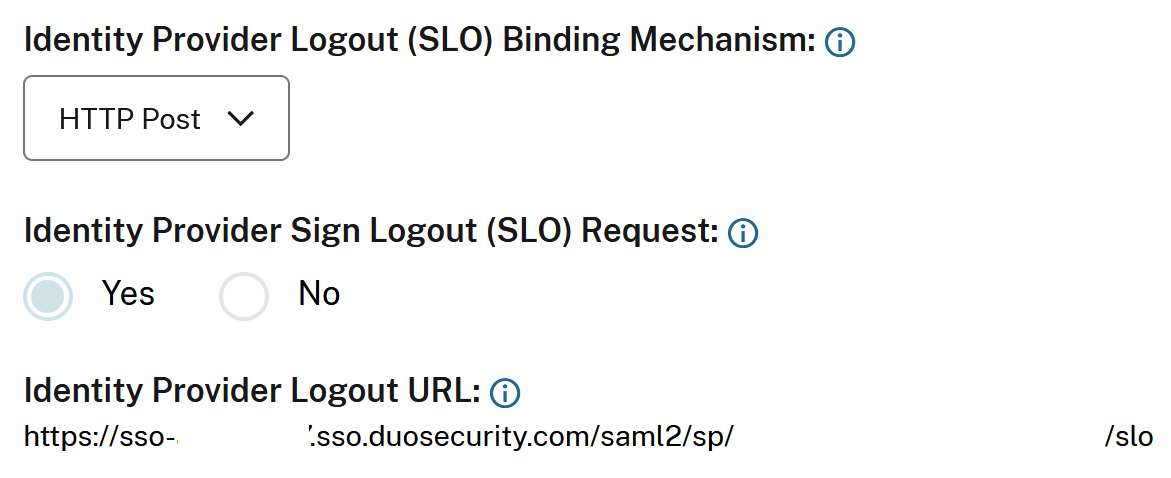

Dans ce champ dans Citrix Cloud Entrez cette valeur ID de l’entité https://sso-<id>.sso.duosecurity.com/saml2/sp/<samlappID>/metadataSigner demande d’authentification Oui URL du service SSO https://sso-<id>.sso.duosecurity.com/saml2/sp/<samlappID>/ssoMécanisme de liaison SSO Publication HTTP Réponse SAML Signer la réponse ou l’assertion Contexte d’authentification Non spécifié, Exact URL de déconnexion https://sso-<id>.sso.duosecurity.com/saml2/sp/<samlappID>/sloDemande de déconnexion signée Oui Mécanisme de liaison SLO Publication HTTP

Comportement de déconnexion SAML Duo

SAML Duo ne prend actuellement pas en charge le SLO SAML au moment de la rédaction de cet article, mais il est possible de configurer Duo pour mettre fin à la session IDP lorsqu’un utilisateur se déconnecte explicitement de Workspace et/ou de Citrix Cloud. Il est recommandé de lire la section Considérations relatives à la déconnexion SAML Considérations relatives à la déconnexion SAML dans l’article SAML principal avant de choisir de configurer les paramètres de déconnexion de votre application SAML Duo.

Important :

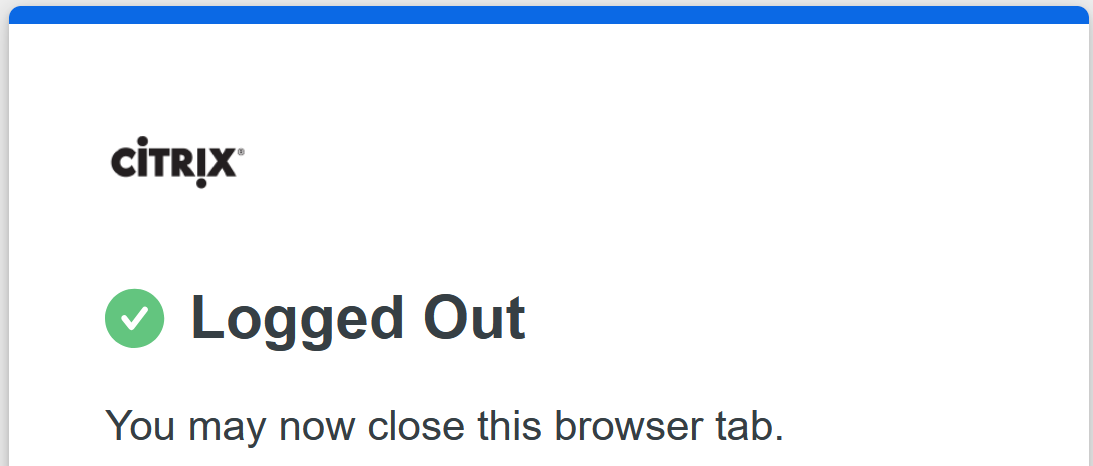

Extrait de la documentation Duo Comportement de déconnexion Duo SSO et détails de la gestion des sessions.

Les utilisateurs qui décident de se déconnecter et d'accéder à l'URL SLO pour Duo SSO seront déconnectés de Duo SSO et leur session d'appareils mémorisés MFA sera supprimée avant de les rediriger vers la page de déconnexion.

Pour configurer la déconnexion explicite de la session IDP Duo lorsque l’utilisateur se déconnecte de Workspace et/ou de Citrix Cloud, suivez les étapes recommandées ci-dessous.

-

Configurez le point de terminaison de déconnexion SAML Citrix Cloud dans votre application SAML Duo.

-

Configurez le point de terminaison Duo SLO dans la connexion SAML Citrix Cloud.

Important :

Si vous n’avez pas utilisé le modèle d’application Duo Generic SAML Provider, vous ne pourrez pas terminer cette étape, car l’option permettant d’accéder au point de terminaison de déconnexion de Citrix Cloud ne sera pas disponible.

-

Lors de la déconnexion de Workspace avec les deux côtés de la connexion SAML configurés pour la déconnexion conformément aux étapes 1 et 2, l’interface utilisateur suivante sera affichée par Duo indiquant que la session IDP a été arrêtée.

-

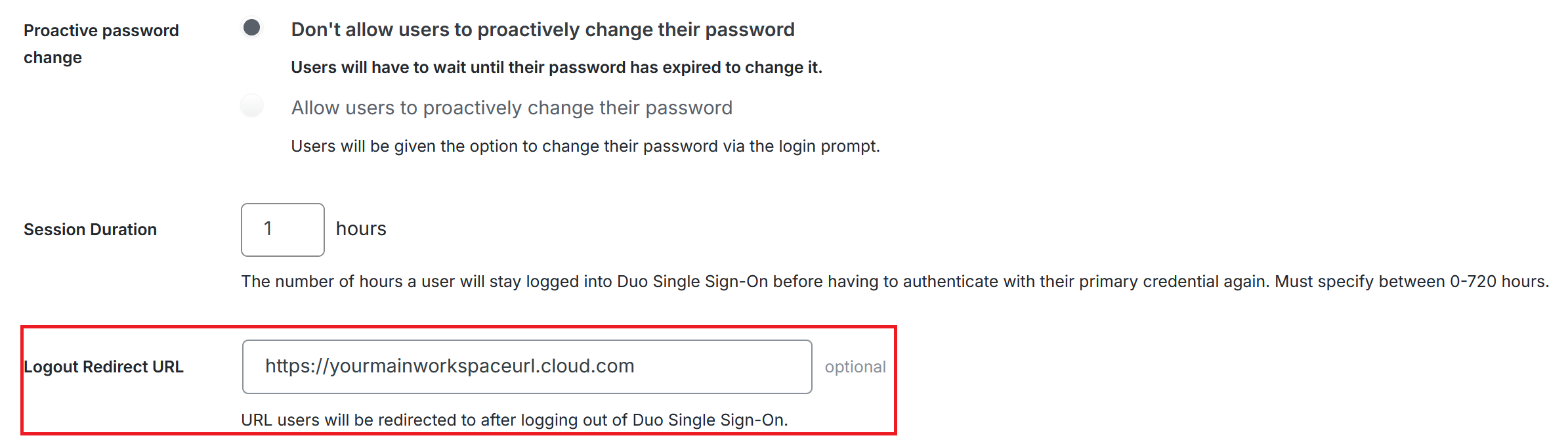

Facultatif : pour améliorer l’expérience de déconnexion de votre utilisateur Workspace, il est possible de configurer la connexion Duo LDAPS avec une seule URL de redirection de déconnexion qui redirigera vos utilisateurs vers la page d’ouverture de session Citrix Workspace. Cela se fait à l’intérieur de la connexion LDAPS de votre forêt AD.

Important :

Le champ URL de redirection de déconnexion affiché ci-dessus ne permettra que la configuration d’une seule URL Workspace. L’utilisation de plusieurs URL Workspace différentes au sein du locataire Citrix Cloud ne peut pas être configurée dans une seule connexion à la forêt Active Directory dans Duo.

Dans cet article

- Logiciels requis

- Configurer la synchronisation Active Directory avec votre locataire Duo

- Configurer votre fichier de configuration de proxy d’authentification Duo pour SAML

- Configurer une application SAML Duo à utiliser avec les espaces de travail

- Configurer la connexion SAML Citrix Cloud

- Comportement de déconnexion SAML Duo