Active Directory avec Connector Appliance

Vous pouvez utiliser des Connector Appliance pour connecter un emplacement de ressources à des forêts qui ne contiennent pas de ressources Citrix Virtual Apps and Desktops. Par exemple, dans le cas des clients Citrix Secure Private Access ou des clients Citrix Virtual Apps and Desktops dont certaines forêts sont uniquement utilisées pour l’authentification des utilisateurs.

Lors de l’utilisation d’Active Directory multi-domaines avec Connector Appliance, les restrictions suivantes s’appliquent :

- Connector Appliance ne peut pas être utilisé à la place de Cloud Connector dans les forêts contenant des VDA.

Exigences

Configuration requise pour Active Directory

- Être associée à un domaine Active Directory contenant les ressources et les utilisateurs que vous utiliserez pour créer des offres et les mettre à la disposition de vos utilisateurs. Pour plus d’informations, consultez Scénarios de déploiement d’appliances Connector dans Active Directory dans cet article.

- Chaque forêt Active Directory que vous prévoyez d’utiliser avec Citrix Cloud doit toujours être accessible par deux appliances Connector.

- Connector Appliance doit pouvoir accéder aux contrôleurs de domaine à la fois dans le domaine racine de la forêt et dans les domaines que vous avez l’intention d’utiliser avec Citrix Cloud. Pour plus d’informations, consultez les articles de support de Microsoft suivants :

- Comment faire pour configurer un pare-feu pour les domaines et les approbations

- Section « Ports des services système » dans l’article Vue d’ensemble du service et exigences relatives aux ports réseau pour Windows

- Utilisez des groupes de sécurité universels au lieu de groupes de sécurité globaux. Cette configuration garantit que l’appartenance au groupe d’utilisateurs peut être obtenue auprès de n’importe quel contrôleur de domaine de la forêt.

Configuration réseau requise

- Être connectée à un réseau qui peut contacter les ressources que vous utilisez dans votre emplacement de ressources.

- Être connectés à Internet. Pour plus d’informations, consultez la section Configuration requise pour le système et la connectivité.

Outre les ports répertoriés dans la section Communication de Connector Appliance, le Connector Appliance nécessite une connexion sortante au domaine Active Directory via les ports suivants :

| Service | Port | Protocoles de domaine pris en charge |

|---|---|---|

| Kerberos | 88 | TCP/UDP |

| Service de noms NetBIOS | 137 | UDP |

| Datagramme NetBIOS | 138 | UDP |

| Session NetBIOS | 139 | TCP |

| LDAP | 389 | TCP/UDP |

| SMB sur TCP | 445 | TCP |

| Kerberos kpasswd | 464 | TCP/UDP |

| Global Catalog | 3268 | TCP |

| Ports RPC dynamiques | 49152–65535 | TCP |

Le Connector Appliance utilise la signature LDAP pour sécuriser les connexions au contrôleur de domaine. Cela signifie que LDAP sur SSL (LDAPS) n’est pas nécessaire. Pour plus d’informations sur la signature LDAP, consultez Comment activer la signature LDAP dans Windows Server et Instructions de Microsoft concernant l’activation de la liaison de canaux LDAP et la signature LDAP.

Niveaux fonctionnels Active Directory pris en charge

Connector Appliance a été testé et est pris en charge avec les niveaux fonctionnels de forêt et de domaine suivants dans Active Directory.

| Niveau fonctionnel de la forêt | Niveau fonctionnel du domaine | Contrôleurs de domaine pris en charge |

|---|---|---|

| Windows Server 2016 | Windows Server 2016 | Windows Server 2019 |

Les autres combinaisons de contrôleur de domaine, de niveau fonctionnel de forêt et de niveau fonctionnel de domaine n’ont pas été testées avec Connector Appliance. Toutefois, ces combinaisons devraient fonctionner et sont également prises en charge.

Connexion d’un domaine Active Directory à Citrix Cloud à l’aide de Connector Appliance (version préliminaire)

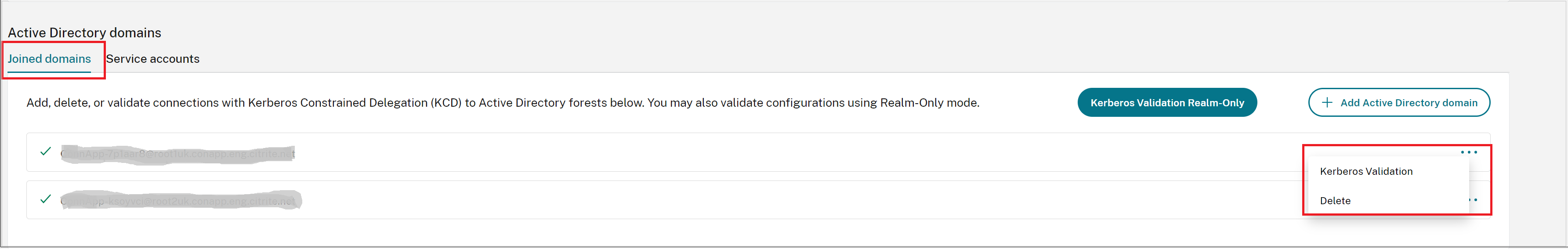

Lorsque vous vous connectez à la page Web d’administration de Connector Appliance, la section des domaines Active Directory affiche deux onglets.

-

Domaines joints : cette configuration est utilisée pour associer Connector Appliance à des domaines AD en créant un compte de machine pour l’appliance dans le domaine. Kerberos peut être validé en cliquant sur le menu de points de suspension sur le côté droit du domaine joint. La présence d’un compte de machine dans le domaine est requise.

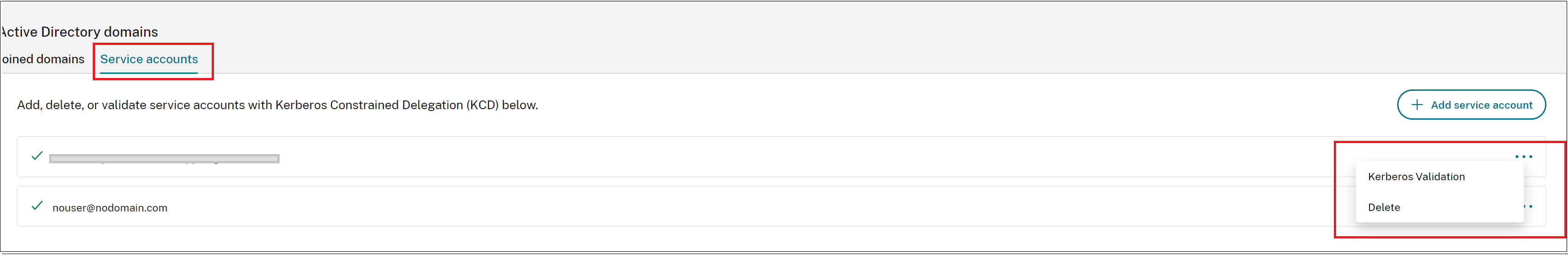

-

Comptes de service : cette configuration est utilisée dans le cadre d’une solution Secure Private Access (SPA) pour obtenir l’authentification unique Kerberos à l’aide d’un compte de service au lieu du compte de machine créé en joignant le domaine. Kerberos peut être validé en cliquant sur le menu de points de suspension sur le côté droit du compte de service. Il n’est pas obligatoire d’associer un domaine spécifique à la machine. Toutefois, même si l’entité Connector Appliance n’est pas connectée au domaine, elle peut toujours se connecter au contrôleur de domaine.

Pour configurer Active Directory pour la connexion à Citrix Cloud via Connector Appliance, procédez comme suit.

-

Installez un Connector Appliance dans votre emplacement de ressources.

Vous pouvez suivre les informations de la documentation produit de Connector Appliance.

-

Connectez-vous à la page Web d’administration de Connector Appliance dans votre navigateur à l’aide de l’adresse IP fournie dans la console de Connector Appliance.

-

Dans la section Domaines Active Directory, accédez à l’onglet Domaines joints.

-

Cliquez sur + Ajouter un domaine Active Directory ; une nouvelle fenêtre contextuelle s’affiche pour saisir le nom de domaine.

Connector Appliance vérifie le domaine. Si la vérification réussit, la boîte de dialogue Joindre Active Directory s’ouvre. Cette nouvelle fenêtre vous permet de saisir le nom d’utilisateur et le mot de passe pour joindre le domaine.

- Cliquez sur Ajouter.

- Fournissez le nom d’utilisateur et le mot de passe d’un utilisateur Active Directory autorisé à joindre le domaine.

-

Connector Appliance suggère un nom de machine. Vous pouvez choisir de remplacer le nom suggéré et de fournir votre propre nom de machine, d’une longueur maximale de 15 caractères.

Ce nom de machine est créé dans le domaine Active Directory lorsque Connector Appliance le rejoint.

-

Cliquez sur Joindre.

Le domaine est désormais répertorié dans la section Domaines Active Directory de l’interface utilisateur Appliance Connector.

- Pour ajouter d’autres domaines Active Directory, sélectionnez + Ajouter un domaine Active Directory et répétez les étapes précédentes.

-

Accédez à la page des domaines dans la console Citrix Cloud et sélectionnez Connector Appliance pour gérer vos domaines.

- Si vous n’avez pas encore enregistré votre Connector Appliance, poursuivez avec les étapes décrites dans Enregistrer votre Connector Appliance auprès de Citrix Cloud.

Si vous recevez un message d’erreur lorsque vous rejoignez le domaine, vérifiez que votre environnement répond aux exigences d’Active Directory et aux exigences de réseau.

Prochaine étape

-

Vous pouvez ajouter d’autres domaines à cette Connector Appliance.

Remarque :

Connector Appliance est testé avec jusqu’à 10 forêts.

-

Pour des raisons de résilience, ajoutez chaque domaine à plusieurs appliances Connector dans chaque emplacement de ressources.

Affichage de votre configuration Active Directory

Vous pouvez afficher la configuration des domaines Active Directory et des appliances Connector dans vos emplacements de ressources aux endroits suivants :

-

Dans Citrix Cloud :

- Dans le menu, accédez à la page Gestion des identités et des accès .

-

Accédez à l’onglet Domaines.

Vos domaines Active Directory sont répertoriés avec les emplacements de ressources dont ils font partie.

-

Sur la page Web de Connector Appliance :

- Connectez-vous à la page Web de Connector Appliance à l’aide de l’adresse IP fournie dans la console de Connector Appliance.

- Connectez-vous avec le mot de passe que vous avez créé lors de votre inscription initiale.

- Dans la section Domaines Active Directory de la page, vous pouvez voir la liste des domaines Active Directory auxquels cette Connector Appliance est jointe.

Suppression d’un domaine Active Directory d’un Connector Appliance

Pour quitter un domaine Active Directory, procédez comme suit :

- Connectez-vous à la page Web de Connector Appliance à l’aide de l’adresse IP fournie dans la console de Connector Appliance.

- Connectez-vous avec le mot de passe que vous avez créé lors de votre inscription initiale.

- Dans la section Domaines Active Directory de la page, recherchez le domaine que vous souhaitez quitter dans la liste des domaines Active Directory joints.

- Notez le nom du compte de machine créé par votre Connector Appliance.

- Cliquez sur l’icône Supprimer (corbeille) en regard du domaine. Un dialogue de confirmation s’affiche.

- Cliquez sur Continuer pour confirmer l’action.

- Accédez à votre contrôleur Active Directory.

- Supprimez le compte de machine créé par votre Connector Appliance du contrôleur.

Scénarios de déploiement pour l’utilisation de Connector Appliance avec Active Directory

Vous pouvez utiliser à la fois un Cloud Connector et un Connector Appliance pour vous connecter aux contrôleurs Active Directory. Le type de connecteur à utiliser dépend de votre déploiement.

Pour plus d’informations sur l’utilisation de Cloud Connector avec Active Directory, consultez la section Scénarios de déploiement de Cloud Connector dans Active Directory.

Utilisez Connector Appliance pour connecter votre emplacement de ressources à la forêt Active Directory dans les situations suivantes :

- Vous configurez Secure Private Access. Pour en savoir plus, consultez Secure Private Access avec Connector Appliance.

- Vous avez une ou plusieurs forêts qui ne sont utilisées que pour l’authentification des utilisateurs

- Vous souhaitez réduire le nombre de connecteurs nécessaires pour prendre en charge plusieurs forêts

- Vous avez besoin d’un connecteur pour d’autres cas d’utilisation

Uniquement les utilisateurs d’une ou plusieurs forêts avec un seul ensemble d’appliances de connexion pour toutes les forêts

Ce scénario s’applique aux clients Workspace Standard ou aux clients utilisant des appliances Connector pour Secure Private Access.

Dans ce scénario, plusieurs forêts ne contiennent que des objets utilisateur (forest1.local, forest2.local). Ces forêts ne contiennent pas de ressources. Un ensemble d’appliances Connector est déployé dans un emplacement de ressources et joint aux domaines de chacune de ces forêts.

- Relation d’approbation : Aucune

- Domaines répertoriés dans Gestion des identités et des accès :

forest1.local,forest2.local - Connexions utilisateur à Citrix Workspace : pris en charge pour tous les utilisateurs

- Connexions utilisateur à un StoreFront local : pris en charge pour tous les utilisateurs

Utilisateurs et ressources dans des forêts distinctes (avec approbation) avec un seul groupe d’appliances de connecteur pour toutes les forêts

Ce scénario s’applique aux clients Citrix Virtual Apps and Desktops possédant plusieurs forêts.

Dans ce scénario, certaines forêts (resourceforest1.local, resourceforest2.local) contiennent vos ressources (par exemple, des VDA) et d’autres (userforest1.local, userforest2.local) ne contiennent que vos utilisateurs. Il existe entre ces forêts une approbation qui permet aux utilisateurs de se connecter aux ressources.

Un ensemble de Cloud Connectors est déployé dans la forêt resourceforest1.local. Un ensemble distinct de composants Cloud Connector est déployé dans la forêt resourceforest2.local.

Un ensemble de composants Connector Appliance est déployé dans la forêt userforest1.local et le même ensemble est déployé dans la forêt userforest2.local.

- Relation d’approbation : approbation de forêt bidirectionnelle, ou approbation unidirectionnelle entre les forêts de ressources et les forêts d’utilisateurs

- Domaines répertoriés dans Gestion des identités et des accès :

resourceforest1.local,resourceforest2.local,userforest1.local,userforest2.local - Connexions utilisateur à Citrix Workspace : pris en charge pour tous les utilisateurs

- Connexions utilisateur à un StoreFront local : pris en charge pour tous les utilisateurs

Dans cet article

- Exigences

- Niveaux fonctionnels Active Directory pris en charge

- Connexion d’un domaine Active Directory à Citrix Cloud à l’aide de Connector Appliance (version préliminaire)

- Prochaine étape

- Affichage de votre configuration Active Directory

- Suppression d’un domaine Active Directory d’un Connector Appliance

- Scénarios de déploiement pour l’utilisation de Connector Appliance avec Active Directory