Android Enterprise

Android Enterprise est un ensemble d’outils et de services fournis par Google en tant que solution de gestion d’entreprise pour les appareils Android. Avec Android Enterprise :

- Vous utilisez Citrix Endpoint Management pour gérer les appareils appartenant à l’entreprise et vos appareils Android BYOD (programme « Apportez votre propre appareil »).

- Vous pouvez gérer l’ensemble de l’appareil ou un profil distinct sur l’appareil. Le profil distinct permet d’isoler les comptes, applications et données d’entreprise des comptes, applications et données personnels.

- Vous pouvez également gérer des appareils dédiés à un usage unique, tels que la gestion de l’inventaire. Pour obtenir une vue d’ensemble de Google sur les fonctionnalités d’Android Enterprise, consultez Gestion Android Enterprise.

Ressources :

-

Pour obtenir la liste des termes et définitions liés à Android Enterprise, consultez l’article Terminologie Android Enterprise du guide des développeurs Google Android Enterprise. Google met fréquemment à jour ces termes.

-

Pour les systèmes d’exploitation Android pris en charge par Citrix Endpoint Management, consultez la section Systèmes d’exploitation d’appareils pris en charge.

-

Pour plus d’informations sur les connexions sortantes à prendre en compte lors de la configuration d’environnements réseau pour Android Enterprise, consultez l’article de support Google Android Enterprise Network Requirements.

-

Pour plus d’informations sur le déploiement d’Android Enterprise, consultez Déployer des ressources.

Démarrer avec Android Enterprise

Important :

le mode d’administration des appareils n’est plus pris en charge. Si vos utilisateurs disposent d’appareils en mode d’administration des appareils, consultez la section Migrer de l’administration des appareils vers Android Enterprise. Une fois vos appareils migrés vers Android Enterprise, procédez comme suit pour configurer les appareils Android Enterprise.

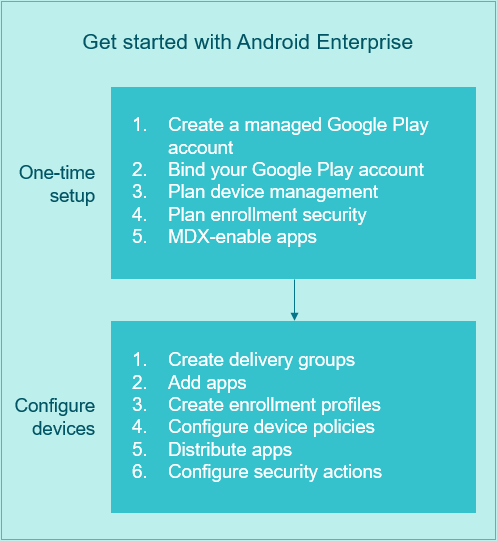

Configuration unique

-

Créez un compte Google Play d’entreprise.

Consultez les sections Utilisation de Google Play d’entreprise avec Citrix Endpoint Management et Configuration requise.

-

Liez votre compte Google Play à Citrix Endpoint Management.

Consultez la section Connexion de Citrix Endpoint Management à Google Play.

-

Planifiez la façon dont vous souhaitez gérer les appareils.

Consultez la section Scénarios et profils de déploiement d’appareils.

-

Planifiez la sécurité de l’inscription pour les machines utilisateur.

Consultez la section Sécurité de l’inscription.

-

Préparez-vous à fournir des applications compatibles MDX.

Utilisez le SDK MAM pour développer des applications. Si vous n’êtes pas prêt à passer au nouveau SDK, vous pouvez également utiliser le MDX Toolkit basé sur la ligne de commande pour encapsuler les applications.

Consultez la section Présentation du SDK MAM.

À ce stade, vous êtes prêt à configurer vos appareils Android Enterprise avec des stratégies d’appareil et d’application, des profils d’inscription, ainsi que des applications. Consultez la section suivante pour plus d’informations.

Configurer les appareils

-

Créez des groupes de mise à disposition.

Contrôlez quels utilisateurs reçoivent quelles ressources et à quel moment. Consultez la section Déployer des ressources.

Nous cesserons de fournir des applications publiées pour la plate-forme en mode DA hérité aux appareils inscrits dans Android Enterprise. Pour les appareils Android Enterprise, publiez des applications pour la plate-forme Android Enterprise. Pour continuer à publier des applications en mode DA hérité sur des appareils en mode DA, créez un groupe de mise à disposition distinct pour ces applications. Voir Fin de prise en charge.

-

Ajouter des applications. Vous pouvez approuver les applications dans Google Play directement à partir de la console Citrix Endpoint Management.

Consultez l’article de l’assistance Google, Gérer les applications dans votre organisation.

-

Créer des profils d’inscription

Spécifiez les options d’inscription pour la gestion des appareils et des applications. Consultez les sections Scénarios et profils de déploiement d’appareils et Création de profils d’inscription.

- Lorsque vous déployez une application du magasin d’applications public Android Enterprise sur un utilisateur d’appareil Android, cet utilisateur est automatiquement inscrit dans Android Enterprise.

- L’inscription sans contact vous permet de configurer les appareils pour qu’ils s’inscrivent automatiquement lorsqu’ils sont mis sous tension pour la première fois. Consultez Inscription sans contact.

-

Configurez les stratégies d’appareil et d’application.

Trouvez le juste équilibre entre sécurité de l’entreprise, confidentialité des utilisateurs et expérience utilisateur. Consultez la section Configurer les stratégies d’appareil et d’application Android Enterprise.

-

Distribuez les applications

Vous utilisez Google Play d’entreprise pour ajouter, acheter et approuver des applications en vue de les déployer sur l’espace Android Enterprise d’un appareil. Les utilisateurs peuvent uniquement installer des applications à partir de Google Play d’entreprise que vous leur mettez à disposition.

Consultez :

-

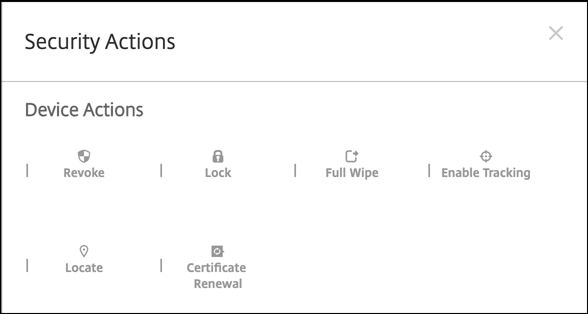

Configurez les actions de sécurité pour surveiller et garantir la conformité.

Consultez la section Actions de sécurisation.

Utilisation de Google Play d’entreprise avec Citrix Endpoint Management

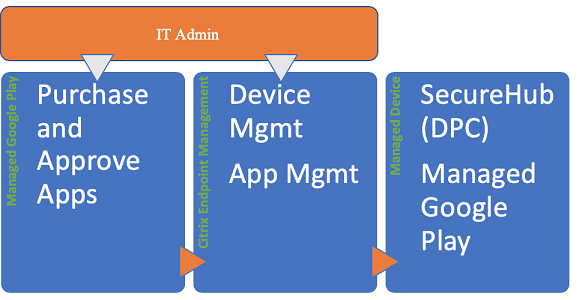

Lorsque vous intégrez Citrix Endpoint Management à Google Play d’entreprise pour utiliser Android Enterprise, vous créez une entreprise. Google définit une entreprise comme une liaison entre l’organisation et votre solution de gestion mobile d’entreprise (EMM). Tous les utilisateurs et appareils que l’organisation gère via votre solution appartiennent à son entreprise.

Une entreprise pour Android Enterprise comprend trois composants : une solution EMM, une application DPC (Device Policy Controller) et une plate-forme d’application Google Enterprise. Lorsque vous intégrez Citrix Endpoint Management à Android Entreprise, la solution complète comporte les composants suivants :

- Citrix Endpoint Management : solution de gestion mobile d’entreprise Citrix. Citrix Endpoint Management est la solution Citrix Endpoint Management unifiée qui sécurise l’espace de travail numérique. Citrix Endpoint Management fournit aux administrateurs informatiques le moyen de gérer les appareils et les applications de leur organisation.

- Citrix Secure Hub : l’application DPC Citrix. Citrix Secure Hub représente la rampe de lancement d’Citrix Endpoint Management. Citrix Secure Hub applique des stratégies sur l’appareil.

- Google Play d’entreprise : plate-forme d’application d’entreprise Google qui s’intègre avec Citrix Endpoint Management. L’API EMM de Google Play définit les stratégies d’application et distribue l’application.

Cette illustration montre comment les administrateurs interagissent avec ces composants et comment les composants interagissent les uns avec les autres :

Remarque :

Vous pouvez utiliser Google Play d’entreprise ou Google Workspace (anciennement G Suite) pour enregistrer Citrix en tant que fournisseur de gestion de la mobilité d’entreprise (EMM). Cet article traite de l’utilisation d’Android Enterprise avec Google Play d’entreprise. Si votre organisation utilise Google Workspace pour fournir un accès aux applications, vous pouvez l’utiliser avec Android Enterprise. Consultez la section Ancienne version d’Android Enterprise pour clients Google Workspace.

Lorsque vous utilisez Google Play d’entreprise, provisionnez des comptes Google Play d’entreprise pour les appareils et les utilisateurs. Les comptes Google Play d’entreprise permettent d’accéder à Google Play d’entreprise, ce qui permet aux utilisateurs d’installer et d’utiliser les applications que vous mettez à leur disposition. Si votre organisation utilise un service d’identité tiers, vous pouvez lier des comptes Google Play d’entreprise à vos comptes d’identité existants.

Comme ce type d’entreprise n’est pas lié à un domaine, vous pouvez créer plusieurs entreprises pour une seule organisation. Par exemple, chaque département ou région d’une organisation peut s’inscrire en tant qu’entreprise différente. L’utilisation de différentes entreprises vous permet de gérer des ensembles distincts d’appareils et d’applications.

Pour les administrateurs Citrix Endpoint Management, Google Play d’entreprise combine l’expérience utilisateur et les fonctionnalités du magasin d’applications de Google Play avec un ensemble de fonctionnalités de gestion conçues pour les entreprises. Vous utilisez Google Play d’entreprise pour ajouter, acheter et approuver des applications en vue de les déployer sur l’espace Android Enterprise d’un appareil. Vous pouvez utiliser Google Play pour déployer des applications publiques, privées, et tierces.

Pour les utilisateurs d’appareils gérés, Google Play d’entreprise correspond au magasin d’applications d’entreprise. Les utilisateurs peuvent parcourir les applications, afficher les détails des applications et les installer. Contrairement à la version publique de Google Play, les utilisateurs peuvent uniquement installer des applications à partir de Google Play d’entreprise que vous leur mettez à disposition.

Scénarios et profils de déploiement d’appareils

Les scénarios de déploiement d’appareils permettent de savoir à qui appartient les appareils que vous déployez et la façon dont vous les gérez. Les profils d’appareils font référence à la façon dont DPC gère et applique les stratégies sur les appareils.

Le profil de travail permet d’isoler les comptes, applications et données d’entreprise des comptes, applications et données personnels. Les profils de travail et les profils personnels sont séparés au niveau du système d’exploitation. Pour plus d’informations sur les profils de travail (ou profils professionnels), consultez la rubrique d’aide Qu’est-ce qu’un profil professionnel.

Important :

Lorsque les appareils Android Enterprise sont mis à jour vers Android 11, Google migre les appareils « entièrement gérés avec profil de travail » vers une nouvelle expérience de profil de travail optimisée pour la sécurité. Le nouveau mode d’inscription est appelé « profil de travail sur appareils appartenant à l’entreprise ». Pour plus d’informations, consultez Changes ahead for Android Enterprise’s Fully Managed with Work Profile. Pour les appareils Android 12 , consultez Security and privacy enhancements for work profile.

| Gestion des appareils | Cas d’utilisation | Profil de travail | Profil personnel | Remarques |

|---|---|---|---|---|

| Appareils appartenant à l’entreprise (entièrement gérés) | Appareils appartenant à l’entreprise destinés uniquement à un usage professionnel | Non | Non | Pour les appareils neufs ou réinitialisés en usine uniquement. Consultez la section Provisionner des appareils Android Enterprise entièrement gérés. |

| Entièrement géré avec un profil de travail/Profil de travail sur appareils appartenant à l’entreprise | Appareils appartenant à l’entreprise destinés à un usage professionnel et personnel | Oui | Oui. Deux copies du DPC s’exécutent sur ces appareils : l’une qui gère l’appareil en mode propriétaire de l’appareil et l’autre qui gère le profil de travail en mode propriétaire du profil. Vous pouvez appliquer des stratégies distinctes à l’appareil et au profil de travail. | Consultez la section Provisionner des appareils Android Enterprise entièrement gérés avec profil de travail ou profil de travail sur appareils appartenant à l’entreprise. |

| Appareils dédiés* | Appareils appartenant à l’entreprise configurés pour un seul cas d’utilisation, tels que l’affichage numérique ou l’impression de billets | Non | Non | Consultez la section Provisionner des appareils Android Enterprise dédiés. |

| Profil de travail BYOD** | Appareils personnels inscrits à la gestion des profils de travail (également appelée mode propriétaire du profil) | Oui | Oui. DPC gère uniquement le profil de travail, pas l’ensemble de l’appareil. | Ces appareils n’ont pas besoin d’être neufs ou réinitialisés en usine. Consultez Provisioning d’appareils Android Enterprise avec profil de travail. |

* Les utilisateurs peuvent partager un appareil dédié. Lorsqu’un utilisateur se connecte à une application sur un appareil dédié, l’état de son travail est celui de l’application, et non celui de l’appareil.

** Citrix Endpoint Management ne prend pas en charge les appareils Zebra en mode profil de travail BYOD. Citrix Endpoint Management prend en charge les appareils Zebra en tant qu’appareils entièrement gérés utilisant Android Enterprise.

Sécurité de l’inscription

Les profils d’inscription déterminent si les appareils Android s’inscrivent en mode MAM, MDM ou MDM+MAM, avec la possibilité pour les utilisateurs de se désinscrire de MDM.

Pour plus d’informations sur la spécification du niveau de sécurité et les étapes d’inscription requises, voir Comptes d’utilisateurs, rôles et inscription.

Citrix Endpoint Management prend en charge les méthodes d’authentification suivantes pour les appareils Android inscrits en mode MDM ou MDM+MAM. Pour plus d’informations, consultez les articles suivants :

- Authentification domaine ou domaine + jeton de sécurité

- Authentification certificat client ou certificat + domaine

- Fournisseurs d’identité :

- Authentification avec Azure Active Directory via Citrix Cloud (version préliminaire)

- Authentification avec Okta via Citrix Cloud (version préliminaire)

Une autre méthode d’authentification rarement utilisée est le certificat client et le jeton de sécurité. Pour de plus amples informations, consultez https://support.citrix.com/article/CTX215200.

Exigences

Avant de commencer à utiliser Android Enterprise, vous devez disposer des éléments suivants :

-

Comptes et informations d’identification :

- Pour configurer Android Enterprise avec Google Play d’entreprise, un compte Google d’entreprise

- Pour télécharger les derniers fichiers MDX, un compte client Citrix

-

Firebase Cloud Messaging (FCM) et une stratégie de planification de connexion configurée pour Citrix Endpoint Management. Consultez les sections Firebase Cloud Messaging et Stratégie de planification de connexion.

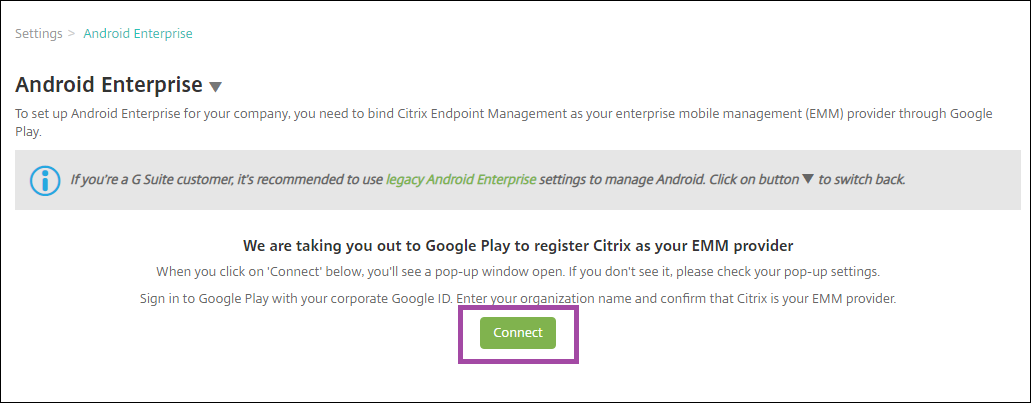

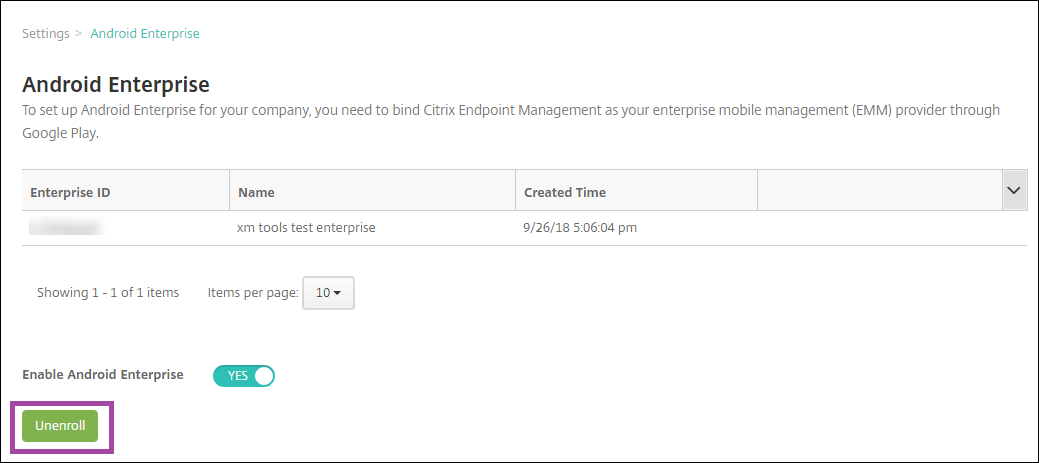

Connexion de Citrix Endpoint Management à Google Play

Pour configurer Android Enterprise pour votre organisation, enregistrez Citrix en tant que fournisseur de gestion de la mobilité d’entreprise (EMM) via Google Play d’entreprise. Cela permet de connecter Google Play d’entreprise à Citrix Endpoint Management et de créer une entreprise pour Android Entreprise dans Citrix Endpoint Management.

Vous avez besoin d’un compte Google d’entreprise pour vous connecter à Google Play.

-

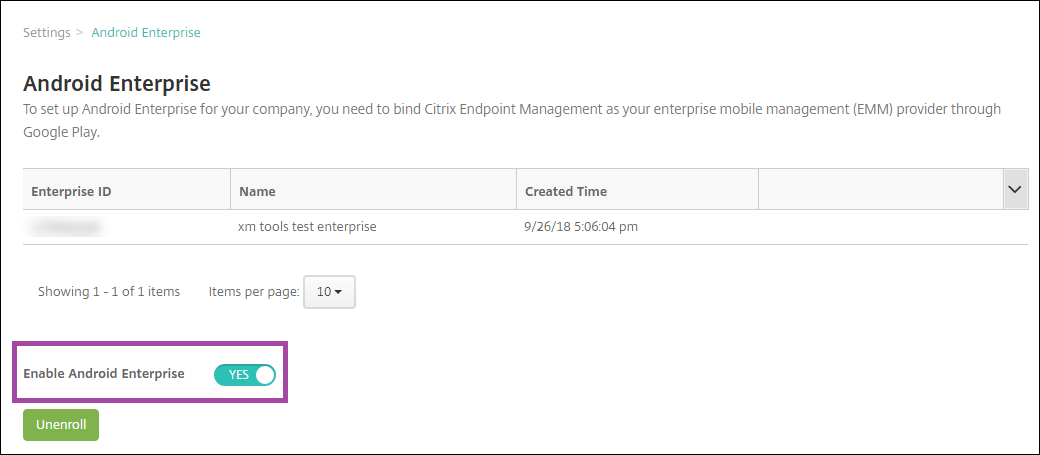

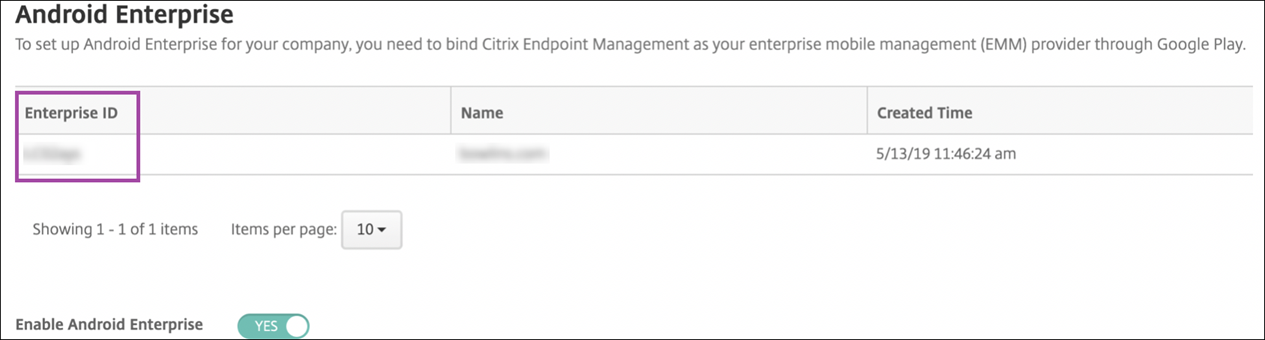

Dans la console Citrix Endpoint Management, accédez à Paramètres > Android Enterprise.

-

Cliquez sur Connect. Google Play s’ouvre.

-

Connectez-vous à Google Play avec les informations d’identification de votre compte Google d’entreprise. Entrez le nom de votre organisation et confirmez que Citrix est votre fournisseur EMM.

-

Un ID d’entreprise est ajouté pour Android Enterprise. Pour activer Android Enterprise, faites glisser Activer Android Enterprise vers Oui.

Votre identifiant Enterprise s’affiche dans la console Citrix Endpoint Management.

Votre environnement est connecté à Google et est prêt à gérer les appareils. Vous pouvez désormais mettre des applications à la disposition des utilisateurs.

Citrix Endpoint Management peut mettre à la disposition des utilisateurs des applications de productivité mobiles Citrix, des applications MDX, des applications de magasin d’applications public, des applications Web et SaaS, des applications d’entreprise et des liens Web. Pour de plus amples informations sur la mise à disposition de ces types d’applications pour les utilisateurs, consultez la section Distribuer des applications Android Enterprise.

La section suivante explique comment mettre à disposition des applications de productivité mobiles.

Mettre à disposition des applications de productivité mobiles Citrix aux utilisateurs d’Android Enterprise

Afin de mettre à disposition des applications de productivité mobiles Citrix aux utilisateurs d’Android Enterprise, effectuez les étapes suivantes.

-

Publiez les applications en tant qu’applications MDX. Consultez Configurer des applications en tant qu’applications MDX.

-

Configurez les règles pour la question de sécurité que vos utilisateurs utilisent pour accéder aux profils de travail sur leurs appareils. Consultez Configurer la stratégie de la question de sécurité.

Les applications que vous publiez sont disponibles pour les appareils inscrits dans votre entreprise Android Enterprise.

Remarque :

Lorsque vous déployez une application du magasin d’applications public Android Enterprise sur un utilisateur Android, cet utilisateur est automatiquement inscrit dans Android Enterprise.

Configurer des applications en tant qu’applications MDX

Pour configurer une application de productivité Citrix en tant qu’application MDX pour Android Enterprise :

-

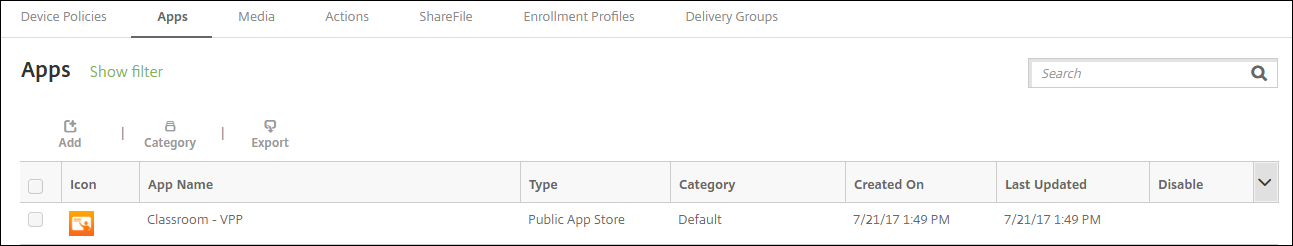

Dans la console Citrix Endpoint Management, cliquez sur Configurer > Applications. La page Applications s’affiche.

-

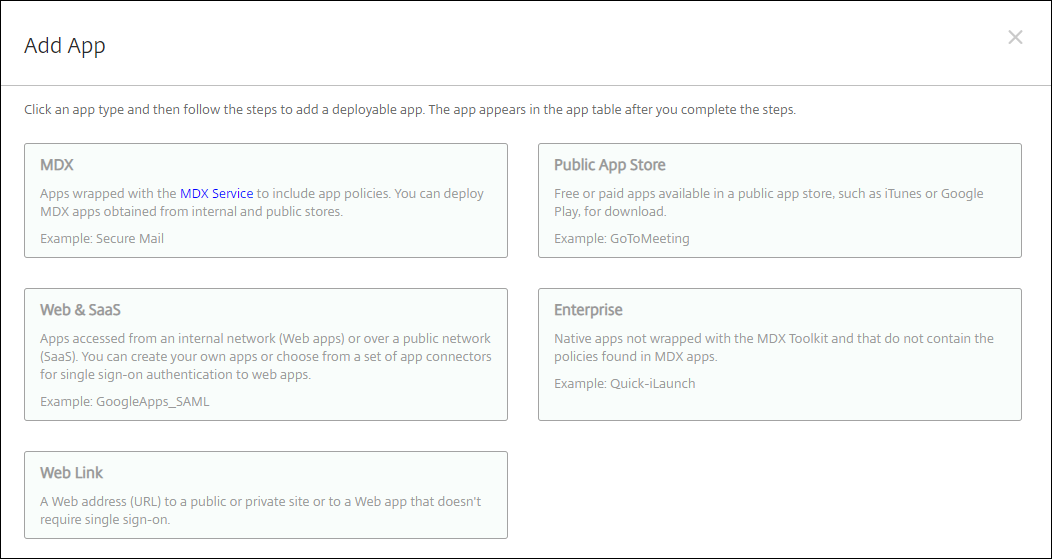

Cliquez sur Ajouter. La boîte de dialogue Ajouter une application s’affiche.

-

Cliquez sur MDX. La page Informations sur l’application s’affiche.

-

À gauche de la page, sélectionnez Android Enterprise comme plate-forme.

-

Sur la page Informations sur l’application, entrez les informations suivantes :

- Nom : entrez un nom descriptif pour l’application. Ce nom apparaît sous Nom de l’application dans le tableau Applications.

- Description : entrez une description pour l’application (facultatif).

- Catégorie d’application : si vous le souhaitez, dans la liste, cliquez sur la catégorie dans laquelle vous souhaitez ajouter l’application. Pour de plus amples informations sur les catégories d’applications, veuillez consulter la section À propos des catégories d’applications.

-

Cliquez sur Suivant. La page Android Enterprise MDX App s’affiche.

-

Cliquez sur Charger et accédez à l’emplacement des fichiers .mdx pour l’application. Sélectionnez le fichier et cliquez sur Ouvrir.

-

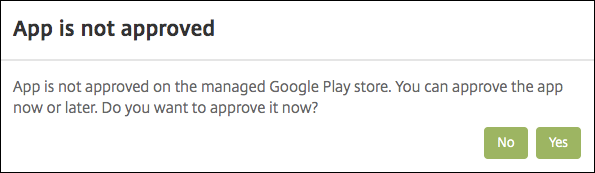

L’interface utilisateur vous avertit si l’application jointe nécessite l’approbation du Google Play Store d’entreprise. Pour approuver l’application sans quitter la console Citrix Endpoint Management, cliquez sur Oui.

-

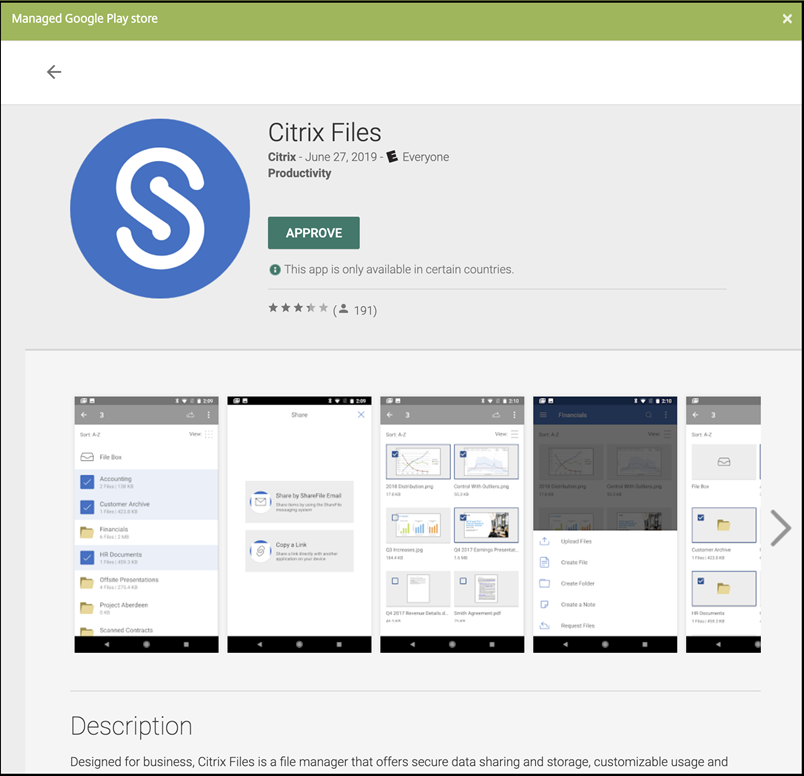

Lorsque la page Google Play Store d’entreprise s’ouvre, cliquez sur Approuver.

-

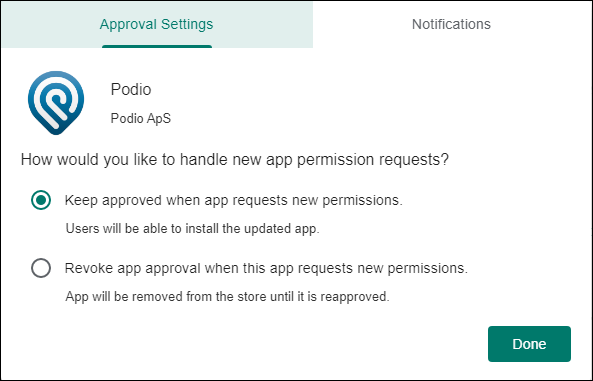

Cliquez à nouveau sur Approuver.

-

Sélectionnez Maintenir l’état approuvé de cette application lorsqu’elle demande d’autres autorisations. Cliquez sur Enregistrer.

-

Lorsque l’application est approuvée et enregistrée, d’autres paramètres apparaissent sur la page. Pour configurer ces paramètres :

- Nom du fichier : entrez le nom du fichier associé à l’application.

- Description de l’application : entrez une description pour l’application.

- Suivi du produit : spécifiez le suivi du produit que vous souhaitez transférer aux appareils utilisateur. Si vous avez un suivi conçu à des fins de test, vous pouvez le sélectionner et l’affecter à vos utilisateurs. La valeur par défaut est Production.

- Version de l’application : si vous le souhaitez, entrez le numéro de version de l’application.

- ID de package : URL de l’application dans le Google Play Store.

- Version d’OS minimum : si vous le souhaitez, entrez la version la plus ancienne du système d’exploitation que l’appareil peut exécuter pour pouvoir utiliser l’application.

- Version d’OS maximum : si vous le souhaitez, entrez la version la plus récente du système d’exploitation que l’appareil doit exécuter pour pouvoir utiliser l’application.

- Appareils exclus : si vous le souhaitez, entrez le fabricant ou les modèles d’appareils qui ne peuvent pas exécuter l’application.

-

Configurez les stratégies MDX. Pour de plus amples informations sur les stratégies d’application pour applications MDX, veuillez consulter la section Synopsis des stratégies MDX et Présentation du SDK MAM.

-

Configurez les règles de déploiement. Pour de plus amples informations, consultez la section Déployer des ressources.

-

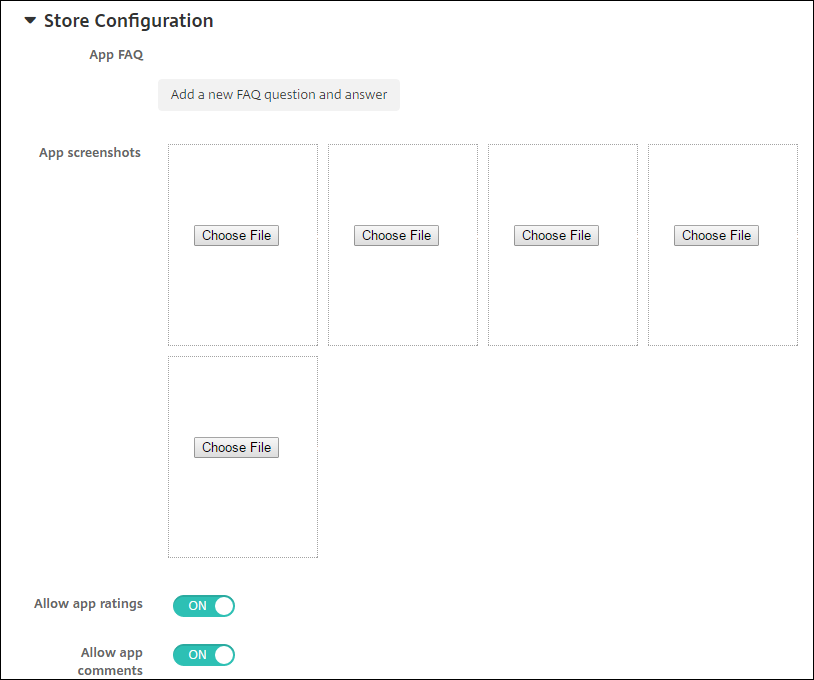

Développez Configuration du magasin. Ce paramètre ne s’applique pas aux applications Android Enterprise, qui s’affichent uniquement dans Google Play d’entreprise.

Si vous le souhaitez, vous pouvez ajouter un FAQ pour l’application ou des captures d’écran qui s’affichent dans le magasin d’applications. Vous pouvez également indiquer si les utilisateurs peuvent évaluer ou ajouter des commentaires sur l’application.

- Pour configurer ces paramètres :

- FAQ sur les applications : ajoutez des questions et réponses pour l’application.

- Copies d’écran des applications : ajoutez des captures d’écran pour faciliter le classement de l’application dans le magasin d’applications. L’image que vous chargez doit être au format PNG. Vous ne pouvez pas charger une image GIF ou JPEG.

- Autoriser notation des applications : indiquez si un utilisateur peut évaluer l’application. La valeur par défaut est Activé. Autoriser commentaires sur les applications : indiquez si les utilisateurs peuvent laisser des commentaires sur l’application sélectionnée. La valeur par défaut est Activé.

- Pour configurer ces paramètres :

-

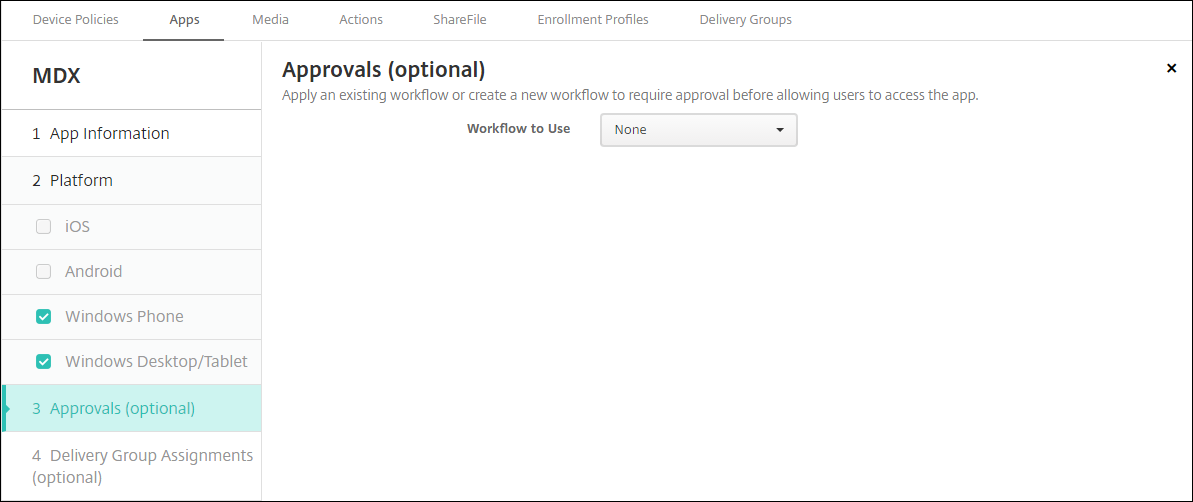

Cliquez sur Suivant. La page Approbations s’affiche.

Vous utilisez des workflows lorsque vous avez besoin d’une approbation pour créer des comptes d’utilisateur. Si vous ne souhaitez pas configurer des workflows d’approbation, vous pouvez passer à l’étape 15.

Configurez ces paramètres pour attribuer ou créer un workflow :

- Workflow à utiliser : dans la liste, cliquez sur un workflow existant ou cliquez sur Créer un nouveau workflow. La valeur par défaut est Aucun.

- Si vous sélectionnez Créer un nouveau workflow, configurez les paramètres suivants. Pour plus d’informations, consultez Créer et gérer des workflows.

- Nom : entrez un nom unique pour le workflow.

- Description : entrez une description pour le workflow (facultatif).

- Modèles d’approbation d’e-mail : dans la liste, sélectionnez le modèle d’e-mail d’approbation à attribuer. Lorsque vous cliquez sur l’icône d’œil à droite du champ, une boîte de dialogue s’affiche dans laquelle vous pouvez afficher un aperçu du modèle.

-

Niveaux d’approbation par un responsable : dans la liste, sélectionnez le nombre de niveaux d’approbation par un responsable requis pour ce workflow. La valeur par défaut est 1 niveau. Les options possibles sont les suivantes :

- Pas nécessaire

- 1 niveau

- 2 niveaux

- 3 niveaux

- Sélectionner un domaine Active Directory : dans la liste, sélectionnez le domaine Active Directory à utiliser pour le workflow.

- Rechercher des approbateurs supplémentaires requis : tapez le nom de la personne dans le champ de recherche et cliquez sur Rechercher. Les noms proviennent d’Active Directory.

- Lorsque le nom s’affiche dans le champ, sélectionnez la case à cocher en regard du nom. Le nom et l’adresse e-mail s’affichent dans la liste Approbateurs supplémentaires requis sélectionnés.

- Pour supprimer une personne de la liste Approbateurs supplémentaires requis sélectionnés, procédez comme suit :

- Cliquez sur Rechercher pour afficher une liste de toutes les personnes dans le domaine sélectionné.

- Tapez un nom complet ou partiel dans la zone de recherche et cliquez sur Rechercher pour limiter les résultats de la recherche.

- Les personnes figurant dans la liste Approbateurs supplémentaires requis sélectionnés ont des coches en regard de leur nom dans la liste des résultats qui s’affiche. Parcourez la liste et décochez la case à cocher en regard de chaque nom à supprimer.

- Pour supprimer une personne de la liste Approbateurs supplémentaires requis sélectionnés, procédez comme suit :

-

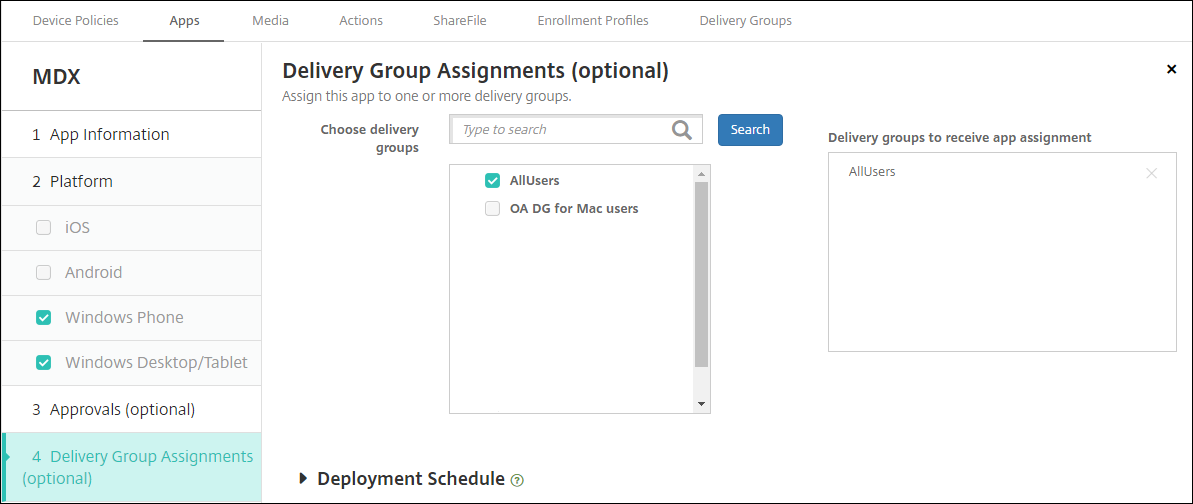

Cliquez sur Suivant. La page Attribution de groupes de mise à disposition s’affiche.

-

En regard de Choisir des groupes de mise à disposition, tapez pour trouver un groupe de mise à disposition ou sélectionnez un ou des groupes. Les groupes que vous sélectionnez s’affichent dans liste Groupes de mise à disposition qui vont recevoir l’attribution d’applications.

-

Développez Calendrier de déploiement et configurez les paramètres suivants :

- En regard de Déployer, cliquez sur Activé pour planifier le déploiement ou cliquez sur Désactivé pour empêcher le déploiement. L’option par défaut est définie sur Activé.

- À côté du Calendrier de déploiement, cliquez sur Maintenant ou Plus tard. L’option par défaut est définie sur Maintenant.

- Si vous cliquez sur Plus tard, cliquez sur l’icône du calendrier, puis sélectionnez la date et l’heure pour le déploiement.

- En regard de Conditions de déploiement, cliquez sur À chaque connexion ou Uniquement lorsque le déploiement précédent a échoué. L’option par défaut est définie sur À chaque connexion.

-

En regard de Déployer pour les connexions permanentes, assurez-vous que Désactivé est sélectionné. L’option par défaut est définie sur Désactivé. Les connexions toujours actives ne sont pas disponibles pour Android Enterprise pour les clients qui ont commencé à utiliser Citrix Endpoint Management avec la version 10.18.19 ou ultérieure. Nous ne recommandons pas ces connexions pour les clients qui ont commencé à utiliser Citrix Endpoint Management avant la version 10.18.19.

Cette option s’applique lorsque vous avez configuré la clé de déploiement d’arrière-plan de planification dans Paramètres > Propriétés du serveur.

Le calendrier de déploiement que vous configurez est identique pour toutes les plates-formes. Les modifications que vous apportez s’appliquent à toutes les plates-formes, à l’exception de Déployer pour les connexions permanentes.

-

Cliquez sur Enregistrer.

Répétez les étapes pour chaque application de productivité mobile.

Configurer la stratégie de la question de sécurité

La stratégie de code secret d’appareil Citrix Endpoint Management configure des règles pour les questions de sécurité. Les questions de sécurité s’affichent lorsque les utilisateurs accèdent à leurs appareils ou aux profils professionnels Android Enterprise sur leurs appareils. Une question de sécurité peut être définie avec un mot de passe ou une reconnaissance biométrique. Pour plus d’informations sur la stratégie de code secret, consultez Stratégie de code secret.

- Si votre déploiement Android Enterprise inclut des appareils BYOD, configurez la stratégie de code secret pour le profil de travail.

- Si votre déploiement inclut des appareils entièrement gérés appartenant à l’entreprise, configurez la stratégie de code secret pour l’appareil lui-même.

- Si votre déploiement inclut les deux types d’appareils, configurez les deux types de stratégie de code secret.

Pour configurer la stratégie de code secret, procédez comme suit :

-

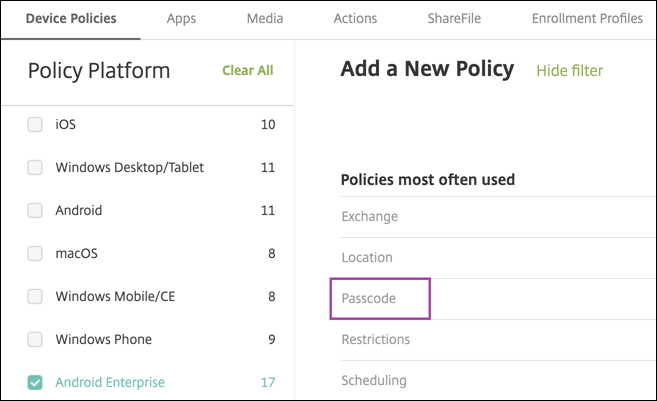

Dans la console Citrix Endpoint Management, cliquez sur Configurer > Stratégies d’appareil.

-

Cliquez sur Ajouter.

-

Cliquez sur Afficher le filtre pour afficher le panneau Stratégie par plate-forme. Dans le panneau Stratégie par plate-forme, sélectionnez Android Enterprise.

-

Cliquez sur Code secret dans le panneau droit.

-

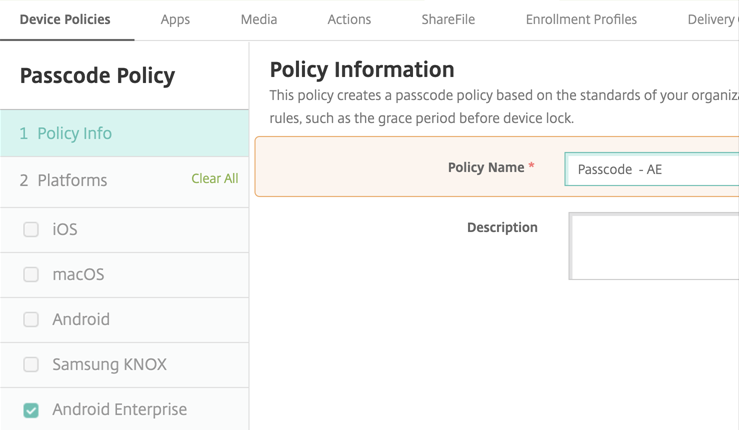

Entrez un nom de stratégie. Cliquez sur Suivant.

- Configurez les paramètres de la stratégie de code secret.

- Définissez l’option Code secret de l’appareil requis sur Activé pour afficher les paramètres disponibles pour les questions de sécurité de l’appareil.

- Définissez l’option Question de sécurité du profil de travail requise sur Activé pour afficher les paramètres disponibles pour les questions de sécurité du profil de travail.

-

Cliquez sur Suivant.

-

Attribuez la stratégie à un ou plusieurs groupes de mise à disposition.

- Cliquez sur Enregistrer.

Création de profils d’inscription

Les profils d’inscription contrôlent le mode d’inscription des appareils Android si Android Enterprise est activé pour votre déploiement Citrix Endpoint Management. Lorsque vous créez un profil d’inscription pour inscrire des appareils Android Enterprise, vous pouvez configurer le profil d’inscription pour inscrire de nouveaux appareils et des appareils réinitialisés en usine comme suit :

- Appareils entièrement gérés

- Appareils dédiés

- Entièrement géré avec un profil de travail/Profil de travail sur appareils appartenant à l’entreprise

Vous pouvez également configurer chacun de ces profils d’inscription Android Enterprise pour inscrire les appareils Android BYOD en tant qu’appareils avec profil de travail.

Si Android Entreprise est activé pour votre déploiement Citrix Endpoint Management, tous les appareils Android nouvellement inscrits ou réinscrits le sont en tant qu’appareils Android Entreprise. Par défaut, le profil d’inscription global inscrit les nouveaux appareils Android et les appareils soumis à une réinitialisation d’usine en tant qu’appareils entièrement gérés et les appareils Android BYOD en tant que profil de travail sur appareils appartenant à l’entreprise.

Lorsque vous créez des profils d’inscription, vous leur attribuez des groupes de mise à disposition. Si un utilisateur appartient à plusieurs groupes de mise à disposition qui ont des profils d’inscription différents, le nom du groupe de mise à disposition détermine le profil d’inscription utilisé. Citrix Endpoint Management sélectionne le groupe de mise à disposition qui apparaît en dernier dans une liste alphabétique des groupes de mise à disposition. Pour plus d’informations, voir Profils d’inscription.

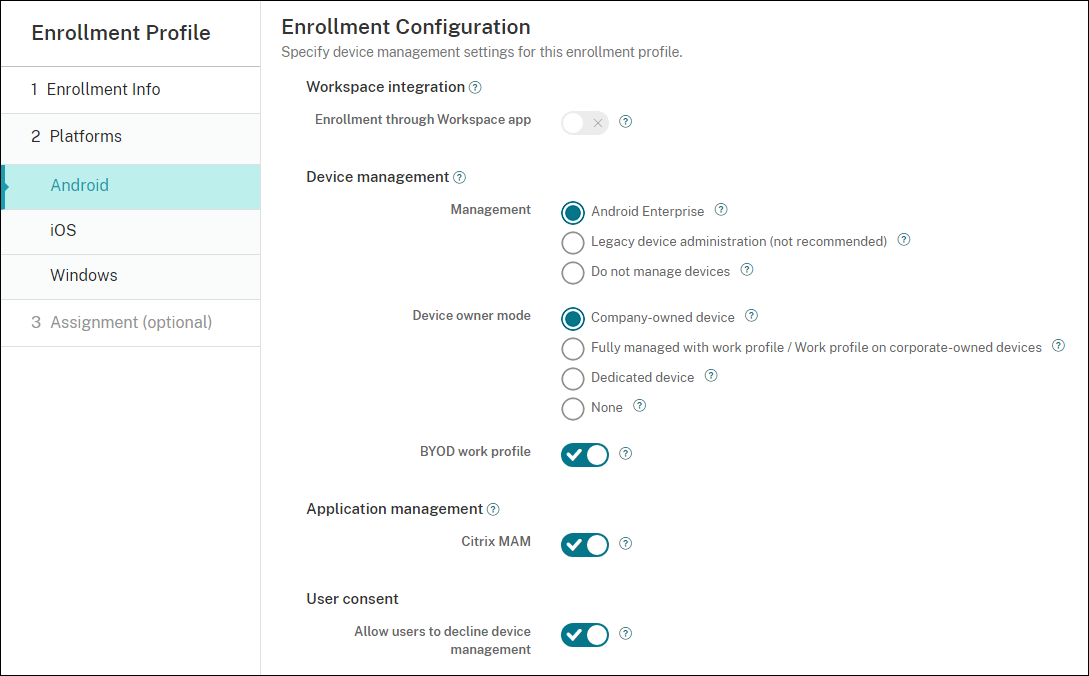

Ajouter un profil d’inscription pour les appareils entièrement gérés

Le profil d’inscription global inscrit les appareils entièrement gérés par défaut, mais vous pouvez créer d’autres profils d’inscription pour inscrire les appareils entièrement gérés.

-

Dans la console Citrix Endpoint Management, accédez à Configurer > Profils d’inscription.

-

Pour ajouter un profil d’inscription, cliquez sur Ajouter. Sur la page Infos d’inscription, entrez un nom pour le profil d’inscription.

-

Définissez le nombre d’appareils que les membres disposant de ce profil peuvent inscrire.

-

Sélectionnez Android sous Plates-formes ou cliquez sur Suivant. La page Configuration de l’inscription s’affiche.

-

Définissez Gestion sur Android Enterprise.

-

Définissez Mode propriétaire de l’appareil sur Appareil appartenant à l’entreprise.

-

Le profil de travail BYOD vous permet de configurer le profil d’inscription pour inscrire les appareils BYOD en tant qu’appareils avec profil de travail. Les nouveaux appareils et les appareils avec réinitialisation d’usine sont inscrits en tant qu’appareils entièrement gérés. Définissez le profil de travail BYOD sur Activé pour autoriser l’inscription d’appareils BYOD en tant qu’appareils avec profil de travail. Définissez le profil de travail BYOD sur Désactivé pour limiter l’inscription aux appareils entièrement gérés. La valeur par défaut est Activé.

-

Indiquez si vous souhaitez inscrire des appareils dans Citrix MAM.

-

Si vous définissez le profil de travail BYOD sur Activé, configurez le consentement de l’utilisateur. Pour autoriser les utilisateurs d’appareils avec profil de travail BYOD à refuser la gestion des appareils lorsqu’ils inscrivent leurs appareils, définissez Autoriser les utilisateurs à décliner la gestion des appareils sur Activé.

Si le profil de travail BYOD est défini sur Activé, la valeur par défaut pour Autoriser les utilisateurs à décliner la gestion des appareils est Activé. Si le profil de travail BYOD est défini sur Désactivé, l’option Autoriser les utilisateurs à décliner la gestion des appareils est désactivée.

-

Sélectionnez Attribution (facultatif). L’écran Attribution de groupes de mise à disposition s’affiche.

-

Choisissez le(s) groupe(s) de mise à disposition contenant les administrateurs qui inscrivent les appareils entièrement gérés. Cliquez ensuite sur Enregistrer.

La page Profil d’inscription apparaît avec le profil que vous avez ajouté.

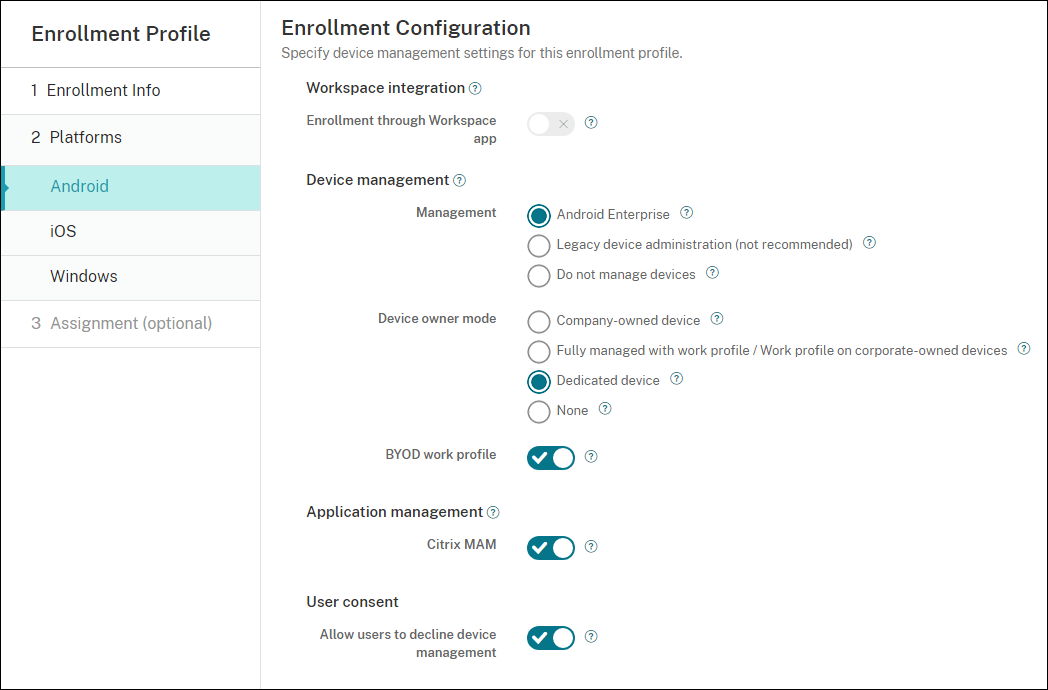

Ajouter un profil d’inscription d’appareil dédié

Lorsque votre déploiement Citrix Endpoint Management inclut des appareils dédiés, un seul administrateur ou un groupe restreint d’administrateurs Citrix Endpoint Management peut inscrire de nombreux appareils dédiés. Pour vous assurer que ces administrateurs peuvent inscrire tous les appareils requis, créez un profil d’inscription pour eux avec un nombre illimité d’appareils autorisés par utilisateur.

-

Dans la console Citrix Endpoint Management, accédez à Configurer > Profils d’inscription.

-

Pour ajouter un profil d’inscription, cliquez sur Ajouter. Sur la page Infos d’inscription, entrez un nom pour le profil d’inscription. Définissez sur Illimité le nombre d’appareils que les membres disposant de ce profil peuvent inscrire.

-

Sélectionnez Android sous Plates-formes ou cliquez sur Suivant. La page Configuration de l’inscription s’affiche.

-

Définissez Gestion sur Android Enterprise.

-

Définissez Mode propriétaire de l’appareil sur Appareil dédié.

-

Le profil de travail BYOD vous permet de configurer le profil d’inscription pour inscrire les appareils BYOD en tant qu’appareils avec profil de travail. Les nouveaux appareils et les appareils avec réinitialisation d’usine sont inscrits en tant qu’appareils dédiés. Définissez le profil de travail BYOD sur Activé pour autoriser l’inscription d’appareils BYOD en tant qu’appareils avec profil de travail. Définissez le profil de travail BYOD sur Désactivé pour limiter l’inscription aux appareils appartenant à l’entreprise. La valeur par défaut est Activé.

-

Indiquez si vous souhaitez inscrire des appareils dans Citrix MAM.

-

Si vous définissez le profil de travail BYOD sur Activé, configurez le consentement de l’utilisateur. Pour autoriser les utilisateurs d’appareils avec profil de travail BYOD à refuser la gestion des appareils lorsqu’ils inscrivent leurs appareils, définissez Autoriser les utilisateurs à décliner la gestion des appareils sur Activé.

Si le profil de travail BYOD est défini sur Activé, la valeur par défaut pour Autoriser les utilisateurs à décliner la gestion des appareils est Activé. Si le profil de travail BYOD est défini sur Désactivé, l’option Autoriser les utilisateurs à décliner la gestion des appareils est désactivée.

-

Sélectionnez Attribution (facultatif). L’écran Attribution de groupes de mise à disposition s’affiche.

-

Choisissez le(s) groupe(s) de mise à disposition contenant les administrateurs qui inscrivent les appareils dédiés. Cliquez ensuite sur Enregistrer.

La page Profil d’inscription apparaît avec le profil que vous avez ajouté.

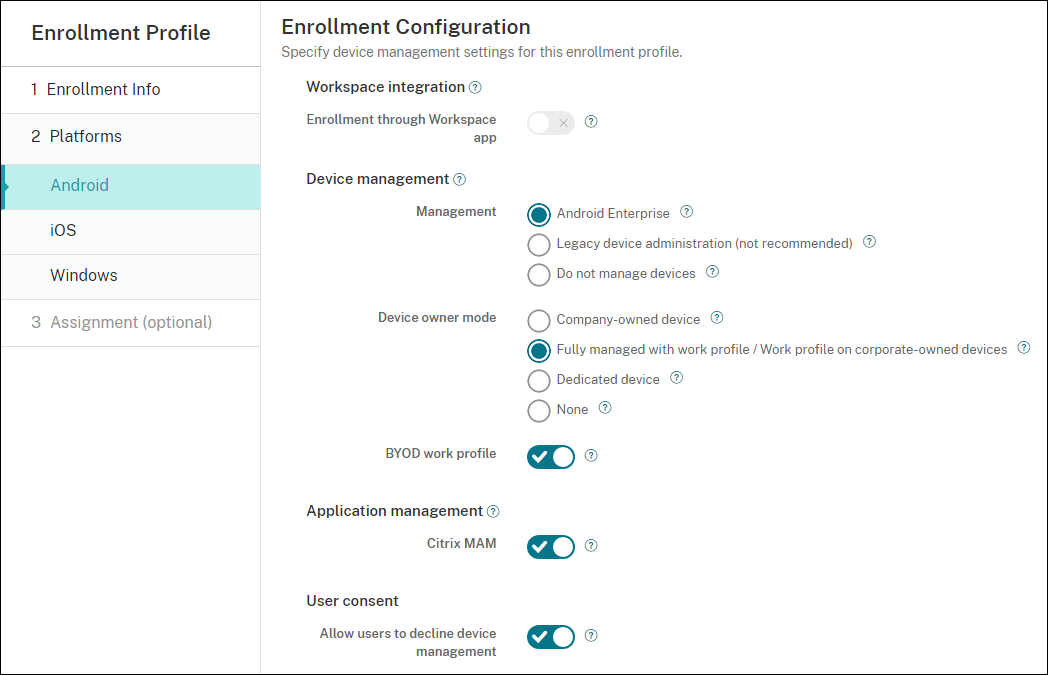

Ajouter un profil d’inscription pour les appareils entièrement gérés avec un profil de travail/profil de travail sur appareils appartenant à l’entreprise

-

Dans la console Citrix Endpoint Management, accédez à Configurer > Profils d’inscription.

-

Pour ajouter un profil d’inscription, cliquez sur Ajouter. Sur la page Infos d’inscription, entrez un nom pour le profil d’inscription.

-

Définissez le nombre d’appareils que les membres disposant de ce profil peuvent inscrire.

-

Sélectionnez Android sous Plates-formes ou cliquez sur Suivant. La page Configuration de l’inscription s’affiche.

-

Définissez Gestion sur Android Enterprise. Définissez l’option Mode propriétaire de l’appareil sur Entièrement géré avec un profil de travail/profil de travail sur appareils appartenant à l’entreprise.

-

Le profil de travail BYOD vous permet de configurer le profil d’inscription pour inscrire les appareils BYOD en tant qu’appareils avec profil de travail. Les nouveaux appareils et les appareils avec réinitialisation d’usine sont inscrits en tant qu’appareils entièrement gérés avec profil de travail. Définissez le profil de travail BYOD sur Activé pour autoriser l’inscription d’appareils BYOD en tant qu’appareils avec profil de travail. Définissez le profil de travail BYOD sur Désactivé pour limiter l’inscription aux appareils dédiés. La valeur par défaut est Désactivé.

-

Indiquez si vous souhaitez inscrire des appareils dans Citrix MAM.

-

Si vous définissez le profil de travail BYOD sur Activé, configurez le consentement de l’utilisateur. Pour autoriser les utilisateurs d’appareils avec profil de travail BYOD à refuser la gestion des appareils lorsqu’ils inscrivent leurs appareils, définissez Autoriser les utilisateurs à décliner la gestion des appareils sur Activé.

Si le profil de travail BYOD est défini sur Activé, la valeur par défaut pour Autoriser les utilisateurs à décliner la gestion des appareils est Activé. Si le profil de travail BYOD est défini sur Désactivé, l’option Autoriser les utilisateurs à décliner la gestion des appareils est désactivée.

-

Sélectionnez Attribution (facultatif). L’écran Attribution de groupes de mise à disposition s’affiche.

-

Choisissez le(s) groupe(s) de mise à disposition contenant les administrateurs qui inscrivent les appareils entièrement gérés avec un profil de travail. Cliquez ensuite sur Enregistrer.

La page Profil d’inscription apparaît avec le profil que vous avez ajouté.

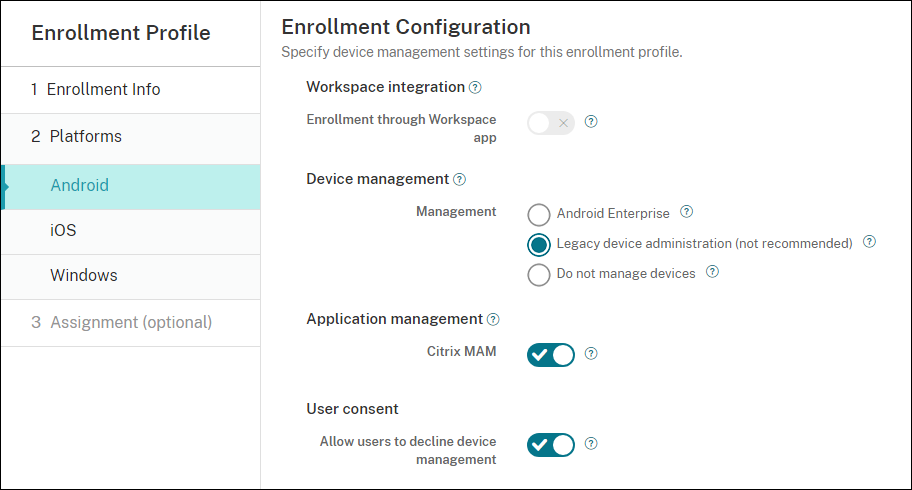

Ajout d’un profil d’inscription pour les appareils d’ancienne génération

Google ne prend plus en charge le mode administrateur de l’appareil pour la gestion des appareils. Google encourage les clients à gérer tous les appareils Android en mode propriétaire de l’appareil ou propriétaire de profil. (Consultez la section Device admin deprecation dans les guides des développeurs Google Android Enterprise.)

Pour prendre en charge ce changement :

- Citrix définit Android Enterprise comme option d’inscription par défaut pour les appareils Android.

- Si Android Entreprise est activé pour votre déploiement Citrix Endpoint Management, tous les appareils Android nouvellement inscrits ou réinscrits le sont en tant qu’appareils Android Entreprise.

Votre organisation n’est peut-être pas prête à gérer les appareils Android d’ancienne génération à l’aide d’Android Enterprise. Dans ce cas, vous pouvez continuer à les gérer en mode Administrateur de l’appareil. Si des appareils sont déjà inscrits en mode administrateur d’appareil, Citrix Endpoint Management continue de les gérer en mode administrateur d’appareil.

Créez un profil d’inscription pour les appareils hérités afin de permettre aux inscriptions de nouveaux appareils Android d’utiliser le mode administrateur d’appareil.

Pour créer un profil d’inscription pour les appareils d’ancienne génération :

-

Dans la console Citrix Endpoint Management, accédez à Configurer > Profils d’inscription.

-

Pour ajouter un profil d’inscription, cliquez sur Ajouter. Sur la page Infos d’inscription, entrez un nom pour le profil d’inscription.

-

Définissez le nombre d’appareils que les membres disposant de ce profil peuvent inscrire.

-

Sélectionnez Android sous Plates-formes ou cliquez sur Suivant. La page Configuration de l’inscription s’affiche.

-

Définissez Gestion sur Administration des appareils d’ancienne génération (non recommandé). Cliquez sur Suivant.

-

Indiquez si vous souhaitez inscrire des appareils dans Citrix MAM.

-

Pour autoriser les utilisateurs à refuser la gestion des appareils lorsqu’ils inscrivent leurs appareils, définissez Autoriser les utilisateurs à décliner la gestion des appareils sur Activé. La valeur par défaut est Activé.

-

Sélectionnez Attribution (facultatif). L’écran Attribution de groupes de mise à disposition s’affiche.

-

Choisissez le(s) groupe(s) de mise à disposition contenant les administrateurs qui inscrivent les appareils dédiés. Cliquez ensuite sur Enregistrer.

La page Profil d’inscription apparaît avec le profil que vous avez ajouté.

Pour continuer à gérer les appareils d’ancienne génération en mode Administrateur de l’appareil, inscrivez-les ou réinscrivez-les à l’aide de ce profil. Inscrivez les appareils en mode Administrateur de l’appareil de la même manière que les appareils en mode Profil de travail, en demandant aux utilisateurs de télécharger Citrix Secure Hub et en fournissant une URL de serveur d’inscription.

Provisioning d’appareils Android Enterprise avec profil de travail

Les appareils Android Enterprise avec profil de travail sont inscrits en mode Propriétaire du profil. Ces appareils n’ont pas besoin d’être neufs ou réinitialisés en usine. Les appareils BYOD sont inscrits en tant qu’appareils avec profil de travail. L’expérience d’inscription est similaire à l’inscription Android dans Citrix Endpoint Management. Les utilisateurs téléchargent Citrix Secure Hub depuis Google Play et inscrivent leurs appareils.

Par défaut, les paramètres Débogage USB et Sources inconnues sont désactivés sur un appareil lorsque vous inscrivez l’appareil dans Android Entreprise en tant qu’appareil avec profil de travail.

Lors de l’inscription d’appareils dans Android Enterprise en tant qu’appareils avec profil de travail, accédez toujours à Google Play. De là, activez l’affichage de Citrix Secure Hub dans le profil personnel de l’utilisateur.

Provisionner des appareils Android Enterprise entièrement gérés

Vous pouvez inscrire des appareils entièrement gérés dans le déploiement que vous avez configuré dans les sections précédentes. Les appareils entièrement gérés sont des appareils appartenant à l’entreprise et sont inscrits en mode Propriétaire de l’appareil. Seuls les appareils neufs ou qui ont fait l’objet d’une réinitialisation d’usine peuvent être inscrits en mode Propriétaire de l’appareil.

Vous pouvez inscrire des appareils en mode Propriétaire de l’appareil à l’aide de l’une des méthodes d’inscription suivantes :

-

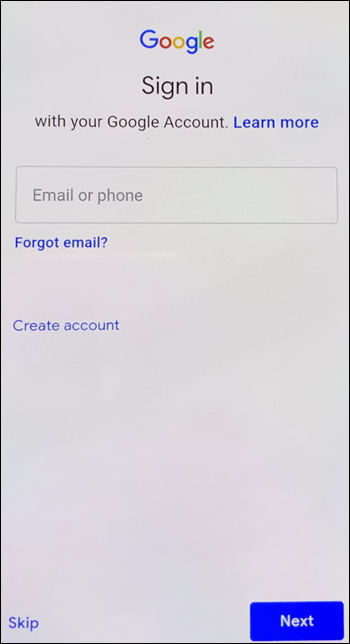

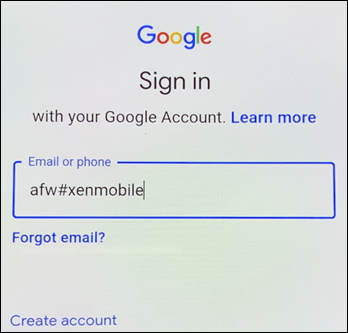

Jeton d’identification DPC : cette méthode d’inscription permet aux utilisateurs de saisir les caractères

afw#xenmobilelors de la configuration de l’appareil.afw#xenmobilereprésente le jeton d’identification DPC Citrix. Ce jeton identifie l’appareil comme étant géré par Citrix Endpoint Management et télécharge Citrix Secure Hub depuis Google Play Store. Consultez Inscription d’appareils à l’aide du jeton d’identificateur DPC Citrix. - Partage de données à l’aide de NFC : la méthode d’inscription à l’aide du partage NFC permet de transférer des données entre deux appareils en utilisant une communication en champ proche. Bluetooth, Wi-Fi et les autres modes de communication sont désactivés sur un nouvel appareil ou un appareil dont les paramètres d’usine ont été réinitialisés. NFC est le seul protocole de communication que l’appareil peut utiliser dans cet état. Consultez Inscription d’appareils à l’aide du partage NFC.

- Code QR : l’inscription à l’aide d’un code QR permet d’inscrire une flotte distribuée d’appareils qui ne prennent pas en charge la technologie NFC, tels que les tablettes. La méthode d’inscription à l’aide d’un code QR permet de configurer le mode Profil de l’appareil en scannant un code QR depuis l’assistant d’installation. Consultez Inscription d’appareils à l’aide d’un code QR.

- Inscription sans contact : l’inscription sans contact vous permet de configurer les appareils pour qu’ils s’inscrivent automatiquement lorsqu’ils sont mis sous tension pour la première fois. L’inscription sans contact est prise en charge sur certains appareils Android exécutant Android 9.0 ou version ultérieure. Consultez Inscription sans contact.

- Comptes Google : les utilisateurs saisissent leurs informations d’identification de compte Google pour démarrer le processus de provisioning. Cette option est destinée aux entreprises utilisant Google Workspace.

Inscription d’appareils à l’aide du jeton d’identificateur DPC Citrix

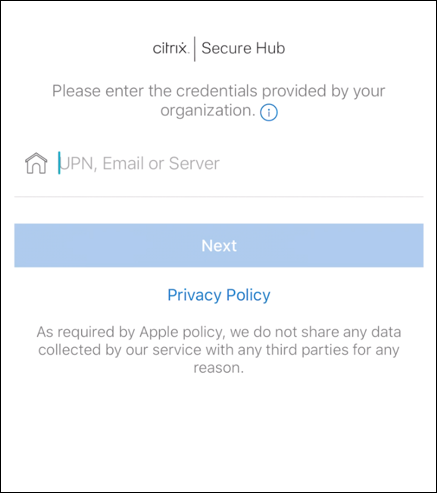

Les utilisateurs entrent afw#xenmobile lorsqu’ils sont invités à entrer un compte Google après avoir mis sous tension un nouvel appareil ou un appareil ayant fait l’objet d’une réinitialisation d’usine lors de la configuration initiale. Cette action télécharge et installe Citrix Secure Hub. Les utilisateurs suivent les invites de configuration de Citrix Secure Hub pour terminer l’inscription.

Configuration système requise

- Pris en charge sur tous les appareils Android exécutant Android OS.

Pour inscrire l’appareil

-

Mettez sous tension un nouvel appareil ou un appareil ayant fait l’objet d’une réinitialisation d’usine.

-

La configuration initiale de l’appareil s’affiche et vous invite à créer un compte Google. Si l’appareil affiche l’écran d’accueil, vérifiez dans la barre de notification une notification indiquant Terminer la configuration.

-

Entrez

afw#xenmobiledans le champ Adresse e-mail ou numéro de téléphone.

-

Touchez Installer sur l’écran Android Enterprise vous invitant à installer Citrix Secure Hub.

-

Touchez Installer sur l’écran du programme d’installation de Citrix Secure Hub.

-

Touchez Autoriser pour toutes les demandes d’autorisation d’application.

-

Touchez Accepter et continuer pour installer Citrix Secure Hub et lui permettre de gérer l’appareil.

-

Citrix Secure Hub est maintenant installé et s’affiche sur l’écran d’inscription par défaut. Dans cet exemple, la détection automatique n’est pas configurée. Si c’est le cas, lorsque l’utilisateur entre son nom d’utilisateur et son adresse e-mail, un serveur est automatiquement identifié. Entrez plutôt l’URL d’inscription de l’environnement et touchez Suivant.

-

La configuration par défaut de Citrix Endpoint Management permet aux utilisateurs de choisir s’ils utilisent MAM ou MDM+MAM. Si vous y êtes invité, touchez Oui, inscrire pour choisir MDM+MAM.

-

Entrez l’adresse e-mail et le mot de passe de l’utilisateur, puis touchez Suivant.

-

L’utilisateur est invité à configurer un code secret pour l’appareil. Touchez Définir et saisissez un code secret.

-

L’utilisateur est invité à configurer une méthode de déverrouillage pour le profil de travail. Pour cet exemple, touchez Mot de passe, Code PIN et saisissez un code PIN.

-

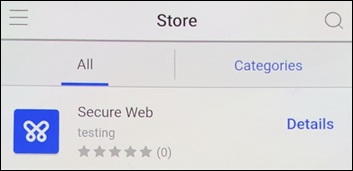

L’appareil se trouve maintenant sur l’écran d’accueil Mes applications de Citrix Secure Hub. Touchez Ajouter des applications depuis le magasin.

-

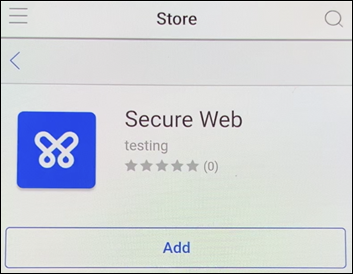

Pour ajouter Citrix Secure Web, touchez Citrix Secure Web.

-

Touchez Ajouter.

-

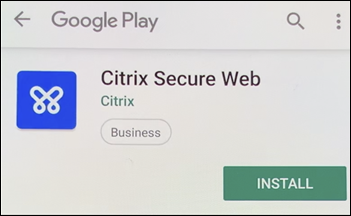

Citrix Secure Hub dirige l’utilisateur vers Google Play Store pour installer Citrix Secure Web. Appuyez sur Installer.

-

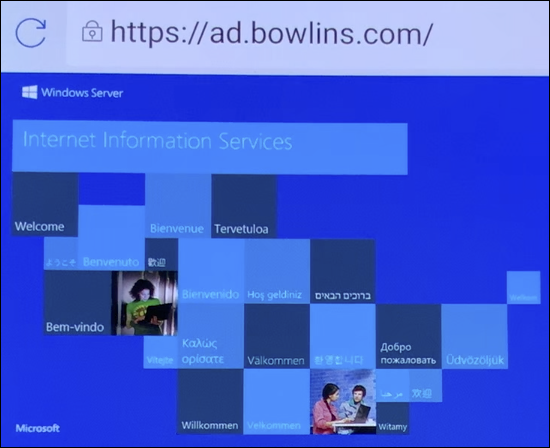

Après l’installation de Citrix Secure Web, touchez Ouvrir. Entrez une URL d’un site interne dans la barre d’adresse et vérifiez que la page se charge.

-

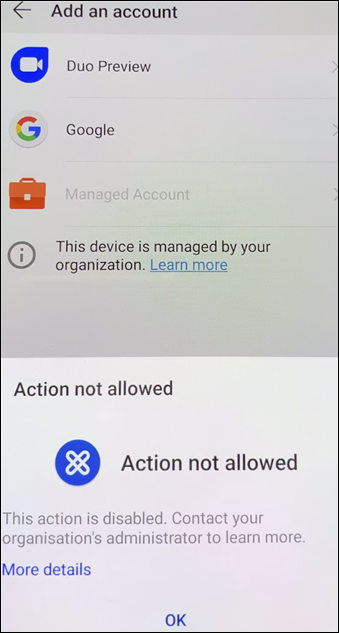

Accédez à Paramètres > Comptes sur l’appareil. Notez que le compte géré ne peut pas être modifié. Les options destinées aux développeurs, telles que le partage d’écran ou le débogage à distance, sont également bloquées.

Inscription d’appareils à l’aide du partage NFC

Pour inscrire un appareil en tant qu’appareil entièrement géré à l’aide du partage NFC, deux appareils sont requis : un dont les paramètres d’usine ont été rétablis et un exécutant l’application Citrix Endpoint Management Provisioning Tool.

Configuration système requise et conditions préalables

- Appareils Android pris en charge

- Un nouvel appareil ou un appareil dont les paramètres d’usine ont été rétablis, disposant de la capacité NFC, provisionné pour Android Enterprise en tant qu’appareil entièrement géré. Consultez la section Provisionner des appareils Android Enterprise entièrement gérés.

- Un autre appareil disposant de la capacité NFC, exécutant l’application Provisioning Tool configurée. Provisioning Tool est disponible dans Citrix Secure Hub ou sur la page des téléchargements de Citrix.

Chaque appareil ne peut avoir qu’un seul profil Android Enterprise. Dans ce cas, le profil est destiné à l’instance Citrix Secure Hub gérée. La tentative d’ajout d’une deuxième application DPC supprime le Citrix Secure Hub installé.

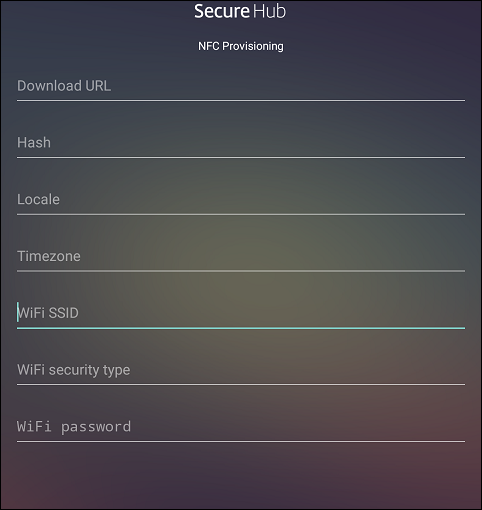

Données transférées via le partage NFC

Le provisioning d’un appareil dont les paramètres d’usine ont été rétablis requiert l’envoi des données suivantes via NFC pour initialiser Android Enterprise :

- Nom du package de l’application DPC qui fait office de propriétaire de l’appareil (dans ce cas, Citrix Secure Hub).

- Emplacement intranet/Internet à partir duquel l’appareil peut télécharger l’application DPC.

- Hachage SHA256 de l’application DPC pour vérifier que le téléchargement a réussi.

- Détails de la connexion Wi-Fi de façon à ce qu’un appareil dont les paramètres d’usine ont été réinitialisés puisse se connecter et télécharger l’application DPC. Remarque : Android ne prend pas charge 802.1x Wi-Fi pour cette étape.

- Fuseau horaire de l’appareil (facultatif).

- Emplacement géographique de l’appareil (facultatif).

Lorsque les deux appareils sont « cognés », les données de Provisioning Tool sont envoyées à l’appareil dont les paramètres d’usine ont été réinitialisés. Ces données sont ensuite utilisées pour télécharger Citrix Secure Hub avec des paramètres d’administrateur. Si vous ne précisez pas le fuseau horaire ni l’emplacement, Android les configure automatiquement sur le nouvel appareil.

Configuration d’Citrix Endpoint Management Provisioning Tool

Avant de partager des données avec NFC, vous devez configurer Provisioning Tool. Cette configuration est ensuite transférée à l’appareil dont les paramètres d’usine ont été réinitialisés durant le partage des données avec NFC.

Vous pouvez entrer des données dans les champs requis ou les renseigner via un fichier texte. Les étapes de la procédure suivante décrivent comment configurer le fichier texte et contiennent des descriptions pour chaque champ. L’application n’enregistre pas les informations après qu’elles soient entrées, il peut donc s’avérer utile de créer un fichier texte afin de conserver les informations pour une utilisation ultérieure.

Pour configurer le Provisioning Tool à l’aide d’un fichier texte

Appelez le fichier nfcprovisioning.txt et placez-le dans le dossier /sdcard/ sur la carte SD de l’appareil. Cela permet à l’application de lire le fichier texte et renseigner les valeurs.

Le fichier texte doit contenir les données suivantes :

android.app.extra.PROVISIONING_DEVICE_ADMIN_PACKAGE_DOWNLOAD_LOCATION=<download_location>

Il s’agit de l’emplacement intranet/Internet de l’application EMM du fournisseur. Après que l’appareil dont les paramètres d’usine ont été réinitialisés se soit connecté au Wi-Fi suite au partage NFC, il doit avoir accès à cet emplacement pour le téléchargement. L’adresse URL est une adresse URL standard qui ne requiert aucun formatage spécial.

android.app.extra.PROVISIONING_DEVICE_ADMIN_PACKAGE_CHECKSUM=<SHA-256 hash>

Il s’agit de la somme de contrôle de l’application EMM du fournisseur. Elle est utilisée pour vérifier que le téléchargement a réussi. Les étapes à suivre pour obtenir la somme de contrôle sont abordées plus loin dans cet article.

android.app.extra.PROVISIONING_WIFI_SSID=<wifi ssid>

Cette ligne est le SSID Wi-Fi connecté de l’appareil sur lequel Provisioning Tool est exécuté.

android.app.extra.PROVISIONING_WIFI_SECURITY_TYPE=<wifi security type>

Les valeurs prises en charge sont WEP et WPA2. Si le Wi-Fi n’est pas protégé, ce champ doit être vide.

android.app.extra.PROVISIONING_WIFI_PASSWORD=<wifi password>

Si le Wi-Fi n’est pas protégé, ce champ doit être vide.

android.app.extra.PROVISIONING_LOCALE=<locale>

Entrez un code de langue et de pays. Les codes de langue sont des codes ISO de deux lettres minuscules (tels que fr) comme défini dans l’ISO 639-1. Les codes de pays sont des codes ISO de deux lettres majuscules (tels que FR) comme défini dans l’ISO 3166-1. À titre d’exemple, entrez fr_FR pour la langue française parlée en France. Si vous n’entrez aucun code, la langue et le pays sont automatiquement renseignés.

android.app.extra.PROVISIONING_TIME_ZONE=<timezone>

Fuseau horaire dans lequel l’appareil est exécuté. Tapez le nom de la base de données de la région/emplacement. Par exemple, tapez Europe/Paris pour l’heure de l’Europe occidentale. Si vous n’entrez rien, le fuseau horaire est automatiquement renseigné.

android.app.extra.PROVISIONING_DEVICE_ADMIN_PACKAGE_NAME=<package name>

Ces données ne pas requises car la valeur est codée en dur dans l’application Citrix Secure Hub. Il n’est mentionné ici que par souci de complétude.

Si un accès protégé Wi-Fi WPA2 est utilisé, un fichier nfcprovisioning.txt peut ressembler à ce qui suit :

android.app.extra.PROVISIONING_DEVICE_ADMIN_PACKAGE_DOWNLOAD_LOCATION=https://www.somepublicurlhere.com/path/to/securehub.apk

android.app.extra.PROVISIONING_DEVICE_ADMIN_PACKAGE_CHECKSUM=ga50TwdCmfdJ72LGRFkke4CrbAk\u003d

android.app.extra.PROVISIONING_WIFI_SSID=Protected_WiFi_Name

android.app.extra.PROVISIONING_WIFI_SECURITY_TYPE=WPA2

android.app.extra.PROVISIONING_WIFI_PASSWORD=wifiPasswordHere

android.app.extra.PROVISIONING_LOCALE=en_US

android.app.extra.PROVISIONING_TIME_ZONE=America/Los_Angeles

Si un accès non protégé Wi-Fi est utilisé, un fichier nfcprovisioning.txt peut ressembler à ce qui suit :

android.app.extra.PROVISIONING_DEVICE_ADMIN_PACKAGE_DOWNLOAD_LOCATION=https://www.somepublicurlhere.com/path/to/securehub.apk

android.app.extra.PROVISIONING_DEVICE_ADMIN_PACKAGE_CHECKSUM=ga50TwdCmfdJ72LGRFkke4CrbAk\u003d

android.app.extra.PROVISIONING_WIFI_SSID=Unprotected_WiFi_Name

android.app.extra.PROVISIONING_LOCALE=en_US

android.app.extra.PROVISIONING_TIME_ZONE=America/Los_Angeles

Pour obtenir la somme de contrôle de Citrix Secure Hub

La somme de contrôle de Citrix Secure Hub est une valeur constante : qn7oZUtheu3JBAinzZRrrjCQv6LOO6Ll1OjcxT3-yKM. Pour télécharger un fichier APK pour Citrix Secure Hub, utilisez le lien suivant de Google Play Store : https://play.google.com/managed/downloadManagingApp?identifier=xenmobile.

Pour obtenir une somme de contrôle d’application

Logiciels requis :

- L’outil apksigner de l’Android SDK Build Tools

- Ligne de commande OpenSSL

Pour obtenir la somme de contrôle d’une application, procédez comme suit :

- Téléchargez le fichier APK de l’application depuis le Google Play Store.

-

Dans la ligne de commande OpenSSL, accédez à l’outil apksigner :

android-sdk/build-tools/<version>/apksigneret tapez ce qui suit :apksigner verify -print-certs <apk_path> | perl -nle 'print $& if m{(?<=SHA-256 digest:) .*}' | xxd -r -p | openssl base64 | tr -d '=' | tr -- '+/=' '-_' <!--NeedCopy-->La commande renvoie une somme de contrôle valide.

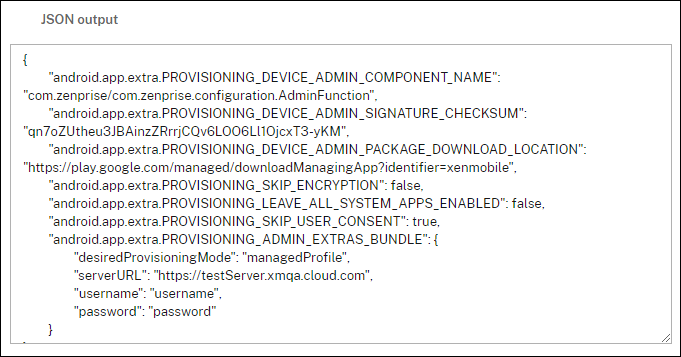

- Pour générer le code QR, saisissez la somme de contrôle dans le champ

PROVISIONING_DEVICE_ADMIN_SIGNATURE_CHECKSUM. Par exemple :

{

"android.app.extra.PROVISIONING_DEVICE_ADMIN_COMPONENT_NAME": "com.zenprise/com.zenprise.configuration.AdminFunction",

"android.app.extra.PROVISIONING_DEVICE_ADMIN_SIGNATURE_CHECKSUM":"qn7oZUtheu3JBAinzZRrrjCQv6LOO6Ll1OjcxT3-yKM",

"android.app.extra.PROVISIONING_DEVICE_ADMIN_PACKAGE_DOWNLOAD_LOCATION": "https://play.google.com/managed/downloadManagingApp?identifier=xenmobile",

"android.app.extra.PROVISIONING_ADMIN_EXTRAS_BUNDLE": {

"serverURL": "https://supportablility.xm.cloud.com"

}

}

<!--NeedCopy-->

Bibliothèques utilisées

Provisioning Tool utilise les bibliothèques suivantes dans son code source :

-

Bibliothèque v7

appcompat, bibliothèque Design Support et bibliothèque v7 Palette Support par Google sous licence Apache 2.0Pour plus d’informations, consultez le Guide des fonctionnalités de la bibliothèque de support.

-

Butter Knife par Jake Wharton sous licence Apache 2.0

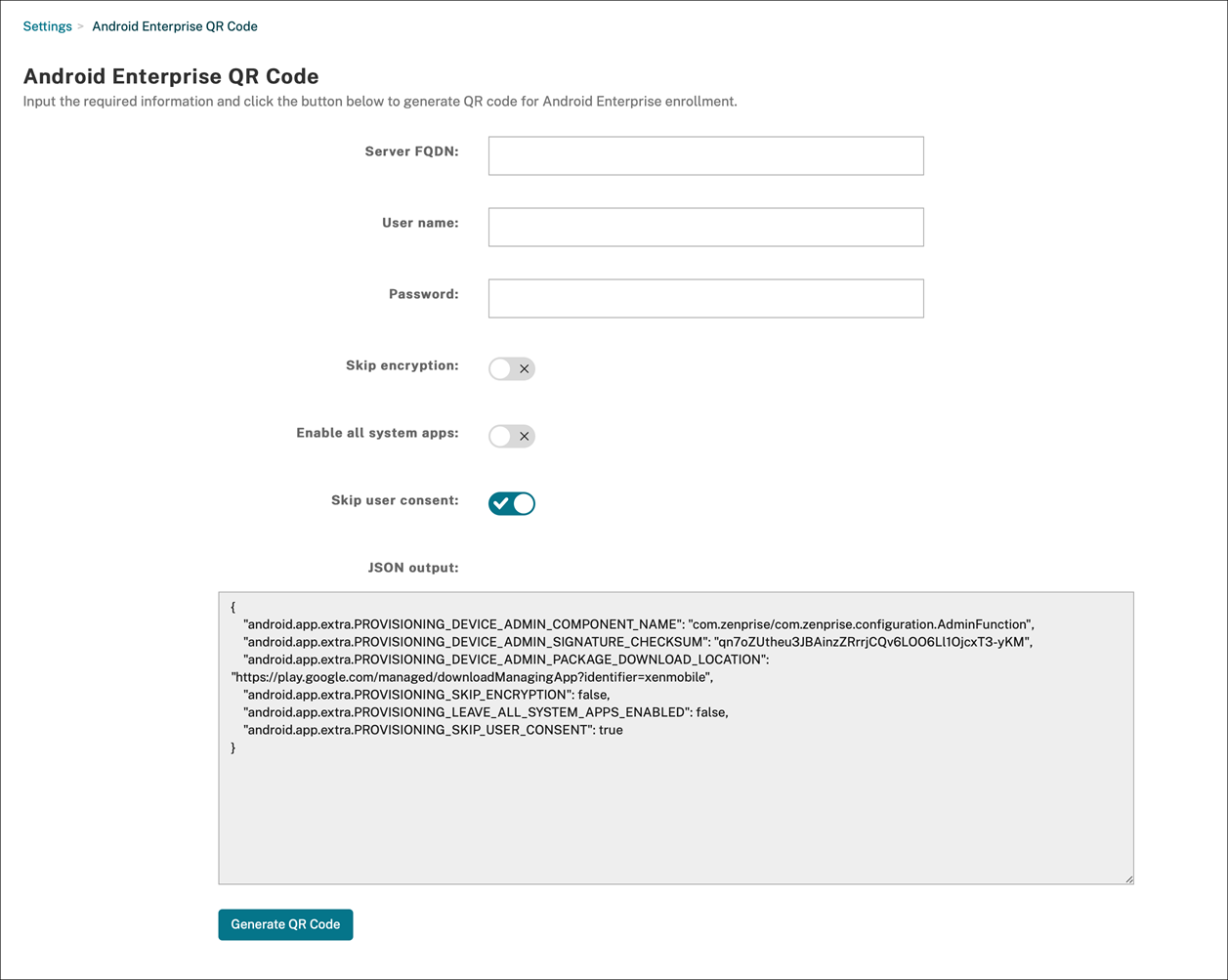

Inscription d’appareils à l’aide d’un code QR

Les utilisateurs peuvent inscrire un appareil entièrement géré à l’aide du code QR que vous leur avez généré.

Configuration système requise

Appareils Android exécutant Android 7.0 ou version ultérieure.

Créer un code QR

Vous générez un code QR en spécifiant les informations d’inscription, le cas échéant. Après avoir généré un code QR, enregistrez-le localement. Citrix Endpoint Management ne le stocke pas.

- Accédez à Paramètres > Code QR Android Enterprise.

- Si nécessaire, spécifiez les informations d’inscription suivantes :

-

Nom de domaine complet du serveur : saisissez le nom de domaine complet du serveur Citrix Endpoint Management (par exemple,

example.cem.cloud.com). Ce champ est facultatif. Si vous le laissez vide, les utilisateurs doivent renseigner ces informations lorsqu’ils s’inscrivent. - Nom d’utilisateur : entrez le nom d’utilisateur utilisé pour vous inscrire. Nous vous recommandons de laisser ce champ vide si vous prévoyez de distribuer le code QR à plusieurs utilisateurs. La configuration d’un code QR avec un nom d’utilisateur et un mot de passe est utile pour inscrire des appareils kiosques. Si vous le laissez vide, les utilisateurs doivent renseigner ces informations lorsqu’ils s’inscrivent.

- Mot de passe : entrez le mot de passe associé au nom d’utilisateur que vous avez saisi. Si vous le laissez vide, les utilisateurs doivent renseigner ces informations lorsqu’ils s’inscrivent.

- Ignorer le cryptage : si cette option est définie sur Activé, l’appareil n’est pas crypté lors de l’inscription. La valeur par défaut est Désactivé.

- Activer toutes les applications système : si cette option est définie sur Activé, l’accès à toutes les applications système de l’appareil est autorisé. La valeur par défaut est Désactivé.

- Ignorer le consentement de l’utilisateur : si cette option est définie sur Désactivé, les utilisateurs peuvent choisir de ne pas utiliser la gestion des appareils. La valeur par défaut est Désactivé.

La zone Sortie JSON affiche le contenu JSON correspondant aux informations que vous avez spécifiées.

-

Nom de domaine complet du serveur : saisissez le nom de domaine complet du serveur Citrix Endpoint Management (par exemple,

- Pour ajouter des informations d’inscription supplémentaires, modifiez le contenu JSON dans la zone Sortie JSON.

- Cliquez sur Générer le code QR. Le code QR apparaît à droite de la sortie JSON.

- Cliquez avec le bouton droit de la souris sur le code QR et enregistrez-le.

- Envoyez l’image aux utilisateurs pour l’inscription de l’appareil.

Un appareil dont les paramètres d’usine ont été réinitialisés scanne ce code QR pour s’inscrire en tant qu’appareil entièrement géré.

Pour inscrire l’appareil

Après la mise sous tension d’un nouvel appareil ou d’un appareil ayant fait l’objet d’une réinitialisation d’usine, procédez comme suit :

- Touchez l’écran 6 fois sur l’écran d’accueil pour lancer le flux d’inscription du code QR.

-

Lorsque vous y êtes invité, connectez-vous au Wi-Fi. L’emplacement de téléchargement de Citrix Secure Hub dans le code QR est accessible sur ce réseau Wi-Fi.

Une fois que l’appareil se connecte au Wi-Fi, il télécharge un lecteur de code QR à partir de Google et lance l’appareil photo.

-

Pointez l’appareil photo sur le code QR pour scanner le code.

Android télécharge Citrix Secure Hub à partir de l’emplacement de téléchargement dans le code QR, valide la signature du certificat de signature, installe Citrix Secure Hub et le définit comme propriétaire de l’appareil.

Pour plus d’informations, consultez ce guide Google destiné aux développeurs Android EMM : https://developers.google.com/android/work/prov-devices#qr_code_method.

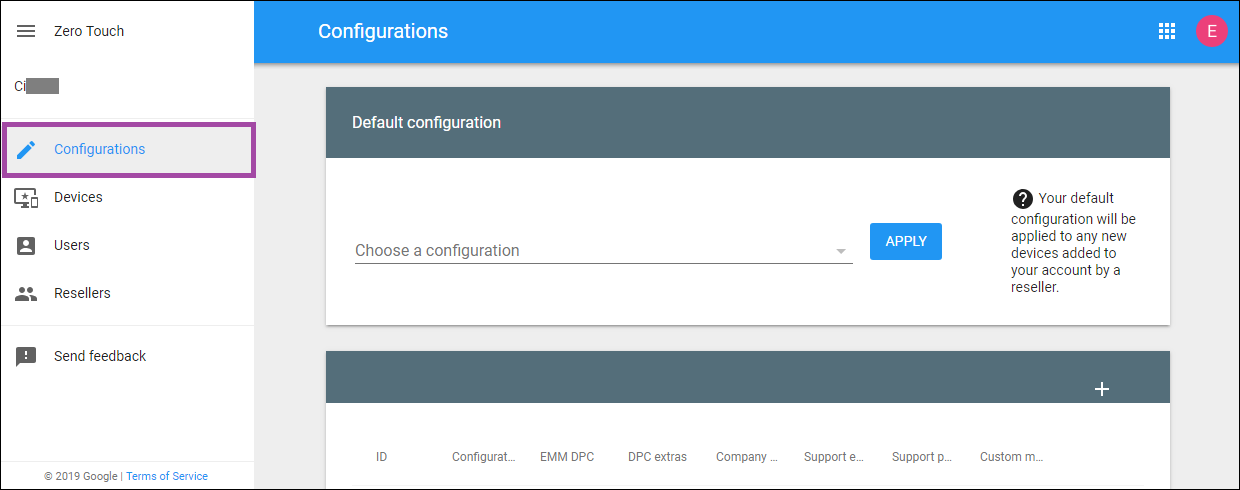

Inscription sans contact

L’inscription sans contact vous permet de configurer les appareils pour qu’ils soient provisionnés en tant qu’appareils entièrement gérés lorsqu’ils sont mis sous tension pour la première fois.

Votre revendeur d’appareils vous crée un compte sur le portail d’inscription sans contact Android, un outil en ligne qui vous permet d’appliquer des configurations aux appareils. À l’aide du portail d’inscription sans contact Android, vous créez une ou plusieurs configurations d’inscription sans contact et appliquez les configurations aux appareils attribués à votre compte. Lorsque vos utilisateurs mettent ces appareils sous tension, ils sont automatiquement inscrits dans Citrix Endpoint Management. La configuration attribuée à l’appareil définit son processus d’inscription automatique.

Configuration système requise

- La prise en charge de l’inscription sans contact est disponible à partir de Android 9.0.

Appareils et informations de compte provenant de votre revendeur

-

Les appareils pouvant bénéficier de l’inscription sans contact sont achetés auprès d’un revendeur d’entreprise ou d’un partenaire Google. Pour obtenir la liste des partenaires Android Enterprise prenant en charge l’inscription sans contact, consultez le site Web Android.

-

Un compte provenant du portail d’inscription sans contact Android Enterprise, créé par votre revendeur.

-

Des informations de connexion au compte du portail d’inscription sans contact Android Enterprise, fournies par votre revendeur.

Créer une configuration sans contact

Lorsque vous créez une configuration sans contact, incluez un fichier JSON personnalisé pour spécifier les détails de la configuration.

Utilisez ce fichier JSON pour configurer l’appareil à inscrire sur le serveur Citrix Endpoint Management que vous spécifiez. Remplacez l’URL de votre serveur par « URL » dans cet exemple.

{

"android.app.extra.PROVISIONING_ADMIN_EXTRAS_BUNDLE":

{

"serverURL":"URL"

}

}

<!--NeedCopy-->

Vous pouvez utiliser un fichier JSON facultatif avec plus de paramètres pour personnaliser davantage votre configuration. Cet exemple spécifie le serveur Citrix Endpoint Management ainsi que le nom d’utilisateur et le mot de passe que les appareils configurés utilisent pour ouvrir une session sur le serveur.

{

"android.app.extra.PROVISIONING_ADMIN_EXTRAS_BUNDLE":

{

"serverURL":"URL",

"xm_username":"username",

"xm_password":"password"

}

}

<!--NeedCopy-->

Important :

Pour inscrire des appareils dans le profil de travail en mode Appareils appartenant à l’entreprise, ajoutez

{"desiredProvisioningMode": "managedProfile"}au fichier JSON personnalisé sousPROVISIONING_ADMIN_EXTRAS_BUNDLE.

-

Accédez au portail d’inscription sans contact Android à l’adresse https://partner.android.com/zerotouch. Connectez-vous avec les informations de compte provenant de votre revendeur d’appareils sans contact.

-

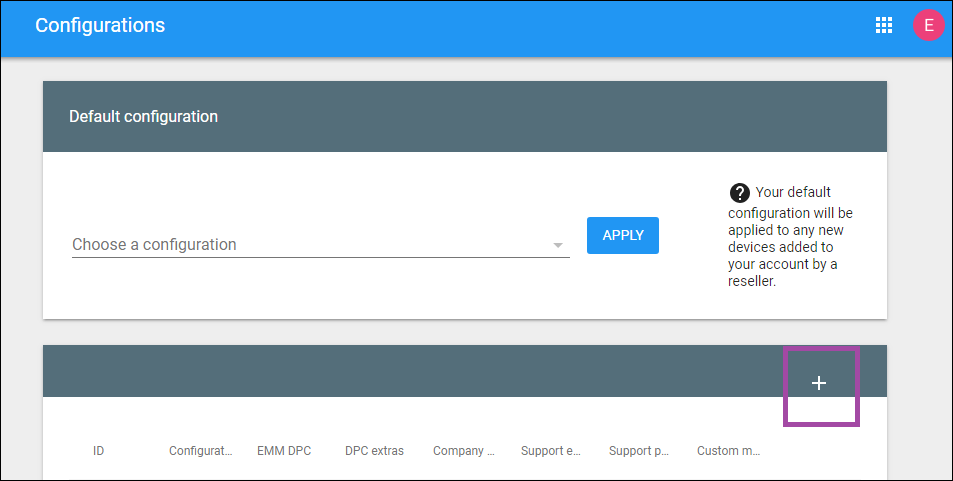

Cliquez sur Configuration.

-

Cliquez sur + au-dessus du tableau de configuration.

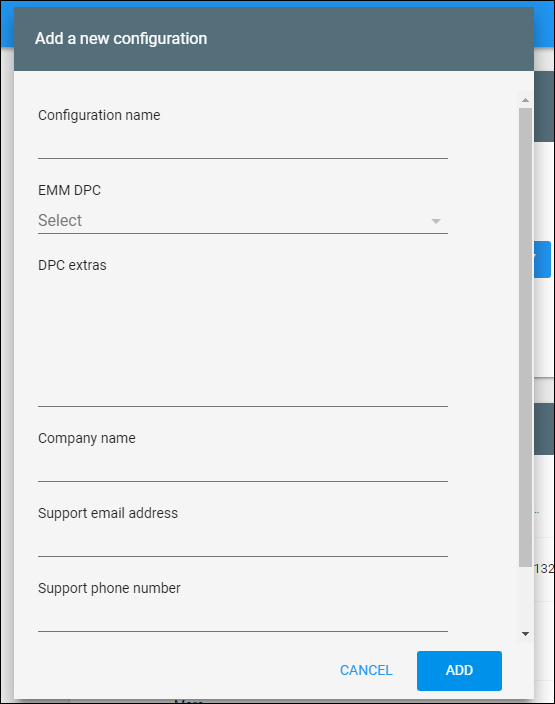

- Entrez vos informations de configuration dans la fenêtre de configuration qui s’affiche.

- Configuration name : saisissez le nom que vous avez choisi pour cette configuration.

- EMM DPC : choisissez Citrix Secure Hub.

- DPC extras : collez votre texte JSON personnalisé dans ce champ.

- Company name : saisissez le nom que vous souhaitez afficher sur vos appareils sans contact Android Enterprise pendant le provisioning de l’appareil.

- Support email address : saisissez une adresse e-mail que vos utilisateurs peuvent contacter pour obtenir de l’aide. Cette adresse apparaît sur vos appareils sans contact Android Enterprise avant le provisioning de l’appareil.

- Support phone number : saisissez un numéro de téléphone que vos utilisateurs peuvent contacter pour obtenir de l’aide. Ce numéro de téléphone apparaît sur vos appareils sans contact Android Enterprise avant le provisioning de l’appareil.

- Custom Message : si vous le souhaitez, ajoutez une ou deux phrases pour aider vos utilisateurs à vous contacter ou leur donner plus de détails sur l’état de leur appareil. Ce message personnalisé apparaît sur vos appareils sans contact Android Enterprise avant le provisioning de l’appareil.

-

Cliquez sur Ajouter.

-

Pour créer des configurations supplémentaires, répétez les étapes 2 à 4.

-

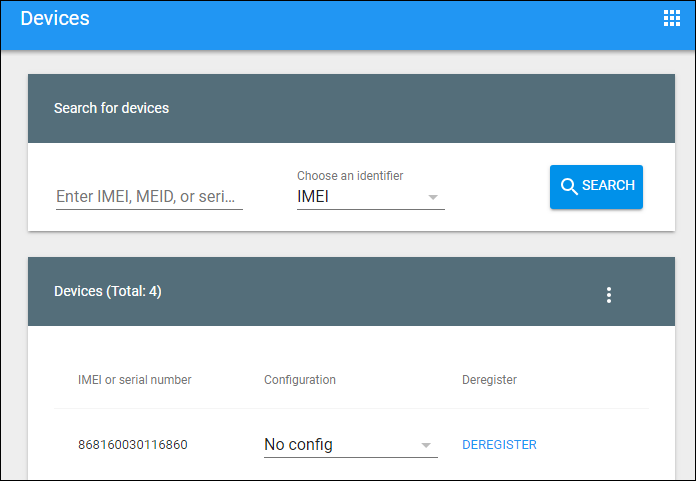

Pour appliquer une configuration à un appareil, procédez comme suit :

-

Dans le portail d’inscription sans contact Android, cliquez sur Devices.

-

Recherchez l’appareil dans la liste des appareils et choisissez la configuration que vous souhaitez lui attribuer.

-

Cliquez sur Update.

-

Vous pouvez appliquer une configuration à de nombreux appareils à l’aide d’un fichier CSV.

Pour plus d’informations sur l’application d’une configuration à de nombreux appareils, consultez Inscription sans contact pour les administrateurs informatiques. Cette rubrique d’Android Enterprise contient des informations supplémentaires sur la façon de gérer les configurations et de les appliquer aux appareils.

Provisionner des appareils Android Enterprise dédiés

Les appareils Android Enterprise dédiés sont des appareils entièrement gérés qui ne remplissent qu’une seule fonction. En effet, vous limitez ces appareils à une application ou à un petit ensemble d’applications nécessaires pour effectuer les tâches propres à une fonction. Vous pouvez également empêcher les utilisateurs d’activer d’autres applications ou d’effectuer d’autres actions sur l’appareil.

Inscrivez les appareils dédiés à l’aide de l’une des méthodes d’inscription utilisées pour d’autres appareils entièrement gérés, comme décrit dans la section Provisionner des appareils Android Enterprise entièrement gérés. Le provisioning d’appareils dédiés nécessite une configuration supplémentaire avant l’inscription.

Pour provisionner des appareils dédiés, procédez comme suit :

- Ajoutez un profil d’inscription pour les administrateurs Citrix Endpoint Management que vous autorisez à inscrire des appareils dédiés dans votre déploiement Citrix Endpoint Management. Consultez Création de profils d’inscription.

- Pour permettre à un appareil dédié d’accéder aux applications, ajoutez-les à la liste d’autorisation.

- Vous pouvez également activer le mode de verrouillage des tâches pour l’application autorisée. Lorsqu’une application est en mode de verrouillage des tâches, elle est épinglée sur l’écran de l’appareil lorsque l’utilisateur l’ouvre. Aucun bouton d’accueil n’apparaît et le bouton Retour est désactivé. L’utilisateur quitte l’application à l’aide d’une action programmée dans l’application, comme la déconnexion.

- Inscrivez chaque appareil dans le profil d’inscription que vous avez ajouté.

Configuration système requise

- L’inscription des appareils dédiés est prise en charge à partir de Android 6.0.

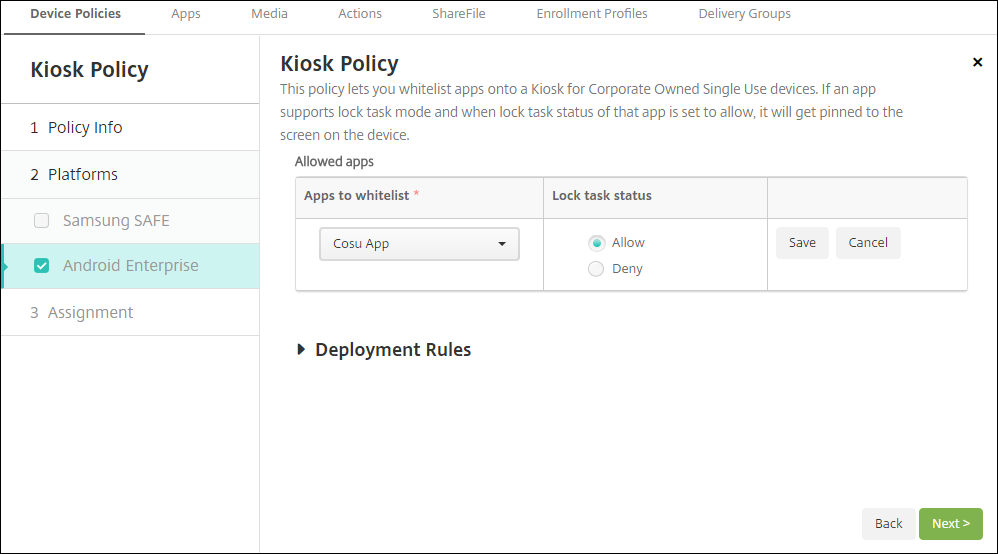

Autoriser les applications et définir le mode de verrouillage des tâches

La stratégie Kiosque vous permet d’autoriser les applications et de définir le mode de verrouillage des tâches. Par défaut, les services Citrix Secure Hub et Google Play sont ajoutés à la liste d’autorisation.

Pour ajouter la stratégie Kiosque :

-

Dans la console Citrix Endpoint Management, cliquez sur Configurer > Stratégies d’appareil. La page Stratégies d’appareil s’affiche.

-

Cliquez sur Ajouter. La boîte de dialogue Ajouter une nouvelle stratégie apparaît.

-

Développez Plus puis, sous Sécurité, cliquez sur Kiosque. La page Stratégie kiosque s’affiche.

-

Sous Plates-formes, sélectionnez Android Enterprise. Supprimez les autres plates-formes.

-

Dans le volet Informations sur la stratégie, tapez le nom de la stratégie et une description facultative.

-

Cliquez sur Suivant, puis sur Ajouter.

-

Pour autoriser une application, et autoriser ou refuser le mode de verrouillage des tâches pour cette application, procédez comme suit :

Sélectionnez dans la liste l’application que vous souhaitez autoriser.

Choisissez Autoriser pour que l’application soit épinglée sur l’écran de l’appareil lorsque l’utilisateur démarre l’application. Choisissez Refuser pour que l’application ne soit pas épinglée. La valeur par défaut est Autoriser.

-

Cliquez sur Enregistrer.

-

Pour autoriser une application, et autoriser ou refuser le mode de verrouillage des tâches pour cette application, cliquez sur Ajouter.

-

Configurez les règles de déploiement et choisissez des groupes de mise à disposition. Pour de plus amples informations, consultez la section Stratégies d’appareil.

Provisionner des appareils Android Enterprise entièrement gérés avec profil de travail ou profil de travail sur appareils appartenant à l’entreprise

Les appareils exécutant Android 9.0-10.x sont inscrit comme étant « entièrement gérés avec profil de travail ». À partir d’Android 11+, les appareils sont inscrits en tant que « profil de travail sur appareils appartenant à l’entreprise ». Tous ces appareils sont des appareils appartenant à l’entreprise qui sont utilisés à des fins professionnelles et personnelles. Votre organisation gère l’ensemble de l’appareil. Vous pouvez appliquer un ensemble de stratégies à l’appareil et un ensemble distinct de stratégies au profil de travail.

Dans la console Citrix Endpoint Management, les appareils entièrement gérés avec profil de travail apparaissent avec les termes suivants :

-

La propriété de l’appareil est « Corporate » (Entreprise).

-

Le type d’installation de l’appareil Android Enterprise est « Corporate Owner Personally Enabled » (COPE).

Configuration système requise

- La prise en charge de l’inscription d’appareils entièrement gérés avec profil de travail commence avec Android 9.0.

Pour inscrire l’appareil

Les nouveaux appareils et les appareils avec réinitialisation d’usine s’inscrivent en tant qu’appareils entièrement gérés avec profil de travail. Ces appareils utilisent l’une des méthodes d’inscription utilisées pour d’autres appareils entièrement gérés, comme décrit dans la section Provisionner des appareils Android Enterprise entièrement gérés. Les appareils exécutant Android 11 peuvent s’inscrire au mode profil de travail sur appareils appartenant à l’entreprise en utilisant le code QR ou les méthodes d’inscription sans contact décrites dans cette section.

Important :

Lorsque vous inscrirez des appareils au mode profil de travail sur appareils appartenant à l’entreprise à l’aide de la méthode du code QR, ajoutez les lignes suivantes à la sortie JSON, au-dessus du champ

serverURL:"desiredProvisioningMode": "managedProfile",

Les appareils qui ne sont pas nouveaux ou réinitialisés en usine sont inscrits en tant qu’appareils avec profil de travail, comme décrit à la section Provisioning d’appareils Android Enterprise avec profil de travail.

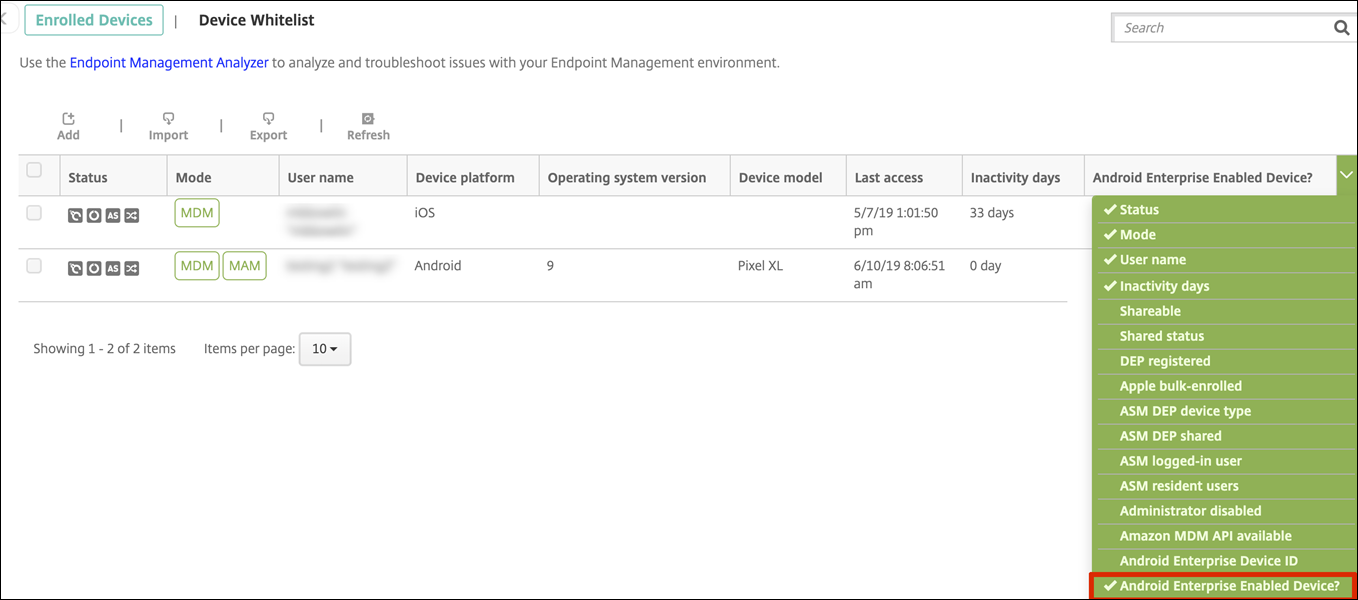

Affichage des appareils Android Enterprise dans la console Citrix Endpoint Management

Pour afficher les appareils Android Enterprise entièrement gérés, les appareils dédiés et les appareils entièrement gérés avec profil de travail :

-

Dans la console Citrix Endpoint Management, accédez à Gérer > Appareils.

-

Ajouter la colonne Appareil Android Enterprise activé ? en cliquant sur le menu à droite du tableau.

-

Pour afficher les actions de sécurité disponibles, sélectionnez un appareil entièrement géré et cliquez sur Sécurisé. Lorsque l’appareil est entièrement géré, l’action Effacer est disponible, mais l’opération Effacer les données d’entreprise ne l’est pas. Cela est dû au fait que l’appareil n’autorise que les applications de Google Play Store d’entreprise. L’utilisateur ne peut donc pas installer des applications à partir du magasin public. Votre organisation gère tout le contenu de l’appareil.

Configurer les stratégies d’appareil et d’application Android Enterprise

Pour obtenir une vue d’ensemble des stratégies contrôlées au niveau de l’appareil et de l’application, consultez Stratégies d’appareil et stratégies MDX Android Entreprise prises en charge.

Informations clés sur les stratégies :

-

Restrictions sur l’appareil : des dizaines de restrictions sur l’appareil vous permettent de contrôler des fonctionnalités telles que :

- Utilisation de l’appareil photo de l’appareil

- Utilisation du copier-coller entre les profils de travail et les profils personnels

-

Per App VPN : utilisez la stratégie Configurations gérées pour configurer les profils VPN pour Android Enterprise.

-

Stratégie de messagerie : nous vous recommandons d’utiliser la stratégie Configurations gérées pour configurer les applications.

Stratégies d’appareil

Ce tableau répertorie toutes les stratégies d’appareils disponibles pour les appareils Android Enterprise.

Important :

Pour les appareils qui sont inscrits dans Android Enterprise et utilisent des applications MDX : vous pouvez contrôler certains paramètres via MDX et Android Enterprise. Utilisez les paramètres de stratégie les moins restrictifs pour MDX et contrôlez la stratégie via Android Enterprise.

Stratégies pour appareils entièrement gérés avec profil de travail (appareils COPE)

Pour les appareils entièrement gérés avec profil de travail, vous pouvez utiliser certaines stratégies pour appliquer des paramètres distincts à l’ensemble de l’appareil et au profil de travail. Vous pouvez utiliser d’autres stratégies pour appliquer des paramètres uniquement à l’ensemble de l’appareil ou uniquement au profil de travail des appareils entièrement gérés avec profil de travail. Pour les appareils inscrits au mode profil de travail sur appareils appartenant à l’entreprise, les stratégies s’appliquent uniquement au profil de travail, et non à l’appareil entier.

| Stratégie | S’applique à |

|---|---|

| Autorisations d’application | Profil de travail |

| Inventaire des applications | Profil de travail |

| Désinstallation des applications | Profil de travail |

| Mettre à jour automatiquement les applications gérées | Profil de travail |

| Planification de connexion | Profil de travail |

| Informations d’identification | Profil de travail |

| XML personnalisé | S/O |

| Options Citrix Endpoint Management | Profil de travail |

| Fichiers | Profil de travail |

| Gestion du keyguard | Appareil et profil professionnel |

| Kiosque | S/O |

| Configuration du Launcher | Appareil et profil professionnel |

| Emplacement | Appareil (mode de localisation uniquement) |

| Configurations gérées | Profil de travail |

| Réseau | Appareil |

| Mise à jour d’OS | S/O |

| Code secret | Appareil et profil professionnel |

| Restrictions | Appareil et profil de travail (créez des stratégies distinctes pour l’appareil et le profil de travail) |

| VPN | S/O |

Consultez également Stratégies d’appareil et stratégies MDX Android Entreprise prises en charge et Présentation du SDK MAM.

Actions de sécurisation

Android Enterprise prend en charge les actions de sécurisation suivantes. Pour obtenir une description de chaque action, consultez la section Actions de sécurisation.

| Action de sécurisation | Profil de travail | Entièrement géré |

|---|---|---|

| Renouvellement de certificat | Oui | Oui |

| Effacer | Oui (après un effacement des données d’entreprise) | Oui |

| Localiser | Oui | Oui |

| Verrouiller | Oui | Oui |

| Verrouiller et réinitialiser un mot de passe | Non | Oui |

| Notifier (sonnerie) | Oui | Oui |

| Révoquer | Oui | Oui |

| Effacer les données d’entreprise | Oui | Oui |

Notes sur les actions de sécurisation

-

L’action de sécurisation Localiser échoue à moins que la stratégie d’appareil Localisation n’ait défini le mode de localisation de l’appareil sur Haute précision ou Économie de batterie. Voir Stratégie d’emplacement.

-

Sur les appareils avec profil de travail qui exécutent des versions Android antérieures à Android 9.0 :

- L’action de verrouillage et de réinitialisation du mot de passe n’est pas prise en charge.

-

Sur les appareils avec profil de travail qui exécutent Android 9.0 ou supérieur :

- Le code secret envoyé verrouille le profil de travail. L’appareil lui-même n’est pas verrouillé.

- Si aucun code d’accès n’est défini sur le profil de travail :

- Si aucun code secret n’est envoyé ou si le code secret envoyé ne répond pas aux exigences de code secret : l’appareil est verrouillé.

- Si un code d’accès est défini sur le profil de travail :

- Si aucun code secret n’est envoyé ou si le code secret envoyé ne répond pas aux exigences en matière de code secret : le profil de travail est verrouillé mais l’appareil lui-même ne l’est pas.

Désinscription d’une entreprise Android Enterprise

Si vous ne souhaitez plus utiliser votre entreprise Android Enterprise, vous pouvez annuler l’inscription de l’entreprise.

Avertissement :

une fois que vous avez désinscrit une entreprise, l’état par défaut des applications Android Enterprise sur les appareils déjà inscrits est rétabli. Google ne gère plus les appareils. Si vous inscrivez un appareil sur une nouvelle entreprise Android Enterprise, vous devez approuver les applications de la nouvelle organisation à partir de Google Play d’entreprise. Vous pouvez ensuite mettre à jour les applications à partir de la console Citrix Endpoint Management.

Une fois l’entreprise Android Enterprise désinscrite :

- Les applications Android Enterprise des appareils et des utilisateurs inscrits dans l’entreprise sont réinitialisées à leur état par défaut. Les stratégies Configurations gérées appliquées précédemment n’affectent plus les opérations.