-

Intégration d'Endpoint Management avec Microsoft Endpoint Manager

-

Préparation à l’inscription d’appareils et à la mise à disposition de ressources

-

Certificats et authentification

-

Authentification avec Azure Active Directory via Citrix Cloud

-

Authentification avec l'administration basée sur les groupes Azure Active Directory

-

Authentification avec Azure Active Directory via Citrix Gateway pour l'inscription MAM

-

Authentification avec Okta via Citrix Gateway pour l'inscription MAM

-

Authentification avec une instance locale de Citrix Gateway via Citrix Cloud

-

-

-

Migrer de l'administration des appareils vers Android Enterprise

-

Ancienne version d'Android Enterprise pour clients Google Workspace (anciennement G Suite)

-

Contrôler les connexions des appareils Android à l'aide de Firebase Cloud Messaging

-

Prise en charge des commentaires relatifs aux configurations gérées (Technical Preview)

-

-

-

Stratégies de gestion déclarative des appareils (Technical Preview)

-

Stratégies d'appareil Defender

-

Contrainte de mise en conformité des appareils Android (Technical Preview)

-

Stratégie d'appareil de mise à jour du système d'exploitation

-

Stratégie de période de grâce de verrouillage par code secret

-

-

Envoi d'invitations d'inscription de groupe dans Endpoint Management

-

Configuration d'un serveur d'attestation de l'intégrité des appareils sur site

This content has been machine translated dynamically.

Dieser Inhalt ist eine maschinelle Übersetzung, die dynamisch erstellt wurde. (Haftungsausschluss)

Cet article a été traduit automatiquement de manière dynamique. (Clause de non responsabilité)

Este artículo lo ha traducido una máquina de forma dinámica. (Aviso legal)

此内容已经过机器动态翻译。 放弃

このコンテンツは動的に機械翻訳されています。免責事項

이 콘텐츠는 동적으로 기계 번역되었습니다. 책임 부인

Este texto foi traduzido automaticamente. (Aviso legal)

Questo contenuto è stato tradotto dinamicamente con traduzione automatica.(Esclusione di responsabilità))

This article has been machine translated.

Dieser Artikel wurde maschinell übersetzt. (Haftungsausschluss)

Ce article a été traduit automatiquement. (Clause de non responsabilité)

Este artículo ha sido traducido automáticamente. (Aviso legal)

この記事は機械翻訳されています.免責事項

이 기사는 기계 번역되었습니다.책임 부인

Este artigo foi traduzido automaticamente.(Aviso legal)

这篇文章已经过机器翻译.放弃

Questo articolo è stato tradotto automaticamente.(Esclusione di responsabilità))

Translation failed!

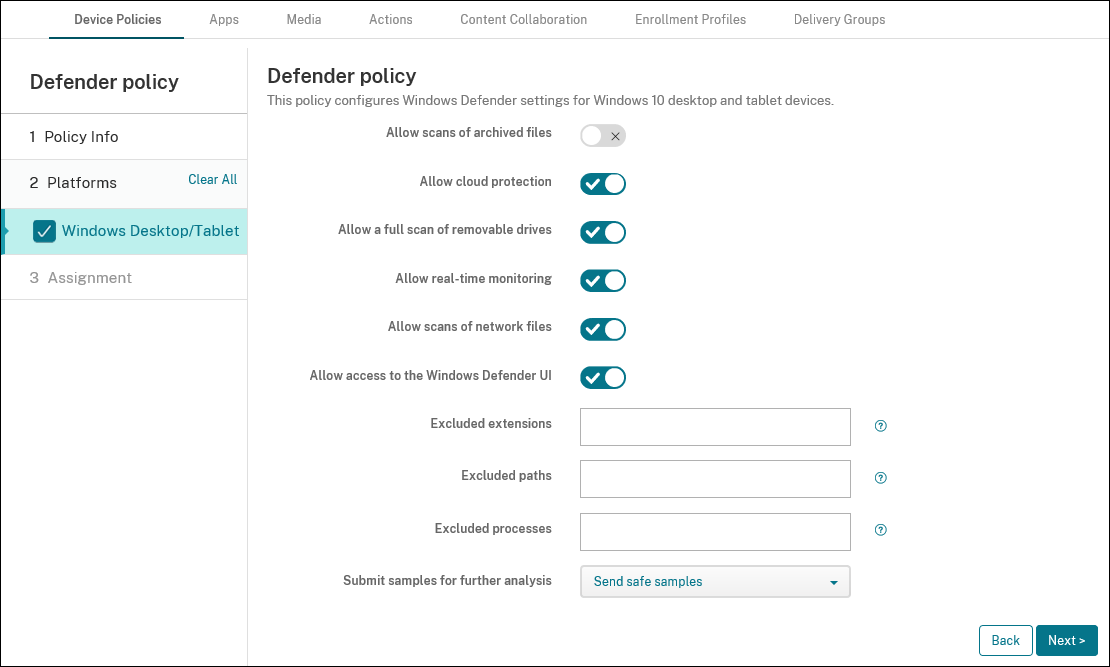

Stratégies d’appareil Defender

Windows Defender est une protection contre les logiciels malveillants intégrée à Windows 10 et Windows 11. Vous pouvez utiliser la stratégie d’appareil Citrix Endpoint Management, Defender, pour configurer la stratégie Microsoft Defender pour les appareils Windows 10 et Windows 11 Desktop et Tablet.

Pour ajouter ou configurer cette stratégie, accédez à Configurer > Stratégies d’appareil. Pour de plus amples informations, consultez la section Stratégies d’appareil.

Paramètres Windows Desktop et Tablet

- Autoriser analyse des fichiers archivés : autorise ou bloque Defender à analyser les fichiers archivés. La valeur par défaut est Désactivé.

- Autoriser protection du cloud : autorise ou bloque Defender à envoyer des informations relatives aux activités de logiciels malveillants à Microsoft. La valeur par défaut est Activé.

- Autoriser analyse complète des lecteurs amovibles : autorise ou bloque Defender à analyser les lecteurs amovibles tels que les clés USB. La valeur par défaut est Activé.

- Autoriser surveillance en temps réel : la valeur par défaut est Activé.

- Autoriser analyse des fichiers réseau : autorise ou bloque Defender à analyser les fichiers réseau. La valeur par défaut est Activé.

- Autoriser accès à l’interface de Windows Defender : indique si les utilisateurs peuvent accéder à l’interface utilisateur de Windows Defender. Ce paramètre prend effet au prochain démarrage de l’appareil utilisateur. Si ce paramètre est défini sur Désactivé, les utilisateurs ne reçoivent aucune notification de Windows Defender. La valeur par défaut est Activé.

-

Extensions exclues : les extensions à exclure des analyses en temps réel ou programmées. Pour séparer les extensions, utilisez le caractère

|. Par exemple,lib\|obj. -

Chemins d’accès exclus : les chemins à exclure des analyses en temps réel ou programmées. Pour séparer les chemins, utilisez le caractère

|. Par exemple,C:\Example|C:\Example1. -

Processus exclus : les processus à exclure des analyses en temps réel ou programmées. Pour séparer les processus, utilisez le caractère

|. Par exemple,C:\Example.exe|C:\Example1.exe. - Envoyer des échantillons pour une analyse plus approfondie : permet de spécifier si vous souhaitez envoyer à Microsoft des fichiers qui peuvent nécessiter une analyse plus approfondie pour déterminer s’ils sont malveillants. Options : Toujours demander, Envoyer des échantillons sécurisés, Ne jamais envoyer, Envoyer tous les échantillons. La valeur par défaut est Envoyer des échantillons sécurisés.

Partager

Partager

Dans cet article

This Preview product documentation is Citrix Confidential.

You agree to hold this documentation confidential pursuant to the terms of your Citrix Beta/Tech Preview Agreement.

The development, release and timing of any features or functionality described in the Preview documentation remains at our sole discretion and are subject to change without notice or consultation.

The documentation is for informational purposes only and is not a commitment, promise or legal obligation to deliver any material, code or functionality and should not be relied upon in making Citrix product purchase decisions.

If you do not agree, select I DO NOT AGREE to exit.