Transport Layer Security (TLS) su Universal Print Server

Il protocollo Transport Layer Security (TLS) è supportato per le connessioni basate su TCP tra il Virtual Delivery Agent (VDA) e l’Universal Print Server.

Avviso:

Per le attività che includono l’utilizzo del Registro di sistema di Windows, la modifica errata del Registro di sistema può causare seri problemi che potrebbero richiedere la reinstallazione del sistema operativo. Citrix® non può garantire che i problemi derivanti dall’uso scorretto dell’Editor del Registro di sistema possano essere risolti. Utilizzare l’Editor del Registro di sistema a proprio rischio. Assicurarsi di eseguire il backup del Registro di sistema prima di modificarlo.

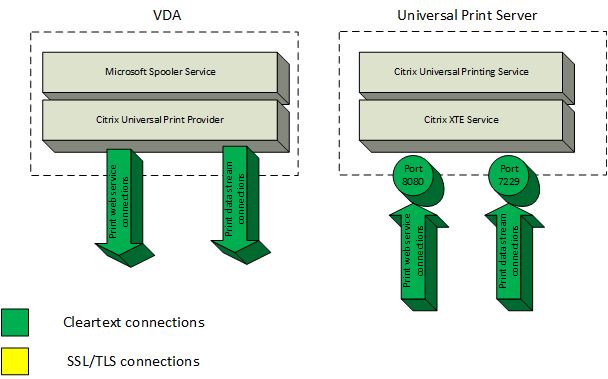

Tipi di connessioni di stampa tra il VDA e l’Universal Print Server

Connessioni in chiaro

Le seguenti connessioni relative alla stampa hanno origine dal VDA e si connettono alle porte dell’Universal Print Server. Queste connessioni vengono stabilite solo quando l’impostazione dei criteri SSL abilitato è impostata su Disabilitato (impostazione predefinita).

- Connessioni del servizio web di stampa in chiaro (porta TCP 8080)

- Connessioni del flusso di dati di stampa in chiaro (CGP) (porta TCP 7229)

L’articolo di supporto Microsoft Service overview and network port requirements for Windows descrive le porte utilizzate dal servizio Spooler di stampa di Microsoft Windows. Le impostazioni SSL/TLS in questo documento non si applicano alle connessioni NetBIOS e RPC effettuate dal servizio Spooler di stampa di Windows. Il VDA utilizza il Windows Network Print Provider (win32spl.dll) come fallback se l’impostazione dei criteri Abilita Universal Print Server è impostata su Abilitato con fallback alla stampa remota nativa di Windows.

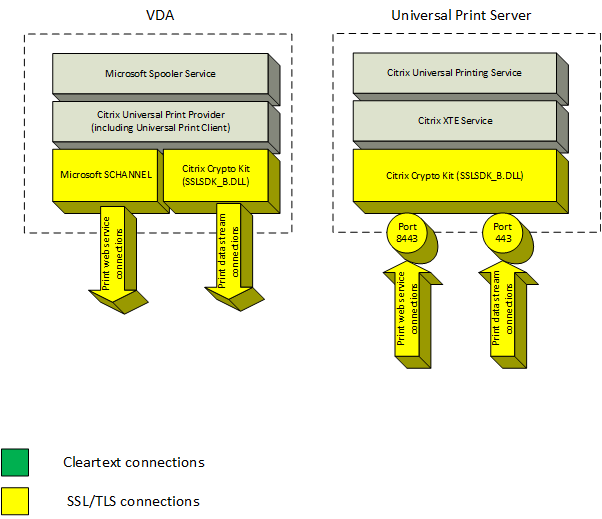

Connessioni crittografate

Queste connessioni SSL/TLS relative alla stampa hanno origine dal VDA e si connettono alle porte dell’Universal Print Server. Queste connessioni vengono stabilite solo quando l’impostazione dei criteri SSL abilitato è impostata su Abilitato.

- Connessioni del servizio web di stampa crittografate (porta TCP 8443)

- Connessioni del flusso di dati di stampa crittografate (CGP) (porta TCP 443)

Configurazione client SSL/TLS

Il VDA funziona come client SSL/TLS.

Utilizzare i Criteri di gruppo di Microsoft e il Registro di sistema per configurare Microsoft SCHANNEL SSP per le connessioni crittografate del servizio web di stampa (porta TCP 8443). L’articolo di supporto Microsoft TLS Registry Settings descrive le impostazioni del Registro di sistema per Microsoft SCHANNEL SSP.

Utilizzando l’Editor Criteri di gruppo sul VDA, andare a Configurazione computer > Modelli amministrativi > Rete > Impostazioni di configurazione SSL > Ordine suite di crittografia SSL. Selezionare il seguente ordine quando è impostato TLS 1.3:

TLS_AES_256_GCM_SHA384 TLS_AES_128_GCM_SHA256

Selezionare il seguente ordine quando è impostato TLS 1.2:

TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384_P384 TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384_P256 TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384_P384 TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384_P256 TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA_P384 TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA_P256

Nota:

Quando questa impostazione dei Criteri di gruppo è configurata, il VDA seleziona una suite di crittografia per le connessioni crittografate del servizio web di stampa (porta predefinita: 8443) solo se le connessioni appaiono in entrambi gli elenchi di suite di crittografia SSL:

- Elenco dell’ordine delle suite di crittografia SSL dei Criteri di gruppo

- Elenco corrispondente all’impostazione dei criteri della suite di crittografia SSL selezionata (COM, GOV o ALL)

Questa configurazione dei Criteri di gruppo influisce anche su altre applicazioni e servizi TLS sul VDA. Se le applicazioni richiedono suite di crittografia specifiche, potrebbe essere necessario aggiungerle a questo elenco dell’ordine delle suite di crittografia dei Criteri di gruppo.

Importante:

Le modifiche ai Criteri di gruppo per la configurazione TLS hanno effetto solo dopo il riavvio del sistema operativo.

Utilizzare un criterio Citrix per configurare le impostazioni SSL/TLS per le connessioni crittografate del flusso di dati di stampa (CGP) (porta TCP 443).

Configurazione server SSL/TLS

L’Universal Print Server funziona come server SSL/TLS.

Utilizzare lo script PowerShell Enable-UpsSsl.ps1 per configurare le impostazioni SSL/TLS.

Installare il certificato server TLS sull’Universal Print Server

Per HTTPS, è necessario installare un certificato server SSL sull’Universal Print Server che sia considerato attendibile dai VDA. Utilizzare i Servizi certificati di Microsoft Active Directory o un’altra autorità di certificazione per richiedere un certificato per l’Universal Print Server.

Tenere presente le seguenti considerazioni durante la registrazione/richiesta di un certificato utilizzando i Servizi certificati di Microsoft Active Directory:

- Posizionare il certificato nell’archivio certificati Personale del computer locale.

- Impostare l’attributo Nome comune del Nome distinto del soggetto (Subject DN) del certificato sul nome di dominio completo (FQDN) dell’Universal Print Server. Specificare questo nel modello di certificato.

- Impostare il Cryptographic Service Provider (CSP) utilizzato per generare la richiesta di certificato e la chiave privata su Microsoft Enhanced RSA and AES Cryptographic Provider (Encryption). Specificare questo nel modello di certificato.

- Impostare la dimensione della chiave su almeno 2048 bit. Specificare questo nel modello di certificato.

Per maggiori informazioni sulla creazione e l’installazione dei certificati, consultare Gestire i certificati.

Configurazione di SSL sull’Universal Print Server

Il servizio XTE sull’Universal Print Server è in ascolto delle connessioni in entrata. Funziona come server SSL quando SSL è abilitato. Le connessioni in entrata sono di due tipi: connessioni del servizio web di stampa, che contengono comandi di stampa, e connessioni del flusso di dati di stampa, che contengono processi di stampa. SSL può essere abilitato su queste connessioni. SSL protegge la riservatezza e l’integrità di queste connessioni. Per impostazione predefinita, SSL è disabilitato.

Lo script PowerShell utilizzato per configurare SSL si trova sul supporto di installazione e ha il seguente nome file: \Support\Tools\SslSupport\Enable-UpsSsl.ps1.

Configurazione dei numeri di porta di ascolto sull’Universal Print Server

Queste sono le porte predefinite per il servizio XTE:

- Porta TCP del servizio web di stampa in chiaro (HTTP): 8080

- Porta TCP del flusso di dati di stampa in chiaro (CGP): 7229

- Porta TCP del servizio web di stampa crittografato (HTTPS): 8443

- Porta TCP del flusso di dati di stampa crittografato (CGP): 443

Per modificare le porte utilizzate dal servizio XTE sull’Universal Print Server, eseguire i seguenti comandi in PowerShell come amministratore (vedere la sezione successiva per le note sull’utilizzo dello script PowerShell Enable-UpsSsl.ps1):

Stop-Service CitrixXTEServer, UpSvc-

Enable-UpsSsl.ps1 -Enable -HTTPSPort <port> -CGPSSLPort <port>oEnable-UpsSsl.ps1 -Disable -HTTPPort <port> -CGPPort <port> Start-Service CitrixXTEServer

Impostazioni TLS sull’Universal Print Server

Se si dispone di più Universal Print Server in una configurazione con bilanciamento del carico, assicurarsi che le impostazioni TLS siano configurate in modo coerente su tutti gli Universal Print Server.

Quando si configura TLS sull’Universal Print Server, le autorizzazioni sul certificato TLS installato vengono modificate, concedendo al servizio Universal Printing l’accesso in lettura alla chiave privata del certificato e informando il servizio Universal Printing di quanto segue:

- Quale certificato nell’archivio certificati utilizzare per TLS.

- Quali numeri di porta TCP utilizzare per le connessioni TLS.

Il Firewall di Windows (se abilitato) deve essere configurato per consentire le connessioni in entrata su queste porte TCP. Questa configurazione viene eseguita automaticamente quando si utilizza lo script PowerShell Enable-UpsSsl.ps1.

- Quali versioni del protocollo TLS consentire.

Universal Print Server supporta le versioni del protocollo TLS 1.3 e 1.2. Specificare la versione minima consentita.

La versione predefinita del protocollo TLS è 1.2.

Nota:

TLS 1.1 e 1.0 non sono più supportati a partire dalla versione 2311 di Citrix Virtual Apps and Desktops.

- Quali suite di crittografia TLS consentire.

Una suite di crittografia seleziona gli algoritmi crittografici utilizzati per una connessione. I VDA e l’Universal Print Server possono supportare diversi set di suite di crittografia. Quando un VDA si connette e invia un elenco di suite di crittografia TLS supportate, l’Universal Print Server abbina una delle suite di crittografia del client con una delle suite di crittografia nel proprio elenco di suite di crittografia configurate e accetta la connessione. Se non esiste una suite di crittografia corrispondente, l’Universal Print Server rifiuta la connessione.

L’Universal Print Server supporta i seguenti set di suite di crittografia denominati GOV(ernment), COM(mercial) e ALL per le modalità native Crypto Kit OPEN, FIPS e SP800-52. Le suite di crittografia accettabili dipendono anche dall’impostazione dei criteri Modalità FIPS SSL e dalla Modalità FIPS di Windows. Consultare questo articolo di supporto Microsoft per informazioni sulla modalità FIPS di Windows.

| Suite di crittografia (in ordine di priorità decrescente) | OPEN ALL | OPEN COM | OPEN GOV | FIPS ALL | FIPS COM | FIPS GOV | SP800-52 ALL | SP800-52 COM | SP800-52 GOV |

|---|---|---|---|---|---|---|---|---|---|

| TLS_ECDHE_RSA_ AES256_GCM_SHA384 | X | X | X | X | X | X | |||

| TLS_ECDHE_RSA_ AES256_CBC_SHA384 | X | X | X | X | X | X | |||

| TLS_ECDHE_RSA_ AES256_CBC_SHA | X | X | X | X | X | X |

Configurare TLS su un Universal Print Server utilizzando lo script PowerShell

Installare il certificato TLS nell’area Computer locale > Personale > Certificati dell’archivio certificati. Se più di un certificato risiede in quella posizione, fornire l’identificazione personale del certificato allo script PowerShell Enable-UpsSsl.ps1.

Nota:

Lo script PowerShell trova il certificato corretto in base all’FQDN dell’Universal Print Server. Non è necessario fornire l’identificazione personale del certificato quando è presente un solo certificato per l’FQDN dell’Universal Print Server.

Lo script Enable-UpsSsl.ps1 abilita o disabilita le connessioni TLS che originano dal VDA verso l’Universal Print Server. Questo script è disponibile nella cartella Support > Tools > SslSupport sul supporto di installazione.

Quando si abilita TLS, lo script disabilita tutte le regole esistenti del Firewall di Windows per le porte TCP dell’Universal Print Server. Aggiunge quindi nuove regole che consentono al servizio XTE di accettare connessioni in entrata solo sulle porte TCP e UDP TLS. Disabilita anche le regole del Firewall di Windows per:

- Connessioni del servizio web di stampa in chiaro (predefinito: 8080)

- Connessioni del flusso di dati di stampa in chiaro (CGP) (predefinito: 7229)

L’effetto è che il VDA può stabilire queste connessioni solo quando utilizza TLS.

Nota:

L’abilitazione di TLS non influisce sulle connessioni RPC/SMB dello Spooler di stampa di Windows che originano dal VDA e vanno all’Universal Print Server.

Importante:

Specificare Enable o Disable come primo parametro. Il parametro CertificateThumbprint è facoltativo se un solo certificato nell’archivio certificati Personale del computer locale ha l’FQDN dell’Universal Print Server. Gli altri parametri sono facoltativi.

Sintassi

Enable-UpsSSL.ps1 -Enable [-HTTPPort <port>] [-CGPPort <port>] [–HTTPSPort <port>] [-CGPSSLPort <port>] [-SSLMinVersion <version>] [-SSLCipherSuite <name>] [-CertificateThumbprint <thumbprint>] [-FIPSMode <Boolean>] [-ComplianceMode <mode>]

Enable-UpsSSL.ps1 -Disable [-HTTPPort <portnum>] [-CGPPort <portnum>]

| Parametro | Descrizione |

|---|---|

| Enable | Abilita SSL/TLS sul server XTE. È richiesto questo parametro o il parametro Disable. |

| Disable | Disabilita SSL/TLS sul server XTE. È richiesto questo parametro o il parametro Enable. |

CertificateThumbprint "<thumbprint>"

|

Identificazione personale del certificato TLS nell’archivio certificati Personale del computer locale, racchiusa tra virgolette. Lo script utilizza l’identificazione personale specificata per selezionare il certificato che si desidera utilizzare. |

HTTPPort <port>

|

Porta del servizio web di stampa in chiaro (HTTP/SOAP). Predefinito: 8080 |

CGPPort <port>

|

Porta del flusso di dati di stampa in chiaro (CGP). Predefinito: 7229 |

HTTPSPort <port>

|

Porta del servizio web di stampa crittografato (HTTPS/SOAP). Predefinito: 8443 |

CGPSSLPort <port>

|

Porta del flusso di dati di stampa crittografato (CGP). Predefinito: 443 |

SSLMinVersion "<version>"

|

Versione minima del protocollo TLS, racchiusa tra virgolette. Valori validi: “TLS_1.2” e “TLS_1.3”. Predefinito: TLS_1.2. |

SSLCipherSuite "<name>"

|

Nome del pacchetto di suite di crittografia TLS, racchiuso tra virgolette. Valori validi: “GOV”, “COM” e “ALL” (predefinito). |

FIPSMode <Boolean>

|

Abilita o disabilita la modalità FIPS 140 nel server XTE. Valori validi: $true per abilitare la modalità FIPS 140, $false per disabilitare la modalità FIPS 140. |

Esempi

Lo script seguente abilita TLS. L’identificazione personale (rappresentata come “12345678987654321” in questo esempio) viene utilizzata per selezionare il certificato da utilizzare.

Enable-UpsSsl.ps1 –Enable -CertificateThumbprint "12345678987654321"

Lo script seguente disabilita TLS.

Enable-UpsSsl.ps1 –Disable

Configurazione della modalità FIPS

L’abilitazione della modalità FIPS (Federal Information Processing Standards) degli Stati Uniti garantisce che solo la crittografia conforme a FIPS 140 venga utilizzata per le connessioni crittografate dell’Universal Print Server.

Configurare la modalità FIPS sul server prima di configurare la modalità FIPS sul client.

Consultare il sito della documentazione Microsoft per l’abilitazione/disabilitazione della modalità FIPS di Windows.

Abilitazione della modalità FIPS sul client

Sul Delivery Controller™, eseguire Web Studio e impostare l’impostazione dei criteri Citrix Modalità FIPS UPS su Abilitato. Abilitare il criterio Citrix.

Eseguire questa operazione su ogni VDA:

- Abilitare la modalità FIPS di Windows.

- Riavviare il VDA.

Abilitazione della modalità FIPS sul server

Eseguire questa operazione su ogni Universal Print Server:

- Abilitare la modalità FIPS di Windows.

- Eseguire questo comando PowerShell come amministratore:

stop-service CitrixXTEServer, UpSvc - Eseguire lo script

Enable-UpsSsl.ps1con i parametri-Enable -FIPSMode $true. - Riavviare l’Universal Print Server.

Disabilitazione della modalità FIPS sul client

Su Web Studio, impostare l’impostazione dei criteri Citrix Modalità FIPS UPS su Disabilitato. Abilitare il criterio Citrix. È anche possibile eliminare l’impostazione dei criteri Citrix Modalità FIPS UPS.

Eseguire questa operazione su ogni VDA:

- Disabilitare la modalità FIPS di Windows.

- Riavviare il VDA.

Disabilitazione della modalità FIPS sul server

Eseguire questa operazione su ogni Universal Print Server:

- Disabilitare la modalità FIPS di Windows.

- Eseguire questo comando PowerShell come amministratore:

stop-service CitrixXTEServer, UpSvc - Eseguire lo script

Enable-UpsSsl.ps1con i parametri-Enable -FIPSMode $false. - Riavviare l’Universal Print Server.

Nota:

La modalità FIPS non è supportata quando la versione del protocollo SSL è impostata su TLS 1.3.

Configurazione della versione del protocollo SSL/TLS

La versione predefinita del protocollo SSL/TLS è TLS 1.2. TLS 1.2 e TLS 1.3 sono le versioni del protocollo SSL/TLS consigliate per l’uso in produzione. Per la risoluzione dei problemi, potrebbe essere necessario modificare temporaneamente la versione del protocollo SSL/TLS in un ambiente non di produzione.

SSL 2.0 e SSL 3.0 non sono supportati sull’Universal Print Server.

Impostazione della versione del protocollo SSL/TLS sul server

In Studio, impostare l’impostazione dei criteri Versione protocollo SSL sulla versione del protocollo desiderata e abilitare il criterio.

Assicurarsi che il sistema operativo del VDA supporti la versione TLS selezionata. Per le versioni TLS supportate su Windows, consultare Microsoft Learn - Supporto della versione del protocollo TLS. Per configurare il Registro di sistema per ignorare le impostazioni predefinite, consultare Microsoft Learn - Impostazioni della versione del protocollo TLS, DTLS e SSL.

Impostazione della versione del protocollo SSL/TLS sul client

Eseguire questa operazione su ogni VDA:

-

Sul Delivery Controller, impostare l’impostazione dei criteri Versione protocollo SSL sulla versione del protocollo desiderata e abilitare il criterio.

-

L’articolo di supporto Microsoft TLS Registry Settings descrive le impostazioni del Registro di sistema per Microsoft SCHANNEL SSP. Abilitare TLS 1.2 o TLS 1.3 lato client utilizzando le impostazioni del Registro di sistema.

Importante:

Ricordarsi di ripristinare le impostazioni del Registro di sistema ai valori originali al termine del test.

-

Riavviare il VDA.

Risoluzione dei problemi

Se si verifica un errore di connessione, controllare il file C:\Program Files (x86)\Citrix\XTE\logs\error.log sull’Universal Print Server.

Il messaggio di errore SSL handshake from client failed (Handshake SSL dal client non riuscito) appare in questo file di registro se l’handshake SSL/TLS non riesce. Tali errori possono verificarsi se la versione del protocollo SSL/TLS sul VDA e sull’Universal Print Server non corrispondono.

Utilizzare l’FQDN dell’Universal Print Server nelle seguenti impostazioni dei criteri che contengono nomi host dell’Universal Print Server:

- Stampanti di sessione

- Assegnazioni stampante

- Universal Print Server per il bilanciamento del carico

Assicurarsi che l’orologio di sistema (data, ora e fuso orario) sia corretto sugli Universal Print Server e sui VDA.

In questo articolo

- Tipi di connessioni di stampa tra il VDA e l’Universal Print Server

- Configurazione di SSL sull’Universal Print Server

- Configurazione dei numeri di porta di ascolto sull’Universal Print Server

- Impostazioni TLS sull’Universal Print Server

- Configurazione della modalità FIPS

- Configurazione della versione del protocollo SSL/TLS

- Risoluzione dei problemi