セキュリティに関する考慮事項およびベストプラクティス

注:

組織によっては、法的規制の要件を満たすために特定のセキュリティ基準への準拠が要求される場合があります。 このようなセキュリティ基準は変更されることがあるため、ここでは説明しません。 セキュリティ基準とCitrix製品に関する最新情報については、「Citrix Trust Center」を参照してください。

ファイアウォール

環境内にあるすべてのマシンを、境界ファイアウォール(必要に応じてエンクレーブ境界を含む)で保護します。

環境内にあるすべてのマシンは、パーソナルファイアウォールで保護する必要があります。 コアコンポーネントとVDAをインストールするときにWindows Firewallサービスが検出された場合は(ファイアウォールが無効であったとしても)、コンポーネントと機能の通信に必要なポートが自動的に開放されるように設定できます。 また、それらのファイアウォールポートを手作業で構成することもできます。 Windows以外のファイアウォールを使用している場合は、手作業でファイアウォールを構成する必要があります。 必要なポートについて詳しくは、「技術論文:Citrixテクノロジで使用される通信ポート」を参照してください。

従来の環境を新しいバージョンに移行する場合は、既存の境界ファイアウォールを移動するか、新しい境界ファイアウォールを追加する必要があります。 たとえば、従来のクライアントとデータセンター内のデータベースサーバーとの間に境界ファイアウォールがあるとします。 このリリースを使用するときは、仮想デスクトップおよびユーザーデバイスと、データセンター内のデータベースサーバーおよびDelivery Controllerとの間に境界ファイアウォールを設定する必要があります。 したがって、データベースサーバーとControllerを含むエンクレーブをデータセンター内に作成することを検討します。 また、ユーザーデバイスと仮想デスクトップ間のセキュリティについても考慮する必要があります。

注:

TCPポート1494および2598はICAおよびCGPに使用され、ファイアウォールで開放されているため、データセンター外のユーザーはこれらのポートにアクセスできます。 管理インターフェイスが不注意で開いたままになって攻撃を受ける可能性を避けるため、CitrixではこれらのTCPポートをほかの目的で使用しないでください。 ポート1494および2598は、Internet Assigned Number Authority(http://www.iana.org/)に正規登録されています。

Delivery Controllerとの通信を保護する™

HTTPSを使用した通信の暗号化

StoreFrontとNetScaler Gatewayは、HTTPまたはHTTPS経由でDelivery Controller上で実行されているXMLサービスと通信します。 構成に応じて、VDAはWebSocketを使用してDelivery Controllerと通信する場合があります。 Directorは、HTTPまたはHTTPS経由のODataを使用してモニターデータと通信します。 HTTPSを有効にし、HTTPを無効にすることをお勧めします。 これには、ControllerでTLSを有効にする必要があります。

-

StoreFrontがHTTPSを使用して接続するように構成するには、「Citrix Virtual Apps and Desktopsのリソースフィードの追加」および「Citrix Gatewayアプライアンスの追加」を参照してください。

-

HTTPSを使用してDelivery Controllerに接続するようにNetScaler Gatewayを構成するには、「NetScaler GatewayでのSecure Ticket Authorityの構成」を参照してください。

セキュリティキー

セキュリティキーを使用すると、承認されたStoreFrontおよびNetScalerサーバーのみがCloud Connector経由でDaaSに接続できるようになります。 XML信頼を有効にしている場合、これは特に重要です。

XML信頼

デフォルトでは、StoreFrontが列挙や起動などのアクションのためにDaaSに接続する場合、DaaSがユーザーを認証し、ユーザーのグループメンバーシップを確認できるように、StoreFrontはユーザーのActive Directory資格情報を渡す必要があります。 ただし、ドメインパススルー、スマートカード、SAMLなどの他の認証方法を使用する場合、StoreFrontにはActive Directoryパスワードがありません。 この場合、「XML信頼」を有効にする必要があります。 XML信頼を有効にすると、Citrix Virtual Apps and Desktopsでは、ユーザーのパスワードを検証せずに、StoreFrontがアプリケーションの列挙や起動などのアクションをユーザーに代わって実行できるようになります。 XML信頼を有効にする前に、セキュリティキーまたはファイアウォールやIPsecなどの別のメカニズムを使用して、信頼できるStoreFrontサーバーのみがDelivery Controllerに接続できるようにします。

Citrix Virtual Apps and Desktops PowerShell SDKを使用して、XML信頼設定を確認、有効化、または無効化します。

- XML信頼設定の現在の値を確認するには、

Get-BrokerSiteを実行してTrustRequestsSentToTheXMLServicePortの値を調べます。 - XML信頼を有効または無効にするには、パラメーター

TrustRequestsSentToTheXmlServicePortを指定してSet-BrokerSiteを実行します。

VDAとDelivery Controller間の通信

VDAがコントローラーと通信するためのメカニズムは2つあります。

-

Windows Communication Foundation

Windows Communication Foundation(WCF)のメッセージレベルの保護によって、Delivery ControllerとVDAとの間の通信がセキュリティで保護されます。 これにより、TLSを使用した追加のトランスポートレベルの保護が不要になります。 VDAとDelivery Controller間の通信に使用されるデフォルトのポートは80です。 ただし、ポートをカスタマイズすることは可能です。 詳しくは、「VDAのカスタマイズ」を参照してください。

WCFのメッセージセキュリティについて詳しくは、Microsoftのドキュメント「WCFのメッセージセキュリティ」を参照してください。

WCF構成では、ControllerとVDA間の相互認証にKerberosが使用されます。 暗号化には、CBCモードでのAESが256ビットキーで使用されます。 メッセージの整合性にはSHA-1が使用されます。

Microsoftによると、WCFで使用されるセキュリティプロトコルは、WS-SecurityPolicy 1.2を含むOASIS(Organization for the Advancement of Structured Information Standards)による標準に準拠しています。 また、WCFは『Security Policy 1.2』に表記されているアルゴリズムスイートすべてをサポートしていることも明言されています。

ControllerとVDA間の通信には、前述のアルゴリズムによるbasic256アルゴリズムスイートが使用されます。

WCF構成では、メッセージレベルのセキュリティ暗号化とともにSOAP over HTTPプロトコルが使用されます。

-

WebSocket

これはWCFの最新の代替手段です。 これにより、VDAからDelivery Controllerへの通信にTLSポート443のみを使用できるというメリットが得られます。 現在、MCSでプロビジョニングされたマシンでのみ使用できます。 詳しくは、「VDAとDelivery Controller間のWebSocket通信」を参照してください。

Delivery Controllerとライセンスサーバー間の通信を保護する

Delivery Controllerは、HTTPS経由でライセンスサーバーと通信します。 デフォルトでは自己署名証明書が使用されますが、これを企業または公的証明機関によって発行された証明書に置き換えることをお勧めします。 詳しくは、「Citrix Licensing ManagerおよびWeb Services for Licensingにより使用される証明書の手動インストール」を参照してください。

WebブラウザーとWeb StudioおよびDirector間の通信を保護する

Web StudioとDirectorは、Delivery Controllerと同じマシンまたは別のマシンにインストールできます。 ユーザーはWebブラウザーを使用してWeb StudioおよびDirectorに接続します。 デフォルトでは、Web Studioは自己署名証明書を使用してHTTPSを有効にしますが、スタンドアロンでインストールされたDirectorはHTTPSを構成しません。 適切な証明書を使用して、Web StudioとDirectorでTLSを有効にすることをお勧めします。

ICA®通信のセキュリティ保護

Citrix Virtual Apps and Desktops™には、クライアントとVDA間のICAトラフィックを保護するためのいくつかのオプションが用意されています。 使用可能なオプションは次のとおりです:

- Basic encryption: デフォルト設定。

- SecureICA: RC5(128ビット)暗号化を使用してセッションデータを暗号化できます。

- VDA TLS/DTLS: TLS/DTLSを使用してネットワークレベルの暗号化を使用できるようにします。

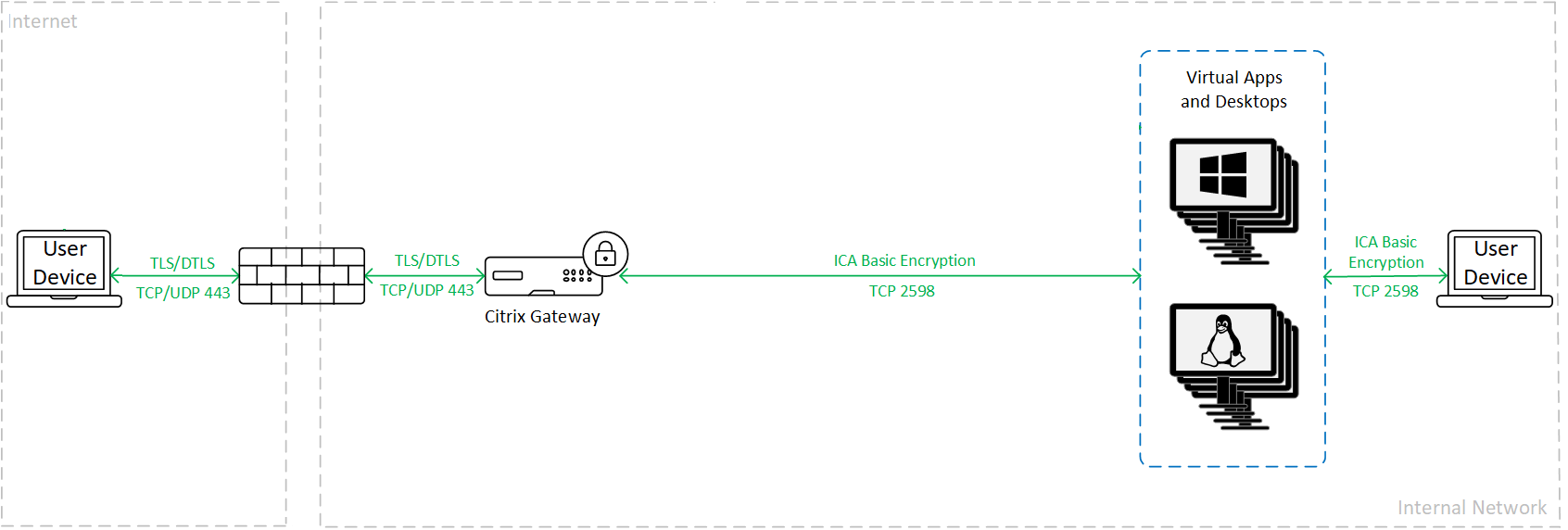

基本の暗号化

基本の暗号化を使用する場合、トラフィックは次の図に示すように暗号化されます。

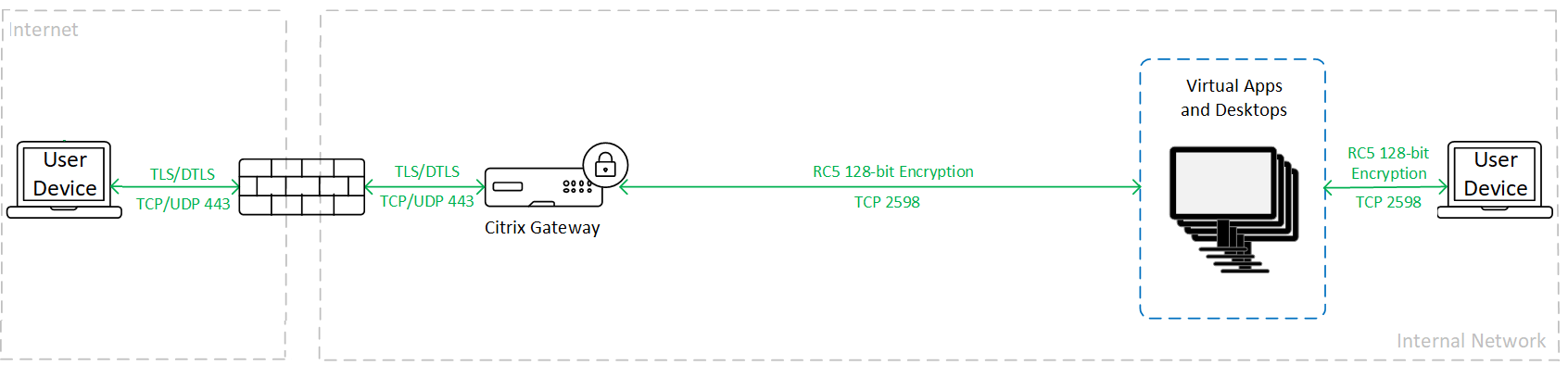

SecureICA

SecureICAを使用する場合、トラフィックは次の図に示すように暗号化されます。

詳しくは、「セキュリティのポリシー設定」を参照してください

注1:

HTML5向けWorkspaceアプリを使用する場合、SecureICAはサポートされません。

注2:

Citrix SecureICAは、ICA/HDXプロトコルの一部ですが、Transport Layer Security(TLS)のような標準に準拠したネットワークセキュリティプロトコルではありません。

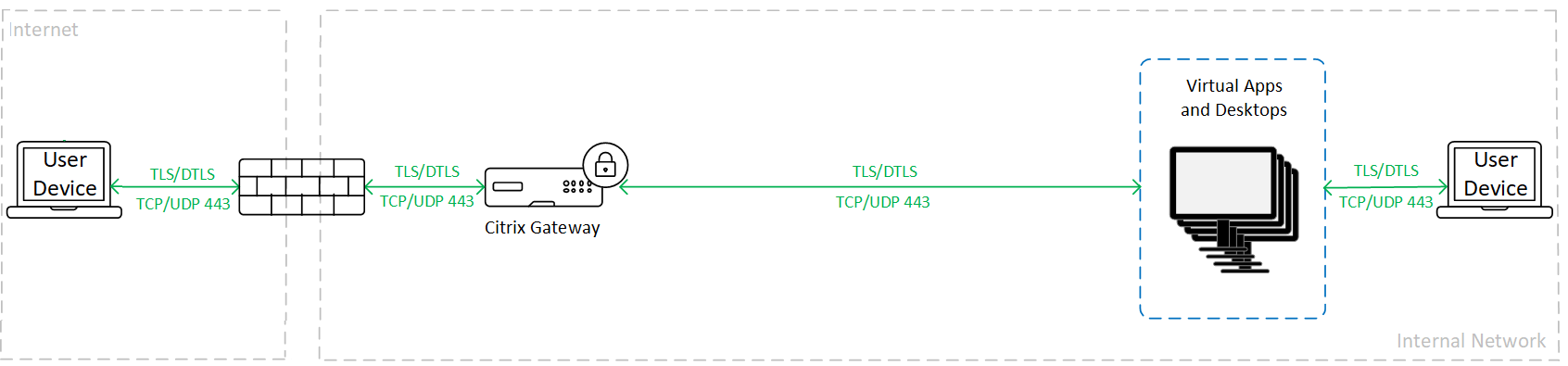

VDA TLS/DTLS

VDA TLS/DTLS暗号化を使用する場合、トラフィックは次の図に示すように暗号化されます。

VDA TLS/DTLSを構成するには、VDAのTLS設定を参照してください。

仮想チャネル

仮想チャネル許可リストを使用して、環境内で許可されるCitrix以外の仮想チャネルを制御します。

プリントサーバーとの通信を保護する

Virtual Delivery Agent(VDA)とユニバーサルプリントサーバー間のTCPベースの接続で、TLSを有効にすることができます。 詳しくは、「ユニバーサルプリントサーバーのTransport Layer Security(TLS)」を参照してください。

サイトデータベースとの通信を保護する

サイトデータベース接続のTLSを有効にする方法については、CTX137556を参照してください。

VDAマシンのセキュリティ

一般的な推奨事項

VDAが最新のオペレーティングセキュリティの更新とウイルス対策によって、最新の状態に保たれていることを確認します。

アプリケーションのセキュリティ

管理者以外のユーザーが悪意ある操作を実行するのを防ぐために、Citrix®では、VDAホスト上のインストーラー、アプリケーション、実行可能ファイル、およびスクリプトに対してWindows AppLocker規則を構成することをお勧めします。

8.3ファイル名

VDAで8.3ファイル名を無効にすることができます。 Microsoft fsutilドキュメントを参照してください。

データストレージの考慮事項

デスクトップ環境は、プールデスクトップや専用デスクトップなど、さまざまな種類のデスクトップで構成される場合があります。 ユーザーは、プールデスクトップなど、複数のユーザーで共有されるデスクトップ上にデータを保存するべきではありません。 また、専用デスクトップでも、そのデスクトップをほかのユーザーが使用することになった場合に、保存されているデータを削除する必要があります。

ユーザーアカウント管理

Windowsベストプラクティスをアカウント管理に適用します。 Machine Creation ServicesまたはProvisioning Servicesによって複製される前に、アカウントをテンプレートやイメージに作成しないでください。 保存された、権限が付与されているドメインアカウントを使用して、タスクをスケジュールしないでください。 共有Active Directoryマシンアカウントを手動で作成しないでください。 こうすることにより、ローカルの永続アカウントのパスワードがマシンへの攻撃によって取得され、他者所有のMCS/PVS共有イメージへのログオンに使用されるのを阻止することができます。

ユーザーには、必要な権限だけを付与します。 デスクトップのユーザーには、Microsoft Windowsでの権限(グループポリシーの[ユーザー権利の割り当て]およびグループメンバーシップ)がそのまま適用されます。 このリリースの利点の1つは、仮想デスクトップが格納されているコンピューターに対する物理的な制御を許可せずに、デスクトップに対するユーザーの管理権限を付与できることです。

デスクトップ権限を計画するときは、以下の点に注意してください。

- デフォルトでは、権限を持たないユーザーがデスクトップに接続すると、ユーザーデバイスのタイムゾーンではなく、そのデスクトップを実行しているシステムのタイムゾーンが表示されます。 デスクトップの使用時にローカルの時刻が表示されるようにする方法については、「デリバリーグループの管理」を参照してください。

- デスクトップの管理者権限を持つユーザーは、そのデスクトップを完全に制御することができます。 デスクトップが専用デスクトップではなくプールデスクトップの場合、管理者権限を持つユーザーはそのデスクトップのすべてのユーザー(将来のユーザーを含む)に信頼されている必要があります。 このため、プールデスクトップのすべてのユーザーは、この状況によってデータのセキュリティに永続的な危険性が存在することを認識する必要があります。 これは、1人のユーザーに対してのみ割り当てられるデスクトップには当てはまりません。つまり、このユーザーはほかのデスクトップの管理者になることはできません。

- 通常、デスクトップの管理者であるユーザーはそのデスクトップにソフトウェアをインストールできます。インストールできるソフトウェアには悪意のあるものも含まれます。 またユーザーが、そのデスクトップに接続しているすべてのネットワーク上のトラフィックを監視または制御することも可能です。

ログオン権限の管理

ユーザーアカウントとコンピューターアカウントの両方にログオン権限が必要です。 Microsoft Windowsの権限では、ログオン権限は引き続き、[ユーザー権限の割り当て]で権限を設定し[グループポリシー]でグループメンバーシップを設定するという通常の方法で、デスクトップに適用されます。

Windowsのログオン権限には次の種類があります。ローカルログオン、リモートデスクトップサービスを使ったログオン、ネットワーク経由でのログオン(ネットワーク経由でコンピューターへアクセス)、バッチジョブとしてログオン、サービスとしてログオン。

コンピューターアカウントでは、必要なログオン権限だけをコンピューターに付与します。 Delivery Controllerのコンピューターアカウントには、「ネットワーク経由でコンピューターへアクセス」のログオン権限が必要です。

ユーザーアカウントでは、必要なログオン権限だけをユーザーに付与します。

Microsoftによると、デフォルトでRemote Desktop Usersグループに[リモート デスクトップ サービスを使ったログオンを許可]でログオン権限が付与されています(ドメインコントローラを除く)。

組織のセキュリティポリシーによっては、このグループがこのログオン権限から除外されることを明示的に設定している場合もあります。 次の方法を検討してください。

- マルチセッションOS対応Virtual Delivery Agent(VDA)はMicrosoftリモートデスクトップサービスを使用します。 Remote Desktop Usersグループを制限されたグループとして構成し、Active Directoryグループポリシー経由でグループのメンバーシップを制御できます。 詳しくは、Microsoft社のドキュメントを参照してください。

- シングルセッションOS対応VDAを含むCitrix Virtual Apps and Desktopsの他のコンポーネントでは、Remote Desktop Usersグループは必要ありません。 このため、これらのコンポーネントではRemote Desktop Usersグループにログオン権限[リモート デスクトップ サービスを使ったログオンを許可]の必要はなく、削除できます。 さらに、以下を確認します。

- リモートデスクトップサービスでこれらのコンピューターを管理する場合、すべての必要な管理者が既にAdministratorsグループのメンバーであることを確認してください。

- リモートデスクトップサービスでこれらのコンピューターを管理しない場合、コンピューター上でリモートデスクトップサービスを無効にすることを検討してください。

ユーザーとグループをログオン権限[リモートデスクトップサービスによるログオンを拒否]に追加することは可能ですが、ログオン権限の拒否の使用は、通常推奨されません。 詳しくは、Microsoft社のドキュメントを参照してください。

Delivery Controllerのセキュリティ

Delivery Controller上のWindowsサービス

Delivery Controllerをインストールすると、次のWindowsサービスが作成されます。

- Citrix AD Identity Service(NT SERVICE\CitrixADIdentityService):仮想マシンのMicrosoft Active Directoryコンピューターアカウントを管理します。

- Citrix Analytics(NT SERVICE\CitrixAnalytics):Citrixが使用するサイト構成の使用状況情報の収集がサイト管理者によって承認されている場合、この情報を収集します。 その後、製品の改善に役立てるために、この情報をCitrixに送信します。

- Citrix App Library(NT SERVICE\CitrixAppLibrary):AppDiskの管理とプロビジョニング、AppDNA統合、およびApp-Vの管理をサポートします。

- Citrix Broker Service(NT SERVICE\CitrixBrokerService):ユーザーが使用できる仮想デスクトップやアプリケーションを選択します。

- Citrix Configuration Logging Service(NT SERVICE\CitrixConfigurationLogging):すべての構成の変更と、管理者がサイトに対して行ったそのほかの状態の変更を記録します。

- Citrix Configuration Service(NT SERVICE\CitrixConfigurationService):共有される構成のサイト全体のリポジトリです。

- Citrix Delegated Administration Service(NT SERVICE\CitrixDelegatedAdmin):管理者に与えられた権限を管理します。

- Citrix Environment Test Service(NT SERVICE\CitrixEnvTest):そのほかのDelivery Controllerサービスのセルフテストを管理します。

- Citrix Host Service(NT SERVICE\CitrixHostService):Citrix Virtual AppsまたはCitrix Virtual Desktops環境で使用されているハイパーバイザーインフラストラクチャに関する情報を保存します。また、コンソールで使用される、ハイパーバイザープールのリソースを列挙する機能を提供します。

- Citrix Machine Creation Services(NT SERVICE\CitrixMachineCreationService):デスクトップ仮想マシンの作成をオーケストレーションします。

- Citrix Monitor Service(NT SERVICE\CitrixMonitor):Citrix Virtual AppsまたはCitrix Virtual Desktopsのメトリックスを収集し、履歴情報を保存して、トラブルシューティングのためのクエリインターフェイスと各種のレポートツールを提供します。

- Citrix StoreFront Service(NT SERVICE\ CitrixStorefront):StoreFrontの管理をサポートします。 (StoreFrontコンポーネント自体には含まれていません)。

- Citrix StoreFront Privileged Administration Service(NT SERVICE\CitrixPrivilegedService):StoreFrontの特権管理操作をサポートします。 (StoreFrontコンポーネント自体には含まれていません)。

- Citrix Config Synchronizer Service(NT SERVICE\CitrixConfigSyncService):メインサイトデータベースからローカルホストキャッシュに構成データを反映させす。

- Citrix High Availability Service(NT SERVICE\CitrixHighAvailabilityService):メインサイトデータベースが使用できない場合に、ユーザーが使用できる仮想デスクトップやアプリケーションを選択します。

Delivery Controllerをインストールすると、次のWindowsサービスも作成されます。 これらは、そのほかのCitrixコンポーネントをインストールしたときにも作成されます。

- Citrix Diagnostic Facility COM Server(NT SERVICE\CdfSvc):Citrixサポートが使用するための診断情報の収集をサポートします。

- Citrix Telemetry Service(NT SERVICE\CitrixTelemetryService):Citrixが分析するための診断情報を収集することで、管理者が分析結果と推奨事項を確認してサイトの問題解決に役立てることができるようにします。

Delivery Controllerをインストールすると、次のWindowsサービスも作成されます。 これは現在使用されていません。 有効だった場合、無効にしてください。

- Citrix Remote Broker Provider(NT SERVICE\XaXdCloudProxy)

Delivery Controllerをインストールすると、次のWindowsサービスも作成されます。 これらは現在使用されていませんが、有効にする必要があります。 無効にしないでください。

- Citrixオーケストレーションサービス(NT SERVICE\CitrixOrchestration)

- Citrix信頼サービス(NT SERVICE\CitrixTrust)

Citrix StoreFront Privileged Administration Serviceを除く、これらのサービスには、[サービスとしてログオン]のログオン権限と[プロセスのメモリクォータの増加]、[セキュリティ監査の生成]、[プロセスレベルトークンの置き換え]の権限が付与されます。 通常、これらのユーザー権利を変更する必要はありません。 これらの権限はDelivery Controllerでは使用されないため、自動的に無効にされています。

Citrix StoreFront Privileged Administration ServiceとCitrix Telemetry Serviceを除く、前述のDelivery Controller Windowsサービスは、ネットワークサービスIDでログオンするように構成されます。 このサービス設定は変更しないでください。

Citrix Config Synchronizer Serviceでは、NETWORK SERVICEアカウントがDelivery Controllerのローカル管理者グループに属している必要があります。 これにより、ローカルホストキャッシュが正しく機能します。

Citrix StoreFront Privileged Administration Serviceは、ローカルシステム(NT AUTHORITY\SYSTEM)にログオンするように構成されます。 これは、通常はサービスで実行できないDelivery Controller StoreFront操作(Microsoft IISサイトの作成など)に必要な構成です。 このサービス設定は変更しないでください。

Citrix Telemetry Serviceは、このサービス自体のサービス固有のIDでログオンするように構成されます。

Citrix Telemetry Serviceは、無効にすることができます。 このサービスと、既に無効にされているサービス以外のそのほかのDelivery Controller Windowsサービスは、無効にしないでください。

ログオン権限の管理

VDAのコンピューターアカウントには、「ネットワーク経由でコンピューターへアクセス」ログイン権限が必要です。 「Active Directory OUベースのController検出」を参照してください。

クライアントアクセス

クライアントアクセスは通常、Citrix StoreFrontを展開することによって提供されます。 StoreFrontのセキュリティ保護について詳しくは、StoreFrontのドキュメントを参照してください。

リモートユーザーがStoreFrontおよびVDAに安全に接続できるようにするには、NetScaler® Gatewayを展開します。

Citrixでは、クライアントがCitrix Workspaceアプリを使用してStoreFrontに接続することをお勧めします。 詳しくは、各オペレーティングシステムのCitrix Workspaceアプリのドキュメントで、セキュリティセクションを参照してください。 または、ユーザーはWebブラウザーを使用してStoreFrontにアクセスすることもできます。

Citrix Workspace™アプリ以外のアプリケーションを実行する能力が制限されているユーザーに、シンクライアントを提供することを検討してください。 デバイスが組織によって管理されている場合は、オペレーティングシステムのセキュリティ更新プログラムとウイルス対策ソフトウェアが確実に展開されるような形でポリシーを導入する必要があります。 ただし、多くの場合、ユーザーが組織の管理外にある管理されていないデバイスから接続可能である必要があります。 次の機能の使用を検討してください:

- Endpoint Analysisは、エンドポイントをスキャンしてオペレーティングシステムやウイルス対策などのセキュリティ情報を取得し、セキュリティ要件を満たさないクライアントのアクセスを拒否します。

- App Protectionは、キーロガーとスクリーンキャプチャをブロックします。

バージョン混在環境

一部のアップグレードでは、VDAとDelivery Controllerのバージョンが異なる場合など、バージョンが混在する環境が避けられません。 ベストプラクティスに従い、異なるバージョンのCitrixコンポーネントが同時に存在する時間を最短化させます。 バージョン混在環境などでは、セキュリティポリシーが一律には適用されない可能性があります。

注:

これは、ほかのソフトウェア製品では一般的な問題です。 Active Directoryの以前のバージョンを使用すると、最近のバージョンのWindowsにはグループポリシーが部分的にしか適用されません。

次のシナリオでは、特定のバージョン混在Citrix環境で発生する可能性があるセキュリティ問題について説明します。 XenAppおよびXenDesktop 7.6 Feature Pack 2のVirtual Delivery Agentを実行している仮想デスクトップへの接続にCitrix Receiver 1.7が使用されている場合、ポリシー設定 [デスクトップとクライアント間におけるファイル転送の許可] はサイトでは有効ですが、XenAppおよびXenDesktop 7.1を実行しているDelivery Controllerによっては無効にできません。 製品のより新しいバージョンでリリースされたポリシーの設定は認識されません。 このポリシーにより、ユーザーはファイルを自分の仮想デスクトップにアップロードしてダウンロードできます – セキュリティ問題。 この問題を回避するには、Delivery ControllerあるいはStudioのスタンドアロンインスタンスをバージョン7.6 Feature Pack 2にアップグレードし、その後でグループポリシーを使ってポリシーを無効にします。 または、すべての該当する仮想デスクトップでローカルポリシーを使用します。

リモートPCアクセスのセキュリティに関する考慮事項

リモートPCアクセスでは、次のセキュリティ機能がサポートされます:

- スマートカードの使用がサポートされます。

- リモートセッションの間、社内のPCのモニターは非表示になります。

- リモートPCアクセスでは、すべてのキーボードおよびマウスの入力がリモートセッションにリダイレクトされます(Ctrl+Alt+Delキー入力、およびUSB対応スマートカードや生体認証デバイスを除く)。

- SmoothRoamingは1人のユーザーに対してのみサポートされます。

- リモートセッションで接続していた社内のPCにローカルでアクセスを再開できるのはそのユーザーのみです。 ローカルでのアクセスを再開するには、ローカルのキーボードでCtrl+Alt+Delキーを押して、リモートセッションと同じ資格情報を使ってログオンします。 システムに適切なサードパーティ製の資格情報プロバイダー統合が構成されている場合は、スマートカードを挿入したり生体認証を使用したりしてローカルアクセスを再開することもできます。 グループポリシーオブジェクト(GPO)やレジストリキーでユーザーの簡易切り替え機能を有効にして、このデフォルトの動作設定を上書きすることができます。

注:

CitrixではVDA管理者特権を一般のセッションユーザーに割り当てないことをお勧めします。

自動割り当て

リモートPCアクセスでは、デフォルトで単一VDAへの複数ユーザーの自動割り当てがサポートされます。 XenDesktop 5.6 Feature Pack 1では、PowerShellスクリプトRemotePCAccess.ps1を使ってこの動作を上書きできます。 このリリースでは、レジストリキーを使って複数ユーザーの自動割り当てを許可または禁止できます。 この設定はサイト全体に適用されます。

注意:

レジストリエディターの使用を誤ると、深刻な問題が発生する可能性があり、オペレーティングシステムの再インストールが必要になる場合もあります。 レジストリエディターの誤用による障害に対して、Citrixでは一切責任を負いません。 レジストリエディターは、お客様の責任と判断の範囲でご使用ください。 また、レジストリファイルのバックアップを作成してから、レジストリを編集してください。

自動割り当てを1人のユーザーのみに制限するには、以下の手順に従います。

サイト上の各Controllerで、以下のレジストリエントリを設定します。

HKEY\_LOCAL\_MACHINE\Software\Citrix|DesktopServer

Name: AllowMultipleRemotePCAssignments

Type: REG_DWORD

Data: 0 = Disable multiple user assignment, 1 = (Default) Enable multiple user assignment.

既存のユーザー割り当てを削除するには、SDKコマンドを使用します。これにより、VDAに単一ユーザーが割り当てられるようになります。

-

割り当てられているすべてのユーザーをVDAから削除するには、$machine.AssociatedUserNames %{ Remove-BrokerUser-Name $_ -Machine $machineを実行します。 -

デリバリーグループからVDAを削除するには、$machine Remove-BrokerMachine -DesktopGroup $desktopGroupを実行します。

社内の物理PCを再起動します。