-

-

-

VDAインストールに関連したWindows Defenderアクセス制御の構成

-

-

Cloud ConnectorのスタンドアロンのCitrix Secure Ticketing Authority(STA)サービス

-

-

-

-

-

This content has been machine translated dynamically.

Dieser Inhalt ist eine maschinelle Übersetzung, die dynamisch erstellt wurde. (Haftungsausschluss)

Cet article a été traduit automatiquement de manière dynamique. (Clause de non responsabilité)

Este artículo lo ha traducido una máquina de forma dinámica. (Aviso legal)

此内容已经过机器动态翻译。 放弃

このコンテンツは動的に機械翻訳されています。免責事項

이 콘텐츠는 동적으로 기계 번역되었습니다. 책임 부인

Este texto foi traduzido automaticamente. (Aviso legal)

Questo contenuto è stato tradotto dinamicamente con traduzione automatica.(Esclusione di responsabilità))

This article has been machine translated.

Dieser Artikel wurde maschinell übersetzt. (Haftungsausschluss)

Ce article a été traduit automatiquement. (Clause de non responsabilité)

Este artículo ha sido traducido automáticamente. (Aviso legal)

この記事は機械翻訳されています.免責事項

이 기사는 기계 번역되었습니다.책임 부인

Este artigo foi traduzido automaticamente.(Aviso legal)

这篇文章已经过机器翻译.放弃

Questo articolo è stato tradotto automaticamente.(Esclusione di responsabilità))

Translation failed!

VDAインストールに関連したWindows Defenderアクセス制御の構成

お客様は、署名されていないバイナリの読み込みを禁止するようにWindows Defenderアクセス制御(WDAC)設定を構成します。 したがって、VDAインストーラー経由で配布される署名されていないバイナリは禁止され、これによってVDAのインストールが制限されます。

Citrix®は現在、Citrixが生成したすべてのバイナリにCitrixコード署名証明書を使用して署名しています。 さらに、当社製品とともに配布されるサードパーティのバイナリに、それらのサードパーティのバイナリが信頼できるバイナリであることを証明する証明書で署名します。

重要:

署名されていないサードパーティのバイナリを含む古いVDAから、署名されたバイナリを含む新しいVDAバージョンにアップグレードすると、アップグレードされたマシンに署名されたバイナリが配置されない場合があります。 これは、システムをアップグレードしてもバイナリが同じバージョンに置き換えられないOS内のメカニズムによるものです。 サードパーティのバイナリは署名されていますが、サードパーティによって管理されているバージョンはCitrixによって更新できないため、これらのバイナリは更新されません。 この制限を回避するには、以下を実行してください:

- バイナリを許可リストに含めます。 これにより、バイナリに署名する必要がなくなります。

- 古いVDAをアンインストールし、新しいVDAをインストールします。 これは新規VDAインストールに似たプロセスであり、署名されたバージョンがインストールされます。

ウィザードを使用して新しい基本ポリシーを作成する

WDACを使用すると、システム上で実行する信頼できるバイナリを追加できます。 WDACのインストール後、Windows Defender Application Control Policy Wizardが自動的に開きます。

バイナリを追加するには、新しい基本WDACポリシーを作成する必要があります。 このセクションでは、基本ポリシーを作成するためのCitrix推奨ガイドラインについて説明します。

- Signed and Reputable Modeを 基本テンプレートとして選択します。これは、Windowsオペレーティング コンポーネント、Microsoftストアからインストールされたアプリ、すべてのMicrosoft署名済みソフトウェア、およびサードパーティのWindowsハードウェア互換ドライバーを承認するためです。

- Audit Modeを有効にすると、新しいWindows Defender Application Controlポリシーを適用する前にテストできるようになります。

- ファイル規則のカスタム規則を追加することで、アプリケーションが識別され信頼されるレベルを指定し、参照ファイルを提供します。 規則の種類として「Publisher」(発行元)を選択すると、Citrix証明書のいずれかによって署名された参照ファイルを選択できます。

- 規則を追加したら、

.XMLおよび.CIPファイルが保存されているフォルダーに移動します。.XMLファイルには、ポリシーで定義されているすべての規則が含まれています。 規則を変更、追加、または削除するようにこれを構成できます。 - WDACポリシーを展開する前に、

.XMLファイルをバイナリ形式に変換する必要があります。 WDACファイルは、.XMLファイルを.CIPファイルに変換します。 -

.CIPファイルをコピーして「C:\WINDOWS\System32\CodeIntegrity\CiPolicies\Active」に貼り付け、マシンを再起動します。 生成されたポリシーは監査モードで適用されます。 - 基本ポリシーを作成する手順については、「ウィザードを使用した新しい基本ポリシーの作成」を参照してください。

このポリシーを適用すると、WDACは指定された発行元/CAによって署名されたCitrixファイルについて警告しません。

同様に、サードパーティによって署名されたファイルに対して発行元レベルの規則を作成することもできます。

適用されたポリシーを確認する

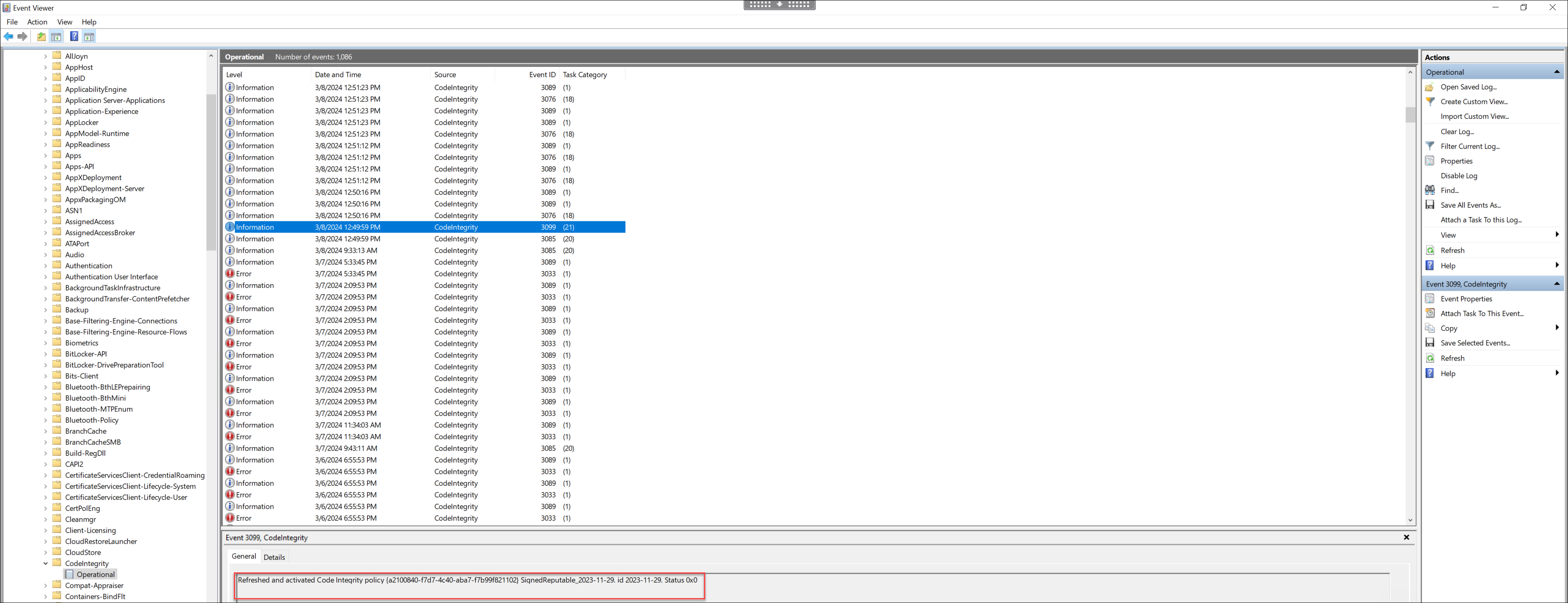

- マシンを再起動した後、イベントビューアーを開き、[Aplications and Services Logs]>[Microsoft]>[Windows]>[CodeIntegrity]>[Operational]に移動します。

-

適用されたポリシーがアクティブになっていることを確認します。

- ポリシーに違反したログを探し、そのファイルのプロパティを確認します。 まず、署名されていることを確認します。 署名されておらず、このマシンがVDAアップグレードを実行後の場合は、上記の制限で説明したケースである可能性が高くなります。 署名されている場合、このファイルは、前述のように代わりの証明書で署名されている可能性があります。

Citrix証明書で署名されたCitrix生成ファイルの例は、C:\Windows\System32\drivers\picadm.sysです。 Citrixサードパーティ証明書で署名されたサードパーティバイナリの例は、C:\Program Files\Citrix\IcaConfigTool\Microsoft.Practices.Unity.dllです。

共有

共有

This Preview product documentation is Citrix Confidential.

You agree to hold this documentation confidential pursuant to the terms of your Citrix Beta/Tech Preview Agreement.

The development, release and timing of any features or functionality described in the Preview documentation remains at our sole discretion and are subject to change without notice or consultation.

The documentation is for informational purposes only and is not a commitment, promise or legal obligation to deliver any material, code or functionality and should not be relied upon in making Citrix product purchase decisions.

If you do not agree, select I DO NOT AGREE to exit.