-

Planejar e criar uma implantação

-

Pools de identidade de diferentes tipos de ingresso de identidade de máquina

-

Migrar cargas de trabalho entre locais de recursos usando o Serviço de Portabilidade de Imagem

-

-

HDX Direct

-

-

This content has been machine translated dynamically.

Dieser Inhalt ist eine maschinelle Übersetzung, die dynamisch erstellt wurde. (Haftungsausschluss)

Cet article a été traduit automatiquement de manière dynamique. (Clause de non responsabilité)

Este artículo lo ha traducido una máquina de forma dinámica. (Aviso legal)

此内容已经过机器动态翻译。 放弃

このコンテンツは動的に機械翻訳されています。免責事項

이 콘텐츠는 동적으로 기계 번역되었습니다. 책임 부인

Este texto foi traduzido automaticamente. (Aviso legal)

Questo contenuto è stato tradotto dinamicamente con traduzione automatica.(Esclusione di responsabilità))

This article has been machine translated.

Dieser Artikel wurde maschinell übersetzt. (Haftungsausschluss)

Ce article a été traduit automatiquement. (Clause de non responsabilité)

Este artículo ha sido traducido automáticamente. (Aviso legal)

この記事は機械翻訳されています.免責事項

이 기사는 기계 번역되었습니다.책임 부인

Este artigo foi traduzido automaticamente.(Aviso legal)

这篇文章已经过机器翻译.放弃

Questo articolo è stato tradotto automaticamente.(Esclusione di responsabilità))

Translation failed!

HDX™ Direct

Ao acessar recursos fornecidos pela Citrix, o HDX Direct permite que dispositivos cliente internos e externos estabeleçam uma conexão direta segura com o host da sessão, se a comunicação direta for possível.

Requisitos do sistema

A seguir estão os requisitos do sistema para usar o HDX Direct:

-

Plano de controle

- Citrix DaaS™

- Citrix Virtual Apps and Desktops™ 2503 ou posterior

-

Virtual Delivery Agent (VDA)

- Windows: versão 2503 ou posterior

-

Aplicativo Workspace

- Windows: versão 2503 ou posterior

- Linux: versão 2411 ou posterior

- Mac: versão 2411 ou posterior

-

Camada de acesso

- Citrix Workspace™

- Citrix Storefront™ 2503 ou posterior

- Citrix Gateway Service

- Citrix NetScaler® Gateway

Requisitos de rede

A seguir estão os requisitos de rede para usar o HDX Direct.

Hosts de sessão

Se os hosts da sessão tiverem um firewall, como o Firewall do Windows Defender, você deve permitir o seguinte tráfego de entrada para conexões internas.

| Descrição | Origem | Protocolo | Porta |

|---|---|---|---|

| Conexão interna direta | Cliente | TCP | 443 |

| Conexão interna direta | Cliente | UDP | 443 |

Observação:

O instalador do VDA adiciona as regras de entrada apropriadas ao Firewall do Windows Defender. Se você usar um firewall diferente, deverá adicionar as regras acima.

Rede do cliente

A tabela a seguir descreve a rede do cliente para usuários internos e externos.

Usuários internos

| Descrição | Protocolo | Origem | Porta de origem | Destino | Porta de destino |

|---|---|---|---|---|---|

| Conexão interna direta | TCP | Rede do cliente | 1024–65535 | Rede do VDA | 443 |

| Conexão interna direta | UDP | Rede do cliente | 1024–65535 | Rede do VDA | 443 |

Usuários externos

| Descrição | Protocolo | Origem | Porta de origem | Destino | Porta de destino |

|---|---|---|---|---|---|

| STUN (somente usuários externos) | UDP | Rede do cliente | 1024–65535 | Internet (consulte a observação abaixo) | 3478, 19302 |

| Conexão de usuário externo | UDP | Rede do cliente | 1024–65535 | Endereço IP público do data center | 1024–65535 |

Rede do data center

A tabela a seguir descreve a rede do data center para usuários internos e externos.

Usuários internos

| Descrição | Protocolo | Origem | Porta de origem | Destino | Porta de destino |

|---|---|---|---|---|---|

| Conexão interna direta | TCP | Rede do cliente | 1024–65535 | Rede do VDA | 443 |

| Conexão interna direta | UDP | Rede do cliente | 1024–65535 | Rede do VDA | 443 |

Usuários externos

| Descrição | Protocolo | Origem | Porta de origem | Destino | Porta de destino |

|---|---|---|---|---|---|

| STUN (somente usuários externos) | UDP | Rede do VDA | 1024–65535 | Internet (consulte a observação abaixo) | 3478, 19302 |

| Conexão de usuário externo | UDP | DMZ / Rede interna | 1024–65535 | Rede do VDA | 55000–55250 |

| Conexão de usuário externo | UDP | Rede do VDA | 55000–55250 | IP público do cliente | 1024–65535 |

OBSERVAÇÃO:

Tanto o VDA quanto o aplicativo Workspace tentam enviar solicitações STUN para os seguintes servidores na mesma ordem:

- stun.cloud.com:3478

- stun.cloudflare.com:3478

- stun.l.google.com:19302

Se você alterar o intervalo de portas padrão para conexões de usuários externos usando a configuração de política Intervalo de portas do HDX Direct, as regras de firewall correspondentes devem corresponder ao seu intervalo de portas personalizado.

Configuração

O HDX Direct é desabilitado por padrão. Você pode configurar esse recurso usando a configuração HDX Direct na política do Citrix.

- HDX Direct: Para habilitar ou desabilitar um recurso.

- Modo HDX Direct: Determina se o HDX Direct está disponível apenas para clientes internos ou para clientes internos e externos.

- Intervalo de portas do HDX Direct: Define o intervalo de portas que o VDA usa para conexões de clientes externos.

Se necessário, a lista de servidores STUN usados pelo HDX Direct pode ser modificada editando o seguinte valor de registro:

- Chave: HKLM\SOFTWARE\Citrix\HDX-Direct

- Tipo de valor: REG_MULTI_SZ

- Nome do valor: STUNServers

- Dados: stun.cloud.com:3478 stun.cloudflare.com:3478 stun.l.google.com:19302

OBSERVAÇÃO:

O HDX Direct para usuários externos está disponível apenas com EDT (UDP) como protocolo de transporte. Portanto, o Transporte Adaptável deve estar habilitado.

Considerações

A seguir estão as considerações para usar o HDX Direct:

- O HDX Direct para usuários externos está disponível apenas com EDT (UDP) como protocolo de transporte. Portanto, o Transporte Adaptável deve estar habilitado.

- Se você estiver usando o HDX Insight, observe que o uso do HDX Direct impede a coleta de dados do HDX Insight, pois a sessão não seria mais proxy através do NetScaler Gateway.

Como funciona

O HDX Direct permite que os clientes estabeleçam uma conexão direta com o host da sessão quando a comunicação direta estiver disponível. Quando as conexões diretas são feitas usando o HDX Direct, certificados autoassinados são usados para proteger a conexão direta com criptografia em nível de rede (TLS/DTLS).

Usuários internos

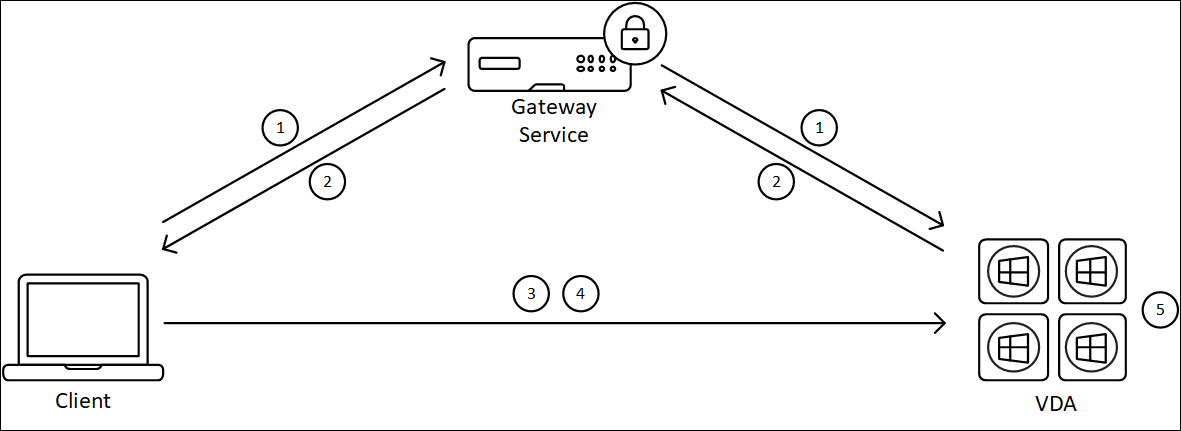

O diagrama a seguir descreve a visão geral do processo de conexão do HDX Direct para usuários internos.

- O cliente estabelece uma sessão HDX através do Gateway Service.

- Após uma conexão bem-sucedida, o VDA envia ao cliente o FQDN da máquina VDA, uma lista de seus endereços IP e o certificado da máquina VDA via conexão HDX.

- O cliente sonda os endereços IP para verificar se consegue alcançar o VDA diretamente.

- Se o cliente conseguir alcançar o VDA diretamente com qualquer um dos endereços IP compartilhados, o cliente estabelece uma conexão direta com o VDA, protegida com (D)TLS usando um certificado que corresponde ao trocado na etapa (2).

- Uma vez que a conexão direta é estabelecida com sucesso, a sessão é transferida para a nova conexão, e a conexão com o Gateway Service é encerrada.

Observação:

Após estabelecer a conexão na etapa 2, acima, a sessão está ativa. As etapas subsequentes não atrasam nem interferem na capacidade do usuário de usar o aplicativo ou desktop virtual. Se alguma das etapas subsequentes falhar, a conexão através do Gateway é mantida sem interromper a sessão do usuário.

Conexões diretas tradicionais

Ao usar o Storefront, o Workspace com Conexão Direta de Carga de Trabalho ou o Workspace configurado para conectividade apenas interna, as conexões diretas são estabelecidas entre o cliente e o host da sessão sem a necessidade de rotear primeiro por um Gateway.

Nesses casos, o HDX Direct não é acionado, pois as conexões são inerentemente diretas. No entanto, se o HDX Direct estiver habilitado, essas conexões aproveitarão os certificados do HDX Direct para proteger as sessões.

Usuários externos

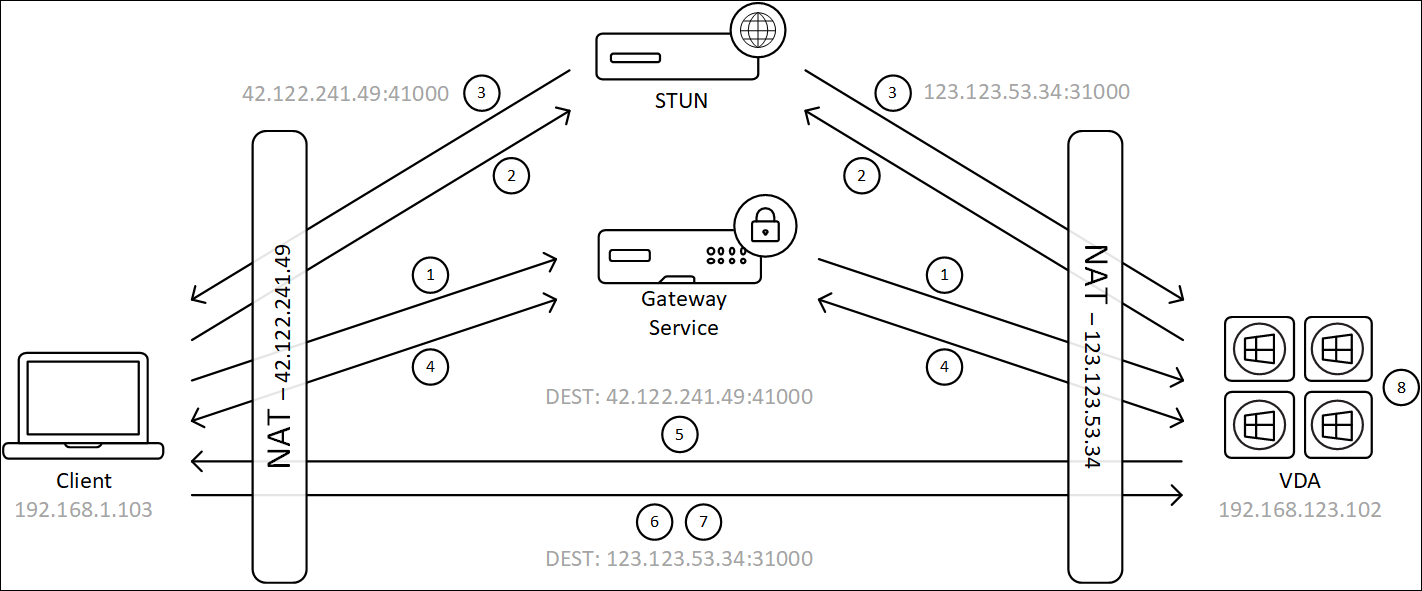

O diagrama a seguir descreve a visão geral do processo de conexão do HDX Direct para usuários externos:

- O cliente estabelece uma sessão HDX através do Gateway Service.

- Após uma conexão bem-sucedida, tanto o cliente quanto o VDA enviam uma solicitação STUN para descobrir seus endereços IP públicos e portas.

- O servidor STUN responde ao cliente e ao VDA com seus endereços IP públicos e portas correspondentes.

- Através da conexão HDX, o cliente e o VDA trocam seus endereços IP públicos e portas UDP, e o VDA envia seu certificado ao cliente.

- O VDA envia pacotes UDP para o endereço IP público e porta UDP do cliente. O cliente envia pacotes UDP para o endereço IP público e porta UDP do VDA.

- Ao receber uma mensagem do VDA, o cliente responde com uma solicitação de conexão segura.

- Durante o handshake DTLS, o cliente verifica se o certificado corresponde ao certificado trocado na etapa (4). Após a validação, o cliente envia seu token de autorização. Uma conexão direta segura é agora estabelecida.

- Uma vez que a conexão direta é estabelecida com sucesso, a sessão é transferida para a nova conexão, e a conexão com o Gateway Service é encerrada.

Observação:

Após estabelecer a conexão na etapa 2, acima, a sessão está ativa. As etapas subsequentes não atrasam nem interferem na capacidade do usuário de usar o aplicativo ou desktop virtual. Se alguma das etapas subsequentes falhar, a conexão através do Gateway é mantida sem interromper a sessão do usuário.

Compartilhar

Compartilhar

This Preview product documentation is Citrix Confidential.

You agree to hold this documentation confidential pursuant to the terms of your Citrix Beta/Tech Preview Agreement.

The development, release and timing of any features or functionality described in the Preview documentation remains at our sole discretion and are subject to change without notice or consultation.

The documentation is for informational purposes only and is not a commitment, promise or legal obligation to deliver any material, code or functionality and should not be relied upon in making Citrix product purchase decisions.

If you do not agree, select I DO NOT AGREE to exit.