Gérer les groupes d’administrateurs

Vous pouvez ajouter des administrateurs à votre compte Citrix Cloud à l’aide de groupes dans votre Active Directory, Azure Active Directory (AD) ou Google Cloud Identity. Vous pouvez ensuite gérer les autorisations d’accès aux services pour tous les administrateurs du groupe.

Prérequis d’AD

Citrix Cloud prend en charge l’authentification des groupes AD via SAML 2.0. Avant d’ajouter des membres de vos groupes d’administrateurs AD à Citrix Cloud, vous devez configurer une connexion entre Citrix Cloud et votre fournisseur SAML. Pour plus d’informations, consultez Connecter SAML en tant que fournisseur d’identité à Citrix Cloud.

Si vous disposez déjà d’une connexion SAML dans Citrix Cloud, vous devez reconnecter votre fournisseur SAML à Citrix Cloud avant d’ajouter des groupes d’administrateurs AD. Si vous ne reconnectez pas SAML, l’ajout de groupes d’administrateurs AD peut échouer. Pour plus d’informations, consultez la section Utilisation d’une connexion SAML existante pour l’authentification des administrateurs.

Prérequis d’Azure AD

L’utilisation de l’authentification de groupes Azure AD nécessite la dernière version de l’application Azure AD pour connecter votre Azure AD à Citrix Cloud. Citrix Cloud a acquis cette application lorsque vous avez connecté votre Azure AD pour la première fois. Si vous avez connecté votre Azure AD à Citrix Cloud avant mai 2019, il est possible que Citrix Cloud n’utilise pas l’application la plus récente pour se connecter à Azure AD. Citrix Cloud ne peut pas afficher vos groupes Azure AD si votre compte n’utilise pas l’application la plus récente.

Avant d’utiliser les groupes Azure AD dans Citrix Cloud, effectuez les tâches suivantes :

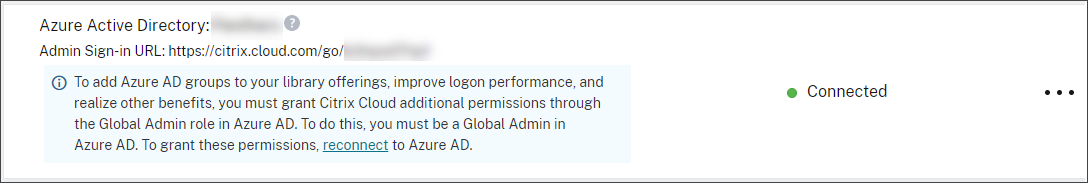

- Vérifiez que vous utilisez la dernière application pour votre connexion Azure AD. Citrix Cloud affiche une notification si vous n’utilisez pas l’application la plus récente.

-

Si l’application doit être mise à jour, reconnectez votre Azure AD à Citrix Cloud. En vous reconnectant à votre Azure AD, vous accordez des autorisations en lecture seule au niveau de l’application à Citrix Cloud et autorisez Citrix Cloud à se reconnecter à votre Azure AD en votre nom. Lors de la reconnexion, une liste de ces autorisations s’affiche. Pour plus d’informations sur les autorisations demandées par Citrix Cloud, consultez Autorisations Azure Active Directory pour Citrix Cloud.

Important :

Vous devez être un administrateur global dans Azure AD pour effectuer cette tâche. Vous devez également être connecté à Citrix Cloud à l’aide d’un compte d’administrateur avec accès complet sous le fournisseur d’identité Citrix. Si vous vous connectez avec vos informations d’identification Azure AD, la reconnexion échoue. Si aucun administrateur n’utilise le fournisseur d’identité Citrix, vous pouvez en ajouter un temporairement pour effectuer cette tâche, puis le supprimer par la suite.

Pour vérifier votre connexion à Azure AD

- Connectez-vous à Citrix Cloud à l’aide d’un compte d’administrateur avec accès complet sous le fournisseur d’identité Citrix.

- Dans le menu Citrix Cloud, sélectionnez Gestion des identités et des accès, puis sélectionnez Authentification.

-

Recherchez Azure Active Directory. Une notification s’affiche si Citrix Cloud doit mettre à jour l’application pour votre connexion Azure AD.

Si Citrix Cloud utilise déjà l’application la plus récente, aucune notification ne s’affiche.

Pour se reconnecter à Azure AD

- Dans la notification Azure AD de la console Citrix Cloud, cliquez sur le lien de reconnexion. La liste des autorisations Azure demandées s’affiche.

- Vérifiez les autorisations, puis sélectionnez Accepter.

Google Cloud Identity

Citrix Cloud prend en charge l’authentification de groupes d’administrateurs via Google Cloud Identity. Avant d’ajouter vos groupes d’administrateurs à Citrix Cloud, vous devez configurer une connexion entre Citrix Cloud et Google Cloud Identity. Pour plus d’informations, consultez Connecter Google Cloud Identity en tant que fournisseur d’identité à Citrix Cloud.

Autorisations prises en charge

Consultez les descriptions des autorisations prises en charge sur la page Autorisations de la console.

Limitations

Les autorisations d’accès personnalisées pour les fonctionnalités suivantes de la plate-forme Citrix Cloud ne sont pas disponibles pour les membres des groupes d’administrateurs :

- Notifications

- Clients sécurisés

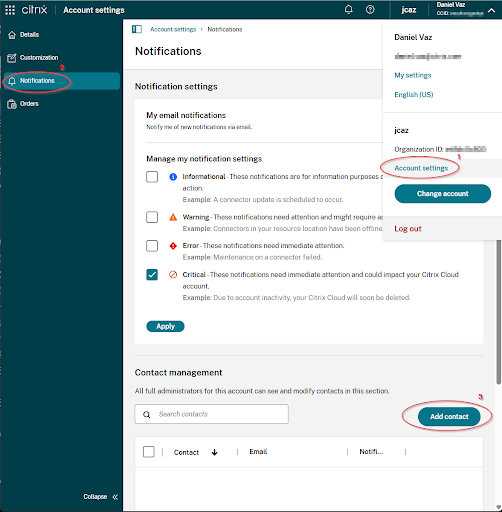

Des contacts de notifications peuvent être ajoutés pour les membres des groupes sous Gestion des contacts de notifications, comme indiqué ci-dessous :

Les fonctionnalités Citrix DaaS qui reposent sur les fonctionnalités de la plate-forme Citrix Cloud, telles que l’attribution d’utilisateurs avec Déploiement rapide, ne sont pas disponibles.

Les modifications apportées aux autorisations d’un membre du groupe d’administrateurs déjà connecté ne prendront effet qu’après déconnexion puis reconnexion.

Autorisations résultantes pour les administrateurs avec identités Citrix, AD, Azure AD et Google Cloud

Lorsqu’un administrateur se connecte à Citrix Cloud, seules certaines autorisations peuvent être disponibles si l’administrateur possède à la fois une identité Citrix (le fournisseur d’identité par défaut dans Citrix Cloud) et une identité mono-utilisateur ou groupe via AD, Azure AD ou Google Cloud Identity. Le tableau de cette section décrit les autorisations disponibles pour chaque combinaison de ces identités.

L’identité mono-utilisateur fait référence aux autorisations AD, Azure AD ou Google Cloud Identity qui sont accordées à l’administrateur via un compte individuel. L’identité basée sur groupe fait référence aux autorisations AD, Azure AD ou Google Cloud Identity qui sont accordées en tant que membre d’un groupe.

| Identité Citrix | Identité Azure AD ou AD mono-utilisateur | Identité AD ou Azure AD basée sur un groupe | Google Cloud Identity basé sur un seul utilisateur ou un groupe | Autorisations disponibles après l’authentification |

|---|---|---|---|---|

| X | X | L’administrateur dispose d’autorisations cumulées sur les deux identités après une authentification réussie avec l’identité Citrix, l’identité AD ou l’identité Azure AD. | ||

| X | X | Chaque identité est traitée comme une entité indépendante. Les autorisations disponibles varient selon que l’administrateur s’authentifie à l’aide de l’identité Citrix ou de l’identité Azure AD. | ||

| X | X | Chaque identité est traitée comme une entité indépendante. Les autorisations disponibles varient selon que l’administrateur s’authentifie à l’aide de l’identité Citrix ou de Google Cloud Identity. | ||

| X | X | L’administrateur dispose d’autorisations cumulées pour les deux identités lors de l’authentification auprès de Citrix Cloud avec AD ou Azure AD. | ||

| X | X | Chaque identité est traitée comme une entité indépendante. Les autorisations disponibles varient selon que l’administrateur s’authentifie à l’aide de l’identité Citrix ou de Google Cloud Identity. | ||

| X | X | Chaque identité est traitée comme une entité indépendante. Les autorisations disponibles varient selon que l’administrateur s’authentifie à l’aide de l’identité Citrix ou de Google Cloud Identity. | ||

| X | X | X | Lors de l’authentification avec son identité Citrix, l’administrateur dispose d’autorisations cumulées à la fois sur l’identité Citrix et sur l’identité Azure AD mono-utilisateur. Lors de l’authentification avec Azure AD, l’administrateur dispose des autorisations cumulées des trois identités. |

Expérience de connexion pour les administrateurs

Après avoir ajouté un groupe à Citrix Cloud et défini les autorisations de service, les administrateurs du groupe se connectent simplement en sélectionnant Se connecter avec les informations d’identification de mon entreprise sur la page de connexion de Citrix Cloud et en saisissant leur URL de connexion pour le compte (par exemple, https://citrix.cloud.com/go/mycompany). Contrairement à l’ajout d’administrateurs individuels, les administrateurs du groupe ne sont pas explicitement invités. Ils ne recevront donc aucun e-mail leur demandant d’accepter une invitation à devenir administrateurs Citrix Cloud.

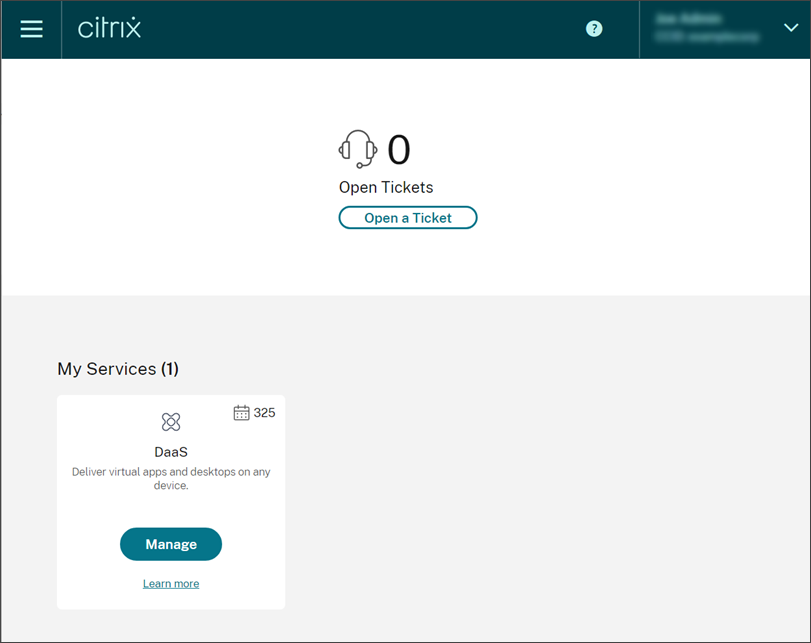

Une fois connectés, les administrateurs sélectionnent Gérer dans la vignette du service pour accéder à la console de gestion du service.

Les administrateurs qui disposent d’autorisations uniquement en tant que membres de groupes peuvent accéder au compte Citrix Cloud à l’aide de l’URL de connexion du compte Citrix Cloud.

Les administrateurs qui obtiennent des autorisations via un compte individuel et en tant que membre d’un groupe peuvent choisir le compte Citrix Cloud auquel ils souhaitent accéder. Si l’administrateur est membre de plusieurs comptes Citrix Cloud, il peut sélectionner un compte Citrix Cloud dans le sélecteur de client après s’être authentifié avec succès.

Problème connu

Après avoir renommé un groupe dans Active Directory, le nouveau nom peut ne pas s’afficher. Pour contourner ce problème, supprimez l’ancien groupe dans Gestion des identités et des accès Citrix et ajoutez le groupe renommé.

Limitations

Impact de plusieurs groupes sur les performances de l’application

Citrix recommande qu’un seul administrateur n’appartienne pas à plus de 20 groupes qui ont été ajoutés à Citrix Cloud. L’appartenance à un plus grand nombre de groupes peut entraîner une réduction des performances des applications.

Impact de plusieurs groupes sur l’authentification

Si l’administrateur d’un groupe est affecté à plusieurs groupes dans AD ou Azure AD, l’authentification peut échouer car le nombre de groupes est trop important. Ce problème se produit en raison d’une limitation de l’intégration de Citrix Cloud avec AD et Azure AD. Lorsque l’administrateur tente de se connecter, Citrix Cloud tente de compresser le nombre de groupes récupérés. Si Citrix Cloud ne parvient pas à appliquer la compression correctement, les groupes ne peuvent pas tous être récupérés et l’authentification échoue.

Ce problème peut également affecter les utilisateurs qui s’authentifient auprès de Citrix Workspace via AD ou Azure AD. Si un utilisateur appartient à plusieurs groupes, l’authentification peut échouer car le nombre de groupes est trop important.

Pour résoudre ce problème, examinez le compte d’administrateur ou d’utilisateur et vérifiez qu’il appartient uniquement aux groupes requis pour son rôle dans l’organisation.

L’ajout de groupes échoue en raison d’un trop grand nombre d’attributions de paires rôle/étendue

Lors de l’ajout d’un groupe avec plusieurs paires rôle/étendue, une erreur peut se produire indiquant que le groupe ne peut pas être créé. Cette erreur se produit parce que le nombre de paires rôle/étendue attribuées au groupe est trop important. Pour résoudre cette erreur, divisez les paires rôle/étendue entre deux groupes ou plus et affectez les administrateurs à ces groupes.

Ajouter un groupe d’administrateurs à Citrix Cloud

- Dans le menu Citrix Cloud, sélectionnez Gestion des identités et des accès, puis sélectionnez Administrateurs.

- Sélectionnez Ajouter administrateur/groupe.

- Dans Détails de l’administrateur, sélectionnez le fournisseur d’identité que vous souhaitez utiliser. Si Azure AD est sélectionné, connectez-vous à votre Azure, si nécessaire. Sélectionnez Suivant.

- Si nécessaire, sélectionnez le domaine que vous souhaitez utiliser.

- Recherchez le groupe que vous souhaitez ajouter et sélectionnez-le.

- Dans Définir l’accès, sélectionnez les rôles que vous souhaitez attribuer au groupe. Vous devez sélectionner au moins un rôle.

- Lorsque vous avez terminé, sélectionnez Enregistrer.

Modifier les autorisations de service d’un groupe d’administrateurs

- Dans le menu Citrix Cloud, sélectionnez Gestion des identités et des accès, puis sélectionnez Administrateurs.

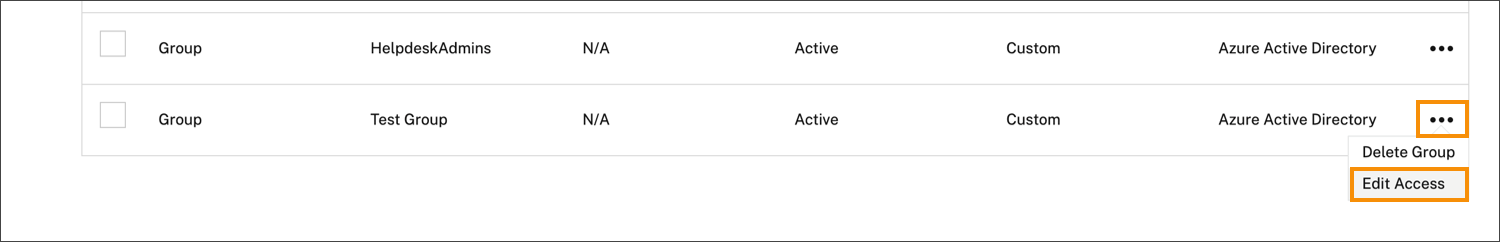

- Recherchez le groupe Azure AD que vous souhaitez gérer et, dans le menu des points de suspension, sélectionnez Modifier l’accès.

- Sélectionnez ou décochez les cases en regard d’une ou de plusieurs paires de rôles et d’étendues selon vos besoins.

- Lorsque vous avez terminé, sélectionnez Enregistrer.

Supprimer un groupe d’administrateurs

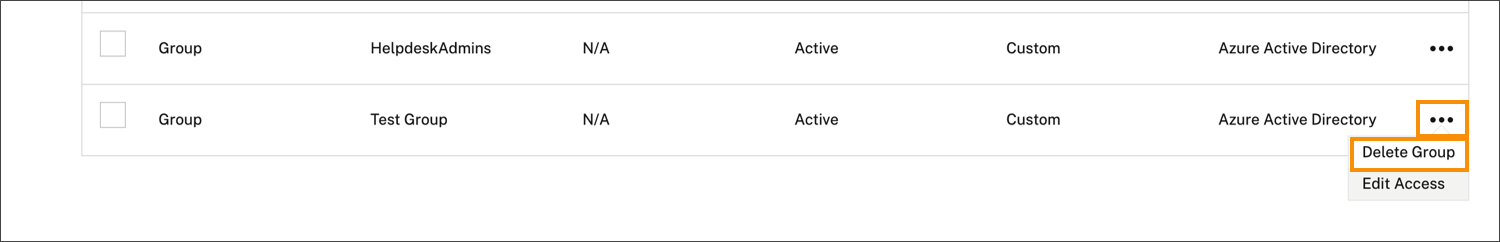

- Dans le menu Citrix Cloud, sélectionnez Gestion des identités et des accès, puis sélectionnez Administrateurs.

-

Recherchez le groupe d’administrateurs que vous souhaitez gérer et, dans le menu des points de suspension, sélectionnez Supprimer le groupe.

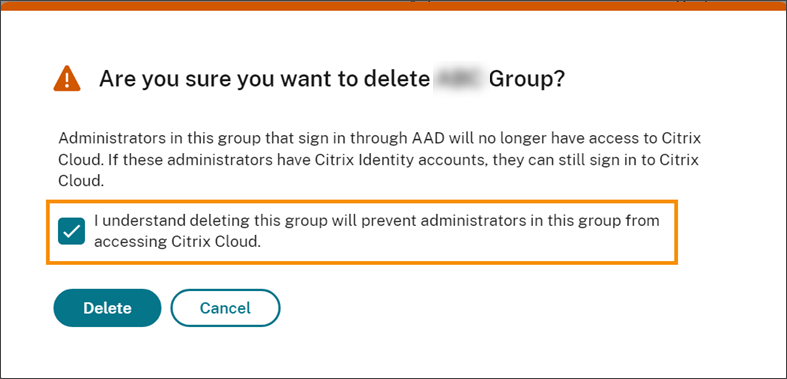

Un message de confirmation s’affiche.

- Choisissez Je comprends que la suppression de ce groupe empêchera les administrateurs de ce groupe d’accéder à Citrix Cloud pour confirmer que vous êtes conscient des effets de la suppression du groupe.

- Sélectionnez Supprimer.

Basculer entre plusieurs comptes Citrix Cloud

Remarque :

Cette section décrit un scénario qui affecte uniquement les membres des groupes d’administrateurs Azure AD.

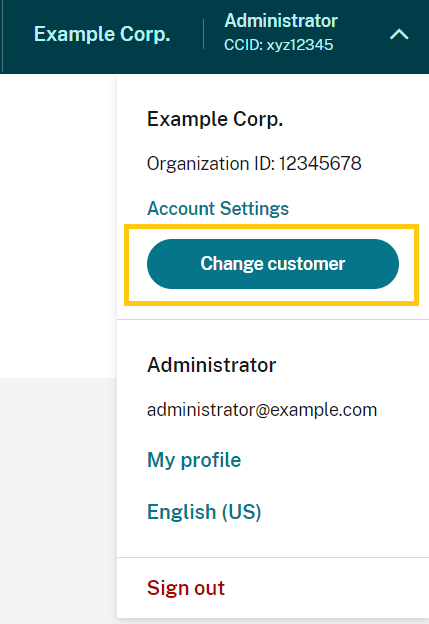

Par défaut, les membres des groupes d’administrateurs Azure AD ne peuvent pas basculer entre les autres comptes Citrix Cloud auxquels ils ont accès. Pour ces administrateurs, l’option Changer de client, illustrée dans l’image ci-dessous, n’apparaît pas dans le menu utilisateur de Citrix Cloud.

Pour activer cette option de menu et permettre aux membres du groupe Azure AD de basculer entre d’autres comptes Citrix Cloud, vous devez lier les comptes auxquels vous souhaitez accéder.

Lier des comptes Citrix Cloud implique une approche « hub and spoke ». Avant de lier des comptes, décidez quel compte Citrix Cloud agira en tant que compte à partir duquel les autres comptes sont accessibles (le « hub ») et quels comptes vous souhaitez faire figurer dans le sélecteur de client (les « spoke »).

Avant de lier des comptes, assurez-vous que les conditions suivantes sont remplies :

- Vous disposez d’autorisations d’accès complètes dans Citrix Cloud.

- Vous avez accès à Windows PowerShell Integrated Scripting Environment (ISE).

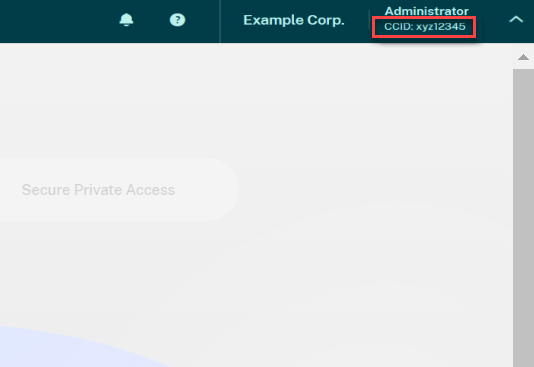

- Vous disposez des ID client des comptes Citrix Cloud que vous souhaitez lier. L’ID client apparaît dans le coin supérieur droit de la console de gestion pour chaque compte.

- Vous disposez du jeton du porteur Citrix CWSAuth pour le compte Citrix Cloud que vous souhaitez lier en tant que compte hub. Pour récupérer ce jeton, suivez les instructions de l’article CTX330675. Vous devez fournir ces informations lorsque vous liez vos comptes Citrix Cloud.

Pour lier des comptes Citrix Cloud

-

Ouvrez PowerShell ISE et collez le script suivant dans le volet de travail :

$headers = @{} $headers.Add("Accept","application/json") $headers.Add("Content-Type","application/json") $headers.Add("Authorization","CWSAuth bearer=XXXXXXX") $uri = "https://trust.citrixworkspacesapi.net/HubCustomerID/links" $resp = Invoke-RestMethod -Method Get -Uri $uri -Headers $headers $allLinks = $resp.linkedCustomers + @("SpokeCustomerID") $body = @{"customers"=$allLinks} $bodyjson = $body | ConvertTo-Json $resp = Invoke-WebRequest -Method Post -Uri $uri -Headers $headers -Body $bodyjson -ContentType 'application/json' Write-Host "Citrix Cloud Status Code: $($resp.RawContent)" <!--NeedCopy--> - Sur la ligne 4, remplacez

CWSAuth bearer=XXXXXXXpar votre valeur CWSAuth (par exemple,CWSAuth bearer=AbCdef123Ghik…). Cette valeur est un hachage long qui ressemble à une clé de certificat. - Sur la ligne 6, remplacez

HubCustomerIDpar l’ID client du compte hub. - Sur la ligne 9, remplacez

SpokeCustomerIDpar l’ID client du compte spoke. - Exécutez le script.

- Répétez les étapes 3 à 5 pour lier d’autres comptes en tant que spokes.

Pour dissocier des comptes Citrix Cloud

- Ouvrez PowerShell ISE. Si PowerShell ISE est déjà ouvert, désactivez le volet de travail.

-

Collez le script suivant dans le volet de travail :

$headers = @{} $headers.Add("Accept","application/json") $headers.Add("Content-Type","application/json") $headers.Add("Authorization","CWSAuth bearer=XXXXXXX") $uri = "https://trust.citrixworkspacesapi.net/HubCustomerID/links/SpokeCustomerID" $resp = Invoke-WebRequest -Method Delete -Uri $uri -Headers $headers Write-Host "Response: $($resp.RawContent)" <!--NeedCopy--> - Sur la ligne 4, remplacez

CWSAuth bearer=xxxxxxx1par votre valeur CWSAuth (par exemple,CWSAuth bearer=AbCdef123Ghik…). Cette valeur est un hachage long qui ressemble à une clé de certificat. - Sur la ligne 6, remplacez

HubCustomerIDpar l’ID client du compte hub. - Sur la ligne 6, remplacez

SpokeCustomerIDpar l’ID client du compte spoke. - Exécutez le script.

- Répétez les étapes 4 à 6 pour dissocier d’autres comptes.

Dans cet article

- Prérequis d’AD

- Prérequis d’Azure AD

- Google Cloud Identity

- Autorisations prises en charge

- Autorisations résultantes pour les administrateurs avec identités Citrix, AD, Azure AD et Google Cloud

- Expérience de connexion pour les administrateurs

- Problème connu

- Limitations

- Ajouter un groupe d’administrateurs à Citrix Cloud

- Modifier les autorisations de service d’un groupe d’administrateurs

- Supprimer un groupe d’administrateurs

- Basculer entre plusieurs comptes Citrix Cloud