-

-

-

-

SCEPデバイスポリシー

-

This content has been machine translated dynamically.

Dieser Inhalt ist eine maschinelle Übersetzung, die dynamisch erstellt wurde. (Haftungsausschluss)

Cet article a été traduit automatiquement de manière dynamique. (Clause de non responsabilité)

Este artículo lo ha traducido una máquina de forma dinámica. (Aviso legal)

此内容已经过机器动态翻译。 放弃

このコンテンツは動的に機械翻訳されています。免責事項

이 콘텐츠는 동적으로 기계 번역되었습니다. 책임 부인

Este texto foi traduzido automaticamente. (Aviso legal)

Questo contenuto è stato tradotto dinamicamente con traduzione automatica.(Esclusione di responsabilità))

This article has been machine translated.

Dieser Artikel wurde maschinell übersetzt. (Haftungsausschluss)

Ce article a été traduit automatiquement. (Clause de non responsabilité)

Este artículo ha sido traducido automáticamente. (Aviso legal)

この記事は機械翻訳されています.免責事項

이 기사는 기계 번역되었습니다.책임 부인

Este artigo foi traduzido automaticamente.(Aviso legal)

这篇文章已经过机器翻译.放弃

Questo articolo è stato tradotto automaticamente.(Esclusione di responsabilità))

Translation failed!

SCEPデバイスポリシー

このポリシーでiOSデバイスとmacOSデバイスを構成し、SCEP(Simple Certificate Enrollment Protocol)を使用して外部SCEPサーバーから証明書を取得することができます。Citrix Endpoint Managementに接続されているPKIからSCEPを使用してデバイスに証明書を配布する場合は、PKIエンティティとPKIプロバイダーを分散モードで作成します。詳しくは、「PKIエンティティ」を参照してください。

このポリシーを追加または構成するには、[構成]>[デバイスポリシー] の順に選択します。詳しくは、「デバイスポリシー」を参照してください。

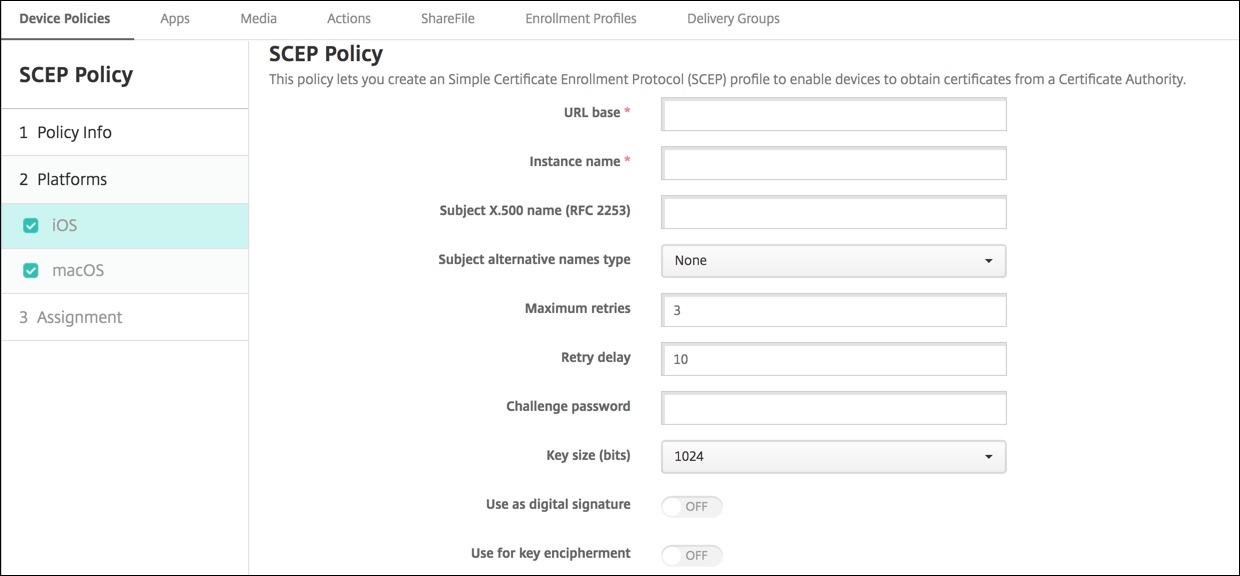

iOSの設定

- URLベース: HTTPまたはHTTPSを介したSCEP要求の送信先を定義するSCEPサーバーのアドレスを入力します。秘密キーは証明書署名要求(Certificate Signing Request:CSR)と一緒には送信されないため、暗号化されていない状態で要求を送信しても安全な場合があります。ワンタイムパスワードが再利用されるように構成している場合は、HTTPSを使用してパスワードを保護します。これは必須の手順です。

- インスタンス名: SCEPサーバーで認識される文字列を入力します。たとえば、example.orgのようなドメイン名です。CAに複数のCA証明書がある場合、このフィールドを使用して必要なドメインを区別できます。これは必須の手順です。

-

X.500サブジェクト名(RFC 2253):オブジェクト識別子(OID)と値の配列としてX.500の名前の表現を入力します。たとえば「

/C=US/O=Apple Inc./CN=foo/1.2.5.3=bar」と入力します。これは、「[ [ [“C”, “US”] ], [ [“O”, “Apple Inc.”] ], …, [ [“1.2.5.3”, “bar” ] ] ]」に変換されます。OIDはドット付き数値として表すことができ、略語は国(C)、地域(L)、州(ST)、組織(O)、組織単位(OU)、共通名(CN)を表しています。 - サブジェクトの別名の種類: 代替名の種類を選択します。オプションの代替名の種類で、CAが証明書を発行するために必要な値を指定できます。[なし]、[RFC 822名]、[DNS名]、[URI] のいずれかを指定できます。

- 最大再試行回数: SCEPサーバーがPENDING応答を送信した場合にデバイスが再試行する回数を入力します。デフォルトは3です。

- 再試行の延期: 次の再試行までの待機時間を秒数で入力します。最初の再試行は直ちに試行されます。デフォルトは10です。

- チャレンジパスワード: 事前共有シークレットを入力します。

- キーサイズ(ビット): 2048以上のキーサイズ(ビット)を選択します。

- デジタル署名として使用:デジタル署名として証明書を使用するかどうかを指定します。SCEPサーバーは、公開キーを使用してハッシュを暗号化解除する前に、証明書がデジタル署名として使用されていることを確認します。

- キーの暗号化に使用:キーの暗号化に証明書を使用するかどうかを選択します。サーバーはまず、クライアントから提供された証明書がキーの暗号化で許可されているかどうかをチェックします。次に、サーバーは証明書内の公開キーを使用して、データが秘密キーを使用して暗号化されていることを確認します。できない場合は、操作に失敗します。

-

SHA-256フィンガープリント(16進数の文字列): CAでHTTPが使われている場合、このフィールドを使って、CA証明書のフィンガープリントを提供します。このフィンガープリントは、登録時、CAの応答の信頼性を確認するためにデバイスで使われます。SHA-256フィンガープリントを提供することも、署名をインポートする証明書を選択することもできます。

-

ポリシー設定

-

ポリシーの削除: ポリシーの削除をスケジュール設定する方法を選択します。利用可能なオプションは、[日付を選択] と [削除までの期間(時間)を指定] です。

- 日付を選択: カレンダーをクリックして削除を実行する特定の日付を選択します。

- 削除までの期間(時間)を指定: ポリシーが削除されるまでの時間単位の数値を入力します。iOS 6.0以降でのみ使用できます。

-

ポリシーの削除: ポリシーの削除をスケジュール設定する方法を選択します。利用可能なオプションは、[日付を選択] と [削除までの期間(時間)を指定] です。

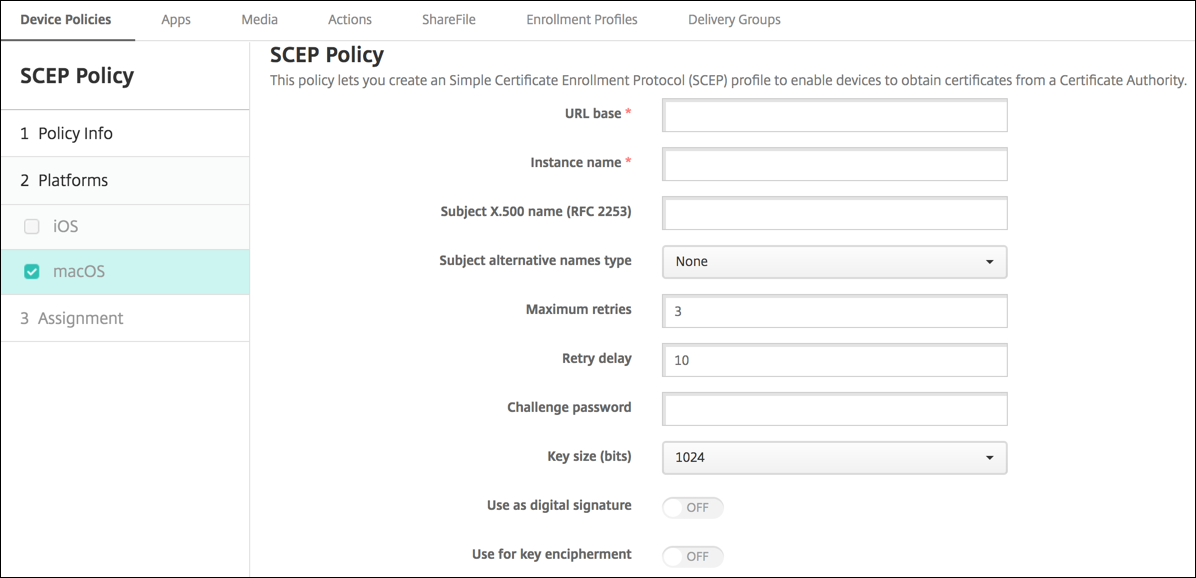

macOS設定

- URLベース: HTTPまたはHTTPSを介したSCEP要求の送信先を定義するSCEPサーバーのアドレスを入力します。秘密キーは証明書署名要求(Certificate Signing Request:CSR)と一緒には送信されないため、暗号化されていない状態で要求を送信しても安全な場合があります。ワンタイムパスワードが再利用されるように構成している場合は、HTTPSを使用してパスワードを保護します。これは必須の手順です。

- インスタンス名: SCEPサーバーで認識される文字列を入力します。たとえば、example.orgのようなドメイン名です。CAに複数のCA証明書がある場合、このフィールドを使用して必要なドメインを区別できます。これは必須の手順です。

-

X.500サブジェクト名(RFC 2253):オブジェクト識別子(OID)と値の配列としてX.500の名前の表現を入力します。たとえば「

/C=US/O=Apple Inc./CN=foo/1.2.5.3=bar」と入力します。これは、「[ [ [“C”, “US”] ], [ [“O”, “Apple Inc.”] ], …, [ [“1.2.5.3”, “bar” ] ] ]」に変換されます。OIDはドット付き数値として表すことができ、略語は国(C)、地域(L)、州(ST)、組織(O)、組織単位(OU)、共通名(CN)を表しています。 - サブジェクトの別名の種類: 代替名の種類を選択します。オプションの代替名の種類で、CAが証明書を発行するために必要な値を指定できます。[なし]、[RFC 822名]、[DNS名]、[URI] のいずれかを指定できます。

- 最大再試行回数: SCEPサーバーがPENDING応答を送信した場合にデバイスが再試行する回数を入力します。デフォルトは3です。

- 再試行の延期: 次の再試行までの待機時間を秒数で入力します。最初の再試行は直ちに試行されます。デフォルトは10です。

- チャレンジパスワード: 事前共有シークレットを入力します。

- キーサイズ(ビット): 2048以上のキーサイズ(ビット)を選択します。

- デジタル署名として使用:デジタル署名として証明書を使用するかどうかを指定します。SCEPサーバーは、公開キーを使用してハッシュを暗号化解除する前に、証明書がデジタル署名として使用されていることを確認します。

- キーの暗号化に使用:キーの暗号化に証明書を使用するかどうかを選択します。サーバーはまず、クライアントから提供された証明書がキーの暗号化で許可されているかどうかをチェックします。次に、サーバーは証明書内の公開キーを使用して、データが秘密キーを使用して暗号化されていることを確認します。できない場合は、操作に失敗します。

-

SHA-256フィンガープリント(16進数の文字列): CAでHTTPが使われている場合、このフィールドを使って、CA証明書のフィンガープリントを提供します。このフィンガープリントは、登録時、CAの応答の信頼性を確認するためにデバイスで使われます。SHA-256フィンガープリントを提供することも、署名をインポートする証明書を選択することもできます。

-

ポリシー設定

-

ポリシーの削除: ポリシーの削除をスケジュール設定する方法を選択します。利用可能なオプションは、[日付を選択] と [削除までの期間(時間)を指定] です。

- 日付を選択: カレンダーをクリックして削除を実行する特定の日付を選択します。

- 削除までの期間(時間)を指定: ポリシーが削除されるまでの時間単位の数値を入力します。

- ユーザーにポリシーの削除を許可: ユーザーがデバイスからポリシーを削除できるタイミングを選択できます。メニューで [常に]、[パスコードが必要です] または [許可しない] を選択します。[パスコードが必要です] を選択する場合、[削除のパスコード] フィールドに入力します

- プロファイル対策: このポリシーを [ユーザー] または [システム] 全体に適用するかを選択します。デフォルトは [ユーザー] です。このオプションはmacOS 10.7以降でのみ使用できます。

-

ポリシーの削除: ポリシーの削除をスケジュール設定する方法を選択します。利用可能なオプションは、[日付を選択] と [削除までの期間(時間)を指定] です。

共有

共有

This Preview product documentation is Citrix Confidential.

You agree to hold this documentation confidential pursuant to the terms of your Citrix Beta/Tech Preview Agreement.

The development, release and timing of any features or functionality described in the Preview documentation remains at our sole discretion and are subject to change without notice or consultation.

The documentation is for informational purposes only and is not a commitment, promise or legal obligation to deliver any material, code or functionality and should not be relied upon in making Citrix product purchase decisions.

If you do not agree, select I DO NOT AGREE to exit.