-

Planejar e criar uma implantação

-

Pools de identidade de diferentes tipos de ingresso de identidade de máquina

-

Migrar cargas de trabalho entre locais de recursos usando o Serviço de Portabilidade de Imagem

-

-

-

Rendezvous V2

-

-

This content has been machine translated dynamically.

Dieser Inhalt ist eine maschinelle Übersetzung, die dynamisch erstellt wurde. (Haftungsausschluss)

Cet article a été traduit automatiquement de manière dynamique. (Clause de non responsabilité)

Este artículo lo ha traducido una máquina de forma dinámica. (Aviso legal)

此内容已经过机器动态翻译。 放弃

このコンテンツは動的に機械翻訳されています。免責事項

이 콘텐츠는 동적으로 기계 번역되었습니다. 책임 부인

Este texto foi traduzido automaticamente. (Aviso legal)

Questo contenuto è stato tradotto dinamicamente con traduzione automatica.(Esclusione di responsabilità))

This article has been machine translated.

Dieser Artikel wurde maschinell übersetzt. (Haftungsausschluss)

Ce article a été traduit automatiquement. (Clause de non responsabilité)

Este artículo ha sido traducido automáticamente. (Aviso legal)

この記事は機械翻訳されています.免責事項

이 기사는 기계 번역되었습니다.책임 부인

Este artigo foi traduzido automaticamente.(Aviso legal)

这篇文章已经过机器翻译.放弃

Questo articolo è stato tradotto automaticamente.(Esclusione di responsabilità))

Translation failed!

Rendezvous V2

Ao usar o Citrix Gateway Service, o protocolo Rendezvous permite que os VDAs ignorem os Citrix Cloud™ Connectors para se conectar direta e seguramente ao plano de controle do Citrix Cloud.

O Rendezvous V2 é compatível com máquinas padrão ingressadas no domínio, máquinas ingressadas no Azure AD Híbrido, máquinas ingressadas no Azure AD e máquinas não ingressadas no domínio.

Observação:

Atualmente, as implantações sem conector são possíveis apenas com máquinas ingressadas no Azure AD e não ingressadas no domínio. Máquinas padrão ingressadas no domínio AD e máquinas ingressadas no Azure AD Híbrido ainda exigem Cloud Connectors para registro de VDA e intermediação de sessão. No entanto, não há requisitos de DNS para usar o Rendezvous V2.

Os requisitos do Cloud Connector para outras funções não relacionadas à comunicação do VDA, como conexão com seu domínio AD local, provisionamento MCS para hipervisores locais, etc., permanecem os mesmos.

Requisitos

Os requisitos para usar o Rendezvous V2 são:

- Acesso ao ambiente usando o Citrix Workspace™ e o Citrix Gateway Service

- Plano de controle: Citrix DaaS™

- VDA versão 2203

- Habilitar o protocolo Rendezvous na política Citrix. Para obter mais informações, consulte Configuração da política de protocolo Rendezvous.

- A Confiabilidade da Sessão deve estar habilitada nos VDAs

- As máquinas VDA devem ter acesso a:

-

https://*.xendesktop.netemTCP 443. Se não for possível permitir todos os subdomínios dessa forma, você pode usarhttps://<customer_ID>.xendesktop.net, onde <customer_ID> é o seu ID de cliente do Citrix Cloud, conforme mostrado no portal do administrador do Citrix Cloud. -

https://*.*.nssvc.netemTCP 443para a conexão de controle com o Gateway Service. -

https://*.*.nssvc.netemTCP 443eUDP 443para sessões HDX sobre TCP e EDT, respectivamente.

Observação:

Se você não conseguir permitir todos os subdomínios usando

https://*.*.nssvc.net, poderá usarhttps://*.c.nssvc.netehttps://*.g.nssvc.netem vez disso. Para obter mais informações, consulte o artigo da Central de Conhecimento CTX270584. -

Configuração de proxy

O VDA oferece suporte à conexão por meio de proxies para tráfego de controle e tráfego de sessão HDX™ ao usar o Rendezvous. Os requisitos e considerações para ambos os tipos de tráfego são diferentes, portanto, revise-os cuidadosamente.

Considerações sobre o proxy de tráfego de controle

- Somente proxies HTTP são compatíveis.

- A descriptografia e inspeção de pacotes não são compatíveis. Configure uma exceção para que o tráfego de controle entre o VDA e o plano de controle do Citrix Cloud não seja interceptado, descriptografado ou inspecionado. Caso contrário, a conexão falhará.

- A autenticação baseada em máquina é compatível somente se a máquina VDA estiver ingressada no domínio AD. Ela pode usar autenticação Negotiate/Kerberos ou NTLM.

Observação:

Para usar o Kerberos, crie o nome principal de serviço (SPN) para o servidor proxy e associe-o à conta do Active Directory do proxy. O VDA gera o SPN no formato

HTTP/<proxyURL>ao estabelecer uma conexão com o Citrix Cloud. Se você não criar um SPN, a autenticação retornará para NTLM. Em ambos os casos, a identidade da máquina VDA é usada para autenticação.

Considerações sobre o proxy de tráfego HDX

- Proxies HTTP e SOCKS5 são compatíveis.

- O EDT só pode ser usado com proxies SOCKS5.

- Por padrão, o tráfego HDX usa o proxy definido para o tráfego de controle. Se você precisar usar um proxy diferente para o tráfego HDX, seja um proxy HTTP diferente ou um proxy SOCKS5, use a configuração de política Configuração de proxy Rendezvous.

- A descriptografia e inspeção de pacotes não são compatíveis. Configure uma exceção para que o tráfego HDX entre o VDA e o plano de controle do Citrix Cloud não seja interceptado, descriptografado ou inspecionado. Caso contrário, a conexão falhará.

- A autenticação baseada em máquina é compatível somente com proxies HTTP e se a máquina VDA estiver ingressada no domínio AD. Ela pode usar autenticação Negotiate/Kerberos ou NTLM.

Observação:

Para usar o Kerberos, crie o nome principal de serviço (SPN) para o servidor proxy e associe-o à conta do Active Directory do proxy. O VDA gera o SPN no formato

HTTP/<proxyURL>ao estabelecer uma sessão, onde a URL do proxy é recuperada da configuração de política Configuração de proxy Rendezvous. Se você não criar um SPN, a autenticação retornará para NTLM. Em ambos os casos, a identidade da máquina VDA é usada para autenticação. - A autenticação com um proxy SOCKS5 não é atualmente compatível. Se estiver usando um proxy SOCKS5, configure uma exceção para que o tráfego destinado aos endereços do Gateway Service (especificados nos requisitos) possa ignorar a autenticação.

- Somente proxies SOCKS5 oferecem suporte ao transporte de dados via EDT. Para um proxy HTTP, use TCP como protocolo de transporte para ICA.

Proxy transparente

Se estiver usando um proxy transparente em sua rede, nenhuma configuração adicional é necessária no VDA.

Proxy não transparente

Se estiver usando um proxy não transparente em sua rede, especifique o proxy durante a instalação do VDA para que o tráfego de controle possa alcançar o plano de controle do Citrix Cloud. Certifique-se de revisar as considerações sobre o proxy de tráfego de controle antes de prosseguir com a instalação e configuração.

No assistente de instalação do VDA, selecione “Rendezvous Proxy Configuration” na página “Additional Components”. Essa opção torna a página “Rendezvous Proxy Configuration” disponível posteriormente no assistente de instalação. Uma vez lá, insira o endereço do proxy ou o caminho para o arquivo PAC para que o VDA saiba qual proxy usar. Por exemplo:

- Endereço do proxy:

http://<URL ou IP>:<porta> - Arquivo PAC:

http://<URL ou IP>/<caminho/<nome_do_arquivo>.pac

Conforme declarado nas considerações sobre o proxy de tráfego HDX, o tráfego HDX usa o proxy definido durante a instalação do VDA por padrão. Se você precisar usar um proxy diferente para o tráfego HDX, seja um proxy HTTP diferente ou um proxy SOCKS5, use a configuração de política Configuração de proxy Rendezvous. Quando a configuração estiver habilitada, especifique o endereço do proxy HTTP ou SOCKS5. Você também pode inserir o caminho para o arquivo PAC para que o VDA saiba qual proxy usar. Por exemplo:

- Endereço do proxy:

http://<URL ou IP>:<porta>ousocks5://<URL ou IP>:<porta> - Arquivo PAC:

http://<URL ou IP>/<caminho/<nome_do_arquivo>.pac

Se você usar o arquivo PAC para configurar o proxy, defina o proxy usando a sintaxe exigida pelo serviço HTTP do Windows: PROXY [<esquema>=]<URL ou IP>:<porta>. Por exemplo, PROXY socks5=<URL ou IP>:<porta>.

Como configurar o Rendezvous

A seguir estão as etapas para configurar o Rendezvous em seu ambiente:

- Certifique-se de que todos os requisitos sejam atendidos.

- Se você precisar usar um proxy HTTP não transparente em seu ambiente, configure-o durante a instalação do VDA. Consulte a seção configuração de proxy para obter detalhes.

- Reinicie a máquina VDA após a conclusão da instalação.

- Crie uma política Citrix ou edite uma existente:

- Defina a configuração “Rendezvous Protocol” como “Allowed”.

- Se você precisar configurar um proxy HTTP ou SOCKS5 para tráfego HDX, configure a configuração “Rendezvous proxy configuration”.

- Certifique-se de que os filtros da política Citrix estejam configurados corretamente. A política se aplica às máquinas que precisam do Rendezvous habilitado.

- Certifique-se de que a política Citrix tenha a prioridade correta para que não sobrescreva outra.

Observação:

Se você estiver usando o VDA versão 2308 ou anterior, o V1 será usado por padrão. Para obter mais informações sobre como configurar a versão a ser usada, consulte Recursos HDX gerenciados por meio do registro.

Validação do Rendezvous

Se você atender a todos os requisitos e tiver concluído a configuração, siga estas etapas para validar se o Rendezvous está em uso:

- Dentro da área de trabalho virtual, abra um prompt de comando ou PowerShell.

- Execute

ctxsession.exe -v. - Os protocolos de transporte exibidos indicam o tipo de conexão:

- Rendezvous TCP: TCP > SSL > CGP > ICA

- Rendezvous EDT: UDP > DTLS > CGP > ICA

- Não Rendezvous: TCP > CGP > ICA

- A versão do Rendezvous relatada indica a versão em uso.

Outras considerações

Ordem do conjunto de cifras do Windows

Se a ordem do conjunto de cifras foi modificada nas máquinas VDA, certifique-se de incluir os conjuntos de cifras compatíveis com o VDA:

- TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384

- TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384

- TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA

Se a ordem do conjunto de cifras personalizado não contiver esses conjuntos de cifras, a conexão Rendezvous falhará.

Zscaler Private Access

Se estiver usando o Zscaler Private Access (ZPA), é recomendável que você configure as configurações de bypass para o Gateway Service para evitar o aumento da latência e o impacto associado no desempenho. Para fazer isso, você deve definir segmentos de aplicativo para os endereços do Gateway Service – especificados nos requisitos – e configurá-los para sempre ignorar. Para obter informações sobre como configurar segmentos de aplicativo para ignorar o ZPA, consulte a documentação do Zscaler.

Problemas Conhecidos

O instalador do VDA 2203 não permite inserir uma barra ( / ) para o endereço do proxy

Como solução alternativa, você pode configurar o proxy no registro após a instalação do VDA:

Key: HKEY_LOCAL_MACHINE\SOFTWARE\Citrix\VirtualDesktopAgent

Value type: String

Value name: ProxySettings

Value data: Endereço do proxy ou caminho para o arquivo pac. Por exemplo:

Endereço do proxy: http://squidk.test.local:3128

Arquivo Pac: http://file.test.com/config/proxy.pac

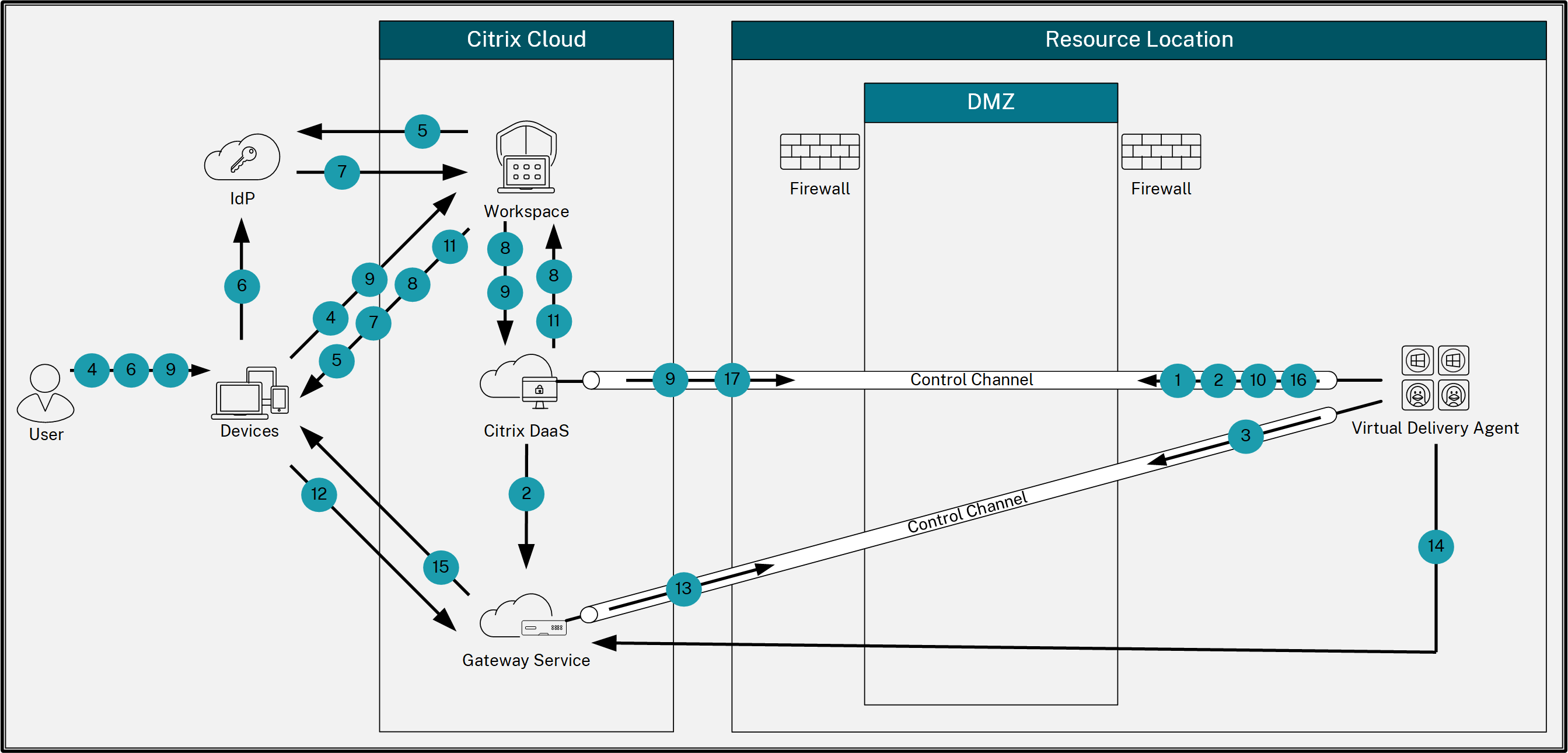

Fluxo de tráfego do Rendezvous

O diagrama a seguir ilustra a sequência de etapas sobre o fluxo de tráfego do Rendezvous.

- O VDA estabelece uma conexão WebSocket com o Citrix Cloud e se registra.

- O VDA se registra no Citrix Gateway Service e obtém um token dedicado.

- O VDA estabelece uma conexão de controle persistente com o Gateway Service.

- O usuário navega até o Citrix Workspace.

- O Workspace avalia a configuração de autenticação e redireciona os usuários para o IdP apropriado para autenticação.

- O usuário insere suas credenciais.

- Após validar com sucesso as credenciais do usuário, o usuário é redirecionado para o Workspace.

- O Workspace contabiliza os recursos para o usuário e os exibe.

- O usuário seleciona uma área de trabalho ou aplicativo no Workspace. O Workspace envia a solicitação ao Citrix DaaS, que intermedia a conexão e instrui o VDA a se preparar para a sessão.

- O VDA responde com a capacidade Rendezvous e sua identidade.

- O Citrix DaaS gera um tíquete de inicialização e o envia para o dispositivo do usuário por meio do Workspace.

- O endpoint do usuário se conecta ao Gateway Service e fornece o tíquete de inicialização para autenticar e identificar o recurso ao qual se conectar.

- O Gateway Service envia as informações de conexão para o VDA.

- O VDA estabelece uma conexão direta para a sessão com o Gateway Service.

- O Gateway Service completa a conexão entre o endpoint e o VDA.

- O VDA verifica o licenciamento para a sessão.

- O Citrix DaaS envia as políticas aplicáveis ao VDA.

Compartilhar

Compartilhar

This Preview product documentation is Citrix Confidential.

You agree to hold this documentation confidential pursuant to the terms of your Citrix Beta/Tech Preview Agreement.

The development, release and timing of any features or functionality described in the Preview documentation remains at our sole discretion and are subject to change without notice or consultation.

The documentation is for informational purposes only and is not a commitment, promise or legal obligation to deliver any material, code or functionality and should not be relied upon in making Citrix product purchase decisions.

If you do not agree, select I DO NOT AGREE to exit.