管理员组管理

您可以将管理员添加到您的 Citrix Cloud 帐户,方法是使用您的 Active Directory、Azure Active Directory (AD) 或 Google Cloud Identity 中的组。然后,您可以管理组中所有管理员的服务访问权限。

AD 先决条件

Citrix Cloud 通过 SAML 2.0 支持 AD 组身份验证。在将 AD 管理员组的成员添加到 Citrix Cloud 之前,您需要配置 Citrix Cloud 与 SAML 提供程序之间的连接。有关详细信息,请参阅将 SAML 作为身份提供程序连接到 Citrix Cloud。

如果您在 Citrix Cloud 中已有 SAML 连接,则在添加 AD 管理员组之前,必须将 SAML 提供程序重新连接到 Citrix Cloud。如果不重新连接 SAML,添加 AD 管理员组可能会失败。有关详细信息,请参阅使用现有 SAML 连接进行管理员身份验证。

Azure AD 先决条件

使用 Azure AD 组身份验证需要最新版本的 Azure AD 应用程序,以便将您的 Azure AD 连接到 Citrix Cloud。Citrix Cloud 在您首次连接 Azure AD 时获取了此应用程序。如果您在 2019 年 5 月之前将 Azure AD 连接到 Citrix Cloud,则 Citrix Cloud 可能未使用最新应用程序连接到 Azure AD。如果您的帐户未使用最新应用程序,Citrix Cloud 将无法显示您的 Azure AD 组。

在 Citrix Cloud 中使用 Azure AD 组之前,请执行以下任务:

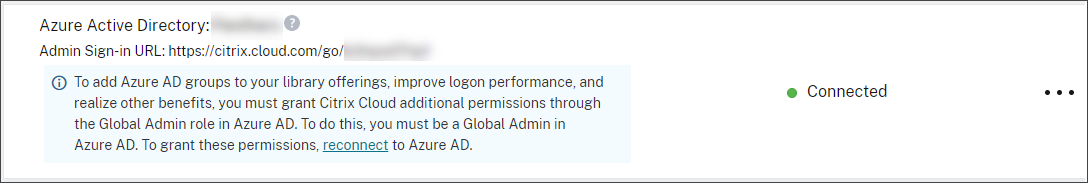

- 验证您是否正在使用最新应用程序进行 Azure AD 连接。如果您未使用最新应用程序,Citrix Cloud 将显示通知。

-

如果应用程序必须更新,请将您的 Azure AD 重新连接到 Citrix Cloud。通过重新连接到 Azure AD,您将向 Citrix Cloud 授予应用程序级只读权限,并允许 Citrix Cloud 代表您重新连接到 Azure AD。在重新连接期间,将显示这些权限的列表供您查看。有关 Citrix Cloud 请求的权限的详细信息,请参阅适用于 Citrix Cloud 的 Azure Active Directory 权限。

重要:

要完成此任务,您必须是 Azure AD 中的全局管理员。此外,您必须使用 Citrix 身份提供程序下的完全访问权限管理员帐户登录到 Citrix Cloud。如果您使用 Azure AD 凭据登录,则重新连接将失败。如果您没有任何使用 Citrix 身份提供程序的管理员,则可以暂时添加一个以执行此任务,然后将其删除。

验证您与 Azure AD 的连接

- 使用 Citrix 身份提供程序下的完全访问权限管理员帐户登录到 Citrix Cloud。

- 从 Citrix Cloud 菜单中,选择 Identity and Access Management,然后选择 Authentication。

-

找到 Azure Active Directory。如果 Citrix Cloud 必须更新您的 Azure AD 连接的应用程序,则会显示通知。

如果 Citrix Cloud 已在使用最新应用程序,则不会显示任何通知。

重新连接到 Azure AD

- 在 Citrix Cloud 控制台中的 Azure AD 通知中,单击重新连接链接。将显示请求的 Azure 权限列表。

- 查看权限,然后选择接受。

Google Cloud Identity

Citrix Cloud 通过 Google Cloud Identity 支持管理员组身份验证。在将管理员组添加到 Citrix Cloud 之前,您必须配置 Citrix Cloud 与 Google Cloud Identity 之间的连接。有关详细信息,请参阅将 Google Cloud Identity 作为身份提供程序连接到 Citrix Cloud。

支持的权限

请在此处查看支持的权限说明,控制台权限。

限制

管理员组的成员无法使用以下 Citrix Cloud 平台功能的自定义访问权限:

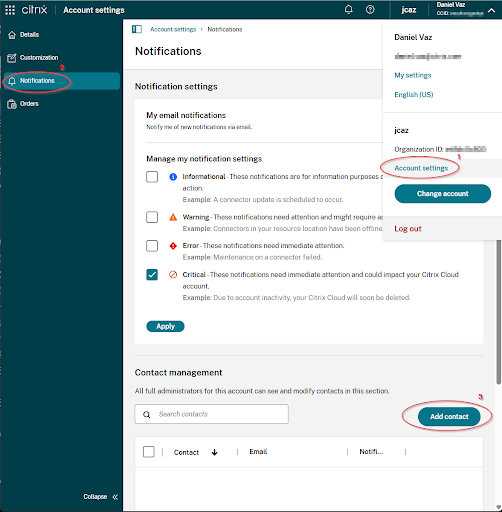

- 通知

- 安全客户端

可以在通知联系人管理下为组成员添加通知联系人,如下所示:

依赖于 Citrix Cloud 平台功能的 Citrix DaaS 功能(例如快速部署用户分配)不可用。

已登录的管理员组成员的权限更改仅在其注销并再次登录后才会生效。

具有 Citrix、AD、Azure AD 和 Google Cloud 身份的管理员的最终权限

当管理员登录到 Citrix Cloud 时,如果管理员同时拥有 Citrix 身份(Citrix Cloud 中的默认身份提供程序)以及通过 AD、Azure AD 或 Google Cloud Identity 获得的单用户或基于组的身份,则可能只有某些权限可用。本节中的表格描述了这些身份的每种组合可用的权限。

单用户身份是指通过个人帐户授予管理员的 AD、Azure AD 或 Google Cloud Identity 权限。基于组的身份是指作为组成员授予的 AD、Azure AD 或 Google Cloud Identity 权限。

| Citrix 身份 | 单用户 AD 或 Azure AD 身份 | 基于组的 AD 或 Azure AD 身份 | 单用户或基于组的 Google Cloud Identity | 身份验证后可用的权限 |

|---|---|---|---|---|

| X | X | 管理员在通过 Citrix 身份、AD 身份或 Azure AD 身份成功进行身份验证后,拥有这两种身份的累积权限。 | ||

| X | X | 每个身份都被视为一个独立的实体。可用权限取决于管理员是使用 Citrix 身份还是 Azure AD 身份进行身份验证。 | ||

| X | X | 每个身份都被视为一个独立的实体。可用权限取决于管理员是使用 Citrix 身份还是 Google Cloud Identity 进行身份验证。 | ||

| X | X | 管理员在使用 AD 或 Azure AD 对 Citrix Cloud 进行身份验证时,拥有这两种身份的累积权限。 | ||

| X | X | 每个身份都被视为一个独立的实体。可用权限取决于管理员是使用 Citrix 身份还是 Google Cloud Identity 进行身份验证。 | ||

| X | X | 每个身份都被视为一个独立的实体。可用权限取决于管理员是使用 Citrix 身份还是 Google Cloud Identity 进行身份验证。 | ||

| X | X | X | 当管理员使用其 Citrix 身份进行身份验证时,他们拥有 Citrix 身份和单用户 Azure AD 身份的累积权限。当使用 Azure AD 进行身份验证时,管理员拥有所有三种身份的累积权限。 |

管理员的登录体验

将组添加到 Citrix Cloud 并定义服务权限后,组中的管理员只需在 Citrix Cloud 登录页面上选择使用我的公司凭据登录,然后输入其帐户的登录 URL(例如,https://citrix.cloud.com/go/mycompany)即可登录。与添加单个管理员不同,组中的管理员不会收到明确邀请,因此他们不会收到任何接受成为 Citrix Cloud 管理员的邀请电子邮件。

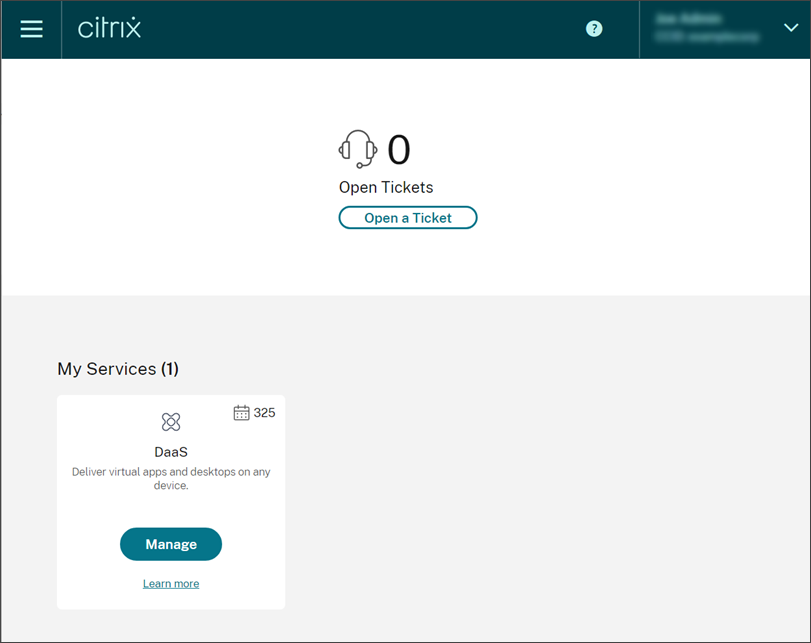

登录后,管理员从服务磁贴中选择管理以访问服务的管理控制台。

仅作为组成员获得权限的管理员可以使用 Citrix Cloud 帐户的登录 URL 访问 Citrix Cloud 帐户。

通过个人帐户和作为组成员获得权限的管理员可以选择他们想要访问的 Citrix Cloud 帐户。如果管理员是多个 Citrix Cloud 帐户的成员,他们可以在成功进行身份验证后从客户选择器中选择一个 Citrix Cloud 帐户。

已知问题

在 Active Directory 中重命名组后,新名称可能不会显示。作为一种解决方法,请在 Citrix Identity and Access Management 中删除旧组,然后添加重命名的组。

限制

多个组对应用程序性能的影响

Citrix 建议单个管理员所属的已添加到 Citrix Cloud 的组不超过 20 个。属于更多组可能会导致应用程序性能下降。

多个组对身份验证的影响

如果基于组的管理员被分配到 AD 或 Azure AD 中的多个组,则身份验证可能会失败,因为组的数量太大。出现此问题的原因是 Citrix Cloud 与 AD 和 Azure AD 集成存在限制。当管理员尝试登录时,Citrix Cloud 会尝试压缩检索到的组的数量。如果 Citrix Cloud 无法成功应用压缩,则无法检索所有组,并且身份验证将失败。

此问题也可能影响通过 AD 或 Azure AD 对 Citrix Workspace 进行身份验证的用户。如果用户属于多个组,则身份验证可能会失败,因为组的数量太大。

要解决此问题,请查看管理员或用户帐户,并验证他们是否仅属于其在组织中担任的角色所需的组。

由于分配的角色/范围对过多,添加组失败

添加具有多个角色/范围对的组时,可能会出现指示无法创建组的错误。出现此错误的原因是分配给组的角色/范围对的数量太大。要解决此错误,请将角色/范围对分配给两个或更多组,然后将管理员分配给这些组。

将管理员组添加到 Citrix Cloud

- 从 Citrix Cloud 菜单中,选择 Identity and Access Management,然后选择 Administrators。

- 选择添加管理员/组。

- 在管理员详细信息中,选择您要使用的身份提供程序。如果选择了 Azure AD,请根据需要登录到您的 Azure。选择下一步。

- 如果需要,请选择您要使用的域。

- 搜索您要添加的组并选择该组。

- 在设置访问权限中,选择您要分配给该组的角色。您必须至少选择一个角色。

- 完成后,选择保存。

修改管理员组的服务权限

- 从 Citrix Cloud 菜单中,选择 Identity and Access Management,然后选择 Administrators。

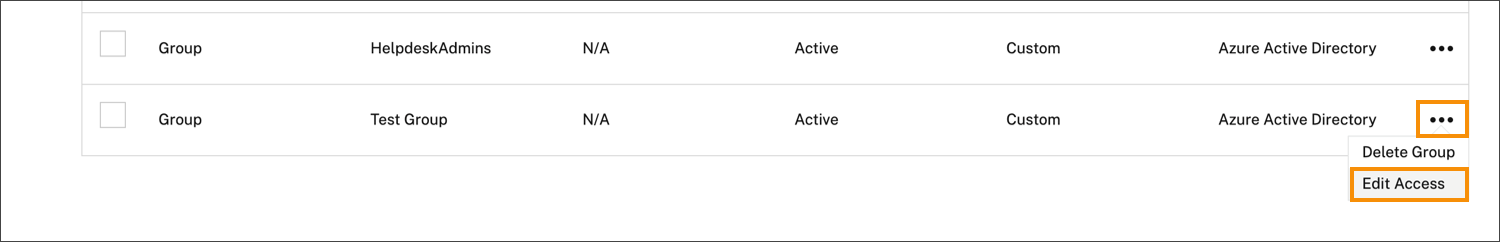

- 找到您要管理的管理员组,然后从省略号菜单中选择编辑访问权限。

- 根据需要选择或清除一个或多个角色和范围对旁边的复选标记。

- 完成后,选择保存。

删除管理员组

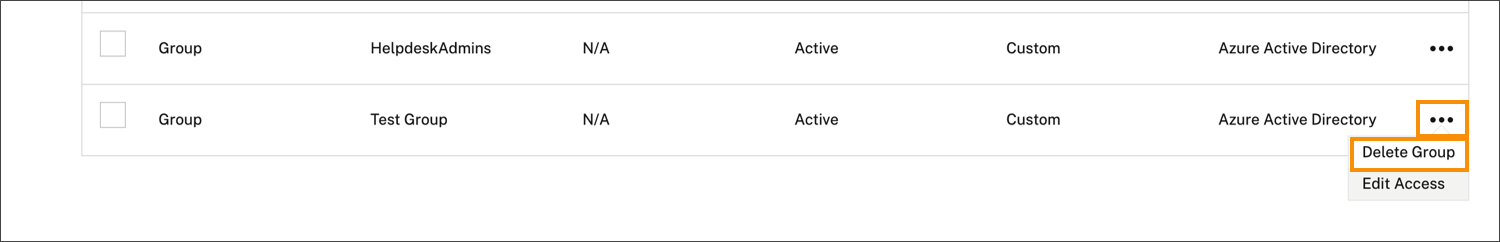

- 从 Citrix Cloud 菜单中,选择 Identity and Access Management,然后选择 Administrators。

-

找到您要管理的管理员组,然后从省略号菜单中选择删除组。

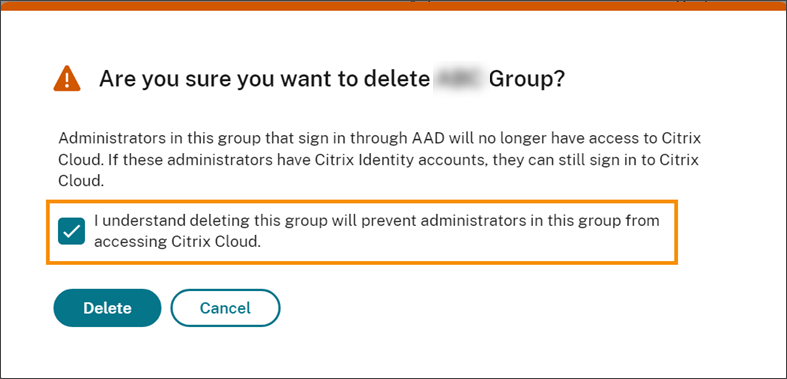

将显示确认消息。

- 选择我了解删除此组将阻止组中的管理员访问 Citrix Cloud。以确认您已了解删除组的影响。

- 选择删除。

在多个 Citrix Cloud 帐户之间切换

注意:

本节描述了仅影响 Azure AD 管理员组成员的方案。

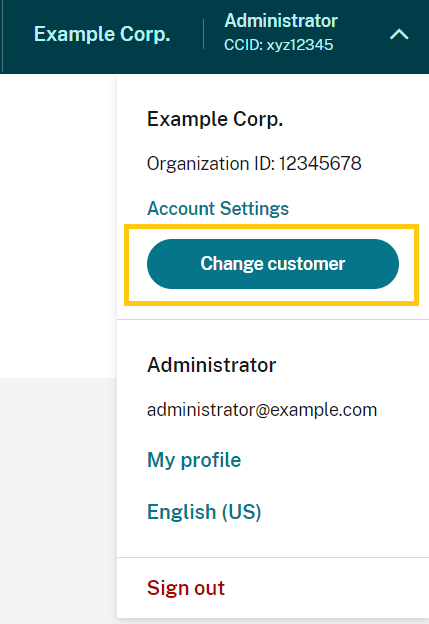

默认情况下,Azure AD 管理员组的成员无法在他们可以访问的其他 Citrix Cloud 帐户之间切换。对于这些管理员,Citrix Cloud 用户菜单中不会显示下图所示的更改客户选项。

要启用此菜单选项并允许 Azure AD 组成员在其他 Citrix Cloud 帐户之间切换,您必须链接要切换的帐户。

链接 Citrix Cloud 帐户涉及中心辐射型方法。在链接帐户之前,请确定哪个 Citrix Cloud 帐户将作为访问其他帐户的帐户(“中心”),以及您希望在客户选择器中列出哪些帐户(“辐射”)。

在链接帐户之前,请确保满足以下要求:

- 您在 Citrix Cloud 中拥有完全访问权限。

- 您可以访问 Windows PowerShell 集成脚本环境 (ISE)。

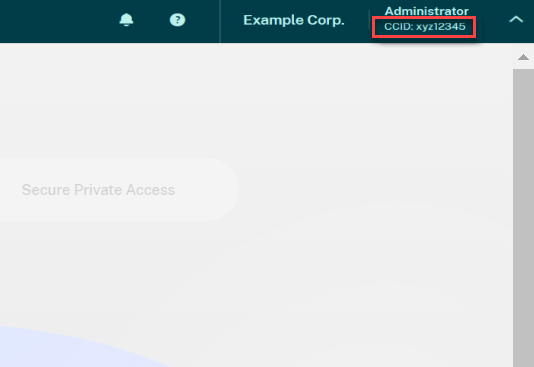

- 您拥有要链接的 Citrix Cloud 帐户的客户 ID。客户 ID 显示在每个帐户的管理控制台的右上角。

- 您拥有要作为中心帐户链接的 Citrix Cloud 帐户的 Citrix CWSAuth 持有者令牌。要检索此持有者令牌,请按照 CTX330675 中的说明进行操作。在链接 Citrix Cloud 帐户时,您需要提供此信息。

链接 Citrix Cloud 帐户

-

打开 PowerShell ISE 并将以下脚本粘贴到工作窗格中:

$headers = @{} $headers.Add("Accept","application/json") $headers.Add("Content-Type","application/json") $headers.Add("Authorization","CWSAuth bearer=XXXXXXX") $uri = "https://trust.citrixworkspacesapi.net/HubCustomerID/links" $resp = Invoke-RestMethod -Method Get -Uri $uri -Headers $headers $allLinks = $resp.linkedCustomers + @("SpokeCustomerID") $body = @{"customers"=$allLinks} $bodyjson = $body | ConvertTo-Json $resp = Invoke-WebRequest -Method Post -Uri $uri -Headers $headers -Body $bodyjson -ContentType 'application/json' Write-Host "Citrix Cloud Status Code: $($resp.RawContent)" <!--NeedCopy--> - 在第 4 行,将

CWSAuth bearer=XXXXXXX替换为您的 CWSAuth 值(例如,CWSAuth bearer=AbCdef123Ghik…)。此值是一个长哈希,类似于证书密钥。 - 在第 6 行,将

HubCustomerID替换为中心帐户的客户 ID。 - 在第 9 行,将

SpokeCustomerID替换为辐射帐户的客户 ID。 - 运行脚本。

- 重复步骤 3-5 以将其他帐户链接为辐射。

取消链接 Citrix Cloud 帐户

- 打开 PowerShell ISE。如果 PowerShell ISE 已打开,请清除工作窗格。

-

将以下脚本粘贴到工作窗格中:

$headers = @{} $headers.Add("Accept","application/json") $headers.Add("Content-Type","application/json") $headers.Add("Authorization","CWSAuth bearer=XXXXXXX") $uri = "https://trust.citrixworkspacesapi.net/HubCustomerID/links/SpokeCustomerID" $resp = Invoke-WebRequest -Method Delete -Uri $uri -Headers $headers Write-Host "Response: $($resp.RawContent)" <!--NeedCopy--> - 在第 4 行,将

CWSAuth bearer=xxxxxxx1替换为您的 CWSAuth 值(例如,CWSAuth bearer=AbCdef123Ghik…)。此值是一个长哈希,类似于证书密钥。 - 在第 6 行,将

HubCustomerID替换为中心帐户的客户 ID。 - 在第 6 行,将

SpokeCustomerID替换为辐射帐户的客户 ID。 - 运行脚本。

- 重复步骤 4-6 以取消链接其他帐户。