Active Directory 与 Connector Appliance

您可以使用 Connector Appliance 将资源位置连接到不包含 Citrix Virtual Apps and Desktops 资源的林。例如,对于 Citrix Secure Private Access 客户或拥有仅用于用户身份验证的林的 Citrix Virtual Apps and Desktops 客户。

将多域 Active Directory 与 Connector Appliance 结合使用时,适用以下限制:

- 在包含 VDA 的林中,不能使用 Connector Appliance 代替 Cloud Connector。

要求

Active Directory 要求

- 加入包含您用于为用户创建产品/服务的资源和用户的 Active Directory 域。有关详细信息,请参阅本文中的将 Connector Appliance 与 Active Directory 结合使用的部署方案。

- 您计划与 Citrix Cloud 结合使用的每个 Active Directory 林必须始终可通过两个 Connector Appliance 访问。

- Connector Appliance 必须能够访问林根域和您打算与 Citrix Cloud 结合使用的域中的域控制器。有关详细信息,请参阅以下 Microsoft 支持文章:

- 如何配置域和信任

- Windows 的服务概述和网络端口要求中的“系统服务端口”部分

- 使用通用安全组而不是全局安全组。此配置可确保可以从林中的任何域控制器获取用户组成员身份。

网络要求

- 连接到可以联系您在资源位置中使用的资源的网络。

- 连接到 Internet。有关详细信息,请参阅系统和连接要求。

除了Connector Appliance 通信中列出的端口外,Connector Appliance 还需要通过以下端口与 Active Directory 域建立出站连接:

| 服务 | 端口 | 支持的域协议 |

|---|---|---|

| Kerberos | 88 | TCP/UDP |

| NetBIOS 名称服务 | 137 | UDP |

| NetBIOS 数据报 | 138 | UDP |

| NetBIOS 会话 | 139 | TCP |

| LDAP | 389 | TCP/UDP |

| SMB over TCP | 445 | TCP |

| Kerberos kpasswd | 464 | TCP/UDP |

| 全局编录 | 3268 | TCP |

| 动态 RPC 端口 | 49152–65535 | TCP |

Connector Appliance 使用 LDAP 签名来保护与域控制器的连接。这意味着不需要 LDAP over SSL (LDAPS)。有关 LDAP 签名的详细信息,请参阅如何在 Windows Server 中启用 LDAP 签名和Microsoft 关于启用 LDAP 通道绑定和 LDAP 签名的指南。

支持的 Active Directory 功能级别

Connector Appliance 已通过测试并支持 Active Directory 中的以下林和域功能级别。

| 林功能级别 | 域功能级别 | 支持的域控制器 |

|---|---|---|

| Windows Server 2016 | Windows Server 2016 | Windows Server 2019 |

域控制器、林功能级别和域功能级别的其他组合尚未通过 Connector Appliance 进行测试。但是,这些组合预计可以正常工作,并且也受支持。

使用 Connector Appliance 将 Active Directory 域连接到 Citrix Cloud

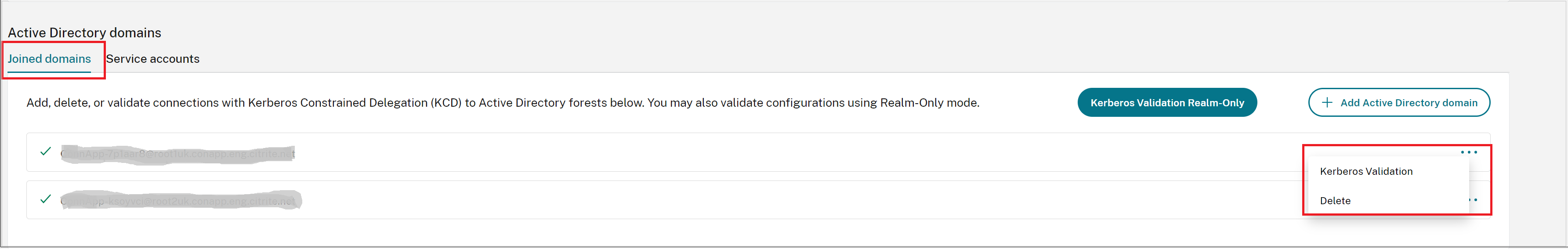

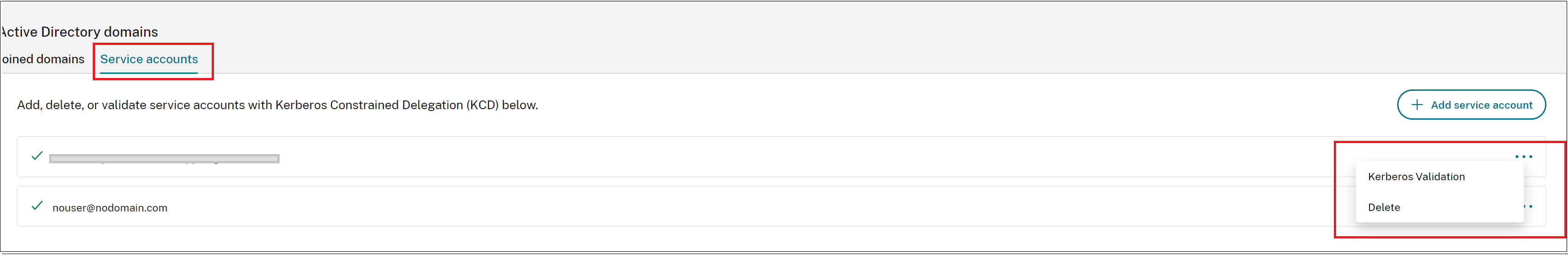

当您连接到 Connector Appliance 管理网页时,Active Directory 域部分显示两个选项卡。

-

已加入的域 – 用于通过在域中为设备创建计算机帐户,将 Connector Appliance 加入 AD 域。可以通过单击已加入域右侧的省略号菜单来验证 Kerberos。域中需要存在计算机帐户。

-

服务帐户 – 用作安全专用访问 (SPA) 解决方案的一部分,以使用服务帐户而不是通过加入域创建的计算机帐户来实现 Kerberos SSO。可以通过单击服务帐户右侧的省略号菜单来验证 Kerberos。机器关联特定域不是强制性的。但是,即使 Connector Appliance 未连接到域,它仍然可以连接到域控制器。

要配置 Active Directory 以通过 Connector Appliance 连接到 Citrix Cloud,请完成以下步骤。

-

在您的资源位置中安装 Connector Appliance。

您可以按照 Connector Appliance 产品文档中的信息进行操作。

-

使用 Connector Appliance 控制台中提供的 IP 地址,在浏览器中连接到 Connector Appliance 管理网页。

-

在 Active Directory 域部分中,导航到已加入的域选项卡。

-

单击+ 添加 Active Directory 域,将显示一个新弹出窗口,用于输入域名。

Connector Appliance 检查域。如果检查成功,将打开加入 Active Directory对话框。此新窗口允许您输入用户名和密码以加入域。

- 单击添加。

- 提供具有域加入权限的 Active Directory 用户的用户名和密码。

-

Connector Appliance 建议一个计算机名称。您可以选择覆盖建议的名称,并提供您自己的计算机名称,长度最多为 15 个字符。

此计算机名称是在 Connector Appliance 加入 Active Directory 域时创建的。

-

单击加入。

该域现在列在 Connector Appliance UI 的Active Directory 域部分中。

- 要添加更多 Active Directory 域,请选择+ 添加 Active Directory 域并重复上述步骤。

-

转到 Citrix Cloud 控制台中的域页面,然后选择 Connector Appliance 以服务您的域。

- 如果您尚未注册 Connector Appliance,请继续执行向 Citrix Cloud 注册您的 Connector Appliance中描述的步骤。

如果在加入域时收到错误,请验证您的环境是否满足 Active Directory 要求和网络要求。

后续步骤

-

您可以将更多域添加到此 Connector Appliance。

注意:

Connector Appliance 已通过最多 10 个林的测试。

-

为了实现弹性,请将每个域添加到每个资源位置中的多个 Connector Appliance。

查看您的 Active Directory 配置

您可以在以下位置查看资源位置中 Active Directory 域和 Connector Appliance 的配置:

-

在 Citrix Cloud 中:

- 在菜单中,转到身份和访问管理页面。

-

转到域选项卡。

您的 Active Directory 域与它们所属的资源位置一起列出。

-

在 Connector Appliance 网页中:

- 使用 Connector Appliance 控制台中提供的 IP 地址连接到 Connector Appliance 网页。

- 使用您首次注册时创建的密码登录。

- 在页面的Active Directory 域部分中,您可以看到此 Connector Appliance 已加入的 Active Directory 域列表。

从 Connector Appliance 中删除 Active Directory 域

要离开 Active Directory 域,请完成以下步骤:

- 使用 Connector Appliance 控制台中提供的 IP 地址连接到 Connector Appliance 网页。

- 使用您首次注册时创建的密码登录。

- 在页面的Active Directory 域部分中,在已加入的 Active Directory 域列表中找到您要离开的域。

- 记下由您的 Connector Appliance 创建的计算机帐户的名称。

- 单击域旁边的删除图标(垃圾桶)。将出现一个确认对话框。

- 单击继续以确认操作。

- 转到您的 Active Directory 控制器。

- 从控制器中删除由您的 Connector Appliance 创建的计算机帐户。

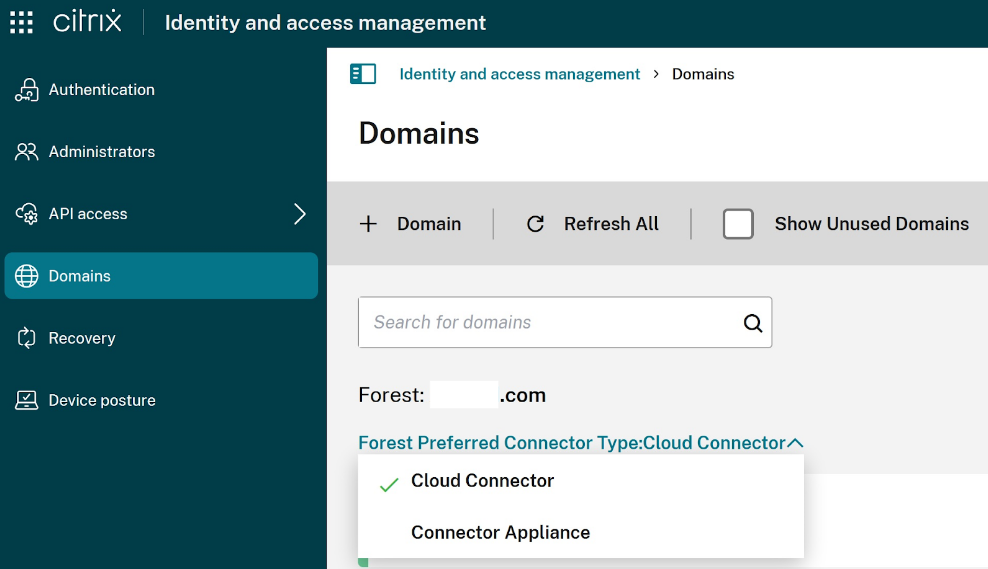

设置林首选连接器类型

当 Citrix Cloud 租户同时拥有 Windows 连接器和 Connector Appliance 加入到同一个 AD 林时,可以设置首选连接器类型。

要为特定的 Active Directory 林设置首选连接器类型,请完成以下步骤:

-

导航到身份和访问管理 > 域,然后单击要为其设置首选连接器类型的 AD 林上的向下箭头。

-

选择林首选连接器类型。

将 Connector Appliance 与 Active Directory 结合使用的部署方案

您可以使用 Cloud Connector 和 Connector Appliance 连接到 Active Directory 控制器。要使用的连接器类型取决于您的部署。

有关将 Cloud Connector 与 Active Directory 结合使用的详细信息,请参阅Cloud Connector 在 Active Directory 中的部署方案

在以下情况下,使用 Connector Appliance 将您的资源位置连接到 Active Directory 林:

- 您正在设置安全专用访问。有关详细信息,请参阅将 Connector Appliance 与安全专用访问结合使用。

- 您有一个或多个仅用于用户身份验证的林

- 您希望减少支持多个林所需的连接器的数量

- 您需要一个 Connector Appliance 用于其他用例

仅在一个或多个林中拥有用户,并为所有林提供一组 Connector Appliance

此方案适用于 Workspace Standard 客户或使用 Connector Appliance 进行安全专用访问的客户。

在此方案中,有多个林(forest1.local、forest2.local)仅包含用户对象。这些林不包含资源。一组 Connector Appliance 部署在资源位置中,并加入到这些林中的每个域。

- 信任关系:无

-

身份和访问管理中列出的域:

forest1.local、forest2.local - 用户登录 Citrix Workspace:支持所有用户

- 用户登录本地 StoreFront:支持所有用户

独立林中的用户和资源(带信任),并为所有林提供一组 Connector Appliance

此方案适用于拥有多个林的 Citrix Virtual Apps and Desktops 客户。

在此方案中,某些林(resourceforest1.local、resourceforest2.local)包含您的资源(例如 VDA),而某些林(userforest1.local、userforest2.local)仅包含您的用户。这些林之间存在信任,允许用户登录资源。

一组 Cloud Connector 部署在 resourceforest1.local 林中。另一组 Cloud Connector 部署在 resourceforest2.local 林中。

一组 Connector Appliance 部署在 userforest1.local 林中,并且同一组部署在 userforest2.local 林中。

- 信任关系:双向林信任,或从资源林到用户林的单向信任

-

身份和访问管理中列出的域:

resourceforest1.local、resourceforest2.local、userforest1.local、userforest2.local - 用户登录 Citrix Workspace:支持所有用户

- 用户登录本地 StoreFront:支持所有用户