Konfigurieren der Authentifizierung

Als Administrator können Sie festlegen, ob Abonnenten sich bei ihrem Workspace mit einer der folgenden Authentifizierungsmethoden authentifizieren müssen:

- Active Directory (AD)

- Active Directory plus Token

- Azure Active Directory (AAD)

- Citrix Gateway

- Okta

- SAML 2.0

Citrix Workspace™ unterstützt auch Single Sign-On für Ihre virtuellen Apps und Desktops. Wenn der Benutzer seine Active Directory-Anmeldeinformationen eingibt, kann Workspace diese verwenden, um SSO für Ressourcen bereitzustellen. Bei Verwendung anderer IdPs kann Workspace Citrix Federated Authentication Service (FAS) verwenden, um Single Sign-On (SSO) für Ressourcen bereitzustellen.

Wählen bzw. Ändern der Authentifizierungsmethode

-

Definieren Sie einen oder mehrere Identitätsanbieter in Identitäts- und Zugriffsverwaltung. Anweisungen finden Sie unter Identitäts- und Zugriffsverwaltung.

-

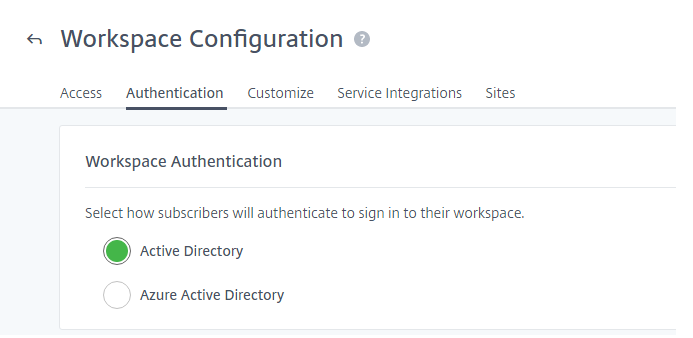

Wählen oder ändern Sie in Workspacekonfiguration > Authentifizierung > Workspaceauthentifizierung, wie sich Abonnenten bei ihrem Workspace authentifizieren.

Wichtig:

Das Ändern der Authentifizierungsmodi kann bis zu fünf Minuten dauern und führt während dieser Zeit zu einem Ausfall für Ihre Abonnenten. Der Ausfall beeinträchtigt den Zugriff auf den Store und hat keine Auswirkungen auf HDX™-Sitzungen. Citrix empfiehlt, Änderungen auf Zeiträume mit geringer Nutzung zu beschränken. Wenn Sie Abonnenten haben, die über einen Browser oder eine Citrix Workspace-App bei Citrix Workspace angemeldet sind, fordern Sie sie auf, den Browser zu schließen oder die App zu beenden. Nach einer Wartezeit von etwa fünf Minuten können sie sich mit der neuen Authentifizierungsmethode erneut anmelden.

Active Directory (AD)

Standardmäßig verwendet Citrix Cloud™ Active Directory (AD), um die Abonnentenauthentifizierung für Workspaces zu verwalten.

Die Verwendung von AD erfordert mindestens zwei Citrix Cloud Connectors in der On-Premises-AD-Domäne. Weitere Informationen zur Installation des Cloud Connectors finden Sie unter Cloud Connector-Installation.

Single Sign-On bei VDAs mit AD

Bei Verwendung der AD-Authentifizierung bietet Workspace SSO-Funktionen beim Starten von mit AD verbundenen virtuellen Apps und Desktops.

Active Directory (AD) plus Token

Für erhöhte Sicherheit unterstützt Citrix Workspace für die AD-Anmeldung ein zeitbasiertes Token als zweiten Authentifizierungsfaktor.

Bei jeder Anmeldung fordert Workspace die Abonnenten auf, ein Token aus einer Authentifizierungs-App auf ihrem registrierten Gerät einzugeben. Vor der Anmeldung müssen die Abonnenten ihr Gerät mit einer Authentifizierungs-App registrieren, die den Vorgaben des TOTP-Standards (zeitbasierte Einmalkennwörter) entspricht, z. B. Citrix SSO. Derzeit können Abonnenten jeweils nur ein Gerät registrieren.

Weitere Informationen finden Sie unter Tech Insight: Authentifizierung - TOTP und Tech Insight: Authentifizierung - Push.

Single Sign-on bei VDAs mit AD plus Token

Bei Verwendung von AD plus Token-Authentifizierung bietet Workspace SSO-Funktionen beim Starten von mit AD verbundenen virtuellen Apps und Desktops.

Anforderungen für AD plus Token

Für die Authentifizierung per Active Directory plus Token gelten die folgenden Anforderungen:

- Eine Verbindung zwischen Active Directory und Citrix Cloud mit mindestens zwei installierten Cloud Connectors in Ihrer On-Premises-Umgebung. Anforderungen und Anweisungen finden Sie unter Verbinden von Active Directory mit Citrix Cloud.

- Auf der Seite Identitäts- und Zugriffsverwaltung muss die Option Active Directory + Token aktiviert sein. Informationen finden Sie unter Aktivieren der Authentifizierung über Active Directory plus Token.

- Die Abonnenten haben Zugriff auf E-Mail, um Geräte zu registrieren.

- Ein Gerät, auf das die Authentifizierungs-App heruntergeladen werden kann.

Erstmalige Registrierung

Geräte können mit dem unter Registrieren von Geräten für die zweistufige Authentifizierung beschriebenen Verfahren erneut registriert werden.

Bei der ersten Anmeldung bei Workspace folgen die Abonnenten den Anweisungen zum Herunterladen der Citrix SSO-App. Die Citrix SSO-App generiert auf registrierten Geräten alle 30 Sekunden ein Einmalkennwort.

Wichtig:

Während der Geräteregistrierung erhalten Abonnenten eine E-Mail mit temporärem Verifizierungscode. Dieser temporäre Code wird nur zur Registrierung des Abonnentengeräts verwendet. Die Verwendung des Codes als Token für die Anmeldung mit zweistufiger Authentifizierung in Citrix Workspace wird nicht unterstützt. Nur Verifizierungscodes, die von einer Authentifikator-App auf einem registrierten Gerät generiert werden, sind unterstützte Token für die zweistufige Authentifizierung.

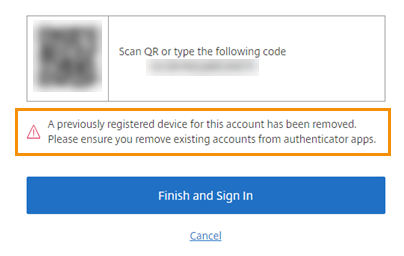

Erneute Registrierung von Geräten

Hat ein Abonnent sein registriertes Gerät nicht mehr oder muss er es erneut registrieren (z. B. nachdem Inhalte vom Gerät gelöscht wurden), gibt es in Workspace folgende Optionen:

-

Das Gerät kann mit dem unter Registrieren von Geräten für die zweistufige Authentifizierung beschriebenen Verfahren erneut registriert werden. Da Abonnenten jeweils nur ein Gerät registrieren können, wird die bestehende Geräteregistrierung durch das Registrieren eines neuen Geräts bzw. das erneute Registrieren eines bestehenden Geräts entfernt.

-

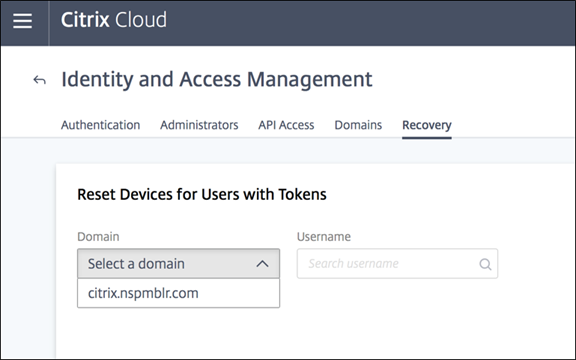

Administratoren können Abonnenten anhand von deren Active Directory-Namen suchen und ihr Gerät zurücksetzen. Gehen Sie dazu zu Identitäts- und Zugriffsverwaltung > Wiederherstellung. Bei der nächsten Anmeldung bei Workspace muss der Abonnent die Schritte zur erstmaligen Registrierung ausführen.

Azure Active Directory

Um Abonnenten mit Azure Active Directory (AD) bei Workspaces zu authentifizieren, muss Folgendes vorliegen:

- Microsoft Entra ID (früher Microsoft Azure AD) mit einem Benutzer, der über globale Administratorberechtigungen verfügt. Weitere Informationen zu den von Citrix Cloud verwendeten Microsoft Entra ID-Anwendungen und -Berechtigungen finden Sie unter Azure Active Directory-Berechtigungen für Citrix Cloud.

- Ein Citrix Cloud Connector™, der in der lokalen AD-Domäne installiert ist. Die Maschine muss außerdem der Domäne beigetreten sein, die mit der Microsoft Entra ID synchronisiert wird.

- VDA Version 7.15.2000 LTSR CU VDA oder aktuelles Release 7.18 VDA oder höher.

- Eine Verbindung zwischen Microsoft Entra ID und Citrix Cloud. Weitere Informationen finden Sie unter Verbinden von Azure Active Directory mit Citrix Cloud.

- Jede Version der Citrix Workspace-App. Wenn Sie den älteren Citrix Receiver™ verwenden, müssen Sie mindestens die folgenden Versionen verwenden:

- Citrix Receiver für Windows 4.11 CR oder 4.9 LTSR CU2 oder höher

- Citrix Receiver für Linux 13.8

- Citrix Receiver für Android 3.13 und höher

Wenn Sie Ihr Active Directory mit Microsoft Entra ID synchronisieren, müssen die UPN- und SID-Einträge in die Synchronisierung einbezogen werden. Wenn diese Einträge nicht synchronisiert werden, schlagen bestimmte Workflows in Citrix Workspace fehl.

Warnung:

- Wenn Sie die Microsoft Entra ID verwenden, nehmen Sie nicht die in CTX225819beschriebene Registrierungsänderung vor. Diese Änderung kann bei Benutzern mit Microsoft Entra ID zu Sitzungsstartfehlern führen.

- Das Hinzufügen einer Gruppe als Mitglied einer anderen Gruppe (Verschachtelung) wird mit aktiviertem Feature

DSAuthAzureAdNestedGroupsunterstützt. Sie könnenDSAuthAzureAdNestedGroupsaktivieren, indem Sie eine Anfrage an den Citrix Support senden.

Nach der Aktivierung der Microsoft Entra ID-Authentifizierung:

- Zusätzliche Sicherheit: Benutzer müssen sich aus Sicherheitsgründen beim Starten einer App oder eines Desktops erneut anmelden. Die Kennwortinformationen werden direkt vom Benutzergerät an den VDA gesendet, der die Sitzung hostet.

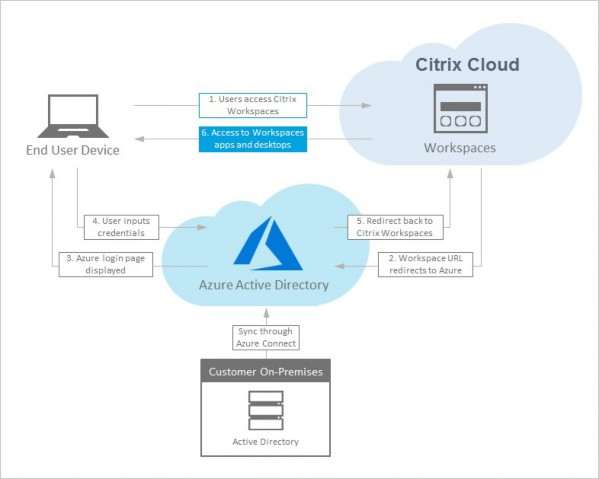

- Anmeldevorgang: Die Microsoft Entra ID-Authentifizierung bietet eine föderierte Anmeldung, kein Single Sign-On (SSO). Die Abonnenten melden sich über eine Azure-Anmeldeseite an und müssen sich möglicherweise erneut authentifizieren, wenn sie Citrix DaaS öffnen.

Für SSO aktivieren Sie den Citrix Verbundauthentifizierungsdienst in Citrix Cloud. Weitere Informationen finden Sie unter Aktivieren von Single Sign-On für Workspaces mit dem Citrix Verbundauthentifizierungsdienst (FAS).

Sie können das Anmeldeverfahren für die Microsoft Entra ID anpassen. Informationen hierzu finden Sie in der Dokumentation von Microsoft. Alle in der Workspacekonfiguration vorgenommenen Anmeldeanpassungen (das Logo) wirken sich nicht auf die Anmeldung mit der Microsoft Entra ID aus.

Das folgende Diagramm zeigt den Ablauf der Microsoft Entra ID-Authentifizierung.

Abmeldevorgang

Verwenden Sie Einstellungen > Abmelden, um den Abmeldevorgang von Workspace und Microsoft Entra ID abzuschließen. Wenn Abonnenten den Browser schließen, anstatt die Option Abmelden zu verwenden, bleiben sie möglicherweise bei Microsoft Entra ID angemeldet.

Wichtig:

Wenn bei Citrix Workspace im Browser aufgrund von Inaktivität eine Zeitüberschreitung auftritt, bleiben die Abonnenten bei der Microsoft Entra ID angemeldet. Dadurch wird verhindert, dass ein Citrix Workspace-Timeout das Schließen anderer Microsoft Entra ID-Anwendungen erzwingt.

Single Sign-On bei VDAs mit EntraId

Wenn Sie die EntraId-Authentifizierung verwenden, müssen Sie FAS verwenden, um Single Sign-On bei VDAs zu aktivieren.

Citrix Gateway

Citrix Workspace unterstützt die Verwendung eines on-premises Citrix Gateway als Identitätsanbieter, um die Abonnentenauthentifizierung bei Workspaces zu verwalten. Weitere Informationen finden Sie unter Tech Insight: Authentifizierung – Citrix Gateway.

Anforderungen für Citrix Gateway

Für die Authentifizierung mit Citrix Gateway gelten folgende Anforderungen:

- Eine Verbindung zwischen Ihrem Active Directory und Citrix Cloud. Anforderungen und Anweisungen finden Sie unter Verbinden von Active Directory mit Citrix Cloud.

- Abonnenten müssen Active Directory-Benutzer sein, um sich bei ihrem Workspace anzumelden.

- Bei einem Verbund müssen Ihre AD-Benutzer mit dem Verbundanbieter synchronisiert sein. Citrix Cloud benötigt die AD-Benutzerattribute, damit die Benutzer sich anmelden können.

- Ein on-premises Citrix Gateway:

- Citrix Gateway 12.1 54.13 Advanced Edition oder höher

- Citrix Gateway 13.0 41.20 Advanced Edition oder höher

- Authentifizierung mit Citrix Gateway auf der Seite Identitäts- und Zugriffsverwaltung aktiviert. Dadurch werden Client-ID, Geheimnis und Umleitungs-URL generiert, die für die Verbindung zwischen Citrix Cloud und On-Premises-Gateway erforderlich sind.

- Auf dem Gateway wird mit der generierten Client-ID, dem Geheimnis und der Umleitungs-URL eine OAuth-IdP-Authentifizierungsrichtlinie konfiguriert.

Weitere Informationen finden Sie unter Verbinden eines on-premises Citrix Gateway als Identitätsanbieter mit Citrix Cloud.

Citrix Gateway für Abonnenten

Bei aktivierter Authentifizierung mit Citrix Gateway wird der folgende Workflow für Abonnenten ausgeführt:

- Der Abonnent navigiert im Browser zur Workspace-URL oder startet die Workspace-App.

- Der Abonnent wird zur Citrix Gateway-Anmeldeseite umgeleitet und mit der im Gateway konfigurierten Methode authentifiziert. Bei der Methode kann es sich um die Multifaktorauthentifizierung, Verbund, Richtlinien für bedingten Zugriff usw. handeln. Sie können die Gateway-Anmeldeseite an das Aussehen der Workspace-Anmeldeseite anpassen. Verwenden Sie hierfür die Schrittfolge unter CTX258331.

- Nach erfolgter Authentifizierung wird der Workspace des Abonnenten angezeigt.

Single Sign-On mit Gateway

Je nach Konfiguration von Citrix Gateway ist FAS möglicherweise nicht erforderlich, um Single Sign-On für DaaS zu nutzen. Weitere Informationen zum Konfigurieren von Citrix Gateway finden Sie unter Create an OAuth IdP policy on the on-premises Citrix Gateway.

Citrix Workspace unterstützt die Verwendung von Google als Identitätsanbieter, um die Abonnentenauthentifizierung bei Workspaces zu verwalten.

Anforderungen für Google

- Eine Verbindung zwischen Ihrem On-Premises-Active Directory und Google Cloud.

- Ein Entwicklerkonto mit Zugriff auf die Google Cloud Platform-Konsole. Dieses Konto ist erforderlich, um ein Dienstkonto und einen Schlüssel zu erstellen und die Admin SDK-API zu verwenden.

- Administratorkonto mit Zugriff auf die Google Workspace-Administratorkonsole. Dieses Konto ist für die Konfiguration der domänenweiten Delegierung und eines API-Benutzerkontos mit Schreibzugriff erforderlich.

- Eine Verbindung zwischen Ihrer On-Premises-Active Directory-Domäne und Citrix Cloud, wobei auf der Seite Identitäts- und Zugriffsverwaltung die Authentifizierungsoption Google aktiviert ist. Zum Erstellen dieser Verbindung installieren Sie mindestens zwei Cloud Connectors in Ihrer Ressource.

Weitere Informationen finden Sie unter Verbinden von Google als Identitätsanbieter mit Citrix Cloud.

Abonnenten-Benutzererfahrung mit Google

Bei aktivierter Authentifizierung mit Google wird der folgende Workflow für Abonnenten ausgeführt:

- Der Abonnent navigiert im Browser zur Workspace-URL oder startet die Workspace-App.

- Der Abonnent wird zur Google-Anmeldeseite umgeleitet und mit der in Google Cloud konfigurierten Methode authentifiziert (z. B. Multifaktorauthentifizierung, Richtlinien für bedingten Zugriff usw.).

- Nach erfolgter Authentifizierung wird der Workspace des Abonnenten angezeigt.

Single Sign-On bei VDAs mit Google

Wenn Sie die Google-Authentifizierung verwenden, müssen Sie FAS verwenden, um Single Sign-On bei VDAs zu aktivieren.

Okta

Citrix Workspace unterstützt die Verwendung von Okta als Identitätsanbieter, um die Abonnentenauthentifizierung bei Workspaces zu verwalten. Weitere Informationen finden Sie unter Tech Insight: Authentifizierung - Okta.

Anforderungen für Okta

Für die Authentifizierung mit Okta gelten folgende Anforderungen:

- Eine Verbindung zwischen Ihrem On-Premises-Active Directory und Ihrer Okta-Organisation.

- Eine Okta-OIDC-Webanwendung, die für die Verwendung mit Citrix Cloud konfiguriert ist. Zum Verbinden von Citrix Cloud mit Ihrer Okta-Organisation müssen Sie die Client-ID und das Clientgeheimnis für diese Anwendung angeben.

- Eine Verbindung zwischen Ihrer On-Premises-Active Directory-Domäne und Citrix Cloud, wobei auf der Seite Identitäts- und Zugriffsverwaltung die Authentifizierungsoption Okta aktiviert ist.

Weitere Informationen finden Sie unter Verbinden von Okta als Identitätsanbieter mit Citrix Cloud.

Abonnenten-Benutzererfahrung mit Okta

Bei aktivierter Authentifizierung mit Okta wird der folgende Workflow für Abonnenten ausgeführt:

- Der Abonnent navigiert im Browser zur Workspace-URL oder startet die Workspace-App.

- Der Abonnent wird zur Okta-Anmeldeseite umgeleitet und mit der in Okta konfigurierten Methode authentifiziert (z. B. Multifaktorauthentifizierung, Richtlinien für bedingten Zugriff usw.).

- Nach erfolgter Authentifizierung wird der Workspace des Abonnenten angezeigt.

Single Sign-On bei VDAs mit Okta

Wenn Sie die Okta-Authentifizierung verwenden, müssen Sie FAS verwenden, um Single Sign-On bei VDAs zu aktivieren.

SAML 2.0

Citrix Workspace unterstützt die Verwendung von SAML 2.0, um die Abonnentenauthentifizierung bei Workspaces zu verwalten. Sie können den SAML-Anbieter Ihrer Wahl verwenden, sofern er SAML 2.0 unterstützt.

Anforderungen für SAML 2.0

Für die SAML-Authentifizierung gelten die folgenden Anforderungen:

- SAML-Anbieter, der SAML 2.0 unterstützt.

- On-Premises-Active Directory-Domäne.

- Zwei Cloud Connectors, an einem Ressourcenstandort bereitgestellt und mit Ihrer On-Premises-AD-Domäne verbunden.

- AD-Integration mit Ihrem SAML-Anbieter.

Weitere Informationen zur Konfiguration der SAML-Authentifizierung für Workspaces finden Sie unter Verbinden von SAML als Identitätsanbieter mit Citrix Cloud.

Abonnenten-Benutzererfahrung mit SAML 2.0

- Der Abonnent navigiert im Browser zur Workspace-URL oder startet die Citrix Workspace-App.

- Der Abonnent wird auf die Anmeldeseite des SAML-Identitätsanbieters für seine Organisation weitergeleitet. Der Abonnent authentifiziert sich mit dem für den SAML-Identitätsanbieter konfigurierten Mechanismus, z. B. mehrstufiger Authentifizierung oder Richtlinien für bedingten Zugriff.

- Nach erfolgter Authentifizierung wird der Workspace des Abonnenten angezeigt.

Single Sign-On bei VDAs mit SAML 2.0

Wenn Sie die SAML-Authentifizierung verwenden, müssen Sie FAS verwenden, um Single Sign-On bei VDAs zu aktivieren.

Citrix Verbundauthentifizierungsdienst (FAS)

Citrix Workspace unterstützt den Citrix Verbundauthentifizierungsdienst (FAS) für das Single Sign-On bei Citrix DaaS. Ohne FAS werden solche Abonnenten mehrfach aufgefordert, ihre Anmeldeinformationen einzugeben, um auf ihre virtuellen Apps und Desktops zuzugreifen.

Weitere Informationen finden Sie unter Citrix Verbundauthentifizierungsdienst (FAS).