-

-

ドメインまたはドメイン+セキュリティトークン認証

-

-

-

This content has been machine translated dynamically.

Dieser Inhalt ist eine maschinelle Übersetzung, die dynamisch erstellt wurde. (Haftungsausschluss)

Cet article a été traduit automatiquement de manière dynamique. (Clause de non responsabilité)

Este artículo lo ha traducido una máquina de forma dinámica. (Aviso legal)

此内容已经过机器动态翻译。 放弃

このコンテンツは動的に機械翻訳されています。免責事項

이 콘텐츠는 동적으로 기계 번역되었습니다. 책임 부인

Este texto foi traduzido automaticamente. (Aviso legal)

Questo contenuto è stato tradotto dinamicamente con traduzione automatica.(Esclusione di responsabilità))

This article has been machine translated.

Dieser Artikel wurde maschinell übersetzt. (Haftungsausschluss)

Ce article a été traduit automatiquement. (Clause de non responsabilité)

Este artículo ha sido traducido automáticamente. (Aviso legal)

この記事は機械翻訳されています.免責事項

이 기사는 기계 번역되었습니다.책임 부인

Este artigo foi traduzido automaticamente.(Aviso legal)

这篇文章已经过机器翻译.放弃

Questo articolo è stato tradotto automaticamente.(Esclusione di responsabilità))

Translation failed!

ドメインまたはドメイン+セキュリティトークン認証

Citrix Endpoint Managementは、LDAP(Lightweight Directory Access Protocol)に準拠している1つまたは複数のディレクトリに対するドメインベースの認証をサポートしています。Citrix Endpoint Managementで1つまたは複数のディレクトリへの接続を構成します。Citrix Endpoint Managementは、LDAP構成を使用して、グループ、ユーザーアカウント、および関連するプロパティをインポートします。

重要:

Citrix Endpoint Managementでは、ユーザーがCitrix Endpoint Managementにデバイスを登録した後に、認証モードを1つのタイプの認証モードから他の認証モードに変更することはサポートされていません。たとえば、ユーザー登録後に、認証モードをドメイン認証からドメイン + 証明書に変更することはできません。

LDAPについて

LDAPは、オープンソースで特定のベンダーに依存しないアプリケーションプロトコルであり、インターネットプロトコル(IP)ネットワーク経由で分散ディレクトリ情報サービスへのアクセスや管理を行うためのものです。ディレクトリ情報サービスは、ネットワークで使用可能な、ユーザー、システム、ネットワーク、サービス、およびアプリケーションに関する情報を共有するために使用されます。

LDAPは一般的に、シングルサインオン(SSO)をユーザーに提供するために利用されます。SSOでは(ユーザーごとに)1つのパスワードを複数のサービス間で共有します。シングルサインオンにより、ユーザーは会社のWebサイトに一度ログオンすると、社内イントラネットへのアクセスが認証されます。

クライアントが、ディレクトリシステムエージェント(DSA)と呼ばれるLDAPサーバーに接続して、LDAPセッションを開始します。次に、クライアントは操作要求をサーバーに送信し、サーバーは適切な認証で応答します。

Citrix Endpoint ManagementでLDAP接続を編集または追加するには

「LDAPの構成」で説明されているように、通常は、Citrix Endpoint ManagementにオンボーディングするときにLDAP接続を構成します。そのセクションに示されている画面が使用可能になる前にオンボーディングした場合は、このセクションの情報を使用してLDAP接続を追加します。

-

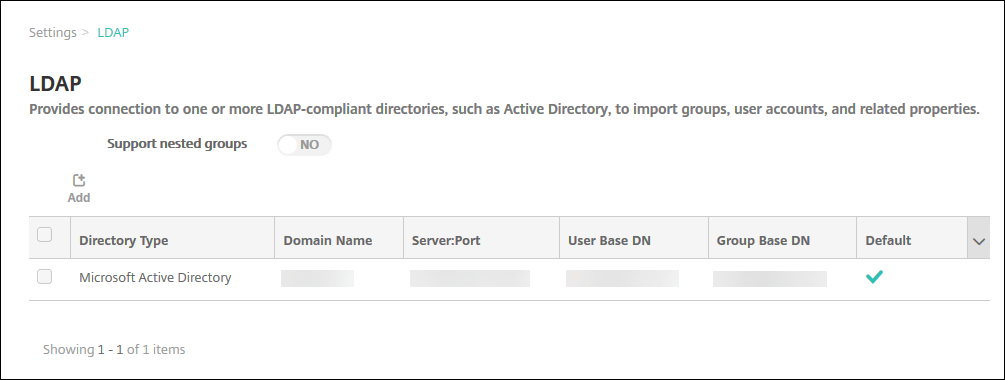

Citrix Endpoint Managementコンソールで、[設定]>[LDAP] の順に選択します。

-

[サーバー] の下の [LDAP] をクリックします。[LDAP] ページが開きます。

-

[LDAP] ページで、[追加] または [編集] をクリックします。[LDAPの追加] または [LDAPの編集] ページが開きます。

-

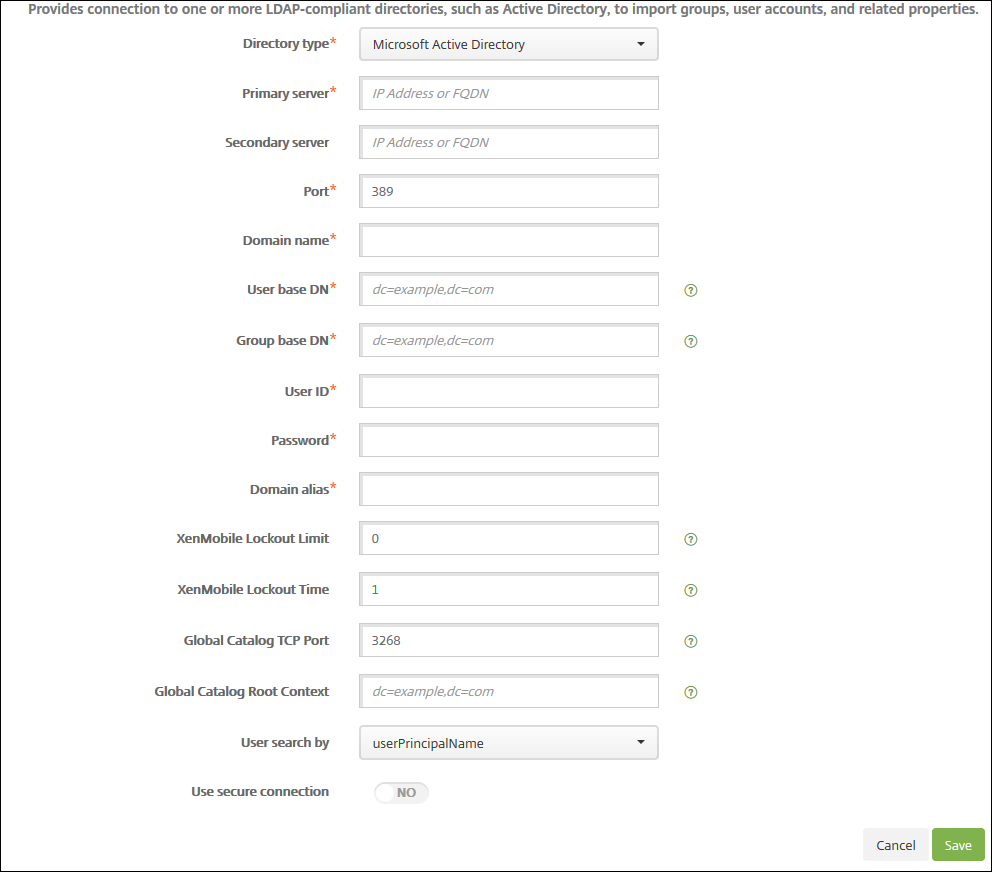

次の設定を構成します:

- ディレクトリの種類: ドロップダウンリストから、適切なディレクトリの種類を選択します。デフォルトは [Microsoft Active Directory] です。

- プライマリサーバー: LDAPで使用するプライマリサーバーを入力します。IPアドレスまたは完全修飾ドメイン名(FQDN)を入力できます。

- セカンダリサーバー: セカンダリサーバーが構成されている場合、任意でセカンダリサーバーのIPアドレスまたはFQDNを入力します。このサーバーは、プライマリサーバーが使用できない場合に使用するフェイルオーバーサーバーです。

- ポート: LDAPサーバーで使用するポート番号を入力します。デフォルトでは、セキュリティ保護されていないLDAP接続用のポート番号389に設定されています。セキュリティ保護されたLDAP接続ではポート番号636、Microsoftのセキュリティ保護されていないLDAP接続では3268、Microsoftのセキュリティ保護されたLDAP接続では3269を使用します。

- ドメイン名: ドメイン名を入力します。

-

ユーザーベースDN: Active Directory内でのユーザーの位置を一意の識別子で入力します。構文例には次が含まれます:

ou=users、dc=example、dc=com -

グループベースDN: Active Directoryのグループの場所を入力します。たとえば、

cn=users, dc=domain, dc=netの場合、cn=usersはグループのコンテナ名でdcはActive Directoryのドメインコンポーネントです。 - ユーザーID: Active Directoryアカウントに関連付けられたユーザーIDを入力します。

- パスワード: ユーザーに関連付けられたパスワードを入力します。

- ドメインエイリアス: ドメイン名のエイリアスを入力します。登録後に [ドメインエイリアス] 設定を変更すると、ユーザーは再登録する必要があります。

-

Citrix Endpoint Managementロックアウト制限: ログオンの試行失敗回数として、0~999の数値を入力します。「0」の値に設定すると、ユーザーがログオンの試行失敗によってロックアウトされることはなくなります。デフォルトは [0] です。

このロックアウト制限は、LDAPロックアウトポリシーよりも低い値に設定することを検討してください。そうすることで、Citrix Endpoint ManagementがLDAPサーバーに対して認証できない場合のユーザーのロックアウトを防ぐことができます。たとえば、LDAPロックアウトポリシーが5回の試行である場合、このロックアウト制限は4以下に構成します。

- Citrix Endpoint Managementロックアウト時間: ロックアウト制限を超えた後にユーザーが待機する必要がある分数を表す、0~99999の数値を入力します。「0」の値に設定すると、ユーザーがロックアウト後に強制的に待機させられることはなくなります。デフォルトは1です。

- グローバルカタログTCPポート: グローバルカタログサーバーのTCPポート番号を入力します。デフォルトでは、TCPポート番号は3268に設定されています。SSL接続では、ポート番号3269を使用します。

- グローバルカタログルートコンテキスト: 任意で、Active Directoryでのグローバルカタログ検索を有効にしたときに使用する、グローバルルートコンテキスト値を入力します。この検索では、標準のLDAP検索に加えて、実際のドメイン名を指定することなく任意のドメインを検索できます。

-

ユーザー検索基準: Citrix Endpoint Managementでこのディレクトリ内のユーザーを検索するのに使用するユーザー名またはユーザーIDの形式を選択します。ユーザーは、登録時にユーザー名またはユーザーIDをこの形式で入力します。登録後に [ユーザー検索基準] を変更すると、ユーザーは再登録する必要があります。

[userPrincipalName] を選択した場合、ユーザーは次の形式でユーザープリンシパル名(UPN)を入力します:

*username*@*domain*

[sAMAccountName] を選択した場合、ユーザーは次のいずれかの形式でセキュアアカウントマネージャー(SAM)名を入力します:

*username*@*domain**domain\username*

- セキュリティで保護された接続を使用: セキュリティ保護された接続を使用するかどうかを選択します。デフォルトは [いいえ] です。

-

[Save] をクリックします。

LDAP準拠のディレクトリを削除するには

-

[LDAP] の表で、削除するディレクトリを選択します。

各プロパティの横のチェックボックスをオンにして、削除するプロパティを複数選択できます。

-

[削除]をクリックします。確認ダイアログボックスが開きます。もう一度 [削除] をクリックします。

ドメイン+セキュリティトークン認証の構成

RADIUSプロトコルを使用して、LDAP資格情報とワンタイムパスワードによる認証をユーザーに要求するようにCitrix Endpoint Managementを構成できます。

ユーザービリティを最適にするために、この構成をCitrix PINやActive Directoryのパスワードキャッシュと組み合わせることができます。この構成により、ユーザーはLDAPユーザー名とパスワードを繰り返し入力する必要がなくなります。ただし、登録、パスワード失効、およびアカウントのロックアウトの場合は、ユーザー名とパスワードを入力します。

LDAP設定の構成

認証にLDAPを使用する場合、証明機関からCitrix Endpoint ManagementにSSL証明書をインストールする必要があります。詳しくは、「証明書のアップロード」を参照してください。

-

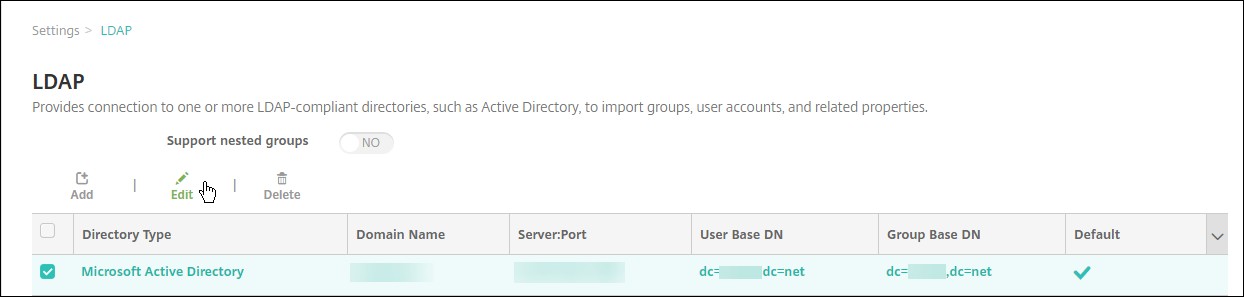

[設定] で [LDAP] をクリックします。

-

[Microsoft Active Directory] を選択して [編集] をクリックします。

-

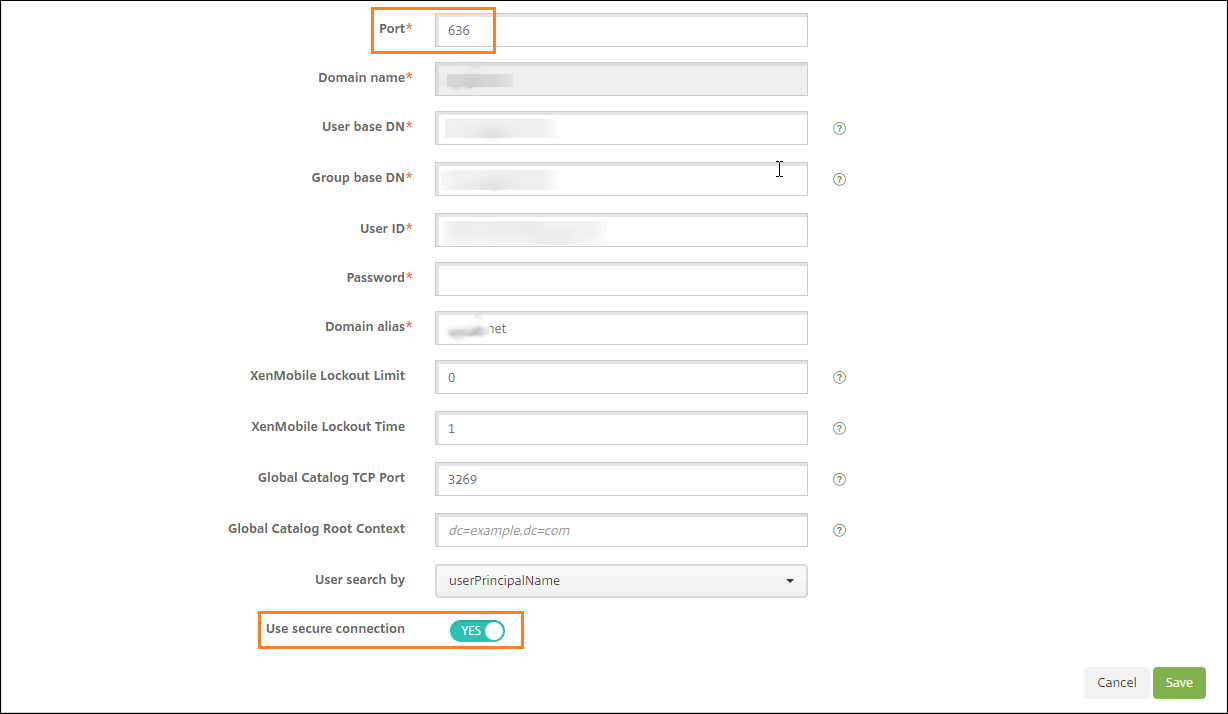

[ポート]が636であることを確認します(セキュリティで保護されたLDAP接続の場合)。セキュリティで保護されたMicrosoft LDAP接続の場合は3269です。

-

[セキュリティで保護された接続を使用] を [はい] に変更します。

NetScaler Gateway設定の構成

次の手順では、NetScaler GatewayインスタンスをすでにCitrix Endpoint Managementに追加してあると想定しています。NetScaler Gatewayインスタンスを追加するには、「NetScaler GatewayとCitrix Endpoint Management」を参照してください。

-

[設定] で [NetScaler Gateway] をクリックします。

-

NetScaler Gateway を選択して [編集] をクリックします。

-

[ログオンの種類] で [ドメインおよびセキュリティトークン] を選択します。

Citrix PINとユーザーパスワードキャッシュの有効化

Citrix PINとユーザーパスワードキャッシュを有効化するには、 [設定]>[クライアントプロパティ] に移動し、チェックボックス [Citrix PIN認証の有効化] および [ユーザーパスワードキャッシュの有効化] をオンにします。詳しくは、「クライアントプロパティ」を参照してください。

ドメインおよびセキュリティトークン認証のためのNetScaler Gatewayの構成

NetScaler Gatewayセッションのプロファイルおよびポリシーを、Citrix Endpoint Managementで使用される仮想サーバー用に構成します。詳しくは、NetScaler Gatewayドキュメントを参照してください。

共有

共有

This Preview product documentation is Citrix Confidential.

You agree to hold this documentation confidential pursuant to the terms of your Citrix Beta/Tech Preview Agreement.

The development, release and timing of any features or functionality described in the Preview documentation remains at our sole discretion and are subject to change without notice or consultation.

The documentation is for informational purposes only and is not a commitment, promise or legal obligation to deliver any material, code or functionality and should not be relied upon in making Citrix product purchase decisions.

If you do not agree, select I DO NOT AGREE to exit.