PKIエンティティ

Citrix Endpoint ManagementのPKI(Public Key Infrastructure:公開キー基盤)エンティティ構成とは、実際のPKI処理(発行、失効、状態情報)を実行するコンポーネントのことです。 これらのコンポーネントには、Citrix Endpoint Management内部のものと外部のものがあります。 内部コンポーネントは、任意として参照されます。 外部コンポーネントは企業インフラストラクチャの一部です。

Citrix Endpoint Managementは、次の種類のPKIエンティティをサポートします:

-

Microsoft証明書サービス

-

任意CA(Certificate Authority:証明機関)

Citrix Endpoint Managementでは、以下のCAサーバーがサポートされます:

- Windows Server 2016

- Windows Server 2019

- Windows Server 2022

注

Windows Server 2012 R2、2012、および2008 R2は製品終了(EOL)となったため、サポートされなくなりました。 詳しくは、Microsoft社の製品に関するライフサイクルドキュメントを参照してください。

共通のPKI概念

種類に関係なく、すべてのPKIエンティティには以下の機能のサブセットがあります。

- 署名: 証明書署名要求(CSR)に基づく新しい証明書の発行

- フェッチ: 既存の証明書とキーペアの回収

- 失効: クライアント証明書の失効

CA証明書

PKIエンティティの構成時には、そのエンティティにより発行される(またはそのエンティティから回収される)証明書の署名者であるCA証明書をCitrix Endpoint Managementに指定します。 そのPKIエンティティから、複数の異なるCAが署名した、(フェッチされたか、または新たに署名された)証明書が返されることがあります。

これらの証明機関それぞれの証明書を、PKIエンティティ構成の一部として提供します。 これを行うには、証明書をCitrix Endpoint Managementにアップロードして、PKIエンティティでそれらを参照します。 任意CAの場合、証明書は暗黙的に署名CA証明書です。 外部エンティティの場合は、証明書を手動で指定する必要があります。

重要:

Microsoft証明書サービスのエンティティテンプレートを作成する場合は、登録済みデバイスの認証に関する問題を避けるため、テンプレート名に特殊文字を使用しないでください。 たとえば、次の文字は使用しないでください:

! : $ ( ) # % + * ~ ? | { } [ ]

Microsoft証明書サービス

Citrix Endpoint Managementは、Web登録インターフェイスを通じてMicrosoft証明書サービスと連携します。 Citrix Endpoint Managementは、このインターフェイスを使用した新しい証明書の発行のみをサポートします。 Microsoft CAがNetScaler Gatewayユーザー証明書を生成する場合、NetScaler Gatewayはこれらの証明書の更新と失効をサポートします。

Citrix Endpoint ManagementでMicrosoft CA PKIエンティティを作成するには、証明書サービスのWebインターフェイスのベースURLを指定する必要があります。 必要に応じて、SSLクライアント認証でCitrix Endpoint Managementと証明書サービスのWebインターフェイス間の接続を保護できます。

Microsoft Certificate Servicesエンティティを追加する

-

Citrix Endpoint Managementコンソールで、右上の歯車アイコンをクリックし、[PKIエンティティ]をクリックします。

-

[PKIエンティティ] ページで、[追加] をクリックします。

PKIエンティティタイプのメニューが表示されます。

-

[Microsoft証明書サービスエンティティ] をクリックします。

[Microsoft証明書サービスエンティティ: 一般的な情報] ページが開きます。

-

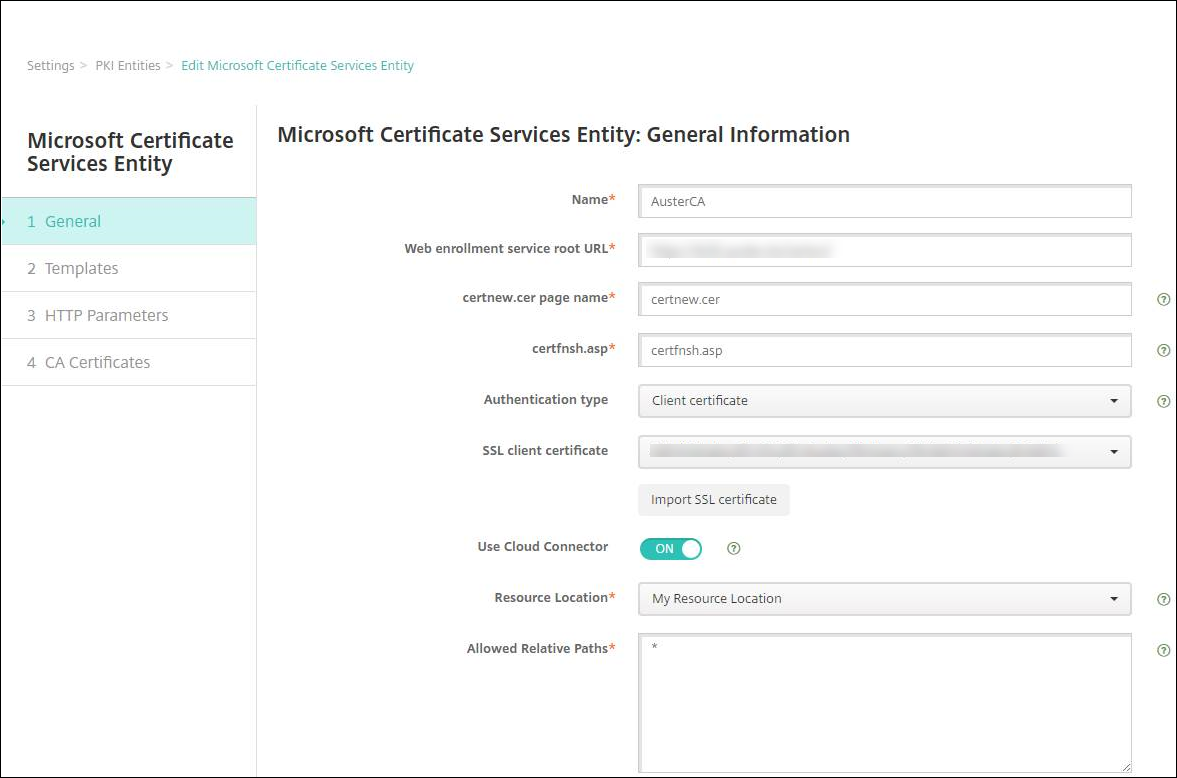

[Microsoft証明書サービスエンティティ: 一般的な情報] ページで次の設定を構成します。

- 名前: 新しいエンティティの名前を入力します。この名前は後でそのエンティティを参照するために使用します。 エンティティ名は一意の名前にする必要があります。

-

Web登録サービスルートURL: Microsoft CA Web登録サービスのベースURLを入力します。 例:

https://192.0.0.1/certsrv/。 URLには、HTTPまたはHTTP-over-SSLを使用します。 - certnew.cerページ名: certnew.cerページの名前。 何らかの理由で名前を変更した場合を除き、デフォルト名を使用します。

- certfnsh.asp: certfnsh.aspページの名前。 何らかの理由で名前を変更した場合を除き、デフォルト名を使用します。

-

認証の種類: 使用する認証方法を選択します。

- なし

- HTTP基本: 接続に必要なユーザー名とパスワードを指定します。

- クライアント証明書: 適切なSSLクライアント証明書を選択します。

-

Cloud Connectorを使用します: [オン] を選択してCloud Connectorを使用してPKIサーバーに接続します。 次に、[リソースの場所] と接続を [許可する相対パス] を指定します。

- リソースの場所: Citrix Cloud Connectorで定義されているリソースの場所から選択します。

-

許可する相対パス: 指定したリソースの場所に対して許可する相対パス。 1行に1つのパスを指定します。 ワイルドカード文字としてアスタリスク(*)を使用できます。

リソースの場所が

https://www.ServiceRoot/certsrvであるとします。 そのパス内のすべてのURLへのアクセスを提供するには、[Allowed Relative Paths]に「/*」と入力します。

-

[接続のテスト] をクリックして、サーバーにアクセスできることを確認します。 アクセスできない場合は、接続が失敗したことを示すメッセージが表示されます。 構成設定を確認してください。

-

[次へ] をクリックします。

[Microsoft証明書サービスエンティティ:テンプレート] ページが開きます。 このページで、Microsoft CAがサポートするテンプレートの内部名を指定します。 資格情報プロバイダーを作成するとき、ここで定義したテンプレートを一覧で選択します。 このエンティティを使用するすべての資格情報プロバイダーが、このようなテンプレートを1つだけ使用します。

Microsoft Certificate Servicesテンプレートの要件については、お使いのMicrosoft ServerバージョンのMicrosoftドキュメントを参照してください。 Citrix Endpoint Managementには、「証明書」 で説明している証明書形式以外、配布する証明書についての要件はありません。

-

[Microsoft証明書サービスエンティティ:テンプレート] ページで [追加] をクリックし、テンプレートの名前を入力して、[保存] をクリックします。 追加する各テンプレートについて、この手順を繰り返します。

-

[次へ] をクリックします。

[Microsoft証明書サービスエンティティ:HTTPパラメーター] ページが開きます。 このページで、Microsoft Web登録インターフェイスに対するHTTP要求にCitrix Endpoint Managementが追加するカスタムパラメーターを指定します。 カスタムパラメーターは、CAで実行されているカスタマイズされたスクリプトでのみ有効です。

-

[Microsoft証明書サービスエンティティ:HTTPパラメーター] ページで [追加] をクリックし、追加するHTTPパラメーターの名前と値を入力して、[次へ] をクリックします。

[Microsoft証明書サービスエンティティ:CA証明書] ページが開きます。 このページでは、このエンティティを通じてシステムが取得する証明書の署名者をCitrix Endpoint Managementに通知する必要があります。 CA証明書が更新された場合は、Citrix Endpoint Managementの証明書も更新してください。 変更内容は、Citrix Endpoint Managementからエンティティに透過的に適用されます。

-

[Microsoft証明書サービスエンティティ:CA証明書] ページで、このエンティティで使用する証明書を選択します。

-

[保存] をクリックします。

[PKIエンティティ]の表にエンティティが表示されます。

NetScaler Gateway証明書失効一覧(CRL)

Citrix Endpoint Managementは、サードパーティ証明機関でのみ証明書失効一覧(CRL)をサポートしています。 Microsoft CAを構成済みの場合、Citrix Endpoint ManagementはNetScaler Gatewayを使用して失効を管理します。

クライアント証明書ベースの認証を構成する場合、NetScaler Gateway証明書失効一覧(CRL)設定([Enable CRL Auto Refresh])を構成する必要があるかどうか検討します。 この手順を使用すると、MAMのみモードのデバイスのユーザーがデバイス上の既存の証明書を使用して認証できなくなります。

ユーザー証明書は失効後もユーザーが自由に生成できるため、Citrix Endpoint Managementは新しい証明書を再発行します。 この設定は、CRLが期限切れのPKIエンティティを確認する場合、PKIエンティティのセキュリティを強化します。

任意CA

CA証明書と関連の秘密キーをCitrix Endpoint Managementに提供すると、任意CAが作成されます。 Citrix Endpoint Managementは、管理者が指定したパラメーターに従って、証明書の発行、失効、および状態情報を内部で処理します。

任意CAを構成するときに、そのCAに対してOCSP(Online Certificate Status Protocol)サポートをアクティブにできます。 OCSPサポートを有効にした場合、CAは発行する証明書にid-pe-authorityInfoAccess拡張を追加します。 この拡張は、次の場所にあるCitrix Endpoint Managementの内部OCSPレスポンダーを参照します:

https://<server>/<instance>/ocsp

OCSPサービスを構成するときに、該当の任意エンティティのOCSP署名証明書を指定する必要があります。 CA証明書そのものを署名者として使用できます。 CA秘密キーの不必要な漏えいを防ぐには(推奨):CA証明書で署名された、委任OCSP署名証明書を作成し、この拡張を含めます:id-kp-OCSPSigning extendedKeyUsage。

Citrix Endpoint Management OCSPレスポンダーサービスは、基本のOCSP応答に加え、要求で以下のハッシュアルゴリズムをサポートします:

- SHA-256

- SHA-384

- SHA-512

応答はSHA-256および署名証明書キーアルゴリズム(DSA、RSAまたはECDSA)で署名されます。

証明機関の証明書を生成してインポートする

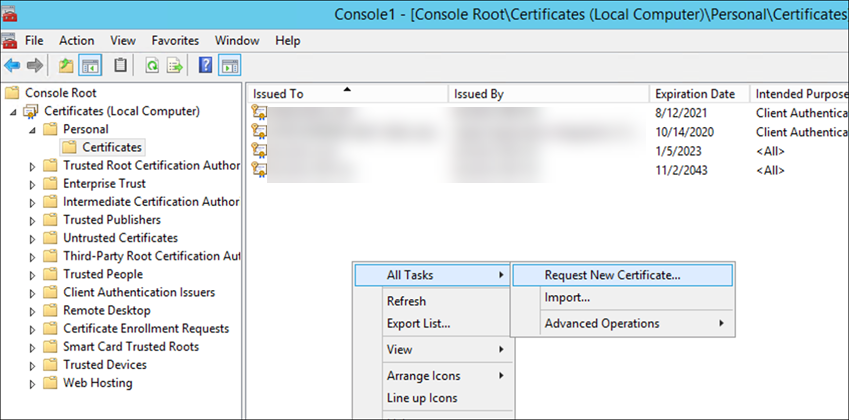

-

サーバーで、Local Systemアカウントを使用してMicrosoft管理コンソール(MMC)を開き、証明書スナップインを開きます。 右ペインで右クリックし、[すべてのタスク]>[新しい証明書の要求]をクリックします。

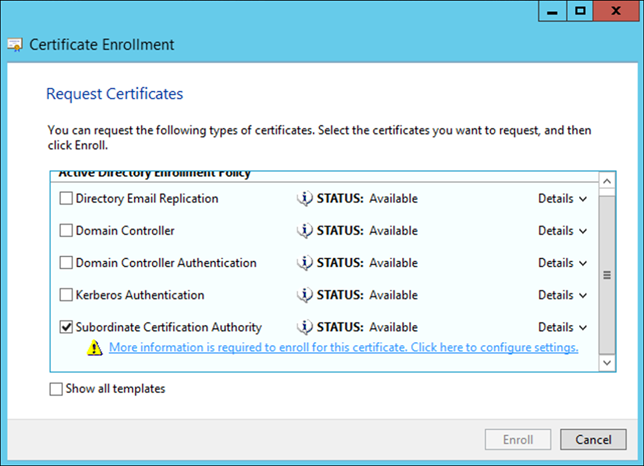

-

開いたウィザードで、[次へ]を2回クリックします。 [証明書の要求] 一覧で、[下位証明機関]を選択し、[詳細情報]リンクをクリックします。

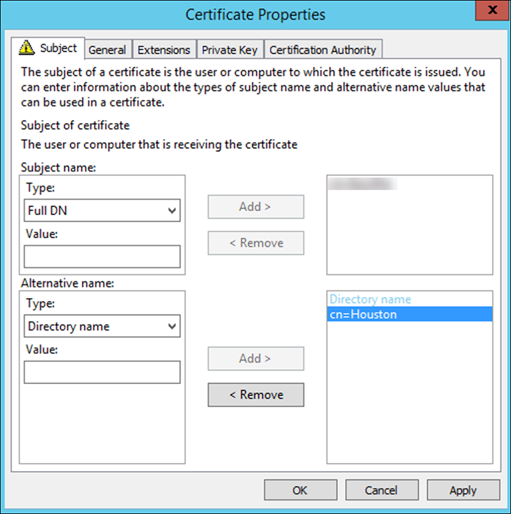

-

ウィンドウに、サブジェクト名と代替名を入力します。 [OK] をクリックします。

-

[登録] をクリックしてから [完了] をクリックします。

-

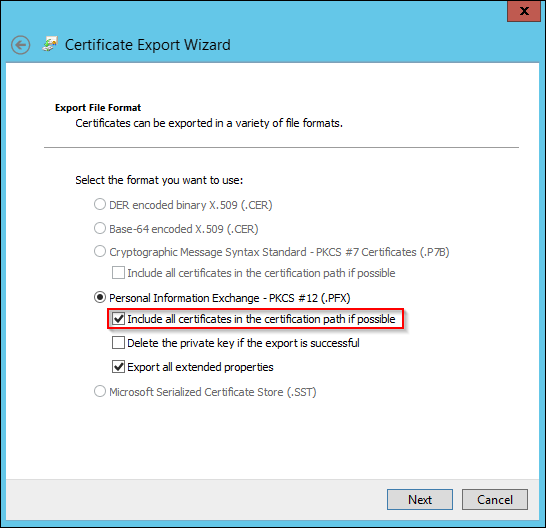

MMCで、作成した証明書を右クリックします。 [すべてのタスク]>[エクスポート]の順にクリックします。 証明書を.pfxファイルとして秘密キーと一緒にエクスポートします。 [証明のパスにある証明書を可能であればすべて含む] オプションを選択します。

-

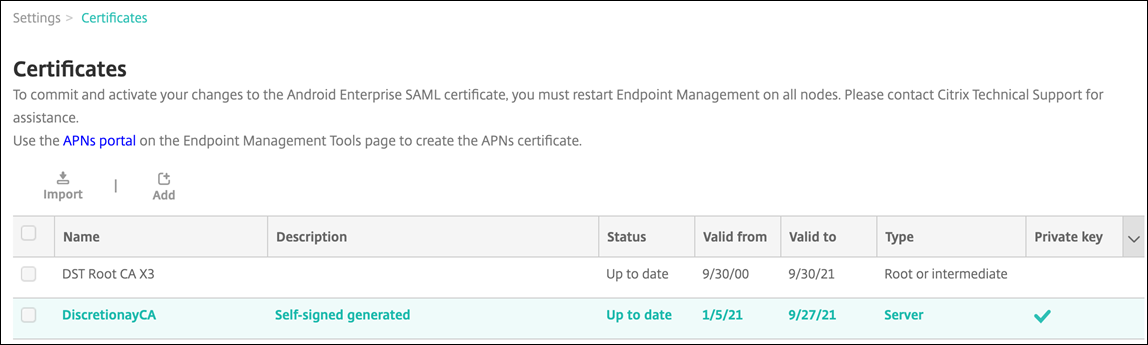

Citrix Endpoint Managementコンソールで、[設定]>[証明書]の順に選択します。

-

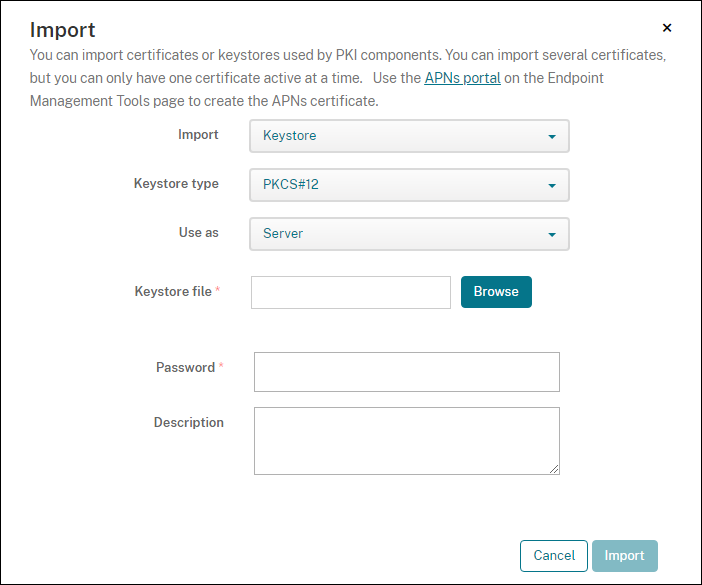

[インポート] をクリックします。 開いたウィンドウで、以前にエクスポートした証明書と秘密キーのファイルを参照します。

-

[インポート] をクリックします。 証明書が表に追加されます。

任意CAを追加する

-

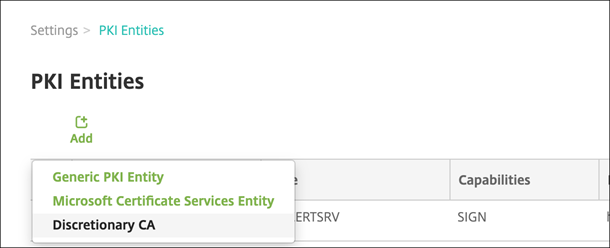

Citrix Endpoint Managementコンソールで、右上の歯車アイコンをクリックし、[詳細]>[PKIエンティティ]の順にクリックします。

-

[PKIエンティティ] ページで、[追加] をクリックします。

-

[任意CA] をクリックします。

-

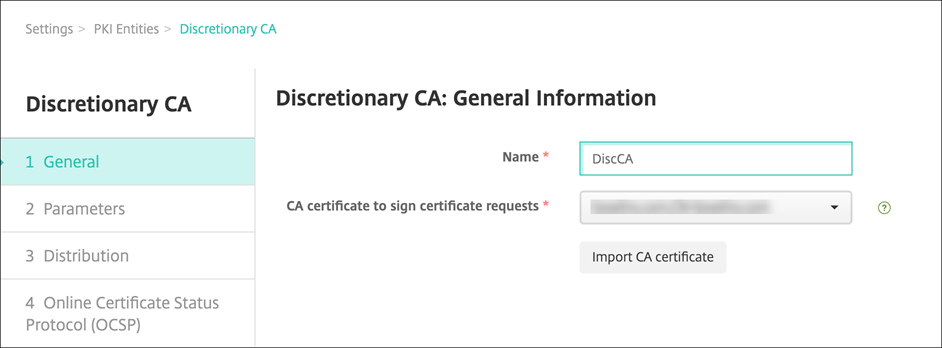

[任意CA:一般情報] ページで、以下を行います:

- 名前: 任意CAの説明的な名前を入力します。

-

証明書要求に署名するためのCA証明書: 一覧から、証明書要求に署名するために使用する任意CAの証明書を選択します。

この証明書の一覧は、[構成]>[設定]>[証明書]でCitrix Endpoint Managementにアップロードした、秘密キー付きのCA証明書から生成されます。

-

[次へ] をクリックします。

-

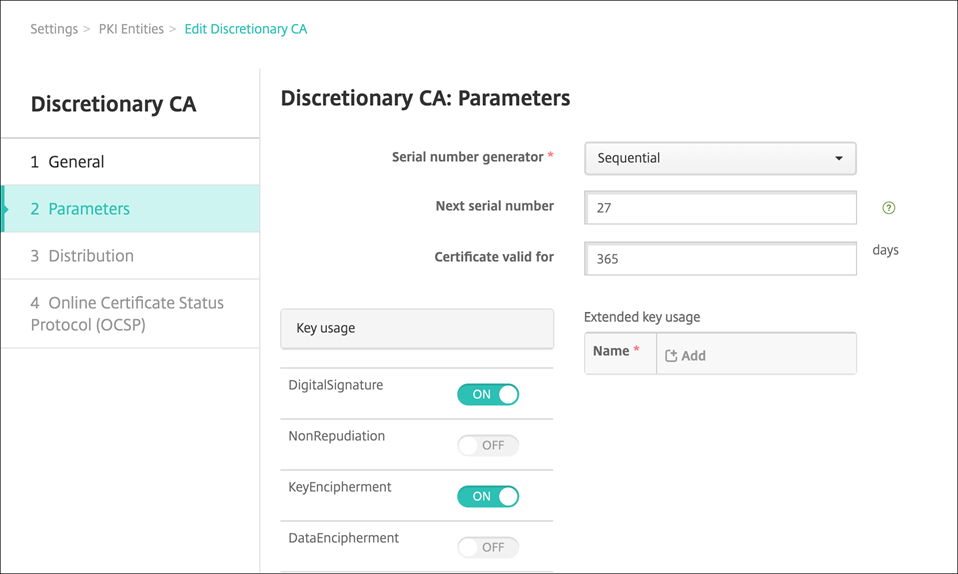

[任意CA:パラメーター] ページで、以下を行います:

- シリアル番号ジェネレーター: 任意CAは発行する証明書のシリアル番号を生成します。 一覧で [シーケンシャル] または [非シーケンシャル] を選択して、番号の生成方法を指定します。

- 次のシリアル番号: 値を入力して、次に発行される番号を指定します。

- 証明書の有効期限: 証明書の有効期間(日数)を入力します。

- キー使用法: 適切なキーを [オン] に設定して、任意CAが発行する証明書の目的を指定します。 設定すると、そのCA(証明機関)による証明書の発行がそれらの目的に限定されます。

- 拡張キー使用法: さらにパラメーターを追加するには、[追加] をクリックし、キー名を入力して [保存] をクリックします。

-

[次へ] をクリックします。

-

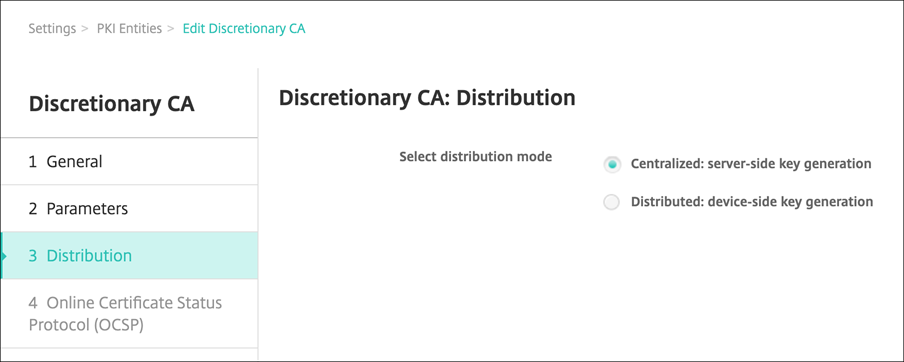

[任意CA:ディストリビューション] ページで、配布モードを選択します:

- 集中:サーバー側のキー生成。 Citrixではこの集中管理オプションをお勧めします。 サーバー上で秘密キーが生成および保存され、ユーザーデバイスに配布されます。

- 分散:デバイス側のキー生成。 ユーザーデバイス上で秘密キーが生成されます。 この分散モードはSCEPを使用し、keyUsage keyEncryption拡張によるRA暗号化証明書とkeyUsage digitalSignature拡張によるRA署名証明書が必要です。 暗号化と署名で同じ証明書を使用できます。

-

[次へ] をクリックします。

-

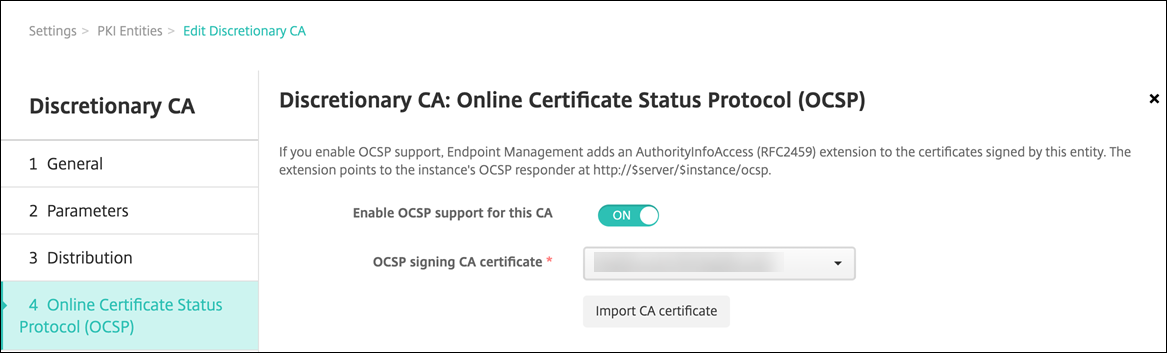

[任意CA:Online Certificate Status Protocol (OCSP)] ページで、以下を行います:

- このCAが署名する証明書に

AuthorityInfoAccess(RFC2459)拡張を追加する場合は、[Enable OCSP support for this CA]を[On]に設定します。 この拡張は、CAのOCSPレスポンダー(https://<server>/<instance>/ocsp)を参照します。 - OCSPサポートを有効にした場合は、OSCP署名CA証明書を選択します。 この証明書一覧は、Citrix Endpoint ManagementにアップロードしたCA証明書から生成されます。

この機能を有効にすると、証明書のステータスを確認する機会がCitrix ADCに与えられます。 この機能を有効にすることをお勧めします。

- このCAが署名する証明書に

-

[保存] をクリックします。

[PKIエンティティ]の表に任意CAが表示されます。

資格情報プロバイダーの構成

-

Citrix Endpoint Managementコンソールで、[設定]>[資格情報プロバイダー]の順に選択し、[追加]をクリックします。

-

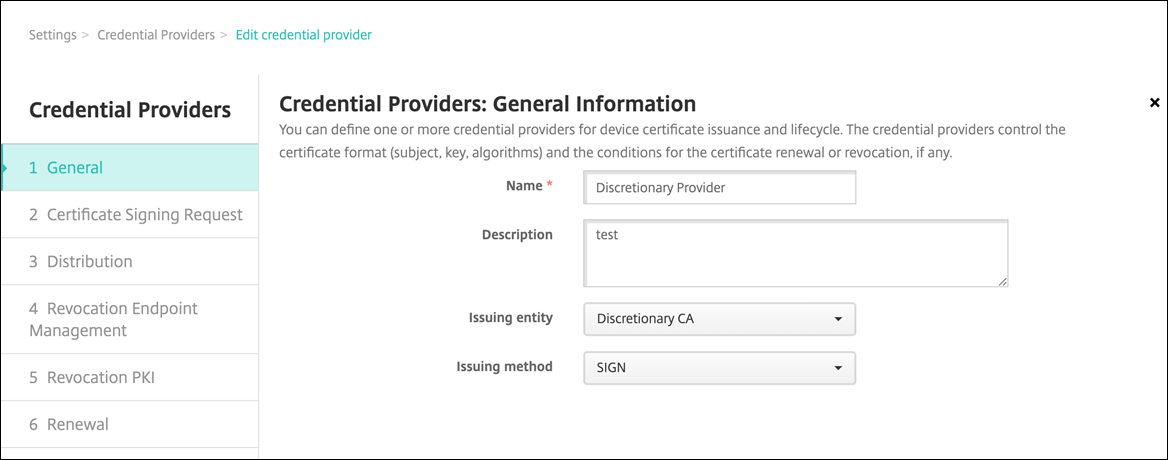

[資格情報プロバイダー: 一般情報] ページで、以下を行います:

- 名前: 新しいプロバイダー構成の一意の名前を入力します。 この名前は、Citrix Endpoint Managementコンソールのほかの部分で構成を特定するために後で使用されます。

- 説明: 資格情報プロバイダーの説明です。 このフィールドはオプションですが、この資格情報プロバイダーの詳細が必要なときに説明が役立ちます。

- 発行エンティティ: [任意CA] を選択します。

- 発行方式: [署名] または [取得] をクリックして、構成されたエンティティから証明書を取得するために使用する方法を選択します。 クライアント証明書認証の場合は、[署名]を使用します。

-

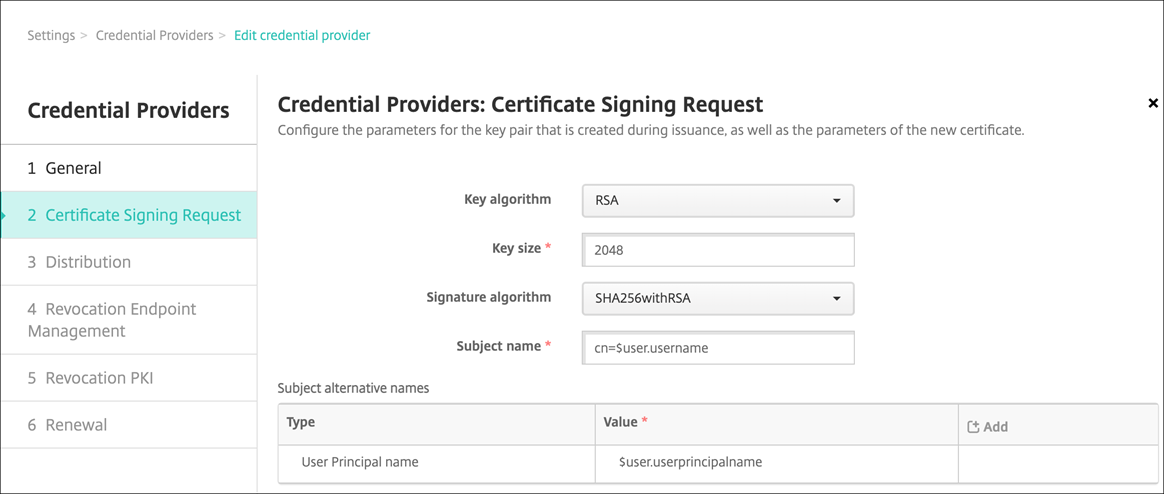

[次へ] をクリックします。 [資格情報プロバイダー:証明書署名要求] ページで、 証明書の構成に応じて以下を構成します:

-

キーアルゴリズム: 新しいキーペアのキーアルゴリズムを選択します。 使用可能な値は [RSA]、[DSA]、および [ECDSA] です。

-

キーサイズ: キーペアのサイズ(ビット単位)を入力します。 このフィールドは必須です。 2048ビットの使用をお勧めします。

-

署名アルゴリズム: 新しい証明書の値を選択します。 値はキーアルゴリズムによって異なります。 SHA256withRSAをお勧めします。

-

サブジェクト名: 必須です。 新しい証明書のサブジェクトの識別名(Distinguished Name:DN)を入力します。 ユーザー名に「

CN=${user.username}」、またはsAMAccountNameを使用する「CN=${user.samaccountname}」を使用します。 -

[サブジェクトの別名] の表に新しいエントリを追加するには、[追加] をクリックします。 別名の種類を選択して、2つ目の列に値を入力します。

以下を追加します:

- 種類: ユーザープリンシパル名

-

値:

$user.userprincipalname

サブジェクト名と同様に、値フィールドでCitrix Endpoint Managementマクロを使用できます。

-

-

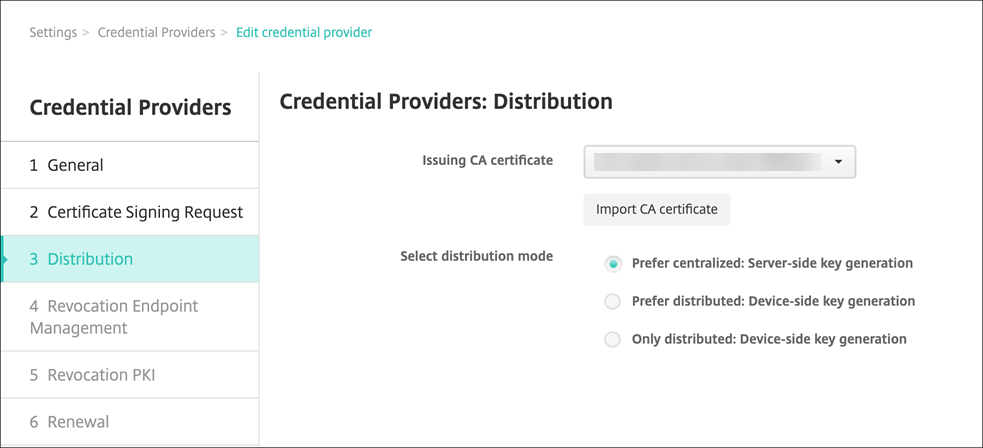

[次へ] をクリックします。 [資格情報プロバイダー:ディストリビューション] ページで、以下を行います:

- CA証明書の発行: 以前に追加した任意CA証明書を選択します。

-

[ディストリビューションモードの選択]: キーを生成し、配布する方法として以下のいずれかの方法を選択します:

- 集中を優先:サーバー側のキー生成: Citrixではこの集中オプションを推奨しています。 このオプションはCitrix Endpoint Managementでサポートされるすべてのプラットフォームをサポートし、NetScaler Gateway認証を使用する場合は必須です。 サーバー上で秘密キーが生成および保存され、ユーザーデバイスに配布されます。

- 分散を優先:デバイス側のキー生成: 秘密キーはユーザーデバイス上で生成され、保存されます。 この分散モードはSCEPを使用し、keyUsage keyEncryptionによるRA暗号化証明書とKeyUsage digitalSignatureによるRA署名証明書が必要です。 暗号化と署名で同じ証明書を使用できます。

- 分散のみ:デバイス側のキー生成: このオプションは [分散を優先: デバイス側のキー生成] と同じように動作しますが、デバイス側でのキー生成が失敗した場合、または使用できない場合にはオプションを使用できない点が異なります。

[優先分散: デバイス側のキー生成] または [分散のみ: デバイス側のキー生成] を選択した場合は、[RA署名証明]の一覧からRA署名証明書を選択し、[RA暗号化証明書]の一覧からRA暗号化証明書を選択します。 両方に同じ証明書を使用できます。 これらの証明書のための新しいフィールドが表示されます。

-

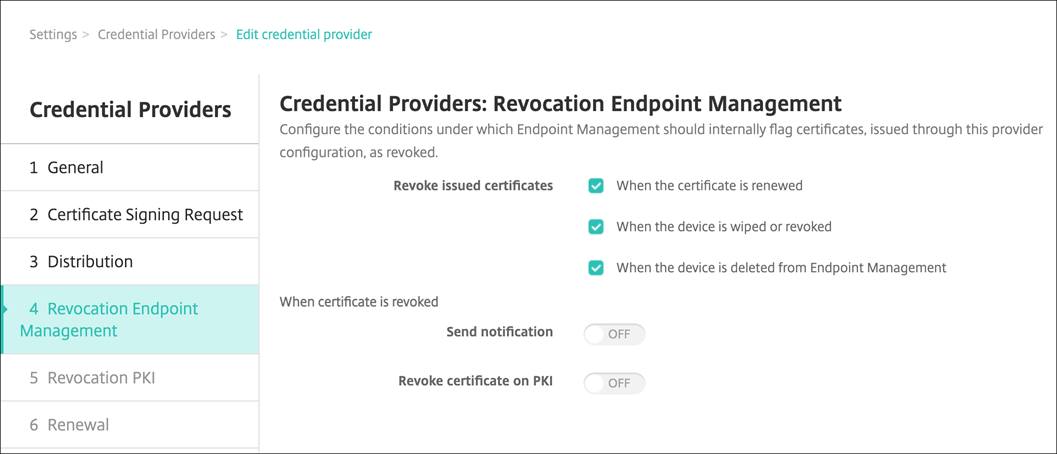

[次へ] をクリックします。 [資格情報プロバイダー:失効Citrix Endpoint Management] ページで、Citrix Endpoint Managementがこのプロバイダー構成により発行された証明書に内部で失効のフラグを設定する条件を構成します。 次のオプションを構成します:

- [発行された証明書の失効] で、証明書がいつ失効するかを示すいずれかのオプションを選択します。

-

証明書が失効したときにCitrix Endpoint Managementから通知を送信する場合は、[通知の送信] の値を [オン] に設定して、通知テンプレートを選択します。

- Citrix Endpoint Managementを随意PKIとして使用している場合、[PKI上の証明書の失効]は機能しません。

-

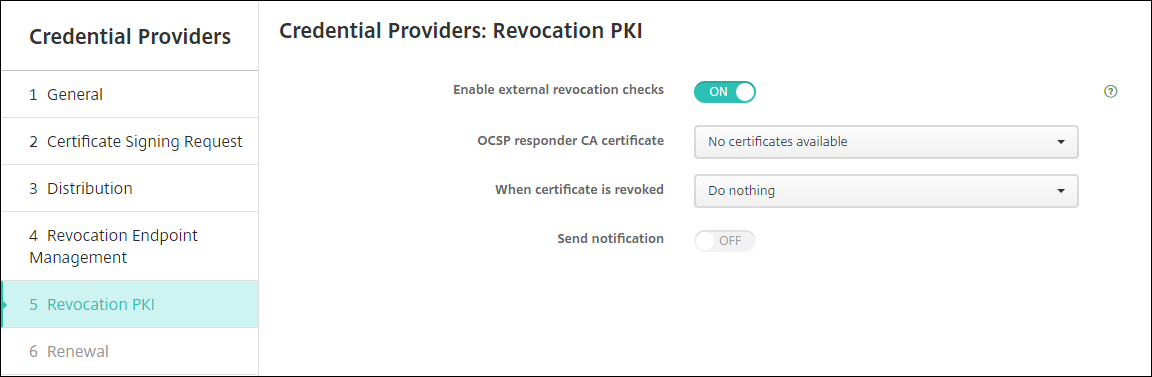

[次へ] をクリックします。 [資格情報プロバイダー:失効PKI] ページで、証明書が失効した場合にPKIで行うアクションを特定します。 また、通知メッセージを作成するオプションもあります。 次のオプションを構成します:

- 外部失効チェックの有効化: この設定を [オン] に変更します。 失効PKIに関連する詳細フィールドが表示されます。

-

[OCSPレスポンダーCA証明書] の一覧から、証明書のサブジェクトの識別名(Distinguished Name:DN)を選択します。

DNフィールドの値には、Citrix Endpoint Managementマクロを使用できます。 例:

CN=${user.username}、OU=${user.department}、O=${user.companyname}、C=${user.c}\endquotation -

[証明書が失効した場合] の一覧から、証明書が失効したときにPKIエンティティで行う次のいずれかのアクションを選択します。

- 何もしない。

- 証明書の書き換え。

- デバイスの失効とワイプ。

-

証明書が失効したときにCitrix Endpoint Managementから通知を送信する場合:[通知の送信] の値を [オン] に設定します。

You can choose between two notification options:- [通知テンプレートを選択] を選択した場合は、カスタマイズ可能な事前作成済み通知メッセージを選択できます。 これらのテンプレートは、[通知テンプレート]の一覧にあります。

- [通知の詳細を入力] を選択した場合は、独自の通知メッセージを作成できます。 受信者のメールアドレスやメッセージの指定のほかに、通知が送信される頻度を設定できます。

-

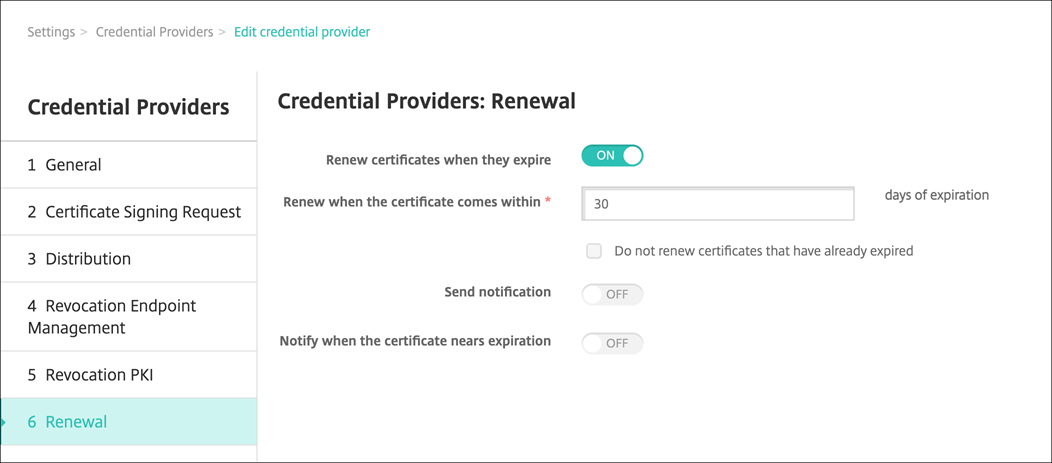

[次へ] をクリックします。 [資格情報プロバイダー:更新] ページで、以下を行います:

[有効期限が切れたら証明書を更新] を [オン] に設定します。 詳細フィールドが表示されます。

- [更新が必要な有効期限までの日数] フィールドに、期限の何日前に証明書を更新するかを入力します。

- 必要に応じて、[既に有効期限が切れている証明書は更新しない] チェックボックスをオンにします。 この場合の「既に有効期限が切れている」とは、

NotAfterが過去の日付であることを意味し、証明書が失効しているという意味ではありません。 Citrix Endpoint Managementでは、内部失効した証明書は更新しません。

証明書が更新されたときにCitrix Endpoint Managementから通知を送信する場合:[通知の送信] を [オン] に設定します。 証明書の期限が近いときにCitrix Endpoint Managementから通知を送信する場合:[証明書の有効期限が近づいたら通知] を [オン] に設定します。 どちらの選択肢についても、以下の2つの通知オプションからいずれかを選択できます:

- 通知テンプレートを選択: カスタマイズ可能な事前作成済み通知メッセージを選択できます。 これらのテンプレートは、[通知テンプレート]の一覧にあります。

- 通知の詳細を入力: 独自の通知メッセージを作成できます。 受信者の電子メールアドレス、メッセージ、および通知の送信頻度を指定します。

-

[保存] をクリックします。