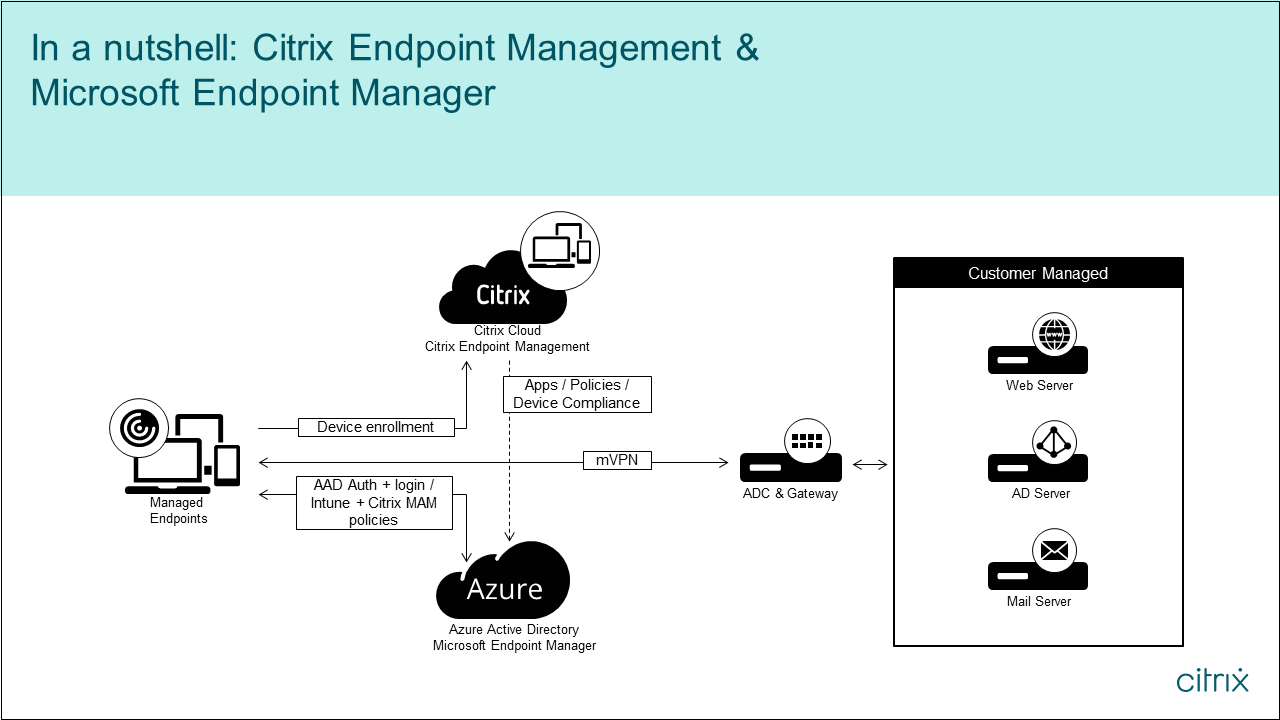

Citrix Endpoint ManagementとMicrosoft Endpoint Managerとの統合

Citrix Endpoint ManagementとMicrosoft Endpoint Manager(MEM)との統合により、Citrix Endpoint ManagementマイクロVPNの価値がMicrosoft EdgeブラウザーなどのMicrosoft Intune対応アプリに追加されます。

統合をアクティブ化するには、Citrix Cloud運用チームに連絡してください。

このリリースでは、次のユースケースがサポートされます:

-

Intune MAMとCitrix Endpoint Management MDM+MAM。

この資料では、Intune MAMとCitrix Endpoint Management MDM+MAMのユースケースについて説明します。 CitrixをMDMプロバイダーとして追加したら、デバイスに配信するIntune管理対象アプリを構成します。

重要:

このユースケースでは、Citrix Secure MailはIntuneとの統合をサポートしていません。 Citrix Secure MailはMDXモードで登録されているデバイスでのみ動作します。

- Intune MAMおよびCitrix Endpoint Management MDM。

- Intune MAM。

- Intune MAMおよびIntune MDM。 Citrix Secure Mail for iOSは、このユースケースでのシングルサインオンをサポートしています。

MEMとCitrix Endpoint Managementとの統合を設定する方法については、入門ガイド(英語)で画像付きの分かりやすいガイドを参照してください。

Azure AD条件付きアクセスとの統合について詳しくは、「Azure AD条件付きアクセスとの統合」を参照してください。

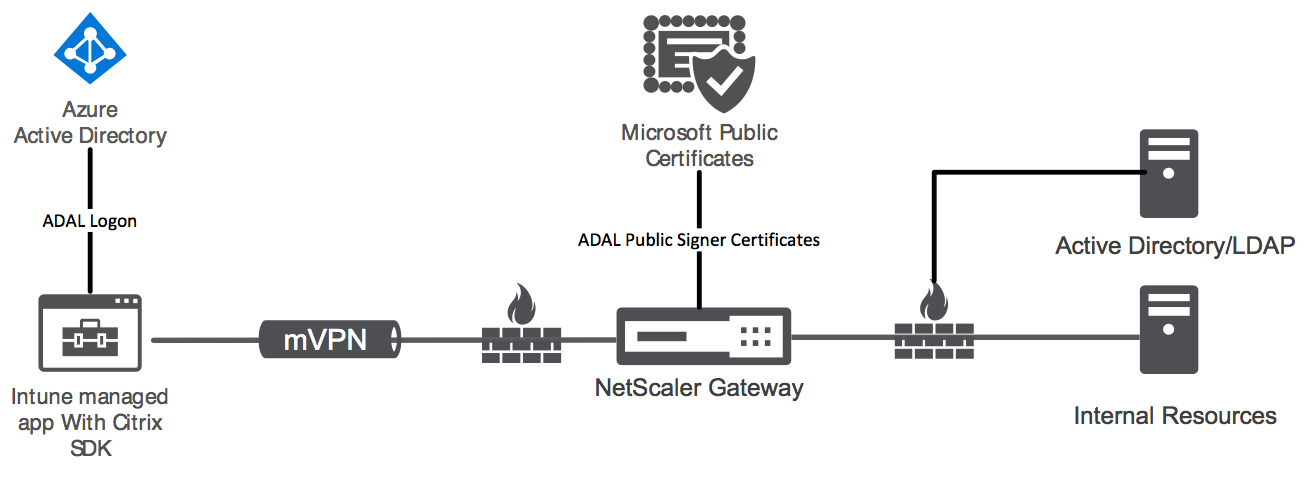

次の図は、Citrix Endpoint ManagementとMicrosoft Endpoint Managerとの統合に関する概要です。

システム要件

MDX対応

-

または

Microsoft

- Azure Active Directory(AD)アクセス(テナントの管理者特権あり)

- Intune対応のテナント

ファイアウォールのルール

- ファイアウォールのルールを有効にして、NetScaler GatewayのサブネットIPから

*.manage.microsoft.com、https://login.microsoftonline.com、およびhttps://graph.windows.net(ポート53および443)に対するDNSおよびSSLのトラフィックを許可します

前提条件

- Microsoft Edgeブラウザー: Mobile Apps SDKは、iOSおよびAndroid用のMicrosoft Edgeブラウザーアプリに統合されています。 Microsoft Edgeについて詳しくは、Microsoft Edgeのドキュメントを参照してください。

-

Citrix Cloudアカウント: Citrixアカウントを新規登録してCitrix Endpoint Managementのトライアルをリクエストするには、Citrixの営業担当者にお問い合わせください。 準備が整い次第、https://onboarding.cloud.comにアクセスします。 Citrix Cloudアカウントのリクエストについて詳しくは、「Citrix Cloudへのサインアップ」を参照してください。

注

指定するメールは、Azure ADに関連付けられていないアドレスにする必要があります。 任意のフリーメールのサービスを利用できます。

- iOSのAPNs証明書: iOSのAPNs証明書を構成していることを確認します。 この証明書の構成に関する詳細は、Citrixブログ:APN証明書の作成とインポートに関する記事を参照してください。

- Azure ADとの同期: Azure ADとオンプレミスのActive Directoryの間で同期を設定します。 AD同期ツールはドメインコントローラーマシンにはインストールしないでください。 この同期の設定について詳しくは、Azure Active Directoryに関するMicrosoft社のドキュメントを参照してください。

NetScaler Gatewayの構成

新しいCitrix Endpoint Managementの展開を設定している場合、次のNetScaler Gatewayアプライアンスのいずれかをインストールします:

- NetScaler Gateway VPX 3000シリーズ以上

- NetScaler Gateway MPXまたは専用SDXインスタンス

Citrix Endpoint ManagementとMEMとの統合でNetScaler Gatewayを使用するには:

- 管理インターフェイスとサブネットIPでNetScaler Gatewayを構成します。

- すべてのクライアントからサーバーへの通信でTLS 1.2を使用します。 NetScaler GatewayでのTLS 1.2の構成について詳しくは、CTX247095を参照してください。

Citrix Endpoint Management MDM+MAM展開でCitrix Endpoint ManagementとMEMとの統合を使用している場合は、Citrix Gatewayを2つ構成します。 一方のNetScaler Gatewayを経由してMDXアプリのトラフィックがルーティングされます。 もう一方のNetScaler Gatewayを経由してIntuneアプリのトラフィックがルーティングされます。 構成:

- 2つのパブリックIPアドレス。

- 必要に応じて、ネットワークアドレス変換されたIPを1つ。

- 2つのDNS名。 例:

https://mam.company.com。 - 2つのパブリックSSL証明書。 予約済みのパブリックDNS名と一致する証明書を構成するか、ワイルドカード証明書を使用します。

- 内部でルーティング不可能なRFC 1918 IPアドレスを使用するMAMロードバランサー。

- LDAP Active Directoryサービスアカウント。

委任権限の要求に同意する

ユーザーの認証が必要な管理対象アプリの場合、アプリはMicrosoft Graphによって公開されているアプリの権限を要求します。 これらの権限要求に同意することにより、アプリは必要なリソースとAPIにアクセスできます。 Microsoft Azure ADのグローバル管理者の同意が必要となるアプリもあります。 これらの委任権限については、グローバル管理者はCitrix Cloudにトークンを要求する権限を与える必要があります。 このトークンにより、以下の権限が有効になります。 詳細については、「Microsoft Graphのアクセス許可のリファレンス」を参照してください。

- サインインとユーザープロファイルの読み取り: この権限により、ユーザーはAzure ADにサインインして接続できるようになります。 Citrixにはユーザーの資格情報を表示する権限はありません。

- すべてのユーザーの基本プロファイルの読み取り: アプリが組織のユーザーに関するプロファイルのプロパティを読み取ります。 プロパティには、組織のユーザーの表示名、姓名、メールアドレス、写真が含まれます。

- すべてのグループの読み取り: この権限により、Azure ADグループでアプリとポリシーの割り当てを指定することができます。

- ディレクトリに対するサインインしたユーザーと同じアクセス: この権限により、Intuneサブスクリプションを検証し、NetScaler GatewayとVPNを設定できます。

-

Microsoft Intuneアプリの読み取りと書き込み: アプリは次の読み取りと書き込みを行うことができます:

- マイクロソフトが管理するプロパティ

- グループの割り当てとアプリのステータス

- アプリ構成

- アプリ保護ポリシー

また、NetScaler Gatewayの構成中に、Azure ADのグローバル管理者には次の要件が適用されます:

-

マイクロVPN用に選択されたActive Directoryを承認する必要があります。 また、NetScaler GatewayがAzure ADおよびIntuneとの通信に使用するクライアントシークレットも生成する必要があります。

-

Citrix管理者の役割を持つことはできません。 代わりに、Citrix管理者は適切なIntuneアプリの管理者権限を持つユーザーにAzure ADアカウントを割り当てます。 そうすることでIntune管理者は、Citrix Cloud管理者としてCitrix Cloud内からIntuneを管理します。

注

Citrixはセットアップ時にのみIntuneグローバル管理者のパスワードを使用して、認証をMicrosoftにリダイレクトします。 Citrixにはパスワードにアクセスする権限はありません。

Citrix Endpoint ManagementとMEMとの統合を構成する

-

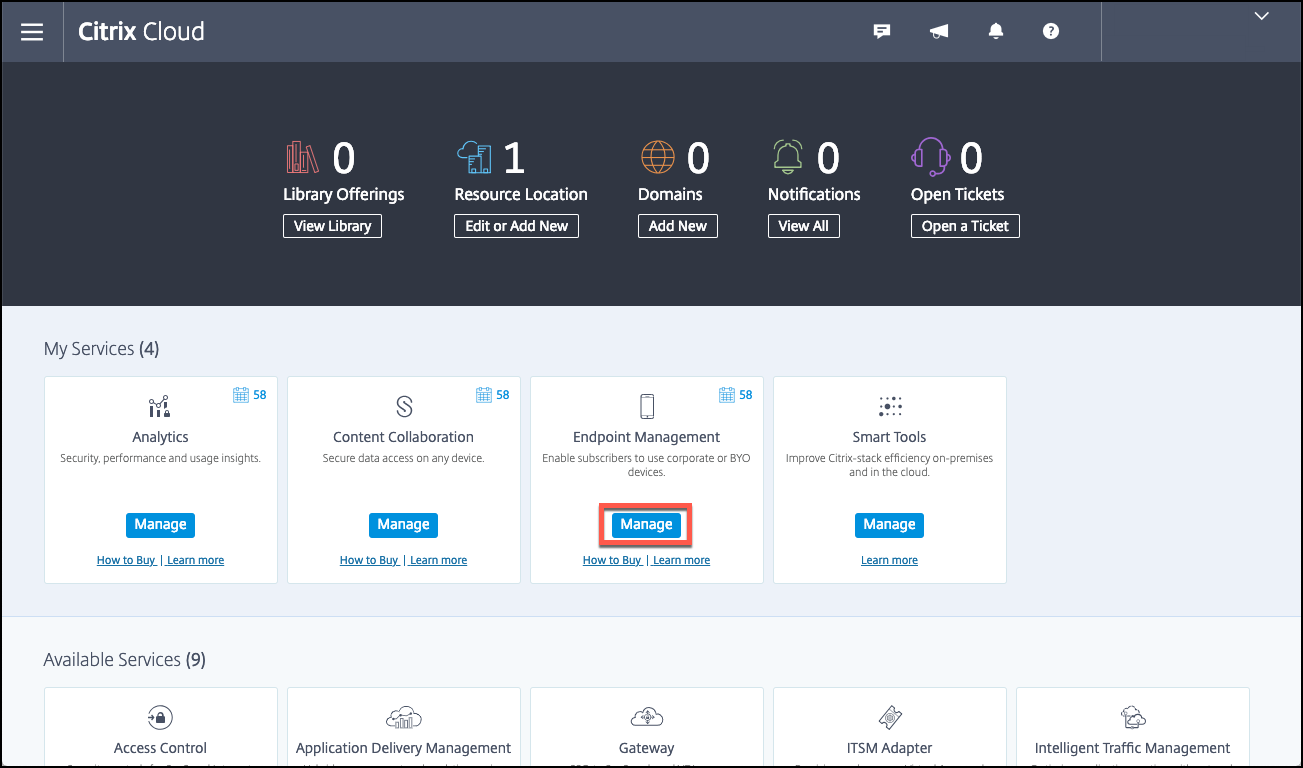

Citrix Cloudのサイトにログオンし、Citrix Endpoint Managementのトライアルをリクエストします。

-

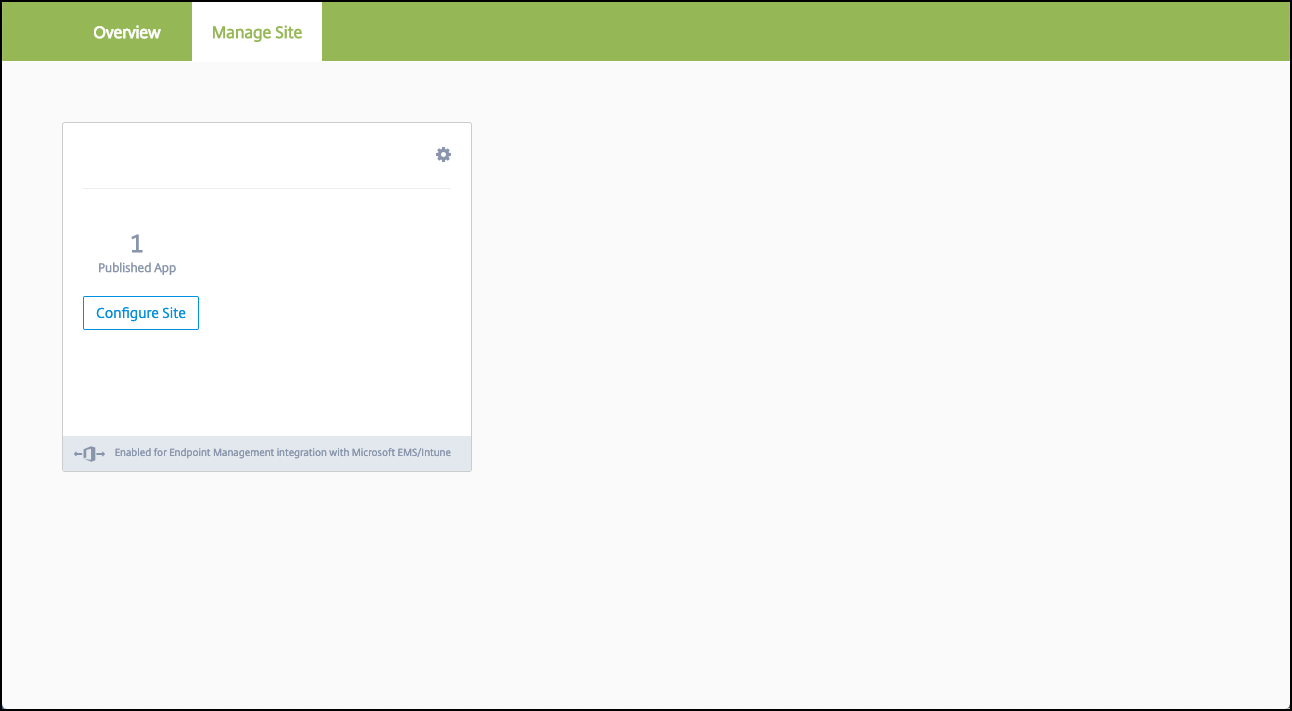

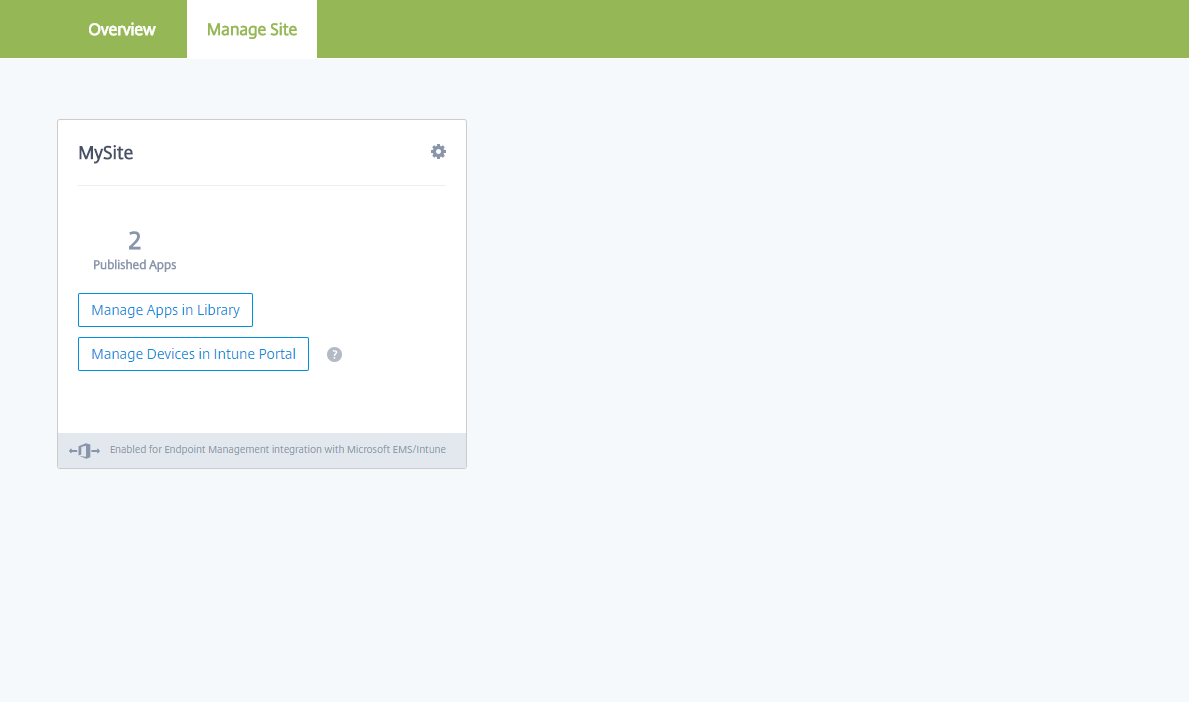

セールスエンジニアがオンボードに関する打ち合わせを調整します。 当社のエンジニアに、Citrix Endpoint ManagementとMEMとの統合が必要であることを伝えます。 リクエストが承認されたら、[管理] をクリックします。

-

サイトの右上の歯車をクリックして、[Configure Site] を選択できます。

-

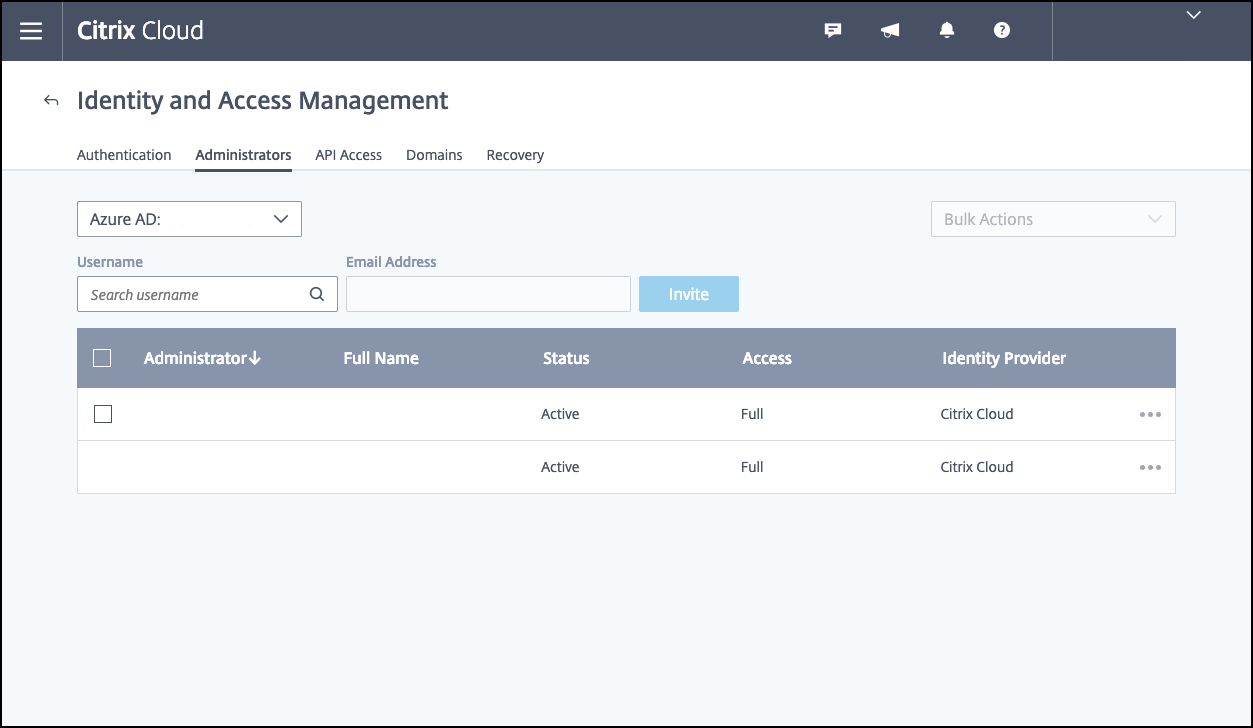

最初の手順にあった [IDおよびアクセス管理] ページへのリンクを使って移動します。

![[IDおよびアクセス管理]へのリンク](/en-us/citrix-endpoint-management/integration-with-mem/media/cem-connector-for-ems2.png)

-

[接続] をクリックして、Azure ADのインストール環境に接続します。

![[IDおよびアクセス管理]ページ](/en-us/citrix-endpoint-management/integration-with-mem/media/cem-connector-for-ems3.png)

-

Azure AD管理者がログオンに使用する一意のログオンURLを入力し、[確認] をクリックします。

![ログオンURL画面と[接続]ボタン](/en-us/citrix-endpoint-management/integration-with-mem/media/cem-connector-for-ems4.png)

-

Azure ADグローバル管理者アカウントを追加し、権限要求を承諾します。

![[別のアカウントを使用する]ボタン](/en-us/citrix-endpoint-management/integration-with-mem/media/cem-connector-for-ems5.png)

![[承諾]ボタン](/en-us/citrix-endpoint-management/integration-with-mem/media/cem-connector-for-ems6.png)

-

Azure ADインスタンスが正常に接続されていることを確認します。 接続が成功したことは、[接続されていません] ボタンの表示が [有効] に変わることで分かります。

![[切断]ボタン](/en-us/citrix-endpoint-management/integration-with-mem/media/cem-connector-for-ems7.png)

-

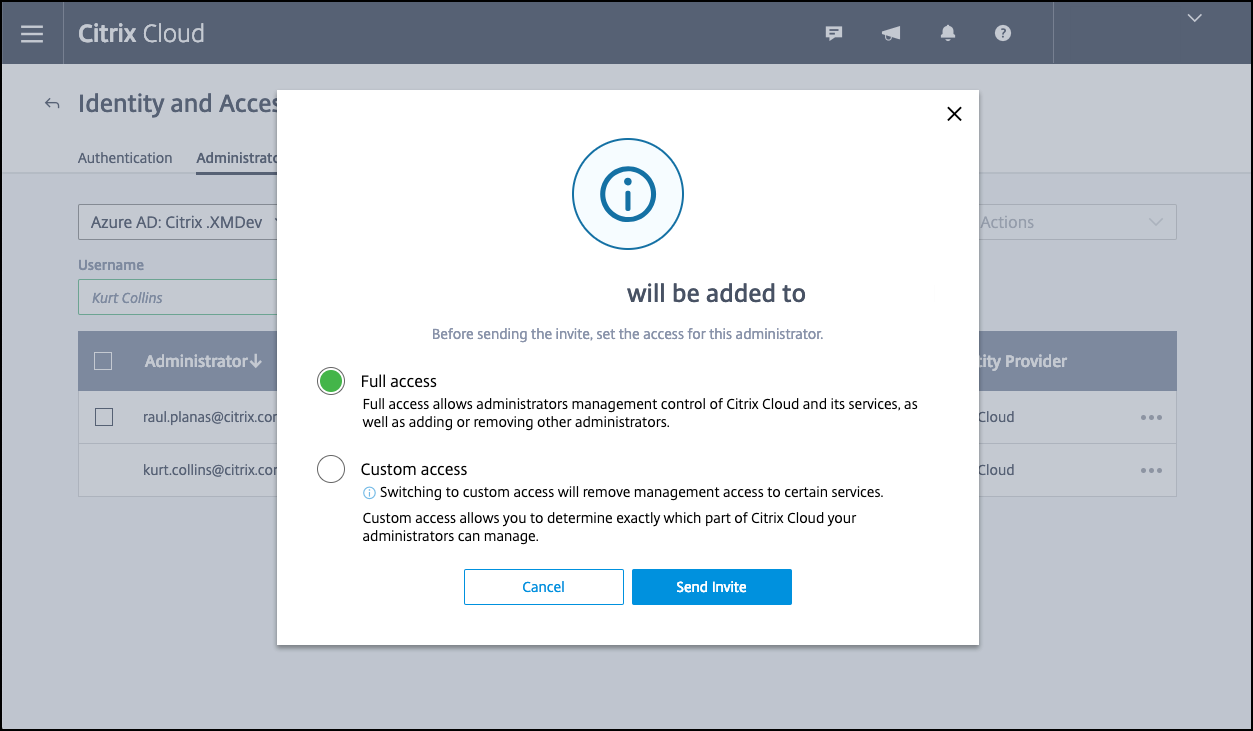

[管理者] タブをクリックし、Azure AD Intune管理者をCitrix Cloud管理者として追加します。 ドロップダウンメニューから[Azure AD]または[Citrix ID]を選択し、追加するユーザー名を検索します。 [招待] 選択してユーザーに [フルアクセス] または [カスタムアクセス] を許可してから [招待を送信する] をクリックします。

注

Citrix Endpoint Managementでは、カスタムアクセスに関する次の規則が必要です:ライブラリおよびCitrix Endpoint Management。

追加するとAzure AD Intune管理者にメールで招待状が送られます。招待状経由でパスワードを作成して、Citrix Cloudにサインインできます。 管理者がサインインする前に、他のすべてのアカウントからサインアウトします。

この手順の残りの作業は、Azure AD Intune管理者が続ける必要があります。

-

新しいアカウントでサインインした後、[Citrix Endpoint Management] の [管理] をクリックします。 すべてを正しく構成すれば、ページにはAzure AD管理者がサインインしていること、およびIntuneサブスクリプションが有効であることが表示されます。

![Citrix Endpoint Managementの[管理]オプション](/en-us/citrix-endpoint-management/integration-with-mem/media/cem-connector-for-ems10.png)

NetScaler GatewayでマイクロVPNが利用できるように設定する

IntuneでマイクロVPNを使用するには、NetScaler GatewayでAzure Active Directoryが認証されるように設定する必要があります。 このユースケースでは、既存のNetScaler Gateway仮想サーバーは利用できません。

まず、Azure ADがオンプレミスのActive Directoryと同期するように設定します。 この手順は、IntuneとNetScaler Gatewayとの間の認証を適切に行うために必要です。

-

Citrix Cloudコンソールの [Citrix Endpoint Management] タイルで、[管理] をクリックします。

-

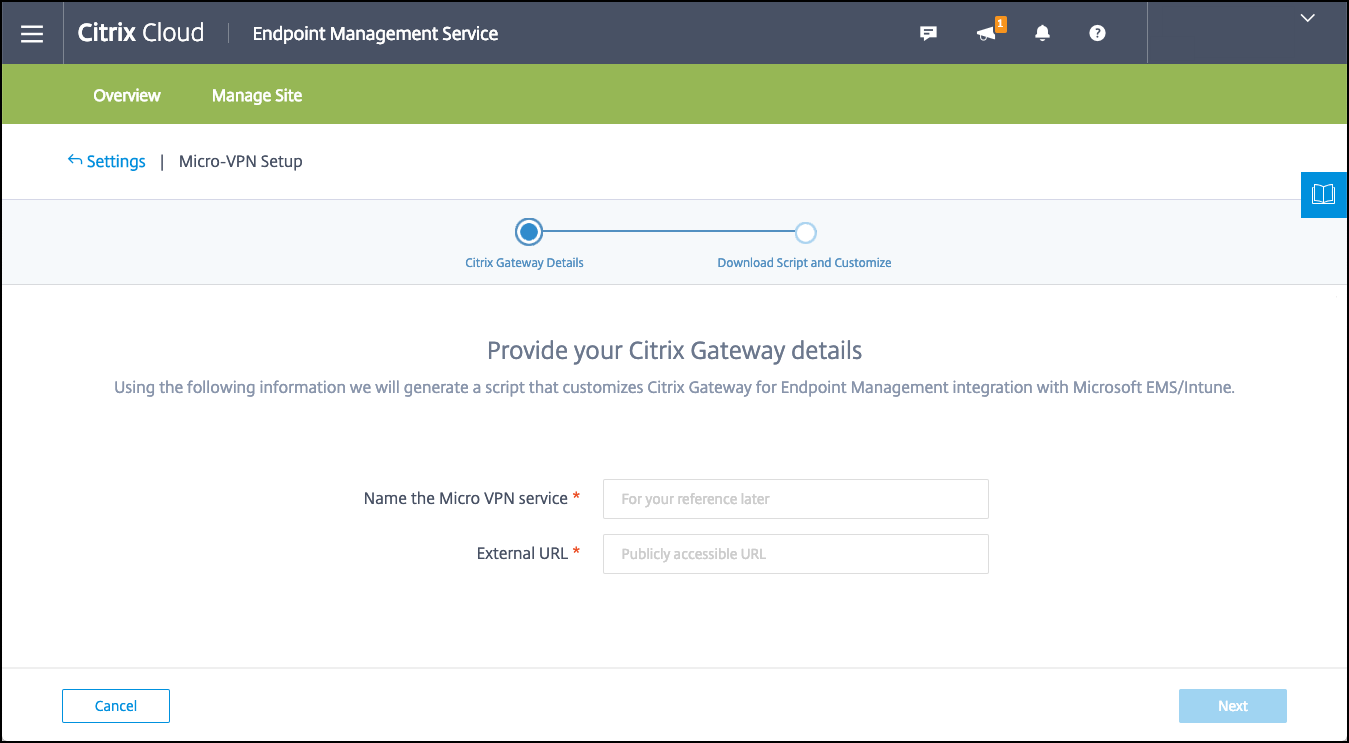

[マイクロVPN] の横にある [マイクロVPNを設定] をクリックします。

![[マイクロVPNを設定]ボタン](/en-us/citrix-endpoint-management/integration-with-mem/media/cem-connector-for-ems12.png)

-

マイクロVPNサービスの名前とNetScaler Gatewayの外部URLを入力し、[次へ] をクリックします。

このスクリプトにより、NetScaler GatewayがAzure ADとIntuneアプリをサポートするように設定されます。

-

[スクリプトのダウンロード] をクリックします。 .zipファイルには、スクリプトの実行に関する説明付きのreadmeが同梱されています。 保存してここで終了することもできますが、NetScaler Gatewayのインストール環境でスクリプトを実行するまで、マイクロVPNの設定は完了しません。

![[スクリプトのダウンロード]ボタン](/en-us/citrix-endpoint-management/integration-with-mem/media/cem-connector-for-ems14.png)

注

NetScaler Gatewayの構成プロセスが終了した後にCOMPLETE以外のOAuthステータスが表示されている場合は、「トラブルシューティング」のセクションを参照してください。

デバイス管理を設定する

アプリだけでなくデバイスも管理する場合は、デバイス管理の方法を選択します。 Citrix Endpoint Management MDM+MAMまたはIntune MDMを使用できます。

注

コンソールのデフォルトはIntune MDMです。 IntuneをMDMプロバイダーとして使用するには、Microsoft Intuneのドキュメントを参照してください。

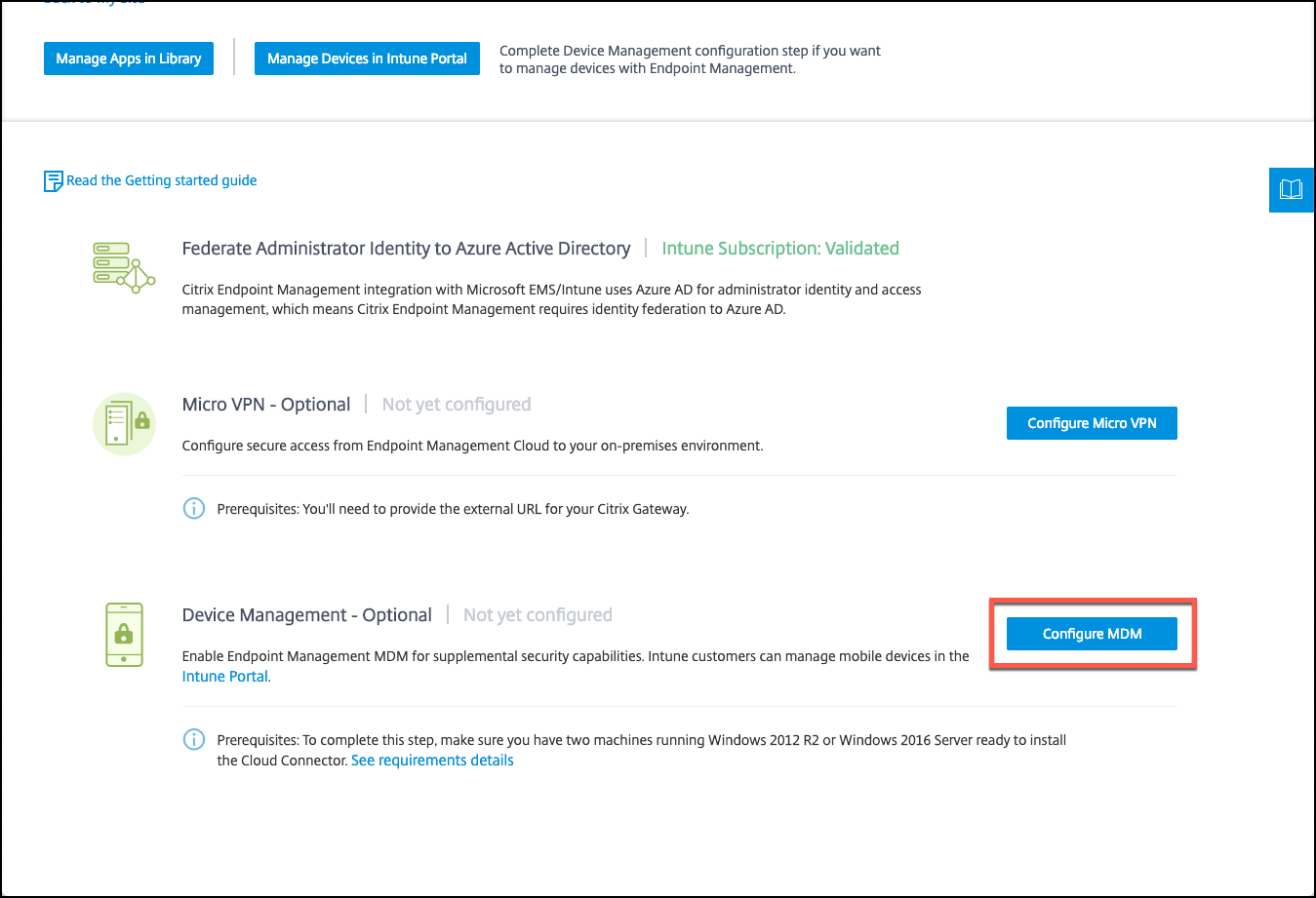

-

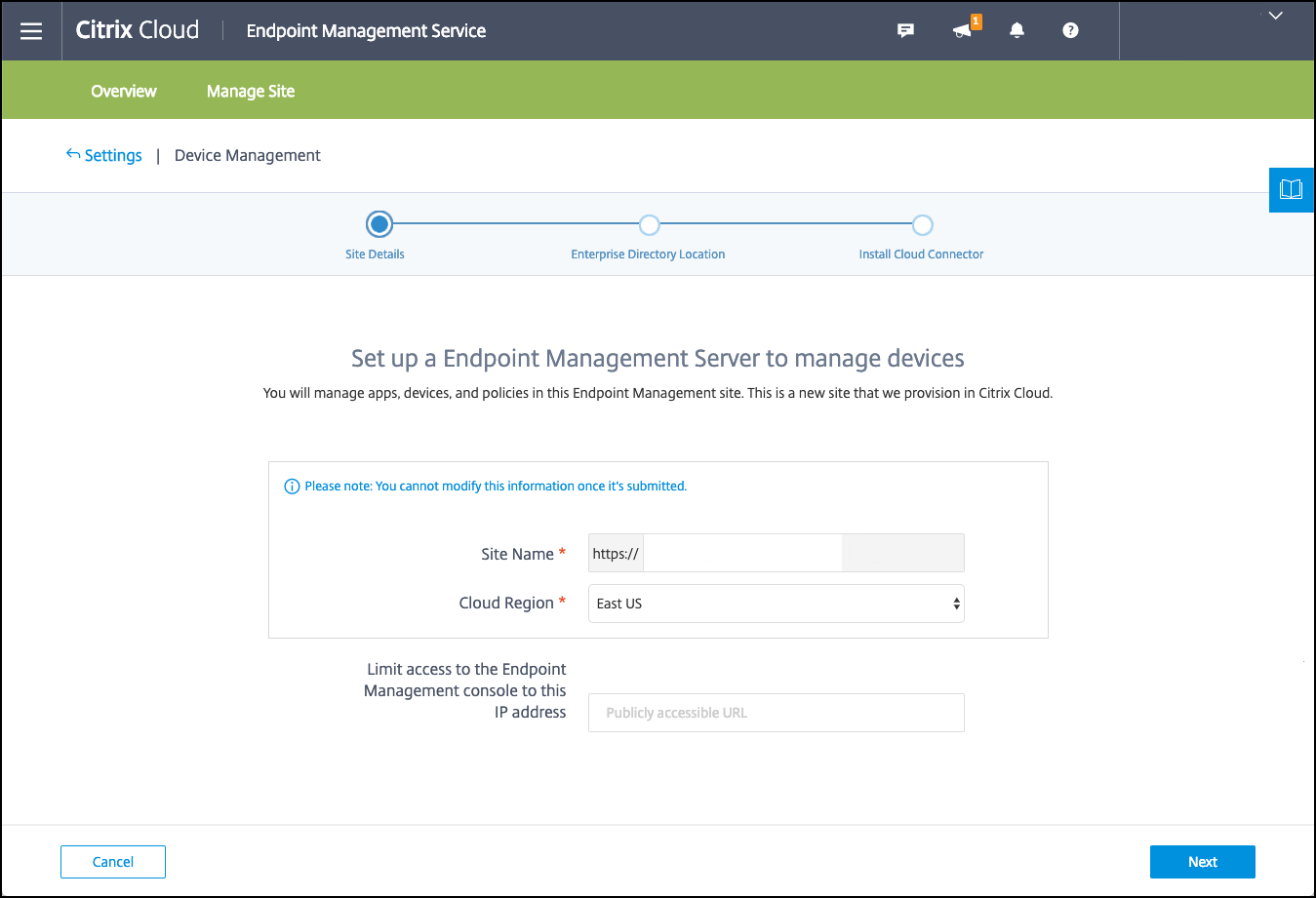

Citrix Cloudコンソールの[Citrix Endpoint ManagementとMEMとの統合]で、[管理] をクリックします。 [デバイス管理 - オプション] の横にある [MDMの構成] をクリックします。

-

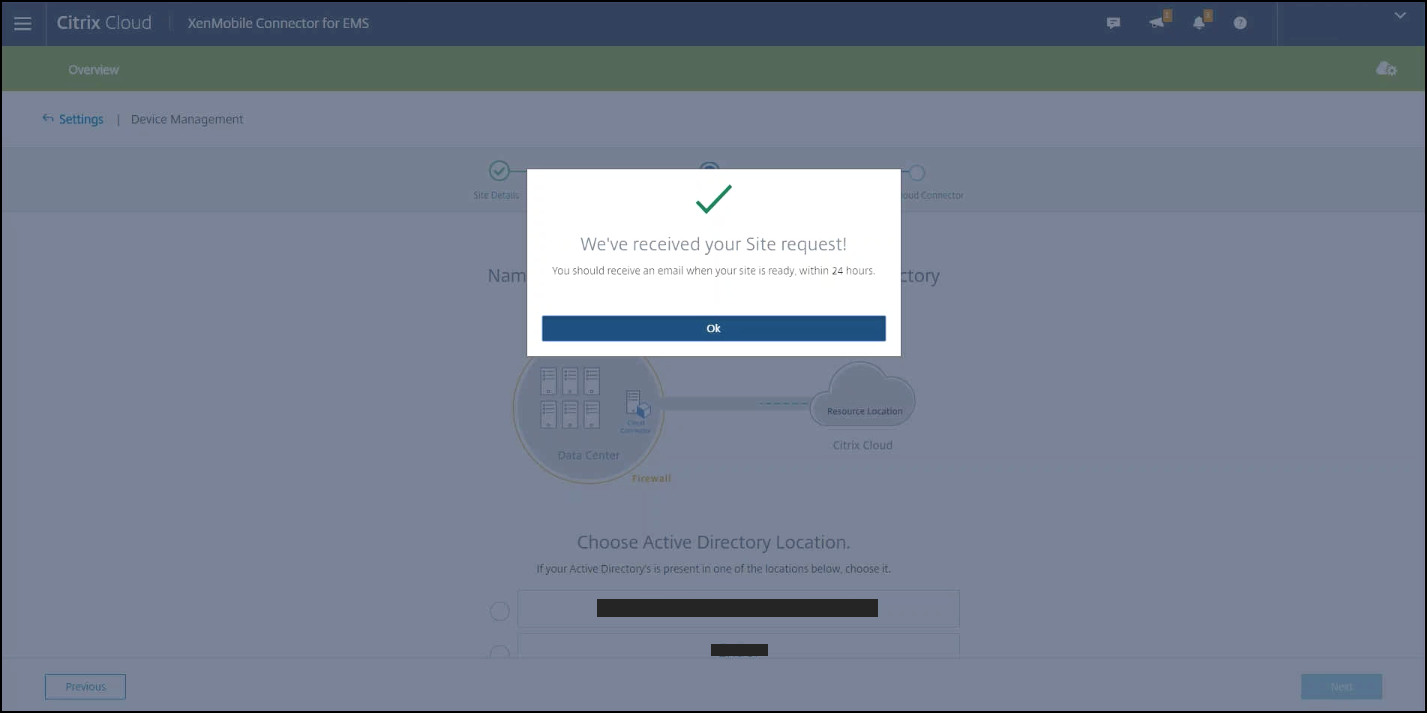

一意のサイト名を入力し、最も近い場所のクラウドリージョンを選択してから [Request a Site] をクリックします。 サイトの準備が完了次第、メールが届きます。

-

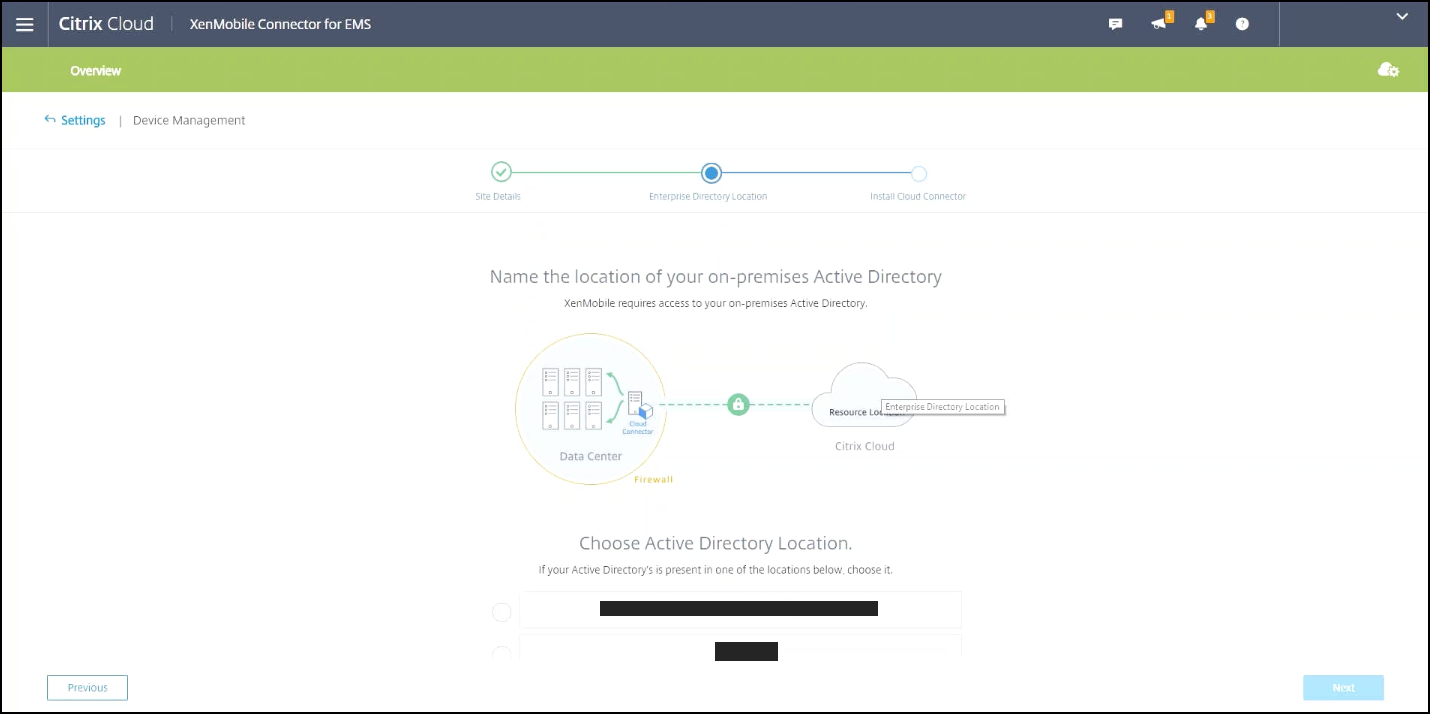

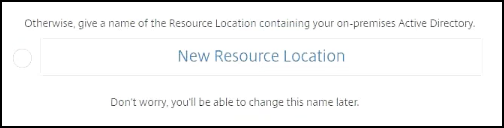

[OK] をクリックしてページを閉じます。 Active Directoryの場所を選択してサイトに関連付けるか、リソースの場所を作成してから [次へ] をクリックします。

-

[Cloud Connectorをダウンロード] をクリックし、画面の指示に従ってCloud Connectorをインストールします。 インストールが終わったら、[接続のテスト] をクリックして、Citrix CloudとCloud Connectorとの間の接続を確認します。

![[Cloud Connectorをダウンロード]オプション](/en-us/citrix-endpoint-management/integration-with-mem/media/cem-connector-for-ems33.png)

![[接続のテスト]オプション](/en-us/citrix-endpoint-management/integration-with-mem/media/cem-connector-for-ems34.png)

-

[保存して終了]をクリックして終了します。 リソースの場所が表示されます。 [完了] をクリックすると、設定画面に戻ります。

![[保存して終了]画面](/en-us/citrix-endpoint-management/integration-with-mem/media/cem-connector-for-ems35.png)

-

これで、サイトのタイルからCitrix Endpoint Managementコンソールにアクセスできるようになりました。 ここから、MDM管理タスクを実行してデバイスポリシーを割り当てることができます。 デバイスポリシーについて詳しくは、「デバイスポリシー」を参照してください。

Intune管理対象アプリをデバイスへの配信用に構成する

注

2025年4月1日以降、ライブラリ経由でMicrosoft Intuneアプリを管理することはできなくなります。 関連するサービスに関するサポートが必要な場合は、Citrixサポートに連絡してこの機能を有効にしてください。

Intune管理対象アプリを配信用に構成するには:

- アプリをCitrix Cloudライブラリに追加する

- データのフローを制御するためのCitrix Endpoint Managementデバイスポリシーを作成する

- アプリとポリシーのデリバリーグループを作成する

Microsoft IntuneアプリをCitrix Cloudライブラリに追加する

追加するアプリごとに:

-

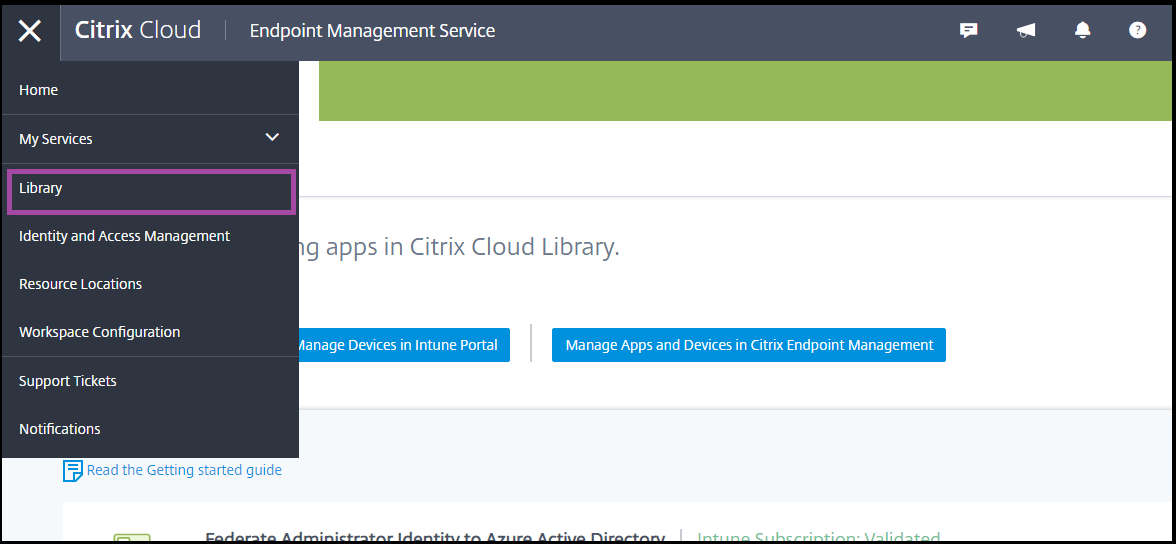

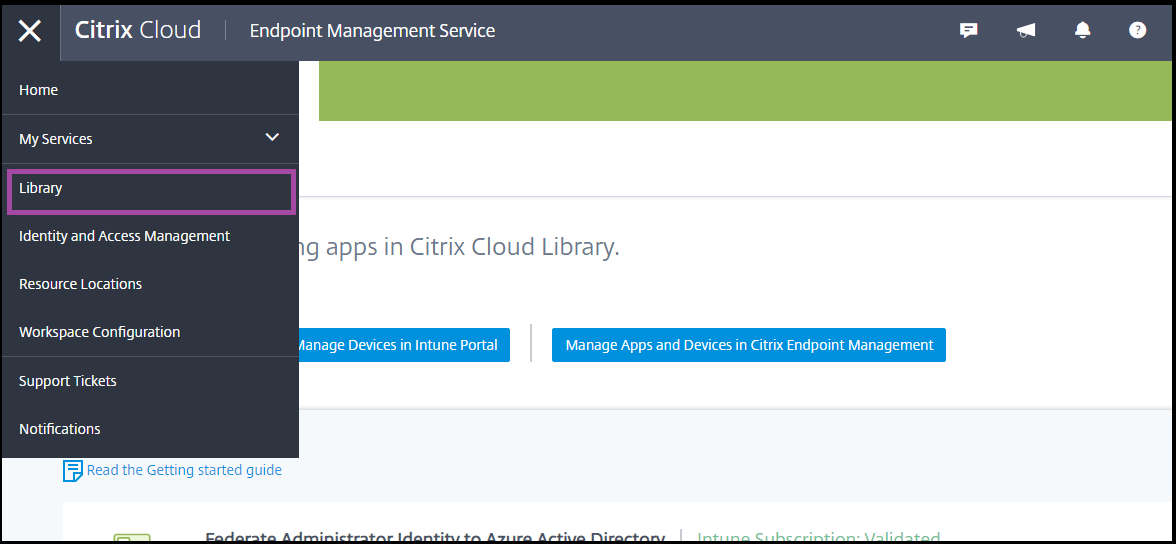

Citrix Cloudコンソールでメニューアイコンをクリックし、[ライブラリ] をクリックします。

-

右上にあるプラス記号のアイコンをクリックし、[モバイルアプリを追加] をクリックします。

![[モバイルアプリを追加]オプション](/en-us/citrix-endpoint-management/integration-with-mem/media/cem-connector-for-ems36.png)

-

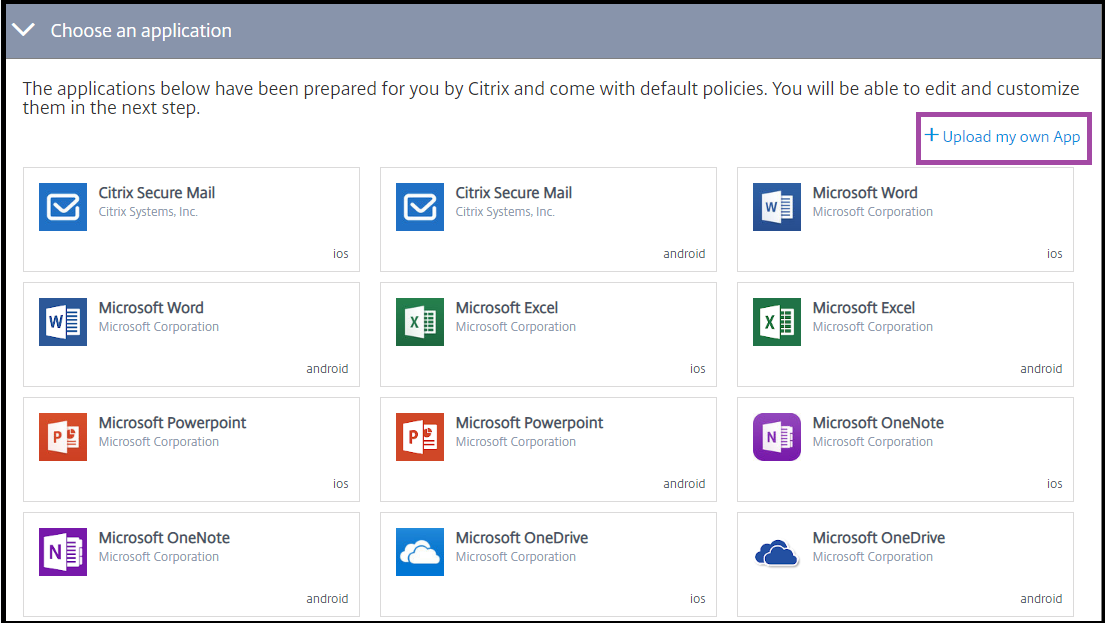

Citrix Endpoint ManagementコンソールでAndroid Enterpriseを構成している場合は、[アプリケーションを選択] で [Microsoft Intuneアプリ] を選択します。 カスタマイズするアプリテンプレートを選択するか、[独自のアプリをアップロードする] をクリックします。

Citrixでは既製のアプリテンプレートを提供しており、それぞれのテンプレートには事前に設定済みの、デフォルトのポリシーセットが付属します。 ユーザーがアップロードするアプリの場合は、次のポリシーが適用されます:

-

MDXファイル: 以下のような、MAM SDK対応アプリまたはMDXでラップされたアプリが含まれます:

- Intuneアプリ保護ポリシーとパッケージのデフォルトのMDXポリシー

- パブリックストアアプリ。Intuneアプリ保護ポリシーやバンドルIDまたはパッケージIDに一致するデフォルトのMDXポリシーなど

- IPAファイル: Intuneアプリ保護ポリシー。

- APKファイル: Intuneアプリ保護ポリシー。

注

アプリがIntuneでラップされていない場合、Intuneアプリ保護ポリシーは適用されません。

-

MDXファイル: 以下のような、MAM SDK対応アプリまたはMDXでラップされたアプリが含まれます:

-

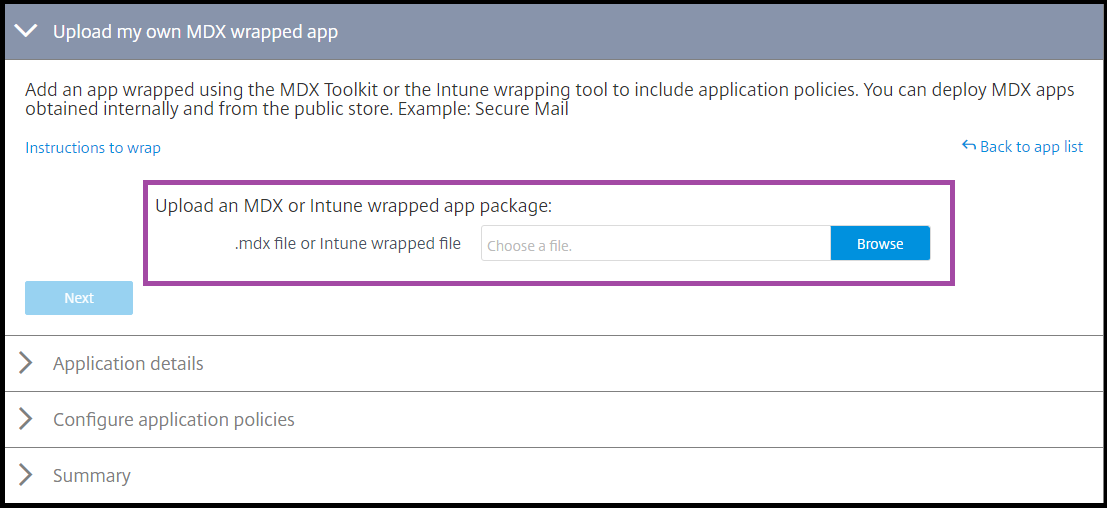

[独自のアプリをアップロードする] をクリックして、.mdxファイルまたはIntuneでラップされたファイルをアップロードします。

-

アプリの名前と説明を入力し、そのアプリを任意にするか必須にするかを選択して [次へ] をクリックします。

-

アプリケーション設定を構成します。 次の構成により、Citrix Endpoint ManagementとIntuneコンテナが互いにデータを転送できるようになります。

- アプリが他のアプリからのデータを受信することを許可する: [ポリシー管理対象アプリ] を選択します 。

- アプリが他のアプリにデータを転送することを許可する: [すべてのアプリ] を選択します 。

- 他のアプリとの切り取り、コピー、貼り付けを制限する: [ポリシー管理対象アプリ] を選択します 。

-

保存データ用のストレージリポジトリを構成します。 [企業データを保存できるストレージサービスを選択してください] で、[LocalStorage]を選択します。

-

任意:アプリのデータの再配置、アクセス、およびPINポリシーを設定します。 [次へ] をクリックします。

-

アプリの概要を確認し、[完了] をクリックします。

このアプリ設定には数分かかる場合があります。 処理が完了すると、アプリがライブラリに公開されたことを示すメッセージが表示されます。

![[完了]ボタン](/en-us/citrix-endpoint-management/integration-with-mem/media/cem-connector-for-ems23.png)

-

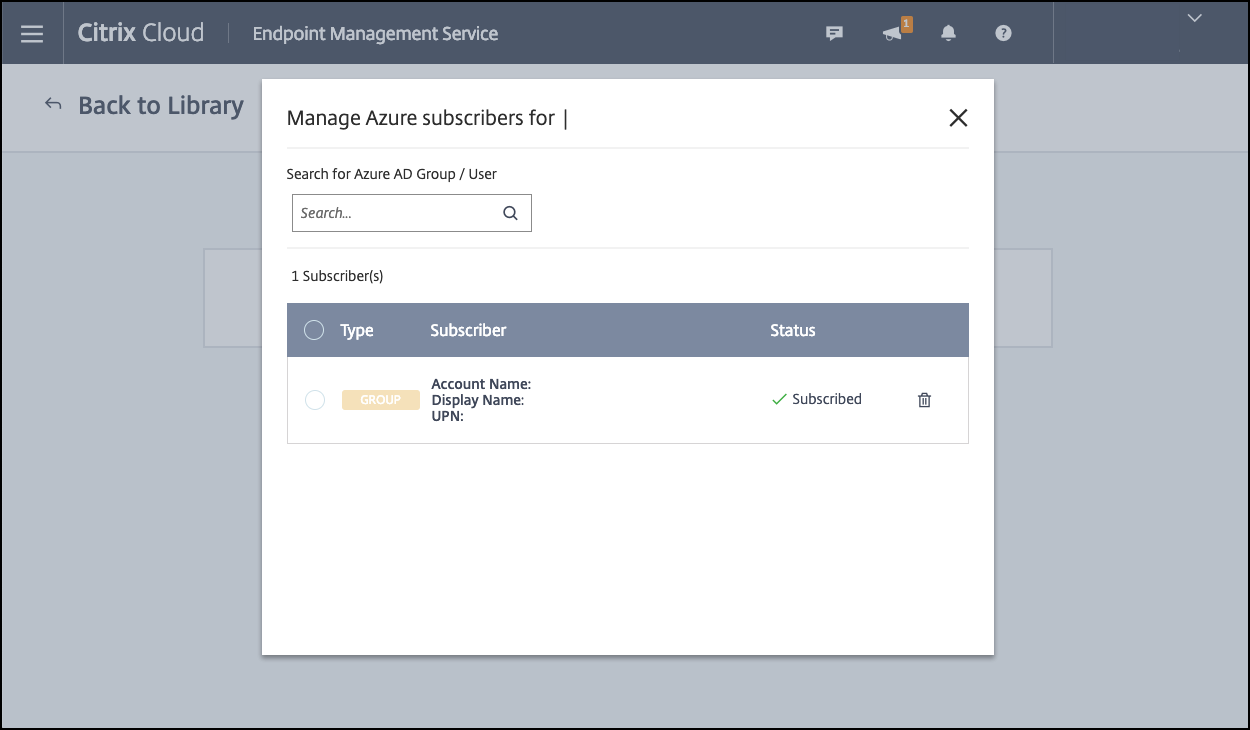

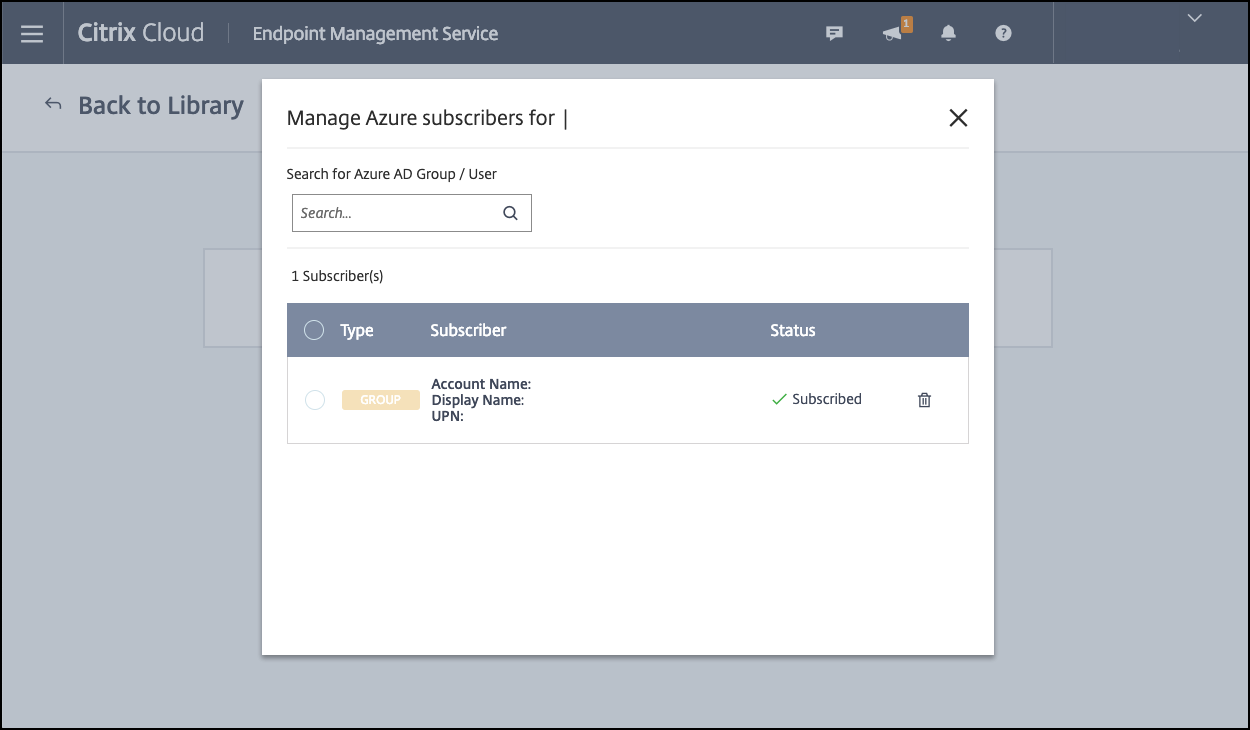

ユーザーグループをアプリに割り当てるには、[ユーザーを割り当てる] をクリックします。

![[ユーザーを割り当てる]オプション](/en-us/citrix-endpoint-management/integration-with-mem/media/cem-connector-for-ems24.png)

-

検索ボックスでユーザーグループを検索し、クリックで追加します。 ユーザーを個別に追加することはできません。

![[利用者の追加]オプション](/en-us/citrix-endpoint-management/integration-with-mem/media/cem-connector-for-ems27.png)

-

すべてのグループを追加したら、[X]をクリックしてウィンドウを閉じます。

ユーザーグループを追加するときにエラーが発生することがあります。 このエラーは、ユーザーグループがローカル環境のActive Directoryに同期されていない場合に発生します。

Android EnterpriseアプリをCitrix Cloudライブラリに追加する

Android EnterpriseアプリをCitrix Cloudライブラリに追加し、Intuneアプリ保護ポリシーを設定するには、次のようにクラウド環境を構成します:

- Azure Active Directory(AAD)アカウントを使用してCitrix Cloudのフェデレーションを行います。 「Azure Active DirectoryをCitrix Cloudに接続する」を参照してください。

- Citrix Endpoint ManagementでLDAPとCloud Connectorを構成します。

- Citrix Endpoint ManagementでAndroid Enterpriseをセットアップします。 MDMおよびMAMでAndroid Enterpriseデバイスが登録されていることを確認します。 Android Enterpriseをセットアップするには、「Android Enterprise」を参照してください。

この手順を実行すると、Android EnterpriseアプリがCitrix Endpoint ManagementコンソールとIntuneコンソールに同時に追加されます。 追加するAndroid Enterpriseアプリごとに、次を実行します:

-

Citrix Cloudコンソールでメニューアイコンをクリックし、[ライブラリ] をクリックします。

-

右上にあるプラス記号のアイコンをクリックし、[モバイルアプリを追加] をクリックします。

![[モバイルアプリを追加]オプション](/en-us/citrix-endpoint-management/integration-with-mem/media/cem-connector-for-ems36.png)

-

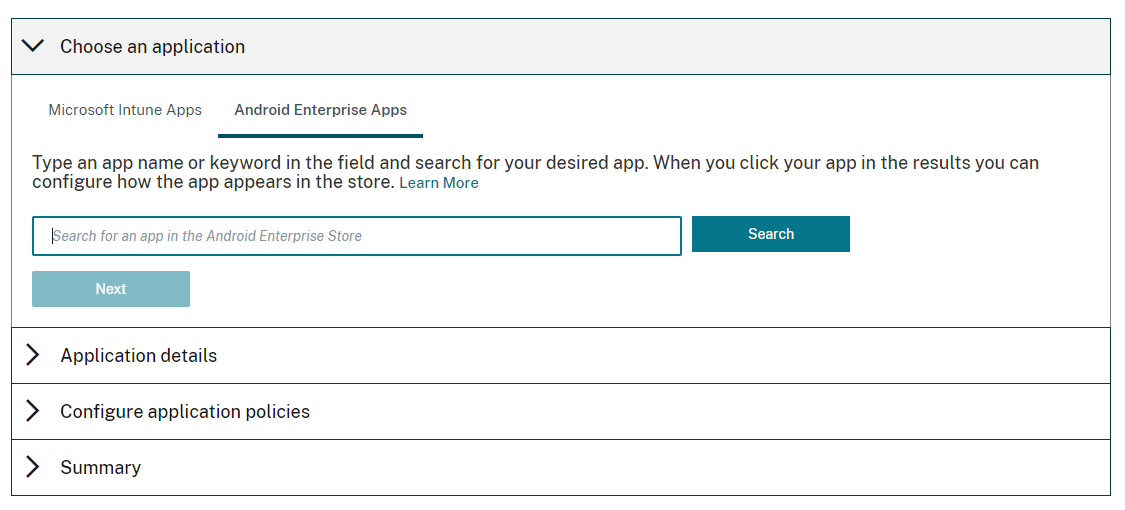

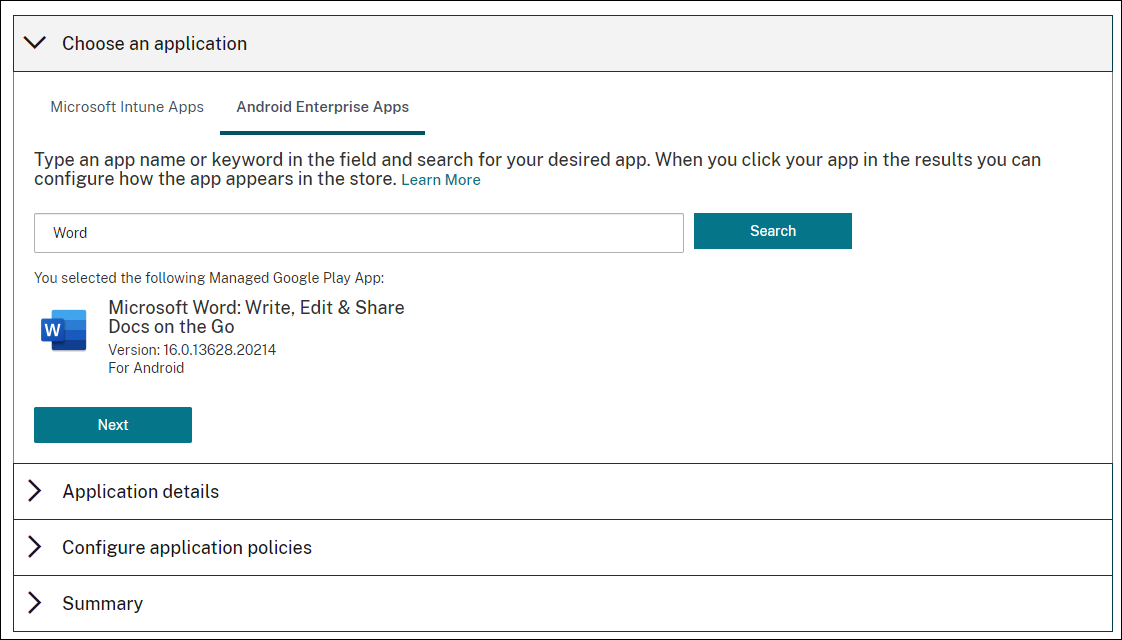

[アプリケーションを選択] で、[Android Enterpriseアプリ] を選択します。

-

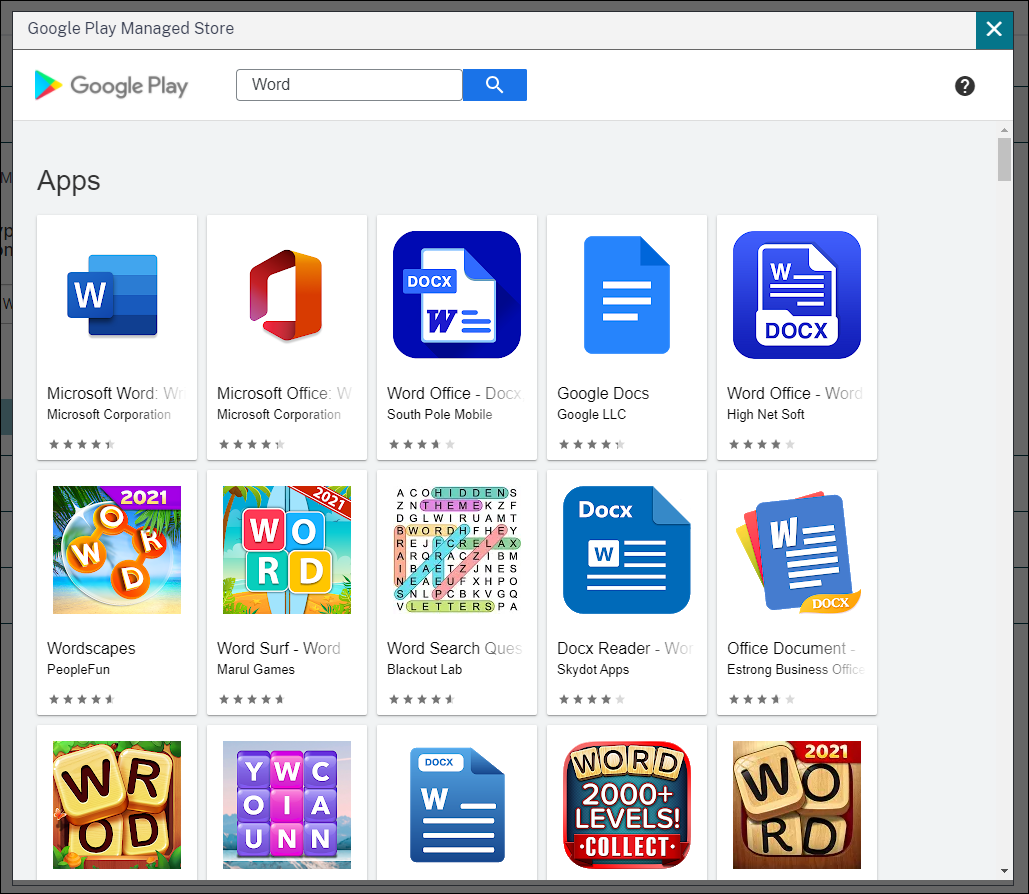

管理対象Google Playストアウィンドウでアプリを検索し、承認します。 Googleウィンドウを閉じた後、[次へ] をクリックします。

-

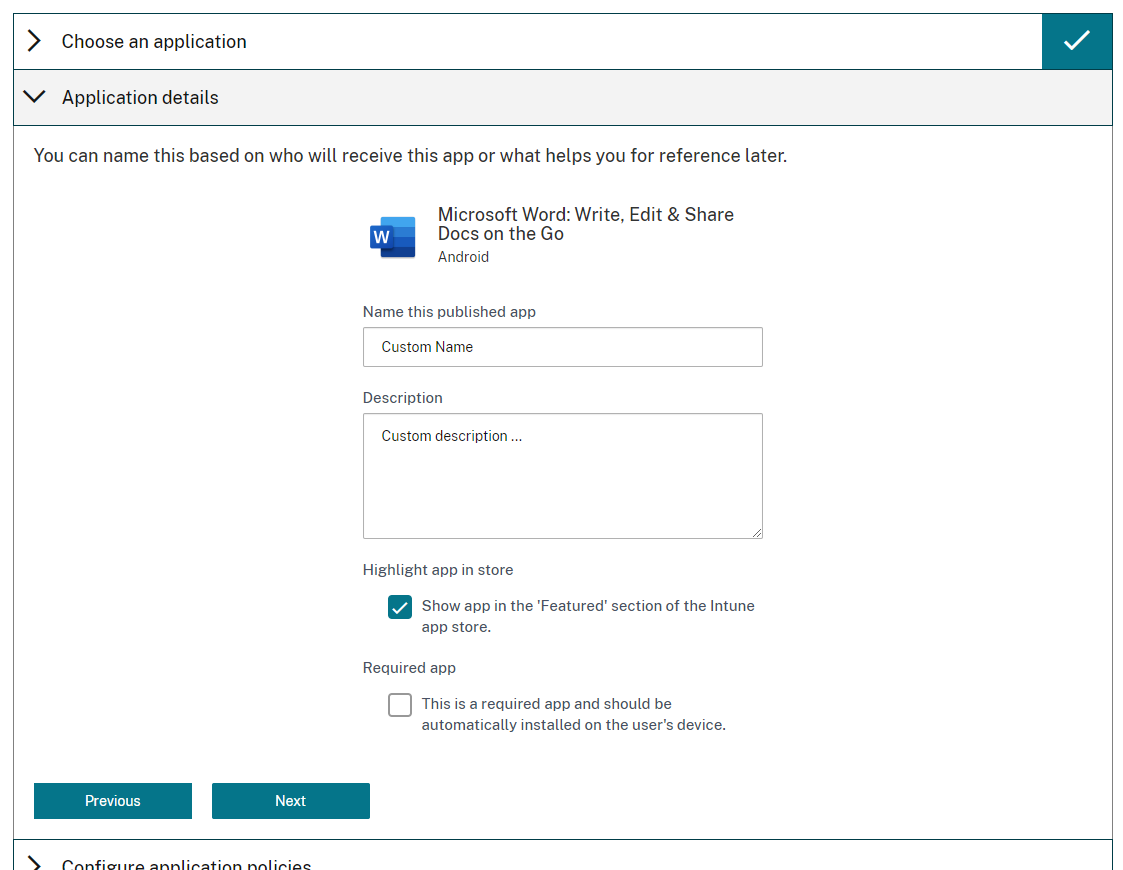

アプリケーションの詳細を追加し、[次へ] をクリックします。

-

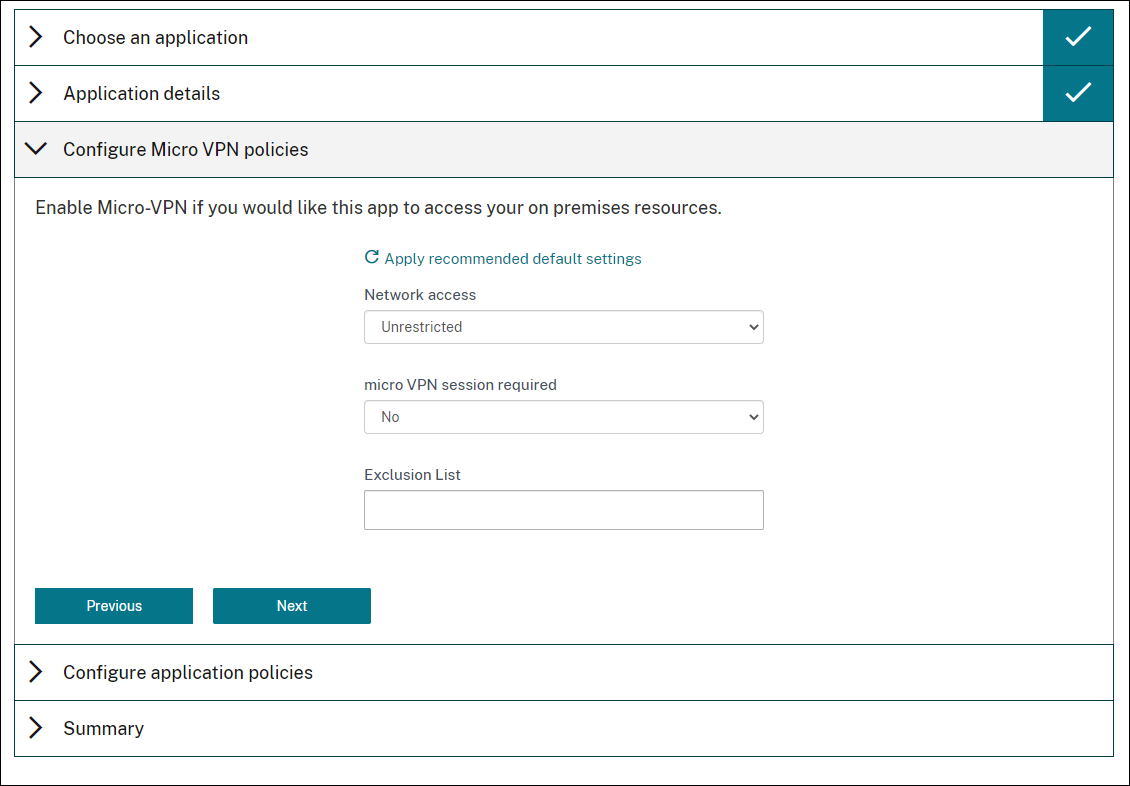

Citrix業務用モバイルアプリを検索して選択した場合は、マイクロVPNポリシーを構成できます。 これらのポリシーを構成したら、[次へ] をクリックします。

-

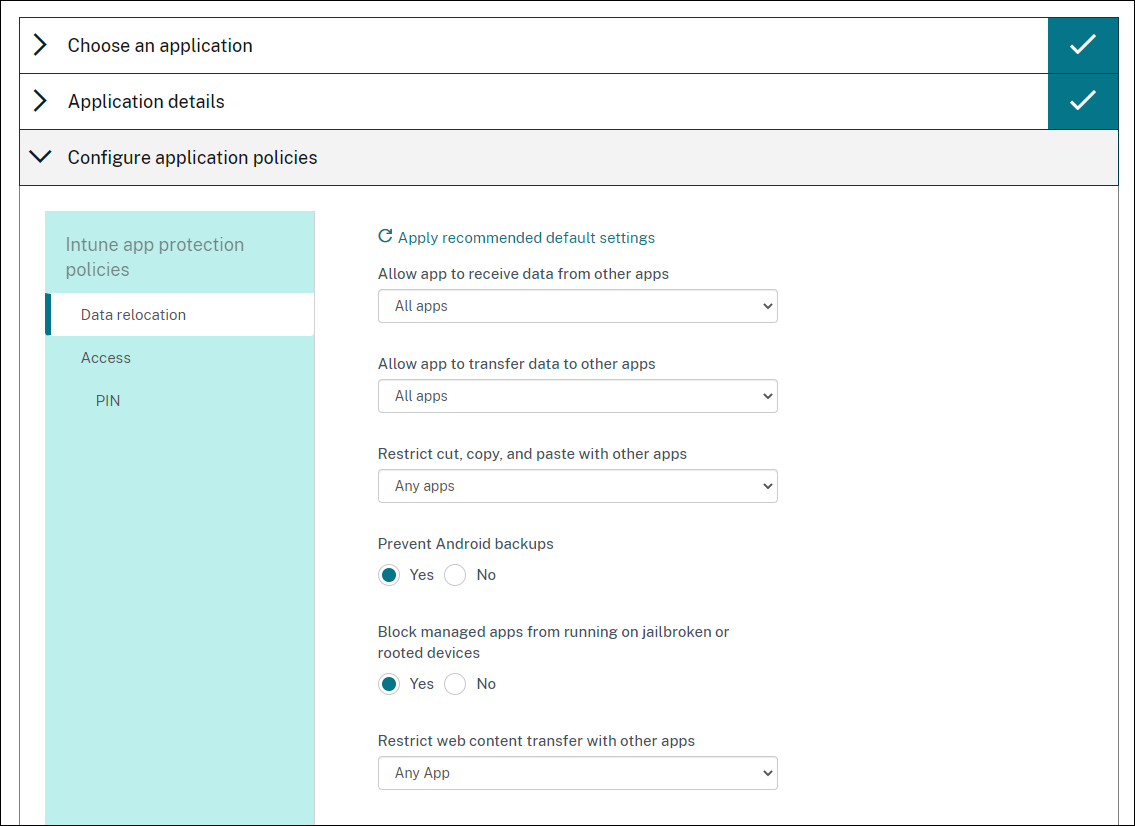

Intuneアプリ保護ポリシーを構成します。 [次へ] をクリックします。

-

アプリケーション設定を構成します。 次の構成により、Citrix Endpoint ManagementとIntuneコンテナが互いにデータを転送できるようになります。

- アプリが他のアプリからのデータを受信することを許可する: [ポリシー管理対象アプリ] を選択します 。

- アプリが他のアプリにデータを転送することを許可する: [すべてのアプリ] を選択します 。

- 他のアプリとの切り取り、コピー、貼り付けを制限する: [ポリシー管理対象アプリ] を選択します 。

-

保存データ用のストレージリポジトリを構成します。 [企業データを保存できるストレージサービスを選択してください] で、[LocalStorage]を選択します。

-

任意:アプリのデータの再配置、アクセス、およびPINポリシーを設定します。 [次へ] をクリックします。

-

アプリの概要を確認し、[完了] をクリックします。

このアプリ設定には数分かかる場合があります。 処理が完了すると、アプリがライブラリに公開されたことを示すメッセージが表示されます。 このアプリは、Citrix Endpoint ManagementコンソールとIntuneコンソールで利用できます。 Citrix Endpoint Managementコンソールでは、このアプリは新しいデリバリーグループの一部であり、パブリックアプリストアのアプリとして識別されます。

![[完了]ボタン](/en-us/citrix-endpoint-management/integration-with-mem/media/cem-connector-for-ems23.png)

-

ユーザーグループをアプリに割り当てるには、[ユーザーを割り当てる] をクリックします。

![[ユーザーを割り当てる]オプション](/en-us/citrix-endpoint-management/integration-with-mem/media/cem-connector-for-ems24.png)

-

検索ボックスでユーザーグループを検索し、クリックで追加します。 ユーザーを個別に追加することはできません。

![[利用者の追加]オプション](/en-us/citrix-endpoint-management/integration-with-mem/media/cem-connector-for-ems27.png)

-

すべてのグループを追加したら、[X]をクリックしてウィンドウを閉じます。

ユーザーグループを追加するときにエラーが発生することがあります。 このエラーは、ユーザーグループがローカル環境のActive Directoryに同期されていない場合に発生します。

管理対象アプリ間で転送されるデータの種類を制御する

Citrix Endpoint Managementデバイスポリシーを使用して、Citrix Endpoint ManagementまたはIntuneコンテナ内の管理対象アプリ間で転送できるデータの種類を制御します。 「企業」というタグが付けられたデータのみを許可するよう制限ポリシーを構成できます。 データにタグを付けるようアプリ構成ポリシーを構成します。

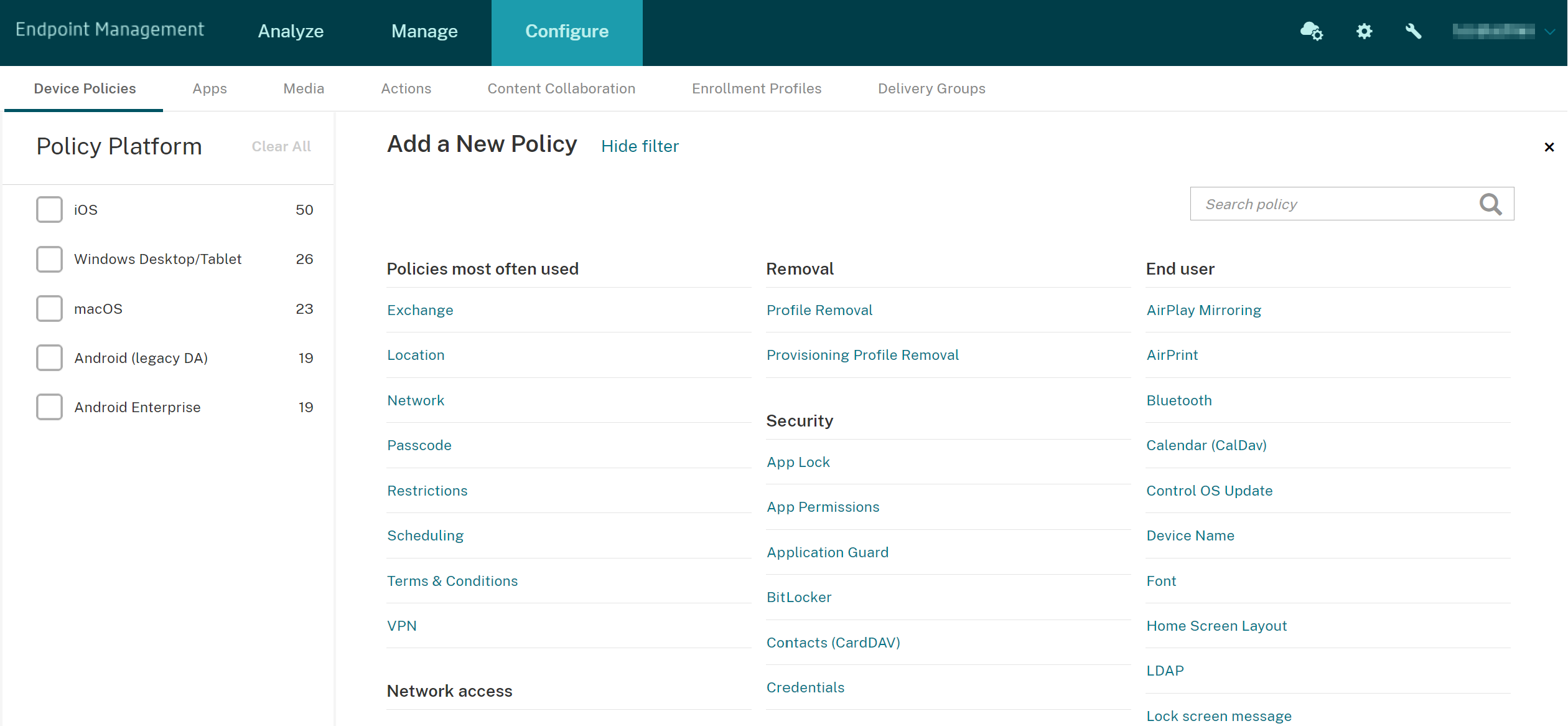

制限デバイスポリシーを構成するには:

-

Citrix Endpoint Managementコンソールで、[構成]>[デバイスポリシー]の順にクリックします。

-

[デバイスポリシー] ページで、[追加] をクリックします。 [新しいポリシーの追加] ページが開きます。

-

ポリシーのリストから [制限] をクリックします。

-

[ポリシー情報] ページで、ポリシーの名前と(任意で)説明を入力します。 [次へ] をクリックします。

-

iOSアプリのデバイスポリシーを作成するには、[プラットフォーム] ペインで [iOS] を選択します。

-

[セキュリティ - 許可] で、[管理対象アプリから非管理対象アプリへのドキュメントの移動] を [オフ] に設定します 。 これを [オフ] に設定すると、[非管理対象アプリによる管理対象アカウント連絡先の読み取り]と [管理対象アプリによる非管理対象アカウント連絡先への書き込み] も [オフ] に設定されます。 [次へ] をクリックします。

-

[保存] ボタンが表示されるまで [次へ] をクリックします。 [保存] をクリックします。

各アプリのアプリ構成デバイスポリシーを構成する:

-

Citrix Endpoint Managementコンソールで、[構成]>[デバイスポリシー]の順にクリックします。

-

[追加] をクリックします。 [新しいポリシーの追加] ページが開きます。

-

ポリシーのリストから [アプリ構成] をクリックします。

-

[ポリシー情報] ページで、ポリシーの名前と(任意で)説明を入力します。 [次へ] をクリックします。

-

iOSアプリのデバイスポリシーを作成するには、[プラットフォーム] ペインで [iOS] を選択します。

-

構成するアプリの識別子を選択します。

-

iOSアプリの場合、次のテキストを [辞書コンテンツ] に追加します:

<dict> <key>IntuneMAMUPN</key> <string>${user.userprincipalname}</string> </dict> <!--NeedCopy--> -

[ディクショナリをチェック] をクリックします。

-

[次へ] をクリックします。

-

[保存] をクリックします。

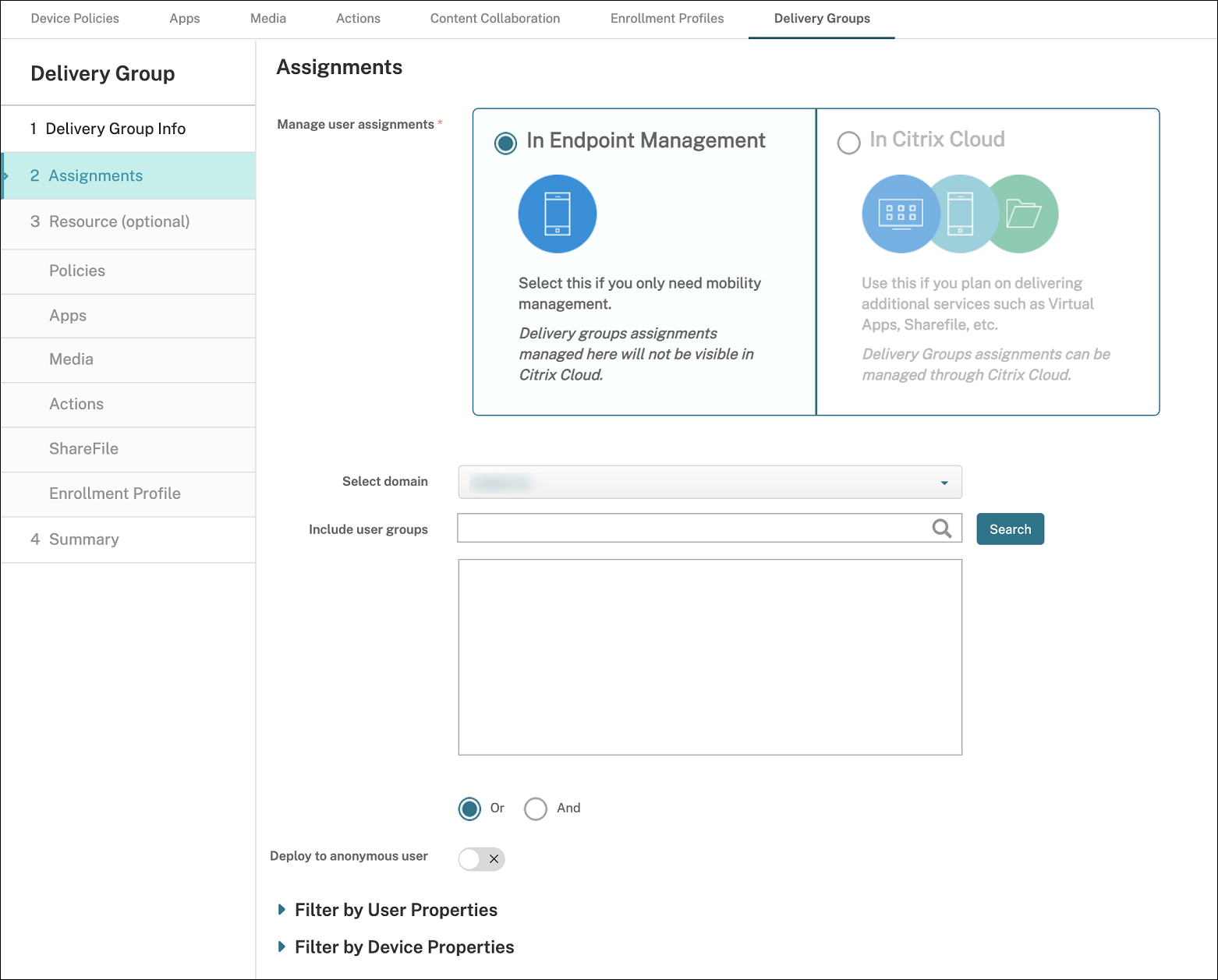

アプリとデバイスポリシーのデリバリーグループを構成する

-

Citrix Endpoint Managementコンソールで、[構成]>[デリバリーグループ]の順にクリックします。

-

[デリバリーグループ] ページで、[追加] をクリックします。 [デリバリーグループ情報] ページが開きます。

-

[デリバリーグループ情報] ページで、デリバリーグループの名前と(任意で)説明を入力します。 [次へ] をクリックします。

-

[割り当て] ページで、デリバリーグループの展開方法を指定します:[Citrix Endpoint Management使用]または [Citrix Cloud使用] を選択します。

-

[Citrix Endpoint Management使用] を選択した場合:

- ドメインを選択:一覧から、ユーザーを選択するドメインを選択します。

-

ユーザーグループを含める: 次のいずれかを行います:

- ユーザーグループの一覧で、追加するグループを選択します。 選択したグループが [選択したユーザーグループ] 一覧に表示されます。

- [検索] をクリックして、選択したドメイン内のすべてのユーザーグループの一覧を表示します。

- グループ名の全体または一部を検索ボックスに入力して [検索] をクリックし、ユーザーグループの一覧を絞り込みます。

[選択したユーザーグループ] の一覧からユーザーグループを削除するには、次のいずれかを行います:

- [選択したユーザーグループ] の一覧で、削除する各グループの横にある [X] をクリックします。

- [検索] をクリックして、選択したドメイン内のすべてのユーザーグループの一覧を表示します。 一覧をスクロールし、削除する各グループのチェックボックスをオフにします。

- グループ名の全体または一部を検索ボックスに入力して [検索] をクリックし、ユーザーグループの一覧を絞り込みます。 一覧をスクロールし、削除する各グループのチェックボックスをオフにします。

-

[次へ] をクリックします。

-

[ポリシー] ページで、作成した制限ポリシーとアプリ構成ポリシーを左から右にドラッグします。 [次へ] をクリックします。

-

[アプリ] ページで、配信するアプリをページの左側から [必須アプリ] または [任意アプリ] にドラッグします。 [次へ] をクリックします。

-

任意で、[メディア]ページ、[操作]ページ、[登録]ページの設定を構成します。 または、各ページをデフォルトのままにして、[次へ]をクリックします。

-

[概要] ページで、デリバリーグループの設定を確認し、[保存] をクリックしてデリバリーグループを作成します 。

Intuneコンソールでアプリを公開する場合は、[アプリを管理対象にする] を選択します。 監視されていないデバイスのユーザーは、アプリの管理を許可するよう求められます。 ユーザーが要求を受け入れると、アプリはそのデバイスで管理対象となります。 ユーザーが要求を拒否した場合、アプリはそのデバイスで利用できません。

Citrix Secure Mailを構成する

Citrix Secure Mailではさまざまな構成がサポートされます。 オンプレミスのExchange Serverに接続しているCitrix Secure Mailは、Intune MAMコンテナにラップすることができます。 Citrix Secure Mailは、ホストされているExchangeまたはOffice 365アカウントに接続できます。 ただし、このリリースでは証明書ベースの認証はサポートされていないため、代わりにLDAPを使用してください。

重要:

Citrix Secure MailをMDXモードで使用するには、Citrix Endpoint Management MDM+MAMモードを使用する必要があります。

また、Citrix Secure Mailではユーザー名が自動的に入力されます。 この機能を有効にするには、まず以下のカスタムポリシーを構成する必要があります。

-

Citrix Endpoint Managementコンソールから、[設定]>[サーバープロパティ]の順に移動し、[追加]をクリックします。

-

リストから[カスタムキー]をクリックし、[キー]フィールドに「

xms.store.idpuser_attrs」を入力します。 -

値をtrueに設定し、[表示名]に「

xms.store.idpuser_attrs」を入力します。 [保存] をクリックします。 -

[クライアントプロパティ] をクリックし、[追加] をクリックします。

-

[カスタムキー] を選択し、[キー] フィールドに「SEND_LDAP_ATTRIBUTES」を入力します。

-

値フィールドに、

userPrincipalName=${user.userprincipalname},email=${user.mail},displayname=${user.displayname},sAMAccountName=${user.samaccountname},aadupn=${user.id_token.upn},aadtid=${user.id_token.tid}と入力します。 説明を入力し、[保存] をクリックします。以下の手順は、iOSデバイスにのみ適用されます。

-

[構成]>[デバイスポリシー]に移動して[追加]をクリックし、次に[アプリ構成]ポリシーを選択します。

-

ポリシー名を入力し、[次へ] をクリックします。

識別子リストで、[新規追加] をクリックします。 表示されたテキストボックスに、Citrix Secure MailアプリのバンドルIDを入力します。

-

[ディクショナリ] の内容ボックスに、次のテキストを入力します。

<dict> <key>XenMobileUserAttributes</key> <dict> <key>userPrincipalName</key> <string>${user.userprincipalname}</string> <key>email</key> <string>${user.mail}</string> <key>displayname</key> <string>${user.displayname}</string> <key>sAMAccountName</key> <string>${user.samaccountname}</string> <key>aadupn</key> <string>${user.id_token.upn}</string> <key>aadtid</key> <string>${user.id_token.tid}</string> </dict> <key>IntuneMAMUPN</key> <string>${user.id_token.upn}</string> </dict> -

[Windowsデスクトップ/タブレット] チェックボックスをオフにして、[次へ] をクリックします。

-

ポリシーを展開するユーザーグループを選択し、[保存] をクリックします。

トラブルシューティング

一般的な問題

問題: アプリを開くと、次のエラーメッセージが表示される:アプリのポリシーが必要です。

解決策: Microsoft Graph APIにポリシーを追加します。

問題: ポリシーの競合が発生する。

解決策: アプリに対して許可されるポリシーは、1つだけです。

問題: アプリが内部リソースに接続できない。

解決策: ファイアウォールで正しいポートが開いていることや、正しいテナントIDを使用していることなどを確認してください。

NetScaler Gatewayの問題

次の表は、NetScaler Gatewayの構成における一般的な問題とその解決方法の一覧です。 トラブルシューティングのために、取得するログの量を増やし、以下のことを行ってログを確認してください:

- コマンドラインインターフェイスから、次のコマンドを実行します:

set audit syslogParams -logLevel ALL - シェルから、次を使用してログを確認します:

tail -f /var/log/ns.log

| 問題 | 解決策 |

|---|---|

| Azureのゲートウェイアプリ用に設定する必要のある権限を使用できない。 | 適切なIntuneライセンスが利用可能かどうかを確認します。 manage.windowsazure.comポータルを利用して、権限を追加できるかどうかを試してください。 問題が解決しない場合は、Microsoftのサポートにお問い合わせください。 |

NetScaler Gatewayがlogin.microsoftonline.comおよびgraph.windows.netに到達できない。 |

NSシェルから、次のMicrosoftのWebサイトにアクセスできるかどうかを確認します:curl -v -k https://login.microsoftonline.com。 次に、NetScaler GatewayでDNSが設定されているか、およびファイアウォールが正しく設定されているかを確認します(DNS要求がファイアウォールによってブロックされている可能性があるため)。 |

| OAuthActionを設定すると、ns.logにエラーが記録される。 | Intuneのライセンスが有効であること、およびAzureのゲートウェイアプリに適切な権限のセットが設定されているかを確認します。 |

| Sh OAuthActionコマンドでOAuthのステータスが完了と表示されない。 | DNS設定とAzureのゲートウェイアプリに設定されている権限を確認します。 |

| AndroidまたはiOSデバイスで2要素認証のプロンプトが表示されない。 | 2要素デバイスIDログオンスキーマが認証仮想サーバーにバインドされているかを確認します。 |

OAuthのエラーの状態とステータス

| 状態 | エラーの状態 |

|---|---|

| COMPLETE | 成功 |

| AADFORGRAPH | シークレットが無効、URLが未解決、接続タイムアウト |

| MDMINFO | *manage.microsoft.comがダウンしている、またはアクセスできない |

| GRAPH | グラフエンドポイントがダウンしており到達不能 |

| CERTFETCH | DNSエラーのためトークンエンドポイント:https://login.microsoftonline.comと通信できない。 この構成を検証するには、シェルを起動してcurl https://login.microsoftonline.comと入力します。 このコマンドは検証が必要です。 |

制限事項

以下は、Citrix Endpoint ManagementでMEMを使用する場合の制限事項に関する項目です。

- CitrixとIntuneの組み合わせで、マイクロVPNをサポートするアプリを展開する場合:ユーザーがダイジェストサイトにアクセスするためにユーザー名とパスワードを入力すると、資格情報が有効であってもエラーが表示される。 [CXM-25227]

- [分割トンネル] を [オン] から [オフ] に変更した後で、その時点のゲートウェイセッションが期限切れになるのを待った場合:ユーザーが完全VPNモードで内部サイトを起動するまで、外部トラフィックがNetScaler Gatewayを経由せずに直接通過する。 [CXM-34922]

- [このアプリで開く]ポリシーの設定を、[管理対象アプリ] から [すべてのアプリ] に変更すると、Citrix Secure Mailを閉じて再起動するまで、非管理対象アプリでドキュメントを開けない。 [CXM-34990]

- 完全VPNモードで分割トンネルが [オン] のときに、分割DNSをローカルからリモートに変更すると、内部サイトが読み込めない。 [CXM-35168]

既知の問題

mVPNポリシー「http/httpsリダイレクト(SSO使用)を有効化」がオフの場合、Citrix Secure Mailが機能しない。 [CXM-58886]

サードパーティの既知の問題

Citrix Secure Mail for Androidで、ユーザーが [イベントの新規作成] をタップしても新しいイベントの作成ページが表示されない。 [CXM-23917]

CitrixとIntuneの組み合わせでCitrix Secure Mail for iOSを配布して、マイクロVPNをサポートする場合:ユーザーがアプリをバックグラウンドに移動した際にCitrix Secure Mailの画面を不鮮明にするアプリポリシーが適用されない。 [CXM-25032]