-

-

-

-

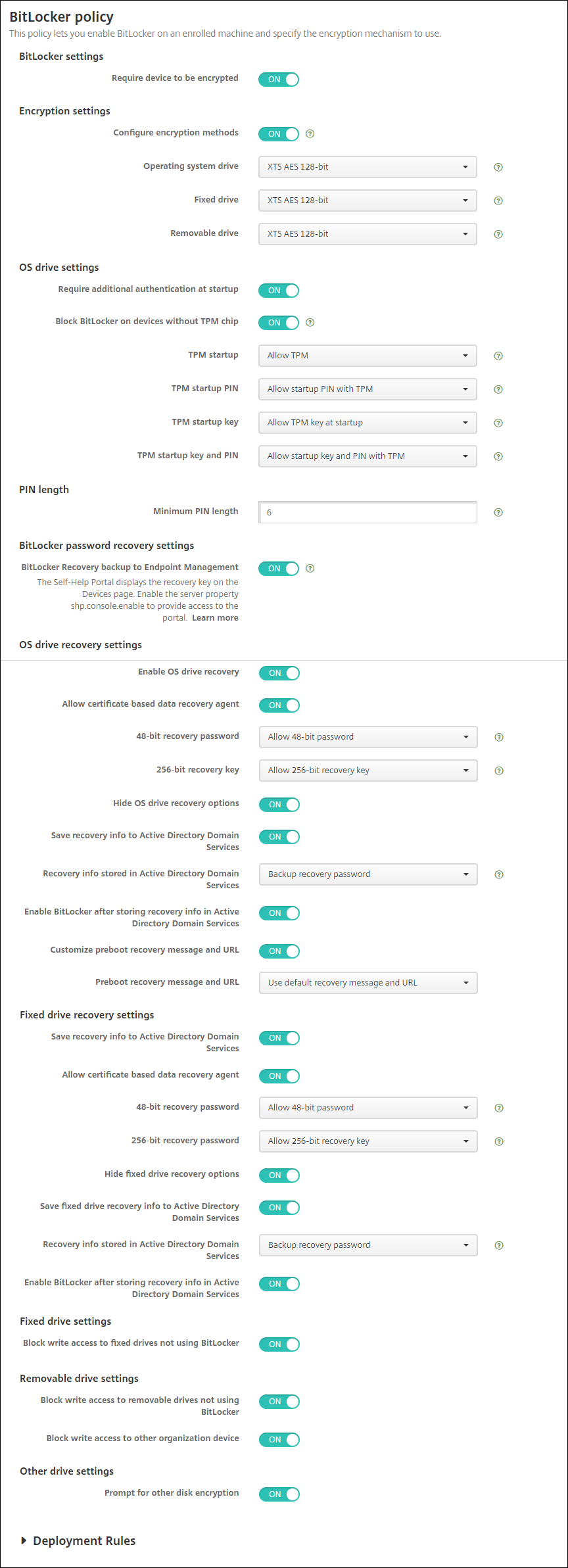

BitLockerデバイスポリシー

-

This content has been machine translated dynamically.

Dieser Inhalt ist eine maschinelle Übersetzung, die dynamisch erstellt wurde. (Haftungsausschluss)

Cet article a été traduit automatiquement de manière dynamique. (Clause de non responsabilité)

Este artículo lo ha traducido una máquina de forma dinámica. (Aviso legal)

此内容已经过机器动态翻译。 放弃

このコンテンツは動的に機械翻訳されています。免責事項

이 콘텐츠는 동적으로 기계 번역되었습니다. 책임 부인

Este texto foi traduzido automaticamente. (Aviso legal)

Questo contenuto è stato tradotto dinamicamente con traduzione automatica.(Esclusione di responsabilità))

This article has been machine translated.

Dieser Artikel wurde maschinell übersetzt. (Haftungsausschluss)

Ce article a été traduit automatiquement. (Clause de non responsabilité)

Este artículo ha sido traducido automáticamente. (Aviso legal)

この記事は機械翻訳されています.免責事項

이 기사는 기계 번역되었습니다.책임 부인

Este artigo foi traduzido automaticamente.(Aviso legal)

这篇文章已经过机器翻译.放弃

Questo articolo è stato tradotto automaticamente.(Esclusione di responsabilità))

Translation failed!

BitLockerデバイスポリシー

Windows 10およびWindows 11にはディスク暗号化機能BitLockerが搭載されており、紛失または盗難に遭ったWindowsデバイスへの不正アクセスに対して、ファイルとシステムの保護が強化されています。さらに保護を強化するために、BitLockerとトラステッドプラットフォームモジュール(TPM)チップ(バージョン1.2以降)を組み合わせて使用できます。TPMチップは暗号化操作を処理し、暗号化キーの生成、保存、および使用の制限を行います。

Windows 10のビルド 1703以降では、MDMポリシーでBitLockerを制御できるようになりました。Citrix Endpoint ManagementのBitLockerデバイスポリシーを使用して、Windows 10およびWindows 11デバイスのBitLockerウィザードで使用可能な設定を構成します。たとえば、BitLockerが有効になっているデバイスでは、BitLockerはユーザーにいくつかのオプションを提示します:

- 起動時にドライブをロック解除する方法

- 回復キーをバックアップする方法

- 固定ドライブをロック解除する方法。

BitLockerデバイスポリシーの設定では、以下についても構成します。

- TPMチップの内蔵されていないデバイスでBitLockerを有効にするかどうか。

- BitLockerインターフェイスに回復オプションを表示するかどうか。

- BitLockerが有効でない場合に、固定ドライブやリムーバブルドライブへの書き込みを拒否するかどうか。

- 暗号化されたBitLocker回復キーを安全に保存し、ユーザーがキーを忘れたり紛失したりした場合に備えてアクセスできるようにします。このキーは、Self-Help Portalにあります。

注

BitLocker暗号化がデバイスで開始されると、更新されたBitLockerデバイスポリシーをデバイスに展開してBitLockerの設定を変更できなくなります。

このポリシーを追加または構成するには、[構成]>[デバイスポリシー] の順に選択します。詳しくは、「デバイスポリシー」を参照してください。

要件

-

BitLockerデバイスポリシーには、Windows 10 Enterprise EditionまたはWindows 11 Enterprise Editionが必要です。

-

BitLockerデバイスポリシーを展開する前に、BitLockerの使用に向けて環境を準備します。BitLockerのシステム要件とセットアップなどのMicrosoft社が提供する情報について詳しくは、「BitLocker」を参照してください。

Windowsデスクトップとタブレットの設定

-

Bitlocker設定

- デバイスの暗号化が必須: WindowsデスクトップまたはタブレットでBitLockerの暗号化を有効にするよう求めるメッセージをユーザーに表示するかどうかを決定します。[オン] にすると、登録完了後に、組織によってデバイスの暗号化が求められていることを示すメッセージがデバイスに表示されます。[オフ] の場合、ユーザーにメッセージは表示されず、BitLockerはポリシー設定を使用します。デフォルトは、[オフ] です。

-

暗号化設定

- 暗号化方式を構成する: 特定の種類のドライブに使用する暗号化方式を決定します。[オフ] の場合、BitLockerウィザードによって、ドライブの種類に使用する暗号化方式を尋ねるメッセージがデバイスユーザーに表示されます。デフォルトでは、すべてのドライブの暗号化方式はXTS-AES 128ビットです。デフォルトでは、リムーバブルドライブの暗号化方式はAES-CBC 128ビットです。[オン] にすると、BitLockerはポリシーで指定された暗号化方式を使用します。[オン] の場合は、オペレーティングシステムドライブ、固定ドライブ、リムーバブルドライブの追加の設定が表示されます。ドライブの種類ごとに、デフォルトの暗号化方式を選択します。デフォルトは、[オフ] です。

-

OSドライブ設定

-

スタートアップ時に追加の認証を要求する: デバイスの起動時に必要な、追加の認証を指定します。また、TPMチップの内蔵されていないデバイスで、BitLockerを許可するかどうかも指定します。[オフ] の場合、TPMの内蔵されていないデバイスでは、BitLockerの暗号化を使用できません。TPMについて詳しくは、Microsoftの「トラステッドプラットフォームモジュール技術概要」を参照してください。[オン] の場合は、次の追加の設定が表示されます。デフォルトは、[オフ] です。

-

TPMチップの内蔵されていないデバイスでBitLockerをブロックする: TPMチップの内蔵されていないデバイスで、BitLockerはユーザーにロック解除のパスワードまたはスタートアップキーを作成するように要求します。スタートアップキーはUSBドライブに保存し、ユーザーは起動前にこれをデバイスに接続する必要があります。ロック解除のパスワードは、8文字以上含める必要があります。デフォルトは、[オフ] です。

-

TPMスタートアップ: TPMの内蔵されたデバイスには、TPM-only、TPMとPIN、TPMとキー、TPMとPINとキーの、4つのロック解除モードがあります。[TPMスタートアップ]は、暗号キーがTPMチップに保存されている、TPM-onlyのモードです。このモードで、ユーザーに追加のロック解除データを入力するよう要求することはありません。起動時にはTPMチップから暗号キーが使用されて、ユーザーデバイスは自動的にロック解除されます。デフォルトは [TPMを許可する] です。

-

TPMスタートアップPIN: この設定は、TPMとPINの組み合わせのロック解除モードです。PINには、最大20文字の数字を含めることができます。[PINの最小文字数] の設定を使用して、PINの最小文字数を指定します。ユーザーは、BitLockerのセットアップ時にPINを構成し、デバイスの起動時にPINを入力します。

-

TPMスタートアップキー: この設定は、TPMとキーの組み合わせのロック解除モードです。スタートアップキーはUSBドライブまたは他のリムーバブルドライブに保存し、ユーザーは起動前にこれをデバイスに接続する必要があります。

-

TPMスタートアップキーとPIN: この設定は、TPMとPINとキーを組み合わせたロック解除モードです。

ロック解除に成功すると、オペレーティングシステムがロードを開始します。失敗した場合、デバイスはリカバリモードになります。

-

-

PIN長

- PINの最小文字数: TPMスタートアップPINの最小文字数です。デフォルトは6です。

-

BitLockerパスワード回復設定

- Citrix Endpoint ManagementへのBitLocker回復バックアップ: このオプションを有効にすると、デバイスのロックを解除する必要があるユーザーは、Self-Help PortalでBitLocker回復キーを入手できます。Citrix Endpoint Managementの管理者は、ユーザーのBitLocker回復キーを表示することはできません。BitLocker回復キーの表示について詳しくは、「BitLocker回復キー」を参照してください。

-

OSドライブの回復設定: BitLockerで暗号化されたOSドライブに対する、ユーザーの回復オプションを構成します。

-

OSドライブの回復の有効化: ロック解除のステップに失敗すると、BitLockerは、構成された回復キーの入力を求めるメッセージをユーザーに表示します。この設定では、ユーザーがロック解除パスワードやUSBのスタートアップキーを持っていない場合に使用できる、オペレーティングシステムドライブの回復オプションを構成します。デフォルトは「オフ」です。

-

証明書に基づくデータ回復エージェントを許可する: 証明書ベースのデータ回復エージェントを許可するかどうかを指定します。グループポリシー管理コンソール(GPMC)またはローカルグループポリシーエディターで公開キーポリシーを見つけて、データ回復エージェントを追加します。データ回復エージェントについて詳しくは、BitLockerの基本的な展開に関するMicrosoftの記事を参照してください。デフォルトは「オフ」です。

-

48ビットの回復パスワード: 回復パスワードの使用をユーザーに許可または要求するかどうかを指定します。BitLockerはパスワードを生成し、ファイルまたはMicrosoft Cloudアカウントに保存します。デフォルトは [48ビットパスワードを許可] です。

-

256桁の回復キー: 回復キーの使用をユーザーに許可または要求するかどうかを指定します。回復キーはBEKファイルであり、 USBドライブに保存されます。デフォルトは [256ビットの回復キーを許可する] です。

-

OSドライブの回復オプションを非表示にする: BitLockerインターフェイスに回復オプションを表示または非表示にするかどうかを指定します。[オン] にすると、BitLockerインターフェイスに回復オプションは表示されません。この場合はデバイスをActive Directoryに登録し、回復オプションをActive Directoryに保存して、[回復情報をAD DSに保存]を [オン] に設定します。デフォルトは「オフ」です。

-

回復情報をActive Directory Domain Servicesに保存: 回復オプションをActive Directory Domain Servicesに保存するかどうかを指定します。デフォルトは「オフ」です。

-

Active Directory Domain Servicesに保存された回復情報を構成する: BitLockerの回復パスワード、または回復パスワードとキーパッケージを、Active Directory Domain Servicesに保存するかどうかを指定します。キーパッケージを保存すると、物理的に破損したドライブからのデータの回復がサポートされます。デフォルトは、[回復パスワードをバックアップする]です。

-

回復情報をActive Directory Domain Servicesに保存した後にBitLockerを有効にする: デバイスがドメインに接続され、BitLocker回復情報のActive Directoryへのバックアップが正常に完了するまでは、ユーザーがBitLockerを有効にすることを禁止するかどうかを指定します。[オン] にすると、BitLockerを起動する前にデバイスをドメインに参加させる必要があります。デフォルトは「オフ」です。

-

プリブート回復メッセージおよびURL: BitLockerが、回復の画面でカスタマイズされたメッセージとURLを表示するかどうかを指定します。[オン] にすると次の追加設定が表示されます:[既定の回復メッセージとURLを表示する]、[空の回復メッセージとURLを使用する]、[カスタム回復メッセージを使用する]、[カスタム回復URLを使用する]、[Citrix Endpoint Management回復メッセージおよびURLを使用する]。[オフ] の場合は、デフォルトの回復メッセージとURLが表示されます。デフォルトは「オフ」です。

-

-

固定ドライブの回復設定: BitLockerで暗号化された固定ドライブに対する、ユーザーの回復オプションを構成します。BitLockerは、固定ドライブの暗号化に関するメッセージをユーザーに表示しません。起動時にドライブのロックを解除するには、パスワードまたはスマートカードを使用します。ユーザーが固定ドライブでのBitLocker暗号化を有効にすると、このポリシーにはない起動時のロック解除の設定がBitLockerインターフェイスに表示されます。関連設定について詳しくは、この一覧で前述した 「OSドライブの回復の構成」 を参照してください。デフォルトは「オフ」です。

-

固定ドライブ設定

- BitLockerを使用しない固定ドライブへの書き込みアクセスをブロックする: [オン] にすると、固定ドライブがBitLockerで暗号化されている場合にのみ、ユーザーはこれらのドライブに書き込むことができます。デフォルトは「オフ」です。

-

リムーバブルドライブ設定

-

BitLockerを使用しないリムーバブルドライブへの書き込みアクセスをブロックする: [オン] にすると、リムーバブルドライブがBitLockerで暗号化されている場合にのみ、ユーザーはこれらのドライブに書き込むことができます。他の組織のリムーバブルドライブへの書き込みが、組織によって許可されているかどうかに従って、この設定を構成します。デフォルトは「オフ」です。

-

組織の他のデバイスへの書き込みアクセスをブロック: [オン] の場合、ユーザーは組織内の他のデバイス(ネットワークドライブなど)に書き込むことができません。

-

他のドライブ設定

-

他のディスク暗号化のプロンプトを表示: デバイス上の他のディスク暗号化に対する警告プロンプトを無効にすることができます。デフォルトは、[オフ] です。

共有

共有

この記事の概要

This Preview product documentation is Citrix Confidential.

You agree to hold this documentation confidential pursuant to the terms of your Citrix Beta/Tech Preview Agreement.

The development, release and timing of any features or functionality described in the Preview documentation remains at our sole discretion and are subject to change without notice or consultation.

The documentation is for informational purposes only and is not a commitment, promise or legal obligation to deliver any material, code or functionality and should not be relied upon in making Citrix product purchase decisions.

If you do not agree, select I DO NOT AGREE to exit.