-

Planejar e criar uma implantação

-

-

Ingressado no Azure Active Directory

-

Pools de identidade de diferentes tipos de ingresso de identidade de máquina

-

Migrar cargas de trabalho entre locais de recursos usando o Serviço de Portabilidade de Imagem

-

-

-

This content has been machine translated dynamically.

Dieser Inhalt ist eine maschinelle Übersetzung, die dynamisch erstellt wurde. (Haftungsausschluss)

Cet article a été traduit automatiquement de manière dynamique. (Clause de non responsabilité)

Este artículo lo ha traducido una máquina de forma dinámica. (Aviso legal)

此内容已经过机器动态翻译。 放弃

このコンテンツは動的に機械翻訳されています。免責事項

이 콘텐츠는 동적으로 기계 번역되었습니다. 책임 부인

Este texto foi traduzido automaticamente. (Aviso legal)

Questo contenuto è stato tradotto dinamicamente con traduzione automatica.(Esclusione di responsabilità))

This article has been machine translated.

Dieser Artikel wurde maschinell übersetzt. (Haftungsausschluss)

Ce article a été traduit automatiquement. (Clause de non responsabilité)

Este artículo ha sido traducido automáticamente. (Aviso legal)

この記事は機械翻訳されています.免責事項

이 기사는 기계 번역되었습니다.책임 부인

Este artigo foi traduzido automaticamente.(Aviso legal)

这篇文章已经过机器翻译.放弃

Questo articolo è stato tradotto automaticamente.(Esclusione di responsabilità))

Translation failed!

Associado ao Azure Active Directory

Observação:

Desde julho de 2023, a Microsoft renomeou o Azure Active Directory (Azure AD) para Microsoft Entra ID. Neste documento, qualquer referência a Azure Active Directory, Azure AD ou AAD agora se refere a Microsoft Entra ID.

Este artigo descreve os requisitos para criar catálogos associados ao Azure Active Directory (AAD) usando o Citrix DaaS™, além dos requisitos descritos na seção de requisitos de sistema do Citrix DaaS.

Requisitos

- Plano de controle: Consulte Configurações com Suporte

- Tipo de VDA: Sessão única (somente desktops) ou multissessão (aplicativos e desktops)

- Versão do VDA: 2203 ou posterior

- Tipo de provisionamento: Machine Creation Services™ (MCS), Persistente e Não persistente usando o fluxo de trabalho de Perfil de Máquina

- Tipo de atribuição: Dedicado e agrupado

- Plataforma de hospedagem: Somente Azure

- O Rendezvous V2 deve estar habilitado

Limitações

- A continuidade do serviço não é suportada.

- O logon único para desktops virtuais não é suportado. Os usuários devem inserir as credenciais manualmente ao fazer logon em seus desktops.

- O logon com o Windows Hello no desktop virtual não é suportado. Somente nome de usuário e senha são suportados neste momento. Se os usuários tentarem fazer logon com qualquer método do Windows Hello, eles receberão um erro informando que não são o usuário intermediado e a sessão será desconectada. Os métodos associados incluem PIN, chave FIDO2, MFA e assim por diante.

- Suporte apenas para ambientes de nuvem do Microsoft Azure Resource Manager.

- Na primeira vez que uma sessão de desktop virtual é iniciada, a tela de logon do Windows pode mostrar o prompt de logon para o último usuário conectado sem a opção de alternar para outro usuário. O usuário deve esperar até que o logon expire e a tela de bloqueio do desktop apareça, e então clicar na tela de bloqueio para revelar a tela de logon novamente. Neste ponto, o usuário pode selecionar Outros Usuários e inserir suas credenciais. Este é o comportamento em cada nova sessão quando as máquinas não são persistentes.

Considerações

Configuração da imagem

- Considere otimizar sua imagem do Windows usando a ferramenta Citrix Optimizer.

Associado ao Azure AD

-

Considere desabilitar o Windows Hello para que os usuários não sejam solicitados a configurá-lo ao fazer logon em seu desktop virtual. Se você estiver usando o VDA 2209 ou posterior, isso é feito automaticamente. Para versões anteriores, você pode fazer isso de uma das duas maneiras:

-

Política de grupo ou política local

- Navegue até Configuração do Computador > Modelos Administrativos > Componentes do Windows > Windows Hello para Empresas.

- Defina Usar o Windows Hello para Empresas como:

- Desabilitado, ou

- Habilitado e selecione Não iniciar o provisionamento do Windows Hello após o logon.

-

Microsoft Intune

- Crie um perfil de dispositivo que desabilita o Windows Hello para Empresas. Consulte a documentação da Microsoft para obter detalhes.

-

-

Os usuários devem ter acesso explícito concedido no Azure para fazer logon nas máquinas usando suas credenciais AAD. Isso pode ser facilitado adicionando a atribuição de função no nível do grupo de recursos:

- Entre no portal do Azure.

- Selecione Grupos de recursos.

- Clique no grupo de recursos onde as cargas de trabalho de desktop virtual residem.

- Selecione Controle de acesso (IAM).

- Clique em Adicionar atribuição de função.

- Pesquise por Logon de Usuário de Máquina Virtual, selecione-o na lista e clique em Avançar.

- Selecione Usuário, grupo ou entidade de serviço.

- Clique em Selecionar membros e selecione os usuários e grupos aos quais você deseja fornecer acesso aos desktops virtuais.

- Clique em Selecionar.

- Clique em Revisar + atribuir.

- Clique em Revisar + atribuir novamente.

Observação:

Se você optar por permitir que o MCS crie o grupo de recursos para os desktops virtuais, adicione esta atribuição de função após a criação do catálogo de máquinas.

- As VMs mestre podem ser associadas ao Azure AD ou não associadas a domínio. Essa funcionalidade requer a versão 2212 do VDA ou posterior.

Instalação e configuração do VDA

Siga as etapas para instalar o VDA:

-

Certifique-se de selecionar as seguintes opções no assistente de instalação:

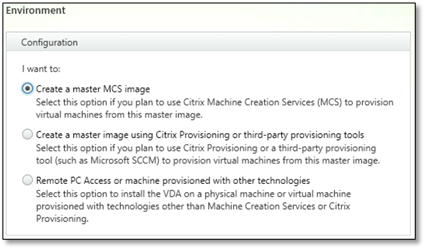

- Na página Ambiente, selecione Criar uma imagem mestre do MCS.

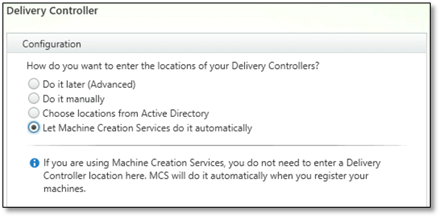

- Na página Delivery Controller™, selecione Deixar o Machine Creation Services fazer isso automaticamente.

-

Após a instalação do VDA, adicione o seguinte valor de registro:

- Chave: HKEY_LOCAL_MACHINE\SOFTWARE\Citrix\VirtualDesktopAgent

- Tipo de valor: DWORD

- Nome do valor: GctRegistration

- Dados do valor: 1

-

Para VM mestre baseada no Windows 11 22H2, crie uma tarefa agendada na VM mestre que executa o seguinte comando na inicialização do sistema usando a conta SYSTEM. Esta tarefa de agendamento na VM mestre é necessária apenas para a versão 2212 do VDA ou anterior.

reg ADD HKLM\Software\AzureAD\VirtualDesktop /v Provider /t REG_SZ /d Citrix /f <!--NeedCopy--> -

Se você associar a VM mestre ao Azure AD e, em seguida, remover manualmente a associação usando o utilitário

dsregcmd, certifique-se de que o valor deAADLoginForWindowsExtensionJoinedem HKLM\Software\Microsoft\Windows Azure\CurrentVersion\AADLoginForWindowsExtension seja zero.

Onde ir em seguida

Uma vez que o local do recurso e a conexão de hospedagem estejam disponíveis, prossiga para criar o catálogo de máquinas. Para obter mais informações sobre a criação de pool de identidades de identidade de máquina associada ao Azure Active Directory, consulte Pool de identidades de identidade de máquina associada ao Azure Active Directory.

Compartilhar

Compartilhar

This Preview product documentation is Citrix Confidential.

You agree to hold this documentation confidential pursuant to the terms of your Citrix Beta/Tech Preview Agreement.

The development, release and timing of any features or functionality described in the Preview documentation remains at our sole discretion and are subject to change without notice or consultation.

The documentation is for informational purposes only and is not a commitment, promise or legal obligation to deliver any material, code or functionality and should not be relied upon in making Citrix product purchase decisions.

If you do not agree, select I DO NOT AGREE to exit.