Google Cloud-Umgebungen

Mit Citrix Virtual Apps and Desktops™ können Sie Maschinen in der Google Cloud bereitstellen und verwalten.

Anforderungen

- Citrix Cloud™-Konto. Das in diesem Artikel beschriebene Feature ist nur in Citrix Cloud verfügbar.

- Ein Google Cloud-Projekt. Das Projekt umfasst alle Rechenressourcen, die dem Maschinenkatalog zugeordnet sind. Dies kann ein bestehendes oder ein neues Projekt sein.

- Aktivieren Sie vier APIs in Ihrem Google Cloud-Projekt. Weitere Informationen finden Sie im Abschnitt Aktivieren von Google Cloud-APIs.

- Google Cloud-Dienstkonto. Das Dienstkonto dient zur Authentifizierung bei Google Cloud, um Zugriff auf das Projekt zu erhalten. Weitere Informationen finden Sie unter Dienstkonten konfigurieren und aktualisieren.

- Aktivieren des privaten Google-Zugriffs Einzelheiten finden Sie unter Enable-private-google-access.

Aktivieren von Google Cloud-APIs

Um die Google Cloud-Funktionalität mit Web Studio zu verwenden, müssen Sie diese APIs in Ihrem Google Cloud-Projekt aktivieren:

- Compute Engine-API

- Cloud Resource Manager-API

- Identitäts- und Zugriffsverwaltung (IAM)-API

- Cloud Build-API

- Cloud-Schlüsselverwaltungsdienst (KMS)

Führen Sie in der Google Cloud-Konsole die folgenden Schritte aus:

-

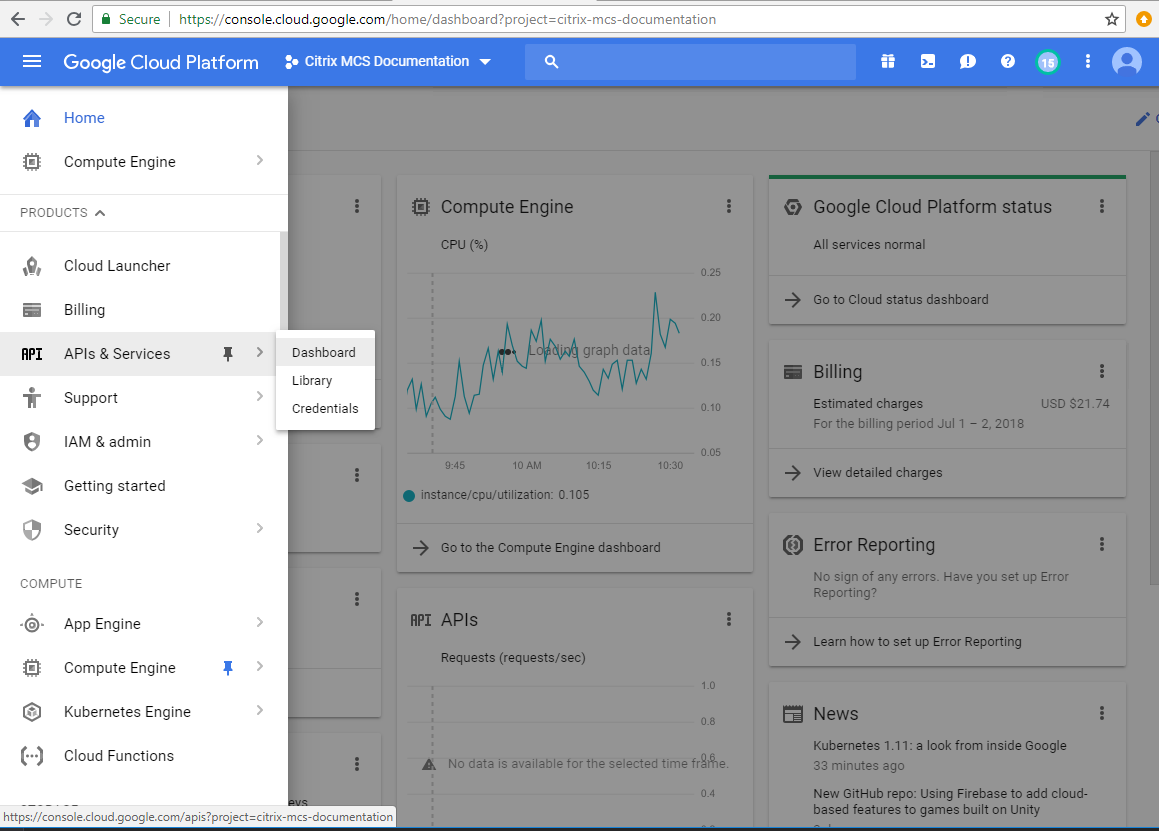

Wählen Sie im Menü oben links APIs und Dienste > Dashboard aus.

-

Stellen Sie im Dashboard-Bildschirm sicher, dass die Compute Engine-API aktiviert ist. Wenn nicht, führen Sie die folgenden Schritte aus:

-

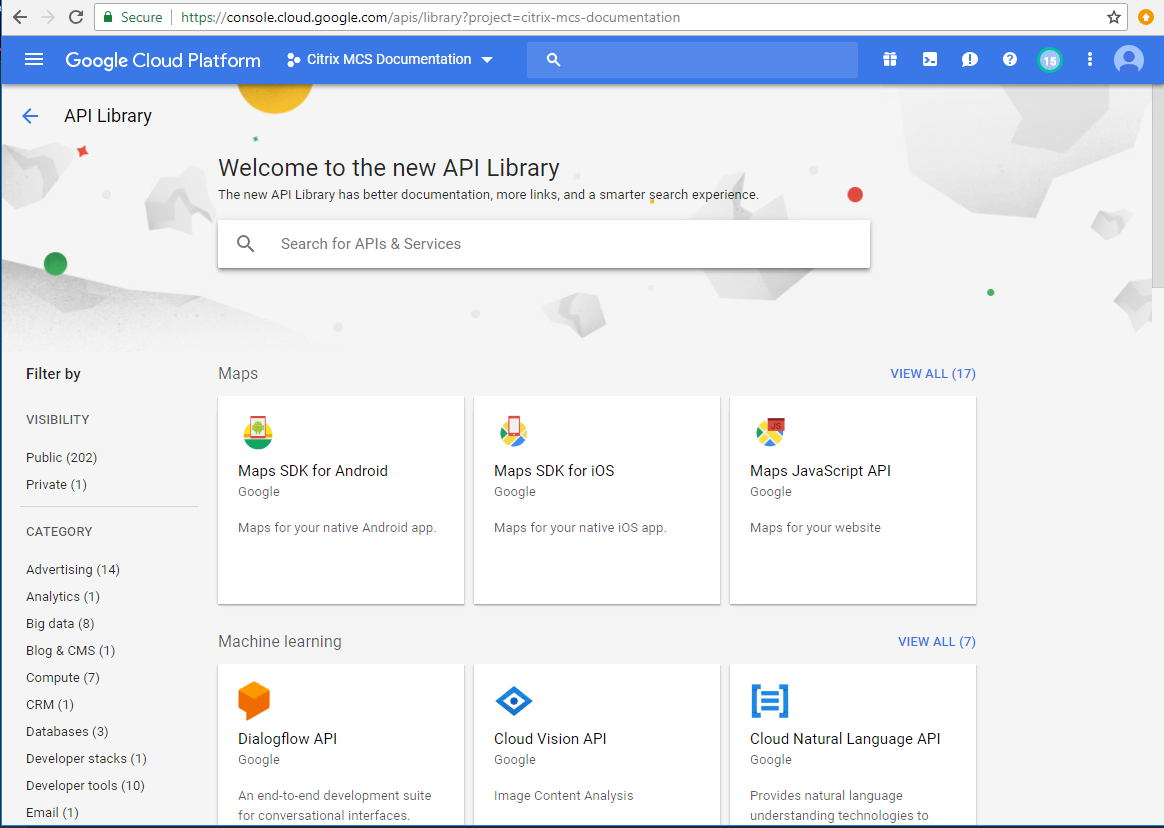

Navigieren Sie zu APIs und Dienste > Bibliothek.

-

Geben Sie im Suchfeld den Begriff Compute Engine ein.

-

Wählen Sie in den Suchergebnissen Compute Engine API.

-

Wählen Sie Enable auf der Seite Compute Engine API.

-

-

Aktivieren Sie die Cloud Resource Manager-API.

-

Navigieren Sie zu APIs und Dienste > Bibliothek.

-

Geben Sie im Suchfeld den Begriff Cloud Resource Manager ein.

-

Wählen Sie in den Suchergebnissen Cloud Resource Manager API.

-

Wählen Sie Enable auf der Seite Cloud Resource Manager-API. Der Status der API wird angezeigt.

-

-

Aktivieren Sie auch IAM-API und Cloud Build-API auf diese Weise.

Sie können die APIs auch mit Google Cloud Shell aktivieren. Gehen Sie hierzu folgendermaßen vor:

- Öffnen Sie die Google-Konsole und laden Sie die Cloud Shell.

-

Führen Sie in der Cloud Shell folgende vier Befehle aus:

- gcloud services enable compute.googleapis.com

- gcloud services enable cloudresourcemanager.googleapis.com

- gcloud services enable iam.googleapis.com

- gcloud services enable cloudbuild.googleapis.com

- Klicken Sie auf Authorize, wenn Sie die Cloud Shell dazu auffordert.

Dienstkonten konfigurieren und aktualisieren

Hinweis:

Ab dem 29. April 2024 führt GCP Änderungen am Standardverhalten von Cloud Build Services und der Verwendung von Dienstkonten ein. Weitere Informationen finden Sie unter Änderungen des Cloud Build-Dienstkontos. Ihre bestehenden Google-Projekte mit aktivierter Cloud Build API vor dem 29. April 2024 sind von dieser Änderung nicht betroffen. Wenn Sie jedoch das bestehende Cloud Build Service-Verhalten nach dem 29. April beibehalten möchten, können Sie die Organisationsrichtlinie erstellen oder anwenden, um die Durchsetzung der Einschränkungen zu deaktivieren, bevor Sie die Cloud Build API aktivieren. Daher ist der folgende Inhalt zweigeteilt: Vor dem 29. April 2024 und Nach dem 29. April 2024. Wenn Sie die neue Organisationsrichtlinie festlegen, folgen Sie dem Abschnitt Vor dem 29. April 2024.

Vor dem 29. April 2024

Citrix Cloud verwendet drei separate Dienstkonten im Google Cloud-Projekt:

-

Citrix Cloud-Dienstkonto: Dieses Dienstkonto ermöglicht Citrix Cloud den Zugriff auf das Google-Projekt, sowie Provisioning und Verwaltung von Maschinen. Dieses Dienstkonto authentifiziert sich bei Google Cloud mit einem von Google Cloud generierten Schlüssels.

Sie müssen dieses Dienstkonto manuell erstellen, wie hier beschrieben. Weitere Informationen finden Sie unter Citrix Cloud-Dienstkonto erstellen.

Sie können dieses Dienstkonto mit einer E-Mail-Adresse identifizieren. Beispiel:

<my-service-account>@<project-id>.iam.gserviceaccount.com. -

Cloud Build-Dienstkonto: Dieses Dienstkonto wird automatisch bereitgestellt, nachdem Sie alle unter Enable Google Cloud APIs aufgeführten APIs aktiviert haben. Um alle automatisch erstellten Dienstkonten anzuzeigen, navigieren Sie in der Google Cloud -Konsole zu IAM & Admin > IAM und aktivieren Sie das Kontrollkästchen Von Google bereitgestellte Rollenzuweisungen einschließen.

Sie können dieses Dienstkonto durch eine E-Mail-Adresse identifizieren, die mit der Projekt-ID und dem Wort cloudbuild beginnt. Beispiel:

<project-id>@cloudbuild.gserviceaccount.comÜberprüfen Sie, ob dem Dienstkonto die folgenden Rollen gewährt wurden. Wenn Sie Rollen hinzufügen müssen, folgen Sie den Schritten unter Cloud Build-Dienstkonto Rollen hinzufügen.

- Cloud Build-Dienstkonto

- Compute Instance-Administrator

- Dienstkontobenutzer

-

Cloud Compute-Dienstkonto: Dieses Dienstkonto wird von Google Cloud zu Instanzen hinzugefügt, die in Google Cloud erstellt wurden, sobald die Compute-API aktiviert wird. Dieses Konto hat die einfache IAM-Bearbeiterrolle, um die Operationen auszuführen. Wenn Sie jedoch die Standardberechtigung löschen, um eine präzisere Kontrolle zu haben, müssen Sie die Speicheradministratorrolle hinzufügen, für die die folgenden Berechtigungen erforderlich sind:

- resource.projects.get

- storage.objects.create

- storage.objects.get

- storage.objects.list

Sie können dieses Dienstkonto durch eine E-Mail-Adresse identifizieren, die mit der Projekt-ID und dem Wort compute beginnt. Beispiel: <project-id>-compute@developer.gserviceaccount.com.

Citrix Cloud-Dienstkonto erstellen

Führen Sie folgende Schritte aus, um ein Citrix Cloud-Dienstkonto zu erstellen:

- Navigieren Sie in der Google Cloud-Konsole zu IAM & Admin > Service accounts.

- Wählen Sie auf der Seite Service accounts CREATE SERVICE ACCOUNT.

- Geben Sie auf der Seite Create service account die erforderlichen Informationen ein und wählen Sie dann CREATE AND CONTINUE.

-

Klicken Sie auf der Seite Grant this service account access to project auf das Dropdownmenü Select a role und wählen Sie die erforderlichen Rollen aus. Klicken Sie auf +ADD ANOTHER ROLE, wenn Sie weitere Rollen hinzufügen möchten.

Jedes Konto (persönlich oder Service) hat verschiedene Rollen, die das Management des Projekts definieren. Gewähren Sie diesem Dienstkonto die folgenden Rollen:

- Compute Admin

- Speicher-Administrator

- Cloud Build-Editor

- Dienstkontobenutzer

- Cloud Datastore User

- Cloud KMS Crypto Operator

Der Cloud KMS Crypto Operator benötigt die folgenden Berechtigungen:

- cloudkms.cryptoKeys.get

- cloudkms.cryptoKeys.list

- cloudkms.keyRings.get

- cloudkms.keyRings.list

- cloudkms.cryptoKeyVersions.useToDecrypt

- cloudkms.cryptoKeyVersions.useToEncrypt

Hinweis:

Aktivieren Sie alle APIs, um die vollständige Liste der beim Erstellen eines neuen Dienstkontos verfügbaren Rollen abzurufen.

- Klicken Sie auf CONTINUE

- Fügen Sie auf der Seite Grant users access to this service account Benutzer oder Gruppen hinzu, um ihnen Zugriff auf Aktionen in diesem Dienstkonto zu gewähren.

- Klicken Sie auf DONE.

- Navigieren Sie zur IAM-Hauptkonsole.

- Identifizieren Sie das erstellte Dienstkonto.

- Überprüfen Sie, ob die Rollen erfolgreich zugewiesen wurden.

Überlegungen:

Beachten Sie beim Erstellen des Servicekontos Folgendes:

- Die Schritte Grant this service account access to project und Grant users access to this service account sind optional. Wenn Sie diese optionalen Konfigurationsschritte überspringen, wird das neu erstellte Dienstkonto nicht auf der Seite IAM & Admin > IAM angezeigt.

- Um die mit dem Servicekonto verknüpften Rollen anzuzeigen, fügen Sie die Rollen hinzu, ohne die optionalen Schritte zu überspringen. Dadurch wird sichergestellt, dass Rollen für das konfigurierte Servicekonto angezeigt werden.

Citrix Cloud-Dienstkontoschlüssel

Der Citrix Cloud-Dienstkontoschlüssel ist erforderlich, um eine Verbindung in Citrix DaaS herzustellen. Der Schlüssel ist in einer Anmeldeinformationsdatei (.json) enthalten. Nachdem Sie den Schlüssel erstellt haben, wird die Datei automatisch heruntergeladen und im Ordner Downloads gespeichert. Stellen Sie beim Erstellen des Schlüssels sicher, dass der Schlüsseltyp auf JSON festgelegt wird. Andernfalls kann Web Studio die Datei nicht analysieren.

Um einen Servicekontoschlüssel zu erstellen, navigieren Sie zu IAM & Admin > Servicekonten und klicken Sie auf die E-Mail-Adresse des Citrix Cloud-Servicekontos. Wechseln Sie zur Registerkarte Schlüssel und wählen Sie Schlüssel hinzufügen > Neuen Schlüssel erstellen. Achten Sie darauf, JSON als Schlüsseltyp auszuwählen.

Tipp

Erstellen Sie Schlüssel auf der Seite Service accounts in der Google Cloud-Konsole. Es wird empfohlen, Schlüssel aus Sicherheitsgründen regelmäßig zu ändern. Sie stellen der Citrix Virtual Apps and Desktops-Anwendung neue Schlüssel durch Bearbeiten einer vorhandenen Google Cloud-Verbindung bereit.

Citrix Cloud-Dienstkonto Rollen hinzufügen

So fügen Sie einem Citrix Cloud-Dienstkonto Rollen hinzu:

- Navigieren Sie in der Google Cloud-Konsole zu IAM & Admin > IAM.

-

Suchen Sie auf der Seite IAM > PERMISSIONS das von Ihnen erstellte Dienstkonto, das anhand einer E-Mail-Adresse identifiziert werden kann.

Beispiel:

<my-service-account>@<project-id>.iam.gserviceaccount.com - Wählen Sie das Bleistiftsymbol, um den Zugriff auf den Prinzipal des Dienstkontos zu bearbeiten.

- Wählen Sie auf der Seite Edit access to “project-id” für den ausgewählten Prinzipal ADD ANOTHER ROLE, um Ihrem Dienstkonto die erforderlichen Rollen nacheinander hinzuzufügen, und wählen Sie SAVE.

Cloud Build-Dienstkonto Rollen hinzufügen

So fügen Sie einem Cloud Build-Dienstkonto Rollen hinzu:

- Navigieren Sie in der Google Cloud-Konsole zu IAM & Admin > IAM.

-

Suchen Sie auf der Seite IAM das Cloud Build-Dienstkonto, erkennbar an einer E-Mail-Adresse, die mit der Projekt-ID und dem Wort cloudbuild beginnt.

Beispiel:

<project-id>@cloudbuild.gserviceaccount.com - Wählen Sie das Bleistiftsymbol, um die Cloud Build-Kontorollen zu bearbeiten.

-

Wählen Sie auf der Seite Edit access to “project-id” für den ausgewählten Prinzipal ADD ANOTHER ROLE, um Ihrem Cloud Build-Dienstkonto die erforderlichen Rollen nacheinander hinzuzufügen, und wählen Sie SAVE.

Hinweis:

Aktivieren Sie alle APIs, um die vollständige Liste der Rollen abzurufen.

Nach dem 29. April 2024

Citrix Cloud verwendet zwei separate Dienstkonten im Google Cloud-Projekt:

-

Citrix Cloud-Dienstkonto: Dieses Dienstkonto ermöglicht Citrix Cloud den Zugriff auf das Google-Projekt, sowie Provisioning und Verwaltung von Maschinen. Dieses Dienstkonto authentifiziert sich bei Google Cloud mit einem von Google Cloud generierten Schlüssels.

Sie müssen dieses Dienstkonto manuell erstellen.

Sie können dieses Dienstkonto mit einer E-Mail-Adresse identifizieren. Beispiel:

<my-service-account>@<project-id>.iam.gserviceaccount.com. -

Cloud Compute-Dienstkonto: Dieses Dienstkonto wird automatisch bereitgestellt, nachdem Sie alle unter Enable Google Cloud APIs aufgeführten APIs aktiviert haben. Um alle automatisch erstellten Dienstkonten anzuzeigen, navigieren Sie in der Google Cloud -Konsole zu IAM & Admin > IAM und aktivieren Sie das Kontrollkästchen Von Google bereitgestellte Rollenzuweisungen einschließen. Dieses Konto hat die einfache IAM-Bearbeiterrolle, um die Operationen auszuführen. Wenn Sie jedoch die Standardberechtigung löschen, um eine präzisere Kontrolle zu haben, müssen Sie die Speicheradministratorrolle hinzufügen, für die die folgenden Berechtigungen erforderlich sind:

- resource.projects.get

- storage.objects.create

- storage.objects.get

- storage.objects.list

Sie können dieses Dienstkonto durch eine E-Mail-Adresse identifizieren, die mit der Projekt-ID und dem Wort compute beginnt. Beispiel:

<project-id>-compute@developer.gserviceaccount.com.Überprüfen Sie, ob dem Dienstkonto die folgenden Rollen gewährt wurden.

- Cloud Build-Dienstkonto

- Compute Instance-Administrator

- Dienstkontobenutzer

Citrix Cloud-Dienstkonto erstellen

Führen Sie folgende Schritte aus, um ein Citrix Cloud-Dienstkonto zu erstellen:

- Navigieren Sie in der Google Cloud-Konsole zu IAM & Admin > Service accounts.

- Wählen Sie auf der Seite Service accounts CREATE SERVICE ACCOUNT.

- Geben Sie auf der Seite Create service account die erforderlichen Informationen ein und wählen Sie dann CREATE AND CONTINUE.

-

Klicken Sie auf der Seite Grant this service account access to project auf das Dropdownmenü Select a role und wählen Sie die erforderlichen Rollen aus. Klicken Sie auf +ADD ANOTHER ROLE, wenn Sie weitere Rollen hinzufügen möchten.

Jedes Konto (persönlich oder Service) hat verschiedene Rollen, die das Management des Projekts definieren. Gewähren Sie diesem Dienstkonto die folgenden Rollen:

- Compute Admin

- Speicher-Administrator

- Cloud Build-Editor

- Dienstkontobenutzer

- Cloud Datastore User

- Cloud KMS Crypto Operator

Der Cloud KMS Crypto Operator benötigt die folgenden Berechtigungen:

- cloudkms.cryptoKeys.get

- cloudkms.cryptoKeys.list

- cloudkms.keyRings.get

- cloudkms.keyRings.list

Hinweis:

Aktivieren Sie alle APIs, um die vollständige Liste der beim Erstellen eines neuen Dienstkontos verfügbaren Rollen abzurufen.

- Klicken Sie auf CONTINUE

- Fügen Sie auf der Seite Grant users access to this service account Benutzer oder Gruppen hinzu, um ihnen Zugriff auf Aktionen in diesem Dienstkonto zu gewähren.

- Klicken Sie auf DONE.

- Navigieren Sie zur IAM-Hauptkonsole.

- Identifizieren Sie das erstellte Dienstkonto.

- Überprüfen Sie, ob die Rollen erfolgreich zugewiesen wurden.

Überlegungen:

Beachten Sie beim Erstellen des Servicekontos Folgendes:

- Die Schritte Grant this service account access to project und Grant users access to this service account sind optional. Wenn Sie diese optionalen Konfigurationsschritte überspringen, wird das neu erstellte Dienstkonto nicht auf der Seite IAM & Admin > IAM angezeigt.

- Um die mit dem Servicekonto verknüpften Rollen anzuzeigen, fügen Sie die Rollen hinzu, ohne die optionalen Schritte zu überspringen. Dadurch wird sichergestellt, dass Rollen für das konfigurierte Servicekonto angezeigt werden.

Citrix Cloud-Dienstkontoschlüssel

Der Citrix Cloud-Dienstkontoschlüssel ist erforderlich, um eine Verbindung in Citrix DaaS herzustellen. Der Schlüssel ist in einer Anmeldeinformationsdatei (.json) enthalten. Nachdem Sie den Schlüssel erstellt haben, wird die Datei automatisch heruntergeladen und im Ordner Downloads gespeichert. Stellen Sie beim Erstellen des Schlüssels sicher, dass der Schlüsseltyp auf JSON festgelegt wird. Andernfalls kann Web Studio die Datei nicht analysieren.

Um einen Servicekontoschlüssel zu erstellen, navigieren Sie zu IAM & Admin > Servicekonten und klicken Sie auf die E-Mail-Adresse des Citrix Cloud-Servicekontos. Wechseln Sie zur Registerkarte Schlüssel und wählen Sie Schlüssel hinzufügen > Neuen Schlüssel erstellen. Achten Sie darauf, JSON als Schlüsseltyp auszuwählen.

Tipp

Erstellen Sie Schlüssel auf der Seite Service accounts in der Google Cloud-Konsole. Es wird empfohlen, Schlüssel aus Sicherheitsgründen regelmäßig zu ändern. Sie stellen der Citrix Virtual Apps and Desktops-Anwendung neue Schlüssel durch Bearbeiten einer vorhandenen Google Cloud-Verbindung bereit.

Citrix Cloud-Dienstkonto Rollen hinzufügen

So fügen Sie einem Citrix Cloud-Dienstkonto Rollen hinzu:

- Navigieren Sie in der Google Cloud-Konsole zu IAM & Admin > IAM.

-

Suchen Sie auf der Seite IAM > PERMISSIONS das von Ihnen erstellte Dienstkonto, das anhand einer E-Mail-Adresse identifiziert werden kann.

Beispiel:

<my-service-account>@<project-id>.iam.gserviceaccount.com - Wählen Sie das Bleistiftsymbol, um den Zugriff auf den Prinzipal des Dienstkontos zu bearbeiten.

- Wählen Sie auf der Seite Edit access to “project-id” für den ausgewählten Prinzipal ADD ANOTHER ROLE, um Ihrem Dienstkonto die erforderlichen Rollen nacheinander hinzuzufügen, und wählen Sie SAVE.

Rollen zum Cloud Compute-Dienstkonto hinzufügen

So fügen Sie Rollen zum Cloud Compute-Dienstkonto hinzu:

- Navigieren Sie in der Google Cloud-Konsole zu IAM & Admin > IAM.

-

Suchen Sie auf der Seite IAM das Cloud Build-Dienstkonto, erkennbar an einer E-Mail-Adresse, die mit der Projekt-ID und dem Wort compute beginnt.

Beispiel:

<project-id>-compute@developer.gserviceaccount.com - Wählen Sie das Bleistiftsymbol, um die Cloud Build-Kontorollen zu bearbeiten.

-

Wählen Sie auf der Seite Edit access to “project-id” für den ausgewählten Prinzipal ADD ANOTHER ROLE, um Ihrem Cloud Build-Dienstkonto die erforderlichen Rollen nacheinander hinzuzufügen, und wählen Sie SAVE.

Hinweis:

Aktivieren Sie alle APIs, um die vollständige Liste der Rollen abzurufen.

Speicherberechtigungen und Bucket-Verwaltung

Citrix Virtual Apps and Desktops verbessert die Meldung von Cloud Build-Fehlern für den Google Cloud-Dienst. Der Dienst führt Builds in Google Cloud aus. Citrix Virtual Apps and Desktops erstellt einen Speicherbucket mit dem Namen citrix-mcs-cloud-build-logs-{region}-{5 random characters}, in dem die Google Cloud-Dienste Build-Protokollinformationen erfassen. Für das Bucket ist festgelegt, dass dessen Inhalt nach 30 Tagen gelöscht wird. Dieser Vorgang erfordert, dass das für die Verbindung verwendete Dienstkonto über die Google Cloud-Berechtigungen verfügt, die auf storage.buckets.update gesetzt sind. Hat das Dienstkonto diese Berechtigung nicht, ignoriert Citrix Virtual Apps and Desktops Fehler und setzt die Katalogerstellung fort. Ohne diese Berechtigung werden Build-Protokolle immer größer und erfordern eine manuelle Bereinigung.

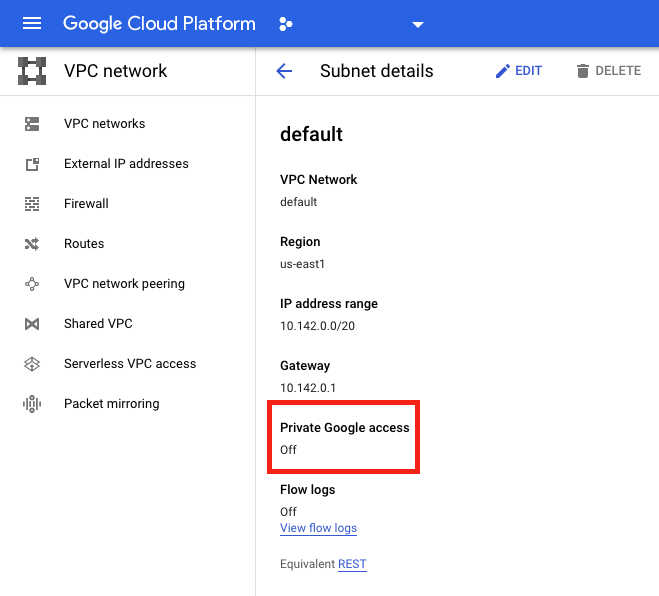

Aktivieren des privaten Google-Zugriffs

Wenn der Netzwerkschnittstelle einer VM keine externe IP-Adresse zugewiesen ist, werden Pakete nur an andere interne IP-Adressenziele gesendet. Wenn Sie den privaten Zugriff aktivieren, stellt die VM eine Verbindung zu den von der Google-API und den zugehörigen Diensten verwendeten externen IP-Adressen her.

Hinweis:

Unabhängig davon, ob der private Google-Zugriff aktiviert ist, müssen alle VMs mit und ohne öffentliche IP-Adresse auf öffentliche Google-APIs zugreifen können, vor allem dann, wenn Netzwerkgeräte von Drittanbietern in der Umgebung installiert sind.

Damit eine VM im Subnetz ohne öffentliche IP-Adresse für das MCS-Provisioning auf die Google-APIs zugreifen kann, führen Sie folgende Schritte aus:

- Rufen Sie in Google Cloud VPC network configuration auf.

- Aktivieren Sie im Fenster “Subnet details” die Option Private Google access.

Weitere Informationen finden Sie unter Konfigurieren des privaten Google-Zugriffs.

Wichtig:

Wenn Ihr Netzwerk so konfiguriert ist, dass der VM-Zugriff auf das Internet unterbunden wird, vergewissern Sie sich, dass Ihre Organisation das mit der Aktivierung des privaten Google-Zugriffs für das Subnetz der VMs verbundene Risiko einzugehen bereit ist.

So geht es weiter

- Kernkomponenten installieren

- VDAs installieren

- Site erstellen

- Informationen zum Erstellen und Verwalten einer Verbindung in Google Cloud-Umgebungen finden Sie unter Verbindung zu Google-Cloudumgebungen.