Zertifikate verwalten

TLS verwendet Zertifikate, um Vertrauen zwischen zwei Parteien herzustellen. Sie müssen auf jedem Server, der einen Dienst bereitstellt, ein geeignetes Zertifikat installieren und sicherstellen, dass die Maschinen, die eine Verbindung zu diesem Server herstellen, diesem Zertifikat vertrauen. Zum Signieren von Zertifikaten gibt es folgende Möglichkeiten:

- Selbstsignierte Zertifikate. Diese werden nicht empfohlen. Diese sind schwierig zu verwalten, da Sie dieses Zertifikat manuell auf jeden anderen Computer kopieren müssen, der diesem Zertifikat vertrauen muss.

- Unternehmenszertifizierungsstelle. Wenn Sie bereits über eine PKI verfügen, ist dies normalerweise die einfachste Option zum Signieren eines Zertifikats für die Verwendung zwischen internen Geräten.

- Öffentliche Zertifizierungsstelle. Hierzu ist es erforderlich, dass Sie gegenüber der Zertifizierungsstelle den Besitz der Domäne nachweisen. Dies hat den Vorteil, dass nicht verwaltete Clientgeräte normalerweise so vorkonfiguriert sind, dass sie Zertifikaten der wichtigsten öffentlichen Zertifizierungsstellen vertrauen.

Erstellen eines neuen Zertifikats

Befolgen Sie die Richtlinien und Verfahren Ihrer Organisation zum Erstellen von Zertifikaten.

Erstellen Sie ein Zertifikat mit der Microsoft-Zertifizierungsstelle

Wenn die Microsoft-Zertifizierungsstelle in eine Active Directory-Domäne oder die vertrauenswürdige Gesamtstruktur integriert ist, zu der die Delivery Controller gehören, können Sie ein Zertifikat über den Assistenten für die Zertifikatregistrierung des MMC-Snap-Ins Zertifikate beschaffen. Die Microsoft-Zertifizierungsstelle muss eine für die Verwendung durch Webserver geeignete Zertifikatsvorlage veröffentlicht haben.

Das Stammzertifikat wird mithilfe der Gruppenrichtlinie automatisch auf anderen Computern in der Domäne bereitgestellt. Daher vertrauen alle anderen Computer in der Domäne den Zertifikaten, die mit der Microsoft-Zertifizierungsstelle erstellt wurden. Wenn Sie Maschinen haben, die sich nicht in der Domäne befinden, müssen Sie das Stammzertifizierungsstellenzertifikat exportieren und in diese Maschinen importieren.

-

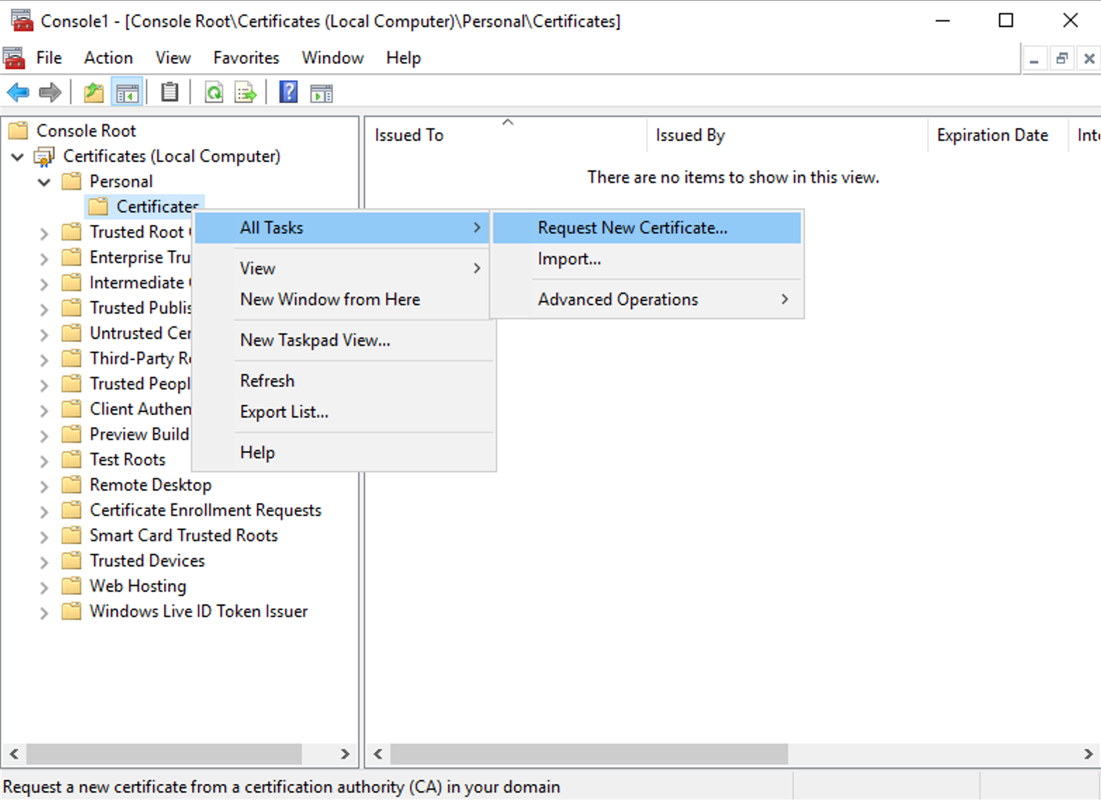

Öffnen Sie auf dem Server die MMC-Konsole und fügen Sie das Zertifikat-Snap-In hinzu. Wählen Sie bei Aufforderung “Computerkonto” aus.

-

Erweitern Sie Persönlich > Zertifikateund verwenden Sie dann den Kontextmenübefehl Alle Aufgaben > Neues Zertifikat anfordern .

-

Klicken Sie auf Weiter und erneut auf Weiter, um zu bestätigen, dass Sie das Zertifikat von der Active Directory-Registrierung erwerben.

-

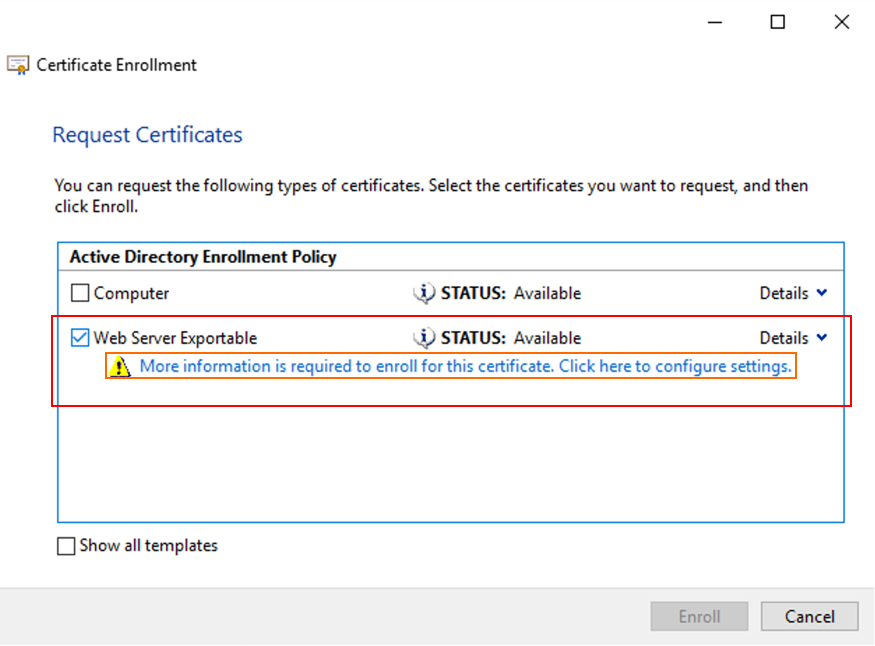

Wählen Sie eine geeignete Vorlage wie etwa Web Server Exportableaus. Wenn die Vorlage automatisch einen Antragsteller enthält, können Sie auf Registrieren klicken, ohne weitere Details anzugeben. Andernfalls klicken Sie auf . Für die Anmeldung für dieses Zertifikat sind weitere Informationen erforderlich. Klicken Sie hier, um die Einstellungen zu konfigurieren.

-

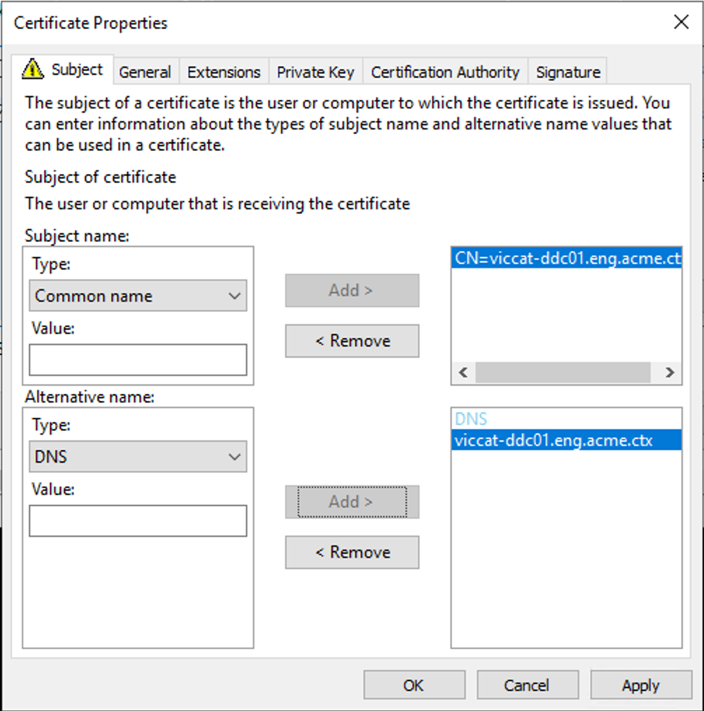

Um weitere Details für die Zertifikatvorlage anzugeben, klicken Sie auf die Schaltfläche Details und konfigurieren Sie Folgendes:

Betreffname: Wählen Sie „Allgemeiner Name“ und fügen Sie den FQDN des Servers hinzu.

Alternativer Name: Wählen Sie DNS und fügen Sie den FQDN des Servers hinzu.

-

Drücken Sie OK.

-

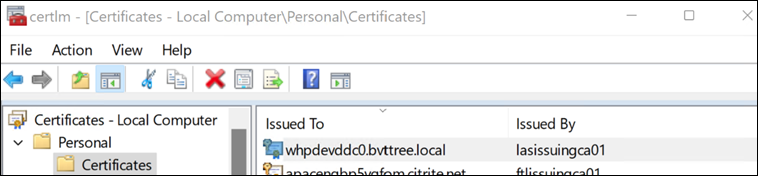

Drücken Sie Registrieren , um das Zertifikat zu erstellen. Es wird in der Liste der Zertifikate angezeigt.

Erstellen einer Zertifikatsanforderung mit IIS

Wenn IIS auf dem Server installiert ist, führen Sie die folgenden Schritte aus:

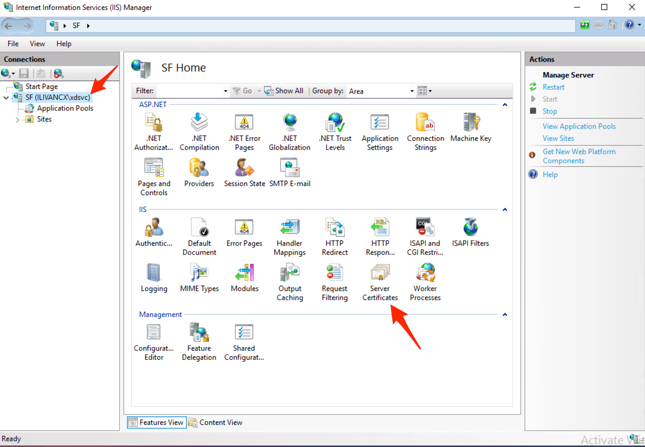

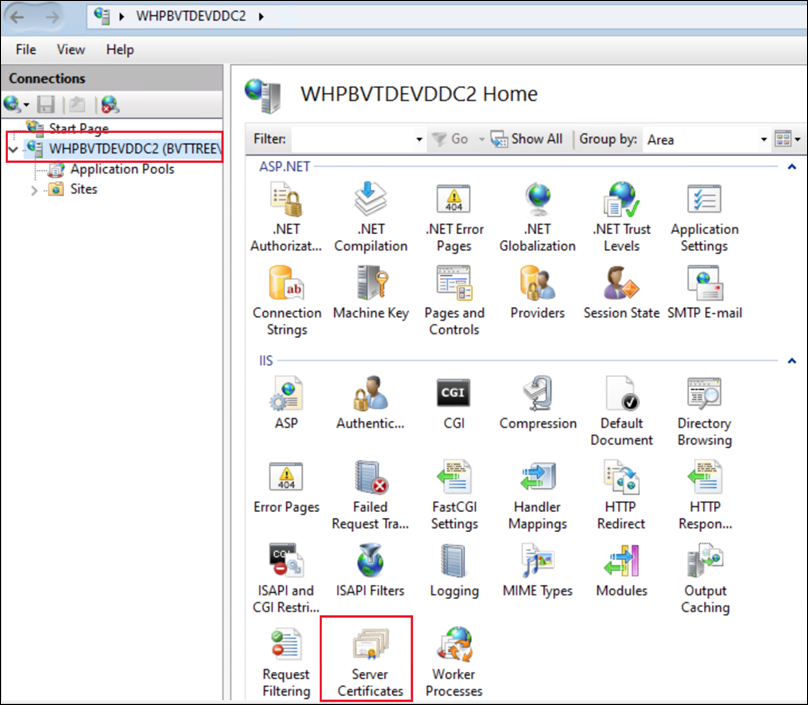

- Öffnen Sie Internetinformationsdienste-Manager (IIS)

- Wählen Sie den Serverknoten in der Verbindungsliste aus.

- Öffnen Sie Serverzertifikate.

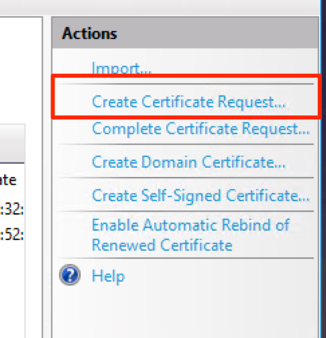

- Wählen Sie im Bereich „ Aktionen “ die Option „ Zertifikatsanforderung erstellen…“ aus.

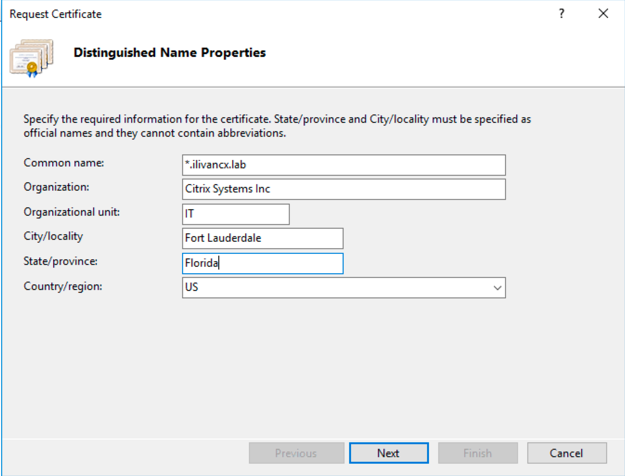

- Geben Sie die Eigenschaften des Distinguished Name **ein.

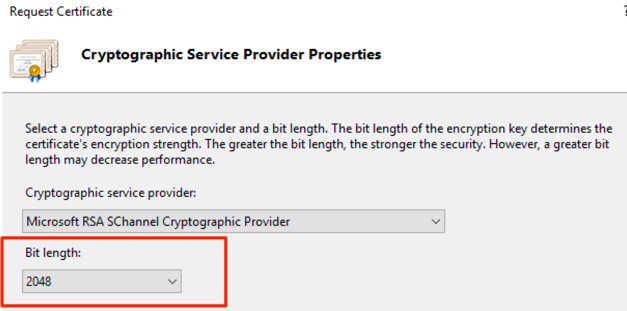

- Belassen Sie auf dem Bildschirm „Eigenschaften des Kryptografiedienstanbieters “ den Kryptografiedienstanbieter als Standard. Wählen Sie eine Schlüsselgröße von 2048 oder höher.

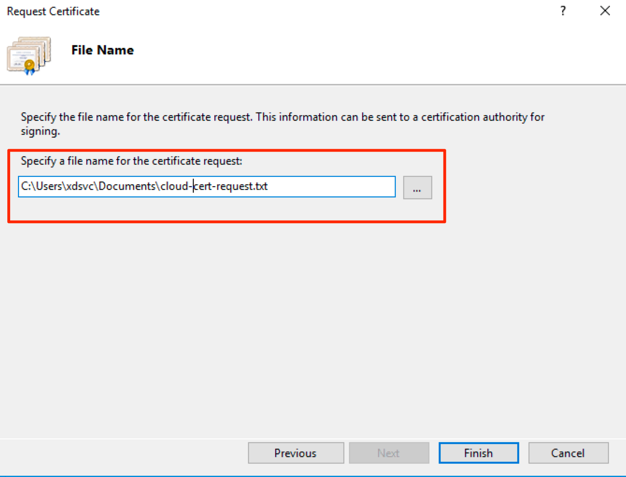

- Wählen Sie einen Dateinamen und drücken Sie Fertig.

- Laden Sie Ihre CSR bei Ihrer Zertifizierungsstelle hoch.

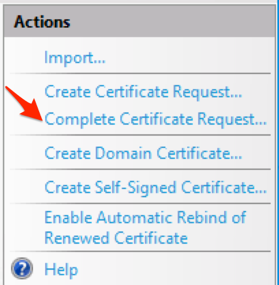

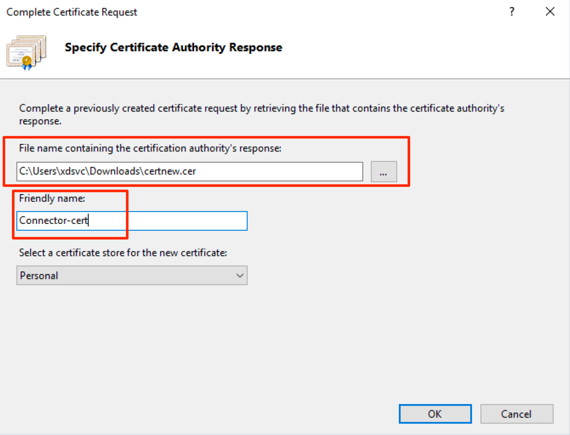

- Nachdem Sie das Zertifikat erhalten haben, wählen Sie im Bereich „ Aktionen “ die Option „ Zertifikatsanforderung abschließen…“ aus.

- Wählen Sie das Zertifikat aus, geben Sie einen Anzeigenamen ein und drücken Sie OK.

Es gibt keine Möglichkeit, den alternativen Betreffnamen festzulegen. Daher ist das Zertifikat auf den mit dem allgemeinen Namen angegebenen Server beschränkt.

Erstellen einer Zertifikatsignieranforderung über das Zertifikat-Snap-In

Innerhalb des MMC-Snap-Ins „Zertifikate“ können Sie eine Zertifikatsignieranforderung erstellen. Dadurch wird eine Datei generiert, die Sie an eine Zertifizierungsstelle senden können, die das Zertifikat bereitstellt. Anschließend müssen Sie das Zertifikat importieren, um es mit dem lokalen privaten Schlüssel zu kombinieren.

-

Öffnen Sie auf dem Server die MMC-Konsole und fügen Sie das Zertifikat-Snap-In hinzu. Wählen Sie bei Aufforderung “Computerkonto” aus.

- Erweitern Persönlich > Zertifikate

- Auswählen Alle Aufgaben > Erweiterte Vorgänge > Benutzerdefinierte Anfrage erstellen.

- Wählen Sie unter Bevor Sie beginnen Weiteraus.

- Wählen Sie auf dem Bildschirm Zertifikatregistrierungsrichtlinie auswählen eine geeignete vorhandene Richtlinie aus oder Fahren Sie ohne Registrierungsrichtlinie fort.

- Wählen Sie auf dem Bildschirm Benutzerdefinierte Anforderung bei Verwendung einer Registrierungsrichtlinie eine entsprechende Vorlage aus, sofern verfügbar, z. B. Exportierbarer Webserver.

- Erweitern Sie auf dem Bildschirm Zertifikatsinformationen Details und wählen Sie Eigenschaftenaus.

- Geben Sie im Fenster Zertifikateigenschaften auf der Registerkarte Allgemein einen geeigneten Anzeigenamen ein.

-

Auf der Registerkarte Betreff:

- Wählen Sie unter Betreffname Allgemeiner Name aus und geben Sie den FQDN des Servers ein. Sie können ein Platzhalterzeichen eingeben. Wählen Sie Hinzufügen aus.

- Fügen Sie unter Betreffnameentsprechende Werte für Organisation, Organisationseinheit, Ort, Bundesland und Land hinzu.

- Wählen Sie unter Alternativer Name DNSaus. Fügen Sie den Server-FQDN hinzu. Sie können mehrere Server-FQDNs oder einen Platzhalter-FQDN hinzufügen.

-

Auf der Registerkarte Erweiterungen :

- Fügen Sie unter Schlüsselverwendung Digitale Signatur und Schlüsselverschlüsselunghinzu.

- Fügen Sie unter Erweiterte Schlüsselverwendung (Anwendungsrichtlinien) Serverauthentifizierung und Clientauthentifizierunghinzu.

-

Auf der Registerkarte Privater Schlüssel .

- Wählen Sie unter Select Cryptographic Service Provider (CSP) einen geeigneten Anbieter aus.

- Wählen Sie unter Schlüsseloptioneneine geeignete Schlüsselgröße aus. Verwenden Sie für RSA-Anbieter mindestens eine Schlüsselgröße von 2048. Für mehr Sicherheit können Sie 4096 wählen, dies hat jedoch leichte Auswirkungen auf die Leistung.

- Wählen Sie unter Schlüsseloptionendie Option Privaten Schlüssel exportierbar machenaus.

- Wählen Sie OK.

- Wählen Sie Weiter.

- Wählen Sie . Durchsuchen Sie und speichern Sie Ihre Anfrage.

- Wählen Sie . Fertigstellen.

- Laden Sie Ihre CSR bei Ihrer Zertifizierungsstelle hoch.

- Sobald Sie das Zertifikat erhalten haben, importieren Sie es auf demselben Server, damit es mit dem privaten Schlüssel verknüpft wird.

Erstellen Sie ein neues selbstsigniertes Zertifikat

Während der Installation eines Delivery Controllers™ und Webstudios wird ein selbstsigniertes Zertifikat erstellt. Sie können ein neues selbstsigniertes Zertifikat generieren und anstelle des vorhandenen Zertifikats verwenden.

Verwenden des IIS-Managers

Wenn IIS auf dem Server installiert ist, können Sie die folgenden Schritte ausführen:

-

Melden Sie sich als Administrator beim Server an.

- Öffnen Sie den IIS-Manager

- Öffnen Sie Serverzertifikate

-

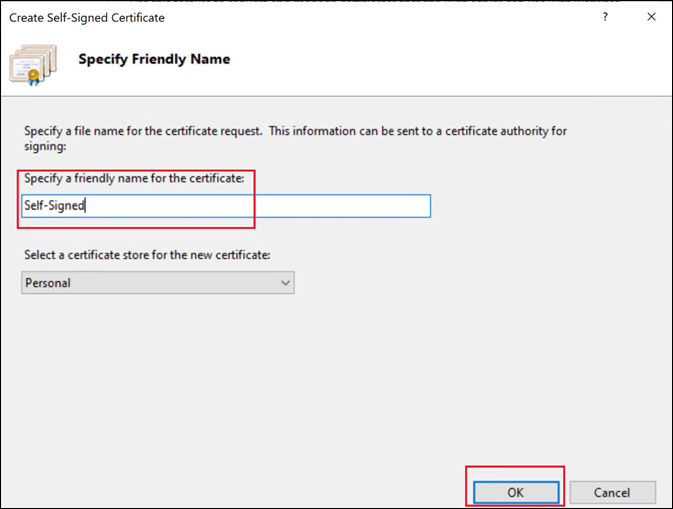

Wählen Sie im Bereich Aktionen die Option Selbstsigniertes Zertifikat erstellenaus.

-

Geben Sie unter Privates Zertifikat erstellen einen Namen für das Zertifikat ein und klicken Sie auf OK. Das selbstsignierte Zertifikat wird dann erstellt.

PowerShell verwenden

Sie können PowerShell verwenden, um ein selbstsigniertes Zertifikat zu erstellen:

$certSubject = "CN=myddc.example.com" # The FQDN of the server.

$friendlyName = "Self-Signed-3"

$expireYears = 5

## Create new self-signed certificate under LocalMachine\My

$certificate = New-SelfSignedCertificate -Subject $certSubject -CertStoreLocation "Cert:\LocalMachine\My\" -KeyExportPolicy Exportable -KeySpec Signature -KeyLength 2048 -KeyAlgorithm RSA -HashAlgorithm SHA256 -FriendlyName $friendlyName -NotAfter $([System.DateTime]::Now.AddYears($expireYears))

# Add to trusted root certificates

$rootCertStore = Get-Item "Cert:\LocalMachine\Root\"

$rootCertStore.Open([System.Security.Cryptography.X509Certificates.OpenFlags]::ReadWrite)

$rootCertStore.Add($certificate)

<!--NeedCopy-->

Vorhandenes Zertifikat importieren

Sie können ein vorhandenes Zertifikat mit einer der folgenden Methoden in den Server importieren.

Assistent für Zertifikatimport

-

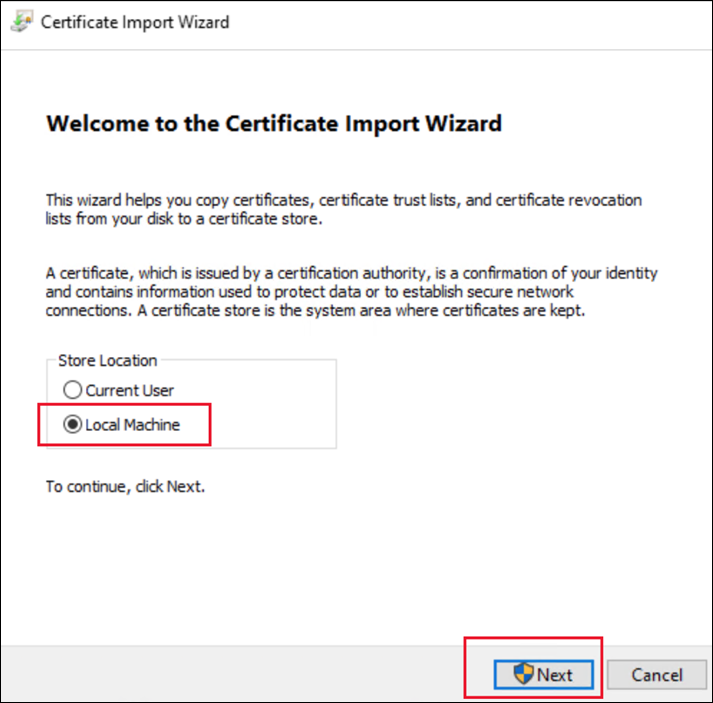

Doppelklicken Sie auf die PFX-Datei oder klicken Sie mit der rechten Maustaste auf die Datei und wählen Sie Install PFX. Dadurch wird der Zertifikatimport-Assistentgeöffnet.

-

Wählen Sie als Speicherort die Option Lokale Maschine.

-

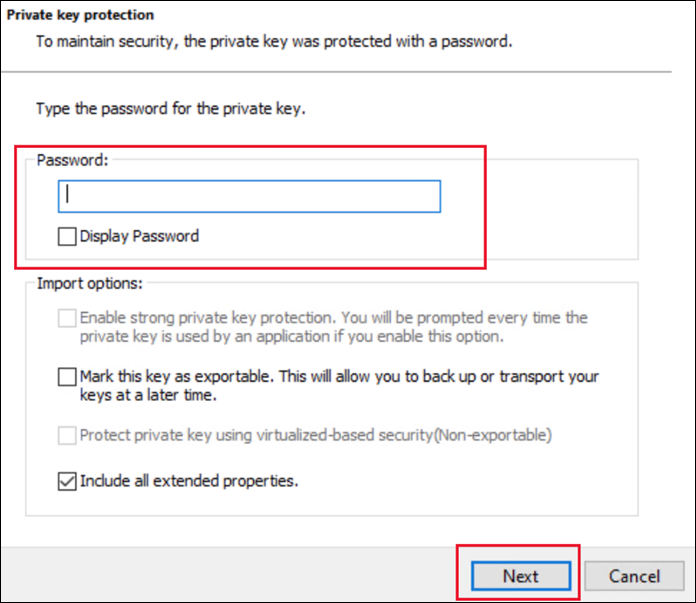

Geben Sie das Kennwort ein, falls erforderlich.

-

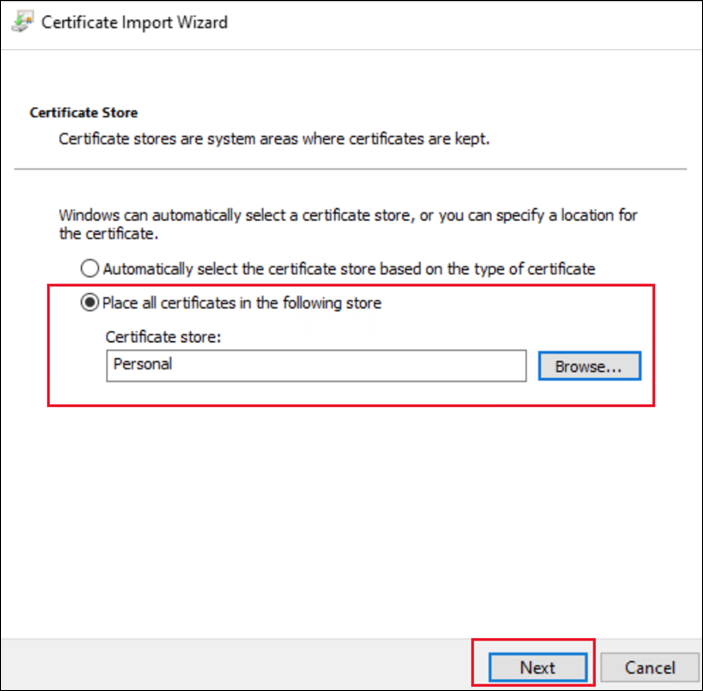

Wählen Sie den Zertifikatsspeicheraus. Wählen Sie für Serverzertifikate Personal. Wenn es sich um ein Stammzertifikat oder ein selbstsigniertes Zertifikat dieses Computers handelt, dem Sie vertrauen möchten, wählen Sie Vertrauenswürdige Stammzertifizierungsstellen.

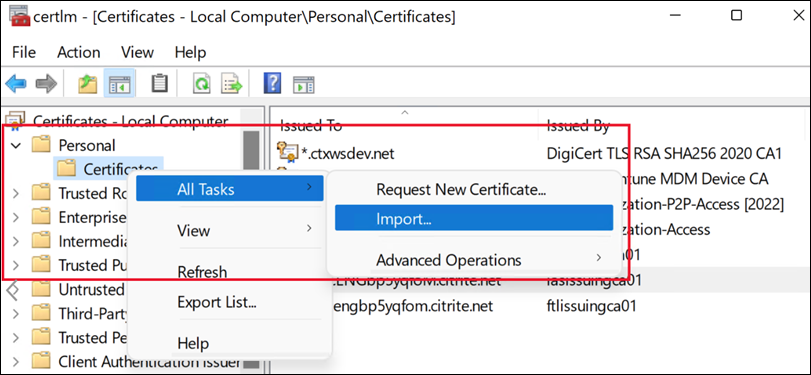

Verwenden der Konsole „Computerzertifikate verwalten“

-

Öffnen Sie die Konsole „Computerzertifikate verwalten“ und navigieren Sie zum entsprechenden Zertifikatspeicher. Bei Serverzertifikaten ist dies normalerweise der Fall. Persönlich > Zertifikate. Um einem Stammzertifikat oder einem selbstsignierten Zertifikat zu vertrauen, wählen Sie Vertrauenswürdige Stammzertifizierungsstellen > Zertifikate.

-

Klicken Sie mit der rechten Maustaste auf das Zertifikat und wählen Sie > Alle Aufgaben > Importieren….

-

Wählen Sie Durchsuchen… und wählen Sie die Datei aus.

-

Geben Sie das Kennwort ein, falls erforderlich.

PowerShell verwenden

Verwenden Sie zum Importieren eines Zertifikats das PowerShell-Cmdlet Import-PfxCertificate. Um beispielsweise das Zertifikat certificate.pfx mit dem Kennwort 123456 in den persönlichen Zertifikatspeicher zu importieren, führen Sie den folgenden Befehl aus:

Import-PfxCertificate -Password $(ConvertTo-SecureString -String "123456" -AsPlainText -Force) -CertStoreLocation Cert:\LocalMachine\My\ -FilePath .\Desktop\certificate.pfx

<!--NeedCopy-->

Um ein vertrauenswürdiges Stammzertifikat zu importieren, setzen Sie CertStoreLocation auf ‘Cert:\LocalMachine\Root'.

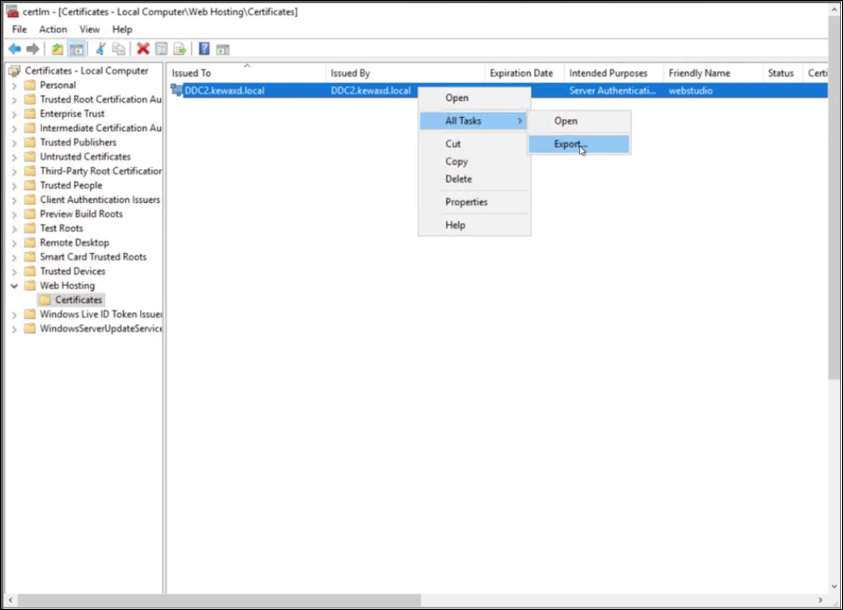

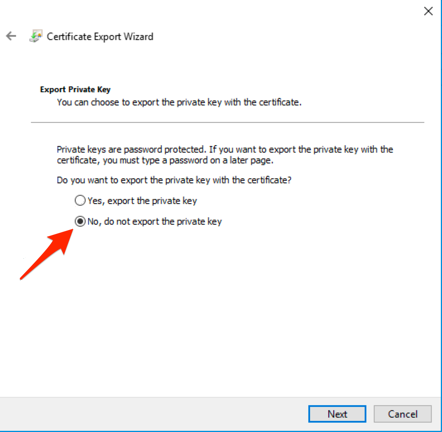

Zertifikat ohne privaten Schlüssel exportieren

Um ein Zertifikat zu exportieren, damit Sie es in andere Geräte importieren können, um dem Zertifikat zu vertrauen, sollten Sie den privaten Schlüssel ausschließen.

-

Öffnen Sie „Computerzertifikate verwalten“. Navigieren Sie zu Persönlich > Zertifikate und wählen Sie das Zertifikat aus, das Sie exportieren möchten.

-

Wählen Sie im Menü Aktion Alle Aufgaben und dann Exportierenaus.

-

Wählen Sie Nein, privaten Schlüssel nicht exportierenund drücken Sie dann Weiter.

-

Wählen Sie das Format DER-codiertes Binärformat X.509 (.CER) (Standard) und drücken Sie Weiter.

-

Geben Sie einen Dateinamen ein und drücken Sie Weiter.

-

Wählen Sie . Fertigstellen.

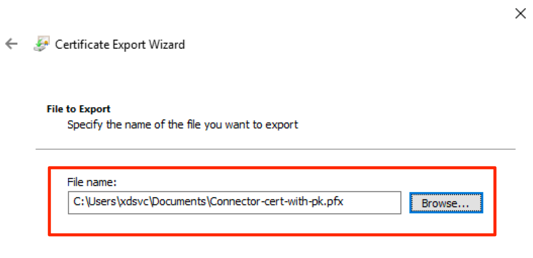

Zertifikat mit privatem Schlüssel exportieren

Um ein Zertifikat zu exportieren, damit Sie es auf anderen Servern verwenden können, müssen Sie den privaten Schlüssel einschließen.

-

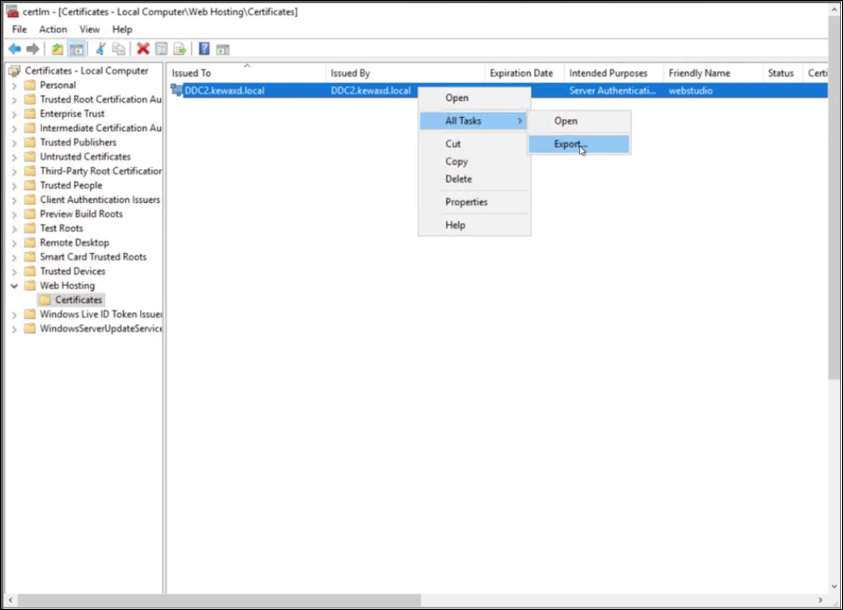

Öffnen Sie „Computerzertifikate verwalten“. Navigieren Sie zu Persönlich > Zertifikate und wählen Sie das Zertifikat aus, das Sie exportieren möchten.

-

Wählen Sie im Menü Aktion Alle Aufgaben und dann Exportierenaus.

-

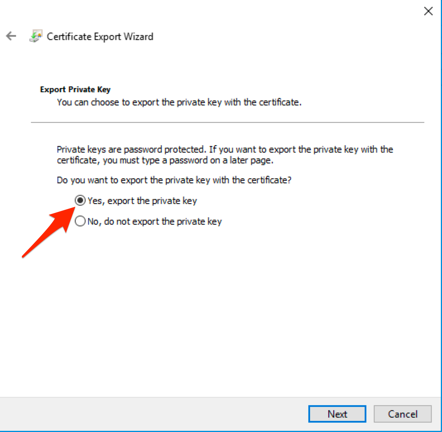

Wählen Sie Ja, exportieren Sie den privaten Schlüsselund wählen Sie dann Weiter.

-

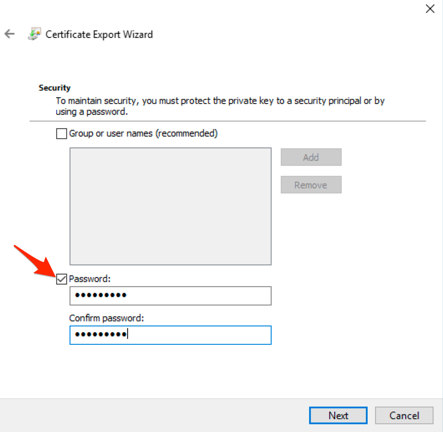

Geben Sie auf der Registerkarte Sicherheit ein Kennwort ein und wählen Sie dann Weiteraus.

-

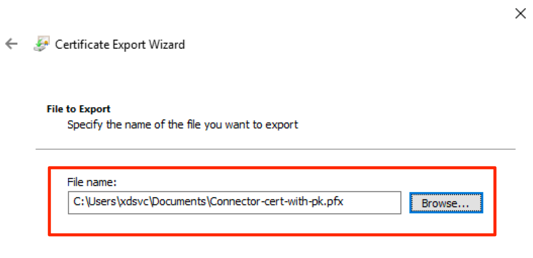

Geben Sie einen Dateinamen ein und wählen Sie Weiter.

-

Wählen Sie . Fertigstellen.

Zertifikat in das PEM-Format konvertieren

Standardmäßig exportiert Windows Zertifikate im PKCS#12-Format als .pfx-Datei, die den privaten Schlüssel enthält. Um das Zertifikat auf einem NetScaler® Gateway oder Lizenzserver zu verwenden, müssen Sie das Zertifikat und die privaten Schlüssel in separate Dateien im PEM-Format extrahieren. Sie können dies mit OpenSSL tun.

Um das Zertifikat im PEM-Format zu exportieren, führen Sie Folgendes aus:

openssl pkcs12 -in name.pfx -clcerts -nokeys -out name.cer

<!--NeedCopy-->

Sie werden nach dem bestehenden Kennwort und einer neuen Passphrase gefragt

Um den Schlüssel im PEM-Format zu exportieren, führen Sie Folgendes aus:

openssl pkcs12 -in name.pfx -nocerts -out name.key

<!--NeedCopy-->

Vertrauenswürdige Zertifikate

- Wenn Sie ein Zertifikat einer öffentlichen Zertifizierungsstelle verwenden, sind Geräte normalerweise mit den Stammzertifikaten vorkonfiguriert.

- Wenn Sie eine Unternehmenszertifizierungsstelle verwenden, müssen Sie das Stammzertifikat auf allen Geräten bereitstellen, die diesem Zertifikat vertrauen müssen. Bei Verwendung von Active Directory-Zertifizierungsdiensten werden die Stammzertifikate mithilfe der Gruppenrichtlinie auch auf allen Computern in der Domäne bereitgestellt. Sie müssen das Stammzertifikat manuell auf nicht zur Domäne gehörende Computer wie Ihre NetScaler-Gateways oder Computer in anderen Domänen importieren.

- Wenn Sie ein selbstsigniertes Zertifikat verwenden, muss dieses manuell auf jedem Computer installiert werden, der dem Zertifikat vertrauen muss.

Informationen zum Exportieren eines selbstsignierten oder vertrauenswürdigen Stammzertifikats aus Windows finden Sie unter Zertifikat ohne privaten Schlüssel exportieren.

Damit Windows dem Zertifikat vertraut, müssen Sie das Zertifikat in den Speicher Vertrauenswürdige Stammzertifizierungsstellen importieren. Wenn Sie PowerShell verwenden, geben Sie den Speicher Cert:\LocalMachine\Root\ ein.

Damit NetScaler dem Zertifikat vertraut, konvertieren Sie das Zertifikat zunächst in das PEM-Formatund installieren Sie dann das Stammzertifikat.