Citrix Virtual Apps and Desktops 7 2407

Info zum Release

Dieses Release von Citrix Virtual Apps and Desktops enthält neue Versionen der Virtual Delivery Agents (VDAs) für Windows und einiger Kernkomponenten von Citrix Virtual Apps and Desktops. Sie haben folgende Möglichkeiten:

-

Installieren oder Aktualisieren einer Site: Installieren oder aktualisieren Sie Kernkomponenten und VDAs mit der ISO-Datei. Nach der Installation bzw. dem Aktualisieren auf die neueste Version können Sie die neuen Features nutzen.

-

Installieren oder Upgrade von VDAs einer bestehenden Site: Wenn Sie bereits eine Bereitstellung haben und noch kein Upgrade der Kernkomponenten durchführen können, können Sie durch eine Installation eines VDAs bzw. ein Upgrade auf den aktuellen VDA die aktuellen HDX-Features verwenden. Ein bloßes Upgrade der VDAs kann beispielsweise nützlich sein, wenn Sie die Erweiterungen in einer Testumgebung testen möchten.

Nach dem Upgrade der VDAs von Version 7.9 oder höher auf die aktuelle Version ist keine Aktualisierung der Funktionsebene des Maschinenkatalogs erforderlich. Die Standardebene 7.9 (oder höher) ist weiterhin die aktuelle Funktionsebene. Weitere Informationen finden Sie unter VDA-Versionen und Funktionsebenen.

Installations- und Upgradeanweisungen:

- Wenn Sie eine neue Site erstellen, folgen Sie den Anweisungen unter Installation und Konfiguration.

- Wenn Sie eine Site aktualisieren, lesen Sie Upgrade einer Bereitstellung.

Citrix Virtual Apps and Desktops 7 2407

Sichere Standardeinstellung

Das VDA-Installationsprogramm verfügt über eine neue Option, mit der die Standardeinstellung für verschiedene Features von aktiviert auf deaktiviert geändert wird, um eine sicherere Out-of-Box-Konfiguration zu gewährleisten. Weitere Informationen finden Sie unter Installieren von VDAs.

Erweiterung der Nutzungstelemetrieberichterstattung

Das Feature zur Berichterstattung über Nutzungstelemetrie wurde jetzt erweitert, um Daten darüber zu sammeln und zu verarbeiten, wie Lizenzen für Produkte, Komponenten und Features von Citrix verwendet werden, die in vom Kunden verwalteten Umgebungen bereitgestellt werden. Diese Erweiterung gewährleistet die Einhaltung der Lizenzierung für On-Premises-Citrix-Produkte.

Um diese Erweiterung nutzen zu können, aktualisieren Sie den Lizenzserver auf die neueste Version. Weitere Informationen:

- Citrix Licensing Telemetry

- Erforderliche Lizenzserver-Updates

- Häufig gestellte Fragen zur Citrix-Lizenztelemetrie

Eine Liste der Datenelemente für Citrix Licensing Telemetry finden Sie unter Citrix Licensing Telemetry-Datenelemente.

Ausnahmen für virtuelle Loopback-Ports

Sie haben jetzt die Möglichkeit, bestimmte Ports vom virtuellen Loopback auszuschließen, sodass Aufrufe von Anwendungen an die Loopback-Adresse an allen angegebenen Ports nicht in die sitzungsspezifische Loopbackadresse geändert werden. Weitere Informationen finden Sie unter Virtuelles Loopback.

Verbesserte LogonUI-Fensterskalierung für nahtlose Apps

Die LogonUI-Fensterskalierung wurde jetzt für Szenarien verbessert, in denen kein Authentifizierungs-Passthrough stattfindet. Das LogonUI-Fenster wird basierend auf der verwendeten Monitorauflösung und den verwendeten DPI-Einstellungen skaliert, wodurch sichergestellt wird, dass das gesamte LogonUI-Fenster ohne Ausschnitte sichtbar ist. Weitere Informationen finden Sie unter So ändern Sie LogonUI, um die Windows-Haftungsausschlussmeldung beim Öffnen veröffentlichter Anwendungen in voller Größe anzuzeigen.

Verbesserungen der Abmeldeprüfung für veröffentlichte Anwendungen

Mit diesem neuen Feature haben Sie jetzt die Möglichkeit, die im System konfigurierten Start-Apps automatisch zu erkennen und sie automatisch zur Liste der Systemprozesse hinzuzufügen, sodass diese Anwendungen die Abmeldung nicht blockieren, wenn das letzte veröffentlichte Anwendungsfenster geschlossen wird. Weitere Informationen finden Sie unter Problembehandlung bei Problemen mit der Sitzungsabmeldung mit veröffentlichten Anwendungen.

Positivliste für virtuelle Kanäle für DVC

Sie können jetzt die Positivliste für virtuelle Kanäle für DVC verwenden, um zu steuern, welche benutzerdefinierten dynamischen virtuellen Kanäle in Ihrer Umgebung zulässig sind. Weitere Informationen finden Sie unter Zulassungsliste für virtuelle Kanäle für DVC.

Virtual Delivery Agents (VDAs) 2407

Dokumentrestrukturierung für VDA-Bereitstellungsmethoden von Drittanbietern

Die Seite mit VDA-Bereitstellungen von Drittanbietern wurde neu strukturiert und enthält nun zusätzliche detaillierte Anweisungen. Weitere Informationen finden Sie unter VDA-Bereitstellungen von Drittanbietern.

Tokenbasierte VDA-Registrierung für nicht von MCS bereitgestellte VDAs (Preview)

Mit diesem Feature können Sie jetzt Registrierungstoken für nicht von MCS bereitgestellte VDAs generieren und verwalten. Diese Implementierung ermöglicht die VDA-Registrierung über WebSocket, ohne dass die VDAs mit MCS ausgestattet werden müssen. Diese Funktion unterstützt auch Linux Virtual Delivery Agent, Citrix Virtual Delivery Agent für macOS und nicht domänengebundene VDAs mit Citrix Virtual Apps and Desktops. Weitere Informationen finden Sie unter Registrieren von VDAs, die nicht von MCS bereitgestellt wurden, mit Token.

Web Studio

Kontextbezogenes App Protection

Mit diesem Feature können Administratoren die Steuerung App Protection Screenshotschutz und Keyloggingschutz kontextabhängig auf Geräte und Benutzer anwenden, anstatt die Steuerelemente immer aktiviert oder deaktiviert zu haben. Diese Implementierung hilft Ihnen dabei, App Protection Screenshotschutz und Keyloggingschutz nur dann durchzusetzen, wenn dies erforderlich ist. Weitere Informationen finden Sie unter App Protection verwalten.

Unterstützung für Smartcardauthentifizierung

Web Studio unterstützt jetzt die Smartcardauthentifizierung, sodass Administratoren mithilfe von PIV- und CAC-Karten auf Web Studio zugreifen können. Weitere Informationen finden Sie unter Smartcardauthentifizierung für Web Studio einrichten und Smartcardauthentifizierung aktivieren.

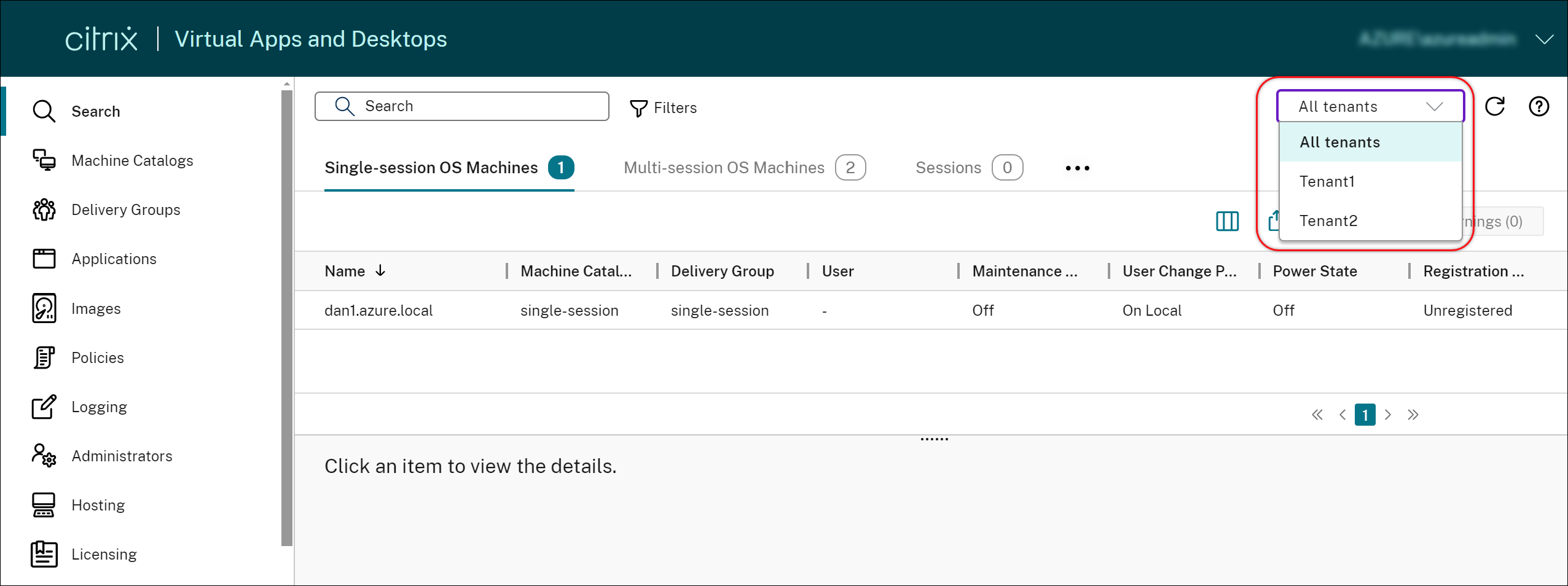

Mandantenverwaltung

Mit der Mandantenverwaltung können Sie jetzt Verwaltungspartitionen innerhalb einer einzigen Citrix Virtual Apps and Desktops-Site einrichten. Diese Funktion ist ideal für Organisationen, die mit unterschiedlichen Geschäftssilos arbeiten, z. B. unabhängigen Sparten oder separaten IT-Managementteams.

Gehen Sie wie folgt vor, um die Mandantenverwaltung einzurichten:

-

Erstellen Sie Mandanten. Gehen Sie zu Administratoren > Bereiche, erstellen Sie Mandantenbereiche und verknüpfen Sie diese Bereiche mit zugehörigen Ressourcen und Konfigurationen, wie Maschinenkatalogen und Bereitstellungsgruppen.

-

Fügen Sie Administratoren für Mandanten hinzu. Gehen Sie zu Administratoren > Administratoren und weisen Sie Benutzerkonten nach Bedarf Rollen und Mandanten zu.

Als Administrator mit entsprechenden Rechten für einen Mandanten können Sie dessen Namen in der Dropdownliste Alle Mandanten in der oberen rechten Ecke von Web Studio anzeigen und auswählen. Verwalten Sie dann Ressourcen und Konfigurationen, die nur diesem Mandanten zugeordnet sind. Weitere Informationen finden Sie unter Mandantenverwaltung einrichten.

Lokalen Hostcache (LHC) für gepoolte Einzelsitzungs-VDAs mit Energieverwaltung aktivieren

Standardmäßig sind gepoolte Einzelsitzungs-VDAs, die mit MCS oder Citrix Provisioning bereitgestellt wurden, im LHC-Modus nicht verfügbar. In Web Studio können Sie jetzt dieses Standardverhalten jetzt pro Bereitstellungsgruppe außer Kraft setzen, sodass diese VDAs während des LHC-Betriebs für neue Verbindungen verfügbar sind. Weitere Informationen finden Sie unter Bereitstellungsgruppen erstellen und Bereitstellungsgruppen verwalten.

VDA-Registrierungstoken generieren und verwalten

Die tokenbasierte VDA-Registrierung reduziert die Belastung der Cloud Connectors und senkt potenzielle Fehlerquellen. Mit Web Studio können Sie jetzt Registrierungstoken für nicht von MCS bereitgestellte VDAs generieren und verwalten und so die auf Registrierungstoken basierenden Bereitstellungen optimieren. Weitere Informationen finden Sie unter Registrierungstoken generieren und verwalten.

Persistente VMs mit mehreren Sitzungen erstellen

Wenn Sie einen Katalog mit Maschinen mit Multisitzungs-OS erstellen, können Sie jetzt angeben, ob sie persistent sein sollen. Beachten Sie bei persistenten Maschinen mit Multisitzungs-OS, dass vom Benutzer am Desktop vorgenommene Änderungen gespeichert werden und für alle autorisierten Benutzer zugänglich sind. Weitere Informationen finden Sie unter Erstellen von Maschinenkatalogen.

Eingeschaltete zugewiesene Maschinen zu Spitzenzeiten automatisch skalieren

Wenn persistente Desktops eingeschaltet sind, aber nicht genutzt werden, oder wenn sich kein Benutzer anmeldet, können die Administratoren eine Wartezeit für Aktionen wie “Keine Aktion”, “Anhalten” oder “Herunterfahren” definieren.

-

Für eingeschaltete zugewiesene Maschinen, mit denen innerhalb der festgelegten Zeit nach Beginn der Spitzenzeit keine Sitzung verbunden wird, können Sie auf Bereitstellungsgruppenebene eine Richtlinie zum Ausschalten der Maschine hinzufügen.

-

Für fortgesetzte zugewiesene Maschinen, mit denen innerhalb der festgelegten Zeit nach Beginn der Spitzenzeit keine Sitzung verbunden wird, können Sie auf Bereitstellungsgruppenebene eine Richtlinie zum Anhalten der Maschine hinzufügen.

Dieses Feature ist hilfreich, wenn ein Endbenutzer abwesend oder nicht angemeldet ist, oder wenn ein Unternehmen ein langes Wochenende plant. Sie können eine Wartezeit festlegen und welche Maßnahmen zum Trennen der Maschinenverbindung zu ergreifen sind, um die Azure-Verbrauchskosten zu senken. Weitere Informationen finden Sie unter Zufällige Einzelsitzungs-OS-Bereitstellungsgruppen und Statische Einzelsitzungs-OS-Bereitstellungsgruppen.

Anwendungspakete auf statischen Desktops und Büro-PCs mit einer Sitzung bereitstellen

Dank dieser Erweiterung können Sie jetzt Anwendungspakete für alle Arten von Desktops bereitstellen. Um Anwendungspakete auf Desktops bereitzustellen, fügen Sie diese Anwendungen auf folgende Weise zu den Bereitstellungsgruppen hinzu:

-

Fügen Sie Anwendungen bei der Erstellung der Bereitstellungsgruppe hinzu.

-

Fügen Sie Anwendungen mithilfe eines der folgenden Einträge zu einer vorhandenen Bereitstellungsgruppe hinzu: Bereitstellungsgruppen > Anwendungen hinzufügen > Anwendungen, Anwendungen > Eigenschaften > Gruppen oder App-Pakete > Pakete > Bereitstellungsgruppen hinzufügen.

Weitere Informationen finden Sie unter Bereitstellungsgruppen erstellen, Bereitstellungsgruppen verwalten und Anwendungen zu Bereitstellungsgruppen hinzufügen.

Desktopanzeigenamen ändern

Wir haben die Seite Maschinenzuweisung für statische Bereitstellungsgruppen mit Einzelsitzungs-OS um die neue Spalte Anzeigename erweitert. Mit diesem Zusatz können Sie jetzt Desktopanzeigenamen für Maschinen ändern, die Benutzern zugewiesen sind. Weitere Informationen finden Sie unter Benutzerzuweisungen verwalten.

Einzelsitzungsmaschinen über die Registerkarte Sitzungen des Suchknotens neu starten und herunterfahren

Auf der Registerkarte Sitzungen des Suchknotens können Sie jetzt nach Benutzersitzungen suchen, die sich in einem fehlerhaften Zustand befinden, und die zugehörigen Einzelsitzungsmaschinen auf derselben Registerkarte nahtlos neu starten oder herunterfahren. Dieses Feature erhöht die Effizienz und ermöglicht schnelle Maßnahmen bei erkannten Sitzungsproblemen über eine einzige Oberfläche.

Zurückschreibcachedatenträgern Laufwerksbuchstaben zuweisen

Bisher konnten Sie dem Zurückschreibcachedatenträger nur mit einem PowerShell-Cmdlet einen Laufwerksbuchstaben zuweisen. Sie können jetzt dieselbe Aufgabe mit Web Studio ausführen. Weitere Informationen finden Sie unter Microsoft-Kataloge erstellen.

Wiederholung der Katalogerstellung nach Fehler

Wenn die Katalogerstellung fehlschlägt, können Sie jetzt erneut versuchen, den Katalog zu erstellen. Zur Gewährleistung einer erfolgreichen Erstellung prüfen Sie die Informationen zur Problembehandlung und beheben Sie die Probleme. Die Informationen beschreiben die Probleme und enthalten Empfehlungen zu deren Behebung. Fehlerhafte Kataloge sind mit einem Fehlersymbol gekennzeichnet. Zum Anzeigen von Details gehen Sie zur Registerkarte Problembehandlung des jeweiligen Katalogs. Weitere Informationen finden Sie unter Verwalten von Maschinenkatalogen.

Client-IPs in Konfigurationsprotokollen anzeigen

Unter Protokollierung > Ereignisse können Sie jetzt IP-Adressdetails in Protokollen anzeigen, was die Verfolgung der Aktionsursprünge erleichtert. Um die IP-Adressspalte in der Hauptansicht anzuzeigen, klicken Sie oben rechts in den Protokollen auf das Symbol Anzuzeigende Spalten und wählen Sie dann Client-IP aus.

Verbesserungen der kontextbezogenen Hilfe

Wir haben das Hilfefenster neu gestaltet, um es informativer zu machen. Es bietet gezielte Informationen für jeden Knoten in Web Studio. Wenn Sie auf einem beliebigen Knoten auf das Hilfesymbol klicken, können Sie jetzt auf eine umfassende Sammlung von Ressourcen zugreifen, die Ihnen eine zentrale Lernerfahrung bieten und Ihnen helfen, verwandte Features besser zu verstehen:

-

Greifen Sie auf wichtige Dokumente zu, die sich speziell auf den ausgewählten Knoten beziehen.

-

Bleiben Sie über Serviceupdates wie Citrix Roadmap, Bekannte Probleme, Grenzwerte, Systemanforderungen und neue Funktionen auf dem Laufenden.

-

Greifen Sie auf erweiterte Ressourcen wie Citrix Blogs, Citrix Community, Citrix Feature Explained, Citrix Produktdokumentation, Citrix Support und Entwicklerdokumentation zu.

Verbesserte Suche

Wir haben den Suchknoten um die folgenden neuen Features erweitert:

- Zwei neue Filter, Zone und Provisioningtyp, sorgen für mehr Präzision und verbesserte Benutzerfreundlichkeit.

-

Zwei neue Spalten:

- Spalte Benutzeranzeigename auf der Registerkarte Sitzungen. Mit dieser Spalte können Sie schnell Sitzungen identifizieren, die einem bestimmten Benutzer zugeordnet sind.

- Spalte Desktopanzeigename sowohl auf der Registerkarte Maschinen mit Einzelsitzungs-OS als auch auf der Registerkarte Sitzungen. Mit dieser Spalte können Sie schnell die Maschine identifizieren, die einem bestimmten Desktop zugeordnet ist.

- Neue Filter für eine effiziente Suche. Weitere Informationen zu diesen beiden Spalten finden Sie unter Maschinenaktionen und -spalten und Sitzungsaktionen und -spalten.

- Filter-Pins im Suchfeld der Knoten Suchen und Maschinenkataloge ermöglichen es Ihnen, die häufig verwendeten Suchfilter auf den Seiten zugänglich zu halten.

Verbesserungen am Knoten “Anwendungen”

Wir haben die folgenden Verbesserungen im Knoten “Anwendungen” implementiert:

-

Die Funktionalität der anzuzeigenden und zu exportierenden Spalten wurde auf die Registerkarten “Anwendungen” und “Anwendungsgruppen” erweitert. Mit den neu eingeführten Symbolen in der oberen rechten Ecke können Sie jetzt die Hauptansichten für Anwendungen und Anwendungsgruppen anpassen und Datensätze aus diesen Ansichten in CSV-Dateien exportieren.

-

Das Feld Zonen im Detailbereich der Anwendungen wurde hinzugefügt, sodass Sie die Zonen anzeigen können, in denen sich eine Anwendung befindet. Diese Information ist hilfreich, um zwischen Anwendungen zu unterscheiden, die identische Namen haben, aber aus verschiedenen Zonen stammen. Weitere Informationen finden Sie unter Zonen.

Datencaching für die Maschinenkataloge und Hostingknoten

Wir haben das Datencaching für den Citrix DaaS-Knoten Maschinenkataloge eingeführt. Diese Erweiterung reduziert die Seitenladezeiten erheblich, wenn Sie zum Knoten Maschinenkataloge navigieren, und verbessert so die allgemeine Benutzererfahrung.

Überarbeitete Benutzeroberfläche für Zugriffsrichtlinien für eine flexiblere Ressourcenzugriffskontrolle

Die Benutzeroberfläche Bereitstellungsgruppe bearbeiten > Zugriffsrichtlinie wurde neu gestaltet, um Ihnen mehr Flexibilität bei der Verwaltung des Ressourcenzugriffs für Bereitstellungsgruppen zu bieten. Im Folgenden sind die Hauptfeatures aufgeführt, die mit dem neuen Design verfügbar sind:

-

Unterstützung für das Hinzufügen von Richtlinien. Sie können jetzt Zugriffsrichtlinien hinzufügen, um den Ressourcenzugriff auf der Grundlage der Attribute von Benutzerverbindungen einzuschränken. Eine Richtlinie kann aus zwei Arten von Kriterien bestehen:

- Einschlusskriterien. Ermöglicht die Angabe von Benutzerverbindungen, die auf die Bereitstellungsgruppe zugreifen dürfen.

- Ausschlusskriterien. Ermöglicht die Angabe von Benutzerverbindungen, die nicht auf die Bereitstellungsgruppe zugreifen dürfen.

-

Erweiterte Filterunterstützung. Sie können jetzt Einschluss- und Ausschlusskriterien mit einer Reihe von SmartAccess-Filtern definieren. Zu diesen Filtern gehören Workspace-Filter wie

Citrix.Workspace.UsingDomainundCitrix-Via-Workspacesowie Filter für den standortbasierten adaptiven Netzwerkzugriff. - Logikunterstützung “Übereinstimmung mit allen” für eingeschlossene Kriterien. Die neue Logik ermöglicht es Ihnen, ein hohes Maß an Präzision und Kontrolle bei der Angabe zulässiger Benutzerverbindungen für Bereitstellungsgruppen zu erreichen.

Weitere Informationen finden Sie unter Zugriff auf Ressourcen in einer Bereitstellungsgruppe einschränken.

Erweiterte Imagefilterung für die Erstellung von AWS-Katalogen

Bei Auswahl von Maschinenvorlagen während der AWS-Katalogerstellung können Sie jetzt das AWS-AMI-Inventar anhand folgender Suchkriterien nach einer Zielvorlage filtern:

- Imagename

- Image-ID

- Image-Tags

Die Maschinenvorlagenliste wird dynamisch geladen, wenn Sie in der Liste nach unten scrollen. Zunächst werden 25 Elemente geladen, die beim Scrollen um weitere ergänzt werden.

Unterstützung für die Erstellung von für den Ruhezustand geeigneten AWS-VMs

Sie können jetzt Maschinenkataloge erstellen, die den Ruhezustand von VMs in AWS-Umgebungen unterstützen, wodurch die Gesamtkosteneffektivität Ihrer Bereitstellung verbessert wird. Sie können bestehende Kataloge auch bearbeiten, sodass sie für den Ruhezustand geeignete VMs enthalten, sofern das zugehörige Maschinenprofil dieses Feature unterstützt. Weitere Informationen finden Sie unter Ruhezustand.

Neue Richtlinienvalidierungen

Zusätzliche Richtlinienvalidierungen wurden hinzugefügt. Daher kann das Aktivieren von Richtlinien oder das Durchführen eines direkten Upgrades zum Verlust von Richtliniendaten führen, wenn ungültige Richtlinieneinstellungen vorhanden sind. Wenn Sie die Richtlinien mit einer anderen Methode als Web Studio erstellen oder bearbeiten, empfiehlt Citrix, die neueste Version des SDK und des Snap-Ins zu verwenden. Weitere Informationen finden Sie unter CTX676686.

Richtliniensätze

In Web Studio > Richtlinien können Sie jetzt Richtlinien für einen vereinfachten rollenbasierten Zugriff mithilfe von Richtliniensätzen gruppieren. Sie können den Richtliniensätzen dann Bereiche und Bereitstellungsgruppen zuweisen, sodass nur autorisierte Administratoren Richtlinien für ihre jeweiligen Benutzer und Maschinen verwalten können. Weitere Informationen finden Sie unter Richtliniensätze.

Richtlinien mit Mehrfachauswahl

Sie können jetzt mehrere Richtlinien auswählen und die folgenden Verbesserungen ausprobieren:

-

Klicken Sie auf eine Richtlinienzeile: Wenn Sie auf eine Richtlinienzeile klicken, werden in der Aktionsleiste oben die Aktionen einer einzelnen Richtlinie angezeigt. Der Detailbereich unten enthält Informationen zur Richtlinie.

-

Markieren Sie die Kontrollkästchen mehrerer Richtlinien: Wenn Sie die Kontrollkästchen mehrerer Richtlinien auswählen, deren Status entweder aktiviert oder deaktiviert ist, werden in der Aktionsleiste oben die Aktionen mehrerer Richtlinien angezeigt. Im Detailbereich unten wird die Anzahl der ausgewählten Richtlinien angezeigt.

Hinweis:

Nachdem Sie mehrere Richtlinien ausgewählt haben, können Sie die Details einer anderen einzelnen Richtlinie anzeigen, indem Sie auf die Zeile dieser Richtlinie klicken. Durch diese Aktion werden die zuvor ausgewählten Richtlinien nicht gelöscht. Wenn Sie mit der rechten Maustaste klicken, werden die Aktionen für diese Richtlinienzeile jedoch nicht angezeigt.

Klarheit über abhängige Richtlinien

Einige Einstellungen hängen von anderen Einstellungen ab. Bisher waren die Richtlinieneinstellungen voneinander abhängig, aber die Beziehung zwischen den Einstellungen war nicht klar. Beispielsweise kann eine untergeordnete Einstellung konfiguriert sein, aber wenn die übergeordnete Einstellung nicht aktiviert ist, wird die konfigurierte untergeordnete Einstellung nicht wirksam. Die Abhängigkeiten waren vorher nicht klar. Ab dieser Version wird Klarheit darüber geschaffen, welche übergeordneten Richtlinien zuerst konfiguriert werden müssen, bevor Sie die untergeordneten Richtlinien konfigurieren können. Weitere Informationen finden Sie unter Richtlinieneinstellungen.

Vereinfachte Subnetzaktualisierungen für Maschinenkataloge

Bisher mussten Sie einen Maschinenkatalog löschen und neu erstellen, um die Subnetzeinstellungen zu ändern. Mit diesem Feature können Sie jetzt dieselbe Funktionalität erreichen, indem Sie den Katalog bearbeiten. Beachten Sie, dass sich nur neue virtuelle Maschinen, die im Rahmen des Katalogs erstellt wurden, in den neu verknüpften Subnetzen befinden. Diese Verbesserung reduziert die Notwendigkeit, den Katalog und die damit verbundenen Aufgaben zu löschen. Weitere Informationen finden Sie unter Bearbeiten eines Katalogs.

Neue Richtlinieneinstellung — Erfassung von Sitzungsmetriken

Mit dieser Einstellung kann Citrix Benutzer- und Maschinensitzungsmetriken zwischen dem VDA und Workspace erfassen, um die Benutzererfahrung zu verbessern.

Citrix erfasst Daten wie Betriebssystem, Betriebszeit, Computersysteminformationen, Videocontroller-Details, VDA-Version, Bereitstellungstyp und Status des Domänenbeitritts. Darüber hinaus können Sie einige Sitzungskonfigurationen zusammen mit Leistungs- und Zuverlässigkeitsdaten sammeln, um die Produktverbesserung zu unterstützen. Standardmäßig ist diese Einstellung aktiviert. Weitere Informationen finden Sie unter Sitzungsmetriken erfassen.

Integration von Secure Private Access mit Web Studio

Ab 2407 wurde die Secure Private Access-Integration mit Web Studio verbessert, sodass die Administratoren innerhalb der Web Studio-Konsole auf die SPA-Konsole zugreifen können. Weitere Informationen finden Sie unter Integration von Secure Private Access mit Web Studio.

Citrix Studio

Citrix Studio jetzt im Wartungsmodus

Ab diesem Release wechselt Citrix Studio in den Wartungsmodus. Wir werden keine neuen Features mehr hinzufügen, sondern uns durch regelmäßige Bugfixes und Sicherheitspatches auf seine Stabilität und Sicherheit konzentrieren. Wir empfehlen die Umstellung auf Web Studio, die nächste Generation von Citrix Studio. Web Studio ist eine webbasierte Verwaltungskonsole, die volle Funktionsgleichheit mit Citrix Studio bietet, zusammen mit einer modernen Verwaltungserfahrung, erweiterten Funktionen und leistungsstarken neuen Features. Weitere Informationen finden Sie unter Web Studio installieren.

Citrix Director

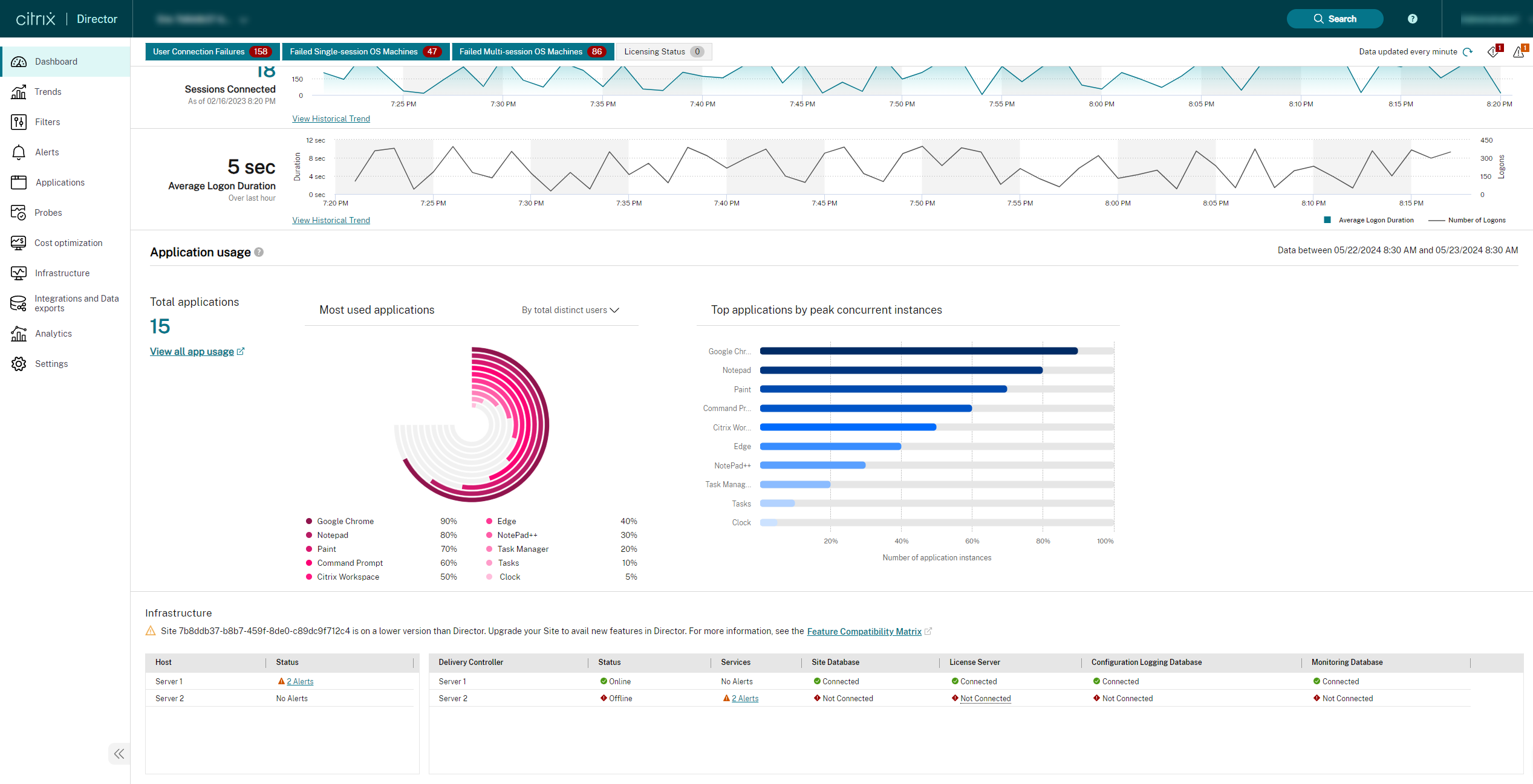

Diagramme zur Überwachung der Anwendungsnutzung im Dashboard

Jetzt hilft Ihnen Citrix Director dabei, die Nutzung veröffentlichter Anwendungen zu überwachen. Dieses Feature ist im Dashboard verfügbar und enthält kuratierte Diagramme, mit denen IT-Administratoren oder Anwendungsadministratoren einen Überblick darüber erhalten, welche Anwendungen häufig genutzt werden und in welchem Umfang sie genutzt werden.

Diese Diagramme enthalten die folgenden Datenpunkte für die letzten 24 Stunden:

- Gesamtzahl der verwendeten Anwendungen

- Am häufigsten verwendete Anwendungen (Limit 10) nach Gesamtzahl der einzelnen Benutzer

- Am häufigsten verwendete Anwendungen (Limit 10) nach Gesamtzahl der Anwendungsstarts

- Gleichzeitige Anwendungsinstanzen mit der höchsten Spitzenauslastung

Durch diese Visualisierung erhalten Kunden einen Überblick über die beliebten veröffentlichten Anwendungen, um eine Analyse des Verbrauchs und der Nutzungsrechte durchzuführen und danach die beim Kauf von Softwarelizenzen anfallenden Kosten zu optimieren.

Hinweis:

Dieses Feature ist nur für Websites mit Platinum-Lizenz verfügbar.

Weitere Informationen finden Sie unter Diagramme zur Überwachung der Anwendungsnutzung im Dashboard.

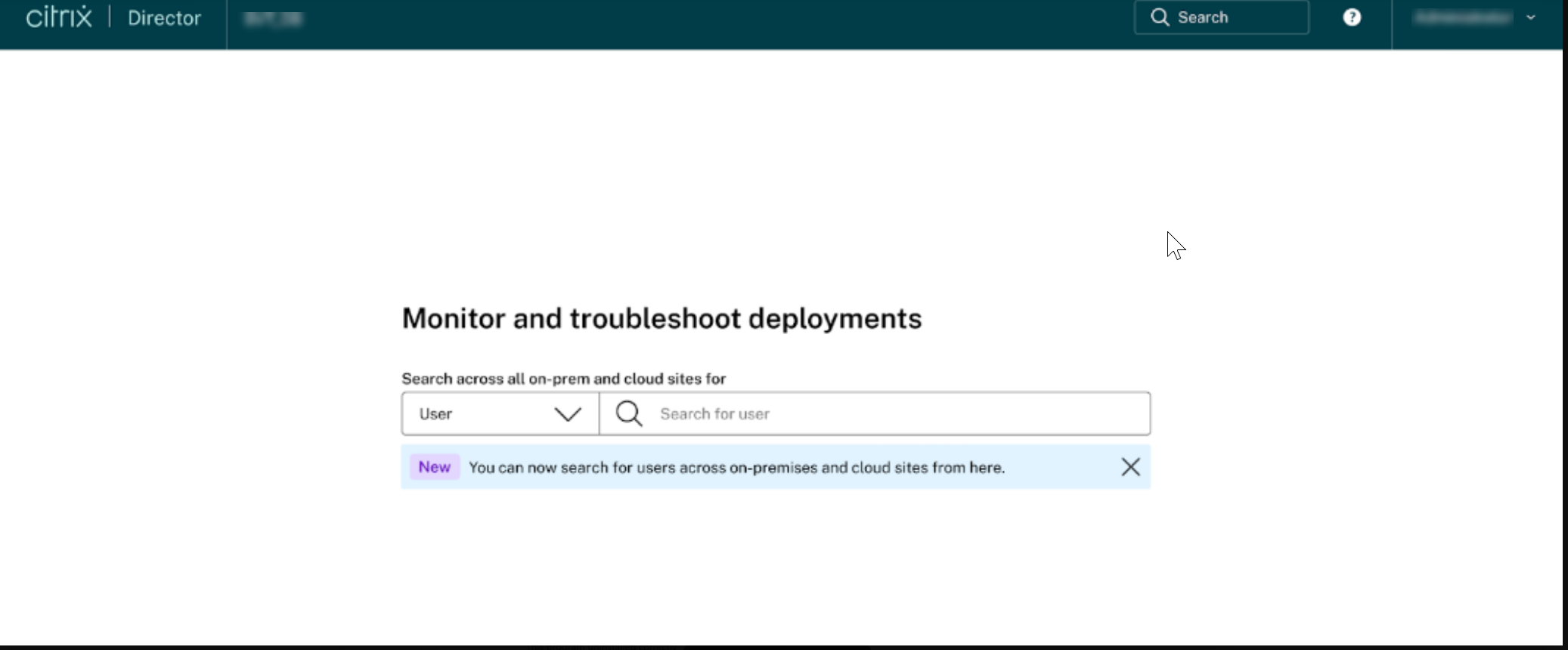

Einheitliche Suche nach Cloud- und On-Premises-Benutzern

Bisher erhielten Sie bei der Triage, wenn Sie in Director nach einem Benutzer suchen, die Benutzerdetails nur, wenn der Benutzer von einer On-Premises- Site stammt. Wenn der Benutzer von einer Cloudsite stammt, mussten Sie zu Monitor gehen und erneut suchen. Mit diesem erweiterten Suchfeature können Sie die Suchoption in Director verwenden, um nach Benutzern von Cloudsites oder lokalen Sites zu suchen. Dieses Feature reduziert die durchschnittliche Zeit zur Behebung von Problemen und bietet ein nahtloses Erlebnis mit einer einzigen Konsole, ohne dass die Größe der Datenbank schnell zunimmt.

Weitere Informationen finden Sie unter Einheitliche Suche nach Cloud- und On-Premises-Benutzern.

Verbesserte Ansicht “Sitzungsanmeldung”

Die neue Option Maschinenstart mit den folgenden Unterabschnitten auf der Registerkarte Sitzungsanmeldung auf der Seite Filter -> Benutzerdetails bietet eine Aufschlüsselung der Zeit, die zum Starten einer virtuellen Maschine in verschiedenen Phasen benötigt wird:

- Einschalten: Zeigt die Zeit an, die zum Einschalten einer virtuellen Maschine benötigt wird

- Startvorgang und Registrierung: Zeigt die Zeit an, die zum Hochfahren und Registrieren einer virtuellen Maschine benötigt wird

Die neu eingeführte Reduzierschaltfläche auf der Seite Sitzungsanmeldung hilft dabei, die Optionen für Maschinenstart und Interaktive Sitzung zu reduzieren oder zu erweitern.

Neben den Standardoptionen der Tabelle Phasen der Anmeldedauer, d. h. Sitzungsanmeldephase und Dauer, können Sie auch die folgenden Spalten auf der Seite Sitzungsanmeldung auswählen:

- Startzeit

- Endzeit

- 7-Tage-Durchschnitt der Bereitstellungsgruppe (Sek.)

- 7-Tage-Durchschnitt des Benutzers (Sek.)

Sie können die obigen Daten auch in eine CSV-Datei exportieren.

Die neu hinzugefügten Spalten Einschalten und Hochfahren und Registrierung können zur Tabelle Anmeldedauer nach Benutzersitzung unter Trends -> Anmeldeleistung > Spalten auswählen hinzugefügt werden. Sie können die Berichte auch auf dem Bildschirm Anmeldeleistung exportieren.

Diese Erweiterung hilft, Probleme im Zusammenhang mit der Anmeldedauer zu verstehen und einfach zu beheben. Weitere Informationen finden Sie unter Diagnose von Benutzeranmeldeproblemen.

Optionen zur Problembehandlung, wenn die Daten für ICA-RTT oder Sitzungsanmeldedauer nicht aufgefüllt werden

Wenn der EUEM-Dienst oder der Profilverwaltungsdienst bisher nicht ausgeführt werden konnten, wurde der Grund für den Fehler beim Abrufen der Daten im Zusammenhang mit der ICA-RTT oder der Sitzungsanmeldedauer nicht angezeigt. Mit diesem neuen Feature können Sie den Grund für den Fehler und die entsprechende Lösung für den Fehler ermitteln.

Weitere Informationen finden Sie unter Optionen zur Problembehandlung, wenn Daten zur ICA-RTT- oder Sitzungsanmeldedauer nicht aufgefüllt werden.

Name des veröffentlichten Desktops

Citrix Director zeigt jetzt den Namen des veröffentlichten Desktops in der Benutzeroberfläche an. Mit diesem neuen Feld können Sie zwischen Benutzergruppen innerhalb derselben Bereitstellungsgruppe unterscheiden. Sie können auch benutzerdefinierte Berichte für diese Benutzergruppen erstellen. Dieses neue Feld wird zu Filter, zu Benutzerdefinierte Berichte oder zum Abschnitt Maschinendetails der Citrix Director-Benutzeroberfläche hinzugefügt.

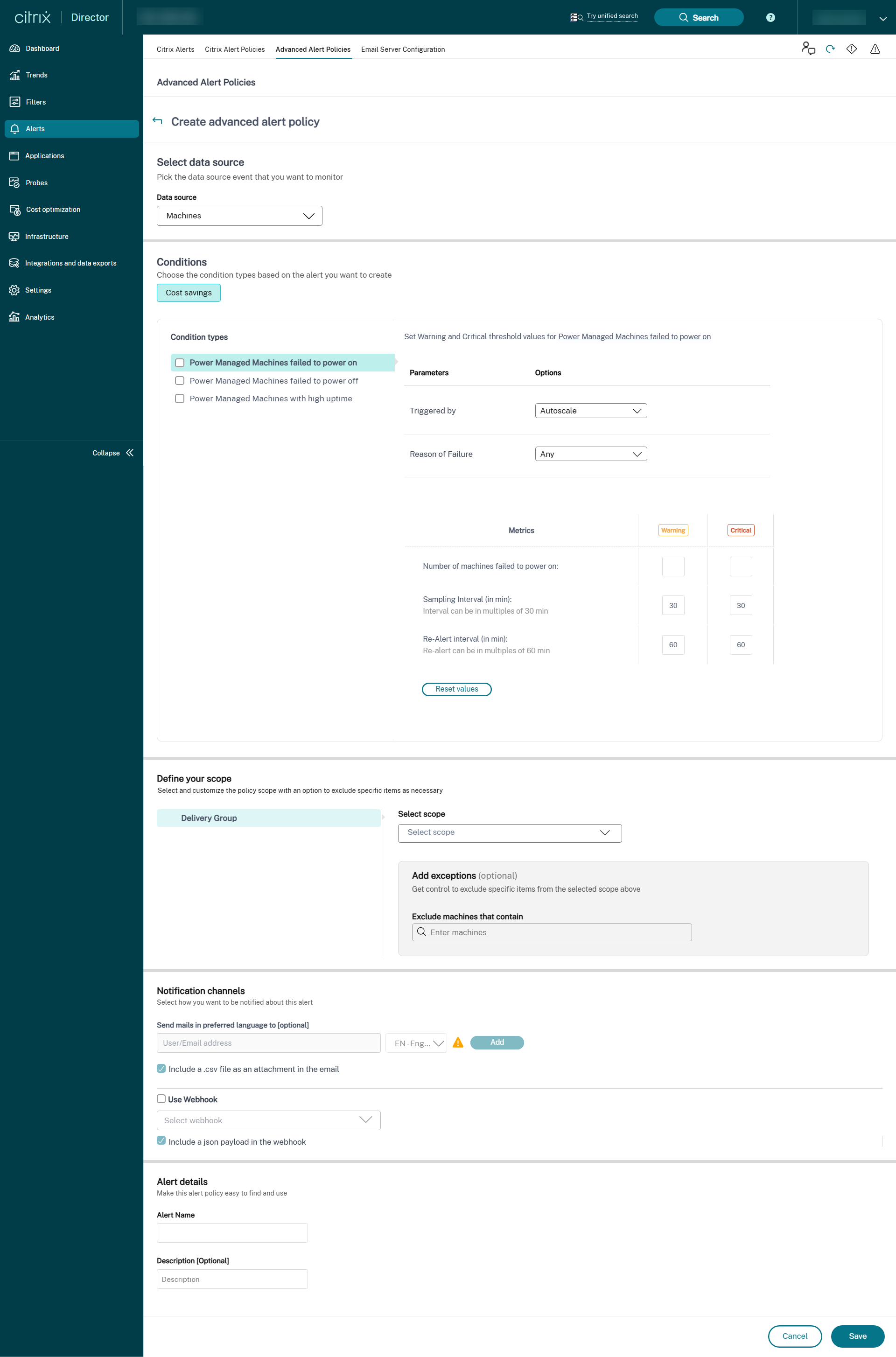

Erweiterte Warnrichtlinien

Das Feature “Proaktive Benachrichtigungen und Warnungen” von Director wurde um ein neues Alert-Framework namens Erweiterte Warnrichtlinien erweitert. Mit diesem Feature können Sie Warnungen erstellen, indem Sie detaillierte Details für jedes Element oder jede Bedingung angeben und so die Kontrolle über den Umfang der Warnungen verbessern. Derzeit enthalten diese Richtlinien Warnmeldungen zu Kosteneinsparungen und Infrastruktur.

Dieses Feature hilft Ihnen dabei, übermäßig viele Warnmeldungen zu reduzieren, um eine verminderte Reaktionsfähigkeit oder Effektivität bei der Behebung wichtiger Probleme zu verhindern. Diese Richtlinie hilft dabei, die Effektivität der Warnrichtlinien und das Engagement der Administratoren zu messen.

Weitere Informationen finden Sie unter Erweiterte Warnrichtlinien.

Verbesserungen des Inhalts der Benachrichtigung

Die Warnfunktion von Director wurde um einen CSV-Anhang und eine JSON-Nutzlast erweitert. Mit dieser Erweiterung können Sie Warnungsdetails in einem CSV-Anhang per E-Mail oder als JSON-Nutzlast im Falle eines Webhooks abrufen. Mit diesem CSV-Anhang und der JSON-Nutzlast können Sie angereicherte Inhalte auf detaillierter Ebene erhalten, was bei der schnellen Identifizierung und Lösung von Problemen hilft.

Derzeit ist diese Erweiterung nur für die folgenden Alerts verfügbar:

- Maschinenverfügbarkeit

- Fehlgeschlagene Einschaltaktionen

- Fehlgeschlagene Einschaltaktionen

- Nicht registrierte Maschinen (%)

Weitere Informationen finden Sie unter Verbesserungen des Warnungsinhalts.

Option zum Anzeigen und Filtern des Sitzungstyps und der letzten Startzeit

Citrix Director bietet jetzt die Option Sitzungstyp als neue Spalte hinzuzufügen. Die verschiedenen verfügbaren Sitzungstypen sind Desktop und Anwendung. Sie können den Sitzungstyp auch als neue Spalte hinzufügen, indem Sie ihn unter Filter > Sitzungen > Spalten auswählen hinzufügen. Dies wird auch unter Trends > Sitzungen hinzugefügt.

In ähnlicher Weise wurde im Abschnitt Filter > Maschinen eine neue Option hinzugefügt, mit der Sie den Zeitpunkt des letzten Startvorgangs ermitteln können. Sie können Zeitpunkt des letzten Startvorgangs auch unter Filter > Maschinen > Spalten auswählen als neue Spalte hinzufügen.

Option zum Filtern von Daten nach Zeitraum in Sitzungen und Anwendungsinstanzen

Citrix Director enthält jetzt den Zeitraumfilter in den Sitzungen und Anwendungsinstanzen der Registerkarte Filter. Sie können die Sitzungen und Anwendungsinstanzen jetzt nach folgenden Kriterien filtern:

- Letzte 60 Minuten

- Letzte 24 Stunden

- Letzte 7 Tage

Außerdem wird die Option „Benutzerdefinierter Zeitraum“ in den Instanzen Sitzungen, Verbindungen und Anwendungen der Registerkarte Filter hinzugefügt.

Weitere Informationen finden Sie unter Filtern von Daten bei der Problembehandlung.

Verbesserter Bereich “Leistungsmetriken”

Der Bereich Leistungsmetriken bietet eine verbesserte Visualisierung der historischen Datenmetriken. Wenn Sie auf die Registerkarte Sitzungsleistung klicken, können Sie zusammen mit den Daten der letzten 15 Minuten die Daten der letzten 24 Stunden für ICARTT und ICA-Latenz anzeigen. Diese Verbesserung trägt dazu bei, die durchschnittliche Lösungszeit zu verkürzen, da Administratoren Probleme untersuchen können, obwohl die Sitzung in den letzten 24 Stunden beendet wurde.

Weitere Informationen finden Sie unter Leistungsmetriken.

Erweiterung der Registerkarte “Sitzungsleistung”

Der Abschnitt Sitzungstopologie auf der Registerkarte Sitzungsleistung wurde um Folgendes erweitert:

- Zusätzliche Details zu Connector und Citrix Gateway in der Sitzungstopologieansicht wie Endpunkt-IP, Endpunkt-Betriebssystem und Citrix Workspace-App-Version im Endpunkt-Hop

- Pop-ID, Standort und Land des Gateway-Dienstes, Connector-IP, Connector-Name und Ressourcenstandort

- Details zu den fehlenden Datenelementen von Connector und Citrix Gateway sowie Links zum Herunterladen der neuesten Version

- Hypervisordetails wie Hypervisortyp, Hostverbindungsname und Hostname

- Name des HDX-Protokolls im Abschnitt Sitzungsdetails und in der Sitzungstopologieansicht

- Die folgenden Endpunktmetriken, die in der Citrix Workspace-App für Windows vorhanden sind:

- WLAN-Signalstärke

- Durchsatz eingehend und ausgehend

- Netzwerkschnittstellentyp

- Verbindungsgeschwindigkeit

Diese Erweiterung hilft, Probleme im Zusammenhang mit Sitzungen schnell zu beheben.

Verbesserung der Priorisierung von Problemen beim Laden von Benutzerprofilen

Citrix Director unterstützt jetzt die Profilladedauer und die Erfassung von Containermetriken aus dem Citrix Profilverwaltungscontainer und dem FSLogix-Container. Diese Erweiterung unterstützt den Administrator dabei, umfassende Profilnutzungs- und Leistungsdaten in Benutzersitzungsberichten zu erhalten. Mit diesen Daten können Sie Probleme effizienter identifizieren und lösen.

Weitere Informationen finden Sie unter Profilladezeit.

Kostenoptimierung

Citrix Director führt jetzt ein neues Feature namens Kostenoptimierung ein, mit dem Sie die Nutzung virtueller Maschinen und Sitzungen effektiv analysieren können. Dieses Feature bietet aufschlussreiche visuelle Darstellungen zur Kostenoptimierung. Es hilft Ihnen auch, unnötige Maschinen zu entfernen und dadurch die Kosten zu senken.

Die Seite Kostenoptimierung umfasst die folgenden Features:

Kosteneinsparungen [Preview]

Die Seite Kosteneinsparungen bietet eine visuelle Darstellung der Infrastruktureinsparungen, die in einem ausgewählten Zeitraum angefallen sind, und prognostiziert die erwarteten Einsparungen für die verbleibenden Tage. Durch die Analyse der Maschinennutzung und der Sitzungen hilft Ihnen diese Seite dabei, erzielte Einsparungen und Möglichkeiten zur Kostensenkung zu identifizieren. Diese Seite bietet:

- Einblicke in die Optimierung von Infrastrukturkosten

- Der eingesparte Betrag

- Informationen zu einer Reihe von Szenarien, die zu einer Überschreitung der prognostizierten Kosten führen könnten

- Möglichkeiten zur Identifizierung und strategischen Planung zur Realisierung von Einsparungen bei Infrastrukturkosten

Die Seite Kostenoptimierung > Kosteneinsparungen enthält geschätzte Einsparungen und den Autoscale-Sparbericht.

Die geschätzten Einsparungen helfen bei der Bewertung der effizienten Nutzung der Infrastrukturressourcen. Die geschätzten Einsparungen helfen bei der Bewertung der effizienten Nutzung der Infrastrukturressourcen. Die Kosteneinsparungen werden in der Währung des Hypervisors oder als Prozentsatz der angefallenen Kosten angezeigt. Sie können sich die Ergebnisse vergangener Perioden ansehen:

- Sieben Tage

- Dreißig Tage

- Drei Monate

- Sechs Monate

- Zwölf Monate

Das Diagramm Geschätzte Einsparungen zeigt Folgendes an:

- Geschätzte Einsparungen: Zeigt die Höhe der Einsparungen an, die in der Infrastruktur für den ausgewählten Zeitraum erzielt wurden.

- Maschinen mit Energieverwaltung: Zeigt die Gesamtzahl der Maschinen mit Energieverwaltung an.

- Voraussichtliche Einsparungen: Zeigt an, wie viele Infrastruktureinsparungen für die verbleibende Dauer erzielt werden können.

Der Autoscale-Sparbericht zeigt Informationen über die Bereitstellungsgruppe an, für die Autoscale konfiguriert und aktiviert ist. Dieser Bericht gilt nur für Maschinen mit Energieverwaltung.

Weitere Informationen finden Sie unter Kosteneinsparungen.

Anpassung der Infrastrukturgröße

Auf der Seite Anpassung der Infrastrukturgröße können Sie die Bereitstellungs- und Größenaspekte Ihrer Bereitstellungsgruppe auf der Grundlage der Ressourcenauslastung analysieren. Basierend auf dieser Analyse können Sie die Bereitstellung und Dimensionierung der Maschinen so optimieren, dass sie dem Auslastungsmuster entsprechen. Sie können Ihre Infrastrukturkosten optimieren, indem Sie die Ausgaben für nicht verwendete Ressourcen reduzieren. Sie können sich auch für Maschinen mit niedrigeren CPU- und Speicherspezifikationen entscheiden, wenn die Ressourcenauslastung durchweg niedriger ist als bereitgestellt. Sie können die Leistung optimieren, indem Sie sich für Maschinen mit höheren CPU- und Speicherspezifikationen entscheiden, wenn die Ressourcenauslastung durchgehend höher ist und Hinweise darauf vorliegen, dass sich dies auf das Sitzungserlebnis auswirkt, z. B. Anmelde- und ICARTT-Metriken.

Sie können die Anpassung der Infrastrukturgröße wie folgt filtern:

- Bereitstellungsgruppe — Sie können nach Bereitstellungsgruppen für Einzelsitzungs-OS oder Multisitzungs-OS filtern

- Tags: Tags sind die Tag-Namen, die auf die Maschine angewendet werden. Sie können also Maschinen mit denselben Tags filtern. Sie können mehrere (bis zu fünf) Tags auswählen. Wenn Sie mehrere Tags auswählen, können Sie nach allen Maschinen filtern, auf die mindestens eines dieser ausgewählten Maschinen-Tags angewendet wurde.

- Zeitraum: Sie können die Daten für die letzten 24 Stunden, 7 Tage und 30 Tage filtern.

Die Seite “Anpassung der Infrastrukturgröße” bietet:

- Insight in die Auslastungsdetails

- Zusammenfassung der Ressourcenauslastung

- Trends bei der Ressourcenauslastung

Klicken Sie im linken Menü auf der Homepage auf die Registerkarte Kostenoptimierung. Klicken Sie anschließend auf die Registerkarte Anpassung der Infrastrukturgröße, um die Seite Anpassung der Infrastrukturgröße aufzurufen.

Sie können auch im Abschnitt Infrastrukturdetails auf der Registerkarte Kostenoptimierung > Kosteneinsparungen auf den Link zur Anpassung der Größe dieser Bereitstellungsgruppe klicken, um die Seite Anpassung der Infrastrukturgröße zu öffnen.

Weitere Informationen finden Sie unter Anpassung der Infrastrukturgröße.

Maschinen mit kürzlich erfolgten Energieaktionen überprüfen

Sie können jetzt Maschinen mit erfolgreichen und fehlgeschlagenen Energieaktionen überprüfen. Mit diesem Feature können Sie Folgendes analysieren:

- Stromausfall, der Benutzerprobleme verursacht

- Fehler beim Abschalten, der die Kosten erhöht

Hinweis:

Daten sind nur für eine energieverwaltete Maschine verfügbar. Daten über Energieaktionen, die vor der Unterstützung des Features durchgeführt wurden, sind nicht verfügbar.

Sie können den Status der Energieaktionen auf Maschinen wie folgt anzeigen:

- Über die Registerkarte Filter -> Maschinen. In diesem Fall sind standardmäßig die Spalten Power Action Time und Power Action Result sichtbar. Sie können auswählen, welche Spalten sichtbar sein sollen.

- Auf der Registerkarte Kostenoptimierung. In diesem Fall ist der Standardfilter Power Action Triggered by auf Autoscale und das Power Action Result auf Failed gesetzt.

Mit diesem Feature können Sie die Details der Energieaktionsbefehle anzeigen. Sie können beispielsweise sehen, wer die Aktion ausgelöst hat, welche Aktion den Energiezustand geändert hat, den Grund für den Ausfall und den Zeitpunkt, zu dem die Aktion abgeschlossen ist. Sie können diese Details auch exportieren.

Weitere Informationen finden Sie unter Maschinen mit kürzlich erfolgten Energieaktionen überprüfen.

Warnung über Fehler bei der Einschaltaktion oder Ausschaltaktion

Die Funktion “Proaktive Benachrichtigungen und Warnungen” von Director wurde um zwei neue Warnmeldungen erweitert: Fehlgeschlagene Einschaltaktion und Fehlgeschlagene Ausschaltaktion. Diese Warnbenachrichtigungen basieren auf der Anzahl der Maschinen, die mit Energieverwaltung in einer Bereitstellungsgruppe nicht ein- oder ausgeschaltet werden konnten. Die neue Warnbedingung ermöglicht es Ihnen, Warnschwellenwerte als Anzahl der Maschinen mit Energieverwaltung zu konfigurieren, die in einer Bereitstellungsgruppe nicht ein- oder ausgeschaltet werden konnten.

Weitere Informationen finden Sie unter Fehlgeschlagene Ausschaltaktion und Fehlgeschlagene Einschaltaktion.

Warnung zur Maschinenbetriebszeit

Das Feature “Proaktive Benachrichtigungen und Warnungen” in Director wurde um die neue Warnung zur Maschinenbetriebszeit erweitert, die auf der Betriebszeit einer Maschine mit Energieverwaltung in einer Bereitstellungsgruppe basiert. Für jede Bereitstellungsgruppe, für die die Maschinen den Schwellenwert überschritten haben, erhalten Sie eine Anhang- oder Webhook-Warnung nur für diese Bereitstellungsgruppe.

Die neue Warnbedingung ermöglicht es Ihnen, Warnschwellenwerte als die Anzahl der Stunden pro Tag, Stunden pro Woche oder Stunden pro Monat zu konfigurieren, die eine Maschine in einer Bereitstellungsgruppe eingeschaltet ist.

Weitere Informationen finden Sie unter Warnung zur Maschinenbetriebszeit.

Warnung bei nicht registrierten Maschinen

Das Feature “Proaktive Benachrichtigungen und Warnmeldungen” in Director wurde um die neue Warnung Nicht registrierte Maschinen (in %) erweitert, die auf dem Prozentsatz der nicht registrierten Maschinen in einer Bereitstellungsgruppe basiert. Die neue Warnbedingung ermöglicht es Ihnen, Warnschwellenwerte und kritische Schwellenwerte als Prozentsatz der nicht registrierten Maschinen in einer Bereitstellungsgruppe zu konfigurieren.

Weitere Informationen finden Sie unter Nicht registrierte Maschinen.

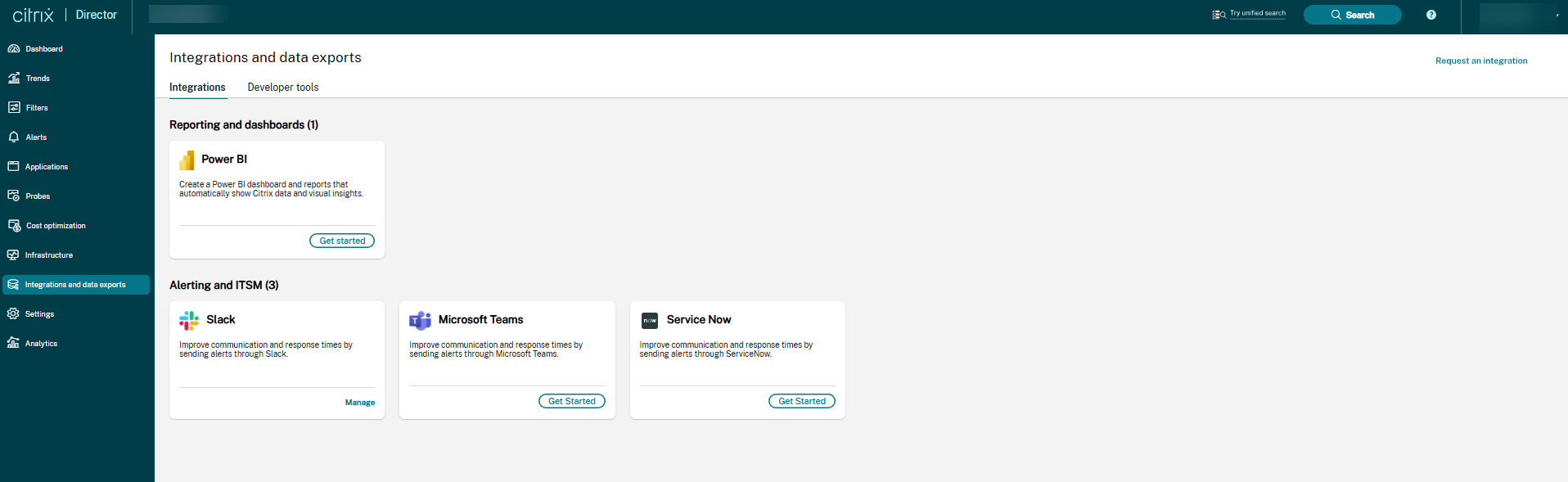

Integrationen und Datenexporte

Citrix Director bietet jetzt eine neue Benutzeroberfläche für Integrationen und Datenexporte. Dieses Feature trägt dazu bei, das Bewusstsein für die verschiedenen Schnittstellen und Integrationen von Drittanbietern zu verbessern, die in Citrix Director verfügbar sind. Die neu eingeführte Seite Integrationen und Datenexporte listet Folgendes auf:

- Verfügbare Integrationen

- Unterstützte Entwicklertools

Diese Seite beschreibt auch die REST-API, die für Datenexporte eingerichtet ist, und enthält Referenzlinks zu den Leitfäden und Dokumenten, um mit den Integrationen und Entwicklertools zu beginnen.

Derzeit ist Citrix Director in die Power BI-Observability integriert. Mit diesem Feature können Sie Leistungsdaten und Ereignisse mithilfe der REST-APIs von Citrix Director nach Power BI exportieren.

Klicken Sie im linken Navigationsmenü auf Integrationen und Datenexporte. Die Seite Integrationen und Datenexporte wird angezeigt.

Weitere Informationen finden Sie unter Integrationen und Datenexporte.

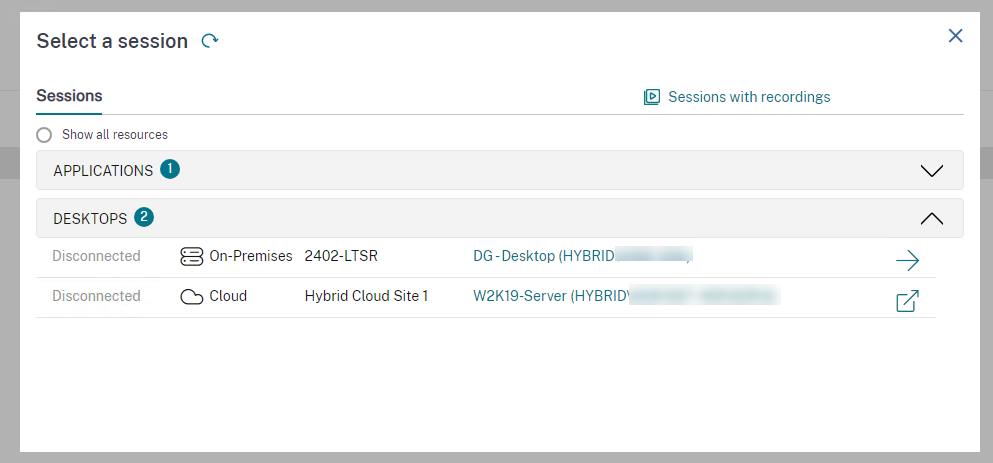

Diagnostizieren historischer Benutzersitzungen [Preview]

Citrix Director zeigt jetzt die Details von Sitzungen an, die aktiv, getrennt oder beendet sind. Bisher konnten Sie nur die Details der aktiven Sitzungen anzeigen. Mit diesem Feature können Helpdesk-Administratoren Probleme mit einer Sitzung beheben, die beendet wurde oder sich im Status “Beendet” befindet. Die Sitzungsdetails sind für die letzten 24 Stunden und die letzten 2 Tage verfügbar. Sie können die folgenden Details einer beendeten Sitzung einsehen:

- Bereich “Maschinendetails”: Zeigt die verfügbaren Details der Maschine an, auf der die ausgewählte Sitzung gestartet wurde.

- Bereich “Sitzungsdetails”: Zeigt die verfügbaren Details der ausgewählten Sitzung an.

- Sitzungsanmeldedauer: Zeigt Informationen zur Anmeldedauer für die ausgewählte Sitzung an. Sie können das Diagramm über die Zeit anzeigen, die für die Vermittlung, den Maschinenstart, die HDX-Verbindung, die Authentifizierung, GPOs, Anmeldeskripts, das Laden des Profils auf dem Datenträger und die interaktive Sitzung benötigt wurde.

Weitere Informationen finden Sie unter Diagnostizieren historischer Benutzersitzungen.

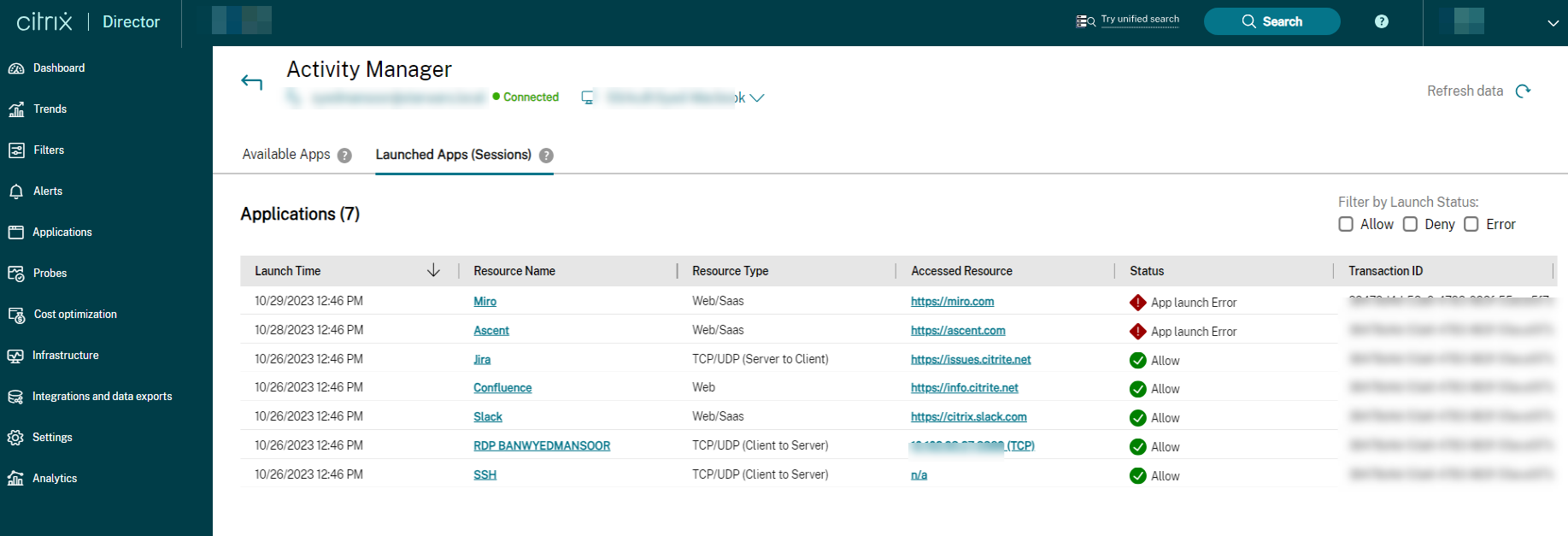

Aktivitätsmanager for Secure Private Access-Sitzung [Preview]

Citrix Director bietet die Aktivitätsmanager-Ansicht für Secure Private Access-Sitzungen, die Ihnen einen Gesamtüberblick über die Sitzungsaktivitäten bietet.Der Aktivitätsmanager bietet einen umfassenden Überblick über alle Apps und Desktops, die erfolgreich geöffnet wurden oder nicht geöffnet werden konnten, sowie über das Ergebnis der in der Secure Private Access-App festgelegten Richtlinien.

Der Aktivitätsmanager wird mit den Details Verfügbare Apps und Gestartete Apps angezeigt. Folgende Sitzungsdetails werden angezeigt:

- Startzeit

- Ressourcenname

- Ressourcentyp

- Aufgerufene Ressource

- Status

- Transaktions-ID

Sie können die vorherigen Details auch nach dem Anwendungsstatus wie Zulassen, Ablehnen und Fehler filtern.Sie sortieren die Details auch mit den Aufwärts- und Abwärtspfeilen.

Weitere Informationen finden Sie unter Aktivitätsmanager for Secure Private Access-Sitzung anzeigen

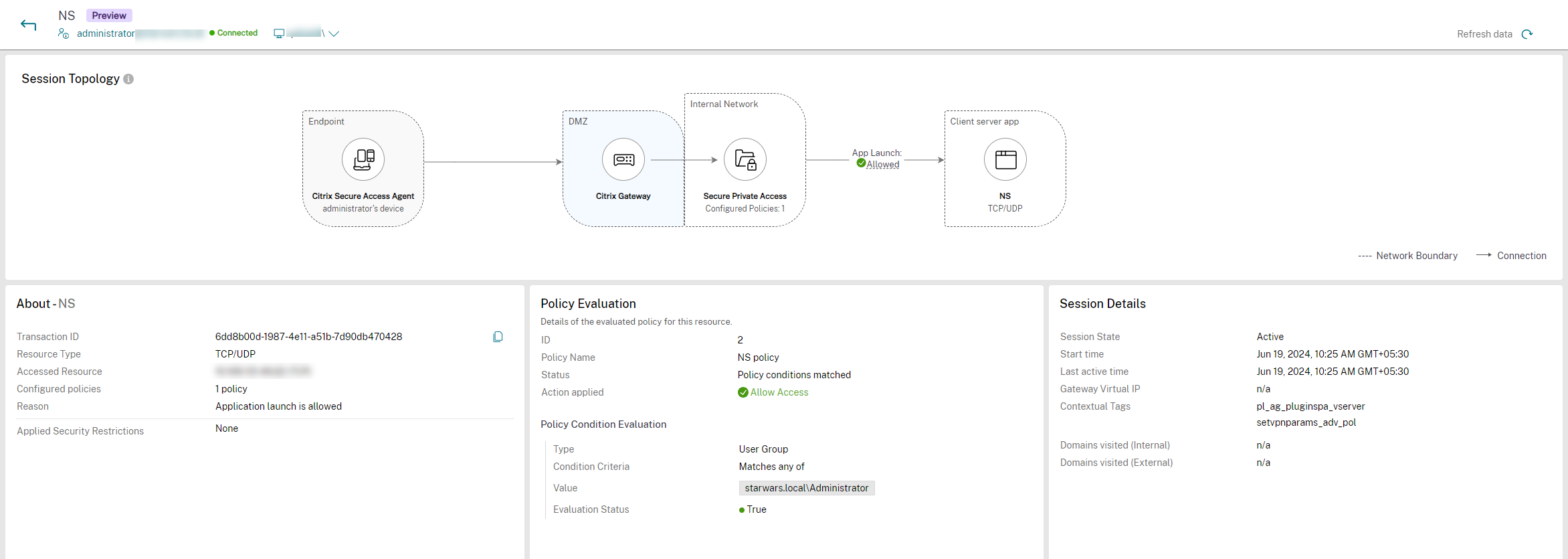

Sitzungstopologieansicht für Secure Private Access-Apps [Preview]

Sie können die Sitzungstopologie für die Apps anzeigen, die mit Secure Private Access geöffnet wurden. Klicken Sie im Aktivitätsmanager auf die gewünschte App, um die Sitzungstopologie der ausgewählten App anzuzeigen.

In der Ansicht Sitzungstopologie können Sie die App, die mit Secure Private Access geöffnet wurde, den Status der Richtlinienbewertung und den Status des App-Starts anzeigen. Sie finden auch die Details der App, die Bewertung der Richtlinien und die Sitzungsdetails.

Weitere Informationen finden Sie in der Sitzungstopologieansicht für Secure Private Access-Apps.

Infrastrukturüberwachung [Preview]

Citrix Director bietet jetzt Einblick in den Betriebszustand der Komponenten von Citrix Virtual Apps and Desktops. Mit dieser Funktion können Sie Probleme im Zusammenhang mit Ihrer Infrastruktur einfach identifizieren, beheben und lösen. Derzeit wird der Zustand der Komponenten Citrix Provisioning (PVS) und StoreFront überwacht.

Zur Unterstützung dieser Funktion wird eine neue ausführbare Windows-Datei namens Citrix Infra Monitor eingeführt. Dies hilft bei der Erfassung und Übertragung relevanter Integritätsmetriken von PVS- oder StoreFront-Servern an Director.

Mit diesem Feature können Sie wichtige Überwachungsdatensätze und proaktive Warnmeldungen zu PVS- und StoreFront-Server-Systemmessobjekten auf einer einzigen Konsole in Director abrufen. Die Daten werden alle fünf Minuten von den Überwachungskomponenten erfasst, um die neuesten Informationen sicherzustellen.

Diese Funktion zielt darauf ab, die betriebliche Effizienz zu verbessern, indem sie proaktive Überwachung, detaillierte Metriken und automatische Warnungen bietet und sicherstellt, dass Ihre Citrix-Infrastruktur reibungslos und effizient läuft.

Hauptfeatures

Echtzeitüberwachung:

- Kontinuierliche Überwachung von Citrix-Infrastrukturkomponenten wie Citrix Provisioning (PVS) -Servern und StoreFront.

- Dashboard-Ansichten, die den Systemzustand, die Ressourcenauslastung und relevante Leistungskennzahlen darstellen.

Detaillierte Analyse:

- Bietet eine detaillierte Analyse der Systemintegritätsmetriken wie Konnektivitätsstatus und Service- oder Prozessstatus für jede Komponente.

- Details zu den Metriken zur Ressourcenauslastung wie CPU-, Arbeitsspeicher- und Datenträgerauslastung.

Automatisierte Warnungen und Benachrichtigungen:

- Anpassbare Warnschwellenwerte für verschiedene Metriken und Status mit granularen Geltungsbereichen.

- Benachrichtigungen in Echtzeit per E-Mail und Webhooks.

Anwendungsfälle

Betriebliche Effizienz:

Stellt sicher, dass Citrix-Administrationsteams die hohe Verfügbarkeit und Leistung ihrer Citrix Server und Dienste aufrechterhalten können. Diese Funktion hilft auch dabei, Ausfallzeiten zu minimieren, indem sie Administratoren proaktiv identifiziert und über Probleme informiert, bevor sie sich auf wichtige Benutzergruppen auswirken.

Schnellere Ticketlösung:

Überwacht wichtige Messwerte zum Zustand und zur Leistung von Servern, um die optimale Bereitstellung virtueller Anwendungen und Desktops für Benutzer zu bewerten. Verwenden Sie diese Metriken, um Benutzerbeschwerden im Zusammenhang mit der Leistung zu diagnostizieren und zu lösen, indem Sie die zugehörigen Komponenten analysieren.

Weitere Informationen finden Sie im Abschnitt Infrastrukturüberwachung [Preview].

Infrastrukturrichtlinie [Preview]

Diese Richtlinie wird eingeführt, um Warnungen zu erstellen, die sich auf den Zustand der unterstützten Komponenten von Citrix Virtual Apps and Desktops beziehen.

Sobald die Einrichtung der Infrastrukturüberwachung abgeschlossen ist, können Sie die in Director verfügbaren Zustandsdaten verwenden, um Warnungen für alle erforderlichen Komponenten zu konfigurieren. Administratoren können Bedingungen, Bereiche und Benachrichtigungsmedien festlegen, um wichtige Benachrichtigungen per E-Mail oder als JSON-Payload über Webhooks zu erhalten. Die ausgelösten Warnungen sind auch im Abschnitt Citrix Warnmeldungen zur Analyse und Verwaltung verfügbar.

Im Rahmen dieser Richtlinie werden die folgenden vier neuen Kategorien eingeführt:

- Erreichbarkeit

- Abhängige Dienste

- Auswirkung

- Ressourcenauslastung

Sie können verschiedene Bedingungen festlegen und den Schweregrad der vorherigen Kategorien nach Bedarf im Abschnitt Kritisch und Warnung ändern. Sie können auch Intervalle für erneute Warnmeldungen für diese Warnungen planen.

Die Bedingungen innerhalb jeder Kategorie können auf Grundlage Ihrer Unternehmensprioritäten mit dem Schweregrad Kritisch und Warnung festgelegt werden. Sie können auch Intervalle für erneute Warnmeldungen für diese Warnungen planen.

Weitere Informationen finden Sie im Abschnitt Infrastrukturrichtlinie (Preview).

Citrix Scout

Verbesserung des Verfahrens “Trace and Reproduce”

Bisher konnten Sie die Benutzeroberfläche verwenden, um die gespeicherten CDF-Traces im Verfahren Trace and Reproduce zu importieren.

Ab der Version 2407 wurde diese Benutzeroberflächenoption entfernt. Wenn Sie die zusätzliche Protokollerfassung aktivieren, erkennt Scout automatisch die auf Ihrem Computer installierten CDC-bezogenen Tools und erfasst automatisch die mit dem CDC-Tool verbundenen Ablaufverfolgungsprotokolle im Zip-Paket. Sie können diese Zip-Datei anpassen und an Scout anhängen. Mit dieser Automatisierung können Sie Citrix Scout effektiver verwenden und die Probleme schnell diagnostizieren.

Weitere Informationen finden Sie unter Zusätzliche Protokollerfassung aktivieren.

Maschinenerstellungsdienste (MCS)

Höheres Limit von Replikaten pro Image-Version in Azure

Azure hat die maximale Anzahl von Replikaten für eine Gallery-Image-Einzelversion auf 100 erhöht. Mit der Erhöhung des Grenzwerts können Sie die Eigenschaft SharedImageGalleryReplicaMaximum jetzt auf einen Maximalwert von 100 festlegen, während Sie einen MCS-Maschinenkatalog mithilfe des Azure Compute Gallery-Images erstellen. Weitere Informationen finden Sie unter Azure Compute Gallery konfigurieren.

Unterstützung für die verschachtelte Virtualisierung von Azure

Wenn Sie mit diesem Feature die Master-VM mit aktivierter verschachtelter Virtualisierung konfigurieren, ist für alle VMs im MCS-Maschinenkatalog, der mit dieser Master-VM erstellt wurde, die verschachtelte Virtualisierung aktiviert. Dieses Feature gilt sowohl für persistente als auch für nicht persistente Kataloge. Sie können einen vorhandenen MCS-Maschinenkatalog und vorhandene VMs aktualisieren, um eine verschachtelte Virtualisierung durch Imageaktualisierung zu erhalten.

Derzeit unterstützen nur die VM-Größen Dv3 und Ev3 die verschachtelte Virtualisierung.

Informationen zur verschachtelten Virtualisierung finden Sie im Microsoft-Blog Verschachtelte Virtualisierung in Azure.

Warnmeldungen für einen Fehler des Ruhezustands erhalten

Sie können jetzt mit einem PowerShell-Befehl Get-ProvOperationEvent Warnmeldungen erhalten, falls ein Fehler des Ruhezustands bei VMs auftritt, die von MCS-bereitgestellt wurden und für den Ruhezustand geeignet sind. Weitere Informationen finden Sie unter Warnmeldungen für einen Fehler des Ruhezustands erhalten.

Berechtigungen für die Hostverbindung in Azure bestätigen

Bisher konnten Sie in Azure-Umgebungen nur die Anmeldeinformationen für die Hostverbindung (Client-ID oder Anwendungs-ID) überprüfen, die zum Herstellen einer Verbindung zu Azure verwendet wurden.

Das Feature ermöglicht folgende Aktionen:

-

Rufen Sie die Liste der Berechtigungen ab, die Ihren Anmeldeinformationen für die Hostverbindung zugewiesen wurden

-

Ruft die Liste der Operationen ab, die mit den zugewiesenen Berechtigungen ausgeführt werden können

-

Informationen zu den erforderlichen Genehmigungen

-

Informationen zum Hinzufügen der gewünschten Berechtigungen

Auf diese Weise können Sie Fehler beheben und im Voraus die erforderlichen Berechtigungen einholen, damit Sie die Aufgaben ausführen können, ohne blockiert zu werden. Weitere Informationen finden Sie unter Berechtigungen für die Hostverbindung überprüfen.

Datenträgerverschlüsselung in Azure ändern

Mit diesem Feature können Sie jetzt die Datenträgerverschlüsselung in Azure-Virtualisierungsumgebungen ändern. Sie können die folgenden Aktionen ausführen:

-

Erstellen Sie einen MCS-Maschinenkatalog mit einem Datenträgerverschlüsselungssatz (DES), der sich vom Masterimage-DES unterscheidet.

-

Ändern Sie den Datenträgerverschlüsselungstyp von einem DES-Schlüssel zu einem anderen DES-Schlüssel eines vorhandenen MCS-Maschinenkatalogs und vorhandener VMs.

-

Aktualisieren Sie einen MCS-Maschinenkatalog und eine VM, für die zuvor nicht CMEK aktiviert war, für Verschlüsselung (DES) mit einem vom Kunden verwalteten Verschlüsselungsschlüssel (CMEK), Datenträgerverschlüsselung auf dem Host oder doppelter Verschlüsselung.

-

Aktualisieren Sie einen vorhandenen MCS-Maschinenkatalog und eine VM, die zuvor verschlüsselt waren, sodass sie unverschlüsselt sind.

-

Aktivieren Sie die Datenträgerverschlüsselung mit privatem Endpunkt (einem MCS-Maschinenkatalog, der eine mit ProxyHypervisorTrafficThroughConnector aktivierte Hostverbindung verwendet hat).

Weitere Informationen finden Sie unter Datenträgerverschlüsselung ändern.

Unterstützung für das Ändern der Auslagerungsdateieinstellungen

Mit diesem Feature können Sie die Auslagerungsdateieinstellungen der neu zu einem vorhandenen Katalog hinzugefügten VMs ändern, ohne das Masterimage zu aktualisieren. Dieses Feature gilt derzeit nur für Azure-Umgebungen.

Zum Ändern der Auslagerungsdateieinstellungen benötigen Sie VDA-Version 2311 oder höher. Sie können die Auslagerungsdateieinstellungen mithilfe der PowerShell-Befehle ändern. Weitere Informationen zum Ändern der Auslagerungsdateieinstellungen finden Sie unter Auslagerungsdateieinstellungen ändern.

MCS erstellt ID-Datenträger mit GP3-Volume-Typ in der AWS-Umgebung

Bisher waren in AWS-Umgebungen die Identitätsdatenträger (ID) von VMs vom GP2-Volume-Typ. Mit dieser Funktion kann MCS jetzt VMs mit Identitätsdatenträgern des GP3-Volumetyps bereitstellen. Da der GP3-Volumetyp die günstigste von AWS angebotene Option ist, minimiert dieses Feature die Kosten.

Das Feature gilt nur für virtuelle Maschinen, die einem neuen Katalog hinzugefügt wurden, und für neue VMs, die einem vorhandenen Katalog hinzugefügt wurden. Bestehende virtuelle Maschinen, die vor diesem Feature erstellt wurden, haben weiterhin ID-Datenträger mit dem GP2-Volumetyp, sofern der ID-Datenträger nicht zurückgesetzt wird.

Unterstützung für die Erfassung zusätzlicher Eigenschaften mithilfe der Maschinenprofilquelle in AWS

In AWS-Umgebungen können Sie mit dieser Erweiterung jetzt einen maschinenprofilbasierten Katalog erstellen oder aktualisieren, um Folgendes einzuschließen:

-

Aufzeichnung von CPU-Optionen, Tenancy-Typ und Ruhezustandsfähigkeit aus der Maschinenprofilquelle, während Sie einen MCS-Maschinenkatalog erstellen.

-

Den Tenancy-Typ der Maschinenprofilquelle ändern, während Sie einen MCS-Maschinenkatalog bearbeiten. Dieses Feature gilt für die neuen VMs, die dem Katalog hinzugefügt wurden.

-

Ändern Sie die Ruhezustandsfunktion der Maschinenprofilquelle, während Sie einen MCS-Maschinenkatalog bearbeiten. Dieses Feature gilt für die neuen VMs, die dem Katalog hinzugefügt wurden.

Die Maschinenprofilquelle kann eine VM- oder Startvorlagenversion sein. Dieses Feature gilt sowohl für persistente als auch für nicht persistente Kataloge.

Weitere Informationen finden Sie unter Maschinenkatalog mithilfe eines Maschinenprofils erstellen.

Unterstützung für die Verschlüsselung des ID-Datenträgers einer MCS-Maschinenkatalog-VM in AWS

Bisher erlaubte MCS in AWS-Umgebungen nur die Verschlüsselung des Betriebssystemdatenträgers der bereitgestellten VMs. Mit diesem Feature können Sie jetzt zusätzlich zum Betriebssystemdatenträger auch den ID-Datenträger verschlüsseln. Mit diesem Feature können Sie AWS-KMS-Schlüssel (vom Kunden verwalteter Schlüssel und AWS-verwalteter Schlüssel) verwenden, um kryptografische Operationen auf den an eine VM angeschlossenen Datenträgern durchzuführen.

Für die Verschlüsselung von Betriebssystem- und ID-Datenträgern konfigurieren Sie eine der folgenden Optionen:

-

Verwenden Sie ein verschlüsseltes Masterimage (z. B. ein AMI, das aus einer Instanz oder einem Snapshot erstellt wurde und ein mit einem KMS-Schlüssel verschlüsseltes Root-Volume enthält)

-

Verwenden Sie eine Maschinenprofilquelle (VM oder Startvorlage), die ein verschlüsseltes Root-Volume enthält.

Weitere Informationen finden Sie unter Betriebssystem- und ID-Datenträger verschlüsseln.

Berechtigungen für die Hostverbindung in AWS bestätigen

In AWS-Umgebungen können Sie jetzt Berechtigungen für eine Hostverbindung überprüfen, um Aufgaben im Zusammenhang mit der Erstellung und Verwaltung von MCS-Maschinenkatalogen auszuführen. Diese Implementierung hilft Ihnen, die fehlenden Berechtigungen, die für verschiedene Szenarien wie das Erstellen, Löschen und Aktualisieren von VMs, Energieverwaltung von VMs und EBS-Verschlüsselung erforderlich sind, im Voraus zu ermitteln, sodass Sie vermeiden können, in kritischen Zeiten blockiert zu werden. Weitere Informationen finden Sie unter Berechtigungen für die Hostverbindung überprüfen.

Unterstützung für das Vererben von Bezeichnungen von einer Maschinenprofilquelle an die VMs und Datenträger in GCP

Mit diesem Feature können die VMs und Datenträger des MCS-Maschinenkatalogs (Identitätsdatenträger, Zurückschreibcachedatenträger und OS-Datenträger) jetzt die Bezeichnungen einer Maschinenprofilquelle (GCP-VM-Instanz oder Instanzvorlage) erben. Sie können die Bezeichnungen verwenden, um Instanzen zu unterscheiden, die verschiedenen Teams gehören (z. B. team:research und team:analytics), und sie weiter für die Kostenrechnung oder Budgetierung verwenden. Weitere Informationen zu Bezeichnungen finden Sie im GCP-Dokument Organize resources using labels.

Dieses Feature gilt für persistente und nicht persistente Maschinenkataloge und VMs.

Sie können einen neuen MCS-Maschinenkatalog erstellen, einen vorhandenen Katalog aktualisieren und vorhandene VMs aktualisieren, um die Bezeichnungen von einer Maschinenprofilquelle zu erben.

Informationen finden Sie unter VMs und Datenträger mit vererbten Labels.

Citrix Provisioning-Kataloge mit MCS PowerShell-Befehlen in XenServer erstellen

Sie können jetzt Citrix Provisioning-Kataloge mit MCS PowerShell-Befehlen in XenServer-Umgebungen erstellen. Sie können sowohl auf Maschinenprofilen basierende als auch auf Nichtmaschinenprofilen basierende Citrix Provisioning-Kataloge erstellen. Weitere Informationen finden Sie unter Citrix Provisioning-Kataloge in Citrix Studio erstellen.

Unterstützung für das Vererben benutzerdefinierter Tags vom Maschinenprofil auf die bereitgestellten VMs

Sie können jetzt die benutzerdefinierten Tags einer SCVMM-VM zu den von MCS bereitgestellten VMs zusammen mit dem Standard-CitrixProvisioningSchemeId-Tag hinzufügen. Um die benutzerdefinierten Tags zu den bereitgestellten VMs hinzuzufügen, müssen Sie die SCVMM-VM als Maschinenprofil verwenden, während Sie einen MCS-Maschinenkatalog erstellen oder aktualisieren. Wenn Sie eine VM aus einem Katalog entfernen, wird nur die CitrixProvisioningSchemeId aus dem Tag entfernt. Die benutzerdefinierten Tags werden nicht von der VM gelöscht. Dieses Feature gilt für einen neuen MCS-Maschinenkatalog und neue VMs, die einem vorhandenen Katalog hinzugefügt wurden. Weitere Informationen finden Sie unter Maschinenkatalog mit einem Maschinenprofil erstellen.

Überprüfen Sie die Konfiguration, bevor Sie einen MCS-Maschinenkatalog erstellen

Mit diesem Feature können Sie jetzt die Konfigurationseinstellungen überprüfen, bevor Sie einen MCS-Maschinenkatalog erstellen, indem Sie den Parameter -validate im Befehl New-ProvScheme verwenden. Nachdem Sie diesen PowerShell-Befehl mit dem Parameter ausgeführt haben, erhalten Sie eine entsprechende Fehlermeldung, wenn ein falscher Parameter verwendet wird oder ein Parameter mit einem anderen Parameter in Konflikt steht. Anschließend können Sie die Fehlermeldung verwenden, um das Problem zu beheben und mithilfe von PowerShell erfolgreich einen MCS-Maschinenkatalog zu erstellen.

Derzeit ist dieses Feature auf Azure-, GCP- und VMware-Virtualisierungsumgebungen anwendbar. Weitere Informationen finden Sie unter Konfiguration überprüfen, bevor Sie einen MCS-Maschinenkatalog erstellen.

Identitätsinformationen aktiver Computerkonten in AWS, GCP und XenServer reparieren

In AWS-, GCP- und XenServer-Umgebungen können Sie jetzt die Identitätsinformationen von aktiven Computerkonten mit Identitätsproblemen zurücksetzen. Sie können wählen, ob Sie nur das Maschinenkennwort und die vertrauenswürdigen Schlüssel-IDs oder die gesamte Konfiguration des Identitätsdatenträgers zurücksetzen möchten. Diese Implementierung gilt für persistente und nicht persistente MCS-Maschinenkataloge. Derzeit wird das Feature nur für AWS-, Azure-, GCP-, VMware und XenServer-Virtualisierungsumgebungen unterstützt. Weitere Informationen finden Sie unter Identitätsinformationen aktiver Computerkonten reparieren.

Unterstützung für die Zuweisung eines Laufwerksbuchstabens zu einem MCS-E/A-Zurückschreibcachedatenträger

Bisher wies Windows dem MCS-E/A-Zurückschreibcachedatenträger automatisch einen Laufwerksbuchstaben zu. Mit diesem Feature können Sie jetzt dem MCS-E/A-Zurückschreibcachedatenträger einen Laufwerksbuchstaben zuweisen. Diese Implementierung hilft bei der Vermeidung von Konflikten zwischen dem Laufwerksbuchstaben verwendeter Anwendungen und dem Laufwerksbuchstaben des MCS-E/A-Zurückschreibcachedatenträgers. Das Feature gilt nur für Windows-Betriebssysteme. Weitere Informationen finden Sie unter Laufwerksbuchstaben zu einem MCS-E/A-Zurückschreibcachedatenträger zuweisen.

Profilverwaltung

Informationen zu neuen Features finden Sie unter Neue Features.

Linux VDA

Informationen zu neuen Features finden Sie unter Neue Features.

Sitzungsaufzeichnung

Informationen zu neuen Features finden Sie unter Neue Features.

Workspace Environment Management

Informationen zu neuen Features finden Sie unter Neue Features.

Citrix Provisioning

Informationen zu neuen Features finden Sie unter Neue Features.

Verbundauthentifizierungsdienst

Informationen zu neuen Features finden Sie unter Neue Features.

In diesem Artikel

- Info zum Release

- Citrix Virtual Apps and Desktops 7 2407

- Virtual Delivery Agents (VDAs) 2407

- Web Studio

- Citrix Studio

- Citrix Director

- Citrix Scout

- Maschinenerstellungsdienste (MCS)

- Profilverwaltung

- Linux VDA

- Sitzungsaufzeichnung

- Workspace Environment Management

- Citrix Provisioning

- Verbundauthentifizierungsdienst