-

Planificar y crear una implementación

-

Comunicación WebSocket entre el VDA y el Delivery Controller

-

Crear y administrar conexiones

-

-

Grupos de identidad de diferentes tipos de unión de identidad de máquinas

-

Grupo de identidades de la identidad de la máquina unida a Active Directory local

-

Grupo de identidades de la identidad de máquina unida a Azure Active Directory

-

Grupo de identidades de la identidad de la máquina unida a Azure Active Directory híbrido

-

Grupo de identidades de la identidad de máquina habilitada para Microsoft Intune

-

Grupo de identidades de la identidad de máquina no unida a ningún dominio

-

-

Servicio independiente Citrix Secure Ticketing Authority (STA)

-

Migrar cargas de trabajo entre ubicaciones de recursos mediante Image Portability Service

-

-

-

Rendezvous V2

-

This content has been machine translated dynamically.

Dieser Inhalt ist eine maschinelle Übersetzung, die dynamisch erstellt wurde. (Haftungsausschluss)

Cet article a été traduit automatiquement de manière dynamique. (Clause de non responsabilité)

Este artículo lo ha traducido una máquina de forma dinámica. (Aviso legal)

此内容已经过机器动态翻译。 放弃

このコンテンツは動的に機械翻訳されています。免責事項

이 콘텐츠는 동적으로 기계 번역되었습니다. 책임 부인

Este texto foi traduzido automaticamente. (Aviso legal)

Questo contenuto è stato tradotto dinamicamente con traduzione automatica.(Esclusione di responsabilità))

This article has been machine translated.

Dieser Artikel wurde maschinell übersetzt. (Haftungsausschluss)

Ce article a été traduit automatiquement. (Clause de non responsabilité)

Este artículo ha sido traducido automáticamente. (Aviso legal)

この記事は機械翻訳されています.免責事項

이 기사는 기계 번역되었습니다.책임 부인

Este artigo foi traduzido automaticamente.(Aviso legal)

这篇文章已经过机器翻译.放弃

Questo articolo è stato tradotto automaticamente.(Esclusione di responsabilità))

Translation failed!

Rendezvous V2

Cuando se utiliza Citrix Gateway Service, el protocolo Rendezvous permite que los VDA omitan los Citrix Cloud Connectors para conectarse de forma directa y segura con el plano de control de Citrix Cloud.

Rendezvous V2 es compatible con máquinas unidas a un dominio estándar, máquinas unidas a Azure AD híbrido, máquinas unidas a Azure AD y máquinas no unidas a un dominio.

Nota:

En la actualidad, las implementaciones sin conector solo son posibles con máquinas unidas a Azure AD y no unidas a ningún dominio. Las máquinas unidas a un dominio de AD estándar y las máquinas unidas a Azure AD híbrido aún requieren Cloud Connectors para el registro de VDA y la intermediación de sesiones. Sin embargo, no hay requisitos de DNS para usar Rendezvous V2.

Los requisitos de Cloud Connector para otras funciones no relacionadas con la comunicación de los VDA, como la conexión al dominio de AD local o el aprovisionamiento de MCS a hipervisores locales, siguen siendo los mismos.

Requisitos

Los requisitos para usar Rendezvous V2 son:

- Acceso al entorno mediante Citrix Workspace y Citrix Gateway Service

- Plano de control: Citrix DaaS

- Versión 2203 de VDA

- Habilite el protocolo Rendezvous en la directiva de Citrix. Para obtener más información, consulte Configuración de directiva del protocolo Rendezvous.

- Fiabilidad de la sesión debe estar habilitada en los VDA

- Las máquinas VDA deben tener acceso a:

-

https://*.xendesktop.netenTCP 443. Si no puede permitir todos los subdominios de esa manera, puede usarhttps://<customer_ID>.xendesktop.net, donde <customer_ID> es su ID de cliente de Citrix Cloud, tal y como se muestra en el portal de administradores de Citrix Cloud. -

https://*.*.nssvc.netenTCP 443para la conexión de control con Gateway Service. -

https://*.*.nssvc.netenTCP 443yUDP 443para sesiones HDX a través de TCP y EDT, respectivamente.

Nota:

Si no puede autorizar todos los subdominios con

https://*.*.nssvc.net, puede usarhttps://*.c.nssvc.netyhttps://*.g.nssvc.neten su lugar. Para obtener más información, consulte el artículo CTX270584 de Knowledge Center. -

Configuración de proxy

El VDA admite la conexión a través de proxy tanto para el tráfico de control como para el tráfico de sesiones HDX cuando se usa Rendezvous. Los requisitos y consideraciones para ambos tipos de tráfico son diferentes, así que revíselos detenidamente.

Consideraciones sobre el proxy de tráfico

- Solo se admiten proxies HTTP.

- No se admite el descifrado y la inspección de paquetes. Configure una excepción para que el tráfico de control entre el VDA y el plano de control de Citrix Cloud no se intercepte, descifre ni inspeccione. De lo contrario, la conexión falla.

- No se admite la autenticación de proxy.

Consideraciones sobre el proxy de tráfico HDX

- Se admiten los proxies HTTP y SOCKS5.

- EDT solo se puede usar con proxies SOCKS5.

- De forma predeterminada, el tráfico HDX usa el proxy definido para el tráfico de control. Si debe usar un proxy diferente para el tráfico HDX, ya sea un proxy HTTP diferente o un proxy SOCKS5, use la configuración de directiva Configuración del proxy de Rendezvous.

- No se admite el descifrado y la inspección de paquetes. Configure una excepción para que el tráfico HDX entre el VDA y el plano de control de Citrix Cloud no se intercepte, descifre ni inspeccione. De lo contrario, la conexión falla.

- La autenticación basada en máquina solo se admite con proxies HTTP y si la máquina VDA está unida a un dominio de AD. Puede usar autenticación Negotiate/Kerberos o NTLM.

Nota:

Para utilizar Kerberos, cree el nombre principal de servicio (SPN) para el servidor proxy y asociarlo a la cuenta de Active Directory del proxy. El VDA genera el SPN en el formato

HTTP/<proxyURL>al establecer una sesión, donde la URL del proxy se obtiene de la configuración de directiva Configuración del proxy de Rendezvous. Si no crea un SPN, la autenticación recurre a NTLM. En ambos casos, la identidad de la máquina VDA se utiliza para la autenticación. - Actualmente, no se admite la autenticación con un proxy SOCKS5. Si utiliza un proxy SOCKS5, configure una excepción para que el tráfico destinado a las direcciones de Gateway Service (especificadas en los requisitos) pueda omitir la autenticación.

- Solo los proxies SOCKS5 admiten el transporte de datos a través de EDT. Para un proxy HTTP, utilice TCP como el protocolo de transporte para ICA.

Proxy transparente

Si utiliza un proxy transparente en la red, no se requiere configuración adicional en el VDA.

Proxy no transparente

Si utiliza un proxy no transparente en la red, especifique ese proxy durante la instalación del VDA, de manera que el tráfico de control pueda llegar al plano de control de Citrix Cloud. Revise las consideraciones del proxy de tráfico de control antes de continuar con la instalación y la configuración.

En el asistente de instalación del VDA, seleccione Configuración del proxy de Rendezvous en la página Componentes adicionales. Esta opción hace que la página Configuración del proxy de Rendezvous esté disponible más adelante en el asistente de instalación. Una vez aquí, introduzca la dirección del proxy o la ruta del archivo PAC para que el VDA sepa qué proxy debe usar. Por ejemplo:

- Dirección proxy:

http://<URL or IP>:<port> - Archivo PAC:

http://<URL or IP>/<path/<filename>.pac

Como se indica en las consideraciones sobre el proxy de tráfico HDX, el tráfico HDX utiliza, de forma predeterminada, el proxy definido durante la instalación del VDA. Si debe usar un proxy diferente para el tráfico HDX, ya sea un proxy HTTP diferente o un proxy SOCKS5, use la configuración de directiva Configuración del proxy de Rendezvous. Cuando la configuración esté habilitada, especifique la dirección de proxy HTTP o SOCKS5. También puede introducir la ruta al archivo PAC para que el VDA sepa qué proxy debe usar. Por ejemplo:

- Dirección de proxy:

http://<URL or IP>:<port>osocks5://<URL or IP>:<port> - Archivo PAC:

http://<URL or IP>/<path/<filename>.pac

Si utiliza el archivo PAC para configurar el proxy, defina el proxy con la sintaxis requerida por el servicio HTTP de Windows: PROXY [<scheme>=]<URL or IP>:<port>. Por ejemplo, PROXY socks5=<URL or IP>:<port>.

Cómo configurar Rendezvous

A continuación, se muestran los pasos necesarios para configurar Rendezvous en su entorno:

- Compruebe que se cumplen todos los requisitos.

- Si debe usar un proxy HTTP no transparente en su entorno, configúrelo durante la instalación del VDA. Consulte la sección sobre configuración de proxy para obtener más información.

- Reinicie la máquina VDA una vez finalizada la instalación.

- Cree una directiva de Citrix o modifique una existente:

- Establezca el parámetro Protocolo Rendezvous en Permitido.

- Si debe configurar un proxy HTTP o SOCKS5 para el tráfico HDX, configure el parámetro Configuración del proxy de Rendezvous.

- Asegúrese de que los filtros de directivas de Citrix estén configurados correctamente. La directiva se aplica a las máquinas que necesitan habilitar Rendezvous.

- Compruebe que la directiva de Citrix tenga la prioridad correcta para que no sobrescriba a otra.

Nota:

Si usa la versión 2308 de VDA o una anterior, se usa V1 de forma predeterminada. Para obtener más información sobre cómo configurar la versión que se va a utilizar, consulte Funciones HDX administradas a través del registro.

Comprobación de Rendezvous

Si cumple con todos los requisitos y ha completado la configuración, siga estos pasos para comprobar si se utiliza Rendezvous:

- En el escritorio virtual, abra un símbolo del sistema o PowerShell.

- Ejecute

ctxsession.exe -v. - Los protocolos de transporte en uso indican el tipo de conexión:

- Rendezvous con TCP: TCP - SSL - CGP - ICA

- Rendezvous con EDT: UDP > DTLS > CGP > ICA

- No Rendezvous: TCP > CGP > ICA

- La versión de Rendezvous mostrada indica la versión en uso.

Otras consideraciones

Orden de conjuntos de cifrado de Windows

Si el orden de los conjuntos de cifrado se ha modificado en las máquinas VDA, asegúrese de incluir los conjuntos de cifrado compatibles con el VDA:

- TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384

- TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384

- TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA

Si el orden personalizado de los conjuntos de cifrado no contiene estos conjuntos, falla la conexión de Rendezvous.

Zscaler Private Access

Si utiliza Zscaler Private Access (ZPA), se recomienda que configure las opciones de omisión para Gateway Service si quiere evitar una mayor latencia y el impacto que conlleva esta latencia en el rendimiento. Para ello, debe definir segmentos de aplicaciones para las direcciones de Gateway Service (especificadas en los requisitos) y establecerlos de modo que la omisión sea permanente. Si quiere obtener información sobre cómo configurar segmentos de aplicaciones para omisiones de ZPA, consulte la documentación de Zscaler.

Problemas conocidos

El instalador de VDA 2203 no permite introducir una barra diagonal (/) para la dirección de proxy

Como solución temporal, puede configurar el proxy en el Registro después de instalar el VDA:

Key: HKEY_LOCAL_MACHINE\SOFTWARE\Citrix\VirtualDesktopAgent

Value type: String

Value name: ProxySettings

Value data: Proxy address or path to pac file. For example:

Proxy address: http://squidk.test.local:3128

Pac file: http://file.test.com/config/proxy.pac

Flujo de tráfico de Rendezvous

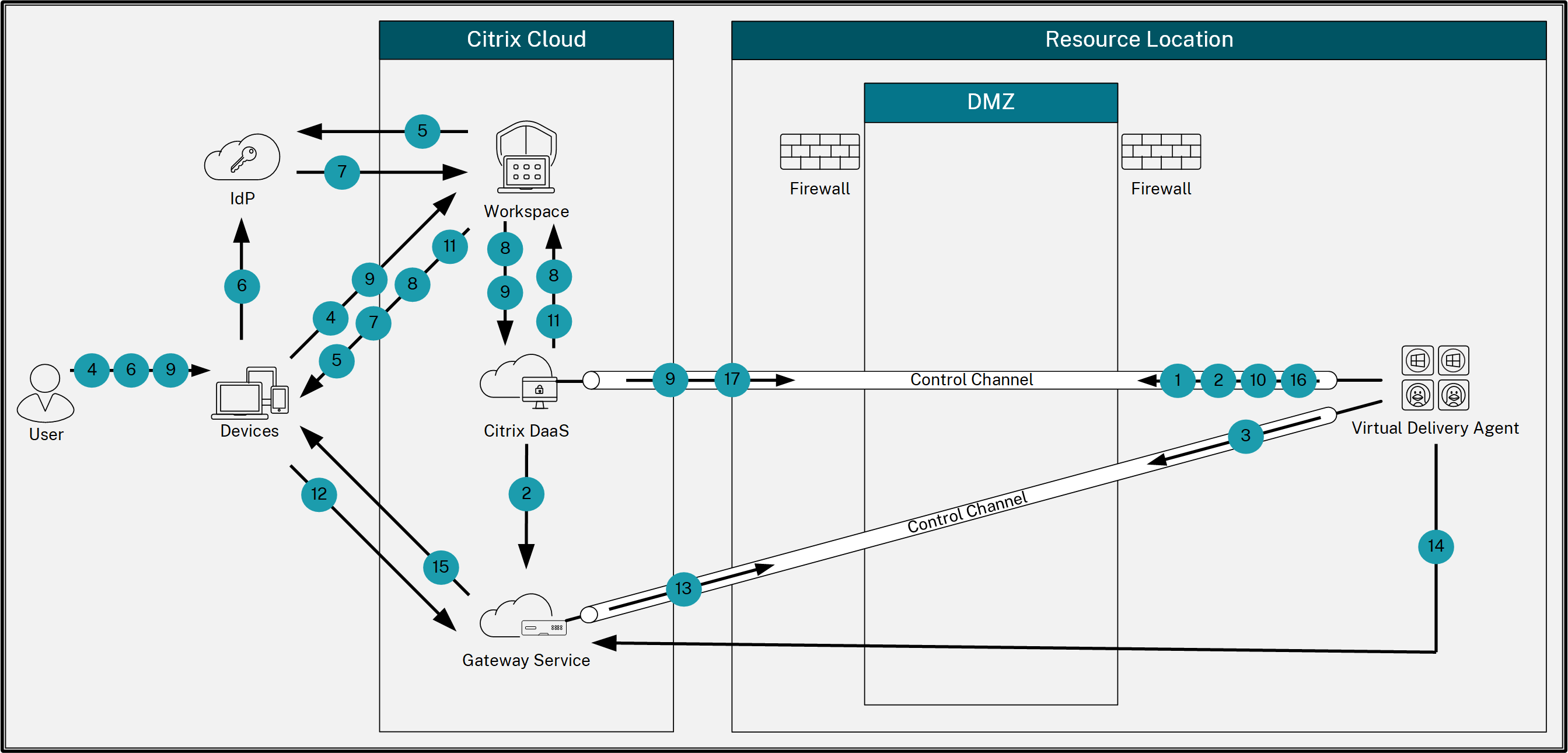

En el siguiente diagrama, se ilustra la secuencia de pasos en el flujo de tráfico de Rendezvous.

- El VDA establece una conexión de WebSockets con Citrix Cloud y se registra.

- El VDA se registra en Citrix Gateway Service y obtiene un token dedicado.

- El VDA establece una conexión de control persistente con Gateway Service.

- El usuario navega a Citrix Workspace.

- Workspace evalúa la configuración de la autenticación y redirige a los usuarios al proveedor de identidades (IdP) adecuado para la autenticación.

- El usuario introduce sus credenciales.

- Tras validarse correctamente las credenciales de usuario, se redirige a este a Workspace.

- Workspace hace recuento de los recursos del usuario y los muestra.

- El usuario selecciona un escritorio o una aplicación de Workspace. Workspace envía la solicitud a Citrix DaaS, que hace de intermediario en la conexión e indica al VDA que se prepare para la sesión.

- El VDA responde con la funcionalidad Rendezvous y su identidad.

- Citrix DaaS genera un tíquet de inicio y lo envía al dispositivo del usuario a través de Workspace.

- El dispositivo de punto final del usuario se conecta a Gateway Service y proporciona el tíquet de inicio para autenticar e identificar el recurso al que conectarse.

- Gateway Service envía la información de conexión al VDA.

- El VDA establece una conexión directa para la sesión con Gateway Service.

- Gateway Service completa la conexión entre el dispositivo de punto final y el VDA.

- El VDA verifica las licencias de la sesión.

- Citrix DaaS envía las directivas aplicables al VDA.

Compartir

Compartir

This Preview product documentation is Citrix Confidential.

You agree to hold this documentation confidential pursuant to the terms of your Citrix Beta/Tech Preview Agreement.

The development, release and timing of any features or functionality described in the Preview documentation remains at our sole discretion and are subject to change without notice or consultation.

The documentation is for informational purposes only and is not a commitment, promise or legal obligation to deliver any material, code or functionality and should not be relied upon in making Citrix product purchase decisions.

If you do not agree, select I DO NOT AGREE to exit.