-

-

Grupos de identidad de diferentes tipos de unión de identidad de máquinas

-

Servicio independiente Citrix Secure Ticketing Authority (STA) de Cloud Connector

-

-

-

-

Comparar, priorizar, modelar y solucionar problemas de directivas

-

-

Hacer copia de seguridad o migrar la configuración

-

Copia de seguridad y restauración mediante la herramienta de configuración automatizada

-

Mejores prácticas para realizar copias de seguridad y restaurar

-

Cmdlets de herramientas de configuración automatizada para la migración

-

Cmdlets de herramientas de configuración automatizada para realizar copias de seguridad y restaurar

-

Solucionar problemas con Configuración automatizada e información adicional

-

Recopilar rastreos de Citrix Diagnostic Facility (CDF) durante el inicio del sistema

-

Llaves de seguridad

-

Servicio de actualización de versiones de VDA (VUS) de Citrix - Tech Preview

This content has been machine translated dynamically.

Dieser Inhalt ist eine maschinelle Übersetzung, die dynamisch erstellt wurde. (Haftungsausschluss)

Cet article a été traduit automatiquement de manière dynamique. (Clause de non responsabilité)

Este artículo lo ha traducido una máquina de forma dinámica. (Aviso legal)

此内容已经过机器动态翻译。 放弃

このコンテンツは動的に機械翻訳されています。免責事項

이 콘텐츠는 동적으로 기계 번역되었습니다. 책임 부인

Este texto foi traduzido automaticamente. (Aviso legal)

Questo contenuto è stato tradotto dinamicamente con traduzione automatica.(Esclusione di responsabilità))

This article has been machine translated.

Dieser Artikel wurde maschinell übersetzt. (Haftungsausschluss)

Ce article a été traduit automatiquement. (Clause de non responsabilité)

Este artículo ha sido traducido automáticamente. (Aviso legal)

この記事は機械翻訳されています.免責事項

이 기사는 기계 번역되었습니다.책임 부인

Este artigo foi traduzido automaticamente.(Aviso legal)

这篇文章已经过机器翻译.放弃

Questo articolo è stato tradotto automaticamente.(Esclusione di responsabilità))

Translation failed!

Administrar las claves de seguridad

Importante:

- Debe usar esta función en combinación con StoreFront™ 1912 LTSR CU2 o una versión posterior.

- La función Secure XML solo se admite en Citrix ADC y Citrix Gateway 12.1 y versiones posteriores.

Nota:

Puede administrar la implementación de Citrix Virtual Apps and Desktops™ mediante dos consolas de administración: Web Studio (basada en la web) y Citrix Studio (basada en Windows). Este artículo se refiere únicamente a Web Studio. Para obtener información sobre Citrix Studio, consulte el artículo equivalente en Citrix Virtual Apps and Desktops 7 2212 o versiones anteriores.

Esta función permite especificar que solo las máquinas StoreFront y Citrix Gateway aprobadas se comuniquen con los Delivery Controllers. Después de habilitar esta función, se bloquearán todas las solicitudes que no contengan la clave. Utilice esta función para agregar una capa adicional de seguridad y protegerse contra ataques que se originen en la red interna.

He aquí un flujo de trabajo general para utilizar esta función:

-

Habilite Web Studio para mostrar los parámetros de las funciones.

-

Configure los parámetros de su sitio.

-

Configure los parámetros de StoreFront.

-

Configure los parámetros de Citrix ADC.

Configurar los parámetros del sitio

Puede usar Web Studio o PowerShell para configurar los parámetros de las claves de seguridad de su sitio.

Usar Web Studio

- Inicie sesión en Web Studio y seleccione Parámetros en el panel de la izquierda.

-

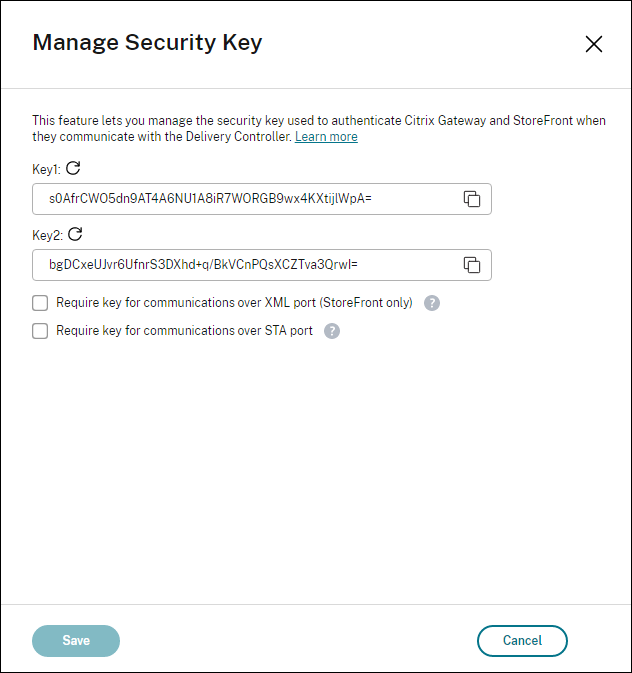

Busque el mosaico Administrar clave de seguridad y haga clic en Modificar. Aparecerá la página Administrar clave de seguridad.

-

Haga clic en el icono de actualización para generar las claves.

Importante:

- Hay dos claves disponibles para uso. Puede utilizar la misma clave o claves diferentes para las comunicaciones a través de los puertos XML y STA. Le recomendamos usar solo una tecla a la vez. La clave no utilizada solo se utiliza para la rotación de claves.

- No haga clic en el icono de actualización para actualizar la clave que ya está en uso. Si lo hace, se producirá una interrupción del servicio.

-

Seleccione dónde se necesita una clave para las comunicaciones:

-

Requerir clave para las comunicaciones a través del puerto XML (solo para StoreFront). Si se selecciona, se necesita una clave para autenticar las comunicaciones a través del puerto XML. StoreFront se comunica con Citrix Cloud a través de este puerto. Para obtener información acerca de cómo cambiar el puerto XML, consulte el artículo CTX127945 de Knowledge Center.

-

Requerir clave para las comunicaciones a través del puerto STA. Si se selecciona, se necesita una clave para autenticar las comunicaciones a través del puerto STA. Citrix Gateway y StoreFront se comunican con Citrix Cloud a través de este puerto. Para obtener información sobre cómo cambiar el puerto STA, consulte el artículo CTX101988 de Knowledge Center.

-

- Haga clic en Guardar para aplicar los cambios y cerrar la ventana.

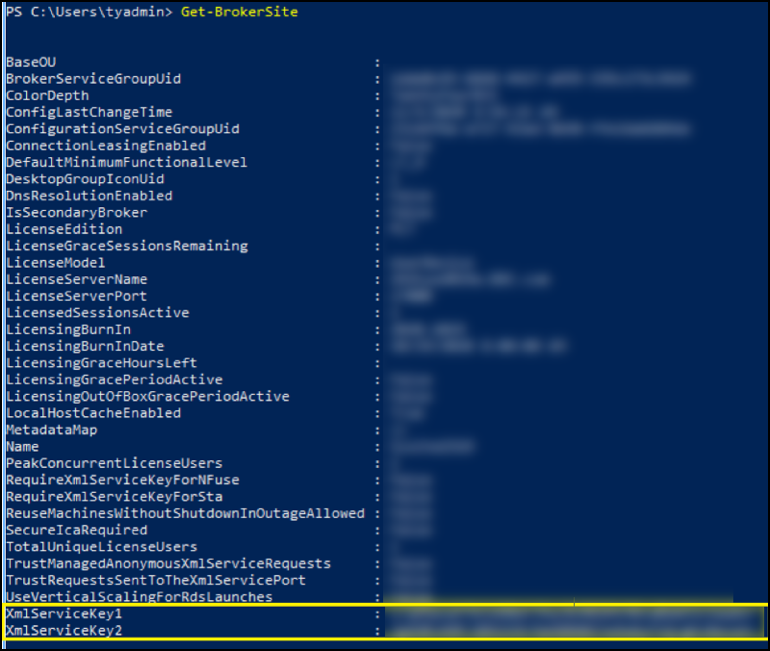

Usar PowerShell

Estos son los pasos en PowerShell equivalentes a las operaciones en Web Studio.

-

Ejecute el SDK de PowerShell remoto de Citrix Virtual Apps and Desktops

- En una ventana de comandos, ejecute el siguiente comando:

Add-PSSnapIn Citrix*

- Ejecute los siguientes comandos para generar una clave y configurar Key1:

New-BrokerXmlServiceKeySet-BrokerSite -XmlServiceKey1 <the key you generated>

- Ejecute los siguientes comandos para generar una clave y configurar Key2:

New-BrokerXmlServiceKeySet-BrokerSite -XmlServiceKey2 <the key you generated>

- Ejecute uno o estos dos comandos para habilitar el uso de una clave en la autenticación de comunicaciones:

- Para autenticar las comunicaciones a través del puerto XML:

Set-BrokerSite -RequireXmlServiceKeyForNFuse $true

- Para autenticar las comunicaciones a través del puerto STA:

Set-BrokerSite -RequireXmlServiceKeyForSta $true

- Para autenticar las comunicaciones a través del puerto XML:

Consulte la ayuda de los comandos de PowerShell para ver instrucciones y sintaxis.

Configurar parámetros de StoreFront

Una vez completada la configuración de su sitio, debe configurar los parámetros relevantes de StoreFront mediante PowerShell.

En el servidor de StoreFront, ejecute estos comandos de PowerShell:

| Para configurar la clave para las comunicaciones a través del puerto XML, use el comando [Set-STFStoreFarm | https://developer-docs.citrix.com/en-us/storefront-powershell-sdk/current-release/Set-STFStoreFarm.html]. Por ejemplo |

$store = Get-STFStoreService -VirtualPath [Path to store]

$farm = Get-STFStoreFarm -StoreService $store -FarmName [Resource feed name]

Set-STFStoreFarm -Farm $farm -XMLValidationEnabled $true -XMLValidationSecret [secret]

<!--NeedCopy-->

Introduzca los valores adecuados para los siguientes parámetros:

Path to storeResource feed namesecret

Para configurar la clave para las comunicaciones a través del puerto STA, use los comandos New-STFSecureTicketAuthority y Set-STFRoamingGateway. Por ejemplo:

$gateway = Get-STFRoamingGateway -Name [Gateway name]

$sta1 = New-STFSecureTicketAuthority -StaUrl [STA1 URL] -StaValidationEnabled $true -StaValidationSecret [secret]

$sta2 = New-STFSecureTicketAuthority -StaUrl [STA2 URL] -StaValidationEnabled $true -StaValidationSecret [secret]

Set-STFRoamingGateway -Gateway $gateway -SecureTicketAuthorityObjs $sta1,$sta2

<!--NeedCopy-->

Introduzca los valores adecuados para los siguientes parámetros:

Gateway nameSTA URLSecret

Consulte la ayuda de los comandos de PowerShell para ver instrucciones y sintaxis.

Configurar parámetros de Citrix ADC

Nota:

No es necesario configurar esta función para Citrix ADC, a no ser que utilice Citrix ADC como puerta de enlace. Si usa Citrix ADC, siga estos pasos:

-

Asegúrese de que ya está implementada la siguiente configuración de requisitos previos:

- Se configuran las siguientes direcciones IP relacionadas con Citrix ADC.

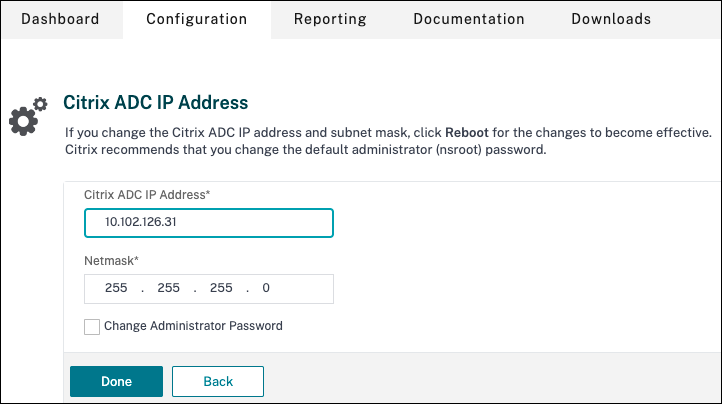

- Dirección IP de administración (NSIP) de Citrix ADC para acceder a la consola de Citrix ADC. Para obtener más información, consulte Configurar la dirección IP de NetScaler.

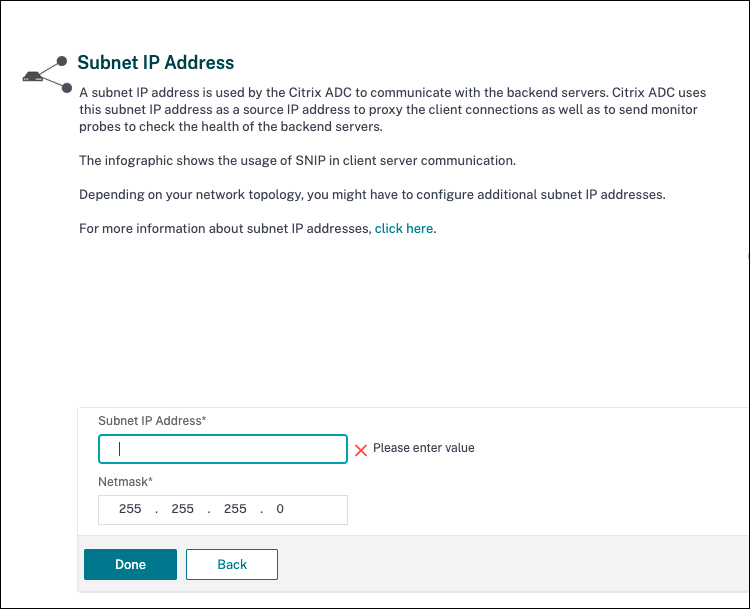

- Dirección IP de subred (SNIP) para permitir la comunicación entre el dispositivo Citrix ADC y los servidores back-end. Para obtener más información, consulte Configurar direcciones IP de subred.

- Dirección IP virtual de Citrix Gateway y dirección IP virtual del equilibrador de carga para iniciar sesión en el dispositivo ADC para el lanzamiento de sesiones. Para obtener más información, consulte Crear un servidor virtual.

- Los modos y las funciones requeridos en el dispositivo Citrix ADC están habilitados.

- Para habilitar los modos, en la GUI de Citrix ADC vaya a System > Settings > Configure Mode.

- Para habilitar las funciones, en la GUI de Citrix ADC vaya a System > Settings > Configure Basic Features.

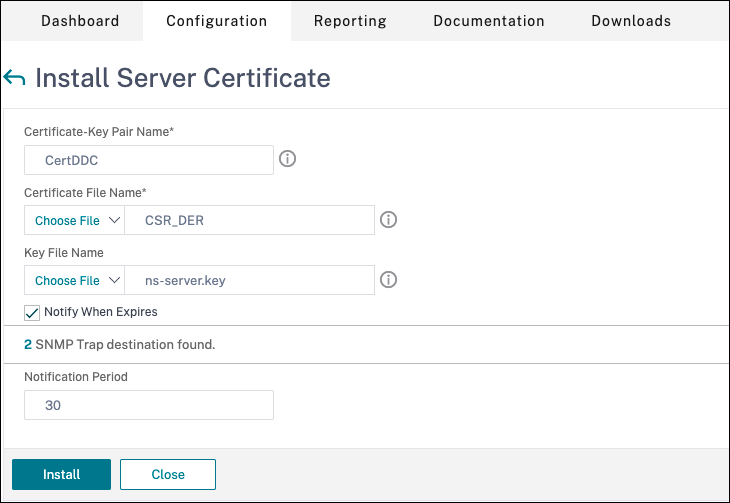

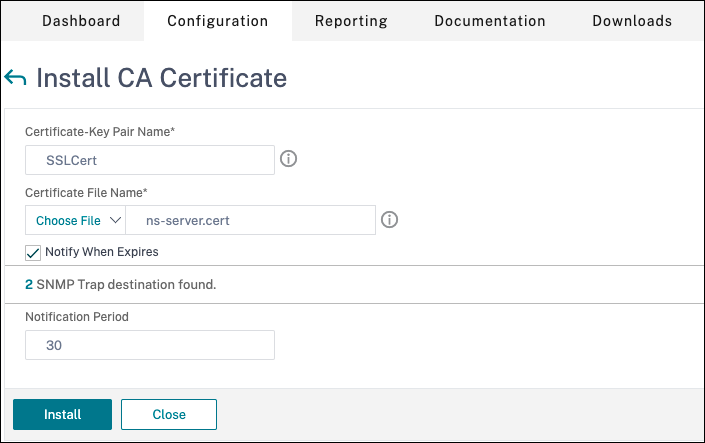

- Se han completado las configuraciones relacionadas con los certificados.

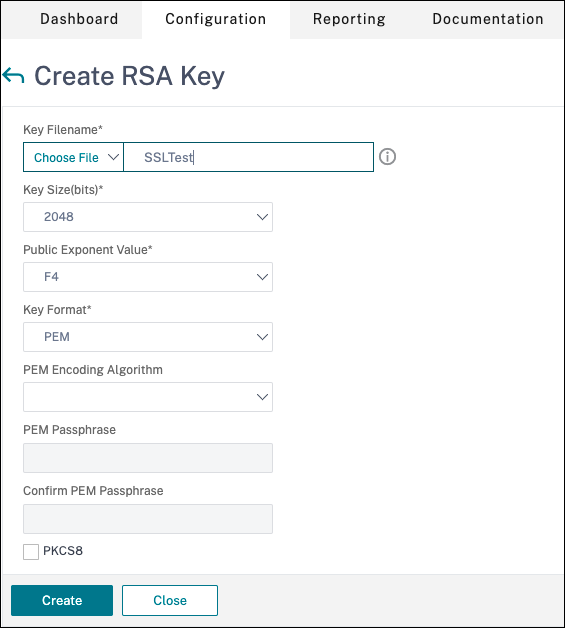

- Se crea la solicitud de firma de certificado (CSR). Para obtener más información, consulte Crear un certificado.

- Los certificados de CA y del servidor y los certificados raíz están instalados. Para obtener más información, consulte Instalación, enlace y actualizaciones.

- Se ha creado una conexión de Citrix Gateway para Citrix Virtual Desktops. Pruebe la conectividad. Para ello, haga clic en el botón Test STA Connectivity para confirmar que los servidores virtuales están conectados. Para obtener más información, consulte Configurar Citrix ADC para Citrix Virtual Apps and Desktops.

- Se configuran las siguientes direcciones IP relacionadas con Citrix ADC.

-

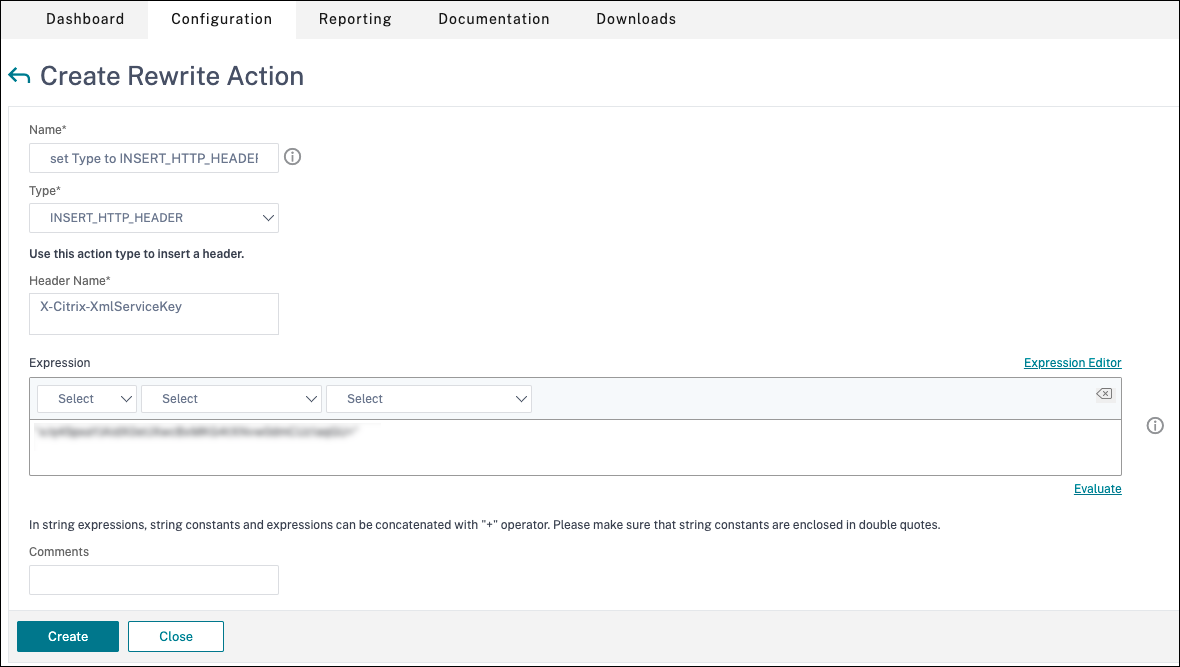

Agregue una acción de reescritura. Para obtener más información, consulte Configurar una acción de reescritura.

- Vaya a AppExpert > Rewrite > Actions.

- Haga clic en Add para agregar una nueva acción. Puede asignar a la acción el nombre “set Type to INSERT_HTTP_HEADER”.

- En Type, seleccione INSERT_HTTP_HEADER.

- En Header Name, escriba X-Citrix-XmlServiceKey.

- En Expression, agregue

<XmlServiceKey1 value>con las comillas. Puede copiar el valor XmlServiceKey1 desde la configuración de Desktop Delivery Controller™.

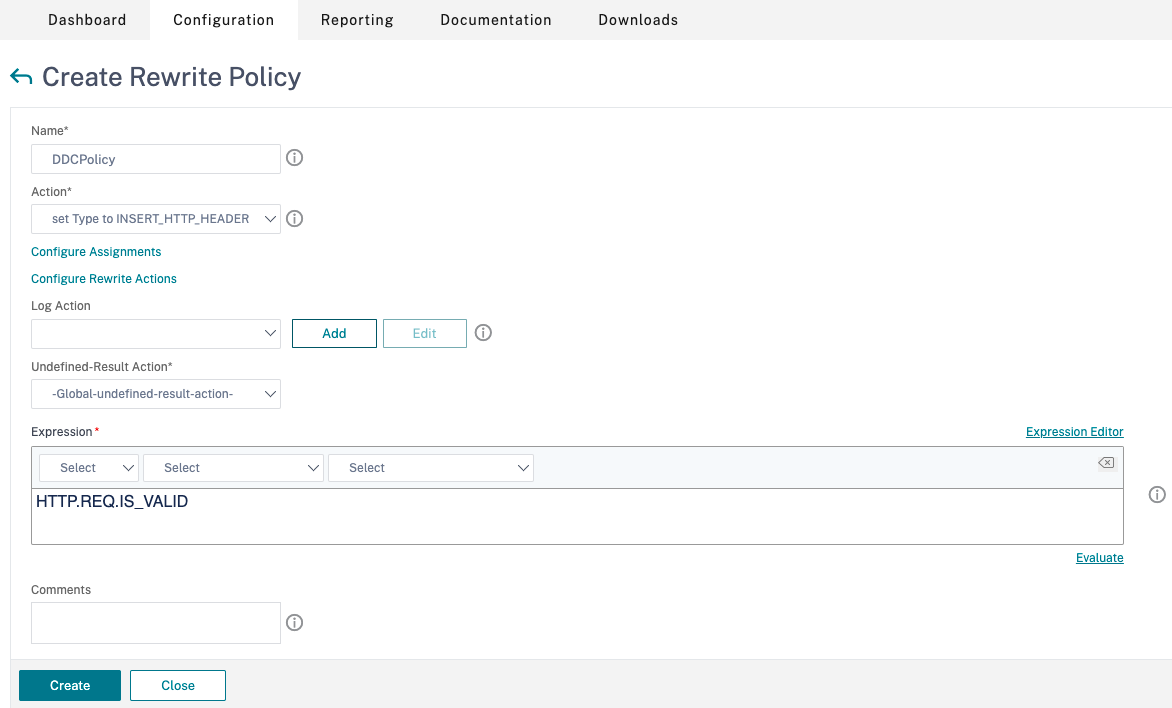

- Agregue una directiva de reescritura. Para obtener más información, consulte Configurar una directiva de reescritura.

-

Vaya a AppExpert > Rewrite > Policies.

-

Haga clic en Add para agregar una nueva directiva.

- En Action, seleccione la acción creada en el paso anterior.

- En Expression, agregue HTTP.REQ.IS_VALID.

- Haga clic en OK.

-

-

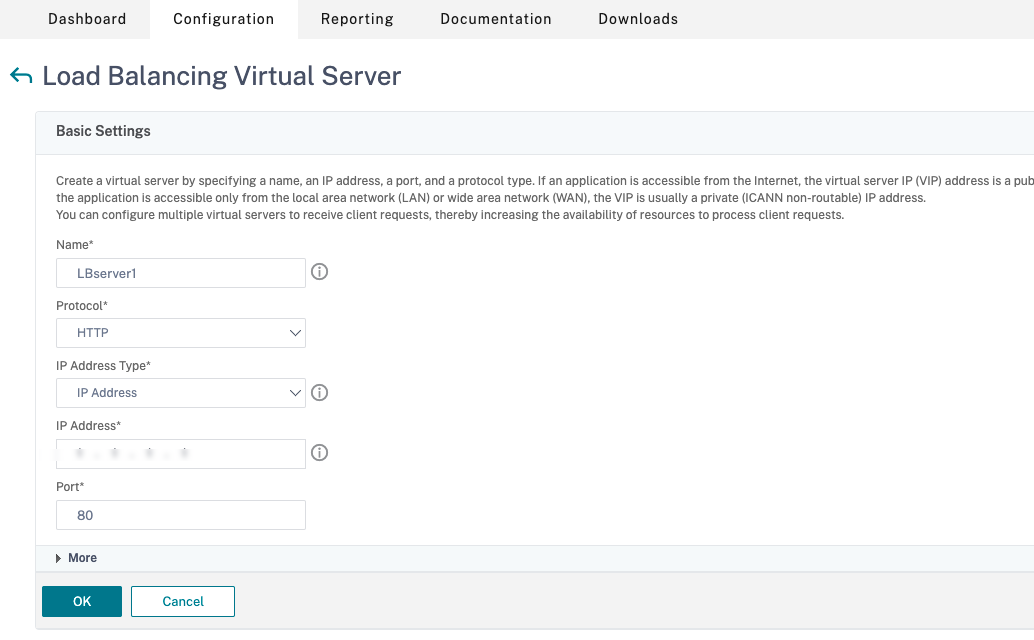

Configure el equilibrio de carga. Debe configurar un servidor virtual de equilibrio de carga por cada servidor STA. En caso contrario, no se iniciarán las sesiones.

Para obtener más información, consulte Configurar el equilibrio de carga básico.

- Cree un servidor virtual de equilibrio de carga.

- Vaya a Traffic Management > Load Balancing > Servers.

- En la página Virtual Servers, haga clic en Add.

- En Protocol, seleccione HTTP.

- Agregue la dirección IP virtual de equilibrio de carga y, en Port, seleccione 80.

- Haga clic en OK.

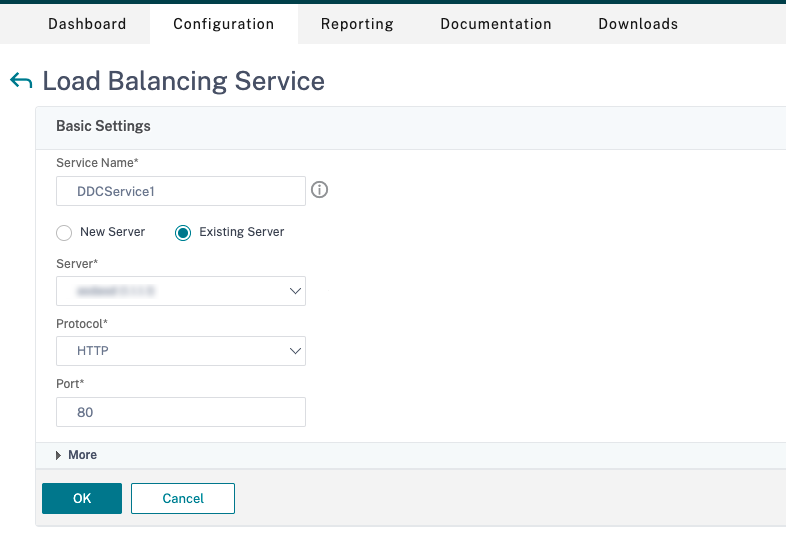

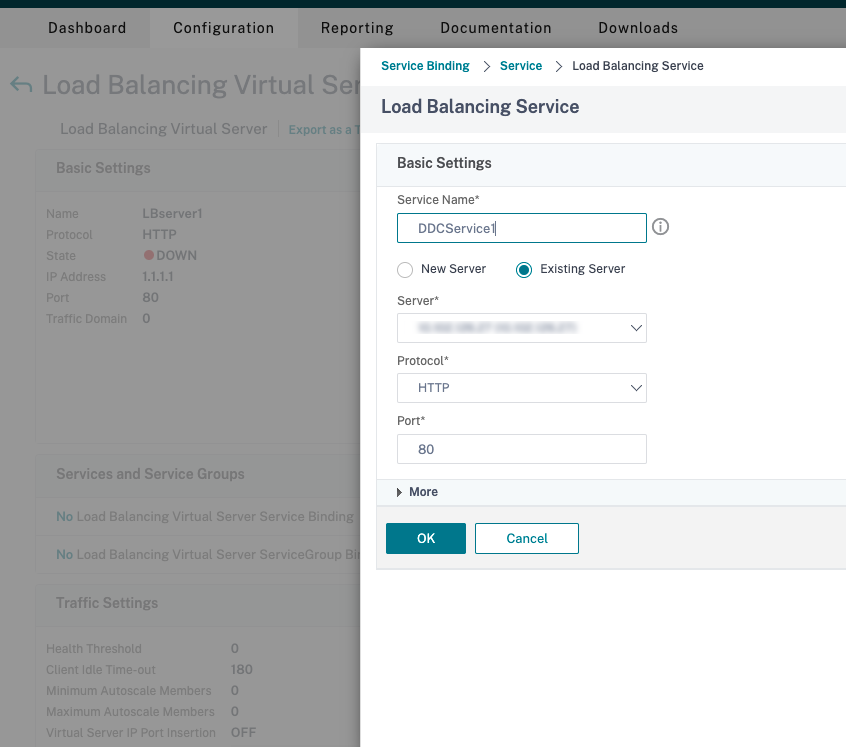

- Cree un servicio de equilibrio de carga.

- Vaya a Traffic Management > Load Balancing > Services.

- En Existing Server, seleccione el servidor virtual creado en el paso anterior.

- En Protocol, seleccione HTTP y, en Port, seleccione 80.

- Haga clic en OK y, a continuación, en Done.

- Enlace el servicio al servidor virtual.

- Seleccione el servidor virtual creado anteriormente y haga clic en Edit.

- En Services and Service Groups, haga clic en No Load Balancing Virtual Server Service Binding.

- En Service Binding, seleccione el servicio creado anteriormente.

- Haga clic en Bind.

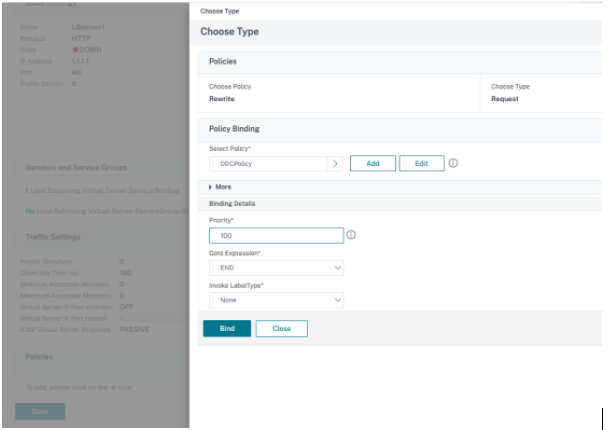

- Vincule la directiva de reescritura creada anteriormente al servidor virtual.

- Seleccione el servidor virtual creado anteriormente y haga clic en Edit.

- En Advanced Settings, haga clic en Policies, y, a continuación, en la sección Policies haga clic en +.

- En Choose Policy, seleccione Rewrite y, en Choose Type, seleccione Request.

- Haga clic en Continuar.

- En Select Policy, seleccione la directiva de reescritura creada anteriormente.

- Haga clic en Bind.

- Haga clic en Listo.

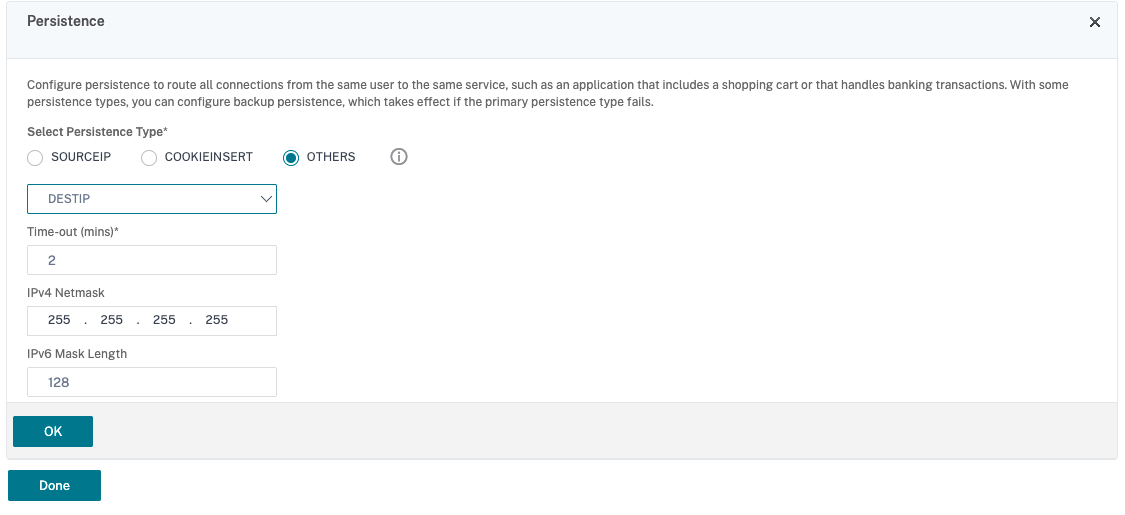

- Configure la persistencia para el servidor virtual, si es necesario.

- Seleccione el servidor virtual creado anteriormente y haga clic en Edit.

- En Advanced Settings, haga clic en Persistence.

- Seleccione el tipo de persistencia Others.

- Seleccione DESTIP para crear sesiones de persistencia basadas en la dirección IP del servicio seleccionado por el servidor virtual (la dirección IP de destino)

- En IPv4 Netmask, agregue una máscara de red igual que la del Desktop Delivery Controller.

- Haga clic en OK.

- Repita estos pasos para el otro servidor virtual.

- Cree un servidor virtual de equilibrio de carga.

La configuración cambia si el dispositivo Citrix ADC ya está configurado con Citrix Virtual Desktops™

Si ya ha configurado el dispositivo Citrix ADC con Citrix Virtual Desktops, para utilizar la funcionalidad Secure XML, debe realizar los siguientes cambios de configuración.

- Antes de iniciar la sesión, cambie la URL de Secure Ticket Authority (STA) de la puerta de enlace para que utilice utilizar los nombres de dominio completos (FQDN) de los servidores virtuales de equilibrio de carga.

- Asegúrese de que el parámetro

TrustRequestsSentToTheXmlServicePortesté establecido en False. De forma predeterminada, el parámetroTrustRequestsSentToTheXmlServicePortestá establecido en False. Sin embargo, si el cliente ya ha configurado Citrix ADC para Citrix Virtual Desktops, entoncesTrustRequestsSentToTheXmlServicePortse establece en True.

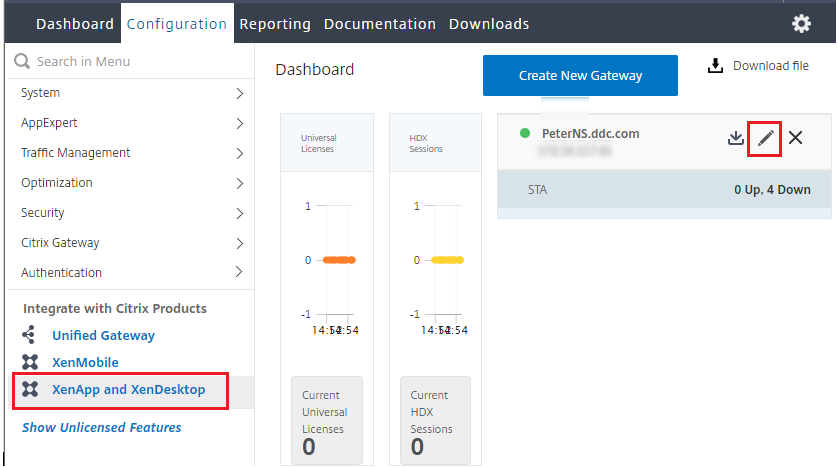

- En la GUI de Citrix ADC, vaya a Configuration > Integrate with Citrix Products y haga clic en XenApp and XenDesktop®.

-

Seleccione la instancia de puerta de enlace y haga clic en el icono de modificación.

-

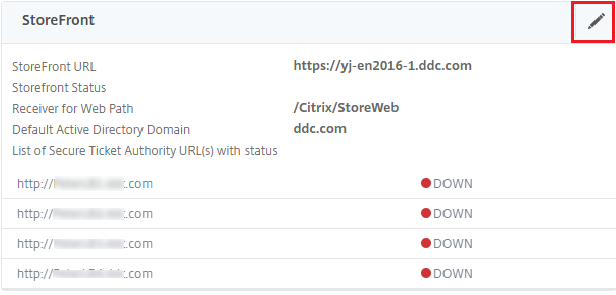

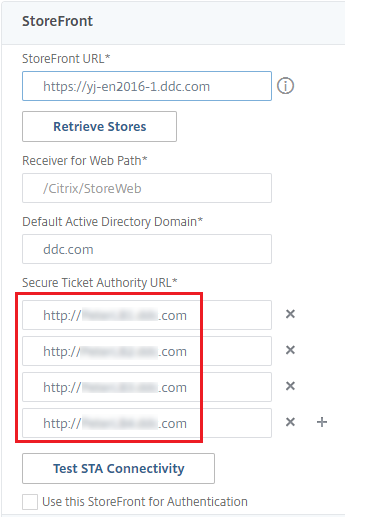

En el panel StoreFront, haga clic en el icono de modificación.

- Agregue la URL de Secure Ticket Authority

- Si la funcionalidad Secure XML está habilitada, la URL de STA debe ser la URL del servicio de equilibrio de carga.

- Si la funcionalidad Secure XML está inhabilitada, la URL de STA debe ser la URL de STA (la dirección del Desktop Delivery Controller) y el parámetro

TrustRequestsSentToTheXmlServicePortdel Desktop Delivery Controller debe establecerse en True.

Compartir

Compartir

This Preview product documentation is Citrix Confidential.

You agree to hold this documentation confidential pursuant to the terms of your Citrix Beta/Tech Preview Agreement.

The development, release and timing of any features or functionality described in the Preview documentation remains at our sole discretion and are subject to change without notice or consultation.

The documentation is for informational purposes only and is not a commitment, promise or legal obligation to deliver any material, code or functionality and should not be relied upon in making Citrix product purchase decisions.

If you do not agree, select I DO NOT AGREE to exit.